Ochrona punktu końcowego w usłudze Microsoft Defender w portalu Microsoft Defender

Ochrona punktu końcowego w usłudze Microsoft Defender jest częścią portalu Microsoft Defender, zapewniając zespołom ds. zabezpieczeń ujednolicone środowisko do zarządzania zdarzeniami i alertami, wyszukiwania zagrożeń oraz automatyzowania badań i odpowiedzi. Portal Microsoft Defender (https://security.microsoft.com) łączy funkcje zabezpieczeń, które chronią zasoby oraz wykrywają, badają zagrożenia i reagują na nie.

Punkty końcowe, takie jak laptopy, telefony, tablety, routery i zapory, są punktami wejścia do sieci. Ochrona punktu końcowego w usłudze Microsoft Defender pomaga zabezpieczyć te punkty końcowe, zapewniając wgląd w działania w sieci oraz wykrywając zaawansowane zagrożenia i reagując na nie.

W tym przewodniku przedstawiono, czego można oczekiwać podczas uruchamiania Ochrona punktu końcowego w usłudze Microsoft Defender w portalu Microsoft Defender.

Przed rozpoczęciem

Aby korzystać z Ochrona punktu końcowego w usłudze Microsoft Defender w portalu Microsoft Defender, musisz mieć licencję Ochrona punktu końcowego w usłudze Microsoft Defender. Aby uzyskać więcej informacji, zobacz licencjonowanie Ochrona punktu końcowego w usłudze Microsoft Defender.

Ponadto upewnij się, że masz wymagania dotyczące sprzętu i oprogramowania, przeglądarki, łączności sieciowej i zgodności z programem antywirusowym Microsoft Defender. Aby uzyskać więcej informacji, zobacz Ochrona punktu końcowego w usłudze Microsoft Defender minimalne wymagania.

Musisz również mieć wymagane uprawnienia dostępu do portalu Microsoft Defender. Aby uzyskać więcej informacji, zobacz Używanie podstawowych uprawnień do uzyskiwania dostępu do portalu.

Czego się spodziewać

Badanie i odpowiedź

Możliwości badania i reagowania w portalu Microsoft Defender ułatwiają badanie zdarzeń i alertów oraz reagowanie na nie. Zdarzenia to grupy alertów, które są ze sobą powiązane.

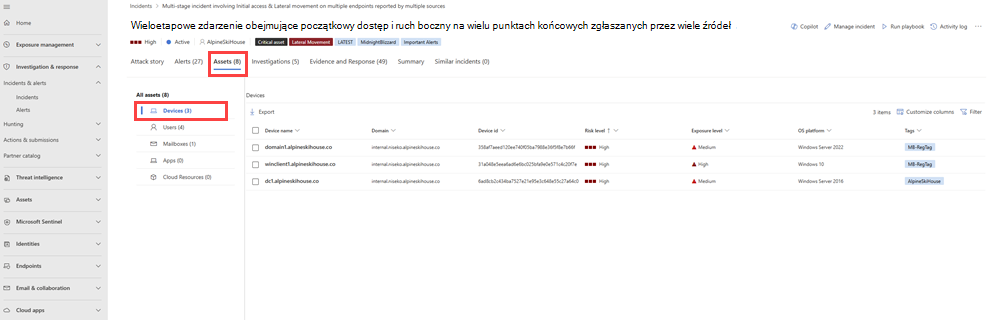

Zdarzenia i alerty

Urządzenia biorące udział w zdarzeniach są wyświetlane na karcie historia ataku na stronie zdarzenia, wykres zdarzenia i zasoby . Możesz wyświetlić szczegóły zdarzenia, w tym związane z tym urządzenia, alerty, które wyzwoliły zdarzenie, oraz podjęte działania. Do zdarzenia można zastosować akcje, takie jak izolowanie urządzeń, zbieranie pakietów badania i nie tylko.

Poszczególne alerty są wyświetlane na stronie Alerty. Możesz wyświetlić szczegóły alertu, w tym związane z tym urządzenia, zdarzenie, w ramach których znajduje się alert, oraz wykonane akcje. Możesz również zastosować akcje do alertu na stronie alertu.

Polowanie

Proaktywne wyszukiwanie zagrożeń, złośliwego oprogramowania i złośliwych działań w punktach końcowych, Office 365 skrzynkach pocztowych i nie tylko przy użyciu zaawansowanych zapytań wyszukiwania zagrożeń. Te zaawansowane zapytania mogą służyć do lokalizowania i przeglądania wskaźników zagrożeń i jednostek dla znanych i potencjalnych zagrożeń.

Niestandardowe reguły wykrywania można tworzyć na podstawie zaawansowanych zapytań wyszukiwania zagrożeń, aby ułatwić aktywne watch zdarzeń, które mogą wskazywać na działanie naruszenia zabezpieczeń i błędnie skonfigurowane urządzenia.

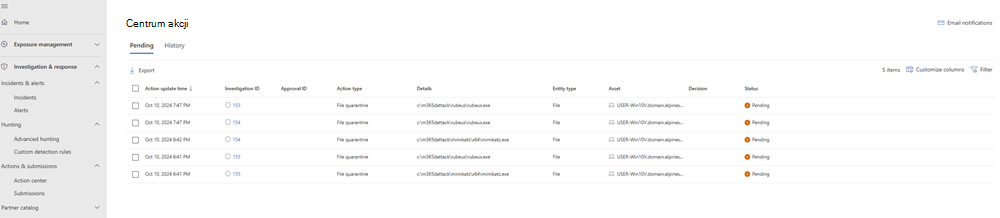

Centrum akcji i przesłania

Centrum akcji przedstawia badania utworzone za pomocą funkcji zautomatyzowanego badania i reagowania. To zautomatyzowane samonaprawianie w portalu Microsoft Defender może pomóc zespołom zabezpieczeń poprzez automatyczne reagowanie na określone zdarzenia. Możesz wyświetlać akcje stosowane do urządzeń, stan akcji oraz zatwierdzać lub odrzucać zautomatyzowane akcje. Przejdź do strony Centrum akcji w obszarze Badanie & odpowiedzi > Akcje & przesłania > Centrum akcji.

Pliki, załączniki wiadomości e-mail i adresy URL można przesyłać do Microsoft Defender do analizy w portalu przesyłania. Możesz również wyświetlić stan przesłanych danych i wyniki analizy. Przejdź do strony podzespołów w obszarze Badanie & odpowiedzi > Akcje & przesłanych przesłanych>.

Analiza zagrożeń

Na stronie Analiza zagrożeń możesz wyświetlić nowe zagrożenia, nowe techniki ataków, powszechnie rozpowszechnione złośliwe oprogramowanie oraz informacje o aktorach zagrożeń i kampaniach. Uzyskaj dostęp do pulpitu nawigacyjnego analizy zagrożeń , aby wyświetlić najnowszą analizę zagrożeń i szczegółowe informacje. Możesz również wyświetlić informacje o sposobie ochrony przed pewnymi zagrożeniami za pośrednictwem raportu analityka.

Przejdź do strony analiza zagrożeń w obszarze Analiza zagrożeń > analiza zagrożeń.

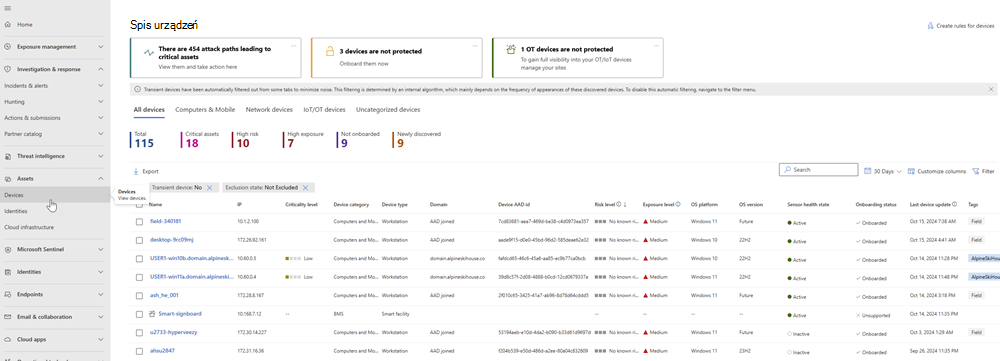

Spisz urządzeń

Strona Urządzenia zasobów > zawiera spis urządzeń, który zawiera listę wszystkich urządzeń w organizacji, na których wygenerowano alerty. Możesz wyświetlić szczegóły urządzeń, w tym adres IP, poziom krytyczności, kategorię urządzenia i typ urządzenia.

Microsoft Defender do zarządzania lukami w zabezpieczeniach i zarządzania konfiguracją punktu końcowego

Pulpit nawigacyjny Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender można znaleźć w obszarze Zarządzanie lukami w zabezpieczeniach punktów końcowych>. Usługa Defender for Vulnerability Management ułatwia odnajdywanie, określanie priorytetów i korygowanie luk w zabezpieczeniach w sieci. Dowiedz się więcej na temat wymagań wstępnych i uprawnień orazsposobu dołączania urządzeń do Zarządzanie lukami w zabezpieczeniach w usłudze Defender.

Pulpit nawigacyjny konfiguracji urządzenia znajduje się na pulpicie nawigacyjnym zarządzania konfiguracją > punktów końcowych>. Zabezpieczenia urządzeń, dołączanie za pośrednictwem Microsoft Intune i Ochrona punktu końcowego w usłudze Microsoft Defender, pokrycie ochrony sieci Web i zarządzanie powierzchnią ataków można szybko wyświetlić.

Administratorzy zabezpieczeń mogą wdrażać zasady zabezpieczeń punktu końcowego na urządzeniach w organizacji w obszarze Zasady zabezpieczeń punktu końcowego zarządzania punktami końcowymi zarządzania punktami > końcowymi.> Dowiedz się więcej o zasadach zabezpieczeń punktu końcowego.

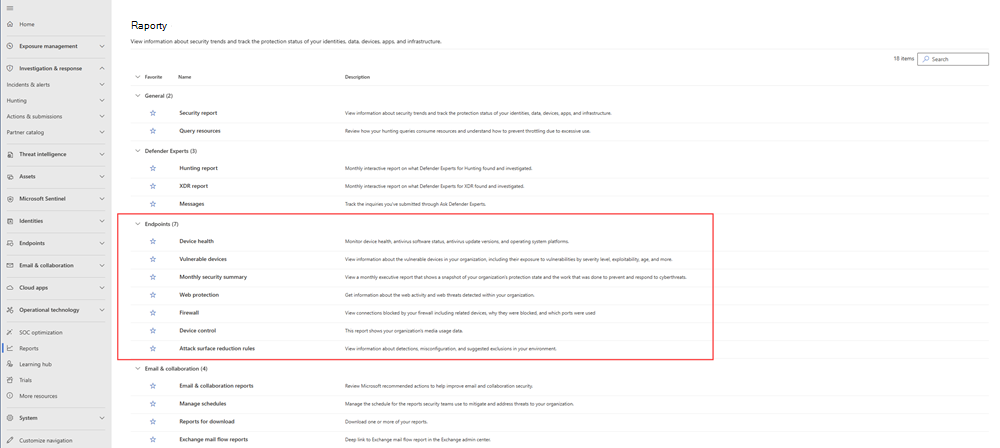

Raporty

Na stronie Raporty możesz wyświetlać raporty dotyczące kondycji urządzeń, urządzeń narażonych na zagrożenia, comiesięcznych podsumowań zabezpieczeń, ochrony w Internecie, zapory, kontroli urządzeń i reguł zmniejszania obszaru podatnego na ataki.

Ustawienia ogólne

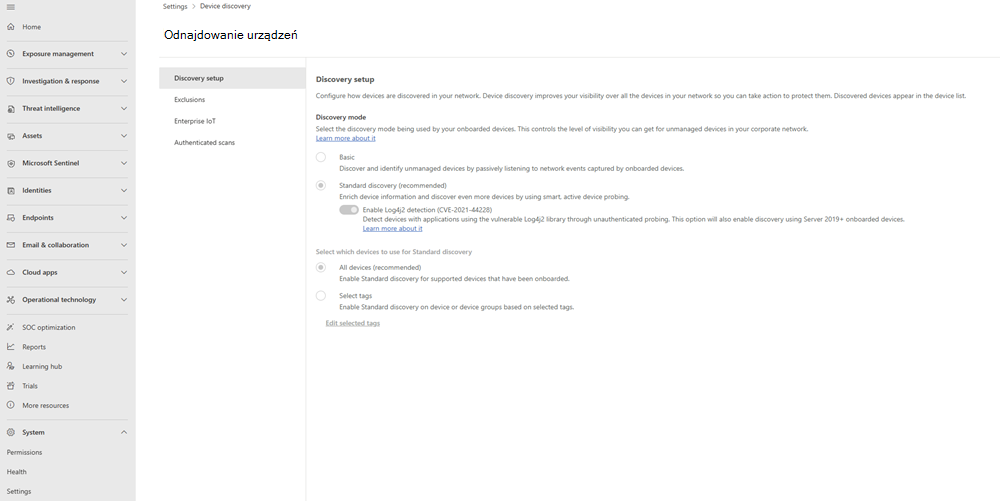

Wykrywanie urządzeń

Na stronie Ustawienia odnajdywania > urządzeń można skonfigurować ustawienia odnajdywania urządzeń, w tym metodę odnajdywania, wykluczenia, włączanie usługi Enterprise IOT (zależne od dostępu) i konfigurowanie uwierzytelnionych harmonogramów skanowania. Aby uzyskać więcej informacji, zobacz Odnajdywanie urządzeń.

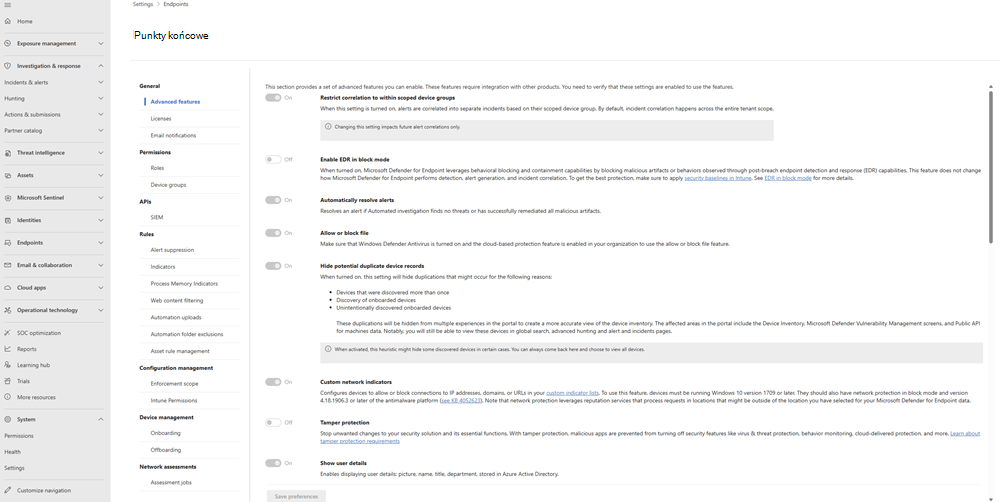

Ustawienia punktu końcowego

Przejdź do strony Ustawienia > punktów końcowych, aby skonfigurować ustawienia Ochrona punktu końcowego w usłudze Microsoft Defender, w tym funkcje zaawansowane, powiadomienia e-mail, uprawnienia i inne.

Powiadomienia e-mail

Możesz utworzyć reguły dla określonych urządzeń, ważności alertów i luk w zabezpieczeniach, aby wysyłać powiadomienia e-mail do określonych użytkowników lub grup. Aby uzyskać więcej informacji, zobacz następujące informacje:

- Konfigurowanie powiadomień e-mail dla alertów

- Konfigurowanie powiadomień e-mail pod kątem luk w zabezpieczeniach

Uprawnienia i role

Aby zarządzać rolami, uprawnieniami i grupami urządzeń dla punktów końcowych, przejdź do obszaru Uprawnienia w obszarze Ustawienia > punktów końcowych. Możesz tworzyć i definiować role oraz przypisywać uprawnienia w obszarze Role oraz tworzyć i organizować urządzenia w grupach w obszarze Grupy urządzeń.

Alternatywnie możesz przejść do ról punktów końcowych & grup na stronie Uprawnienia systemowe>.

Interfejsy API i mssps

Interfejs API alertów Microsoft Defender XDR to oficjalny interfejs API, który umożliwia klientom pracę z alertami we wszystkich produktach Defender XDR przy użyciu jednej integracji. Aby uzyskać więcej informacji, zobacz Migrowanie z interfejsu API MDE SIEM do interfejsu API alertów Microsoft Defender XDR.

Aby autoryzować zarządzanego dostawcę usług zabezpieczeń (MSSP) w celu uzyskania dostępu do alertów, należy podać identyfikatory aplikacji i dzierżawy programu MSSP. Aby uzyskać więcej informacji, zobacz Integracja z programem MSSP.

Reguły

Można tworzyć reguły i zasady do zarządzania wskaźnikami, filtrowania zawartości internetowej, zarządzania przekazywaniem automatyzacji i wykluczeń folderów automatyzacji i nie tylko. Aby utworzyć te reguły, przejdź do pozycji Reguły w obszarze Ustawienia > punkty końcowe. Więcej informacji na temat zarządzania tymi regułami można znaleźć w następujących linkach:

- Zarządzaj wskaźnikami

- Zarządzanie przekazywaniem automatyzacji

- Zarządzaj wykluczeniami folderów automatyzacji

- Filtrowanie zawartości internetowej

Zarządzanie ustawieniami zabezpieczeń

W obszarze Ustawienia > Zakres wymuszania zarządzania konfiguracją > punktów końcowych >można zezwolić na wymuszanie ustawień zabezpieczeń Microsoft Intune przez Ochrona punktu końcowego w usłudze Microsoft Defender. Aby uzyskać więcej informacji, zobacz Konfigurowanie programu antywirusowego Microsoft Defender i zarządzanie Microsoft Intune.

Zarządzanie urządzeniami

Możesz dołączyć lub odłączyć urządzenia i uruchomić test wykrywania urządzeń na stronie Ustawienia > punkty końcowe > Zarządzanie urządzeniami . Zobacz Dołączanie do Ochrona punktu końcowego w usłudze Microsoft Defender, aby poznać kroki dołączania urządzeń. Aby odłączyć urządzenia, zobacz Urządzenia odłączone.

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.