Włączanie skanowania maszyn bez agenta

Skanowanie maszyn bez agenta w Microsoft Defender dla Chmury poprawia stan zabezpieczeń maszyn połączonych z Defender dla Chmury. Skanowanie maszyn bez agentów obejmuje funkcje, takie jak skanowanie spisu oprogramowania, luki w zabezpieczeniach, wpisy tajne i złośliwe oprogramowanie.

- Skanowanie bez agenta nie wymaga zainstalowanych agentów ani łączności sieciowej i nie ma wpływu na wydajność maszyny.

- Skanowanie maszyn bez agenta można włączyć lub wyłączyć, ale nie można wyłączyć poszczególnych funkcji.

- Skanowanie jest uruchamiane tylko na uruchomionych maszynach wirtualnych. Jeśli maszyna wirtualna jest wyłączona podczas skanowania, nie zostanie ona przeskanowana.

- Skanowanie jest uruchamiane zgodnie z niekonfigurowalnym harmonogramem co 24 godziny.

Po włączeniu usługi Defender for Servers (plan 2) lub planu zarządzania stanem zabezpieczeń w chmurze w usłudze Defender (CSPM) skanowanie maszyn bez agenta jest domyślnie włączone. W razie potrzeby możesz użyć instrukcji w tym artykule, aby włączyć ręczne skanowanie maszyn bez agenta.

Wymagania wstępne

| Wymaganie | Szczegóły |

|---|---|

| Planowanie | Aby użyć bez agenta skanowania planu CSPM w usłudze Defender lub usługi Defender for Servers (plan 2) musi być włączony. Po włączeniu skanowania bez agenta w ramach dowolnego planu ustawienie jest włączone dla obu planów. |

| Skanowanie złośliwego oprogramowania | Skanowanie w poszukiwaniu złośliwego oprogramowania jest dostępne tylko wtedy, gdy usługa Defender for Servers (plan 2) jest włączona. W przypadku skanowania złośliwego oprogramowania maszyn wirtualnych węzłów Kubernetes wymagana jest usługa Defender for Servers (plan 2) lub plan usługi Defender for Containers. |

| Obsługiwane maszyny | Skanowanie maszyn bez agenta jest dostępne dla maszyn wirtualnych platformy Azure, wystąpień obliczeniowych usług AWS EC2 i GCP połączonych z Defender dla Chmury. |

| Maszyny wirtualne platformy Azure | Skanowanie bez agenta jest dostępne na standardowych maszynach wirtualnych platformy Azure z: - Maksymalny dozwolony całkowity rozmiar dysku: 4 TB (suma wszystkich dysków) - Maksymalna dozwolona liczba dysków: 6 — Zestaw skalowania maszyn wirtualnych — Flex Obsługa dysków, które są: -Niezaszyfrowane — Zaszyfrowane (dyski zarządzane przy użyciu szyfrowania usługi Azure Storage z kluczami zarządzanymi przez platformę (PMK)) — Szyfrowane przy użyciu kluczy zarządzanych przez klienta (wersja zapoznawcza). |

| AWS | Skanowanie bez agenta jest dostępne w wystąpieniach ec2, wystąpieniach skalowania automatycznego i dyskach, które są niezaszyfrowane, szyfrowane (PMK) i szyfrowane (CMK). |

| GCP | Skanowanie bez agenta jest dostępne w wystąpieniach obliczeniowych, grupach wystąpień (zarządzanych i niezarządzanych) przy użyciu kluczy szyfrowania zarządzanych przez firmę Google oraz klucza szyfrowania zarządzanego przez klienta (CMEK) |

| Węzły platformy Kubernetes | Dostępne jest skanowanie bez agenta pod kątem luk w zabezpieczeniach i złośliwego oprogramowania na maszynach wirtualnych węzłów Kubernetes. Do oceny luk w zabezpieczeniach wymagany jest plan Defender for Servers (Plan 2) lub Defender for Containers albo plan zarządzania stanem zabezpieczeń w chmurze (CSPM). W przypadku skanowania złośliwego oprogramowania wymagany jest plan 2 usługi Defender for Servers lub defender for Containers. |

| Uprawnienia | Przejrzyj uprawnienia używane przez Defender dla Chmury do skanowania bez agenta. |

| Nieobsługiwane | Typ dysku — jeśli którykolwiek z dysków maszyny wirtualnej znajduje się na tej liście, maszyna wirtualna nie zostanie przeskanowana: - UltraSSD_LRS - PremiumV2_LRS Typ zasobu: — Maszyna wirtualna usługi Databricks Systemy plików: - UFS (System plików Unix) - ReFS (Odporny system plików) - ZFS (element członkowski ZFS) Formaty magazynu RAID i Blokuj: — OracleASM (Automatyczne zarządzanie magazynem Oracle) - DRBD (rozproszone replikowane urządzenie blokowe) - Linux_Raid_Member Mechanizmy integralności: - DM_Verity_Hash -Zamiana |

Włączanie skanowania bez agenta na platformie Azure

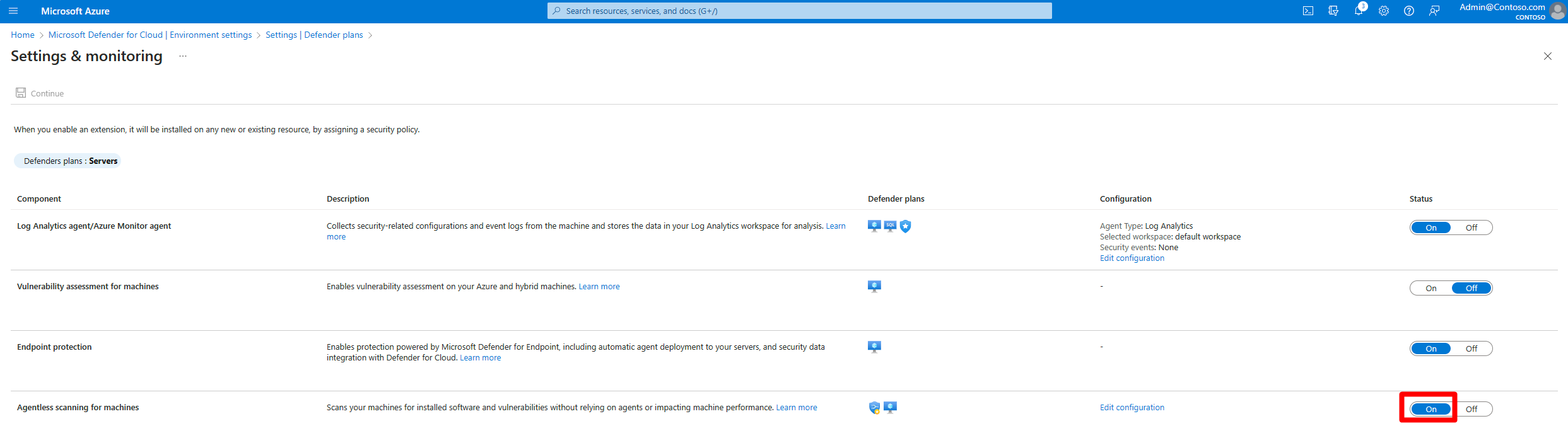

W Defender dla Chmury otwórz pozycję Ustawienia środowiska.

Wybierz odpowiednią subskrypcję.

W przypadku planu CSPM w usłudze Defender lub usługi Defender for Servers (plan 2) wybierz pozycję Ustawienia.

W obszarze Ustawienia i monitorowanie włącz skanowanie bez agenta dla maszyn.

Wybierz pozycję Zapisz.

Włączanie dla maszyn wirtualnych platformy Azure z zaszyfrowanymi dyskami CMK (wersja zapoznawcza)

W przypadku bez agenta skanowania maszyn wirtualnych platformy Azure z zaszyfrowanymi dyskami CMK należy udzielić Defender dla Chmury dodatkowych uprawnień do usługi Key Vault używanych do szyfrowania kluczy dla maszyn wirtualnych, aby utworzyć bezpieczną kopię dysków.

Aby ręcznie przypisać uprawnienia w usłudze Key Vault, wykonaj następujące czynności:

-

Magazyny kluczy z uprawnieniami innych niż RBAC: przypisz "dostawca zasobów skanera serwerów Microsoft Defender dla Chmury" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) następujące uprawnienia: Pobieranie klucza, Zawijanie klucza, Odpakowywanie klucza. -

Magazyny kluczy korzystające z uprawnień RBAC: przypisz wbudowaną rolę "dostawca zasobów skanera serwerów Microsoft Defender dla Chmury" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) wbudowaną rolę użytkownika szyfrowania usługi kryptograficznej usługi Key Vault.

-

Magazyny kluczy z uprawnieniami innych niż RBAC: przypisz "dostawca zasobów skanera serwerów Microsoft Defender dla Chmury" (

Aby przypisać te uprawnienia na dużą skalę dla wielu magazynów kluczy, użyj tego skryptu.

Włączanie skanowania bez agenta na platformie AWS

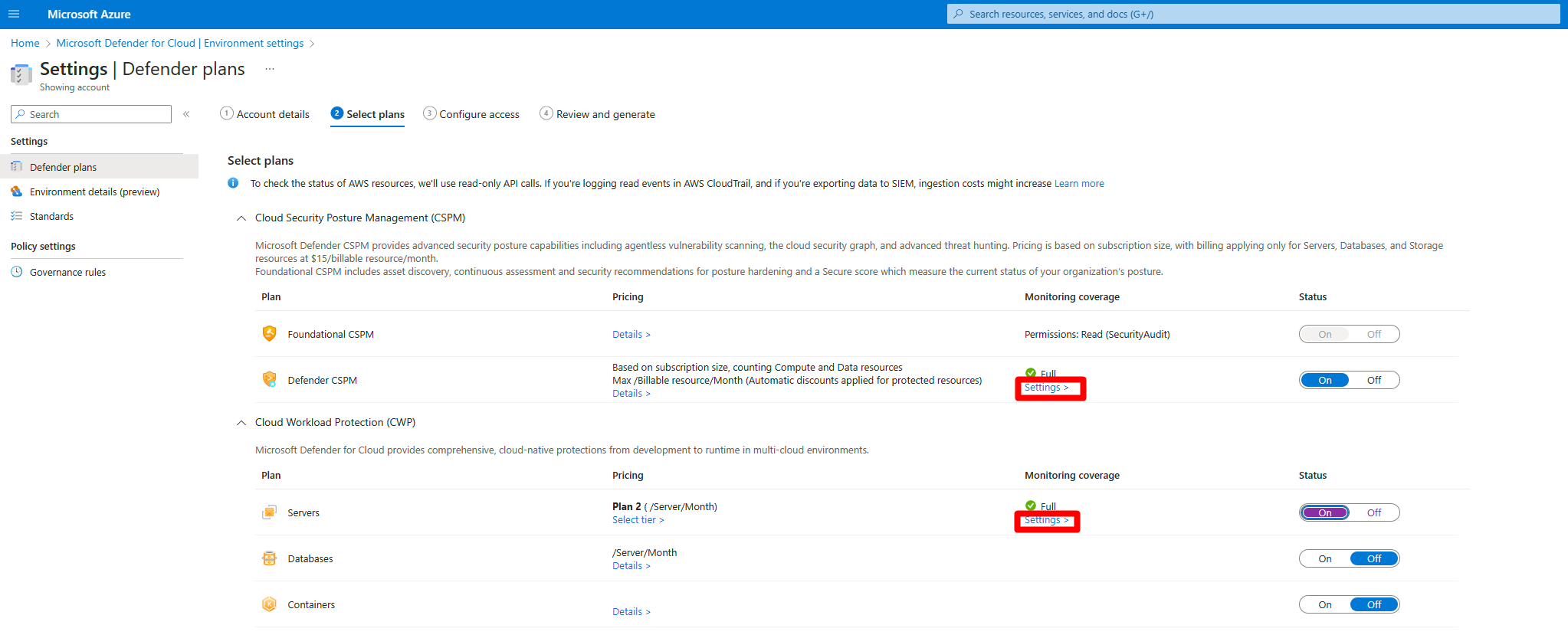

W Defender dla Chmury otwórz pozycję Ustawienia środowiska.

Wybierz odpowiednie konto.

W przypadku planu Usługi Defender Cloud Security Management (CSPM) lub Defender for Servers P2 wybierz pozycję Ustawienia.

Po włączeniu skanowania bez agenta w obu planach ustawienie ma zastosowanie do obu planów.

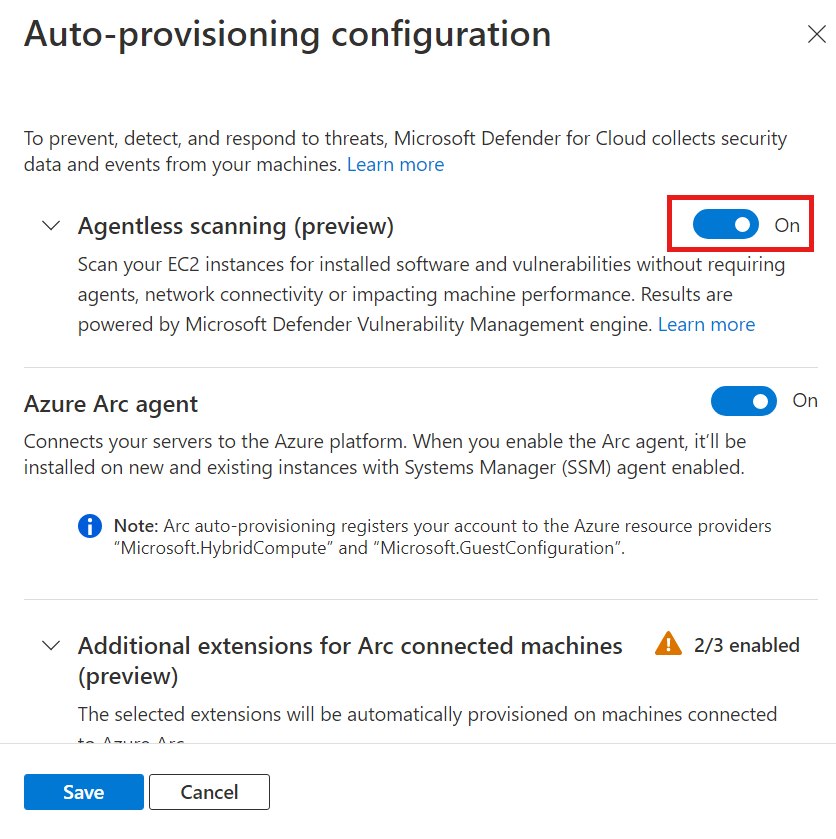

W okienku ustawień włącz skanowanie bez agenta dla maszyn.

Wybierz pozycję Zapisz i dalej: Skonfiguruj dostęp.

Pobierz szablon CloudFormation.

Korzystając z pobranego szablonu CloudFormation, utwórz stos na platformie AWS zgodnie z instrukcjami wyświetlanymi na ekranie. Jeśli dołączasz konto zarządzania, musisz uruchomić szablon CloudFormation zarówno jako stos, jak i jako StackSet. Łączniki zostaną utworzone dla kont członków do 24 godzin po dołączeniu.

Wybierz pozycję Dalej: Przeglądanie i generowanie.

Wybierz pozycję Aktualizuj.

Po włączeniu skanowania bez agenta spis oprogramowania i informacje o lukach w zabezpieczeniach są aktualizowane automatycznie w Defender dla Chmury.

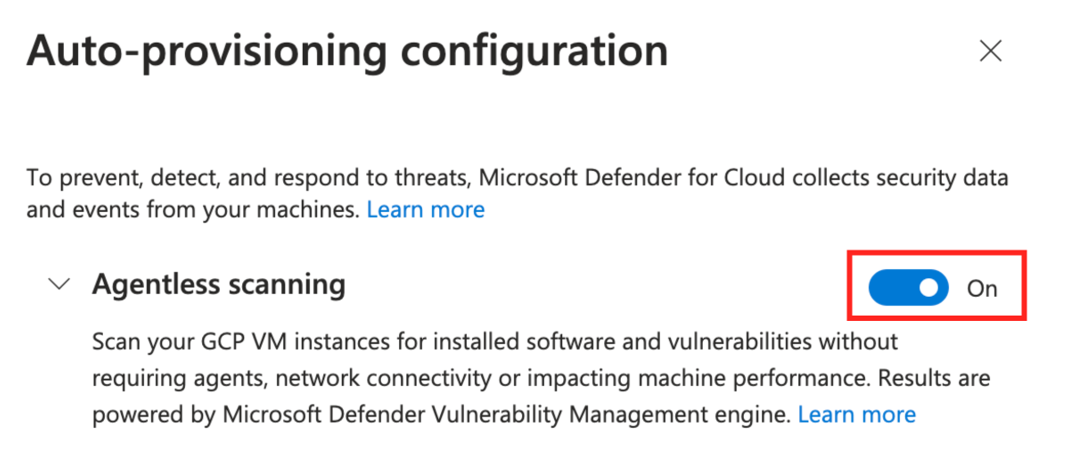

Włączanie skanowania bez agenta na platformie GCP

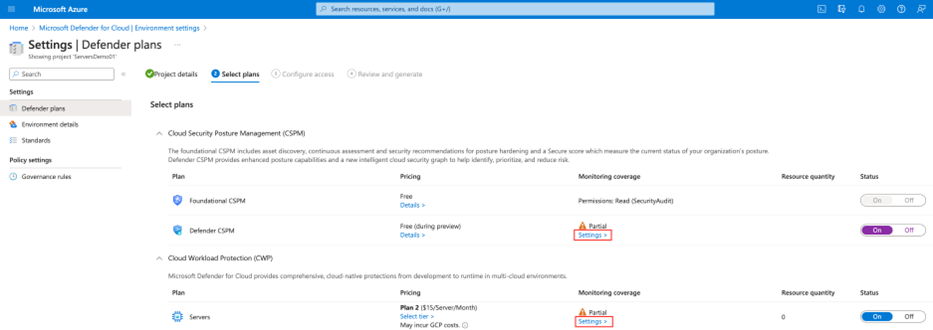

W Defender dla Chmury wybierz pozycję Ustawienia środowiska.

Wybierz odpowiedni projekt lub organizację.

W przypadku planu Usługi Defender Cloud Security Management (CSPM) lub Defender for Servers P2 wybierz pozycję Ustawienia.

Przełącz skanowanie bez agenta na włączone.

Wybierz pozycję Zapisz i dalej: Skonfiguruj dostęp.

Skopiuj skrypt dołączania.

Uruchom skrypt dołączania w zakresie organizacji/projektu GCP (portal GCP lub interfejs wiersza polecenia gcloud).

Wybierz pozycję Dalej: Przeglądanie i generowanie.

Wybierz pozycję Aktualizuj.

Powiązana zawartość

Dowiedz się więcej na następujące tematy: