Skanowanie maszyn bez agenta

Skanowanie maszyn bez agenta w Microsoft Defender dla Chmury poprawia stan zabezpieczeń maszyn połączonych z Defender dla Chmury.

Skanowanie bez agenta nie wymaga żadnych zainstalowanych agentów ani łączności sieciowej i nie ma wpływu na wydajność maszyny. Skanowanie maszyn bez agenta:

- Skanuje ustawienia wykrywanie i reagowanie w punktach końcowych (EDR): skanuje maszyny, aby ocenić, czy są one uruchomione rozwiązanie EDR i czy ustawienia są poprawne, jeśli maszyny są zintegrowane z Ochrona punktu końcowego w usłudze Microsoft Defender. Dowiedz się więcej

- Skanuje spis oprogramowania: skanuj spis oprogramowania przy użyciu zintegrowanego Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

- Skanuje pod kątem luk w zabezpieczeniach: ocenianie maszyn pod kątem luk w zabezpieczeniach przy użyciu zintegrowanego zarządzania lukami w zabezpieczeniach usługi Defender.

- Skanuje pod kątem wpisów tajnych na maszynach: lokalizowanie wpisów tajnych w postaci zwykłego tekstu w środowisku obliczeniowym przy użyciu skanowania wpisów tajnych bez agenta.

- Skanuje pod kątem złośliwego oprogramowania: skanuj maszyny pod kątem złośliwego oprogramowania i wirusów przy użyciu Program antywirusowy Microsoft Defender.

- Skanuje maszyny wirtualne uruchomione jako węzły Kubernetes: Ocena luk w zabezpieczeniach i skanowanie złośliwego oprogramowania jest dostępne dla maszyn wirtualnych działających jako węzły Kubernetes, gdy usługa Defender for Servers (plan 2) lub plan usługi Defender for Containers jest włączony. Dostępne tylko w chmurach komercyjnych.

Skanowanie bez agenta jest dostępne w następujących planach Defender dla Chmury:

- Zarządzanie stanem zabezpieczeń w chmurze (CSPM) w usłudze Defender.

- Defender for Servers (Plan 2).

- Skanowanie złośliwego oprogramowania jest dostępne tylko w usłudze Defender for Servers (plan 2).

- Skanowanie bez agenta jest dostępne dla maszyn wirtualnych platformy Azure, wystąpień obliczeniowych usług AWS EC2 i GCP połączonych z Defender dla Chmury.

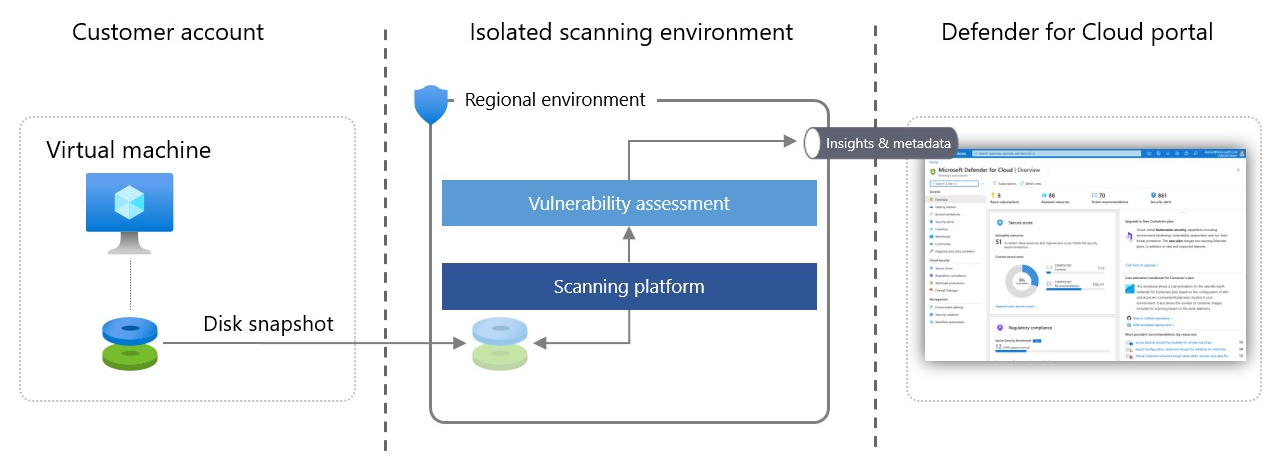

Architektura skanowania bez agenta

Oto jak działa skanowanie bez agenta:

Defender dla Chmury tworzy migawki dysków maszyn wirtualnych i wykonuje głęboką analizę konfiguracji systemu operacyjnego i systemu plików przechowywanego w migawki.

- Skopiowana migawka pozostaje w tym samym regionie co maszyna wirtualna.

- Skanowanie nie ma wpływu na maszynę wirtualną.

Po Defender dla Chmury pobiera niezbędne metadane z skopiowanego dysku, natychmiast usuwa skopiowaną migawkę dysku i wysyła metadane do odpowiednich aparatów firmy Microsoft w celu wykrywania luk w konfiguracji i potencjalnych zagrożeń. Na przykład w ocenie luk w zabezpieczeniach analiza jest wykonywana przez usługę Defender Vulnerability Management.

Defender dla Chmury wyświetla wyniki skanowania, które konsoliduje wyniki zarówno oparte na agencie, jak i bez agenta na stronie Alerty zabezpieczeń.

Defender dla Chmury analizuje dyski w środowisku skanowania, które jest regionalne, niestabilne, izolowane i wysoce bezpieczne. Migawki dysków i dane niepowiązane ze skanowaniem nie są przechowywane dłużej niż jest to konieczne do zebrania metadanych, zazwyczaj kilka minut.

Uprawnienia używane przez skanowanie bez agenta

Defender dla Chmury używać określonych ról i uprawnień do przeprowadzania skanowania bez agenta.

- Na platformie Azure te uprawnienia są automatycznie dodawane do subskrypcji po włączeniu skanowania bez agenta.

- W usłudze AWS te uprawnienia są dodawane do stosu CloudFormation w łączniku platformy AWS.

- W narzędziu GCP te uprawnienia są dodawane do skryptu dołączania w łączniku GCP.

Uprawnienia platformy Azure

Wbudowany operator skanera maszyn wirtualnych roli ma uprawnienia tylko do odczytu dla dysków maszyn wirtualnych, które są wymagane w procesie migawek. Szczegółowa lista uprawnień to:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Po włączeniu pokrycia dysków zaszyfrowanych za pomocą klucza CMK są używane więcej uprawnień:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

Uprawnienia platformy AWS

Rola VmScanner jest przypisywana do skanera podczas włączania skanowania bez agenta. Ta rola ma minimalny zestaw uprawnień do tworzenia i czyszczenia migawek (w zakresie według tagu) oraz sprawdzania bieżącego stanu maszyny wirtualnej. Szczegółowe uprawnienia to:

| Atrybut | Wartość |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Akcje | ec2:DeleteSnapshot |

| Warunki | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Zasoby | arn:aws:ec2::snapshot/ |

| Efekt | Zezwalaj |

| Atrybut | Wartość |

|---|---|

| SID | VmScannerAccess |

| Akcje | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Warunki | Brak |

| Zasoby | arn:aws:ec2::instance/ arn:aws:ec2::snapshot/ arn:aws:ec2::volume/ |

| Efekt | Zezwalaj |

| Atrybut | Wartość |

|---|---|

| SID | VmScannerVerificationAccess |

| Akcje | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Warunki | Brak |

| Zasoby | * |

| Efekt | Zezwalaj |

| Atrybut | Wartość |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Akcje | kms:CreateKey |

| Warunki | Brak |

| Zasoby | * |

| Efekt | Zezwalaj |

| Atrybut | Wartość |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Akcje | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Warunki | Brak |

| Zasoby | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Efekt | Zezwalaj |

| Atrybut | Wartość |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Akcje | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Warunki | Brak |

| Zasoby | arn:aws:kms::${AWS::AccountId}: key/ |

| Efekt | Zezwalaj |

Uprawnienia GCP

Podczas dołączania tworzona jest nowa rola niestandardowa z minimalnymi uprawnieniami wymaganymi do uzyskania stanu wystąpień i tworzenia migawek.

Ponadto uprawnienia do istniejącej roli usługi KMS GCP są przyznawane w celu obsługi skanowania dysków zaszyfrowanych przy użyciu klucza CMEK. Istnieją następujące role:

- roles/MDCAgentlessScanningRole przyznane do konta usługi Defender dla Chmury z uprawnieniami: compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter przyznane agentowi usługi aparatu obliczeniowego Defender dla Chmury