Badanie ryzyka za pomocą eksploratora zabezpieczeń/ścieżek ataku

Jednym z największych wyzwań dla zespołów ds. zabezpieczeń jest obecnie liczba codziennych problemów z zabezpieczeniami. Wiele problemów z zabezpieczeniami wymaga rozwiązania, ale zasoby są niewystarczające.

Defender dla Chmury kontekstowe możliwości zabezpieczeń pomagają zespołom ds. zabezpieczeń ocenić ryzyko związane z każdym problemem z zabezpieczeniami i zidentyfikować problemy o najwyższym ryzyku, które wymagają natychmiastowego rozwiązania. Defender dla Chmury pomaga zespołom ds. zabezpieczeń skutecznie zmniejszyć ryzyko naruszenia skutków.

Wszystkie te możliwości są dostępne w ramach planu zarządzania stanem zabezpieczeń usługi Defender w chmurze i wymagają włączenia skanowania bez agenta dla maszyn wirtualnych lub możliwości oceny luk w zabezpieczeniach w planie usługi Defender for Servers.

Co to jest wykres zabezpieczeń w chmurze?

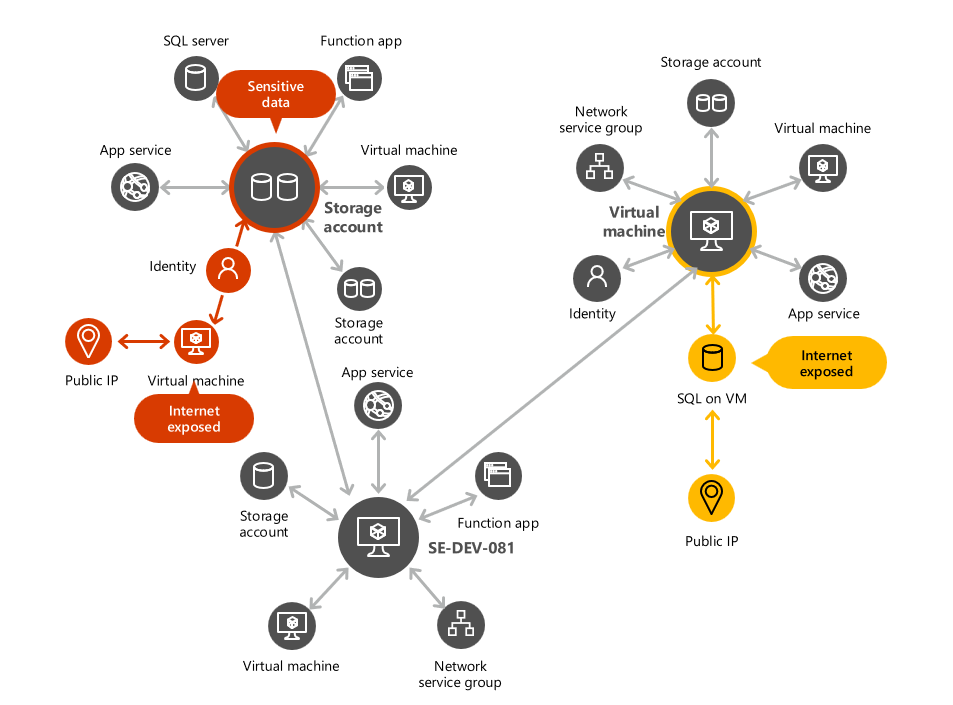

Wykres zabezpieczeń chmury jest aparatem kontekstowym opartym na grafach w Defender dla Chmury. Wykres zabezpieczeń chmury zbiera dane ze środowiska wielochmurowego i innych źródeł. Na przykład obejmuje spis zasobów w chmurze, połączenia, możliwości przenoszenia bocznego, ekspozycję internetową, uprawnienia, połączenia sieciowe, luki w zabezpieczeniach i nie tylko. Zebrane dane tworzą graf reprezentujący środowisko wielochmurowe.

Defender dla Chmury używa wygenerowanego grafu do przeprowadzenia analizy ścieżki ataku i znalezienia problemów o najwyższym ryzyku w środowisku. Możesz również wykonać zapytanie względem grafu przy użyciu eksploratora zabezpieczeń w chmurze.

Co to jest ścieżka ataku?

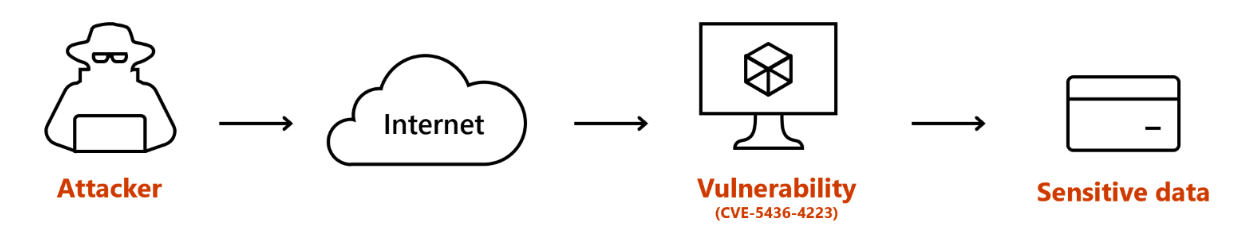

Ścieżka ataku to seria kroków, których potencjalna osoba atakująca używa do naruszenia środowiska i uzyskiwania dostępu do zasobów. Ścieżka ataku rozpoczyna się w punkcie wejścia, takim jak zasób podatny na zagrożenia. Ścieżka ataku jest zgodna z dostępnym przenoszeniem bocznym w środowisku wielochmurowym, takim jak używanie dołączonych tożsamości z uprawnieniami do innych zasobów. Ścieżka ataku będzie kontynuowana, dopóki osoba atakująca nie osiągnie krytycznego celu, takiego jak bazy danych zawierające poufne dane.

funkcja analizy ścieżki ataków Defender dla Chmury używa grafu zabezpieczeń w chmurze i zastrzeżonego algorytmu do znajdowania możliwych do wykorzystania punktów wejścia oraz kroków, które osoba atakująca może wykonać w celu uzyskania niezbędnych zasobów. Algorytm ujawnia ścieżki ataków i sugeruje zalecenia dotyczące rozwiązywania problemów, przerywania ścieżki ataku i zapobiegania naruszeniu.

Funkcja analizy ścieżki ataku skanuje unikatowy wykres zabezpieczeń chmury każdego klienta w celu wykorzystania punktów wejścia. Jeśli zostanie znaleziony punkt wejścia, algorytm wyszukuje potencjalne następne kroki, które osoba atakująca może wykonać, aby uzyskać dostęp do krytycznych zasobów. Te ścieżki ataku są prezentowane na stronie analizy ścieżki ataku w Defender dla Chmury i w odpowiednich zaleceniach.

Każdy klient widzi swoje unikatowe ścieżki ataków na podstawie unikatowego środowiska wielochmurowego. Korzystając z funkcji analizy ścieżki ataku w Defender dla Chmury, można zidentyfikować problemy, które mogą prowadzić do naruszenia zabezpieczeń. Możesz również skorygować dowolny znaleziony problem na podstawie najwyższego ryzyka. Ryzyko opiera się na czynnikach, takich jak narażenie na internet, uprawnienia i ruch boczny.

Dowiedz się, jak używać analizy ścieżki ataku.

Co to jest eksplorator zabezpieczeń w chmurze?

Uruchamianie zapytań opartych na grafie zabezpieczeń chmury za pomocą eksploratora zabezpieczeń w chmurze umożliwia proaktywne identyfikowanie zagrożeń bezpieczeństwa w środowiskach wielochmurowych. Twój zespół ds. zabezpieczeń może użyć konstruktora zapytań do wyszukiwania i lokalizowania zagrożeń, biorąc pod uwagę konkretne kontekstowe i konwencjonalne informacje organizacji.

Eksplorator zabezpieczeń w chmurze umożliwia proaktywną eksplorację. W organizacji można wyszukiwać zagrożenia bezpieczeństwa, uruchamiając zapytania dotyczące wyszukiwania ścieżek opartych na grafach na danych kontekstowych zabezpieczeń udostępnianych przez Defender dla Chmury, takich jak błędy konfiguracji chmury, luki w zabezpieczeniach, kontekst zasobów, możliwości przenoszenia bocznego między zasobami i nie tylko.

Dowiedz się, jak używać eksploratora zabezpieczeń w chmurze lub zapoznaj się z listą składników grafu zabezpieczeń w chmurze.