Korygowanie błędów konfiguracji systemu operacyjnego

Microsoft Defender dla Chmury udostępnia zalecenia dotyczące zabezpieczeń w celu poprawy stanu zabezpieczeń organizacji i zmniejszenia ryzyka. Ważnym elementem redukcji ryzyka jest wzmacnianie zabezpieczeń maszyn.

Defender dla Chmury ocenia ustawienia systemu operacyjnego pod kątem punktów odniesienia zabezpieczeń obliczeniowych dostarczonych przez program Test porównawczy zabezpieczeń w chmurze (MCSB) firmy Microsoft. Informacje o maszynie są zbierane do oceny przy użyciu rozszerzenia konfiguracji maszyny usługi Azure Policy (dawniej nazywanego konfiguracją gościa) na maszynie. Dowiedz się więcej

W tym artykule opisano sposób przeglądania zaleceń wykonanych przez ocenę.

Wymagania wstępne

| Wymagania | Szczegóły |

|---|---|

| Planowanie | Usługa Defender for Servers (plan 2) musi być włączona |

| Rozszerzenie | Konfiguracja maszyny usługi Azure Policy musi być zainstalowana na maszynach. |

Ta funkcja wcześniej korzystała z agenta usługi Log Analytics (znanego również jako microsoft monitoring agent (MMA) w celu zbierania informacji. Jeśli nadal używasz mma, możesz otrzymać zduplikowane zalecenia dotyczące tego samego komputera. Aby tego uniknąć, możesz wyłączyć mma na maszynie.

Przeglądanie i korygowanie zaleceń dotyczących linii bazowej systemu operacyjnego

W Defender dla Chmury otwórz stronę Zalecenia.

Wybierz odpowiednie zalecenie.

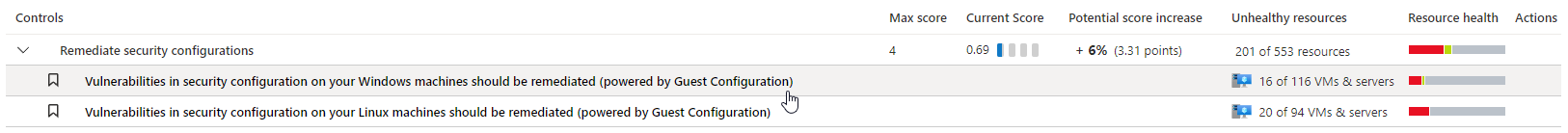

W przypadku maszyn z systemem Windows należy skorygować luki w zabezpieczeniach konfiguracji zabezpieczeń na maszynach z systemem Windows (obsługiwane przez konfigurację gościa).

W przypadku maszyn z systemem Linux należy skorygować luki w zabezpieczeniach konfiguracji zabezpieczeń na maszynach z systemem Linux (obsługiwane przez konfigurację gościa)

Na stronie szczegółów rekomendacji można zobaczyć zasoby, których dotyczy problem, oraz określone wyniki zabezpieczeń. Koryguj zalecenie.

Zalecenia dotyczące zapytań

Defender dla Chmury używa Usługa Azure Resource Graph dla interfejsu API i zapytań portalu w celu wykonywania zapytań dotyczących rekomendacji. Możesz użyć tych zasobów, aby utworzyć własne zapytania w celu pobrania informacji.

Możesz dowiedzieć się, jak przeglądać zalecenia w usłudze Azure Resource Graph.

Poniżej przedstawiono dwa przykładowe zapytania, których można użyć:

Wykonywanie zapytań względem wszystkich reguł złej kondycji dla określonego zasobu

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Wszystkie reguły złej kondycji i kwota, jeśli dla każdej maszyny są w złej kondycji

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Następne kroki

Dowiedz się więcej o języku zapytań usługi Azure Resource Graph.