Prywatne punkty końcowe dla usługi Azure Data Explorer

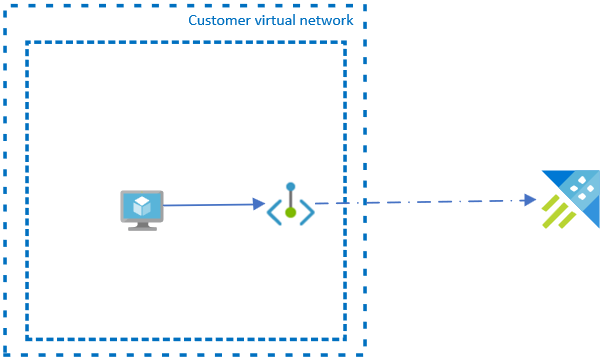

Możesz użyć prywatnych punktów końcowych dla klastra, aby umożliwić klientom w sieci wirtualnej bezpieczny dostęp do danych za pośrednictwem łącza prywatnego. Prywatne punkty końcowe używają prywatnych adresów IP z przestrzeni adresowej sieci wirtualnej, aby połączyć się prywatnie z klastrem. Ruch sieciowy między klientami w sieci wirtualnej i klastrze, przechodzi przez sieć wirtualną i łącze prywatne w sieci szkieletowej firmy Microsoft, eliminując narażenie z publicznego Internetu.

Korzystanie z prywatnych punktów końcowych dla klastra umożliwia:

- Zabezpiecz klaster, konfigurując zaporę w celu blokowania wszystkich połączeń w publicznym punkcie końcowym klastra.

- Zwiększ bezpieczeństwo sieci wirtualnej, umożliwiając blokowanie eksfiltracji danych z sieci wirtualnej.

- Bezpiecznie nawiąż połączenie z klastrami z sieci lokalnych łączących się z siecią wirtualną przy użyciu bramy sieci VPN lub usługi ExpressRoutes z prywatną komunikacją równorzędną.

Omówienie

Prywatny punkt końcowy to specjalny interfejs sieciowy dla usługi platformy Azure w sieci wirtualnej, który jest przypisany adresy IP z zakresu adresów IP sieci wirtualnej. Podczas tworzenia prywatnego punktu końcowego dla klastra zapewnia bezpieczną łączność między klientami w sieci wirtualnej a klastrem. Połączenie między prywatnym punktem końcowym a klastrem używa bezpiecznego łącza prywatnego.

Aplikacje w sieci wirtualnej mogą bezproblemowo łączyć się z klastrem za pośrednictwem prywatnego punktu końcowego. Mechanizmy parametry połączenia i autoryzacji są takie same jak w przypadku nawiązywania połączenia z publicznym punktem końcowym.

Podczas tworzenia prywatnego punktu końcowego dla klastra w sieci wirtualnej żądanie zgody jest wysyłane do właściciela klastra. Jeśli użytkownik żądający utworzenia prywatnego punktu końcowego jest również właścicielem klastra, żądanie zostanie automatycznie zatwierdzone. Właściciele klastrów mogą zarządzać żądaniami zgody i prywatnymi punktami końcowymi klastra w witrynie Azure Portal w obszarze Prywatne punkty końcowe.

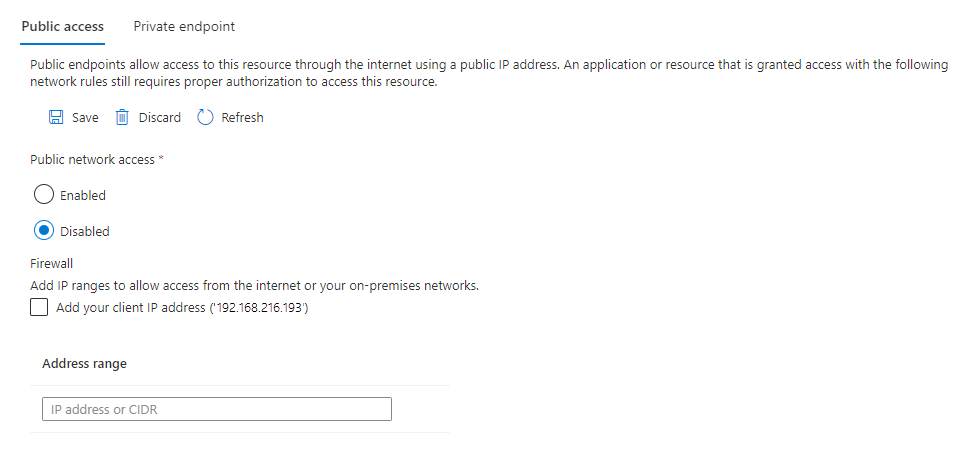

Klaster można zabezpieczyć tak, aby akceptował tylko połączenia z sieci wirtualnej, konfigurując zaporę klastra w celu odmowy dostępu za pośrednictwem publicznego punktu końcowego domyślnie. Nie potrzebujesz reguły zapory, aby zezwolić na ruch z sieci wirtualnej, która ma prywatny punkt końcowy, ponieważ zapora klastra kontroluje dostęp tylko dla publicznego punktu końcowego. Natomiast prywatne punkty końcowe opierają się na przepływie zgody na udzielanie podsieci dostępu do klastra.

Planowanie rozmiaru podsieci w sieci wirtualnej

Rozmiar podsieci używanej do hostowania prywatnego punktu końcowego dla klastra nie może zostać zmieniony po wdrożeniu podsieci. Prywatny punkt końcowy korzysta z wielu adresów IP w sieci wirtualnej. W skrajnych scenariuszach, takich jak pozyskiwanie wysokiej klasy, liczba adresów IP używanych przez prywatny punkt końcowy może wzrosnąć. Ten wzrost jest spowodowany zwiększoną liczbą przejściowych kont magazynu wymaganych jako tymczasowe konta do pozyskiwania do klastra. Jeśli scenariusz jest odpowiedni w danym środowisku, należy zaplanować go podczas określania rozmiaru podsieci.

Uwaga

Odpowiednie scenariusze pozyskiwania, które będą odpowiedzialne za skalowanie w poziomie przejściowych kont magazynu, są pozyskiwaniem z pliku lokalnego i asynchronicznego pozyskiwania z obiektu blob.

Skorzystaj z poniższych informacji, aby określić łączną liczbę adresów IP wymaganych przez prywatny punkt końcowy:

| Używanie | Liczba adresów IP |

|---|---|

| Usługa aparatu | 1 |

| Usługa zarządzania danymi | 1 |

| Przejściowe konta magazynu | 6 |

| Zarezerwowane adresy platformy Azure | 5 |

| Łącznie | 13 |

Uwaga

Bezwzględny minimalny rozmiar podsieci musi być /28 (14 adresów IP do użycia). Jeśli planujesz utworzyć klaster usługi Azure Data Explorer dla ekstremalnych obciążeń pozyskiwania, jesteś po bezpiecznej stronie maską sieci /24 .

Jeśli utworzono podsieć, która jest zbyt mała, możesz ją usunąć i utworzyć nową z większym zakresem adresów. Po ponownym utworzeniu podsieci możesz utworzyć nowy prywatny punkt końcowy dla klastra.

Nawiązywanie połączenia z prywatnym punktem końcowym

Klienci w sieci wirtualnej korzystające z prywatnego punktu końcowego powinni używać tego samego parametry połączenia dla klastra, co klienci łączący się z publicznym punktem końcowym. Rozpoznawanie nazw DNS automatycznie kieruje połączenia z sieci wirtualnej do klastra za pośrednictwem łącza prywatnego.

Ważne

Aby połączyć się z klastrem przy użyciu prywatnych punktów końcowych, użyj tego samego ciągu połączenia, co do połączenia z publicznym punktem końcowym. Nie łącz się z klastrem przy użyciu adresu URL poddomeny łącza prywatnego.

Domyślnie usługa Azure Data Explorer tworzy prywatną strefę DNS dołączoną do sieci wirtualnej z niezbędnymi aktualizacjami dla prywatnych punktów końcowych. Jeśli jednak używasz własnego serwera DNS, może być konieczne wprowadzenie większej liczby zmian w konfiguracji dns.

Ważne

Aby uzyskać optymalną konfigurację, zalecamy dostosowanie wdrożenia do zaleceń opisanych w artykule Private Endpoint and DNS configuration at Scale Cloud Adoption Framework (Konfigurowanie prywatnego punktu końcowego i systemu DNS w przewodniku Scale Cloud Adoption Framework). Skorzystaj z informacji w artykule, aby zautomatyzować tworzenie Prywatna strefa DNS wpisu przy użyciu zasad platformy Azure, co ułatwia zarządzanie wdrożeniem podczas skalowania.

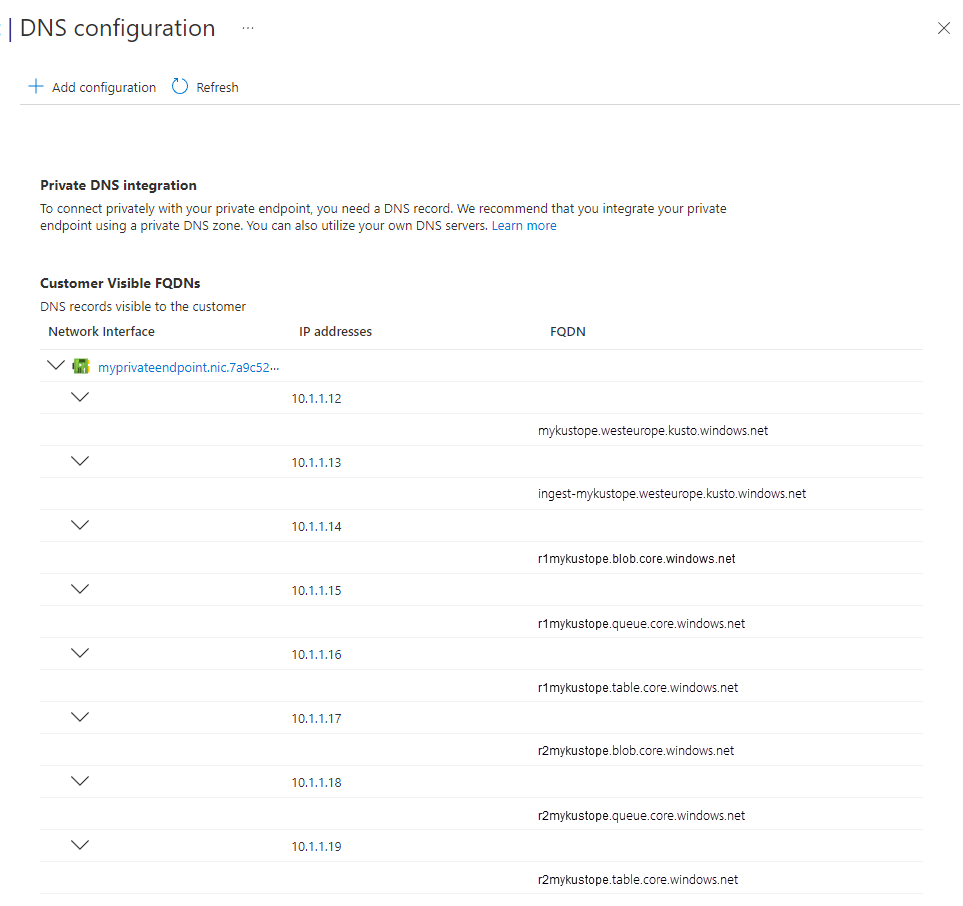

Usługa Azure Data Explorer tworzy wiele widocznych przez klienta nazw FQDN w ramach wdrożenia prywatnego punktu końcowego. Oprócz nazwy FQDN zapytania i pozyskiwania jest ona dostarczana z kilkoma nazwami FQDN dla punktów końcowych obiektów blob/tabeli/kolejki (wymaganych w scenariuszach pozyskiwania)

Wyłączanie dostępu publicznego

Aby zwiększyć bezpieczeństwo, możesz również wyłączyć publiczny dostęp do klastra w witrynie Azure Portal.

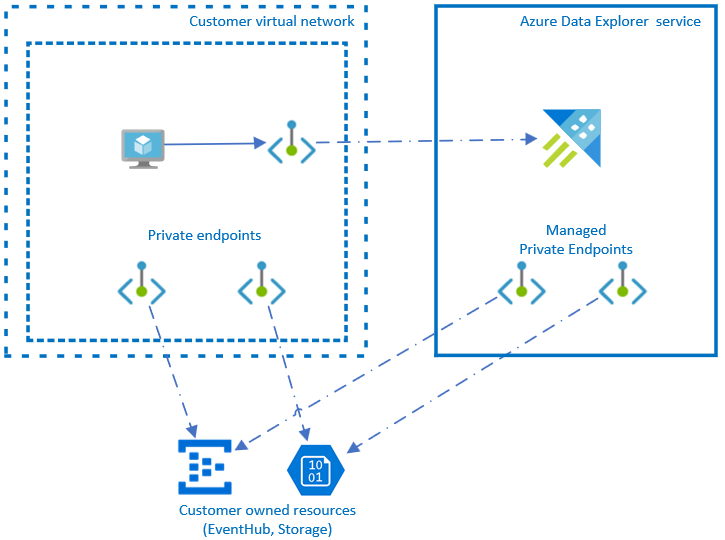

Zarządzane prywatne punkty końcowe

Możesz użyć zarządzanego prywatnego punktu końcowego, aby umożliwić klastrowi bezpieczny dostęp do usług związanych z pozyskiwaniem lub zapytaniami za pośrednictwem prywatnego punktu końcowego. Dzięki temu klaster usługi Azure Data Explorer może uzyskiwać dostęp do zasobów za pośrednictwem prywatnego adresu IP.

Uwaga

Zalecamy używanie tożsamości zarządzanej do połączenia z usługą Azure Storage i Azure Event Hubs zamiast zarządzanych prywatnych punktów końcowych. Aby nawiązać połączenie przy użyciu tożsamości zarządzanych, skonfiguruj zasoby usługi Azure Storage lub Event Hubs w celu rozpoznawania usługi Azure Data Explorer jako zaufanej usługi. Następnie użyj tożsamości zarządzanej, aby udzielić dostępu, tworząc wyjątek reguły sieciowej dla zaufanych usług platformy Azure".

Obsługiwane usługi

Usługa Azure Data Explorer obsługuje tworzenie zarządzanych prywatnych punktów końcowych w następujących usługach:

- Azure Event Hubs

- Azure IoT Hubs

- Konto magazynu platformy Azure

- Azure Data Explorer

- Azure SQL

- Azure Digital Twins

Ograniczenia

Prywatne punkty końcowe nie są obsługiwane w przypadku klastrów usługi Azure Data Explorer w sieci wirtualnej.

Implikacje dotyczące kosztów

Prywatne punkty końcowe lub zarządzane prywatne punkty końcowe to zasoby, które generują dodatkowe koszty. Koszt zależy od wybranej architektury rozwiązania. Aby uzyskać więcej informacji, zobacz Cennik usługi Azure Private Link.

Powiązana zawartość

- Tworzenie prywatnych punktów końcowych dla usługi Azure Data Explorer

- Tworzenie zarządzanych prywatnych punktów końcowych dla usługi Azure Data Explorer

- Jak ograniczyć publiczny dostęp do usługi Azure Data Explorer

- Jak ograniczyć dostęp wychodzący z usługi Azure Data Explorer

- Łączenie klastra za prywatnym punktem końcowym z usługa Power BI