Ład i zabezpieczenia dla wystąpienia zarządzanego SQL z obsługą usługi Azure Arc

Ten artykuł zawiera kluczowe zagadnienia dotyczące projektowania i najlepsze rozwiązania dotyczące ładu, zabezpieczeń i zgodności, które ułatwiają planowanie i implementowanie wdrożeń usługi SQL Managed Instance z obsługą usługi Azure Arc. Chociaż dokumentacja strefy docelowej o skali przedsiębiorstwa obejmuje ład i zabezpieczenia jako oddzielne tematy, te krytyczne obszary projektowe są skonsolidowane w jednym temacie dla wystąpienia zarządzanego SQL z obsługą usługi Arc.

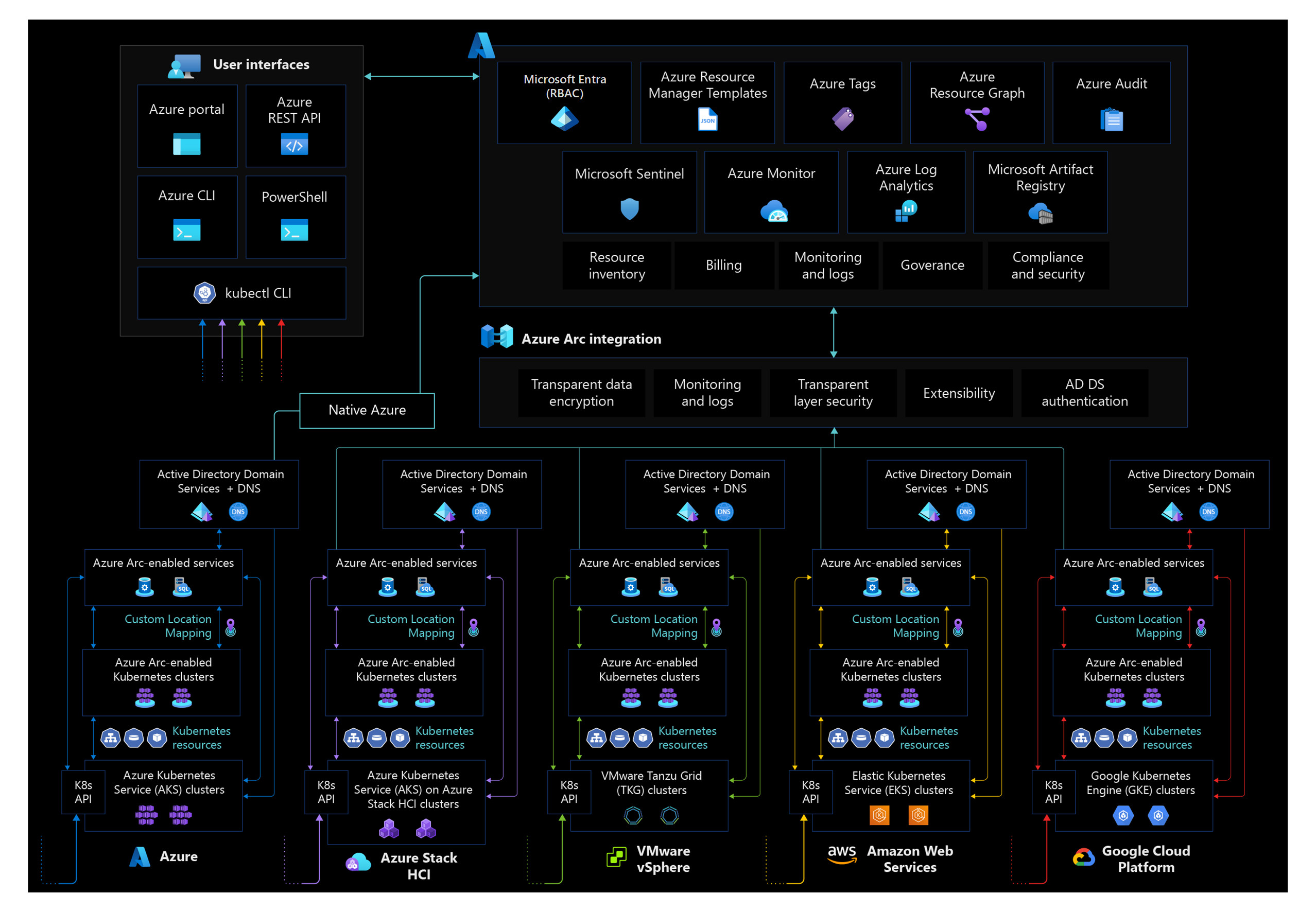

Architektura

Na poniższym diagramie przedstawiono koncepcyjną architekturę referencyjną przedstawiającą obszary projektowania zabezpieczeń, zgodności i ładu dla wystąpienia zarządzanego SQL z obsługą usługi Arc:

Uwagi dotyczące projektowania

Ta sekcja zawiera zagadnienia dotyczące projektowania, które należy wziąć pod uwagę podczas planowania zabezpieczeń i ładu usługi SQL Managed Instance z obsługą usługi Arc.

Przejrzyj obszary projektowania zabezpieczeń i ładu w strefach docelowych platformy Azure, aby ocenić wpływ wystąpienia zarządzanego SQL z obsługą usługi Arc na ogólne modele zapewniania ładu i zabezpieczeń.

Dyscypliny ładu

- Zapoznaj się z obszarem projektowania krytycznego dla organizacji zasobów, aby uzyskać najlepsze rozwiązania dotyczące wymuszania ładu w strefie docelowej.

- Przejrzyj i wymuś konwencję nazewnictwa organizacji dla zasobów hybrydowych, takich jak wystąpienie zarządzane SQL z obsługą usługi Arc, kontroler danych i lokalizacja niestandardowa.

- Przejrzyj wbudowane profile konfiguracji dla trybu Pośrednio Połączenie i zdecyduj, czy istnieją profile niestandardowe zgodnie z infrastrukturą Kubernetes.

Prywatność i rezydencja danych

- Rozważ regiony platformy Azure, w których planujesz wdrożyć usługę SQL Managed Instance i kontrolery danych z obsługą usługi Arc w oparciu o wymagania dotyczące zabezpieczeń i zgodności, biorąc pod uwagę wszelkie wymagania dotyczące niezależności danych. Dowiedz się, jakie dane są zbierane z zasobów w trybie bezpośrednio i pośrednio Połączenie, i zaplanuj odpowiednio na podstawie wymagań dotyczących rezydencji danych organizacji.

Uwaga

Żadne dane bazy danych nie są wysyłane do firmy Microsoft, tylko dane operacyjne, dane dotyczące rozliczeń i spisu, diagnostyka i program poprawy jakości obsługi klienta (CEIP).

Zabezpieczenia klastra

- Wystąpienie zarządzane SQL z obsługą usługi Arc może znajdować się w klastrach kubernetes hybrydowych lub wielochmurowych. Zapoznaj się z zagadnieniami dotyczącymi zabezpieczeń i ładu dla wybranego dostawcy usług w chmurze i dystrybucji Kubernetes.

- Zapoznaj się z zagadnieniami dotyczącymi projektowania w obszarze projektowania dziedzin projektowania platformy Kubernetes z włączoną obsługą usługi Azure Arc.

Bezpieczeństwo sieci

- Zapoznaj się z obszarem projektowania krytycznego dla łączności sieciowej, aby uzyskać najlepsze rozwiązania i wskazówki.

- Zdecyduj, czy tryb łączności ma być używany dla usługi SQL Managed Instance z obsługą usługi Arc, w zależności od wymagań organizacji dotyczących zabezpieczeń i zgodności.

- W zależności od miejsca wdrożenia klastra należy wziąć pod uwagę porty sieciowe i punkty końcowe potrzebne do monitorowania wystąpienia zarządzanego SQL z obsługą usługi Arc przy użyciu narzędzi Grafana i Kibana.

- Podczas tworzenia kontrolera danych zdecyduj, którego typu usługi użyjesz między usługą Kubernetes LoadBalancer lub NodePort.

Zarządzanie tożsamościami i dostępem

- Zapoznaj się z zarządzaniem tożsamościami i dostępem dla usługi SQL Managed Instance z obsługą usługi Arc, aby uzyskać najlepsze rozwiązania i wskazówki.

- Rozważając rozdzielenie obowiązków organizacji i wymagania dotyczące dostępu z najniższymi uprawnieniami, zdefiniuj administrację klastra, operacje, administrację bazą danych i role deweloperów w organizacji. Mapowanie każdego zespołu na akcje i obowiązki określają role kontroli dostępu opartej na rolach (RBAC) platformy Azure lub roleRoleBinding i RoleBinding platformy Kubernetes w zależności od używanego trybu łączności.

- Rozważ skorzystanie z macierzy stron odpowiedzialnego, odpowiedzialnego, odpowiedzialnego, konsultowanego i poinformowanego (RACI), aby wspierać ten wysiłek. Twórz kontrolki w hierarchii zakresu zarządzania definiowanej na podstawie spójności zasobów i wskazówek dotyczących zarządzania zapasami .

- Wdrożenie kontrolera danych usługi Azure Arc wymaga pewnych uprawnień, które mogą być uznawane za wysokie uprawnienia, takie jak tworzenie przestrzeni nazw kubernetes lub tworzenie roli klastra. Zapoznaj się z uprawnieniami wymaganymi do zapobiegania nadmiernym uprawnieniam.

- Zdecyduj, czy model uwierzytelniania ma być używany w usłudze SQL Managed Instance z obsługą usługi Arc, niezależnie od tego, czy jest to uwierzytelnianie firmy Microsoft Entra, czy uwierzytelnianie SQL. Przejrzyj obszar projektowania zarządzania tożsamościami i dostępem, aby zapoznać się z zagadnieniami i zaleceniami dotyczącymi projektowania, aby wybrać odpowiedni tryb uwierzytelniania.

- Rozważ różnice między kartą kluczy zarządzanych przez system i kluczem zarządzanym przez klienta, aby wdrożyć łącznik usługi Azure Arc AD w celu obsługi uwierzytelniania firmy Microsoft w usłudze Arc z włączoną usługą SQL Managed Instance. Obie metody korzystają z uproszczonych operacji w porównaniu z pełną kontrolą klienta nad zarządzaniem kontami usług i kartą kluczy na potrzeby obsługi uwierzytelniania w usłudze Microsoft Entra.

Zabezpieczenia usługi SQL Managed Instance z obsługą usługi Azure Arc

- Zdecyduj o trybie łączności, biorąc pod uwagę kompromisy między brakami bezpośredniego połączenia z platformą Azure oraz wpływ na wystąpienia hybrydowe i wielochmurowe z używania bieżących i przyszłych funkcji zabezpieczeń obsługiwanych przez platformę Azure.

- Zapoznaj się z funkcjami zabezpieczeń dostępnymi w wystąpieniu zarządzanym SQL z obsługą usługi Arc dla obciążeń danych.

- Zdefiniuj platformę magazynu, która ma być używana na potrzeby woluminów trwałych w klastrach Kubernetes, i poznaj możliwości zabezpieczeń dostępne do zabezpieczania danych znajdujących się na woluminach trwałych. Podczas projektowania strefy docelowej przejrzyj dziedziny magazynowania o krytycznym znaczeniu.

- Przed włączeniem funkcji Transparent Data Encryption w wystąpieniu zarządzanym SQL obsługującym usługę Arc zapoznaj się z wymaganiami i architekturą funkcji Transparent Data Encryption .

- Rozważ różne lokalizacje, w których można przechowywać poświadczenia Transparent Data Encryption na podstawie zasad i procedur zarządzania kluczami kryptograficznymi organizacji.

- W przypadku wdrażania usługi SQL Managed Instance z obsługą usługi Arc pośrednio Połączenie trybie zdecyduj się na urząd certyfikacji, który będzie używany do udostępniania certyfikatu zarządzanego przez użytkownika zgodnie z wymaganiami organizacji dotyczącymi zabezpieczeń i zgodności.

- Wdrażanie wystąpienia zarządzanego SQL z obsługą usługi Arc w trybie bezpośrednio Połączenie ed zapewnia certyfikat zarządzany przez system z funkcjami automatycznego obracania. Pośrednio Połączenie trybie wymagana jest interwencja ręczna w celu rotacji certyfikatu zarządzanego przez użytkownika. Podczas wybierania trybu łączności do wdrożenia należy wziąć pod uwagę wymagania dotyczące operacji ręcznych i zabezpieczeń.

- Należy wziąć pod uwagę potrzebę zapewnienia aktualności wystąpienia zarządzanego SQL z obsługą usługi Arc z najnowszymi wersjami niezależnie od tego, czy są one wdrażane w trybie bezpośrednio, czy pośrednio Połączenie. Aby uzyskać więcej wskazówek, zapoznaj się z dziedzinami możliwości uaktualniania krytycznym obszarem projektowania.

Strategia monitorowania

- Przejrzyj zagadnienia związane z zarządzaniem krytycznym projektem i planowaniem zbierania metryk i dzienników z zasobów hybrydowych do obszaru roboczego usługi Log Analytics w celu dalszej analizy, inspekcji i alertów

- Zapoznaj się z uprawnieniami najniższymi uprawnieniami wymaganymi dla jednostki usługi do przekazywania dzienników i metryk do usługi Azure Monitor.

Zalecenia dotyczące projektowania

Bezpieczeństwo sieci

- Zabezpieczanie pulpitów nawigacyjnych monitorowania Grafana i Kibana przy użyciu certyfikatów SSL/TLS na potrzeby zabezpieczeń warstwy transportu.

- Użyj usługi Kubernetes LoadBalancer jako typu usługi podczas wdrażania wystąpienia zarządzanego SQL z obsługą usługi Arc, aby uzyskać lepszą dostępność.

Zarządzanie tożsamościami i dostępem

- Preferuj użycie uwierzytelniania Entra firmy Microsoft do odciążania zarządzania cyklem życia użytkowników do usług katalogowych i użyj grup zabezpieczeń w identyfikatorze Entra firmy Microsoft, aby zarządzać uprawnieniami użytkowników w celu uzyskania dostępu do bazy danych SQL.

- Użyj trybu kart kluczy zarządzanych przez system dla obsługi uwierzytelniania entra firmy Microsoft, aby odciążyć obciążenie konta domeny i zarządzania kluczami, aby uprościć operacje.

- Jeśli jest używane uwierzytelnianie SQL, należy przyjąć silne zasady haseł i włączyć inspekcję w celu monitorowania tożsamości użytkowników SQL i uprawnień przyznanych dostępu do serwerów baz danych i baz danych.

- Dedykuj przestrzeń nazw platformy Kubernetes dla wdrożenia kontrolera danych usługi Azure Arc i przypisz najmniejsze uprawnienia do wdrażania i zarządzania nimi.

- Tworzenie silnych haseł dla pulpitów nawigacyjnych Grafana i Kibana oraz regularne przeprowadzanie inspekcji i rotacji.

- Monitoruj dziennik aktywności usługi SQL Managed Instance i kontrolery danych z obsługą usługi Arc, aby przeprowadzać inspekcję różnych operacji występujących w zasobach hybrydowych. Twórz alerty dla odpowiednich zdarzeń i integruj je z narzędziami do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takimi jak Usługa Microsoft Sentinel na potrzeby monitorowania zabezpieczeń i reagowania na zdarzenia.

Zabezpieczenia usługi SQL Managed Instance z obsługą usługi Azure Arc

- Jeśli to możliwe, wybierz opcję Tryb bezpośredni Połączenie w trybie pośrednim Połączenie wdrażania usług danych z obsługą usługi Azure Arc i usługi SQL Managed Instance z obsługą usługi Arc, aby upewnić się, że masz wszystkie bieżące i przyszłe korzyści związane z funkcjami zabezpieczeń skojarzonymi z trybem bezpośrednio Połączenie.

- Włącz funkcję Transparent Data Encryption zawsze, gdy jest to możliwe, aby szyfrować dane magazynowane.

- Przechowywanie poświadczeń Transparent Data Encryption na woluminach trwałych w celu uzyskania lepszej odporności.

- Używanie możliwości platformy magazynu do szyfrowania trwałych woluminów zgodnie z wymaganiami organizacji dotyczącymi zabezpieczeń i zgodności.

- Upewnij się, że obowiązują zasady tworzenia kopii zapasowych zgodnie z wymaganiami dotyczącymi odzyskiwania po utracie danych. Aby uzyskać więcej wskazówek, zapoznaj się z obszarem projektowania krytycznym dla ciągłości działania i odzyskiwania po awarii.

- Podczas wdrażania pośrednio Połączenie trybu utwórz proces rotacji certyfikatu zarządzanego przez użytkownika.

- Upewnij się, że masz proces aktualizowania wystąpienia zarządzanego SQL z obsługą usługi Arc do najnowszych wersji niezależnie od trybu łączności.

Strategia monitorowania

- Monitoruj wygaśnięcie poświadczeń lub zmianę jednostki usługi używanej do przekazywania metryk i dzienników na platformę Azure.

- Utwórz proces rotacji poświadczeń jednostki usługi zgodnie z wymaganiami organizacji dotyczącymi zabezpieczeń i zgodności.

Następne kroki

Aby uzyskać więcej informacji na temat podróży chmury hybrydowej i wielochmurowej, zobacz następujące artykuły:

- Zapoznaj się z możliwościami usług danych z obsługą usługi Azure Arc.

- Przejrzyj zweryfikowane dystrybucje platformy Kubernetes dla usług danych z obsługą usługi Azure Arc.

- Zapoznaj się z artykułem Zarządzanie środowiskami hybrydowymi i wielochmurowymi.

- Dowiedz się więcej o obsłudze usługi SQL Managed Instance z obsługą usługi Arc z najniższymi uprawnieniami.

- Poznaj zautomatyzowane scenariusze usługi SQL Managed Instance z obsługą usługi Arc dzięki usłudze Azure Arc Jumpstart.

- Aby dowiedzieć się więcej na temat usługi Azure Arc, zapoznaj się ze ścieżką szkoleniową usługi Azure Arc w witrynie Microsoft Learn.