Zarządzanie tożsamościami i dostępem dla wystąpienia zarządzanego SQL z obsługą usługi Azure Arc

W tym artykule opisano architekturę zarządzania tożsamościami i dostępem usługi SQL Managed Instance z obsługą usługi Azure Arc, zagadnienia dotyczące projektowania i zalecenia dotyczące różnych scenariuszy.

Usługa SQL Managed Instance z obsługą usługi Arc korzysta z rozszerzenia usług danych z obsługą usługi Azure Arc działającego w klastrze Kubernetes z obsługą usługi Azure Arc. Poniżej przedstawiono różne składniki usług danych z obsługą usługi Azure Arc, które są ważne dla zarządzania tożsamościami i dostępem w ramach tego krytycznego obszaru projektowania.

- Kontroler danych usługi Azure Arc

- Połączenie or usługi Azure Arc Active Directory

- Usługa SQL Managed Instance z obsługą usługi Azure Arc

Architektura

Uwierzytelnianie SQL

Uwierzytelnianie SQL jest obsługiwane w przypadku wystąpienia zarządzanego SQL z obsługą usługi Arc przy użyciu lokalnych tożsamości SQL. Metoda uwierzytelniania SQL jest używana podczas pierwszego logowania do tworzenia poświadczeń logowania z systemu Windows dla administratorów i udzielania uprawnień do bazy danych w celu uzyskania dostępu do usługi SQL Managed Instance z obsługą usługi Arc przy użyciu uwierzytelniania usługi Active Directory. Pulpity nawigacyjne Grafana i Kibana obsługują obecnie tylko uwierzytelnianie podstawowe.

Uwierzytelnianie za pomocą usługi Active Directory

W przypadku wielu organizacji przedsiębiorstwa uwierzytelnianie usługi Active Directory (AD) jest standardem wymuszania kontroli dostępu opartej na rolach (RBAC) przy użyciu serwerów SQL działających lokalnie i w środowiskach w chmurze. Usługa SQL Managed Instance z obsługą usługi Azure Arc obsługuje uwierzytelnianie usługi AD, aby bezproblemowo migrować istniejące bazy danych programu SQL Server do wystąpienia zarządzanego SQL z obsługą usługi Arc i być na bieżąco z najnowszą wersją programu SQL Server i poprawkami zabezpieczeń.

Usługa SQL Managed Instance z obsługą usługi Arc używa karty klucza Kerberos do obsługi uwierzytelniania usługi AD podczas uruchamiania w klastrach Kubernetes z obsługą usługi Arc. Łącznik usługi Active Directory jest kluczowym składnikiem usług danych obsługujących usługę Arc do obsługi uwierzytelniania usługi AD.

Poniżej przedstawiono dwa sposoby generowania karty kluczy Kerberos i zarządzania nimi oraz używania ich w wystąpieniu zarządzanym SQL z obsługą usługi Arc. W poniższych sekcjach opisano scenariusze i czas korzystania z odpowiedniego trybu tab.

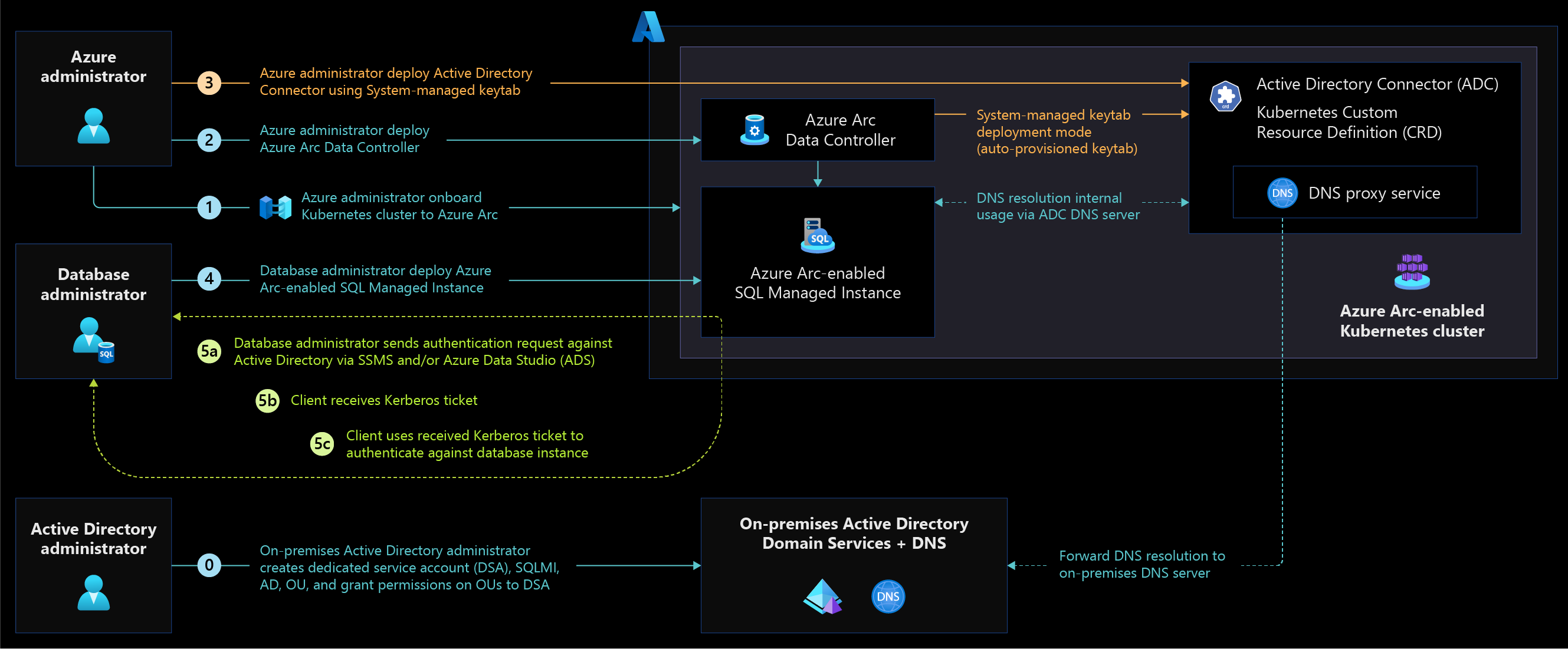

Kartę klucza zarządzanego przez system

Łącznik usługi Active Directory w trybie karty kluczy zarządzanych przez system upraszcza generowanie kont usługi AD i zarządzanie kartami kluczy dla wystąpienia zarządzanego SQL z obsługą usługi Arc. Łącznik usługi AD jest odpowiedzialny za tworzenie kont usług, przypisywanie jednostek usługi i generowanie tabli kluczy w celu obsługi uwierzytelniania usługi AD. Ta metoda jest zalecana dla klientów, którzy wolą upraszczać operacje nad szczegółową kontrolą w celu automatycznego zarządzania kartą kluczy na potrzeby uwierzytelniania usługi AD.

Rysunek 1. Diagram architektury łącznika usługi AD w trybie tab zarządzania kluczami zarządzanymi przez system.

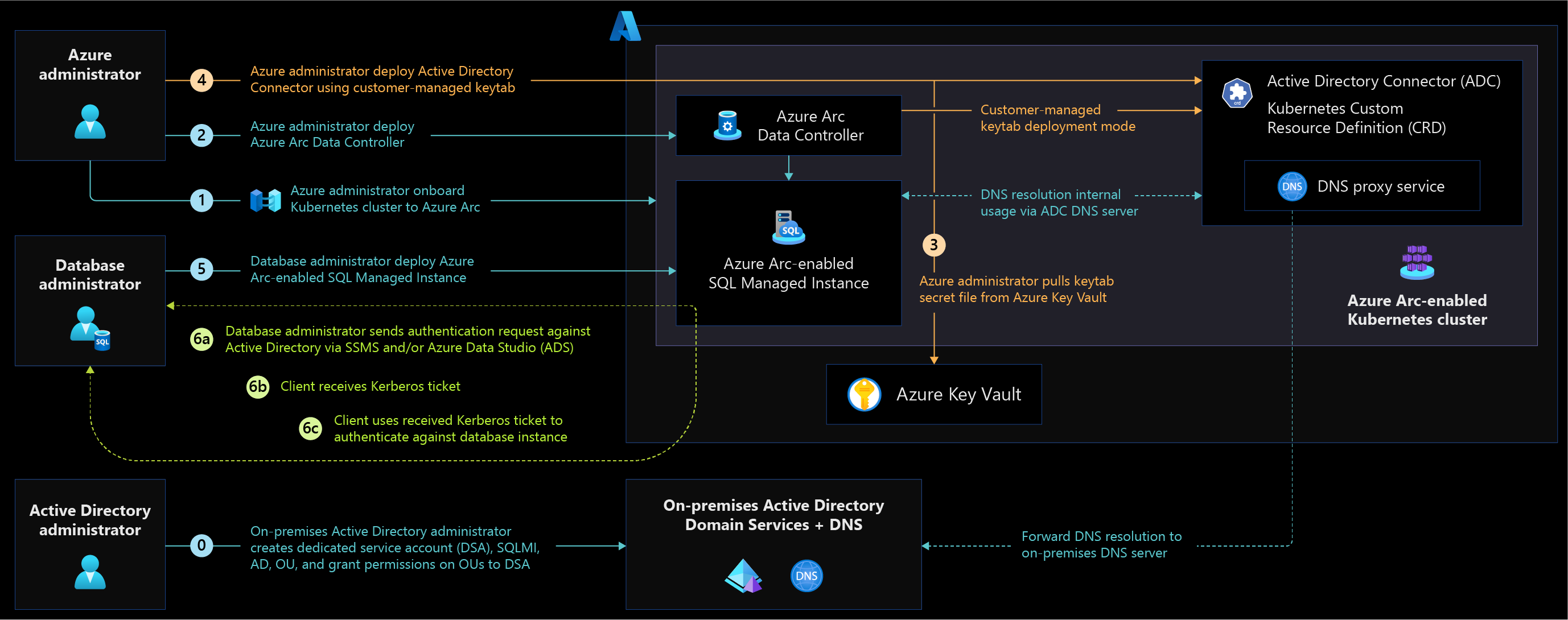

Kartę klucza zarządzanego przez klienta

Łącznik usługi Active Directory w trybie tab zarządzania kluczami przez klienta zapewnia pełną kontrolę nad zarządzaniem kontami usług, jednostkami usług i generowaniem klawiszy dla klientów, którzy ściśle przestrzegają procesu Biblioteki infrastruktury technologii informatycznych (ITIL) i rozdzielenia obowiązków w celu delegowania działań do różnych zespołów.

Rysunek 2. Diagram architektury łącznika usługi AD w trybie tab zarządzania kluczami zarządzanymi przez klienta.

Kontroler danych usługi Azure Arc

Po zainstalowaniu rozszerzenia usług danych z obsługą usługi Arc w trybie bezpośrednio połączonym tożsamość zarządzana jest tworzona dla usług danych z obsługą usługi Arc w celu interakcji z płaszczyzną sterowania i płaszczyzną danych interfejsów API usługi Azure Resource Manager (ARM). Kontroler danych usługi Azure Arc używa tej tożsamości zarządzanej do wykonywania tych akcji podczas zarządzania usługą SQL Managed Instance z obsługą usługi Arc.

W trybie łączności pośredniej jednostka usługi z wymaganymi uprawnieniami jest wymagana przez kontroler danych usługi Azure Arc, aby okresowo eksportować informacje o użyciu, takie jak spis i użycie zasobów na platformie Azure.

Kontrola dostępu oparta na rolach platformy Azure w usługach danych z obsługą usługi Azure Arc

Poniżej przedstawiono wymagane uprawnienia RBAC do publikowania metryk monitorowania w usłudze Azure Monitor.

| Rola | opis |

|---|---|

| Wydawca metryk monitorowania | Umożliwia publikowanie metryk względem zasobów platformy Azure. |

Bezpieczny dostęp do wystąpienia zarządzanego SQL z obsługą usługi Azure Arc

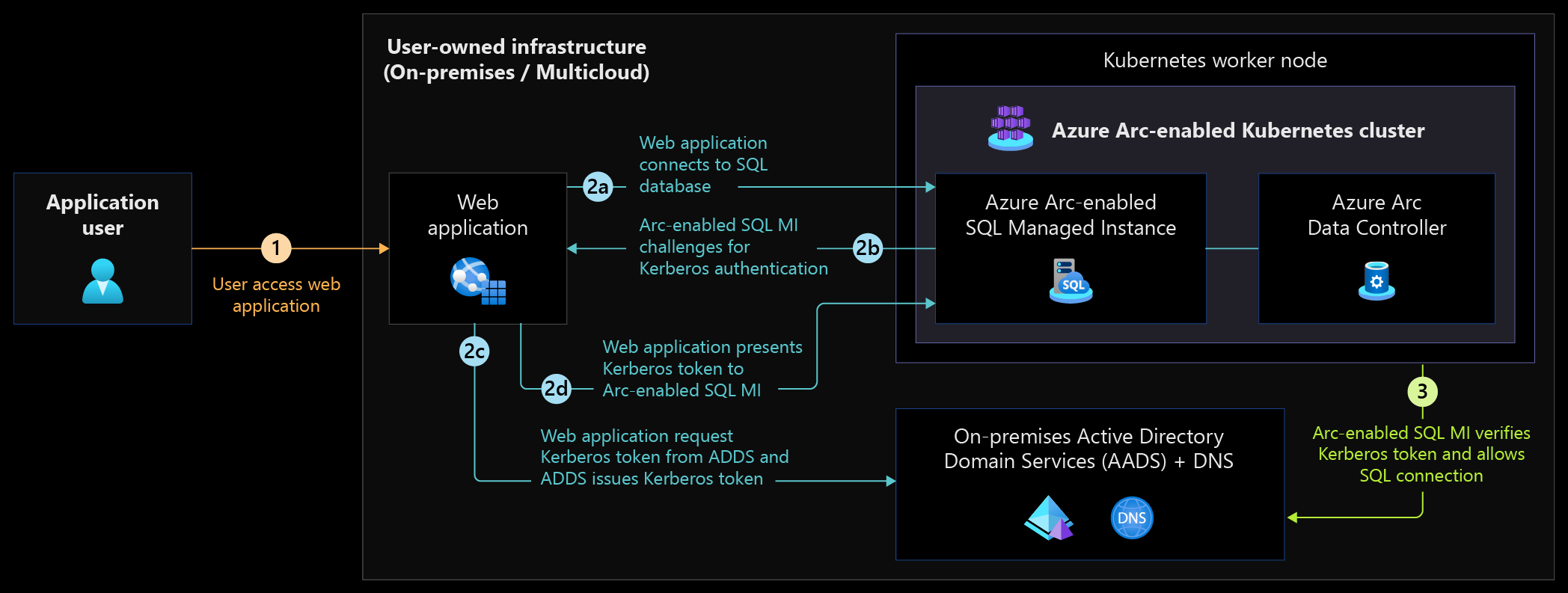

Na poniższym diagramie architektury przedstawiono bezpieczny dostęp przy użyciu uwierzytelniania usługi AD.

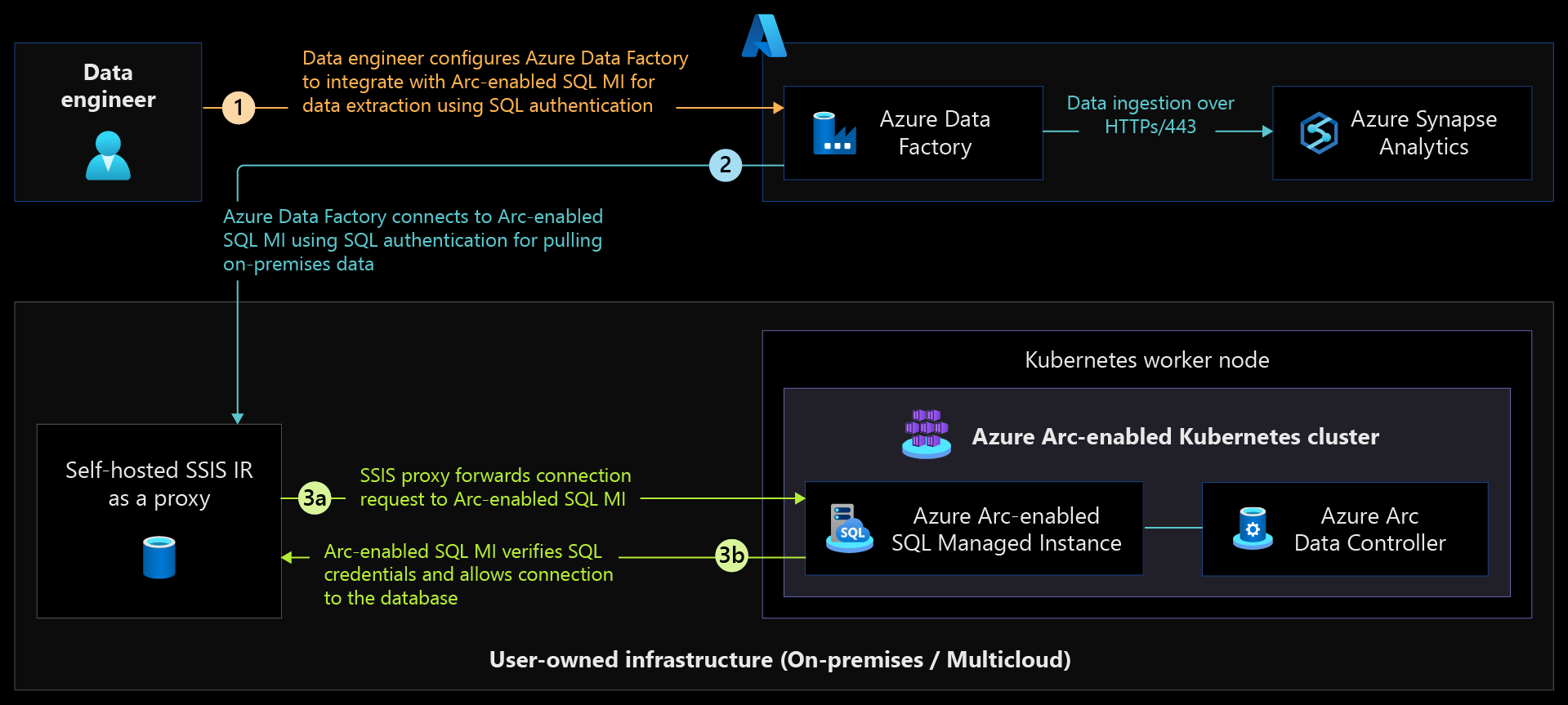

Na poniższym diagramie architektury przedstawiono bezpieczny dostęp przy użyciu uwierzytelniania SQL.

Uwagi dotyczące projektowania

Przejrzyj obszar projektowania krytycznego zarządzania tożsamościami i dostępem w strefach docelowych platformy Azure, aby ocenić wpływ usług danych z obsługą usługi Azure Arc na ogólną tożsamość i model dostępu.

Wdrażanie usług danych z obsługą usługi Arc

Rozważ tożsamość używaną do wdrażania usług danych z obsługą usługi Azure Arc w zależności od typu wdrożenia, takiego jak ręczne lub zautomatyzowane, na potrzeby wdrażania usług danych z obsługą usługi Arc. Ta tożsamość może być kontem microsoft Entra lub kontem LDAP (Lightweight Directory Access Protocol) z usług domena usługi Active Directory Services (AD DS) lub dostawcą LDAP innej firmy na podstawie tego, jak podstawowe mechanizmy kontroli dostępu kubernetes z włączoną usługą Azure Arc są zarządzane w środowisku lokalnym lub w innych środowiskach w chmurze.

Zastanów się, czy kontrola dostępu oparta na grupach czy indywidualne mechanizmy kontroli dostępu opartej na tożsamościach są bardziej odpowiednie dla organizacji it (Information Technology) do zarządzania usługami danych z obsługą usługi Arc na podstawie obciążeń związanych z operacjami utworzonymi przez obie opcje.

Rozważ między administratorami platformy Kubernetes z włączoną usługą Azure Arc a grupą zarządzania bazami danych (DMG) a grupą administracyjną aplikacji w celu wdrażania usług danych z obsługą usługi Azure Arc i zarządzania nimi w zależności od ładu zabezpieczeń organizacji i rozdzielenia wymagań dotyczących obowiązków.

Rozważ wzorzec użycia między kartą kluczy zarządzanych przez system i kluczem zarządzanym przez klienta, aby wdrożyć usługę Azure Arc AD Połączenie or w celu obsługi uwierzytelniania usługi AD w wystąpieniu zarządzanym SQL z obsługą usługi Arc. Obie metody mają zalety uproszczonych operacji w porównaniu z pełną kontrolą klienta nad zarządzaniem kontami usług i kartą kluczy na potrzeby obsługi uwierzytelniania usługi AD.

Dostęp do usług danych z obsługą usługi Arc

Mechanizmy kontroli dostępu usługi SQL Managed Instance z obsługą usługi Arc są w pełni niezależne od podstawowych mechanizmów kontroli dostępu platformy Kubernetes z obsługą usługi Azure Arc. Ważne jest, aby podjąć kilka decyzji projektowych dotyczących administrowania usługą SQL Managed Instance z obsługą usługi Arc i zapewnienia dostępu do aplikacji konsumenckich i użytkowników końcowych.

Wybór między usługami AD i uwierzytelnianiem SQL w zależności od możliwości aplikacji lub usług organizacji. Ponieważ nie wszystkie aplikacje obsługują uwierzytelnianie usługi AD, przejrzyj zasady zabezpieczeń organizacji dla dozwolonych typów uwierzytelniania i wymuś dodatkowe mechanizmy zabezpieczeń niezbędne podczas korzystania z uwierzytelniania SQL.

Gdy usługi natywne dla chmury muszą uwierzytelniać bazy danych usługi SQL Managed Instance z obsługą usługi Arc i łączyć się z nimi w celu wyodrębniania i pozyskiwania danych do usług analizy danych, rozważ użycie maszyn wirtualnych lub fizycznych własnego środowiska uruchomieniowego lub fizycznych, które są przyłączone do usługi SQL w usłudze AD w celu uwierzytelniania i nawiązywania połączenia z usługą SQL Managed Instance z obsługą usługi Arc.

Zalecenia dotyczące projektowania

Oprócz poniższych zaleceń projektowych zapoznaj się z zaleceniami dotyczącymi projektowania zarządzania tożsamościami i dostępem dla platformy Kubernetes z obsługą usługi Azure Arc, ponieważ wystąpienie zarządzane SQL z obsługą usługi Arc jest wdrażane w klastrze Kubernetes z obsługą usługi Arc.

Wdrażanie usług danych z obsługą usługi Arc

W przypadku organizacji korporacyjnych, które są zgodne z rygorystycznymi procesami ITIL, izolują zespoły odpowiedzialne za zarządzanie usługami danych z obsługą usługi Arc z platformy Kubernetes z obsługą usługi Arc, tworząc różne grupy zabezpieczeń, a następnie przypisz uprawnienia do zarządzania usługami danych z obsługą usługi Arc.

Aby uprościć operacje, użyj trybu kart kluczy zarządzanych przez system na potrzeby obsługi uwierzytelniania usługi AD, aby odciążyć obciążenie konta domeny i zarządzania kartami kluczy.

Użyj trybu kart kluczy zarządzanych przez klienta na potrzeby uwierzytelniania usługi AD, aby mieć pełną kontrolę nad tworzeniem konta usługi i generowaniem kart kluczy.

Utwórz dedykowaną jednostkę organizacyjną usługi AD w celu delegowania kontroli dostępu i uproszczenia operacji dla wszystkich kont usługi SQL Managed Instance z obsługą usługi Arc.

Użyj szyfrowania AES256 dla plików tab kluczy Kerberos i unikaj używania szyfrów RC4.

Dostęp do usług danych z obsługą usługi Arc

W razie potrzeby użyj uwierzytelniania usługi AD z usługą SQL Managed Instance, aby odciążyć zarządzanie cyklem życia użytkowników w usługach katalogowych i użyć grup zabezpieczeń w usłudze AD do zarządzania uprawnieniami użytkowników.

Użyj uwierzytelniania SQL z usługą SQL Managed Instance z obsługą usługi Arc jako najmniej preferowanym typem uwierzytelniania i gdy nie jest możliwe użycie uwierzytelniania usługi AD.

Po uzyskaniu możliwości uwierzytelniania w usłudze AD dla potrzeb organizacji należy unikać używania uwierzytelniania SQL na potrzeby codziennych operacji. Użyj uwierzytelniania SQL tylko w przypadku awaryjnego dostępu do serwera bazy danych na potrzeby administrowania bazą danych.

W scenariuszach wdrażania, które nie obsługują uwierzytelniania usługi AD, użyj uwierzytelniania SQL obsługiwanego w wystąpieniu zarządzanym SQL z obsługą usługi Arc. Pamiętaj, aby używać silnych zasad haseł i włączyć inspekcję w celu monitorowania tożsamości użytkowników SQL i uprawnień przyznanych w celu uzyskania dostępu do serwerów baz danych i baz danych.

Kontrola dostępu oparta na rolach (RBAC)

W trybie karty kluczy zarządzanych przez system jawne uprawnienia do konta usługi domenowej (DSA) są wymagane na poziomie jednostki organizacyjnej usługi Active Directory dla wystąpienia zarządzanego SQL z obsługą usługi Arc.

Poniżej przedstawiono wymagane uprawnienia RBAC. W przypadku trybu tab kluczy zarządzanych przez klienta nie są wymagane żadne jawne uprawnienia dla konta usługi domeny na poziomie jednostki organizacyjnej usługi Active Directory.

Uprawnienia Połączenie or usługi Azure Arc AD

| Uprawnienie | opis |

|---|---|

| Odczytywanie wszystkich właściwości | Zezwalaj na odczytywanie wszystkich właściwości obiektu katalogu. |

| Zapisz wszystkie właściwości | Zezwalaj na aktualizowanie wszystkich właściwości obiektu katalogu. |

| Tworzenie obiektów użytkownika | Zezwalaj na tworzenie obiektów katalogu w jednostki organizacyjnej. |

| Usuwanie obiektów użytkownika | Zezwalaj na usuwanie obiektów katalogu w jednostki organizacyjnej. |

| Resetowanie hasła | Zezwalaj na resetowanie hasła obiektów użytkownika w jednostki organizacyjnej. |

Role programu SQL Server

Następne kroki

Aby uzyskać więcej informacji na temat tożsamości i dostępu usługi SQL Managed Instance z obsługą usługi Azure Arc, zobacz następujące artykuły:

- Usługa SQL Managed Instance z obsługą usługi Azure Arc z uwierzytelnianiem usługi Active Directory

- Usługa SQL Managed Instance z obsługą usługi Azure Arc w wymaganiach wstępnych dotyczących uwierzytelniania w usłudze Active Directory

- Samouczek: wdrażanie łącznika usługi Active Directory przy użyciu interfejsu wiersza polecenia platformy Azure

- Wdrażanie zintegrowanego wystąpienia zarządzanego SQL z obsługą usługi Azure Arc w usłudze Active Directory

- Poznaj zautomatyzowane scenariusze usługi SQL Managed Instance z obsługą usługi Azure Arc dzięki usłudze Azure Arc Jumpstart.

- Aby dowiedzieć się więcej na temat usługi Azure Arc, zapoznaj się ze ścieżką szkoleniową usługi Azure Arc w witrynie Microsoft Learn.