Zagadnienia dotyczące korzystania z usługi Azure Active Directory B2C w architekturze wielodostępnej

Usługa Azure Active Directory (Azure AD) B2C zapewnia tożsamość biznesową jako usługę. Tożsamość użytkownika jest zazwyczaj jedną z głównych kwestii podczas projektowania aplikacji wielodostępnej. Twoje rozwiązanie do obsługi tożsamości służy jako strażnik aplikacji, zapewniając, że dzierżawy pozostają w granicach zdefiniowanych dla nich. W tym artykule opisano zagadnienia i podejścia do korzystania z usługi Azure AD B2C w rozwiązaniu wielodostępnym.

Jedną z najczęstszych przyczyn korzystania z usługi Azure AD B2C jest włączenie federacji tożsamości dla aplikacji. Federacja tożsamości to proces ustanawiania zaufania między dwoma dostawcami tożsamości, dzięki czemu użytkownicy mogą zalogować się przy użyciu istniejącego konta. Jeśli używasz usługi Azure AD B2C, możesz zaimplementować federację tożsamości, aby umożliwić użytkownikom logowanie się przy użyciu kont społecznościowych lub przedsiębiorstwa. Jeśli używasz federacji, użytkownicy nie muszą tworzyć oddzielnego konta lokalnego specyficznego dla aplikacji.

Jeśli dopiero zaczynasz pracować z tym tematem, zalecamy zapoznanie się z następującymi zasobami:

- Co to jest usługa Azure Active Directory B2C?

- Zagadnienia dotyczące tożsamości wielodostępnych

- Podejścia do obsługi tożsamości wielodostępnych

- Modele dzierżawy

Uwaga

W tym artykule omówiono dwa podobnie nazwane pojęcia: dzierżawy aplikacji i dzierżawy usługi Azure AD B2C.

Termin dzierżawa aplikacji służy do odwoływania się do dzierżaw, które mogą być klientami lub grupami użytkowników.

Usługa Azure AD B2C używa również koncepcji dzierżawy w odniesieniu do poszczególnych katalogów, a termin multitenancy służy do odwoływania się do interakcji między wieloma dzierżawami usługi Azure AD B2C. Chociaż terminy są takie same, pojęcia nie są. Gdy dzierżawa usługi Azure AD B2C zostanie określona w tym artykule, zostanie użyta pełna dzierżawa usługi Azure AD B2C.

Tożsamość w rozwiązaniach wielodostępnych

W przypadku rozwiązań wielodostępnych często łączy się wiele usług tożsamości w celu osiągnięcia różnych zestawów wymagań. Wiele rozwiązań ma dwa odrębne zestawy tożsamości:

- Tożsamości klientów, które są przeznaczone dla kont użytkowników końcowych. Kontrolują one sposób, w jaki użytkownicy dzierżawy uzyskują dostęp do aplikacji.

- Tożsamości wewnętrzne, które obsługują sposób zarządzania rozwiązaniem przez własny zespół.

Te różne typy tożsamości zwykle korzystają również z odrębnych usług tożsamości. Azure AD B2C to usługa zarządzania tożsamościami i dostępem klienta (CIAM), która umożliwia użytkownikom dzierżawców dostęp do rozwiązania. Microsoft Entra ID to usługa zarządzania tożsamościami i dostępem (IAM), której ty i Twój zespół używają do zarządzania zasobami platformy Azure i kontrolowania aplikacji.

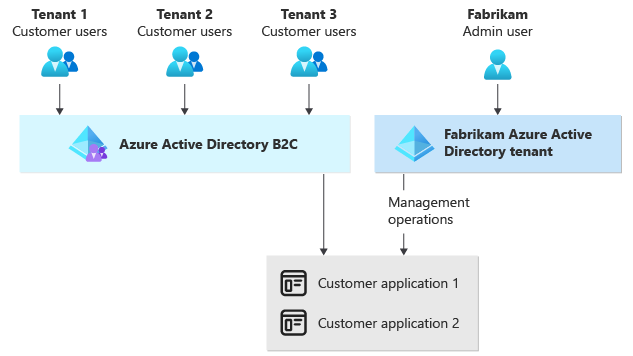

Rozważmy przykładowe rozwiązanie wielodostępne utworzone przez firmę Fabrikam. Rozwiązanie korzysta z kombinacji tych dwóch usług, aby spełnić wymagania firmy Fabrikam:

- Firma Fabrikam implementuje usługę Azure AD B2C, aby klienci firmy (dzierżawy) mogli logować się do aplikacji.

- Pracownicy firmy Fabrikam używają katalogu firmy Microsoft Entra swojej organizacji, aby uzyskać dostęp do rozwiązania do celów zarządzania i administracji. Używają tych samych tożsamości, których używają do uzyskiwania dostępu do innych zasobów firmy Fabrikam, takich jak pakiet Microsoft Office.

Na poniższym diagramie przedstawiono ten przykład:

Modele izolacji

W przypadku korzystania z usługi Azure AD B2C należy zdecydować, jak odizolować konta użytkowników między różnymi dzierżawami aplikacji.

Należy wziąć pod uwagę pytania, takie jak:

- Czy musisz sfederować logowania do dostawców tożsamości klienta? Czy na przykład należy włączyć federację w usługach SAML, Microsoft Entra ID, social sign-in providers lub innych źródłach?

- Czy ty lub dzierżawcy masz wymagania dotyczące rezydencji danych?

- Czy użytkownik musi uzyskać dostęp do więcej niż jednej dzierżawy aplikacji?

- Czy potrzebujesz złożonych uprawnień i/lub kontroli dostępu opartej na rolach (RBAC)?

- Kto loguje się do aplikacji? Różne kategorie użytkowników są często nazywane osobami użytkowników.

W poniższej tabeli przedstawiono podsumowanie różnic między głównymi modelami dzierżawy dla usługi Azure AD B2C:

| Kwestie wymagające rozważenia | Udostępniona dzierżawa usługi Azure AD B2C | Dzierżawa usługi Azure AD B2C podzielona w pionie | Jedna dzierżawa usługi Azure AD B2C na dzierżawę aplikacji |

|---|---|---|---|

| Izolacja danych | Dane z każdej dzierżawy aplikacji są przechowywane w jednej dzierżawie usługi Azure AD B2C, ale mogą uzyskiwać do nich dostęp tylko administratorzy | Dane z każdej dzierżawy aplikacji są dystrybuowane między kilkoma dzierżawami usługi Azure AD B2C, ale dostęp do nich mogą uzyskiwać tylko administratorzy | Dane z każdej dzierżawy aplikacji są przechowywane w dedykowanej dzierżawie usługi Azure AD B2C, ale mogą uzyskiwać do nich dostęp tylko administratorzy |

| Złożoność wdrożenia | Niski | Średni do wysoki w zależności od strategii partycjonowania | Bardzo wysoko |

| Limity do rozważenia | Żądania na dzierżawę usługi Azure AD B2C, żądania na adres IP klienta | Kombinacja żądań, liczby dzierżaw usługi Azure AD B2C na subskrypcję i liczby katalogów dla jednego użytkownika w zależności od strategii partycjonowania | Liczba dzierżaw usługi Azure AD B2C na subskrypcję, maksymalna liczba katalogów dla jednego użytkownika |

| Złożoność operacyjna | Niski | Średni do wysoki w zależności od strategii partycjonowania | Bardzo wysoko |

| Wymagana liczba dzierżaw usługi Azure AD B2C | Jeden | Między jedną a n w zależności od strategii partycjonowania | n, gdzie n jest liczbą dzierżaw aplikacji |

| Przykładowy scenariusz | Tworzysz ofertę SaaS dla konsumentów, którzy mają niskie lub żadne wymagania dotyczące rezydencji danych, takie jak usługa przesyłania strumieniowego muzyki lub wideo. | Tworzysz ofertę SaaS, na przykład księgowość i rejestruj aplikację dla firm. Musisz obsługiwać wymagania dotyczące rezydencji danych lub dużą liczbę niestandardowych dostawców tożsamości federacyjnych. | Tworzysz ofertę SaaS, na przykład rządową aplikację do przechowywania rekordów dla firm. Klienci wymuszą wysoki stopień izolacji danych od innych dzierżaw aplikacji. |

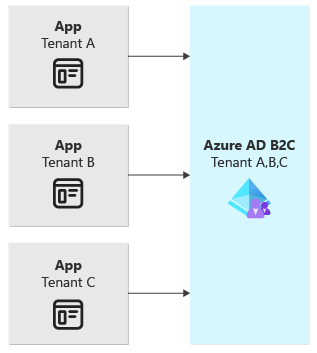

Udostępniona dzierżawa usługi Azure AD B2C

Zwykle najłatwiej jest zarządzać pojedynczą udostępnioną dzierżawą usługi Azure AD B2C, jeśli zezwalają na to wymagania. Należy zachować tylko jedną długoterminową dzierżawę, a ta opcja powoduje najmniejsze obciążenie.

Uwaga

W większości scenariuszy zalecamy użycie udostępnionej dzierżawy usługi Azure AD B2C.

Należy wziąć pod uwagę udostępnioną dzierżawę usługi Azure AD B2C, gdy:

- Nie masz wymagań dotyczących rezydencji danych ani surowych wymagań dotyczących izolacji danych.

- Wymagania aplikacji znajdują się w granicach usługi Azure AD B2C.

- Jeśli masz dostawców tożsamości federacyjnych, możesz użyć odnajdywania obszaru głównego, aby automatycznie wybrać dostawcę, za pomocą którego użytkownik ma się zalogować, lub jest akceptowalne, aby użytkownicy ręcznie wybrali jeden z listy.

- Masz ujednolicone środowisko logowania dla wszystkich dzierżaw aplikacji.

- Użytkownicy końcowi muszą uzyskiwać dostęp do więcej niż jednej dzierżawy aplikacji przy użyciu jednego konta.

Na tym diagramie przedstawiono udostępniony model dzierżawy usługi Azure AD B2C:

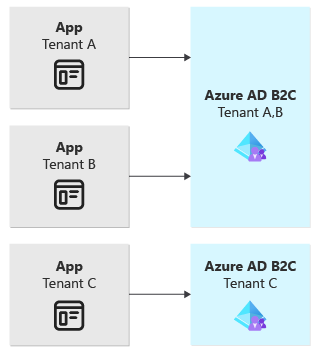

Dzierżawy usługi Azure AD B2C partycjonowane w pionie

Aprowizowanie dzierżaw usługi Azure AD B2C partycjonowanych w pionie jest strategią zaprojektowaną w celu zminimalizowania, jeśli to możliwe, liczby potrzebnych dzierżaw usługi Azure AD B2C. Jest to środek między innymi modelami dzierżawy. Partycjonowanie pionowe zapewnia większą elastyczność dostosowywania dla określonych dzierżaw, gdy jest to wymagane. Nie powoduje to jednak utworzenia obciążenia operacyjnego skojarzonego z aprowizowaniem dzierżawy usługi Azure AD B2C dla każdej dzierżawy aplikacji.

Wymagania dotyczące wdrażania i konserwacji dla tego modelu dzierżawy są wyższe niż wymagania jednej dzierżawy usługi Azure AD B2C, ale są niższe niż w przypadku korzystania z jednej dzierżawy usługi Azure AD B2C dla dzierżawy aplikacji. Nadal musisz zaprojektować i wdrożyć strategię wdrażania i konserwacji dla wielu dzierżaw w całym środowisku.

Partycjonowanie pionowe jest podobne do wzorca fragmentowania danych. Aby podzielić dzierżawy usługi Azure AD B2C w pionie, należy zorganizować dzierżawy aplikacji w grupy logiczne. Ta kategoryzacja dzierżaw jest często nazywana strategią partycjonowania. Strategia partycjonowania powinna być oparta na typowym, stabilnym współczynniku dzierżawy aplikacji, na przykład regionie, rozmiarze lub niestandardowych wymaganiach dzierżawy aplikacji. Jeśli na przykład twoim celem jest rozwiązanie wymagań dotyczących rezydencji danych, możesz zdecydować się na wdrożenie dzierżawy usługi Azure AD B2C dla każdego regionu, który hostuje dzierżawy aplikacji. Ewentualnie, jeśli grupujesz według rozmiaru, możesz zdecydować się na zlokalizowanie większości tożsamości dzierżaw aplikacji w jednej dzierżawie usługi Azure AD B2C, ale zlokalizowanie największych dzierżaw aplikacji we własnych dedykowanych dzierżawach usługi Azure AD B2C.

Ważne

Unikaj oparcia strategii partycjonowania na czynniki, które mogą ulec zmianie w czasie, ponieważ trudno jest przenieść użytkowników między dzierżawami usługi Azure AD B2C. Jeśli na przykład tworzysz ofertę SaaS z wieloma jednostkami SKU lub warstwami produktów, nie należy partycjonowania użytkowników na podstawie wybranej jednostki SKU, ponieważ jednostka SKU może ulec zmianie, jeśli klient uaktualnia swój produkt.

Należy rozważyć aprowizowanie dzierżaw usługi Azure AD B2C przy użyciu strategii partycjonowanej pionowo, jeśli:

- Masz wymagania dotyczące rezydencji danych lub musisz rozdzielić użytkowników według lokalizacji geograficznej.

- Masz dużą liczbę federacyjnych dostawców tożsamości i nie możesz użyć odnajdywania obszaru głównego, aby automatycznie wybrać jeden dla użytkownika do zalogowania się.

- Aplikacja jest lub może być świadoma wielodostępności i wie, do której dzierżawy usługi Azure AD B2C użytkownicy muszą się zalogować.

- Uważasz, że większe dzierżawy aplikacji mogą osiągnąć limity usługi Azure AD B2C.

- Masz długoterminową strategię wdrażania i utrzymywania średniej i dużej liczby dzierżaw usługi Azure AD B2C.

- Masz strategię dzielenia dzierżaw aplikacji na fragmenty między co najmniej jedną subskrypcją platformy Azure, która działa w ramach limitu liczby dzierżaw usługi Azure AD B2C, które można wdrożyć w subskrypcji platformy Azure.

Na poniższym diagramie przedstawiono model dzierżawy usługi Azure AD B2C podzielony w pionie:

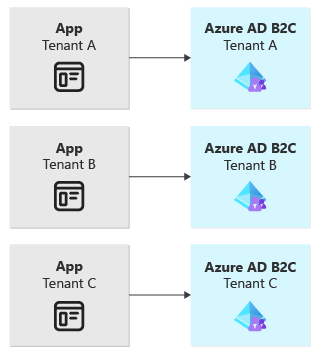

Jedna dzierżawa usługi Azure AD B2C na dzierżawę aplikacji

Jeśli aprowizujesz dzierżawę usługi Azure AD B2C dla każdej dzierżawy aplikacji, możesz dostosować wiele czynników dla każdej dzierżawy. Jednak takie podejście powoduje znaczny wzrost nakładu pracy. Należy opracować strategię wdrażania i konserwacji dla potencjalnie dużej liczby dzierżaw usługi Azure AD B2C.

Należy również pamiętać o limitach usług. Subskrypcje platformy Azure umożliwiają wdrażanie tylko ograniczonej liczby dzierżaw usługi Azure AD B2C. Jeśli musisz wdrożyć więcej niż dozwolony limit, musisz wziąć pod uwagę odpowiedni projekt subskrypcji, aby można było zrównoważyć dzierżawy usługi Azure AD B2C w wielu subskrypcjach. Istnieją również inne ograniczenia firmy Microsoft Entra, takie jak liczba katalogów, do których może utworzyć pojedynczy użytkownik, a liczba katalogów, do których może należeć użytkownik.

Ostrzeżenie

Ze względu na złożoność tego podejścia zdecydowanie zalecamy, aby najpierw rozważyć inne modele izolacji. Ta opcja jest uwzględniona tutaj ze względu na kompletność, ale nie jest to właściwe podejście dla większości przypadków użycia.

Typowym błędem jest założenie, że jeśli używasz wzorca sygnatur wdrażania, musisz uwzględnić usługi tożsamości w każdej sygnaturze. To niekoniecznie prawda i często można użyć innego modelu izolacji. Należy wykonać staranność i mieć wyraźne uzasadnienie biznesowe, jeśli używasz tego modelu izolacji. Obciążenie związane z wdrażaniem i konserwacją jest znaczące.

Należy rozważyć aprowizowanie dzierżawy usługi Azure AD B2C dla każdej dzierżawy aplikacji tylko wtedy, gdy:

- Masz ścisłe wymagania dotyczące izolacji danych dla dzierżaw aplikacji.

- Masz długoterminową strategię wdrażania i obsługi dużej liczby dzierżaw usługi Azure AD B2C.

- Masz strategię dzielenia klientów na fragmenty między co najmniej jedną subskrypcją platformy Azure w celu zachowania zgodności z limitem dzierżawy usługi Azure AD B2C dla subskrypcji.

- Aplikacja jest lub może być świadoma wielodostępności i wie, do której dzierżawy usługi Azure AD B2C użytkownicy muszą się zalogować.

- Należy wykonać konfigurację niestandardową dla każdej dzierżawy aplikacji.

- Użytkownicy końcowi nie muszą uzyskiwać dostępu do więcej niż jednej dzierżawy aplikacji za pośrednictwem tego samego konta logowania.

Na poniższym diagramie przedstawiono użycie jednej dzierżawy usługi Azure AD B2C dla dzierżawy aplikacji:

Federacja tożsamości

Należy skonfigurować każdego dostawcę tożsamości federacyjnej za pośrednictwem przepływu użytkownika lub w zasadach niestandardowych. Zazwyczaj podczas logowania użytkownicy wybierają dostawcę tożsamości, którego chcą używać do uwierzytelniania. Jeśli używasz modelu izolacji dzierżawy udostępnionej lub masz wielu dostawców tożsamości federacyjnych, rozważ użycie odnajdywania obszaru głównego , aby automatycznie wybrać dostawcę tożsamości podczas logowania.

Federację tożsamości można również użyć jako narzędzia do zarządzania wieloma dzierżawami usługi Azure AD B2C, federując dzierżawy usługi Azure AD B2C ze sobą. Dzięki temu aplikacja może ufać jednej dzierżawie usługi Azure AD B2C. Aplikacja nie musi pamiętać, że klienci są podzieleni między wiele dzierżaw usługi Azure AD B2C. To podejście jest najczęściej używane w modelu izolacji partycjonowanej pionowo, gdy użytkownicy są partycjonowani według regionu. Należy wziąć pod uwagę pewne kwestie, jeśli zastosujesz to podejście. Aby zapoznać się z omówieniem tego podejścia, zobacz Globalne rozwiązania do obsługi tożsamości.

Odnajdowanie obszaru macierzystego

Odnajdywanie obszaru głównego to proces automatycznego wybierania dostawcy tożsamości federacyjnej dla zdarzenia logowania użytkownika. Jeśli automatycznie wybierzesz dostawcę tożsamości użytkownika, nie musisz monitować użytkownika o wybranie dostawcy.

Odnajdywanie obszaru głównego jest ważne w przypadku korzystania z udostępnionej dzierżawy usługi Azure AD B2C, a także umożliwia klientom korzystanie z własnego dostawcy tożsamości federacyjnej. Możesz uniknąć projektu, w którym użytkownik musi wybrać z listy dostawców tożsamości. W ten sposób zwiększa to złożoność procesu logowania. Ponadto użytkownik może przypadkowo wybrać nieprawidłowego dostawcę, co powoduje niepowodzenie logowania.

Odnajdywanie obszaru głównego można skonfigurować na różne sposoby. Najczęstszym podejściem jest użycie sufiksu domeny adresu e-mail użytkownika w celu określenia dostawcy tożsamości. Załóżmy na przykład, że firma Northwind Traders jest klientem wielodostępnego rozwiązania firmy Fabrikam. Adres e-mail user@northwindtraders.com zawiera sufiks northwindtraders.comdomeny , który można zamapować na dostawcę tożsamości federacyjnej northwind Traders.

Aby uzyskać więcej informacji, zobacz Odnajdywanie obszaru głównego. Aby zapoznać się z przykładem implementacji tego podejścia w usłudze Azure AD B2C, zobacz repozytorium GitHub przykładów usługi Azure AD B2C.

Przechowywanie danych

Podczas aprowizowania dzierżawy usługi Azure AD B2C należy wybrać region, w którym ma zostać wdrożona dzierżawa. Ten wybór jest ważny, ponieważ określa region, w którym znajdują się dane klienta, gdy są przechowywane. Jeśli masz wymagania dotyczące rezydencji danych dla podzbioru klientów, rozważ użycie strategii partycjonowanej pionowo.

Autoryzacja

W przypadku rozwiązania z silną tożsamością należy rozważyć autoryzację oprócz uwierzytelniania. Istnieje kilka metod używania Platforma tożsamości Microsoft do tworzenia strategii autoryzacji dla aplikacji. W przykładzie AppRoles pokazano, jak używać ról aplikacji usługi Azure AD B2C do implementowania autoryzacji w aplikacji. Opisuje również alternatywne podejścia do autoryzacji.

Nie ma jednego podejścia do autoryzacji i należy rozważyć potrzeby aplikacji i klientów podczas podejmowania decyzji o podejściu.

Konserwacja

Podczas planowania wielodostępnego wdrożenia usługi Azure AD B2C należy wziąć pod uwagę długoterminową konserwację zasobów usługi Azure AD B2C. Dzierżawa usługi Azure AD B2C, taka jak twoja organizacja Dzierżawa firmy Microsoft Entra, to zasób, który należy utworzyć, obsługiwać i zabezpieczać. Chociaż poniższa lista nie jest kompleksowa, należy wziąć pod uwagę konserwację w takich obszarach:

- Zarządzanie dzierżawą. Kto obsługuje dzierżawę usługi Azure AD B2C? Jakich ról potrzebują ci administratorzy z podwyższonym poziomem uprawnień? Jak skonfigurować zasady dostępu warunkowego i uwierzytelniania wieloskładnikowego dla administratorów? Jak monitorować dzierżawę usługi Azure AD B2C w dłuższej perspektywie?

- Konfiguracja podróży użytkownika. Jak wdrażać zmiany w dzierżawie lub dzierżawach usługi Azure AD B2C? Jak przetestować zmiany przepływów użytkownika lub zasad niestandardowych przed ich wdrożeniem?

- Dostawcy tożsamości federacyjnych. Czy w czasie musisz dodać lub usunąć dostawców tożsamości? Jeśli zezwolisz każdemu z klientów na korzystanie z własnego dostawcy tożsamości, jak zarządzać nim na dużą skalę?

- Rejestracje aplikacji. Wiele rejestracji aplikacji Firmy Microsoft Entra używa klucza tajnego klienta lub certyfikatu do uwierzytelniania. Jak obracać te wpisy tajne lub certyfikaty, gdy zajdzie taka potrzeba?

- Klucze zasad. Jeśli używasz zasad niestandardowych, jak obracać klucze zasad, gdy chcesz?

- Poświadczenia użytkownika. Jak zarządzać informacjami o użytkownikach i poświadczeniami? Co się stanie, jeśli jeden z użytkowników zostanie zablokowany lub zapomni hasło i wymaga interwencji administratora lub obsługi klienta?

Pamiętaj, że należy wziąć pod uwagę te pytania dla każdej wdrożonej dzierżawy usługi Azure AD B2C. Należy również rozważyć zmianę procesów w przypadku obsługi wielu dzierżaw usługi Azure AD B2C. Na przykład ręczne wdrażanie zmian zasad niestandardowych w jednej dzierżawie usługi Azure AD B2C jest łatwe, ale ręczne wdrażanie ich w pięciu dzierżawach jest czasochłonne i ryzykowne.

Wdrożenia i metodyka DevOps

Dobrze zdefiniowany proces DevOps może pomóc zminimalizować nakład pracy wymagany do obsługi dzierżaw usługi Azure AD B2C. Należy wdrożyć praktyki DevOps na wczesnym etapie procesu programowania. W idealnym przypadku należy spróbować zautomatyzować wszystkie lub większość zadań konserwacji, w tym wdrożenie zmian w niestandardowych zasadach lub przepływach użytkowników. Należy również zaplanować utworzenie wielu dzierżaw usługi Azure AD B2C, aby stopniowo testować zmiany w niższych środowiskach przed ich wdrożeniem w dzierżawach produkcyjnych. Potoki DevOps mogą wykonywać te działania konserwacyjne. Interfejs API programu Microsoft Graph umożliwia programowe zarządzanie dzierżawami usługi Azure AD B2C.

Aby uzyskać więcej informacji na temat zautomatyzowanych wdrożeń i zarządzania usługą Azure AD B2C, zobacz następujące zasoby.

- Najlepsze rozwiązania operacyjne usługi Azure AD B2C

- Wdrażanie zasad niestandardowych za pomocą usługi Azure Pipelines

- Wdrażanie zasad niestandardowych za pomocą funkcji GitHub Actions

- Przykładowy potok DevOps zasad niestandardowych

- Dokumentacja interfejsu API programu Graph:

Ważne

Niektóre punkty końcowe używane do programowego zarządzania usługą Azure AD B2C nie są ogólnie dostępne. Interfejsy API w wersji beta programu Microsoft Graph mogą ulec zmianie w dowolnym momencie i podlegają warunkom wstępnej wersji usługi.

Porównanie usługi Microsoft Entra B2B z usługą Azure AD B2C

Współpraca firmy Microsoft Entra B2B to funkcja Tożsamość zewnętrzna Microsoft Entra, której można użyć do zapraszania użytkowników-gości do swojej organizacji dzierżawy firmy Microsoft Entra, dzięki czemu możesz współpracować z nimi. Zazwyczaj używasz współpracy B2B, gdy musisz udzielić użytkownikowi zewnętrznemu, takie jak dostawca, dostępu do zasobów w dzierżawie firmy Microsoft Entra.

Usługa Azure AD B2C to unikatowy produkt oprócz Tożsamość zewnętrzna Microsoft Entra, który udostępnia inny zestaw funkcji. Usługa Azure AD B2C ma być używana przez klientów produktu. Dzierżawa usługi Azure AD B2C różni się od twojej organizacji dzierżawy firmy Microsoft Entra.

W zależności od osób i scenariuszy użytkownika może być konieczne użycie usługi Microsoft Entra B2B, Azure AD B2C, a nawet obu w tym samym czasie. Jeśli na przykład aplikacja musi uwierzytelniać wielu typów użytkowników, takich jak pracownicy w organizacji, użytkownicy, którzy pracują dla dostawcy i klientów, wszyscy w tej samej aplikacji, możesz użyć usług Microsoft Entra B2B i Azure AD B2C razem, aby spełnić to wymaganie.

Aby uzyskać więcej informacji, zobacz:

- Czy używać identyfikatora Entra firmy Microsoft lub usługi Azure AD B2C?

- Porównywanie zestawów funkcji tożsamości zewnętrznych

- Pokaz Woodgrove. Przykładowa aplikacja korzystająca z usług Microsoft Entra B2B i Azure AD B2C.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Landon Pierce | Inżynier klienta, rozwiązanie FastTrack dla platformy Azure

Inni współautorzy:

- Mick Alberts | Składnik zapisywania technicznego

- Michael Bazarewsky | Starszy inżynier klienta, fasttrack dla platformy Azure

- John Downs | Główny inżynier klienta, fasttrack dla platformy Azure

- Jelle Druyts | Główny inżynier klienta, fasttrack dla platformy Azure

- Simran Jeet Kaur | Inżynier klienta, rozwiązanie FastTrack dla platformy Azure

- LaBrina Loving | Główny menedżer inżynierów klienta, rozwiązanie FastTrack dla platformy Azure

- Arsen Władimirsky | Główny inżynier klienta, fasttrack dla platformy Azure

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- Przykłady niestandardowych zasad usługi Azure AD B2C

- Biblioteka Microsoft Authentication Library (MSAL)

- Samouczek: tworzenie dzierżawy usługi Azure AD B2C

- Protokoły uwierzytelniania usługi Azure AD B2C

- Ograniczenia usługi Azure AD B2C