Problemen met de implementatie van app-beveiligingsbeleid in Intune oplossen

Dit artikel helpt IT-beheerders bij het begrijpen en oplossen van problemen wanneer u app-beveiligingsbeleid (APP) toepast in Microsoft Intune. Volg de instructies in de secties die van toepassing zijn op uw situatie. Blader in de handleiding voor aanvullende richtlijnen voor het oplossen van problemen met apps, zoals het oplossen van problemen met gebruikers van app-beveiligingsbeleid en het oplossen van gegevensoverdracht tussen apps.

Voordat u begint

Voordat u begint met het oplossen van problemen, verzamelt u enkele basisinformatie om het probleem beter te begrijpen en de tijd te verkorten om een oplossing te vinden.

Verzamel de volgende achtergrondinformatie:

- Welke beleidsinstelling wordt of niet toegepast? Wordt er beleid toegepast?

- Wat is de gebruikerservaring? Zijn gebruikers de doel-app geïnstalleerd en gestart?

- Wanneer is het probleem begonnen? Heeft app-beveiliging ooit gewerkt?

- Welk platform (Android of iOS) heeft het probleem?

- Hoeveel gebruikers treft het probleem? Worden alle gebruikers of alleen bepaalde gebruikers beïnvloed?

- Hoeveel apparaten worden beïnvloed? Worden alle apparaten of alleen bepaalde apparaten beïnvloed?

- Hoewel intune-beveiligingsbeleid voor apps geen MDM-service (Mobile Device Management) vereist, worden gebruikers beïnvloed die Intune of een MDM-oplossing van derden gebruiken?

- Worden alle beheerde apps of alleen specifieke apps beïnvloed? Zijn er bijvoorbeeld LOB-apps (Line-Of-Business) die zijn gebouwd met de Intune App SDK , maar store-apps niet?

- Is er een andere beheerservice dan Intune die op het apparaat wordt gebruikt?

Met de bovenstaande informatie kunt u beginnen met het oplossen van problemen.

Aanbevolen onderzoeksstroom

Een geslaagde implementatie van app-beveiligingsbeleid is afhankelijk van de juiste configuratie van instellingen en andere afhankelijkheden. De aanbevolen stroom voor het onderzoeken van veelvoorkomende problemen met Intune APP is als volgt, die we in dit artikel nader bekijken:

- Controleer of u voldoet aan de vereisten voor het implementeren van app-beveiligingsbeleid.

- Controleer de status van het beveiligingsbeleid voor apps en controleer de targeting.

- Controleer of de gebruiker is gericht.

- Controleer of de beheerde app is gericht.

- Controleer of de gebruiker zich heeft aangemeld bij de betreffende toepassing met behulp van het doelaccount van het bedrijf.

- Apparaatgegevens verzamelen.

Stap 1: Vereisten voor app-beveiligingsbeleid controleren

De eerste stap bij het oplossen van problemen is om te controleren of aan alle vereisten wordt voldaan. Hoewel u Intune APP onafhankelijk van elke MDM-oplossing kunt gebruiken, moet aan de volgende vereisten worden voldaan:

Aan de gebruiker moet een Intune-licentie zijn toegewezen.

De gebruiker moet behoren tot een beveiligingsgroep waarop een app-beveiligingsbeleid is gericht. Hetzelfde beveiligingsbeleid voor apps moet gericht zijn op de specifieke app die wordt gebruikt.

Voor Android-apparaten is de Bedrijfsportal-app vereist voor het ontvangen van app-beveiligingsbeleid.

Als u Word-, Excel- of PowerPoint-apps gebruikt, moet aan de volgende aanvullende vereisten worden voldaan:

- De gebruiker moet een licentie hebben voor Microsoft 365-apps voor bedrijven of onderneming die is gekoppeld aan het Microsoft Entra-account van de gebruiker. Het abonnement moet de Office-app s bevatten op mobiele apparaten en kan een cloudopslagaccount met OneDrive voor Bedrijven bevatten. Microsoft 365-licenties kunnen worden toegewezen in de Microsoft 365-beheercentrum door deze instructies te volgen.

- De gebruiker moet een beheerde locatie hebben die is geconfigureerd met behulp van de gedetailleerde functionaliteit Opslaan als . Deze opdracht bevindt zich onder de instelling Save Copies of Org Data Application Protection Policy. Als de beheerde locatie bijvoorbeeld OneDrive is, moet de OneDrive-app worden geconfigureerd in de Word-, Excel- of PowerPoint-app van de gebruiker.

- Als de beheerde locatie OneDrive is, moet de app zijn gericht op het app-beveiligingsbeleid dat voor de gebruiker is geïmplementeerd.

Notitie

De mobiele Office-apps ondersteunen momenteel alleen SharePoint Online en niet SharePoint on-premises.

Als u intune-beveiligingsbeleid voor apps samen met on-premises resources (Microsoft Skype voor Bedrijven en Microsoft Exchange Server) gebruikt, moet u Hybride moderne verificatie inschakelen voor Skype voor Bedrijven en Exchange.

Stap 2: Status van app-beveiligingsbeleid controleren

Bekijk de volgende details om inzicht te hebben in de status van uw app-beveiligingsbeleid:

- Is er een gebruiker ingecheckt vanaf het betreffende apparaat?

- Worden de toepassingen voor het probleemscenario beheerd via het doelbeleid?

- Controleer of de timing van beleidslevering binnen het verwachte gedrag valt. Zie Inzicht in de timing van de levering van app-beveiligingsbeleid voor meer informatie.

Gebruik deze stappen om gedetailleerde informatie op te halen:

- Meld u aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>Monitor> App-beveiliging status en selecteer vervolgens de tegel Toegewezen gebruikers.

- Selecteer op de pagina App-rapportage de optie Gebruiker selecteren om een lijst met gebruikers en groepen weer te geven.

- Zoek en selecteer een van de betrokken gebruikers in de lijst en selecteer vervolgens Gebruiker selecteren. Boven aan de pagina App-rapportage kunt u zien of de gebruiker een licentie heeft voor app-beveiliging en een licentie heeft voor Microsoft 365. U kunt ook de app-status voor alle apparaten van de gebruiker zien.

- Noteer belangrijke informatie zoals de doel-apps, apparaattypen, beleidsregels, de status van het inchecken van apparaten en de laatste synchronisatietijd.

Notitie

App-beveiliging beleidsregels worden alleen toegepast wanneer apps worden gebruikt in de werkcontext. Wanneer de gebruiker bijvoorbeeld toegang heeft tot apps met behulp van een werkaccount.

Zie Het instellen van het beveiligingsbeleid voor apps valideren in Microsoft Intune voor meer informatie.

Stap 3: Controleer of de gebruiker is gericht

Intune-beveiligingsbeleid voor apps moet worden gericht op gebruikers. Als u geen app-beveiligingsbeleid toewijst aan een gebruiker of gebruikersgroep, wordt het beleid niet toegepast.

Voer de volgende stappen uit om te controleren of het beleid wordt toegepast op de beoogde gebruiker:

- Meld u aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>Monitor> App-beveiliging status en selecteer vervolgens de tegel Gebruikersstatus (op basis van het besturingssysteemplatform van het apparaat). Selecteer in het deelvenster App-rapportage dat wordt geopend de optie Gebruiker selecteren om naar een gebruiker te zoeken.

- Selecteer de gebruiker in de lijst. U kunt de details voor die gebruiker zien. Houd er rekening mee dat het maximaal 24 uur kan duren voordat een nieuw doelgebruiker wordt weergegeven in rapporten.

Wanneer u het beleid toewijst aan een gebruikersgroep, moet u ervoor zorgen dat de gebruiker zich in de gebruikersgroep bevindt. Hiervoor volgt u deze stappen:

- Meld u aan bij het Microsoft Intune-beheercentrum.

- Selecteer Groepen > alle groepen en zoek en selecteer vervolgens de groep die wordt gebruikt voor de toewijzing van het app-beveiligingsbeleid.

- Selecteer Leden in de sectie Beheren.

- Als de betrokken gebruiker niet wordt vermeld, raadpleegt u App- en resourcetoegang beheren met Behulp van Microsoft Entra-groepen en uw regels voor groepslidmaatschap. Zorg ervoor dat de betrokken gebruiker is opgenomen in de groep.

- Zorg ervoor dat de betrokken gebruiker zich niet in een van de uitgesloten groepen voor het beleid bevindt.

Belangrijk

- Het Intune-beveiligingsbeleid voor apps moet worden toegewezen aan gebruikersgroepen en niet aan apparaatgroepen.

- Als het betrokken apparaat Gebruikmaakt van Android Enterprise, ondersteunen alleen werkprofielen in persoonlijk eigendom app-beveiligingsbeleid.

- Als het betreffende apparaat gebruikmaakt van de automatische apparaatinschrijving (ADE) van Apple, moet u ervoor zorgen dat gebruikersaffiniteit is ingeschakeld. Gebruikersaffiniteit is vereist voor elke app waarvoor gebruikersverificatie is vereist onder ADE. Zie iOS-/iPadOS ADE-inschrijvingen automatisch inschrijven voor iOS-/iPadOS-apparaten voor meer informatie.

Stap 4: Controleer of de beheerde app is gericht

Wanneer u Intune-beveiligingsbeleid voor apps configureert, moeten de doel-apps gebruikmaken van de Intune App SDK. Anders werkt het beveiligingsbeleid voor apps mogelijk niet correct.

Zorg ervoor dat de doel-app wordt vermeld in met Microsoft Intune beveiligde apps. Voor LOB- of aangepaste apps controleert u of de apps de nieuwste versie van de Intune App SDK gebruiken.

Voor iOS is deze procedure belangrijk omdat elke versie fixes bevat die van invloed zijn op hoe deze beleidsregels worden toegepast en hoe ze functioneren. Zie Intune App SDK iOS-releases voor meer informatie. Android-gebruikers moeten beschikken over de nieuwste versie van de Bedrijfsportal-app, omdat de app werkt als de agent van de beleidsbroker.

Stap 5: Controleer of de gebruiker zich heeft aangemeld bij de betreffende toepassing met behulp van het doelaccount van het bedrijf

Sommige apps kunnen worden gebruikt zonder gebruikersaanmelding, maar als u een app met Intune APP wilt beheren, moeten uw gebruikers zich aanmelden bij de app met hun bedrijfsreferenties. Intune-app-beveiligingsbeleid vereist dat de identiteit van de gebruiker consistent is tussen de app en de Intune App SDK. Zorg ervoor dat de betrokken gebruiker zich met zijn bedrijfsaccount heeft aangemeld bij de app.

In de meeste scenario's melden gebruikers zich aan bij hun accounts met hun UPN (User Principal Name). In sommige omgevingen (zoals on-premises scenario's) kunnen gebruikers echter een andere vorm van aanmeldingsreferenties gebruiken. In dergelijke gevallen kan het zijn dat de UPN die in de app wordt gebruikt, niet overeenkomt met het UPN-object in Microsoft Entra-id. Wanneer dit probleem zich voordoet, worden app-beveiligingsbeleidsregels niet toegepast zoals verwacht.

De aanbevolen procedures van Microsoft zijn om de UPN te koppelen aan het primaire SMTP-adres. Met deze procedure kunnen gebruikers zich aanmelden bij beheerde apps, Intune-app-beveiliging en andere Microsoft Entra-resources door een consistente identiteit te hebben. Zie De populatie van Microsoft Entra UserPrincipalName voor meer informatie.

De enige manier om deze consistentie te garanderen, is via moderne verificatie. Er zijn scenario's waarin apps kunnen werken in een on-premises configuratie zonder moderne verificatie. De resultaten zijn echter niet consistent of gegarandeerd.

Als voor uw omgeving alternatieve aanmeldingsmethoden zijn vereist, raadpleegt u Alternatieve aanmeldings-id configureren, met name Hybride moderne verificatie met alternatieve id.

Stap 6: Apparaatgegevens verzamelen met Microsoft Edge

Werk samen met de gebruiker om details te verzamelen over wat ze proberen te doen en de stappen die ze uitvoeren. Vraag de gebruiker om schermopnamen of video-opname van het gedrag te verzamelen. Dit helpt bij het verduidelijken van de expliciete apparaatacties die worden uitgevoerd. Verzamel vervolgens logboeken van beheerde apps via Microsoft Edge op het apparaat.

Gebruikers met Microsoft Edge die op hun iOS- of Android-apparaat zijn geïnstalleerd, kunnen de beheerstatus van alle gepubliceerde Microsoft-apps bekijken. Ze kunnen de volgende stappen gebruiken om logboeken te verzenden om hulp te bieden bij het oplossen van problemen.

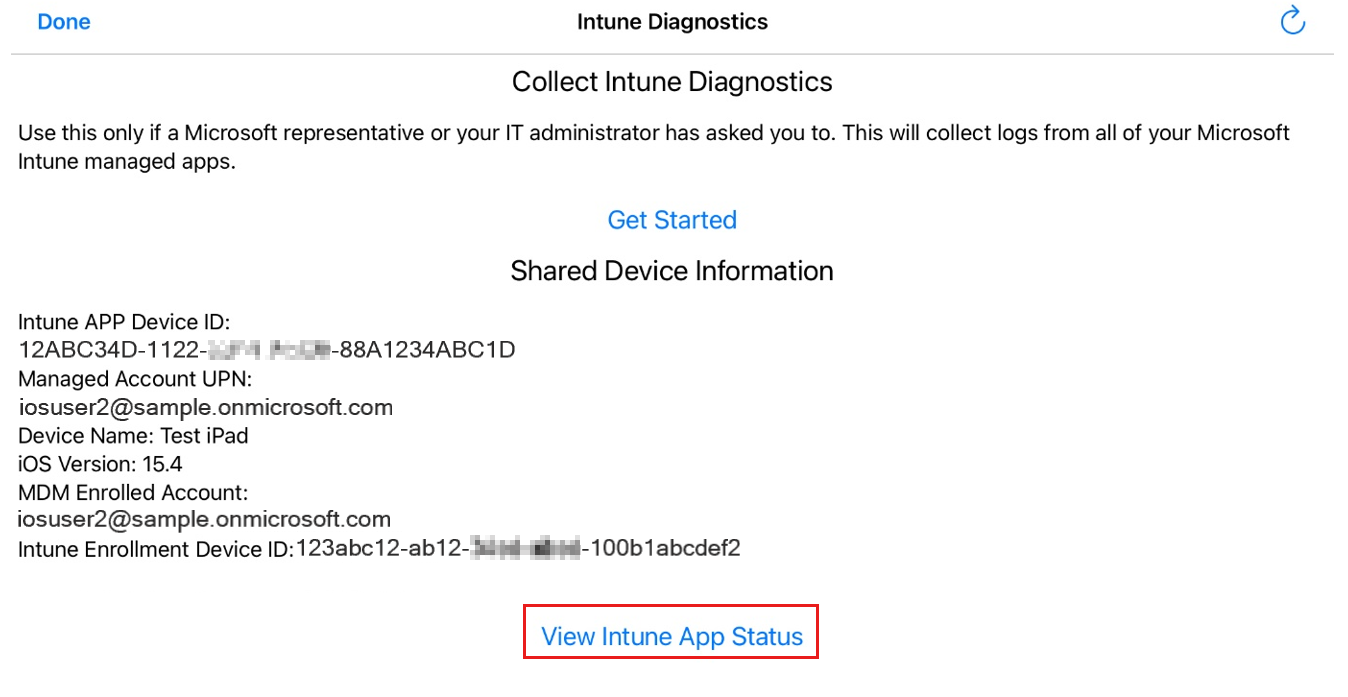

- Open Microsoft Edge voor iOS en Android op uw apparaat.

- Typ in de adresbalk over:intunehelp.

- Microsoft Edge voor iOS en Android wordt gestart in de probleemoplossingsmodus.

In dit scherm krijgt u twee opties en gegevens over het apparaat te zien.

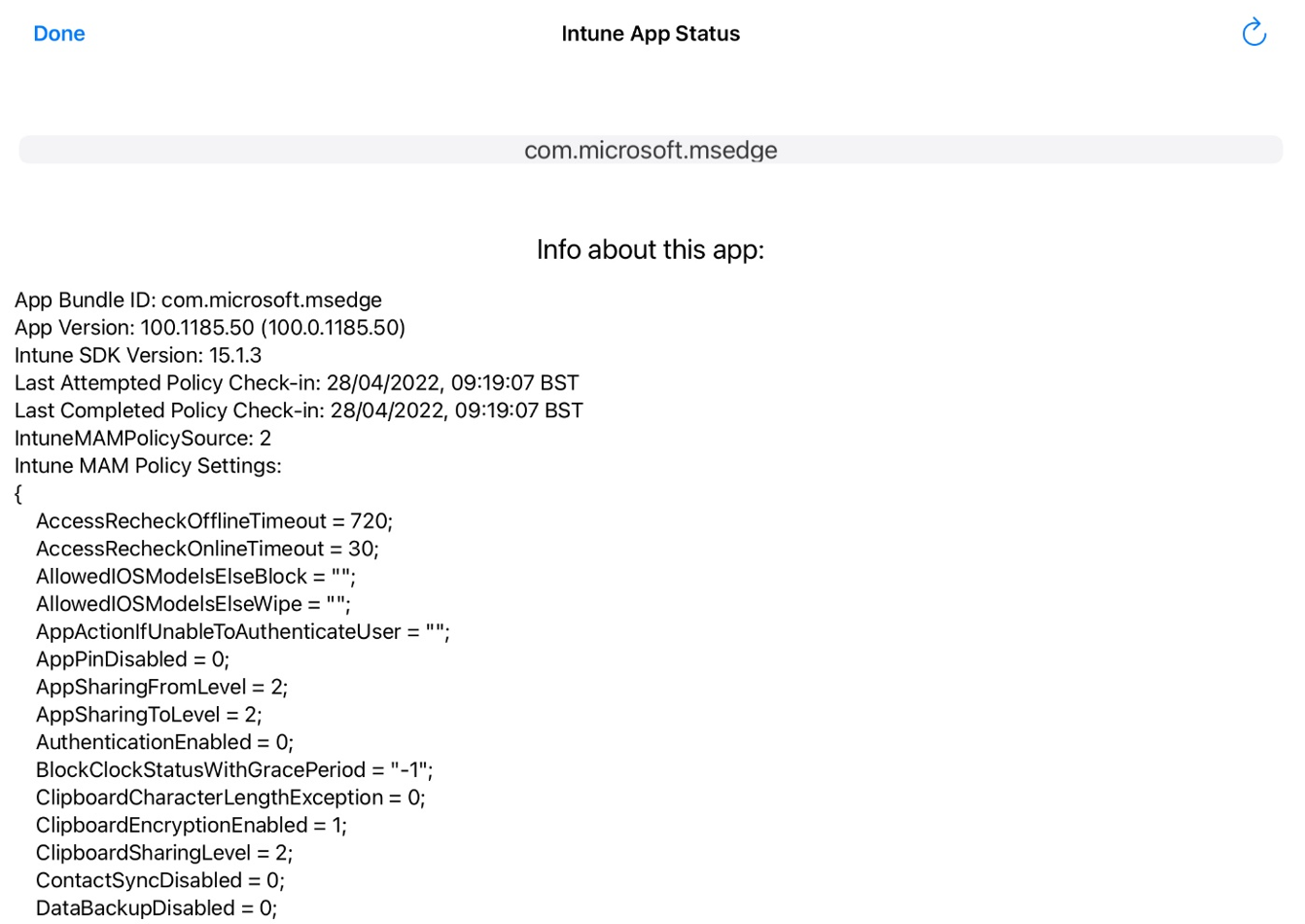

Selecteer Intune-appstatus weergeven om een lijst met apps weer te geven. Als u een specifieke app selecteert, worden de APP-instellingen weergegeven die zijn gekoppeld aan die app die momenteel actief zijn op het apparaat.

Als de informatie die wordt weergegeven voor een specifieke app beperkt is tot de app-versie en bundelt met de tijdstempel voor het inchecken van beleid, betekent dit dat er momenteel geen beleid wordt toegepast op die app op het apparaat.

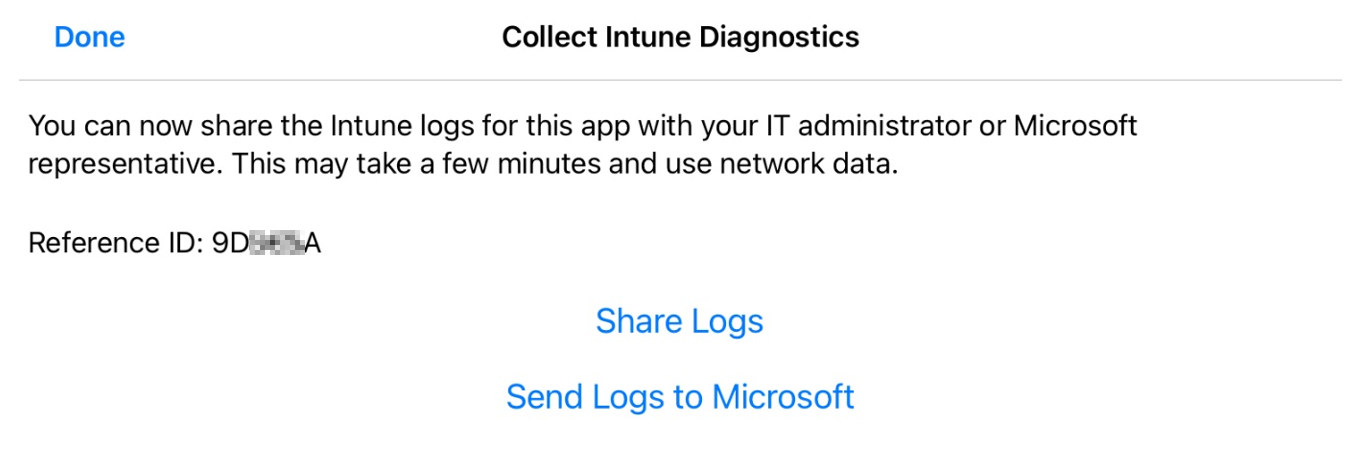

Met de optie Aan de slag kunt u logboeken verzamelen over de app-toepassingen. Als u een ondersteuningsticket opent met Microsoft voor app-beveiligingsbeleid, moet u deze logboeken altijd opgeven vanaf een betrokken apparaat, indien mogelijk. Zie Logboeken uploaden en e-mailen voor specifieke Android-instructies.

Zie Beveiligingslogboeken voor client-apps controleren voor een lijst met instellingen die zijn opgeslagen in de Logboeken voor Diagnostische gegevens van Intune (APP).

Aanvullende scenario's voor probleemoplossing

Bekijk de volgende veelvoorkomende scenario's bij het oplossen van app-problemen. U kunt ook de scenario's bekijken in veelvoorkomende problemen met gegevensoverdracht.

Scenario: beleidswijzigingen worden niet toegepast

De Intune App SDK controleert regelmatig op beleidswijzigingen. Dit proces kan echter om een van de volgende redenen worden uitgesteld:

- De app is niet ingecheckt bij de service.

- De Bedrijfsportal-app is van het apparaat verwijderd.

Intune-beveiligingsbeleid voor apps is afhankelijk van gebruikersidentiteit. Daarom is een geldige aanmelding die gebruikmaakt van een werk- of schoolaccount voor de app en een consistente verbinding met de service vereist. Als de gebruiker zich niet heeft aangemeld bij de app of als de Bedrijfsportal app van het apparaat is verwijderd, zijn beleidsupdates niet van toepassing.

Belangrijk

De Intune App SDK controleert elke 30 minuten op selectief wissen. Wijzigingen in bestaand beleid voor gebruikers die al zijn aangemeld, worden echter maximaal 8 uur weergegeven. Als u dit proces wilt versnellen, meldt u de gebruiker zich af bij de app en meldt u zich vervolgens weer aan of start u het apparaat opnieuw op.

Voer de volgende stappen uit om de beveiligingsstatus van apps te controleren:

- Meld u aan bij het Microsoft Intune-beheercentrum.

- Selecteer Apps>Monitor> App-beveiliging status en selecteer vervolgens de tegel Toegewezen gebruikers.

- Selecteer op de pagina App-rapportage de optie Gebruiker selecteren om een lijst met gebruikers en groepen te openen.

- Zoek en selecteer een van de betrokken gebruikers in de lijst en selecteer vervolgens Gebruiker selecteren.

- Controleer de beleidsregels die momenteel worden toegepast, inclusief de status en de laatste synchronisatietijd.

- Als de status niet is ingecheckt of als de weergave aangeeft dat er geen recente synchronisatie is geweest, controleert u of de gebruiker een consistente netwerkverbinding heeft. Zorg ervoor dat voor Android-gebruikers de nieuwste versie van de Bedrijfsportal-app is geïnstalleerd.

Intune-beveiligingsbeleid voor apps omvat ondersteuning voor meerdere identiteiten. Intune kan app-beveiligingsbeleid toepassen op alleen het werk- of schoolaccount dat is aangemeld bij de app. Er wordt echter slechts één werk- of schoolaccount per apparaat ondersteund.

Scenario: voor iOS-apparaten die zijn ingeschreven bij Intune, is extra configuratie vereist

Wanneer u een beveiligingsbeleid voor apps maakt, kunt u dit richten op alle app-typen of op de volgende app-typen:

- Apps op onbeheerde apparaten

- Apps op door Intune beheerde apparaten

- Apps in het Android-werkprofiel in persoonlijk eigendom

Notitie

Als u de app-typen wilt opgeven, stelt u Doel in op alle app-typen op Nee en selecteert u vervolgens in de lijst met app-typen .

Als u alleen op door Intune beheerde iOS-apparaten richt, moeten de volgende aanvullende app-configuratie-instellingen worden toegepast naast uw app-beveiligingsbeleid:

- IntuneMAMUPN en IntuneMAMOID moeten worden geconfigureerd voor alle MDM-toepassingen (Intune of een EMM van derden). Zie Upn-instellingen voor gebruikers configureren voor Microsoft Intune of EMM van derden voor meer informatie.

- IntuneMAMDeviceID moet zijn geconfigureerd voor alle toepassingen van derden en MET LOB MDM beheerde toepassingen.

- IntuneMAMDeviceID moet worden geconfigureerd als het apparaat-id-token. Bijvoorbeeld key=IntuneMAMDeviceID, value={{deviceID}}. Zie App-configuratiebeleidsregels toevoegen voor beheerde iOS-apparaten voor meer informatie.

- Als alleen de intuneMAMDeviceID-waarde is geconfigureerd, wordt het apparaat door Intune APP als niet-beheerd gezien.