De vereisten voor Azure Managed Lustre identificeren

Voordat u een Azure Managed Lustre-bestandssysteem kunt implementeren, moet u voldoen aan de vereisten voor netwerkconfiguratie en, optioneel, blob-integratie. Deze les biedt een algemeen overzicht van de servicetopologie en legt de vereisten uit die u moet configureren voordat u een Azure Managed Lustre-bestandssysteem maakt.

Overzicht

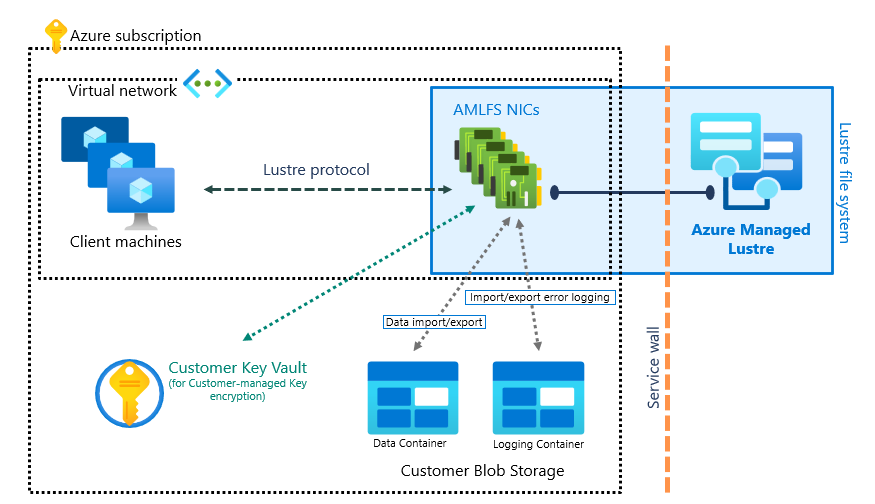

In het volgende diagram wordt de basisservicetopologie van een Azure Managed Lustre-bestandssysteem beschreven, waarin wordt getoond hoe het is gerangschikt en hoe deze verbinding maakt met en communiceert met andere Azure-services:

Netwerkvereisten

Azure Managed Lustre-bestandssystemen bestaan in een subnet van een virtueel netwerk. Het subnet bevat de Lustre Management Service (MGS) en verwerkt alle clientinteracties met het virtuele Lustre-cluster.

Vereisten voor netwerkgrootte

De grootte van het subnet dat u nodig hebt, is afhankelijk van de grootte van het bestandssysteem dat u maakt. De volgende tabel geeft een ruwe schatting van de minimale subnetgrootte voor Azure Managed Lustre-bestandssystemen van verschillende grootten.

| Opslagcapaciteit | Aanbevolen CIDR-voorvoegselwaarde |

|---|---|

| 4 TiB tot 16 TiB | /27 of groter |

| 20 TiB tot 40 TiB | /26 of groter |

| 44 TiB tot 92 TiB | /25 of groter |

| 96 TiB tot 196 TiB | /24 of groter |

| 200 TiB tot 400 TiB | /23 of groter |

Toegang en machtigingen voor subnetten

Standaard hoeven er geen specifieke wijzigingen te worden aangebracht om Azure Managed Lustre in te schakelen. Als uw omgeving een beperkt netwerk- of beveiligingsbeleid bevat, moet rekening worden gehouden met de volgende richtlijnen:

| Toegangstype | Vereiste netwerkinstellingen |

|---|---|

| DNS-toegang | Gebruik de standaard-DNS-server op basis van Azure. |

| Toegang tussen hosts | Binnenkomende en uitgaande toegang toestaan tussen hosts binnen het Azure Managed Lustre-subnet. Als voorbeeld is toegang tot TCP-poort 22 (SSH) nodig voor clusterimplementatie. |

| Toegang tot Azure-cloudservices | Configureer uw netwerkbeveiligingsgroep om het Azure Managed Lustre-bestandssysteem toegang te geven tot Azure-cloudservices vanuit het subnet van het bestandssysteem. Voeg een uitgaande beveiligingsregel toe met de volgende eigenschappen: - Poort: alle - Protocol: Elke - Bron: Virtueel netwerk - Bestemming: Servicetag 'AzureCloud' - Actie: toestaan Opmerking: als u de Azure-cloudservice configureert, wordt ook de benodigde configuratie van de Azure Queue-service ingeschakeld. Zie Servicetags voor virtuele netwerken voor meer informatie. |

| Lustre-netwerkpoorttoegang | Uw netwerkbeveiligingsgroep moet binnenkomende en uitgaande toegang toestaan op poort 988 en poorten 1019-1023. Er kunnen geen andere services deze poorten reserveren of gebruiken op uw Lustre-clients. De standaardregels 65000 AllowVnetInBound en 65000 AllowVnetOutBound voldoen aan deze vereiste. |

Zie Een netwerkbeveiligingsgroep maken en configureren voor gedetailleerde richtlijnen over het configureren van een netwerkbeveiligingsgroep voor Azure Managed Lustre-bestandssystemen.

Andere aandachtspunten voor netwerken

Houd bij het plannen van de configuratie van uw virtuele netwerk en subnet rekening met de volgende overwegingen en beperkingen:

- Azure Kubernetes Service (AKS):als u een AKS-cluster gebruikt met uw Azure Managed Lustre-bestandssysteem, kunt u het AKS-cluster vinden in hetzelfde subnet als het bestandssysteem. In dit geval moet u voldoende IP-adressen opgeven voor de AKS-knooppunten en pods, naast de adresruimte voor het Lustre-bestandssysteem. Als u meer dan één AKS-cluster in het virtuele netwerk gebruikt, moet u ervoor zorgen dat het virtuele netwerk voldoende capaciteit heeft voor alle resources in alle clusters. Zie AKS-subnettoegang voor meer informatie over netwerkstrategieën voor Azure Managed Lustre en AKS.

- Reken-VM's/meerdere clusters: als u van plan bent een andere resource te gebruiken om uw reken-VM's in hetzelfde virtuele netwerk als het bestandssysteem te hosten, controleert u de vereisten voor dat proces voordat u het virtuele netwerk en subnet voor uw Azure Managed Lustre-bestandssysteem maakt. Wanneer u meerdere clusters binnen hetzelfde subnet plant, moet u ervoor zorgen dat u een adresruimte gebruikt die groot genoeg is om aan de totale vereisten voor alle clusters te voldoen.

- Azure NetApp Files: Azure Managed Lustre- en Azure NetApp Files-resources kunnen geen subnet delen. Als u de Azure NetApp Files-service gebruikt, moet u uw Azure Managed Lustre-bestandssysteem in een afzonderlijk subnet maken. De implementatie mislukt als u probeert een Azure Managed Lustre-bestandssysteem te maken in een subnet dat momenteel azure NetApp Files-resources bevat of eenmaal bevat.

- ypbind: Als u de

ypbinddaemon op uw clients gebruikt voor het onderhouden van netwerkinformatie (NIS) bindingsgegevens, moet u ervoor zorgen datypbindpoort 988 niet wordt gereserveerd. U kunt de poorten dieypbindgereserveerd worden handmatig aanpassen of ervoor zorgen dat de opstartinfrastructuur van uw systeem uw Lustre-clientkoppeling start voordat u begintypbind. - Zodra het bestandssysteem is gemaakt, kunt u het bestandssysteem niet meer verplaatsen naar een ander virtueel netwerk of subnet.

- Azure Managed Lustre accepteert alleen IPv4-adressen. IPv6 wordt niet ondersteund.

Notitie

Nadat u uw Azure Managed Lustre-bestandssysteem hebt gemaakt, worden verschillende nieuwe netwerkinterfaces weergegeven in de resourcegroep van het bestandssysteem. Hun namen beginnen met amlfs- en eindigen met -snic. Wijzig geen instellingen op deze interfaces. Laat met name de standaardwaarde ingeschakeld voor de instelling Versneld netwerken . Door versneld netwerken op deze netwerkinterfaces uit te schakelen, worden de prestaties van uw bestandssysteem verminderd.

Vereisten voor Blob-integratie

Als u van plan bent uw Azure Managed Lustre-bestandssysteem te integreren met Azure Blob Storage, moet u de volgende vereisten voltooien voordat u uw bestandssysteem maakt.

Als u Azure Blob Storage wilt integreren met uw Azure Managed Lustre-bestandssysteem, moet u de volgende resources maken of configureren voordat u het bestandssysteem maakt:

Zie Azure Blob Storage gebruiken met een Azure Managed Lustre-bestandssysteem voor meer informatie over blobintegratie.

Opslagaccount

Maak een nieuw opslagaccount of gebruik een bestaand opslagaccount. Het opslagaccount moet de volgende instellingen hebben:

- Accounttype : een compatibel opslagaccounttype.

- Toegang tot rollen : roltoewijzingen waarmee het Azure Managed Lustre-systeem gegevens kan wijzigen.

- Toegangssleutels : voor het opslagaccount moet de toegangsinstelling voor de sleutel van het opslagaccount zijn ingesteld op Ingeschakeld.

Ondersteunde typen opslagaccounts

De volgende typen opslagaccounts kunnen worden gebruikt met Azure Managed Lustre-bestandssystemen:

| Storage account type | Redundantie |

|---|---|

| Standaard | Lokaal redundante opslag (LRS), geografisch redundante opslag (GRS) Zone-redundante opslag (ZRS), geografisch redundante opslag met leestoegang (RAGRS), geografisch zone-redundante opslag (GZRS), leestoegang-geo-zone-redundante opslag (RA-GZRS) |

| Premium - Blok-blobs | LRS, ZRS |

Zie Typen opslagaccounts voor meer informatie over opslagaccounttypen.

Toegangsrollen voor blobintegratie

Azure Managed Lustre heeft autorisatie nodig voor toegang tot uw opslagaccount. Gebruik op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) om het bestandssysteem toegang te geven tot uw blobopslag.

De eigenaar van een opslagaccount moet deze rollen toevoegen voordat u het bestandssysteem maakt:

Voer de volgende stappen uit om de rollen voor de HPC Cache-resourceprovider voor de service-principal toe te voegen:

- Navigeer door uw opslagaccount en selecteer Toegangsbeheer (IAM) in het linkernavigatiedeelvenster.

- Klik op Toevoegen>Roltoewijzing toevoegen om het deelvenster Roltoewijzing toevoegen te openen.

- De rol toewijzen.

- Voeg hpc cacheresourceprovider toe aan die rol.

Tip

Als u de HPC Cache-resourceprovider niet kunt vinden, zoekt u in plaats daarvan naar storagecache . Storagecache Resource Provider was de naam van de service-principal voordat het product algemeen beschikbaar was.

- Herhaal stap 3 en 4 om elke rol toe te voegen.

Raadpleeg Azure-rollen toewijzen met Azure Portal voor informatie over het toewijzen van rollen.

Blobcontainers

U moet twee afzonderlijke blobcontainers in hetzelfde opslagaccount hebben, die worden gebruikt voor de volgende doeleinden:

- Gegevenscontainer: een blobcontainer in het opslagaccount met de bestanden die u wilt gebruiken in het Azure Managed Lustre-bestandssysteem.

- Container voor logboekregistratie: een tweede container voor import-/exportlogboeken in het opslagaccount. U moet de logboeken opslaan in een andere container dan de gegevenscontainer.

Notitie

U kunt bestanden later vanuit clients toevoegen aan het bestandssysteem. Bestanden die zijn toegevoegd aan de oorspronkelijke blobcontainer nadat u het bestandssysteem hebt gemaakt, worden echter niet geïmporteerd in het Azure Managed Lustre-bestandssysteem, tenzij u een importtaak maakt.

Privé-eindpunten (optioneel)

Als u een privé-eindpunt met uw opslag gebruikt, moet u de instelling Integreren met privé-DNS-zone inschakelen tijdens het maken van een nieuw privé-eindpunt. Deze instelling zorgt ervoor dat het privé-eindpunt de DNS-naam van het opslagaccount kan oplossen.