Een netwerkbeveiligingsgroep configureren voor Azure Managed Lustre-bestandssystemen

Netwerkbeveiligingsgroepen kunnen worden geconfigureerd om binnenkomend en uitgaand netwerkverkeer naar en van Azure-resources in een virtueel Azure-netwerk te filteren. Een netwerkbeveiligingsgroep kan beveiligingsregels bevatten die netwerkverkeer filteren op IP-adres, poort en protocol. Wanneer een netwerkbeveiligingsgroep is gekoppeld aan een subnet, worden beveiligingsregels toegepast op resources die in dat subnet zijn geïmplementeerd.

In dit artikel wordt beschreven hoe u regels voor netwerkbeveiligingsgroepen configureert om de toegang tot een Azure Managed Lustre-bestandssysteemcluster te beveiligen als onderdeel van een Zero Trust-strategie .

Vereisten

- Een Azure-abonnement. Als u nog geen abonnement op Azure hebt, maak dan een gratis account aan voordat u begint.

- Een virtueel netwerk met een subnet dat is geconfigureerd om azure Managed Lustre-bestandssysteemondersteuning mogelijk te maken. Zie Netwerkvereisten voor meer informatie.

- Een Azure Managed Lustre-bestandssysteem dat is geïmplementeerd in uw Azure-abonnement. Zie Een Azure Managed Lustre-bestandssysteem maken voor meer informatie.

Een netwerkbeveiligingsgroep maken en configureren

U kunt een Azure-netwerkbeveiligingsgroep gebruiken om netwerkverkeer tussen Azure-resources in een virtueel Azure-netwerk te filteren. Een netwerkbeveiligingsgroep bevat beveiligingsregels waarmee binnenkomend netwerkverkeer naar, of uitgaand netwerkverkeer van, diverse typen Azure-resources kan worden toegestaan of geweigerd. Voor elke regel kunt u de bron en het doel, de poort en het protocol opgeven.

Voer de volgende stappen uit om een netwerkbeveiligingsgroep te maken in Azure Portal:

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in. Selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer + Maken.

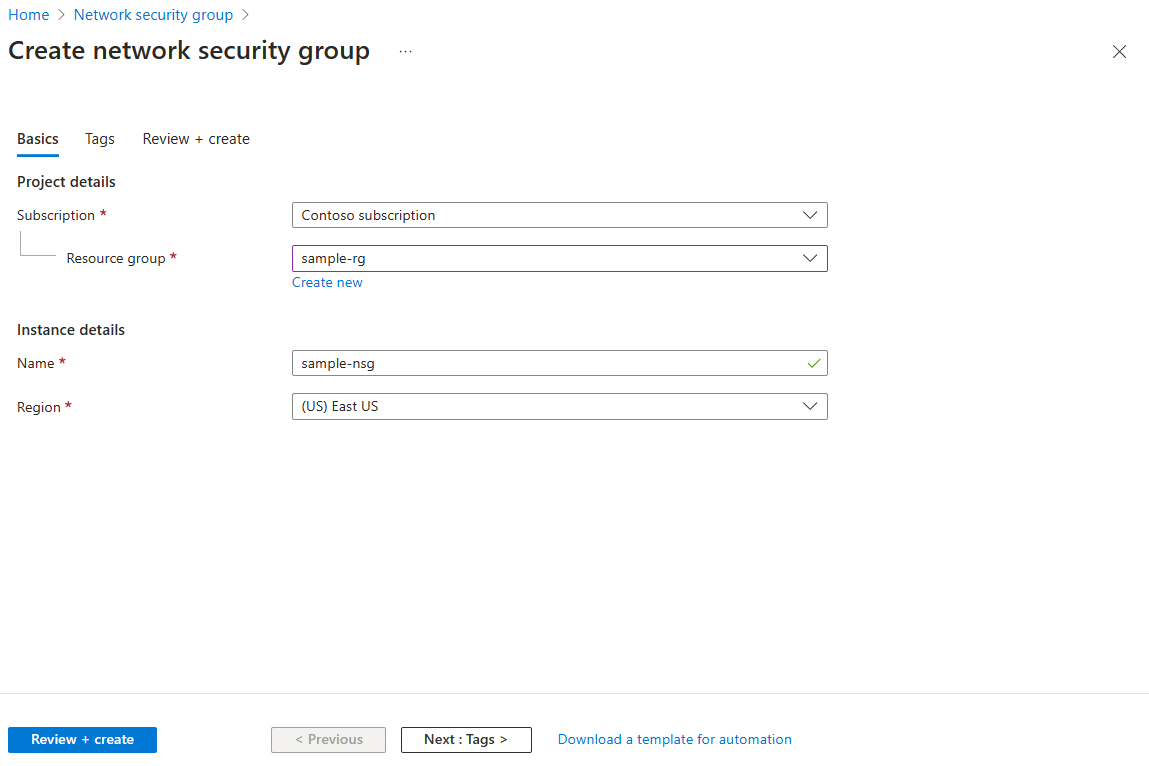

Voer op de pagina Netwerkbeveiligingsgroep maken op het tabblad Basisbeginselen de volgende waarden in of selecteer deze:

Instelling Actie Projectdetails Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer een bestaande resourcegroep of maak een nieuwe resourcegroep door Nieuwe maken te selecteren. In dit voorbeeld wordt de resourcegroep sample-rg gebruikt. Exemplaardetails Naam van netwerkbeveiligingsgroep Voer een naam in voor de netwerkbeveiligingsgroep die u maakt. Regio Selecteer de gewenste regio. Selecteer Controleren + maken.

Nadat het bericht Validatie is geslaagd , selecteert u Maken.

De netwerkbeveiligingsgroep koppelen aan een subnet

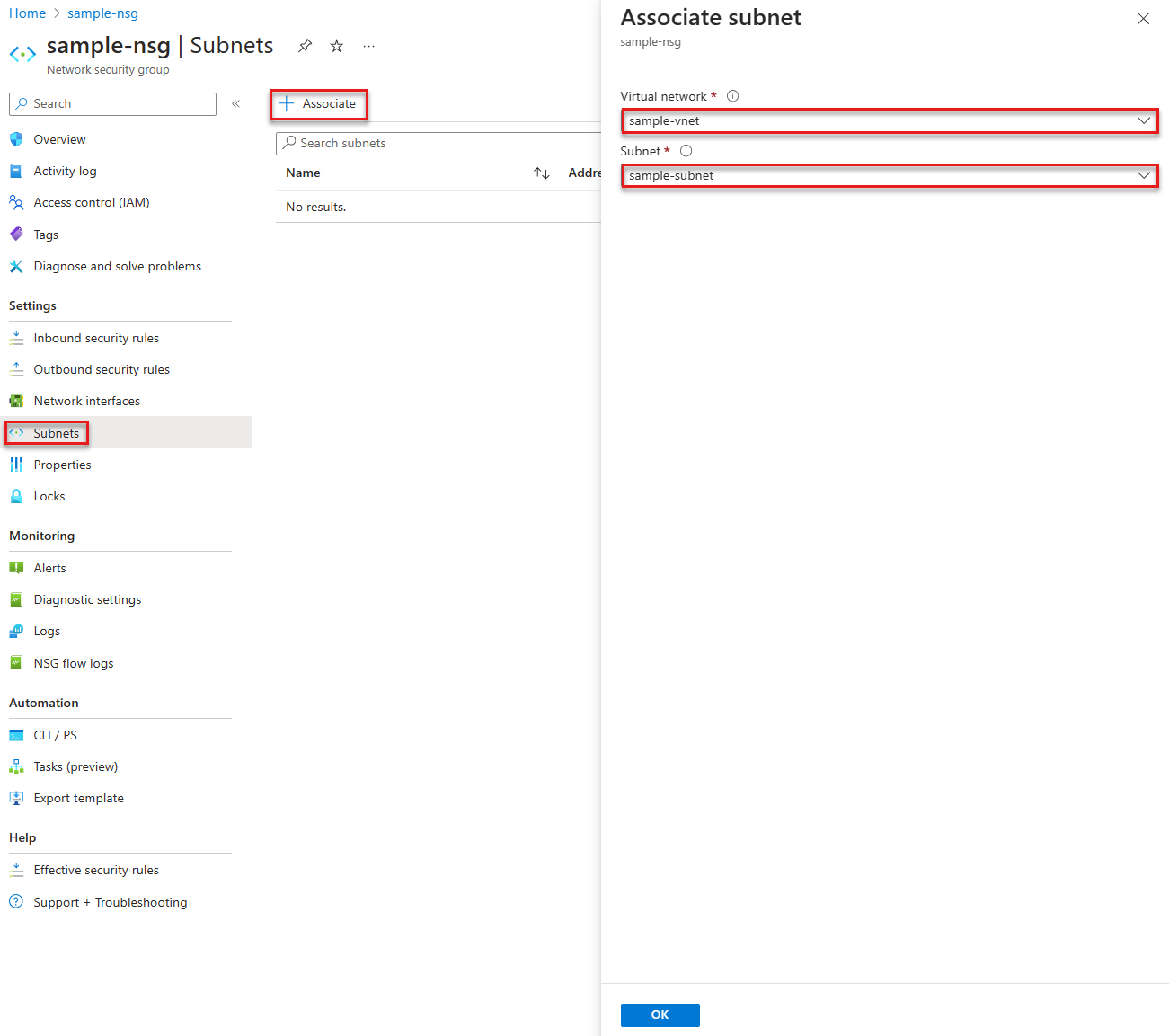

Zodra de netwerkbeveiligingsgroep is gemaakt, kunt u deze koppelen aan het unieke subnet in uw virtuele netwerk waar het Azure Managed Lustre-bestandssysteem bestaat. Als u de netwerkbeveiligingsgroep wilt koppelen aan een subnet met behulp van Azure Portal, voert u de volgende stappen uit:

Voer in het zoekvak boven aan de portal netwerkbeveiligingsgroep in en selecteer Netwerkbeveiligingsgroepen in de zoekresultaten.

Selecteer de naam van uw netwerkbeveiligingsgroep en selecteer vervolgens Subnetten.

Als u een netwerkbeveiligingsgroep aan het subnet wilt koppelen, selecteert u + Koppelen en selecteert u vervolgens uw virtuele netwerk en het subnet waaraan u de netwerkbeveiligingsgroep wilt koppelen. Selecteer OK.

Regels voor netwerkbeveiligingsgroepen configureren

Als u regels voor netwerkbeveiligingsgroepen wilt configureren voor azure Managed Lustre-bestandssysteemondersteuning, kunt u binnenkomende en uitgaande beveiligingsregels toevoegen aan de netwerkbeveiligingsgroep die is gekoppeld aan het subnet waar uw Azure Managed Lustre-bestandssysteem wordt geïmplementeerd. In de volgende secties wordt beschreven hoe u de inkomende en uitgaande beveiligingsregels maakt en configureert waarmee azure Managed Lustre-bestandssysteemondersteuning wordt toegestaan.

Notitie

De beveiligingsregels die in deze sectie worden weergegeven, zijn geconfigureerd op basis van een testimplementatie van het Azure Managed Lustre-bestandssysteem in de regio VS - oost, waarbij Blob Storage-integratie is ingeschakeld. U moet de regels aanpassen op basis van uw implementatieregio, IP-adres van het subnet van het virtuele netwerk en andere configuratie-instellingen voor het Azure Managed Lustre-bestandssysteem.

Binnenkomende beveiligingsregels maken

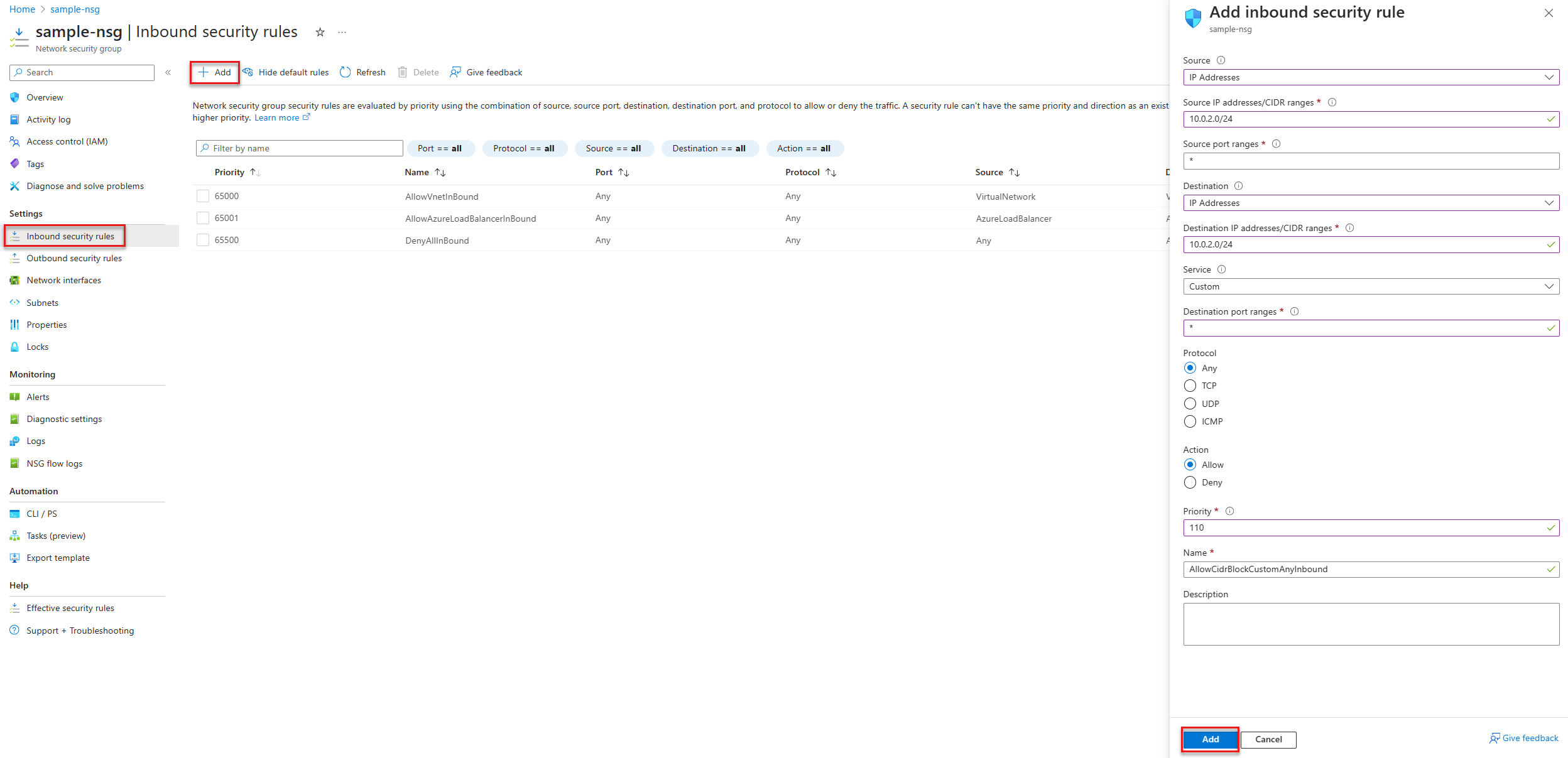

U kunt binnenkomende beveiligingsregels maken in Azure Portal. In het volgende voorbeeld ziet u hoe u een nieuwe beveiligingsregel voor inkomend verkeer maakt en configureert:

- Open in Azure Portal de resource voor de netwerkbeveiligingsgroep die u in de vorige stap hebt gemaakt.

- Selecteer Inkomende beveiligingsregels onder Instellingen.

- Selecteer + Toevoegen.

- Configureer in het deelvenster Binnenkomende beveiligingsregels toevoegen de instellingen voor de regel en selecteer Toevoegen.

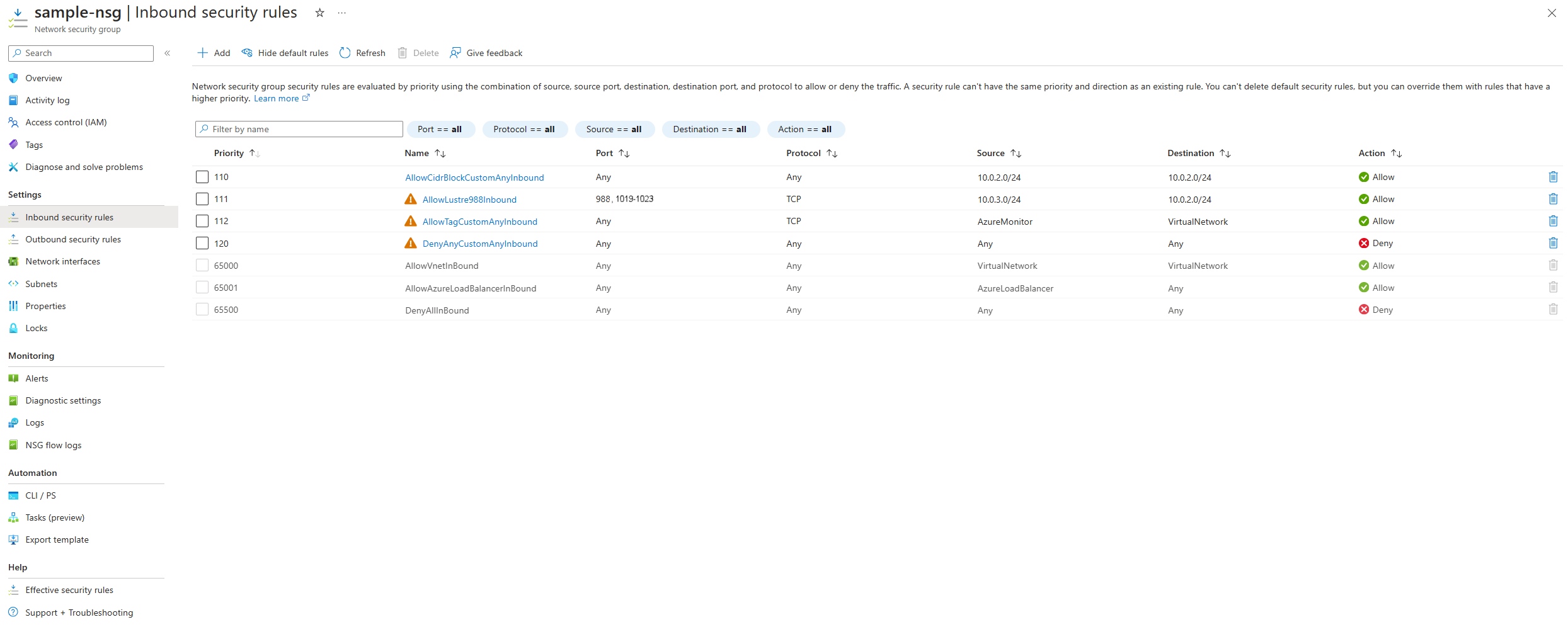

Voeg de volgende regels voor inkomend verkeer toe aan de netwerkbeveiligingsgroep:

| Prioriteit | Naam | Poort(en) | Protocol | Bron | Doel | Actie | Beschrijving |

|---|---|---|---|---|---|---|---|

| 110 | regelnaam | Alle | Alle | IP-adres/CIDR-bereik voor het subnet van het beheerde Lustre-bestandssysteem van Azure | IP-adres/CIDR-bereik voor het subnet van het beheerde Lustre-bestandssysteem van Azure | Toestaan | Protocol- of poortstromen toestaan tussen hosts in het subnet van het Azure Managed Lustre-bestandssysteem. Het systeem gebruikt bijvoorbeeld TCP-poort 22 (SSH) voor de eerste implementatie en configuratie. |

| 111 | regelnaam | 988, 1019-1023 | TCP | IP-adres/CIDR-bereik voor Lustre-clientsubnet | IP-adres/CIDR-bereik voor het subnet van het beheerde Lustre-bestandssysteem van Azure | Toestaan | Communicatie tussen het Subnet van de Lustre-client en het subnet van het Azure Managed Lustre-bestandssysteem toestaan. Hiermee staat u alleen TCP-poorten 988 en 1019-1023 toe op bron en doel. |

| 112 | regelnaam | Alle | TCP | AzureMonitor |

VirtualNetwork |

Toestaan | Binnenkomende stromen toestaan vanuit de AzureMonitor-servicetag. Alleen TCP-bronpoort 443 toestaan. |

| 120 | regelnaam | Alle | Alle | Alle | Alle | Weigeren | Alle andere binnenkomende stromen weigeren. |

De binnenkomende beveiligingsregels in Azure Portal moeten er ongeveer uitzien als in de volgende schermopname. De schermopname wordt als voorbeeld gegeven. raadpleeg de tabel voor de volledige lijst met regels. U moet het IP-adres/CIDR-bereik van het subnet en andere instellingen aanpassen op basis van uw implementatie:

Uitgaande beveiligingsregels maken

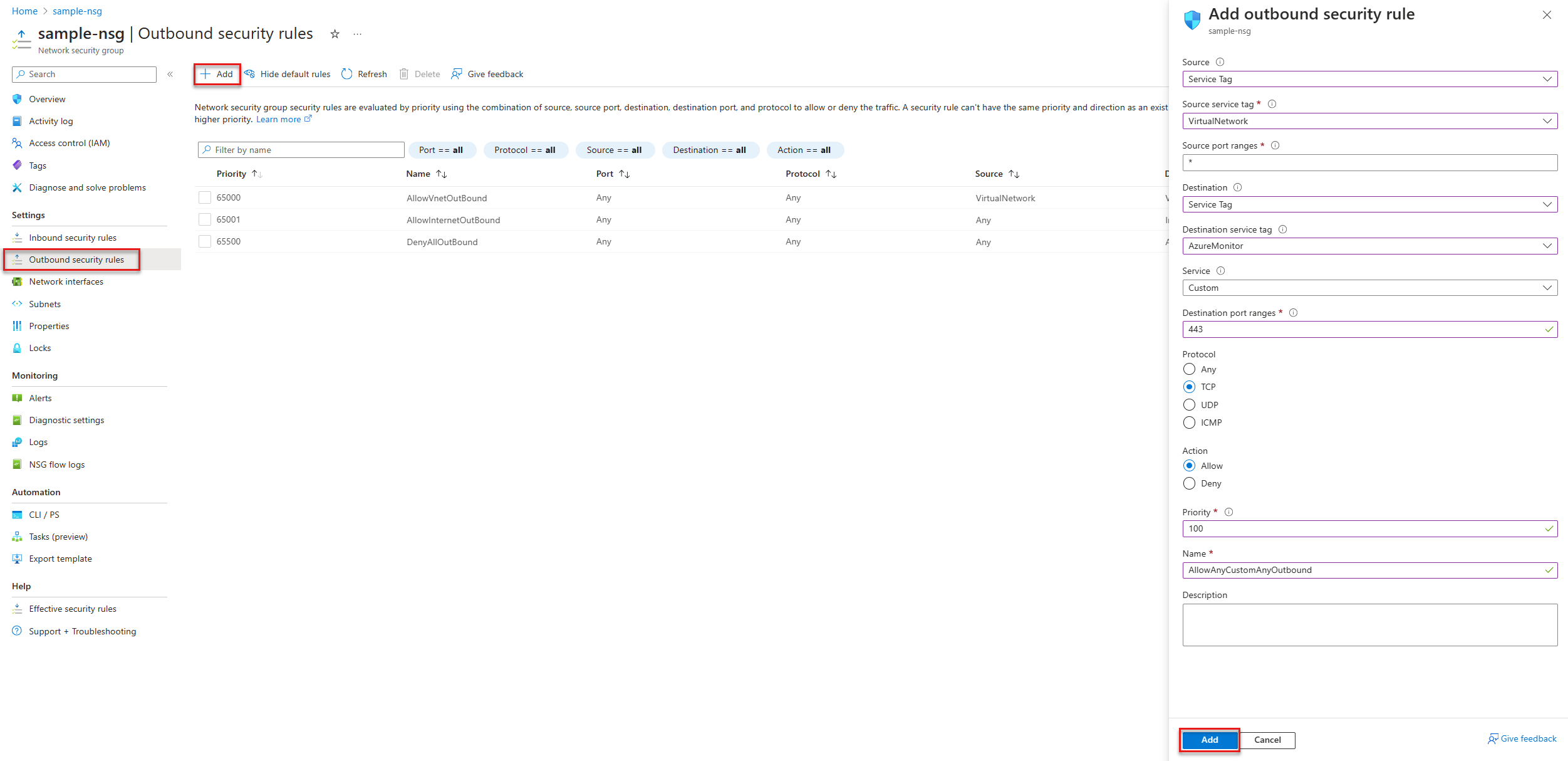

U kunt uitgaande beveiligingsregels maken in Azure Portal. In het volgende voorbeeld ziet u hoe u een nieuwe uitgaande beveiligingsregel maakt en configureert:

- Open in Azure Portal de resource voor de netwerkbeveiligingsgroep die u in een eerdere stap hebt gemaakt.

- Selecteer de optie Uitgaande beveiligingsregels onder Instellingen.

- Selecteer + Toevoegen.

- Configureer in het deelvenster Uitgaande beveiligingsregels toevoegen de instellingen voor de regel en selecteer Toevoegen.

Voeg de volgende uitgaande regels toe aan de netwerkbeveiligingsgroep:

| Prioriteit | Naam | Poort(en) | Protocol | Bron | Doel | Actie | Beschrijving |

|---|---|---|---|---|---|---|---|

| 100 | regelnaam | 443 | TCP | VirtualNetwork |

AzureMonitor |

Toestaan | Hiermee staat u uitgaande stromen toe aan de AzureMonitor servicetag. Alleen TCP-doelpoort 443. |

| 101 | regelnaam | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Toestaan | Hiermee staat u uitgaande stromen toe aan de AzureKeyVault.EastUS servicetag. Alleen TCP-doelpoort 443. |

| 102 | regelnaam | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Toestaan | Hiermee staat u uitgaande stromen toe aan de AzureActiveDirectory servicetag. Alleen TCP-doelpoort 443. |

| 103 | regelnaam | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Toestaan | Hiermee staat u uitgaande stromen toe aan de Storage.EastUS servicetag. Alleen TCP-doelpoort 443. |

| 104 | regelnaam | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Toestaan | Hiermee staat u uitgaande stromen toe aan de GuestAndHybridManagement servicetag. Alleen TCP-doelpoort 443. |

| 105 | regelnaam | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Toestaan | Hiermee staat u uitgaande stromen toe aan de ApiManagement.EastUS servicetag. Alleen TCP-doelpoort 443. |

| 106 | regelnaam | 443 | TCP | VirtualNetwork |

AzureDataLake |

Toestaan | Hiermee staat u uitgaande stromen toe aan de AzureDataLake servicetag. Alleen TCP-doelpoort 443. |

| 107 | regelnaam | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Toestaan | Hiermee staat u uitgaande stromen toe aan de AzureResourceManager servicetag. Alleen TCP-doelpoort 443. |

| 108 | regelnaam | 988, 1019-1023 | TCP | IP-adres/CIDR-bereik voor het subnet van het beheerde Lustre-bestandssysteem van Azure | IP-adres/CIDR-bereik voor Lustre-clientsubnet | Toestaan | Hiermee staat u uitgaande stromen toe voor het Azure Managed Lustre-bestandssysteem naar de Lustre-client. Hiermee staat u alleen TCP-poorten 988 en 1019-1023 toe op bron en doel. |

| 109 | regelnaam | 123 | UDP | IP-adres/CIDR-bereik voor het subnet van het beheerde Lustre-bestandssysteem van Azure | 168.61.215.74/32 | Toestaan | Uitgaande stromen naar MS NTP-server toestaan (168.61.215.74). Alleen UDP-doelpoort 123. |

| 110 | regelnaam | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Toestaan | Uitgaande stromen naar Azure Managed Lustre-telemetrie toestaan (20.45.120.0/21). Alleen TCP-doelpoort 443. |

| 111 | regelnaam | Alle | Alle | IP-adres/CIDR-bereik voor het subnet van het beheerde Lustre-bestandssysteem van Azure | IP-adres/CIDR-bereik voor het subnet van het beheerde Lustre-bestandssysteem van Azure | Toestaan | Protocol- of poortstromen toestaan tussen hosts in het subnet van het Azure Managed Lustre-bestandssysteem. Het systeem gebruikt bijvoorbeeld TCP-poort 22 (SSH) voor de eerste implementatie en configuratie. |

| 112 | regelnaam | 443 | TCP | VirtualNetwork |

EventHub |

Toestaan | Hiermee staat u uitgaande stromen toe aan de EventHub servicetag. Alleen TCP-doelpoort 443. |

| 1000 | regelnaam | Alle | Alle | VirtualNetwork |

Internet |

Weigeren | Uitgaande stromen naar internet weigeren. |

| 1010 | regelnaam | Alle | Alle | Alle | Alle | Weigeren | Alle andere uitgaande stromen weigeren. |

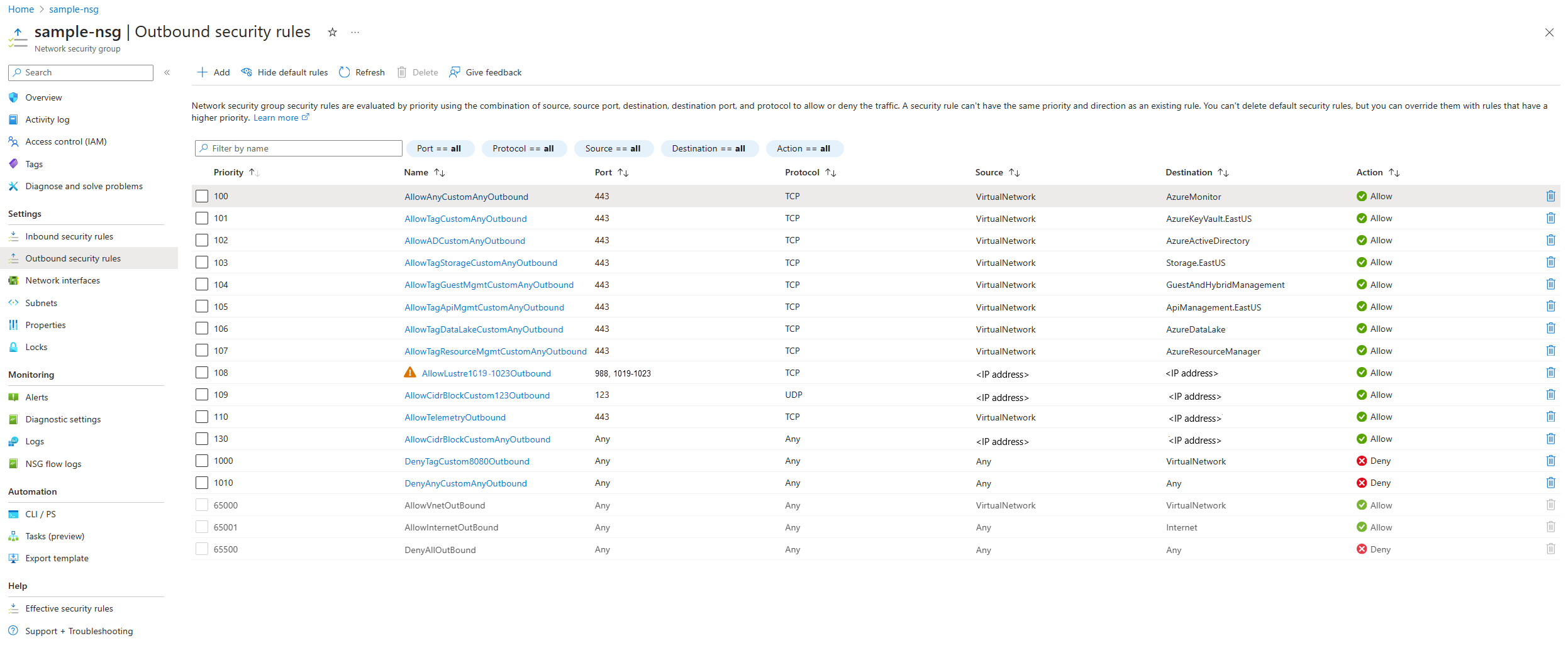

De uitgaande beveiligingsregels in Azure Portal moeten er ongeveer uitzien als in de volgende schermopname. De schermopname wordt als voorbeeld gegeven. raadpleeg de tabel voor de volledige lijst met regels. U moet het IP-adres/CIDR-bereik van het subnet en andere instellingen aanpassen op basis van uw implementatie:

Volgende stappen

Zie de volgende artikelen voor meer informatie over Azure Managed Lustre:

Raadpleeg de volgende artikelen voor meer informatie over Azure-netwerkbeveiligingsgroepen: