Phishingonderzoek

Dit artikel bevat richtlijnen voor het identificeren en onderzoeken van phishingaanvallen binnen uw organisatie. De stapsgewijze instructies helpen u de vereiste herstelactie uit te voeren om informatie te beschermen en verdere risico's te minimaliseren.

Dit artikel bevat de volgende secties:

- Vereisten: behandelt de specifieke vereisten die u moet voltooien voordat u het onderzoek start. Logboekregistratie die bijvoorbeeld moet worden ingeschakeld, rollen en machtigingen die vereist zijn, zijn onder andere vereist.

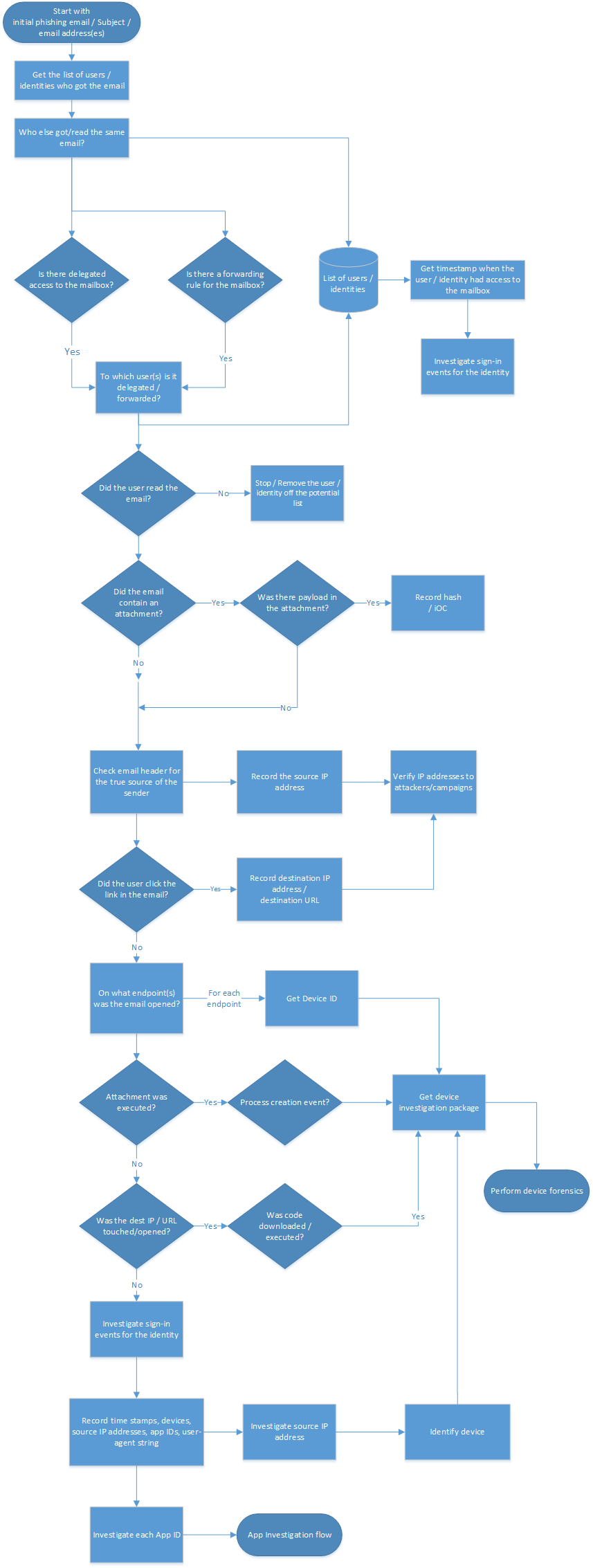

- Werkstroom: Toont de logische stroom die u moet volgen om dit onderzoek uit te voeren.

- Controlelijst: Bevat een lijst met taken voor elk van de stappen in het stroomdiagram. Deze controlelijst kan nuttig zijn in sterk gereglementeerde omgevingen om voltooide items te verifiëren, of als een kwaliteitspoort voor uzelf.

- Onderzoeksstappen: Bevat een gedetailleerde stapsgewijze handleiding voor dit specifieke onderzoek.

Vereisten

Hier volgen algemene instellingen en configuraties die u moet voltooien voordat u doorgaat met het phishing-onderzoek.

Details van account

Voordat u doorgaat met het onderzoek, moet u beschikken over de gebruikersnaam, user principal name (UPN) of het e-mailadres van het account dat u vermoedt, is aangetast.

Basisvereisten voor Microsoft 365

Controle-instellingen controleren

Controleer of postvakcontrole standaard is ingeschakeld door de volgende opdracht uit te voeren in Exchange Online PowerShell:

Get-OrganizationConfig | Format-List AuditDisabled

De waarde False geeft aan dat postvakcontrole is ingeschakeld voor alle postvakken in de organisatie, ongeacht de waarde van de eigenschap AuditEnabled voor afzonderlijke postvakken. Zie Controleren of postvakcontrole standaard is ingeschakeld voor meer informatie.

Berichttracering

Logboeken voor berichttracering zijn waardevolle onderdelen waarmee u de oorspronkelijke bron van het bericht en de beoogde geadresseerden kunt vinden. U kunt de functionaliteit voor berichttracering gebruiken in het Exchange-beheercentrum (EAC) op https://admin.exchange.microsoft.com/#/messagetrace of met de cmdlet Get-MessageTrace in Exchange Online PowerShell.

Notitie

Berichttracering is ook beschikbaar in de Microsoft Defender-portal onder https://security.microsoft.com E-mail en samenwerking>Exchange-berichttracering, maar dat is slechts een passthrough-koppeling naar berichttracering in het EAC.

Verschillende onderdelen van de functionaliteit voor berichttracering zijn duidelijk, maar Message-ID is een unieke id voor een e-mailbericht en vereist grondig begrip. Als u de bericht-id voor een e-mailbericht wilt ophalen, moet u de onbewerkte e-mailkoppen onderzoeken.

Auditlogboeken zoeken

U zoekt in het geïntegreerde auditlogboek om alle activiteiten van de gebruiker en beheerder in uw Microsoft 365-organisatie weer te geven.

Worden de aanmeldingslogboeken en/of auditlogboeken geëxporteerd naar een extern systeem?

Omdat de meeste aanmeldings- en auditgegevens van Microsoft Entra ID na 30 of 90 dagen worden overschreven, raden we u aan Microsoft Sentinel, Azure Monitor of een SIEM-systeem (Security Information and Event Management) te gebruiken.

Vereiste rollen en machtigingen

Machtigingen in Microsoft Entra-id

U wordt aangeraden het account dat het onderzoek doet ten minste een beveiligingslezer te zijn.

Machtigingen in Microsoft 365

De rol Beveiligingslezer in de Microsoft Defender-portal of de Microsoft Purview-nalevingsportal moet u voldoende machtigingen geven om de relevante logboeken te doorzoeken.

Als u niet zeker weet welke rol u wilt gebruiken, raadpleegt u de vereiste machtigingen voor het uitvoeren van een Exchange-cmdlet.

Microsoft Defender voor Eindpunten

Als u Microsoft Defender voor Eindpunt (MDE) hebt, moet u deze gebruiken voor deze stroom. Zie Phishing aanpakken met signaaldeling en machine learning voor meer informatie.

Systeemvereisten

Hardwarevereisten

Het systeem moet PowerShell kunnen uitvoeren.

Softwarevereisten

De volgende PowerShell-modules zijn vereist voor het onderzoek van de cloudomgeving:

Azure AD PowerShell voor Graph-module. Zie Azure Active Directory PowerShell voor Graph installeren voor installatie-instructies.

Zie Microsoft Entra ID (MSOnline) als u oudere cmdlets nodig hebt in de AZURE AD-module MSOnline (MSOnline).

Exchange Online PowerShell-module: zie De Exchange Online PowerShell-module installeren en onderhouden voor installatie-instructies.

Microsoft Entra Incident Response PowerShell-module: Zie De PowerShell-module Microsoft Entra Incident Response

Workflow

U kunt ook het volgende doen:

- Download de playbookwerkstromen voor phishing en andere reacties op incidenten als pdf-bestand.

- Download de playbookwerkstromen voor phishing en andere reacties op incidenten als een Visio-bestand.

Checklijst

Met deze controlelijst kunt u uw onderzoeksproces evalueren en controleren of de stappen tijdens het onderzoek zijn voltooid:

| Eerste phishing-e-mail controleren | |

| De lijst met gebruikers ophalen die deze e-mail hebben ontvangen | |

| De meest recente datums ophalen waarop de gebruiker toegang had tot het postvak | |

| Is gedelegeerde toegang geconfigureerd in het postvak? | |

| Zijn er regels voor doorsturen geconfigureerd voor het postvak? | |

| Controleer uw Exchange-e-mailstroomregels (transportregels) | |

| De e-mailberichten zoeken | |

| Heeft de gebruiker het e-mailbericht gelezen of geopend? | |

| Wie heeft nog meer dezelfde e-mail? | |

| Bevat het e-mailbericht een bijlage? | |

| Was er een nettolading in de bijlage? | |

| Controleer de e-mailkoptekst op de werkelijke bron van de afzender | |

| IP-adressen verifiëren voor aanvallers/campagnes | |

| Heeft de gebruiker koppelingen in het e-mailbericht geselecteerd? | |

| Op welk eindpunt is de e-mail geopend? | |

| Is de nettolading van de bijlage uitgevoerd? | |

| Is het doel-IP of de URL aangeraakt of geopend? | |

| Is schadelijke code uitgevoerd? | |

| Welke aanmeldingen zijn er gebeurd met het account voor het federatieve scenario? | |

| Welke aanmeldingen zijn er gebeurd met het account voor het beheerde scenario? | |

| Het bron-IP-adres onderzoeken | |

| De gevonden apparaat-id onderzoeken | |

| Elke app-id onderzoeken |

U kunt ook de controlelijsten voor phishing en andere incidentplaybooks downloaden als een Excel-bestand.

Onderzoeksstappen

Voor dit onderzoek hebt u een voorbeeld van phishing-e-mail of delen van de e-mail. U hebt bijvoorbeeld het adres van de afzender, het onderwerp van het e-mailbericht of delen van het bericht om het onderzoek te starten. Zorg er ook voor dat u alle instellingen hebt voltooid en ingeschakeld, zoals wordt aanbevolen in de sectie Vereisten .

De lijst met gebruikers/identiteiten ophalen die het e-mailbericht hebben ontvangen

Als eerste stap moet u een lijst ophalen met gebruikers/identiteiten die de phishing-e-mail hebben ontvangen. Het doel van deze stap is het vastleggen van een lijst met potentiële gebruikers/identiteiten die u later gaat gebruiken om door te gaan voor meer onderzoeksstappen. Raadpleeg de sectie Werkstroom voor een stroomdiagram op hoog niveau van de stappen die u moet volgen tijdens dit onderzoek.

We geven geen aanbevelingen in dit playbook over hoe u deze lijst met potentiële gebruikers/identiteiten wilt opnemen. Afhankelijk van de grootte van het onderzoek kunt u een Excel-boek, een CSV-bestand of zelfs een database gebruiken voor grotere onderzoeken. Er zijn meerdere manieren om de lijst met identiteiten in een bepaalde tenant te verkrijgen. Hier volgen enkele voorbeelden.

Een inhoudszoekopdracht maken in de Microsoft Purview-nalevingsportal

Gebruik de indicatoren om een inhoudszoekopdracht te maken en uit te voeren. Zie Een inhoudszoekopdracht maken voor instructies.

Zie doorzoekbare e-maileigenschappen voor een volledige lijst met doorzoekbare e-maileigenschappen.

In het volgende voorbeeld worden berichten geretourneerd die zijn ontvangen door gebruikers tussen 13 april 2022 en 14 april 2022 en die de woorden 'actie' en 'vereist' in de onderwerpregel bevatten:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

De volgende voorbeeldquery retourneert berichten die zijn verzonden door chatsuwloginsset12345@outlook.com en bevat de exacte woordgroep 'Uw accountgegevens bijwerken' in de onderwerpregel.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Zie voor meer informatie hoe u berichten in uw organisatie kunt zoeken en verwijderen.

De cmdlet Search-Mailbox gebruiken in Exchange Online PowerShell

U kunt ook de cmdlet Search-Mailbox in Exchange Online PowerShell gebruiken om een specifieke query uit te voeren op een doelpostvak van belang en de resultaten te kopiëren naar een niet-gerelateerd doelpostvak.

In de volgende voorbeeldquery wordt gezocht in het postvak van Jane Smith naar een e-mailbericht met de woordgroep Factuur in het onderwerp en worden de resultaten gekopieerd naar IRMailbox in een map met de naam 'Onderzoek'.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

In deze voorbeeldopdracht zoekt de query in alle tenantpostvakken naar een e-mailbericht met de woordgroep 'InvoiceUrgent' in het onderwerp en kopieert de resultaten naar IRMailbox in een map met de naam 'Onderzoek'.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Zie Search-Mailbox voor gedetailleerde syntaxis- en parameterinformatie.

Is gedelegeerde toegang geconfigureerd in het postvak?

Gebruik het volgende script om te controleren of gedelegeerde toegang is geconfigureerd in het postvak: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1

Als u dit rapport wilt maken, voert u een klein PowerShell-script uit dat een lijst met al uw gebruikers ophaalt. Gebruik vervolgens de cmdlet Get-MailboxPermission om een CSV-bestand te maken van alle postvakdelegeerden in uw tenancy.

Zoek naar ongebruikelijke namen of machtigingen. Als u iets ongebruikelijks ziet, neemt u contact op met de eigenaar van het postvak om te controleren of het legitiem is.

Zijn er regels voor doorsturen geconfigureerd voor het postvak?

U moet elk geïdentificeerd postvak controleren op doorsturen van postvakken (ook wel SMTP genoemd (Simple Mail Transfer Protocol)) of regels voor postvakoverdracht waarmee e-mailberichten worden doorgestuurd naar externe geadresseerden (meestal nieuwe regels voor Postvak IN).

Als u alle postvakken voor doorsturen van postvakken wilt controleren, voert u de volgende opdracht uit in Exchange Online PowerShell:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationAls u wilt controleren op regels voor Postvak IN die zijn gemaakt in postvakken tussen de opgegeven datums, voert u de volgende opdracht uit in Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvU kunt ook het rapport Automatisch doorgestuurde berichten gebruiken in het Exchange-beheercentrum (EAC). Zie het rapport Automatisch doorgestuurde berichten in Exchange Online voor instructies.

Opmerkingen:

- Zoek naar ongebruikelijke doellocaties of een ander soort externe adressering.

- Zoek naar doorstuurregels met ongebruikelijke sleutelwoorden in de criteria, zoals alle e-mail met het woordfactuur in het onderwerp. Neem contact op met de eigenaar van het postvak om te controleren of het legitiem is.

Regels voor Postvak IN controleren

Controleer op het verwijderen van regels voor Postvak IN, rekening houdend met de tijdstempels in nabijheid van uw onderzoek. Gebruik bijvoorbeeld de volgende opdracht in Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Regels voor Exchange-e-mailstromen controleren (transportregels)

Er zijn twee manieren om de lijst met Exchange-e-mailstroomregels (ook wel transportregels genoemd) in uw organisatie op te halen:

- In het Exchange-beheercentrum of Exchange Online PowerShell. Zie Een e-mailstroomregel weergeven of wijzigen voor instructies.

- Het exchange-transportregelrapport in het Exchange-beheercentrum. Zie het exchange-transportregelrapport in Exchange Online voor instructies.

Zoek naar nieuwe regels of gewijzigde regels om de e-mail om te leiden naar externe domeinen. Het aantal regels moet bekend en relatief klein zijn. U kunt een zoekopdracht in het auditlogboek uitvoeren om te bepalen wie de regel heeft gemaakt en van waaruit deze is gemaakt. Als u iets ongebruikelijks ziet, neemt u contact op met de maker om te bepalen of deze legitiem is.

De meest recente datums ophalen waarop de gebruiker toegang had tot het postvak

Navigeer in de Microsoft Defender-portal of Microsoft Purview-nalevingsportal naar geïntegreerd auditlogboek. Onder Activiteiten in de vervolgkeuzelijst kunt u filteren op Exchange-postvakactiviteiten.

De mogelijkheid om gecompromitteerde gebruikers weer te geven, is beschikbaar in de Microsoft Defender-portal.

Dit rapport bevat activiteiten die kunnen aangeven dat een postvak illegaal wordt geopend. Het omvat gemaakte of ontvangen berichten, verplaatste of verwijderde berichten, gekopieerde of opgeschoonde berichten, verzonden berichten namens of verzenden als en alle postvakken. De gegevens omvatten datum, IP-adres, gebruiker, uitgevoerde activiteit, het betrokken item en eventuele uitgebreide details.

Notitie

Als u deze gegevens wilt vastleggen, moet u de optie postvakcontrole inschakelen.

Het volume aan gegevens dat hier wordt opgenomen, kan aanzienlijk zijn, dus richt u uw zoekopdracht op gebruikers met een hoge impact als deze worden geschonden. Zoek naar ongebruikelijke patronen, zoals vreemde tijden van de dag of ongebruikelijke IP-adressen, en zoek naar patronen zoals grote hoeveelheden verplaatsingen, opschonen of verwijderen.

Heeft de gebruiker het e-mailbericht gelezen/geopend?

Er zijn hier twee hoofdcases:

- Het postvak bevindt zich in Exchange Online.

- Het postvak bevindt zich in on-premises Exchange (hybride Exchange).

Heeft de Exchange Online-gebruiker het e-mailbericht geopend

Gebruik de cmdlet Search-Mailbox in Exchange Online PowerShell om een specifieke zoekquery uit te voeren op basis van een doelpostvak en kopieer de resultaten naar een niet-gerelateerd doelpostvak.

In de volgende voorbeeldquery wordt gezocht in het postvak van Janes Smith naar een e-mailbericht met de woordgroep Factuur in het onderwerp en worden de resultaten gekopieerd naar IRMailbox in een map met de naam Investigation.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

De volgende voorbeeldquery doorzoekt alle tenantpostvakken voor een e-mailbericht met de woordgroep InvoiceUrgent in het onderwerp en kopieert de resultaten naar IRMailbox in een map met de naam Investigation.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Heeft de gebruiker het e-mailbericht geopend in Exchange Hybrid

Gebruik de cmdlet Get-MessageTrackingLog om te zoeken naar berichtbezorgingsgegevens die zijn opgeslagen in het logboek voor het bijhouden van berichten. Hier volgt een voorbeeld:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Zie Get-MessageTrackingLog voor gedetailleerde syntaxis- en parameterinformatie.

Wie heeft nog meer dezelfde e-mail?

Er zijn hier twee hoofdcases:

- Het postvak bevindt zich in Exchange Online.

- Het postvak bevindt zich in on-premises Exchange (hybride Exchange).

De werkstroom is in wezen hetzelfde als uitgelegd in de lijst met gebruikers/identiteiten die de e-mailsectie eerder in dit artikel hebben ontvangen.

De e-mail zoeken in Exchange Online

Gebruik de cmdlet Search-Mailbox om een specifieke zoekquery uit te voeren op basis van een doelpostvak en kopieer de resultaten naar een niet-gerelateerd doelpostvak.

Deze voorbeeldquery doorzoekt alle tenantpostvakken naar een e-mailbericht met het onderwerp InvoiceUrgent in het onderwerp en kopieert de resultaten naar IRMailbox in een map met de naam Investigation.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

De e-mail zoeken in on-premises Exchange

Gebruik de cmdlet Get-MessageTrackingLog om te zoeken naar berichtbezorgingsgegevens die zijn opgeslagen in het logboek voor het bijhouden van berichten. Hier volgt een voorbeeld:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Zie Get-MessageTrackingLog voor gedetailleerde syntaxis- en parameterinformatie.

Bevat het e-mailbericht een bijlage?

Er zijn hier twee hoofdcases:

- Het postvak bevindt zich in Exchange Online.

- Het postvak bevindt zich in on-premises Exchange (hybride Exchange).

Controleren of het bericht een bijlage bevat in Exchange Online

Als het postvak zich in Exchange Online bevindt, hebt u twee opties:

- De klassieke cmdlet Search-Mailbox gebruiken

- De cmdlet New-ComplianceSearch gebruiken

Gebruik de cmdlet Search-Mailbox om een specifieke zoekquery uit te voeren op basis van een doelpostvak en kopieer de resultaten naar een niet-gerelateerd doelpostvak. Hier volgt een voorbeeld:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Zie Search-Mailbox voor gedetailleerde syntaxis- en parameterinformatie.

De andere optie is om de cmdlet New-ComplianceSearch te gebruiken. Hier volgt een voorbeeld:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Zie New-ComplianceSearch voor gedetailleerde syntaxis- en parameterinformatie.

Controleren of het bericht een bijlage bevat in on-premises Exchange

Notitie

In Exchange Server 2013 is voor deze procedure cumulatieve update 12 (CU12) of hoger vereist. Zie dit artikel voor meer informatie.

Gebruik de cmdlet Search-Mailbox om te zoeken naar berichtbezorgingsgegevens die zijn opgeslagen in het logboek voor het bijhouden van berichten. Hier volgt een voorbeeld:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Zie Search-Mailbox voor gedetailleerde syntaxis- en parameterinformatie.

Was er een nettolading in de bijlage?

Zoek naar mogelijke schadelijke inhoud in de bijlage. Bijvoorbeeld PDF-bestanden, verborgen PowerShell of andere scriptcodes.

In de weergave Gegevens weergeven per e-mailmalware > in het statusrapport Bedreigingsbeveiliging ziet u het aantal binnenkomende en uitgaande berichten dat is gedetecteerd als malware voor uw organisatie. Zie het rapport Bedreigingsbeveiligingsstatus voor meer informatie: Gegevens per e-mailmalware >weergeven.

Controleer de e-mailkoptekst op de werkelijke bron van de afzender

Veel van de onderdelen van de functionaliteit voor berichttracering zijn duidelijk, maar u moet grondig inzicht krijgen in De bericht-id. De bericht-id is een unieke id voor een e-mailbericht.

Als u de bericht-id voor een e-mailbericht van belang wilt verkrijgen, moet u de onbewerkte e-mailkoppen onderzoeken. Zie Internetberichtkoppen weergeven in Outlook voor instructies over hoe u dit doet in Microsoft Outlook of de webversie van Outlook (voorheen Outlook Web App of OWA genoemd)

Wanneer u een e-mailkop bekijkt, kopieert en plakt u de headergegevens in een e-mailkopanalyse die wordt geleverd door MXToolbox of Azure voor leesbaarheid.

Routeringsgegevens voor headers: de routeringsinformatie biedt de route van een e-mailbericht wanneer deze wordt overgedragen tussen computers.

Sender Policy Framework (SPF): een e-mailvalidatie om adresvervalsing te helpen voorkomen/detecteren. In de SPF-record kunt u bepalen welke IP-adressen en domeinen e-mail namens het domein kunnen verzenden.

SPF = Pass: De SPF TXT-record heeft bepaald dat de afzender namens een domein mag verzenden.

- SPF = Neutraal

- SPF = Fail: De beleidsconfiguratie bepaalt het resultaat van het IP-adres van de afzender van het bericht

- SMTP-e-mail: controleren of dit een legitiem domein is

Zie Hoe Microsoft 365 SPF gebruikt om adresvervalsing te voorkomen voor meer informatie over SPF

Algemene waarden: hier volgt een uitsplitsing van de meest gebruikte en bekeken headers en de bijbehorende waarden. Dit is waardevolle informatie en u kunt ze gebruiken in de zoekvelden in Threat Explorer.

- Van-adres

- Onderwerp

- Bericht-id

- Adres

- Adres van retourpad

Verificatieresultaten: u kunt vinden wat uw e-mailclient heeft geverifieerd toen het e-mailbericht werd verzonden. Het biedt u SPF- en DKIM-verificatie.

Oorspronkelijk IP: Het oorspronkelijke IP-adres kan worden gebruikt om te bepalen of het IP-adres is geblokkeerd en om de geografische locatie te verkrijgen.

Spamvertrouwensniveau (SCL): Hiermee wordt de kans bepaald of een binnenkomende e-mail spam is.

- -1: De meeste spamfilters omzeilen van een veilige afzender, veilige geadresseerde of een veilig vermeld IP-adres (vertrouwde partner)

- 0, 1: Niet-spam omdat het bericht is gescand en is vastgesteld schoon te zijn

- 5, 6: Spam

- 7, 8, 9: Spam met hoge betrouwbaarheid

De SPF-record wordt opgeslagen in een DNS-database en wordt gebundeld met de DNS-zoekinformatie. U kunt de SPF-record (Sender Policy Framework) voor een domein handmatig controleren met behulp van de opdracht nslookup :

Open de opdrachtprompt (Start > Run > cmd).

Typ de opdracht als:

nslookup -type=txt"een spatie en vervolgens de domeinnaam/hostnaam. Bijvoorbeeld:nslookup -type=txt domainname.com

Notitie

-all (weigeren of mislukken - bezorg de e-mail niet als er iets niet overeenkomt), dit wordt aanbevolen.

Controleer of DKIM is ingeschakeld voor uw aangepaste domeinen in Microsoft 365

U moet twee CNAME-records publiceren voor elk domein dat ze willen toevoegen van de domeinsleutels geïdentificeerde e-mail (DKIM). Lees hoe u DKIM gebruikt om uitgaande e-mail te valideren die is verzonden vanuit uw aangepaste domein.

Controleren op op domein gebaseerde berichtverificatie, rapportage en conformiteit (DMARC)

U kunt deze functie gebruiken om uitgaande e-mail in Microsoft 365 te valideren.

IP-adressen verifiëren voor aanvallers/campagnes

Als u IP-adressen wilt verifiëren of onderzoeken die zijn geïdentificeerd uit de vorige onderzoeksstappen, kunt u een van de volgende opties gebruiken:

- VirusTotal

- Microsoft Defender voor Eindpunten

- Openbare bronnen:

URL-reputatie

U kunt elk Windows 10-apparaat en microsoft Edge-browser gebruiken die gebruikmaakt van de SmartScreen-technologie .

Hier volgen enkele voorbeelden van url-reputaties van derden:

Wanneer u de IP-adressen en URL's onderzoekt, zoekt en correleert u IP-adressen aan indicatoren van inbreuk (IOC's) of andere indicatoren, afhankelijk van de uitvoer of resultaten en voegt u deze toe aan een lijst met bronnen van de kwaadwillende persoon.

Heeft de gebruiker koppelingen in het e-mailbericht geselecteerd?

Als de gebruiker op de koppeling in het e-mailbericht heeft geklikt (al dan niet opzettelijk), leidt deze actie meestal tot een nieuw proces dat op het apparaat zelf wordt gemaakt. Afhankelijk van het apparaat dat dit is uitgevoerd, moet u apparaatspecifieke onderzoeken uitvoeren. Bijvoorbeeld Windows versus Android versus iOS. In dit artikel hebben we een algemene benadering beschreven, samen met enkele details voor Windows-apparaten. Als u Microsoft Defender voor Eindpunt (MDE) gebruikt, kunt u deze ook gebruiken voor iOS en binnenkort Android.

U kunt deze gebeurtenissen onderzoeken met behulp van Microsoft Defender voor Eindpunt.

VPN-/proxylogboeken , afhankelijk van de leverancier van de proxy- en VPN-oplossingen, moet u de relevante logboeken controleren. In het ideale gevallen stuurt u de gebeurtenissen door naar uw SIEM of naar Microsoft Sentinel.

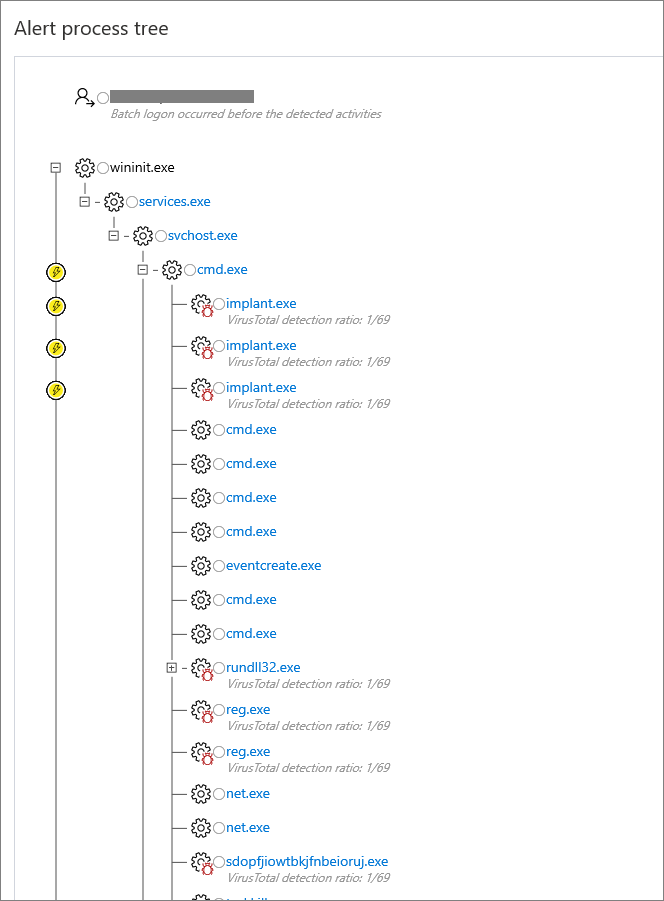

Het gebruik van Microsoft Defender voor Eindpunt Dit is het beste scenario, omdat u onze bedreigingsinformatie en geautomatiseerde analyse kunt gebruiken om uw onderzoek te helpen. Zie voor meer informatie hoe u waarschuwingen in Microsoft Defender voor Eindpunt kunt onderzoeken.

In de structuur van het waarschuwingsproces worden de sortering en het onderzoek naar het volgende niveau uitgevoerd, waarbij de geaggregeerde waarschuwingen en omringende bewijzen worden weergegeven die zich in dezelfde uitvoeringscontext en -periode hebben voorgedaan.

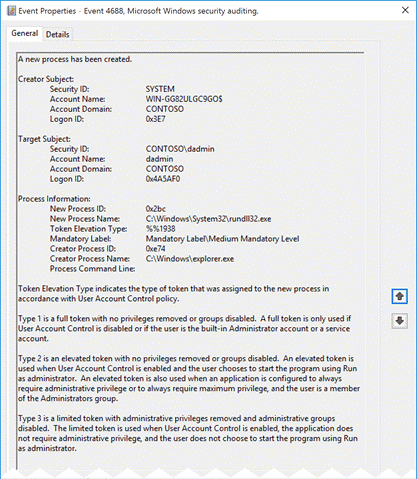

Windows-clientapparaten Zorg ervoor dat u de optie Gebeurtenissen voor proces maken hebt ingeschakeld. In het ideale geval moet u ook opdrachtregeltraceringsgebeurtenissen inschakelen.

Op Windows-clients waarvoor de hierboven genoemde controlegebeurtenissen zijn ingeschakeld voordat het onderzoek werd uitgevoerd, kunt u Controlegebeurtenis 4688 controleren en bepalen hoe laat het e-mailbericht aan de gebruiker is bezorgd:

Op welk eindpunt is de e-mail geopend?

De taken hier zijn vergelijkbaar met de vorige onderzoeksstap: Heeft de gebruiker koppelingen in het e-mailbericht geselecteerd?

Is de bijgevoegde nettolading uitgevoerd?

De taken hier zijn vergelijkbaar met de vorige onderzoeksstap: Heeft de gebruiker koppelingen in het e-mailbericht geselecteerd?

Is het doel-IP/DE URL aangeraakt of geopend?

De taken hier zijn vergelijkbaar met de vorige onderzoeksstap: Heeft de gebruiker koppelingen in het e-mailbericht geselecteerd?

Is schadelijke code uitgevoerd?

De taken hier zijn vergelijkbaar met de vorige onderzoeksstap: Heeft de gebruiker koppelingen in het e-mailbericht geselecteerd?

Welke aanmeldingen zijn er met het account gebeurd?

Controleer de verschillende aanmeldingen die zijn uitgevoerd met het account.

Federatief scenario

De instellingen en gebeurtenissen van het auditlogboek verschillen op basis van het besturingssysteemniveau en de ADFS-serverversie (Active Directory Federation Services).

Zie de volgende secties voor verschillende serverversies.

Server 2012 R2

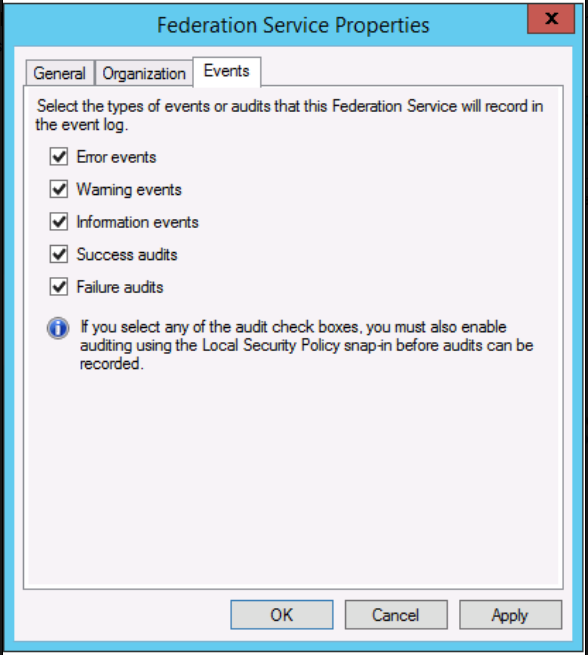

Standaard worden beveiligingsgebeurtenissen niet gecontroleerd op Server 2012 R2. U moet deze functie inschakelen op elke ADFS-server in de farm. Selecteer in de ADFS-beheerconsole de optie Eigenschappen van federation-service bewerken.

U moet ook het controlebeleid voor het besturingssysteem inschakelen.

Open de opdrachtprompt en voer de volgende opdracht uit als beheerder.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

Zie voor meer informatie hoe u ADFS-servers configureert voor probleemoplossing.

U kunt ook de ADFS PowerShell-modules downloaden van:

Server 2016 en hoger

Standaard is voor ADFS in Windows Server 2016 basiscontrole ingeschakeld. Met eenvoudige controle kunnen beheerders vijf of minder gebeurtenissen voor één aanvraag zien. U kunt het controleniveau echter verhogen of verlagen met behulp van deze opdracht:

Set-AdfsProperties -AuditLevel Verbose

Zie controleverbeteringen voor ADFS in Windows Server voor meer informatie.

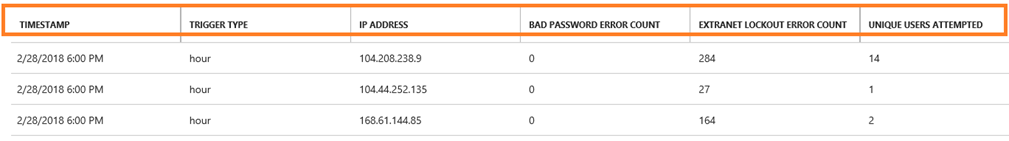

Als u Microsoft Entra Connect Health hebt geïnstalleerd, moet u ook het riskante IP-rapport bekijken. De IP-adressen van de mislukte aanmeldingsactiviteitsclient worden samengevoegd via webtoepassingsproxyservers. Elk item in het rapport Riskante IP toont geaggregeerde informatie over mislukte AD FS-aanmeldingsactiviteiten die de aangewezen drempelwaarde overschrijden.

Zie het riskante IP-rapport voor meer informatie.

Server 2012 R2

Gebeurtenis-id 342 : 'De gebruikersnaam of het wachtwoord zijn onjuist' in de ADFS-beheerderslogboeken.

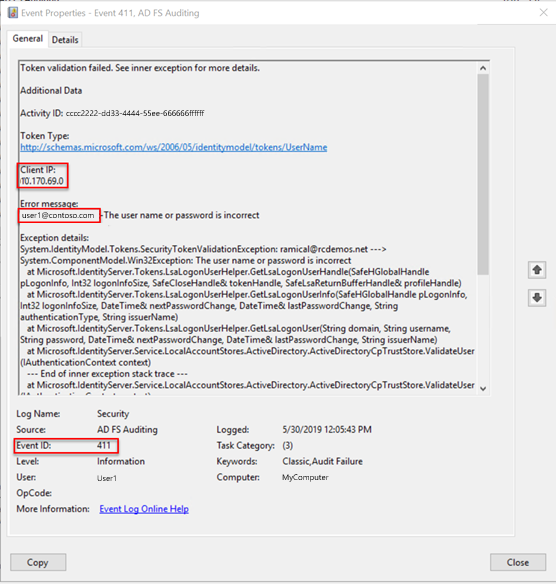

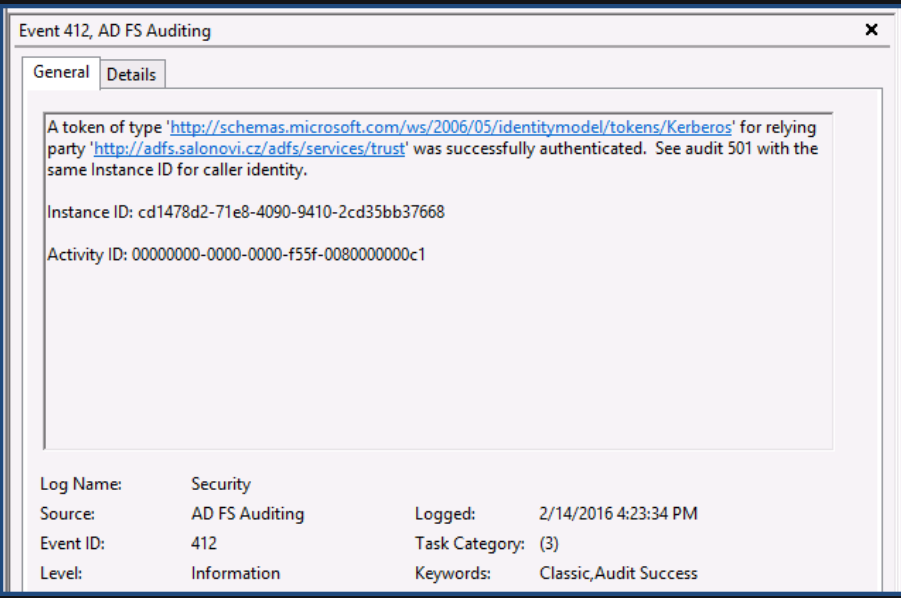

Voor de werkelijke controlegebeurtenissen moet u de logboeken van beveiligingsgebeurtenissen bekijken en moet u zoeken naar gebeurtenissen met gebeurtenis-id 411 voor klassieke auditfout met de bron als ADFS-controle. Zoek ook naar gebeurtenis-id 412 bij geslaagde verificatie.

Gebeurtenis-id 411 - SecurityTokenValidationFailureAudit-tokenvalidatie is mislukt. Zie interne uitzondering voor meer informatie.

Mogelijk moet u de gebeurtenis correleren met de bijbehorende gebeurtenis-id 501.

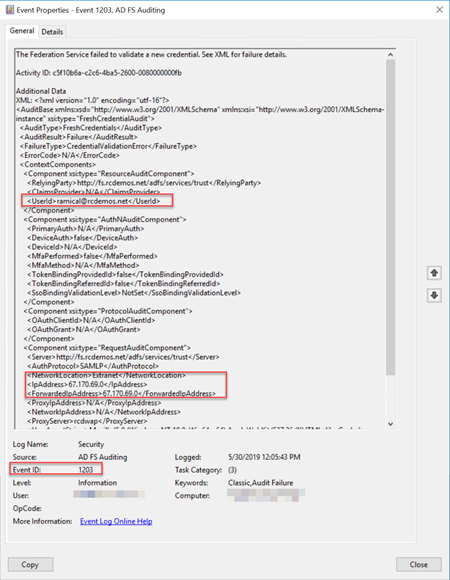

Server 2016 en hoger

Voor de werkelijke controlegebeurtenissen moet u de logboeken van beveiligingsgebeurtenissen bekijken en moet u zoeken naar gebeurtenissen met de zoekactie gebeurtenis-id 1202 voor geslaagde verificatiegebeurtenissen en 1203 op fouten

Voorbeeld voor gebeurtenis-id1202:

Gebeurtenis-id 1202 FreshCredentialSuccessAudit De Federation-service heeft een nieuwe referentie gevalideerd. Zie XML voor meer informatie.

Voorbeeld voor gebeurtenis-id 1203:

Gebeurtenis-id 1203 FreshCredentialFailureAudit De Federation-service kan geen nieuwe referentie valideren. Zie XML voor foutdetails.

Raadpleeg GetADFSEventList om de volledige lijst met ADFS-gebeurtenis-id's per besturingssysteemniveau op te halen.

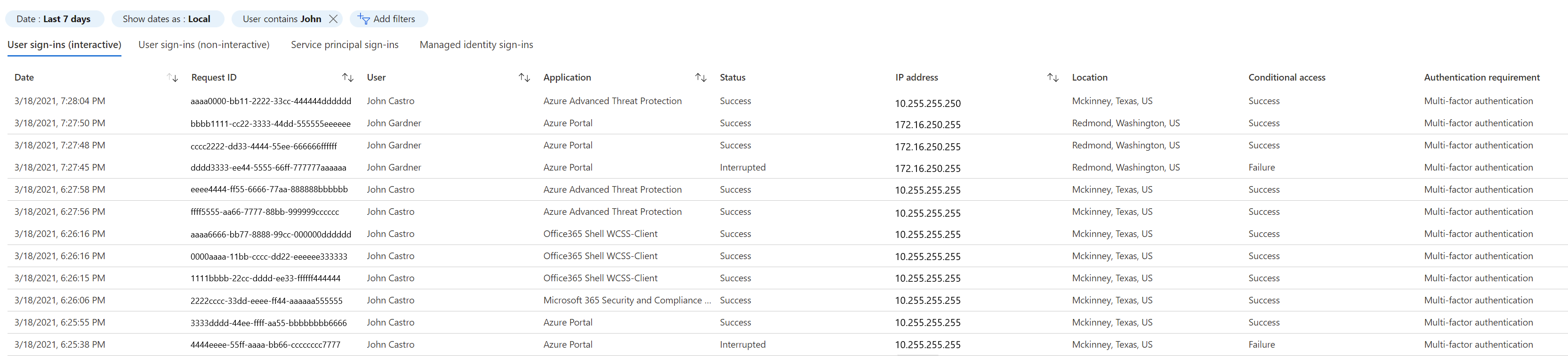

Beheerd scenario

Controleer de aanmeldingslogboeken van Microsoft Entra voor een of meer gebruikers die u onderzoekt.

- Navigeer naar het aanmeldingsscherm van het Microsoft Entra-beheercentrum >

- De aanmeldingsactiviteiten controleren

- Controleer de PowerShell-functie op GitHub

Navigeer in het Microsoft Entra-beheercentrum naar het scherm Aanmeldingen en voeg het weergavefilter toe/wijzig dit voor het tijdsbestek dat u in de vorige onderzoeksstappen hebt gevonden en voeg de gebruikersnaam toe als filter, zoals wordt weergegeven in deze afbeelding.

U kunt ook zoeken met Graph API. Filter bijvoorbeeld op gebruikerseigenschappen en haal er lastSignInDate mee op. Zoek naar een specifieke gebruiker om de laatste aanmeldingsdatum voor deze gebruiker op te halen.

Bijvoorbeeld https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

U kunt ook de PowerShell-opdracht Get-AzureADUserLastSignInActivity gebruiken om de laatste interactieve aanmeldingsactiviteit voor de gebruiker op te halen, waarop de object-id van de gebruiker is gericht. In dit voorbeeld wordt de uitvoer weggeschreven naar een csv-bestand met een datum- en tijdstempel in de uitvoeringsmap.

Get-AzureADUserLastSignInActivity -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -UserObjectId aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -CsvOutput

U kunt deze opdracht ook gebruiken vanuit de PowerShell-module AzureADIncidentResponse:

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3

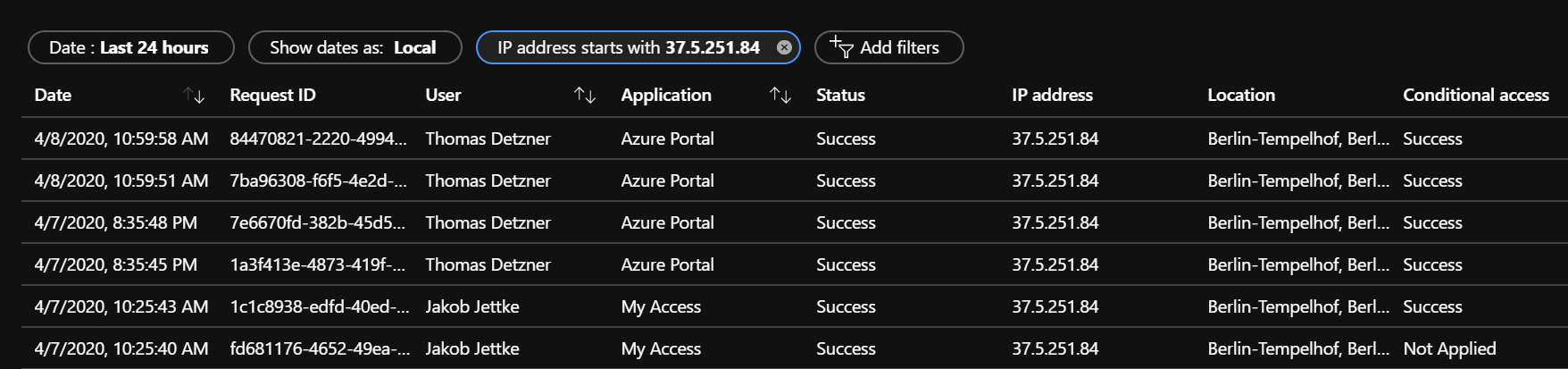

Bron-IP-adres onderzoeken

Op basis van de bron-IP-adressen die u hebt gevonden in het aanmeldingslogboek van Microsoft Entra of de ADFS-/Federation Server-logboekbestanden, onderzoekt u verder om te weten waar het verkeer vandaan komt.

Beheerde gebruiker

Voor een beheerd scenario moet u beginnen met het bekijken van de aanmeldingslogboeken en filteren op basis van het bron-IP-adres:

U kunt deze opdracht ook gebruiken vanuit de PowerShell-module AzureADIncidentResponse:

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

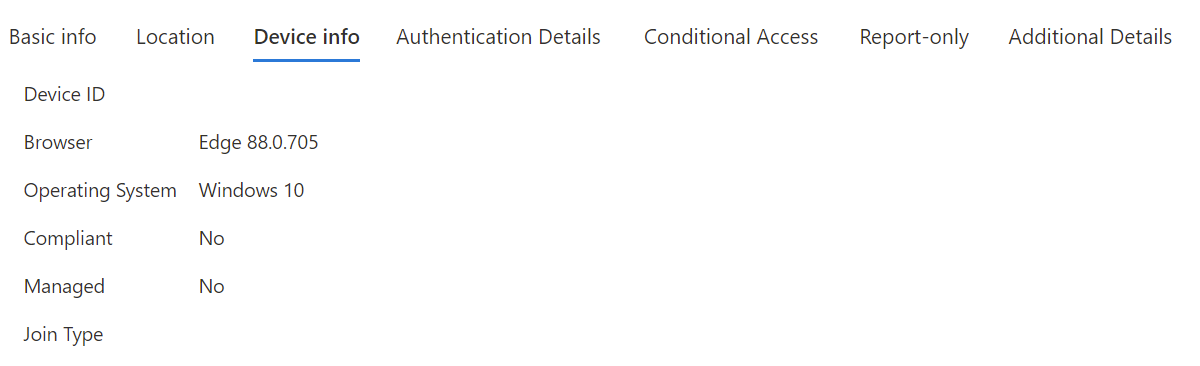

Wanneer u de lijst met resultaten bekijkt, gaat u naar het tabblad Apparaatgegevens . Afhankelijk van het gebruikte apparaat krijgt u verschillende uitvoer. Enkele voorbeelden:

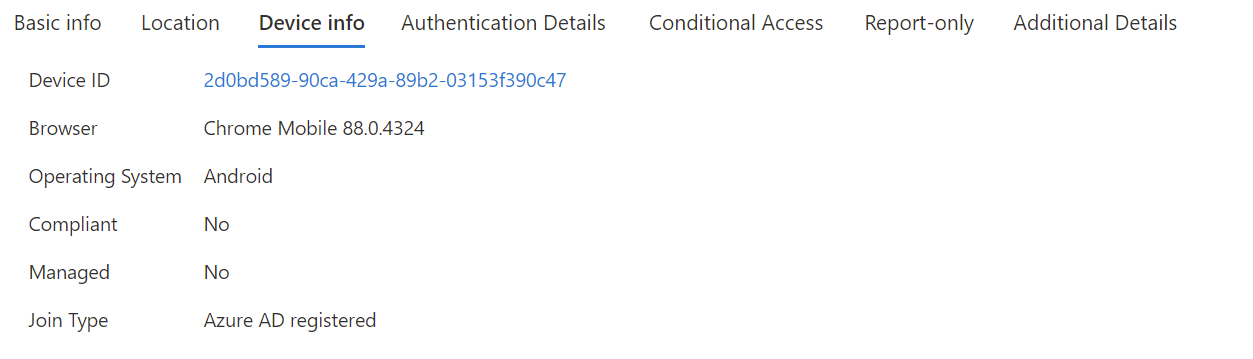

Voorbeeld 1- Onbeheerd apparaat (BYOD):

Voorbeeld 2: Beheerd apparaat (Microsoft Entra join of Hybride Deelname aan Microsoft Entra):

Controleer of de DeviceID aanwezig is. U moet ook zoeken naar het besturingssysteem en de browser of UserAgent-tekenreeks .

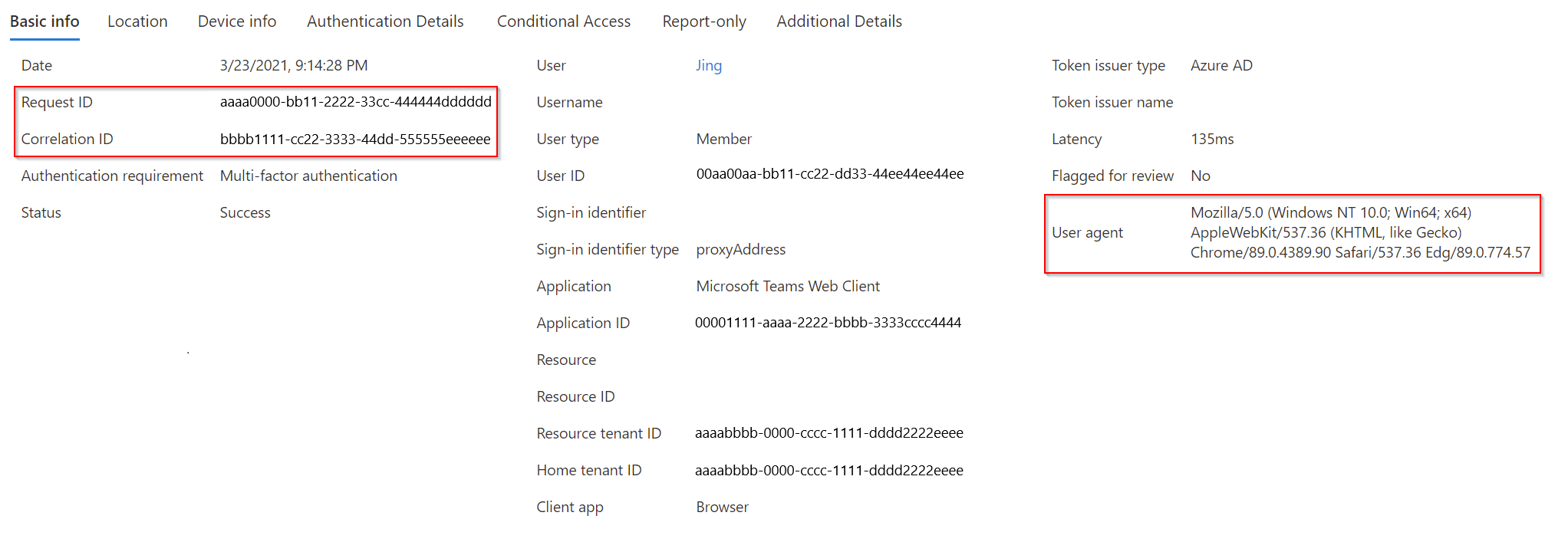

Noteer de CorrelationID, aanvraag-id en tijdstempel. U moet CorrelationID en tijdstempel gebruiken om uw bevindingen te correleren met andere gebeurtenissen.

Federatieve gebruiker/toepassing

Volg dezelfde procedure die is opgegeven voor het scenario voor federatieve aanmelding.

Zoek en noteer de DeviceID, besturingssysteemniveau, CorrelationID, RequestID.

De geïdentificeerde DeviceID onderzoeken

Deze stap is alleen relevant voor apparaten die bekend zijn bij Microsoft Entra ID. Als u bijvoorbeeld in de vorige stappen een of meer potentiële apparaat-id's hebt gevonden, kunt u verder onderzoeken op dit apparaat. Zoek en noteer de DeviceID en De apparaateigenaar.

Elke AppID onderzoeken

Begin met de aanmeldingslogboeken en de app-configuratie van de tenant of de configuratie van de federatieservers.

Beheerd scenario

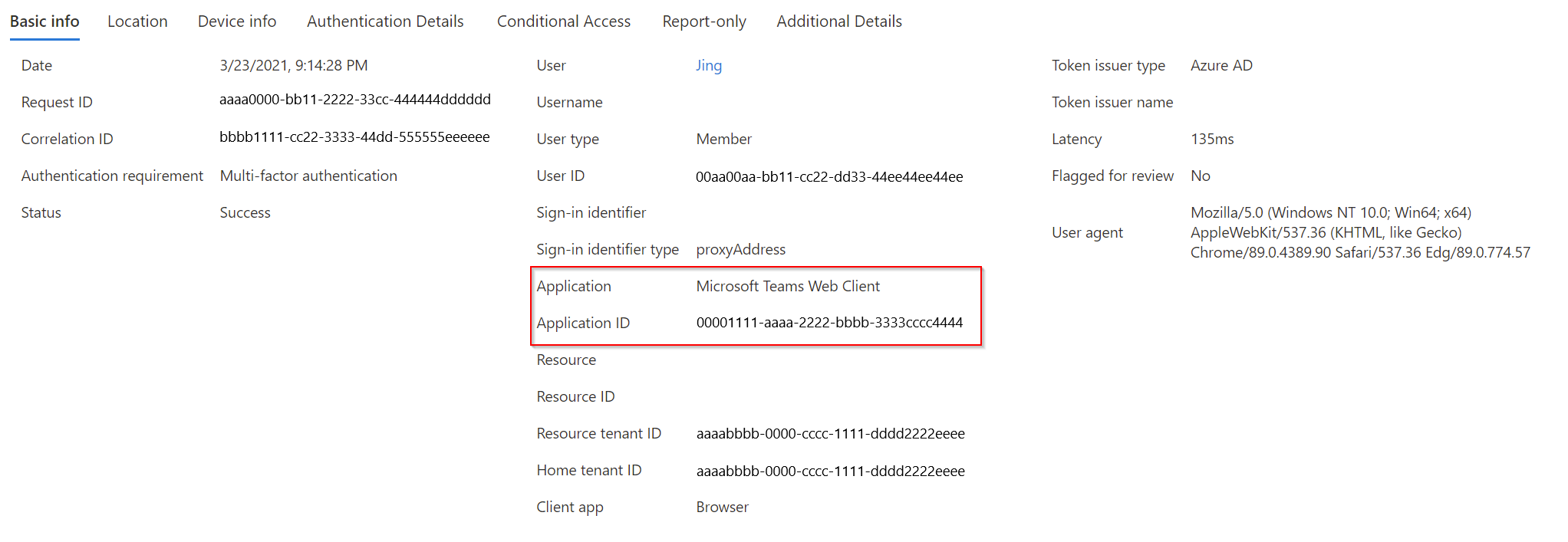

Controleer in de eerder gevonden aanmeldingslogboekgegevens de toepassings-id op het tabblad Basisgegevens :

Let op de verschillen tussen de toepassing (en id) voor de resource (en id). De toepassing is het clientonderdeel dat betrokken is, terwijl de resource de service/toepassing in Microsoft Entra-id is.

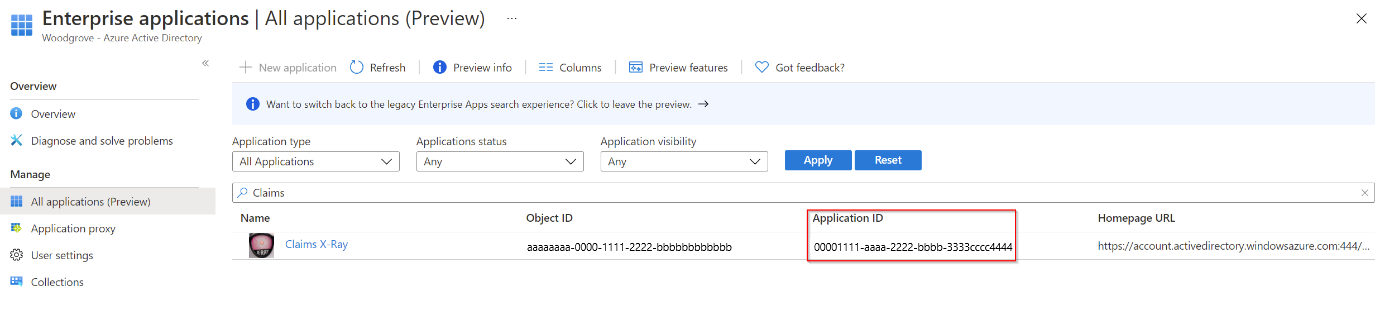

Met deze AppID kunt u nu onderzoek doen in de tenant. Hier volgt een voorbeeld:

Get-MgApplication -Filter "AppId eq '00001111-aaaa-2222-bbbb-3333cccc4444'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 00001111-aaaa-2222-bbbb-3333cccc4444 Claims X-Ray

Met deze informatie kunt u zoeken in de portal bedrijfstoepassingen. Navigeer naar Alle toepassingen en zoek naar de specifieke AppID.

Playbooks voor extra incidentrespons

Bekijk richtlijnen voor het identificeren en onderzoeken van deze andere soorten aanvallen:

Resources voor reactie op incidenten

- Overzicht van Microsoft-beveiligingsproducten en -resources voor nieuwe rollen en ervaren analisten

- Planning voor uw Security Operations Center (SOC)

- Microsoft Defender XDR-incidentrespons

- Microsoft Defender voor Cloud (Azure)

- Reactie op microsoft Sentinel-incidenten

- Microsoft Incident Response team guide shares best practices for security teams and leaders

- Handleidingen voor het reageren op incidenten van Microsoft helpen beveiligingsteams verdachte activiteiten te analyseren