Onderzoek naar wachtwoordspray

Dit artikel bevat richtlijnen voor het identificeren en onderzoeken van wachtwoordsprayaanvallen binnen uw organisatie en het nemen van de vereiste herstelacties om informatie te beschermen en verdere risico's te minimaliseren.

Dit artikel bevat de volgende secties:

- Vereisten: behandelt de specifieke vereisten die u moet voltooien voordat u het onderzoek start. Logboekregistratie die bijvoorbeeld moet worden ingeschakeld, rollen en machtigingen die vereist zijn, zijn onder andere vereist.

- Werkstroom: Toont de logische stroom die u moet volgen om dit onderzoek uit te voeren.

- Controlelijst: Bevat een lijst met taken voor elk van de stappen in het stroomdiagram. Deze controlelijst kan nuttig zijn in sterk gereglementeerde omgevingen om te controleren wat u hebt gedaan of gewoon als een kwaliteitspoort voor uzelf.

- Onderzoeksstappen: Bevat een gedetailleerde stapsgewijze handleiding voor dit specifieke onderzoek.

- Herstel: Bevat stappen op hoog niveau voor het herstellen/beperken van een wachtwoordspray-aanval.

- Verwijzingen: Bevat meer lees- en referentiemateriaal.

Vereisten

Voordat u begint met het onderzoek, moet u ervoor zorgen dat u de installatie voor logboeken en waarschuwingen en andere systeemvereisten hebt voltooid.

Volg voor Microsoft Entra-bewaking onze aanbevelingen en richtlijnen in onze Microsoft Entra SecOps Guide.

AD FS-logboekregistratie instellen

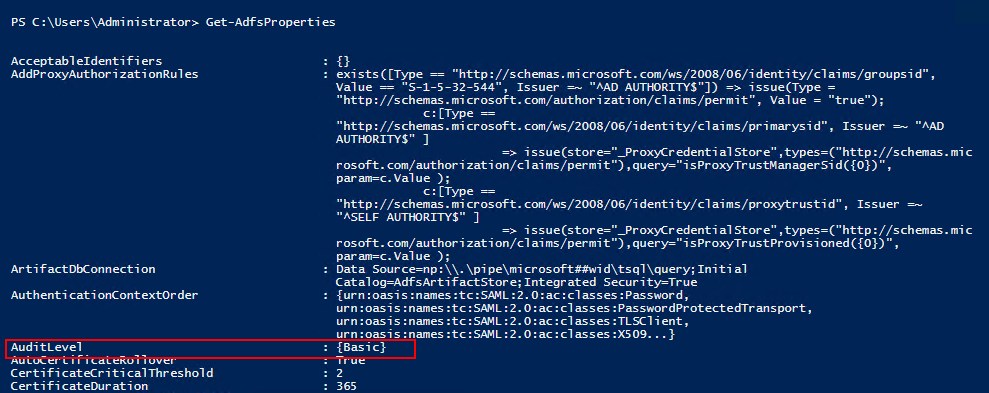

Logboekregistratie van gebeurtenissen op ADFS 2016

De Microsoft Active Directory Federation Services (ADFS) in Windows Server 2016 heeft standaard een basisniveau voor controle ingeschakeld. Met eenvoudige controle kunnen beheerders vijf of minder gebeurtenissen voor één aanvraag zien. Stel logboekregistratie in op het hoogste niveau en verzend de AD FS-logboeken (& beveiliging) naar een SIEM om te correleren met AD-verificatie en Microsoft Entra-id.

Gebruik deze PowerShell-opdracht om het huidige controleniveau weer te geven:

Get-AdfsProperties

Deze tabel bevat de controleniveaus die beschikbaar zijn.

| Controleniveau | PowerShell-syntaxis | Beschrijving |

|---|---|---|

| Geen | Set-AdfsProperties -AuditLevel None |

Controle is uitgeschakeld en er worden geen gebeurtenissen geregistreerd |

| Basic (standaard) | Set-AdfsProperties -AuditLevel Basic |

Er worden niet meer dan vijf gebeurtenissen geregistreerd voor één aanvraag |

| Uitgebreid | Set-AdfsProperties -AuditLevel Verbose |

Alle gebeurtenissen worden geregistreerd. Dit niveau registreert een aanzienlijke hoeveelheid informatie per aanvraag. |

Als u het controleniveau wilt verhogen of verlagen, gebruikt u deze PowerShell-opdracht:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

ADFS 2012 R2/2016/2019-beveiligingslogboeken instellen

Selecteer Start, navigeer naar Programma's > met systeembeheer en selecteer vervolgens Lokaal beveiligingsbeleid.

Navigeer naar de map Beveiligingsinstellingen\Lokaal beleid\User Rights Management en dubbelklik vervolgens op Beveiligingscontroles genereren.

Controleer op het tabblad Lokale beveiligingsinstelling of het ADFS-serviceaccount wordt weergegeven. Als deze niet aanwezig is, selecteert u Gebruiker of groep toevoegen en voegt u deze toe aan de lijst en selecteert u OK.

Als u de controle wilt inschakelen, opent u een opdrachtprompt met verhoogde bevoegdheden en voert u de volgende opdracht uit:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableKies Lokaal beveiligingsbeleid.

Open vervolgens de module ADFS-beheer, selecteer Start, navigeer naar Programma's met beheerprogramma's >en selecteer vervolgens ADFS-beheer.

Selecteer In het deelvenster Acties de optie Eigenschappen van federation-service bewerken.

Selecteer in het dialoogvenster Eigenschappen van federation-service het tabblad Gebeurtenissen .

Schakel de selectievakjes bij Succesvolle controles en Mislukte controles in.

Selecteer OK om de configuratie te voltooien en op te slaan.

Microsoft Entra Connect Health voor ADFS installeren

Met de Microsoft Entra Connect Health voor ADFS-agent hebt u meer inzicht in uw federatieomgeving. Het biedt u verschillende vooraf geconfigureerde dashboards, zoals gebruik, prestatiebewaking en riskante IP-rapporten.

Als u ADFS Connect Health wilt installeren, doorloopt u de vereisten voor het gebruik van Microsoft Entra Connect Health en installeert u vervolgens de Azure ADFS Connect Health-agent.

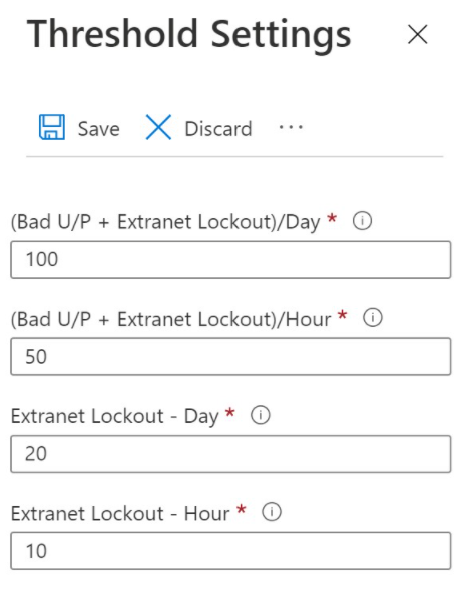

Riskante IP-waarschuwingen instellen met behulp van de werkmap ADFS Riskant IP-rapport

Nadat Microsoft Entra Connect Health voor ADFS is geconfigureerd, moet u waarschuwingen bewaken en instellen met behulp van de ADFS Risky IP-rapportwerkmap en Azure Monitor. De voordelen van het gebruik van dit rapport zijn:

- Detectie van IP-adressen die een drempelwaarde overschrijden voor mislukte aanmeldingen op basis van een wachtwoord.

- Ondersteunt mislukte aanmeldingen vanwege een ongeldig wachtwoord of vanwege de vergrendelingsstatus van het extranet.

- Biedt ondersteuning voor het inschakelen van waarschuwingen via Azure-waarschuwingen.

- Aanpasbare drempelwaarde-instellingen die overeenkomen met het beveiligingsbeleid van een organisatie.

- Aanpasbare query's en uitgebreide visualisaties voor verdere analyse.

- Uitgebreide functionaliteit uit het vorige riskante IP-rapport, dat vanaf 24 januari 2022 is afgeschaft.

SIEM-hulpprogrammawaarschuwingen instellen op Microsoft Sentinel

Als u SIEM-hulpprogrammawaarschuwingen wilt instellen, gaat u door de zelfstudie over kant-en-klare waarschuwingen.

SIEM-integratie in Microsoft Defender voor Cloud-apps

Verbind het SIEM-hulpprogramma (Security Information and Event Management) met Microsoft Defender voor Cloud-apps, die momenteel ondersteuning biedt voor Micro Focus ArcSight en algemene CEF (Common Event Format).

Zie Algemene SIEM-integratie voor meer informatie.

SIEM-integratie met Graph API

U kunt SIEM verbinden met de Microsoft Graph-beveiligings-API met behulp van een van de volgende opties:

- Rechtstreeks met behulp van de ondersteunde integratieopties : raadpleeg de lijst met ondersteunde integratieopties, zoals het schrijven van code om uw toepassing rechtstreeks te verbinden om uitgebreide inzichten af te leiden. Gebruik voorbeelden om aan de slag te gaan.

- Gebruik systeemeigen integraties en connectors die zijn gebouwd door Microsoft-partners. Raadpleeg de microsoft Graph beveiligings-API partneroplossingen om deze integraties te gebruiken.

- Connectors gebruiken die zijn gebouwd door Microsoft : raadpleeg de lijst met connectors die u kunt gebruiken om verbinding te maken met de API via verschillende oplossingen voor SIEM (Security Incident and Event Management), Security Response and Orchestration (SOAR), Incident Tracking and Service Management (ITSM), rapportage, enzovoort.

Zie Integraties van beveiligingsoplossingen met behulp van de Microsoft Graph-beveiligings-API voor meer informatie.

Splunk gebruiken

U kunt ook het Splunk-platform gebruiken om waarschuwingen in te stellen.

- Bekijk deze videozelfstudie over het maken van Splunk-waarschuwingen.

- Zie de handleiding voor Splunk-waarschuwingen voor meer informatie.

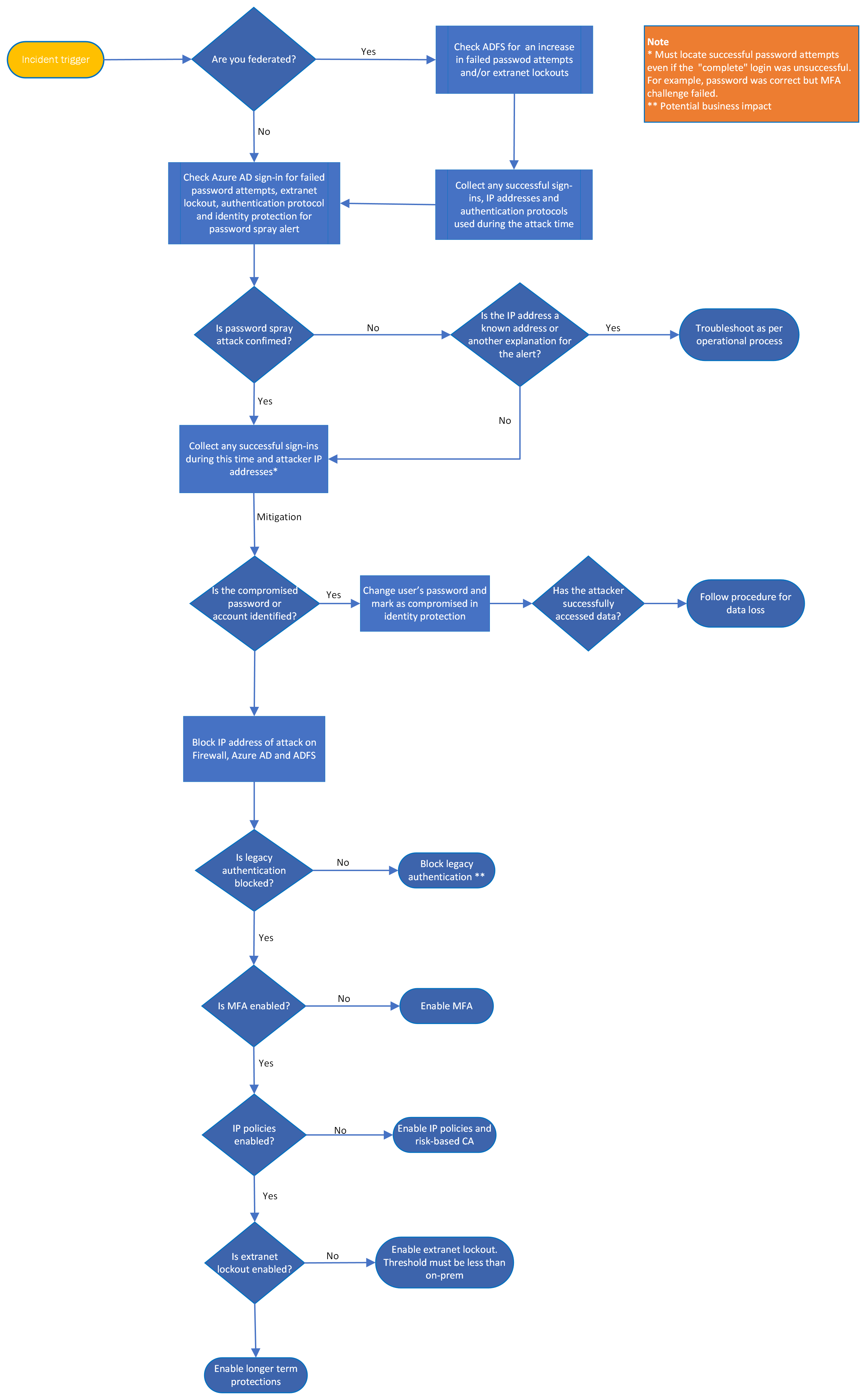

Workflow

In het volgende stroomdiagram ziet u de werkstroom voor het onderzoek van wachtwoordspray.

U kunt ook het volgende doen:

- Download de playbookwerkstromen voor wachtwoordspray en andere werkstromen voor reacties op incidenten als PDF.

- Download de werkstromen voor wachtwoordspray en andere playbookwerkstromen voor reacties op incidenten als visio-bestand.

Checklijst

Onderzoekstriggers

- Een trigger ontvangen van SIEM, firewalllogboeken of Microsoft Entra-id

- Microsoft Entra ID Protection Password Spray-functie of riskant IP-adres

- Groot aantal mislukte aanmeldingen (gebeurtenis-id 411)

- Piek in Microsoft Entra Connect Health voor ADFS

- Een ander beveiligingsincident (bijvoorbeeld phishing)

- Onverklaarbare activiteit, zoals een aanmelding vanaf een onbekende locatie of een gebruiker krijgt onverwachte MFA-prompts

Onderzoek

- Wat wordt er gewaarschuwd?

- Kunt u bevestigen dat deze aanval een wachtwoordspray is?

- Bepaal de tijdlijn voor aanvallen.

- Bepaal een of meer IP-adressen van de aanval.

- Filteren op geslaagde aanmeldingen voor deze periode en IP-adres, inclusief geslaagd wachtwoord, maar mislukte MFA

- MFA-rapportage controleren

- Is er iets buiten het gewone account, zoals een nieuw apparaat, een nieuw besturingssysteem, een nieuw IP-adres dat wordt gebruikt? Gebruik Defender voor Cloud-apps of Azure Information Protection om verdachte activiteiten te detecteren.

- Informeer de lokale autoriteiten/derden voor hulp.

- Als u een inbreuk vermoedt, controleert u op gegevensexfiltratie.

- Controleer het gekoppelde account op verdacht gedrag en kijk of ze correleren met andere mogelijke accounts en services, evenals andere schadelijke IP-adressen.

- Controleer accounts van iedereen die in hetzelfde kantoor of gedelegeerde toegang werkt - wachtwoordcontroles (zorg ervoor dat ze niet hetzelfde wachtwoord gebruiken als het gecompromitteerde account)

- Help voor ADFS uitvoeren

Oplossingen

Raadpleeg de sectie Verwijzingen voor hulp bij het inschakelen van de volgende functies:

- IP-adres van aanvaller blokkeren (houd rekening met wijzigingen in een ander IP-adres)

- Het wachtwoord van de gebruiker van vermoedelijke inbreuk gewijzigd

- ADFS-extranetvergrendeling inschakelen

- Verouderde verificatie uitgeschakeld

- Azure Identity Protection ingeschakeld (aanmelding en beleid voor gebruikersrisico's)

- MFA ingeschakeld (indien nog niet)

- Wachtwoordbeveiliging ingeschakeld

- Microsoft Entra Connect Health voor ADFS implementeren (indien nog niet)

Herstel

- Ongeldig IP-adres taggen in Defender voor Cloud Apps, SIEM, ADFS en Microsoft Entra-id

- Controleren op andere vormen van postvakpersistentie, zoals doorstuurregels of andere delegaties die zijn toegevoegd

- MFA als primaire verificatie

- SIEM-integraties configureren met cloud

- Waarschuwingen configureren - Identity Protection, ADFS Health Connect, SIEM en Defender voor Cloud-apps

- Geleerde lessen (waaronder belangrijke belanghebbenden, derden, communicatieteams)

- Beoordeling/verbeteringen van beveiligingspostuur

- Plannen om reguliere aanvalssimulators uit te voeren

U kunt ook de controlelijsten voor wachtwoordenspray en andere incidentplaybooks downloaden als een Excel-bestand.

Onderzoeksstappen

Reactie op het wachtwoordspray-incident

Laten we een paar technieken voor wachtwoordspray-aanvallen begrijpen voordat we verdergaan met het onderzoek.

Wachtwoordcompromittatie: Een aanvaller heeft het wachtwoord van de gebruiker geraden, maar heeft geen toegang tot het account gehad vanwege andere besturingselementen, zoals meervoudige verificatie (MFA).

Accountcompromitt: Een aanvaller heeft het wachtwoord van de gebruiker geraden en toegang gekregen tot het account.

Ontdekking omgeving

Verificatietype identificeren

Als eerste stap moet u controleren welk verificatietype wordt gebruikt voor een tenant/geverifieerd domein dat u onderzoekt.

Gebruik de Opdracht Get-MgDomain PowerShell om de verificatiestatus voor een specifieke domeinnaam te verkrijgen. Hier volgt een voorbeeld:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Is de verificatie federatief of beheerd?

Als de verificatie federatief is, worden geslaagde aanmeldingen opgeslagen in Microsoft Entra-id. De mislukte aanmeldingen bevinden zich in hun IDP (Identity Provider). Zie AD FS-probleemoplossing en logboekregistratie voor meer informatie.

Als het verificatietype alleen wordt beheerd in de cloud, wachtwoord-hashsynchronisatie (PHS) of passthrough-verificatie (PTA), worden geslaagde en mislukte aanmeldingen opgeslagen in de aanmeldingslogboeken van Microsoft Entra.

Notitie

Met de functie Gefaseerde implementatie kan de domeinnaam van de tenant worden gefedereerd, maar specifieke gebruikers worden beheerd. Bepaal of gebruikers lid zijn van deze groep.

Is Microsoft Entra Connect Health ingeschakeld voor ADFS?

- Het RiskyIP-rapport biedt verdachte IP-adressen en datum/tijd. Meldingen moeten zijn ingeschakeld.

- Controleer ook het onderzoek naar federatieve aanmeldingen uit het Phishing-playbook

Is de geavanceerde logboekregistratie ingeschakeld in ADFS?

- Deze instelling is een vereiste voor ADFS Connect Health, maar kan onafhankelijk worden ingeschakeld

- Meer informatie over het inschakelen van ADFS Health Connect)

- Controleer ook het onderzoek naar federatieve aanmeldingen vanuit het Phishing-playbook

Worden de logboeken opgeslagen in SIEM?

Als u wilt controleren of u logboeken opslaat en correeert in een SIEM (Security Information and Event Management) of in een ander systeem:

- Log Analytics- vooraf gemaakte query's

- Microsoft Sentinel- vooraf gemaakte query's

- Splunk - vooraf samengestelde query's

- Firewalllogboeken

- UAL als > 30 dagen

Informatie over Microsoft Entra ID en MFA-rapportage

Het is belangrijk dat u begrijpt welke logboeken u ziet om inbreuk te kunnen vaststellen. Hier volgen snelle handleidingen voor het begrijpen van aanmeldingen van Microsoft Entra en MFA-rapportage:

Incidenttriggers

Een incidenttrigger is een gebeurtenis of een reeks gebeurtenissen die ervoor zorgen dat vooraf gedefinieerde waarschuwingen worden geactiveerd. Een voorbeeld is het aantal ongeldige wachtwoordpogingen boven uw vooraf gedefinieerde drempelwaarde. Hier volgen nog meer voorbeelden van triggers die kunnen worden gewaarschuwd bij wachtwoordsprayaanvallen en waar deze waarschuwingen worden weergegeven. Incidenttriggers zijn onder andere:

Gebruikers

IP

Tekenreeksen voor gebruikersagent

Datum/tijd

Afwijkingen

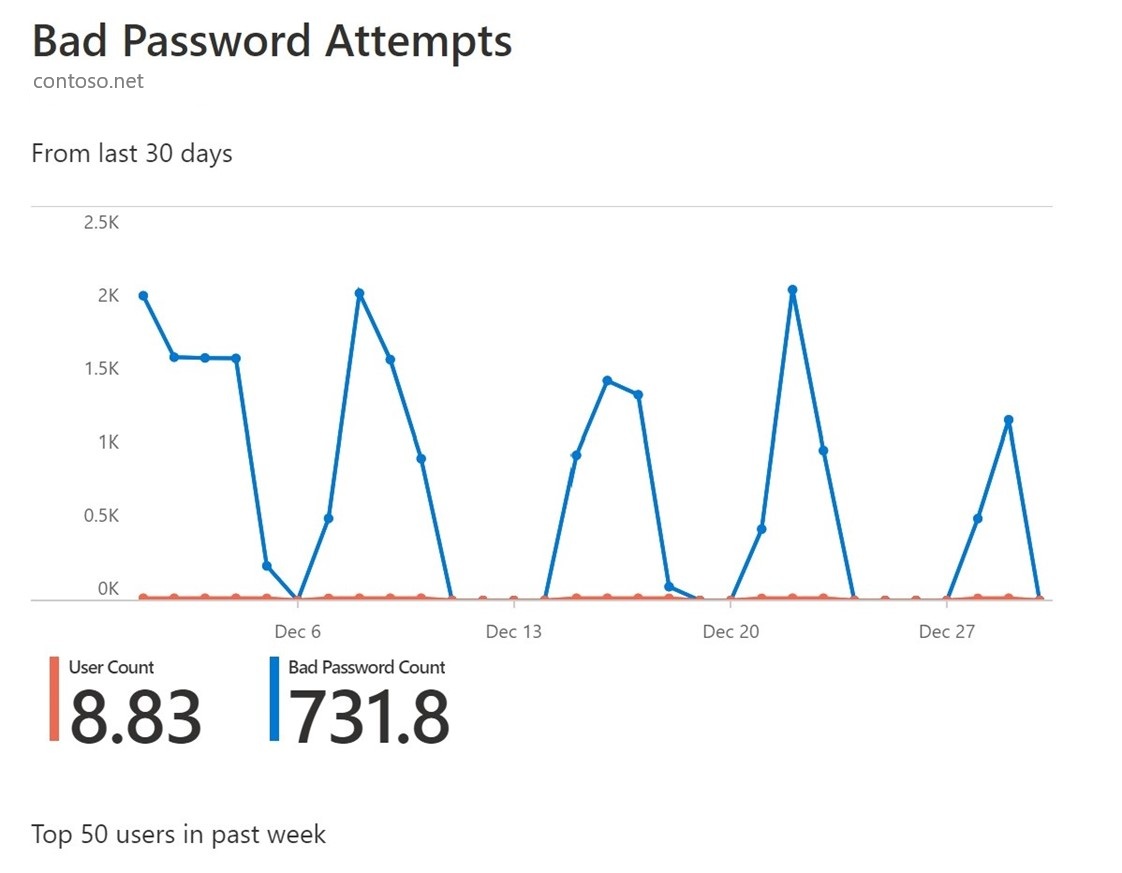

Ongeldige wachtwoordpogingen

Ongebruikelijke pieken in activiteit zijn belangrijke indicatoren via Microsoft Entra Health Connect (ervan uitgaande dat dit onderdeel is geïnstalleerd). Andere indicatoren zijn:

- Waarschuwingen via SIEM geven een piek weer wanneer u de logboeken samenvouwt.

- Groter dan de normale logboekgrootte voor mislukte aanmeldingen van ADFS, wat een waarschuwing kan zijn in het SIEM-hulpprogramma).

- Verhoogde hoeveelheden van 342/411 gebeurtenis-id's: gebruikersnaam of wachtwoord is onjuist. Of 516 voor extranetvergrendeling.

- Bereikt de drempelwaarde voor mislukte verificatieaanvragen: riskante IP in Microsoft Entra-id of SIEM-hulpprogrammawaarschuwing/zowel 342- als 411-fouten (om deze informatie te kunnen bekijken, moet de geavanceerde logboekregistratie zijn ingeschakeld.)

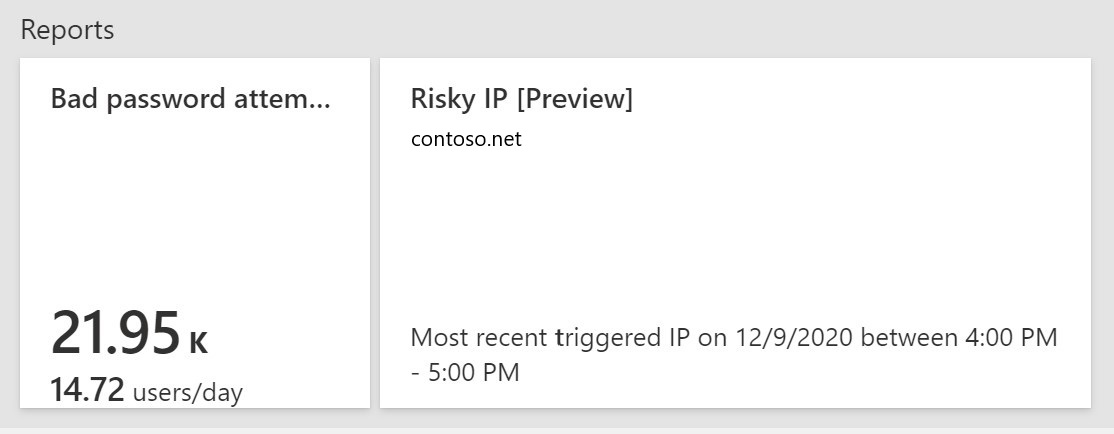

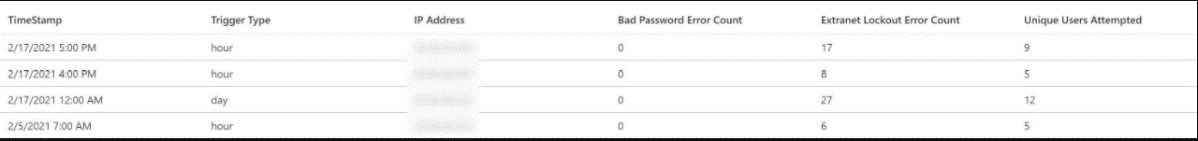

Riskant IP-adres in de Microsoft Entra Health Connect-portal

Riskante IP-waarschuwingen treden op wanneer de aangepaste drempelwaarde is bereikt voor slechte wachtwoorden in een uur en het aantal ongeldige wachtwoorden in een dag en extranetvergrendelingen.

De details van mislukte pogingen zijn beschikbaar in de tabbladen IP-adres en extranetvergrendelingen.

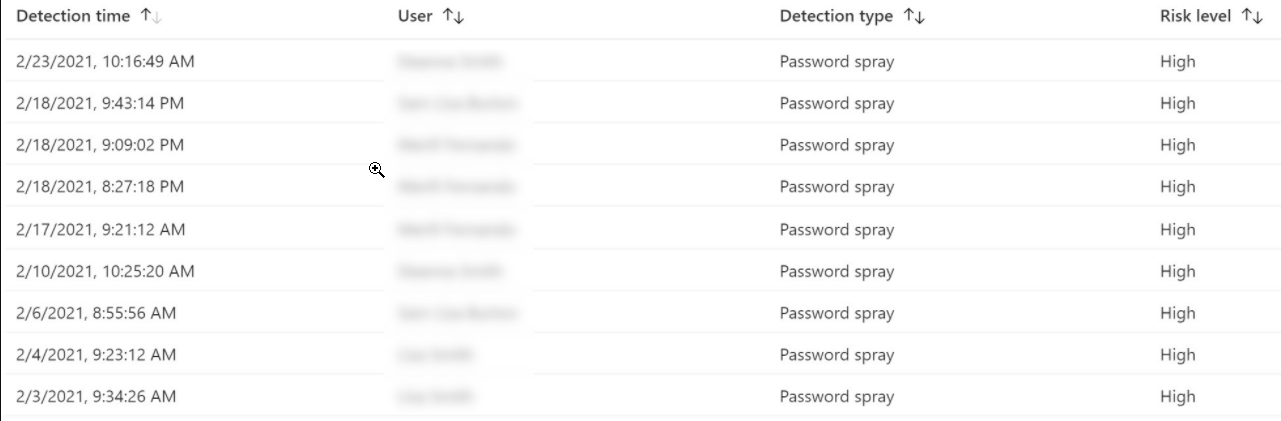

Wachtwoordspray detecteren in Azure Identity Protection

Azure Identity Protection is een Microsoft Entra ID P2-functie met een waarschuwing voor detectie van wachtwoordsprays en zoekfuncties die meer informatie of automatische herstelmogelijkheden bieden.

Indicatoren voor lage en langzame aanvallen

Lage en trage aanvalsindicatoren zijn wanneer drempelwaarden voor accountvergrendeling of ongeldige wachtwoorden niet worden bereikt. U kunt deze indicatoren detecteren via:

- Fouten in galvolgorde

- Fouten met terugkerende kenmerken (UA, doel-AppID, IP-blok/locatie)

- Timing – geautomatiseerde sprays hebben meestal een meer regelmatig tijdsinterval tussen pogingen.

Onderzoek en risicobeperking

Notitie

U kunt tegelijkertijd onderzoek en risicobeperking uitvoeren tijdens aanhoudende/lopende aanvallen.

Schakel geavanceerde logboekregistratie in op ADFS als deze nog niet is ingeschakeld.

Bepaal de datum en tijd van het begin van de aanval.

Bepaal het IP-adres van de aanvaller (mogelijk meerdere bronnen en meerdere IP-adressen) van de firewall, ADFS, SIEM of Microsoft Entra-id.

Zodra de wachtwoordspray is bevestigd, moet u de lokale instanties (politie, derden, onder andere) informeren.

Verzamel en bewaak de volgende gebeurtenis-id's voor ADFS:

ADFS 2012 R2

- Controlegebeurtenis 403 : gebruikersagent die de aanvraag indient

- Controlegebeurtenis 411 : mislukte verificatieaanvragen

- Controlegebeurtenis 516 – extranetvergrendeling

- Controlegebeurtenis 342 - mislukte verificatieaanvragen

- Auditgebeurtenis 412 - Geslaagde aanmelding

Gebruik het volgende script om de auditgebeurtenis 411 - mislukte verificatieaanvragen te verzamelen:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Samen met de bovenstaande gebeurtenis-id's kunt u de controlegebeurtenis 1203 – nieuwe referentievalidatiefout samenvouwen.

- Verzamel alle geslaagde aanmeldingen voor deze keer op ADFS (indien gefedereerd). Een snelle aanmelding en afmelding (op dezelfde seconde) kan een indicator zijn van een wachtwoord dat met succes wordt geraden en door de aanvaller wordt geprobeerd.

- Verzamel alle Microsoft Entra-geslaagde of onderbroken gebeurtenissen voor deze periode voor federatieve en beheerde scenario's.

Gebeurtenis-id's van Microsoft Entra-id bewaken en sorteren

Zie hoe u de betekenis van foutenlogboeken kunt vinden.

De volgende gebeurtenis-id's van Microsoft Entra-id zijn relevant:

- 50057 - Gebruikersaccount is uitgeschakeld

- 50055 - Wachtwoord verlopen

- 50072 - Gebruiker gevraagd om MFA op te geven

- 50074 - MFA vereist

- 50079 - gebruiker moet beveiligingsgegevens registreren

- 53003 - Gebruiker geblokkeerd door voorwaardelijke toegang

- 53004 - Kan MFA niet configureren vanwege verdachte activiteit

- 530032 - Geblokkeerd door voorwaardelijke toegang voor beveiligingsbeleid

- Aanmeldingsstatus geslaagd, mislukt, interrupt

Gebeurtenis-id's uit microsoft Sentinel-playbook sorteren

U kunt alle gebeurtenis-id's ophalen uit het Microsoft Sentinel-playbook dat beschikbaar is op GitHub.

Aanval isoleren en bevestigen

Isoleer de ADFS- en Microsoft Entra-geslaagde en onderbroken aanmeldingsgebeurtenissen. Dit zijn uw interesserekeningen.

Blokkeer het IP-adres ADFS 2012R2 en hoger voor federatieve verificatie. Hier volgt een voorbeeld:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

ADFS-logboeken verzamelen

Verzamel meerdere gebeurtenis-id's binnen een tijdsbestek. Hier volgt een voorbeeld:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

ADFS-logboeken in Microsoft Entra-id sorteren

Microsoft Entra-aanmeldingsrapporten bevatten ADFS-aanmeldingsactiviteiten wanneer u Microsoft Entra Connect Health gebruikt. Filter aanmeldingslogboeken op tokenverlenertype 'Federatief'.

Hier volgt een voorbeeld van een PowerShell-opdracht voor het ophalen van aanmeldingslogboeken voor een specifiek IP-adres:

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

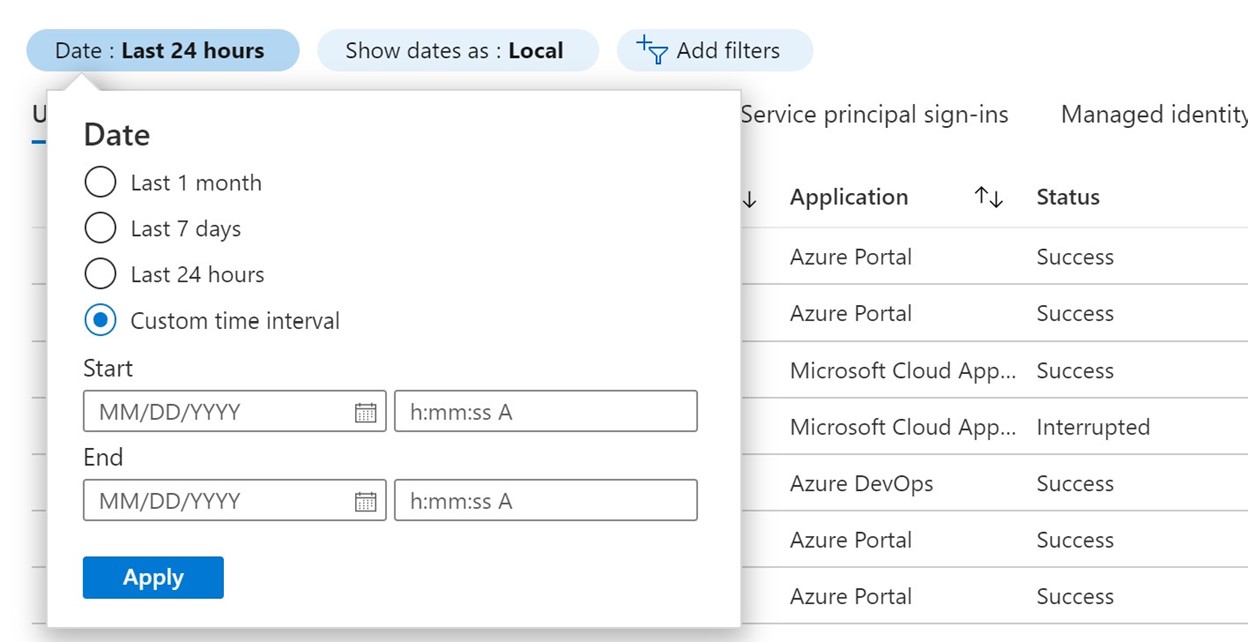

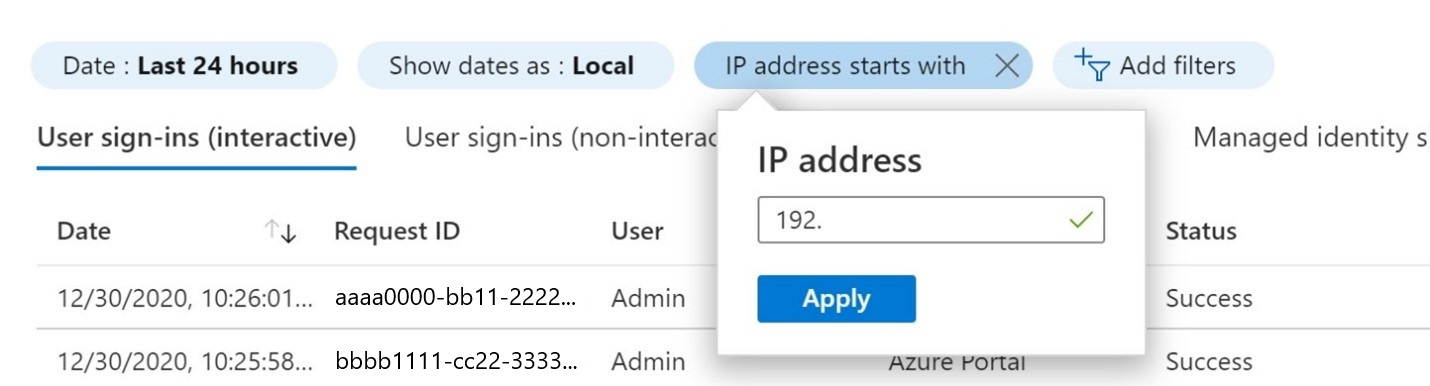

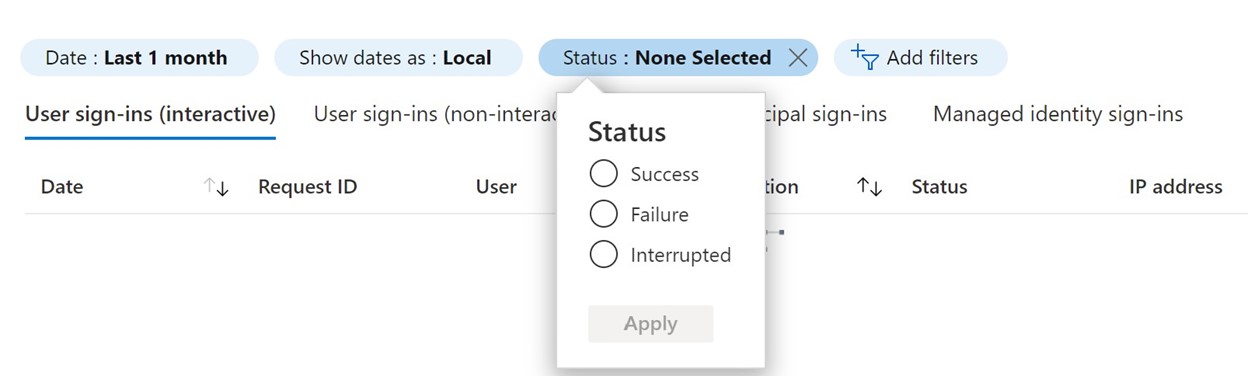

Zoek ook in Azure Portal naar een tijdsbestek, IP-adres en geslaagde en onderbroken aanmelding, zoals wordt weergegeven in deze afbeeldingen.

U kunt deze gegevens vervolgens downloaden als een .csv-bestand voor analyse. Zie activiteitenrapporten voor aanmelden in het Microsoft Entra-beheercentrum voor meer informatie.

Resultaten prioriteren

Het is belangrijk om te kunnen reageren op de meest kritieke bedreiging. Deze bedreiging kan erop wijzen dat de aanvaller toegang heeft verkregen tot een account en daarom toegang heeft tot/exfiltratie van gegevens; de aanvaller heeft het wachtwoord, maar heeft mogelijk geen toegang tot het account. Ze hebben bijvoorbeeld het wachtwoord, maar geven de MFA-uitdaging niet door. De aanvaller kan ook niet goed raden dat wachtwoorden correct worden geraden, maar blijft proberen. Geef tijdens de analyse prioriteit aan deze bevindingen:

- Geslaagde aanmeldingen door bekend IP-adres van aanvaller

- Onderbroken aanmelding door bekend IP-adres van aanvaller

- Mislukte aanmeldingen door bekend IP-adres van aanvaller

- Andere onbekende IP-adressen geslaagde aanmeldingen

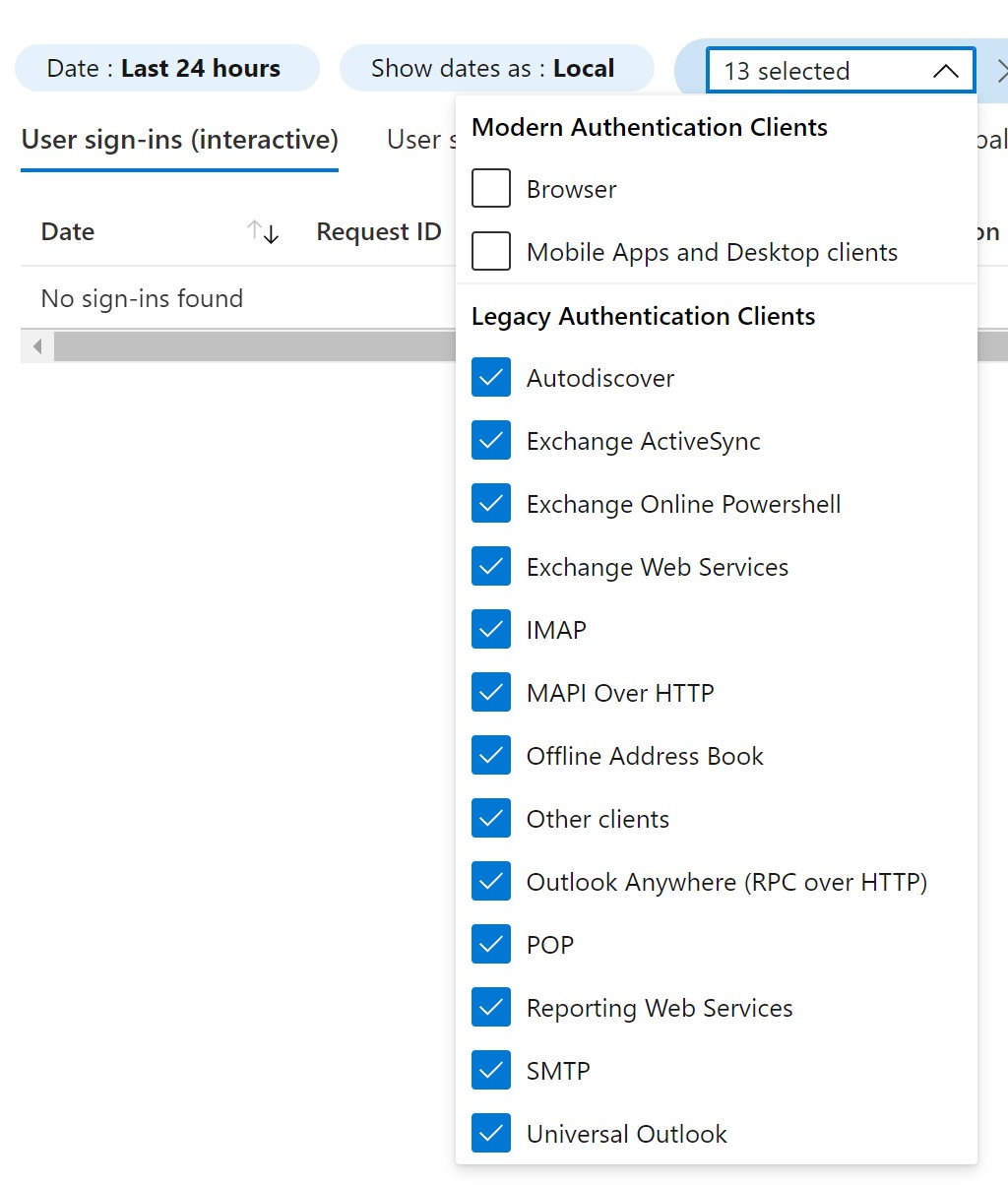

Verouderde verificatie controleren

De meeste aanvallen maken gebruik van verouderde verificatie. Er zijn veel manieren om het protocol van de aanval te bepalen.

Navigeer in Microsoft Entra-id naar Aanmeldingen en filter op client-app.

Selecteer alle verouderde verificatieprotocollen die worden vermeld.

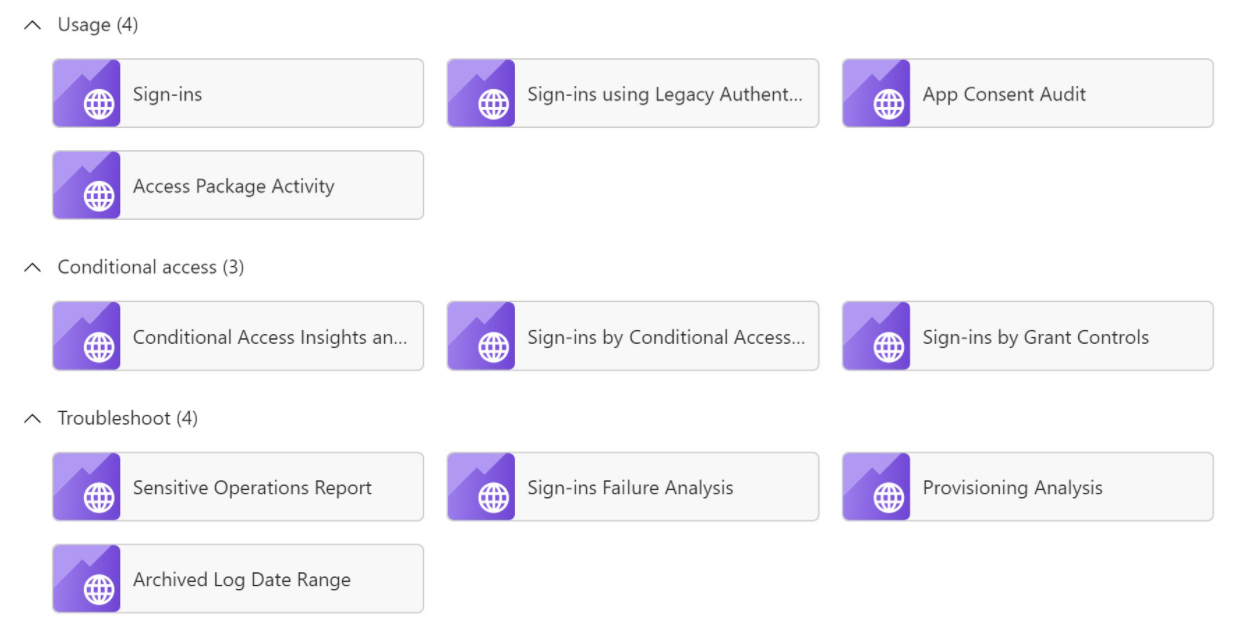

Of als u een Azure-werkruimte hebt, kunt u de vooraf gemaakte verouderde verificatiewerkmap gebruiken in het Microsoft Entra-beheercentrum onder Bewaking en Werkmappen.

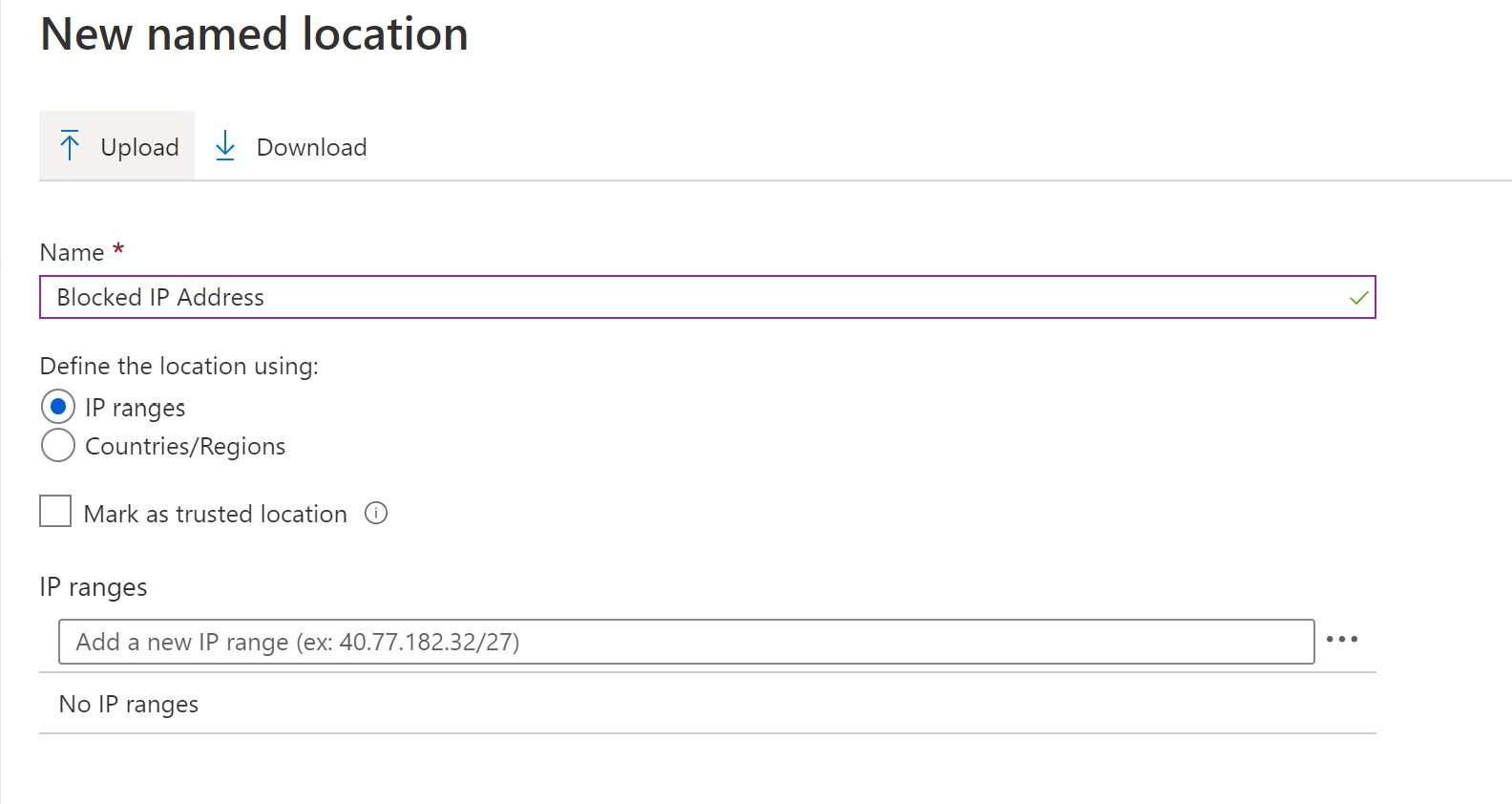

IP-adres Microsoft Entra-id blokkeren voor beheerd scenario (PHS inclusief fasering)

Navigeer naar Nieuwe benoemde locaties.

Maak alleen een CA-beleid om alle toepassingen te targeten en te blokkeren voor deze benoemde locatie.

Heeft de gebruiker dit besturingssysteem, IP, ISP, apparaat of browser eerder gebruikt?

Als ze dat niet hebben gedaan en deze activiteit ongebruikelijk is, markeert u de gebruiker en onderzoekt u al hun activiteiten.

Is het IP-adres gemarkeerd als 'riskant'?

Zorg ervoor dat u geslaagde wachtwoorden opneemt, maar mislukte MFA-antwoorden, omdat deze activiteit aangeeft dat de aanvaller het wachtwoord krijgt, maar niet MFA doorgeeft.

Zet een account opzij dat een normale aanmelding lijkt te zijn, bijvoorbeeld doorgegeven MFA, locatie en IP-adres dat niet normaal is.

MFA-rapportage

Het is belangrijk om ook MFA-logboeken te controleren om te bepalen of een aanvaller een wachtwoord heeft geraden, maar de MFA-prompt mislukt. In de logboeken voor meervoudige verificatie van Microsoft Entra worden verificatiedetails weergegeven voor gebeurtenissen wanneer een gebruiker om meervoudige verificatie wordt gevraagd. Controleer en zorg ervoor dat er geen grote verdachte MFA-logboeken zijn in Microsoft Entra-id. Zie voor meer informatie hoe u het aanmeldingsrapport gebruikt om meervoudige verificatiegebeurtenissen van Microsoft Entra te bekijken.

Extra controles

Onderzoek in Defender voor Cloud Apps activiteiten en bestandstoegang van het gecompromitteerde account. Zie voor meer informatie:

- Inbreuk onderzoeken met Defender voor Cloud-apps

- Afwijkingen onderzoeken met Defender voor Cloud-apps

Controleer of de gebruiker toegang heeft tot meer resources, zoals virtuele machines (VM's), domeinaccountmachtigingen, opslag, onder andere. Als er sprake is van een gegevenslek, moet u meer instanties, zoals de politie, informeren.

Onmiddellijke herstelacties

- Wijzig het wachtwoord van een account dat u vermoedt is geschonden of het accountwachtwoord is gedetecteerd. Bovendien blokkeert u de gebruiker. Zorg ervoor dat u de richtlijnen voor het intrekken van toegang tot noodgevallen volgt.

- Markeer een gecompromitteerd account als 'gecompromitteerd' in Microsoft Entra ID Identity Protection.

- Het IP-adres van de aanvaller blokkeren. Wees voorzichtig bij het uitvoeren van deze actie, omdat aanvallers legitieme VPN's kunnen gebruiken en meer risico's kunnen creëren wanneer ze ook IP-adressen wijzigen. Als u cloudverificatie gebruikt, blokkeert u het IP-adres in Defender voor Cloud Apps of Microsoft Entra-id. Indien federatief, moet u het IP-adres blokkeren op firewallniveau vóór de ADFS-service.

- Verouderde verificatie blokkeren als deze wordt gebruikt (deze actie kan echter van invloed zijn op het bedrijf).

- Schakel MFA in als dit nog niet is gebeurd.

- Identity Protection inschakelen voor het gebruikersrisico en aanmeldingsrisico

- Controleer de gecompromitteerde gegevens (e-mailberichten, SharePoint, OneDrive, apps). Zie hoe u het activiteitsfilter gebruikt in Defender voor Cloud Apps.

- Wachtwoordcontroles onderhouden. Zie Microsoft Entra-wachtwoordbeveiliging voor meer informatie.

- U kunt ook verwijzen naar ADFS Help.

Herstel

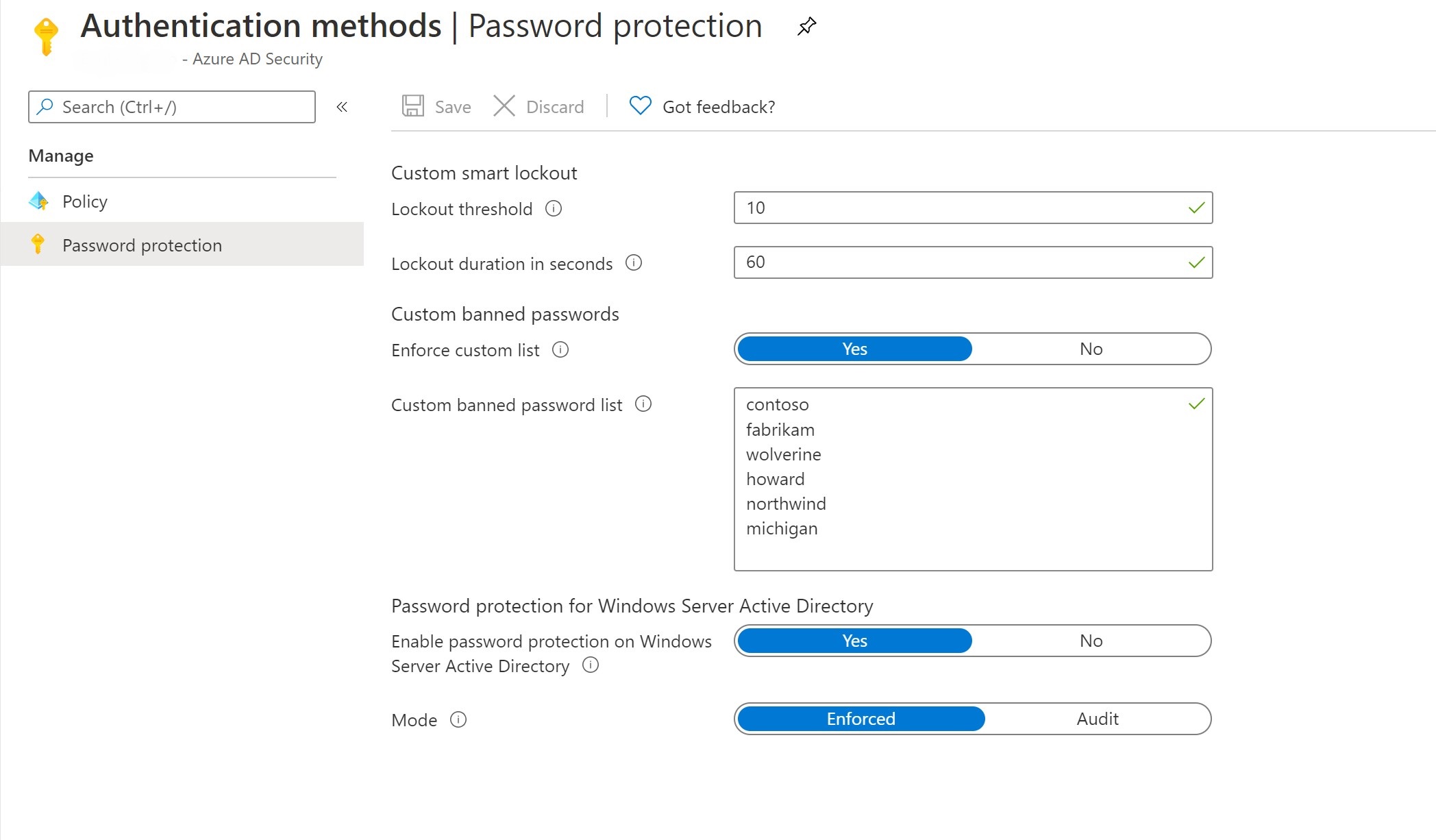

Wachtwoordbeveiliging

Implementeer wachtwoordbeveiliging op Microsoft Entra-id en on-premises door de aangepaste lijsten met verboden wachtwoorden in te schakelen. Met deze configuratie voorkomt u dat gebruikers zwakke wachtwoorden of wachtwoorden instellen die zijn gekoppeld aan uw organisatie:

Zie voor meer informatie hoe u zich kunt beschermen tegen aanvallen met wachtwoordenspray.

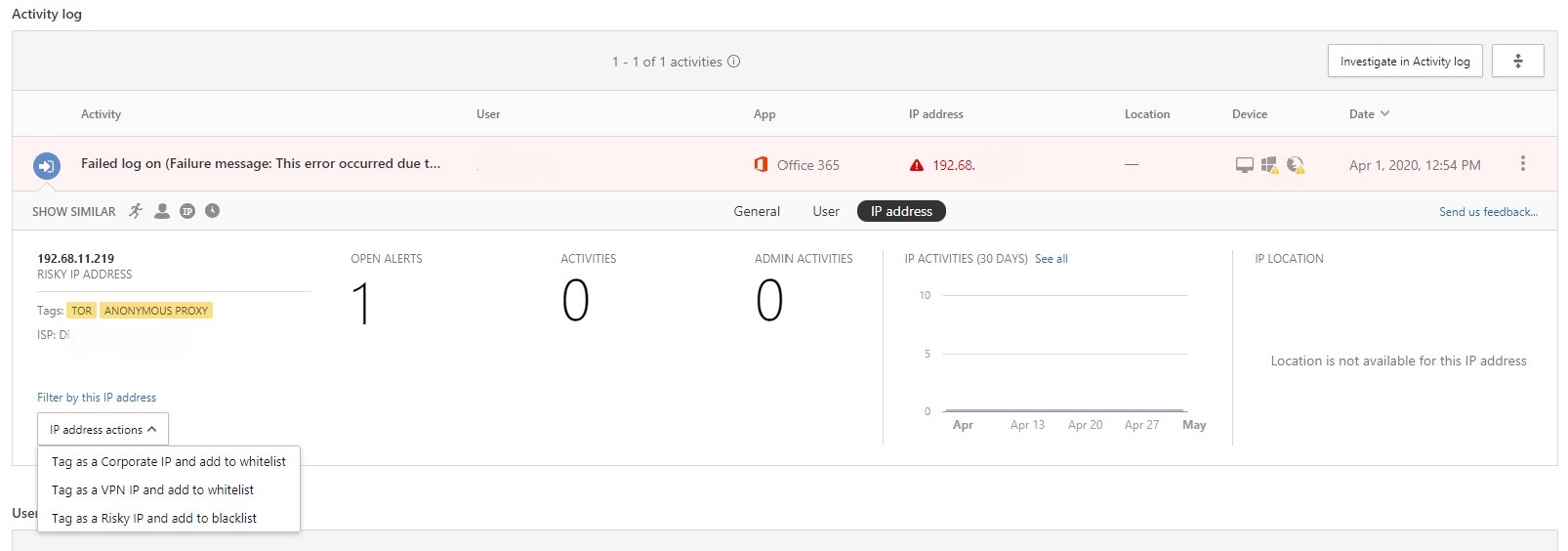

IP-adres taggen

Tag de IP-adressen in Defender voor Cloud Apps om waarschuwingen te ontvangen met betrekking tot toekomstig gebruik:

IP-adressen taggen

In Defender voor Cloud Apps tagt u het IP-adres voor het IP-bereik en stelt u een waarschuwing voor dit IP-bereik in voor toekomstig gebruik en versneld antwoord.

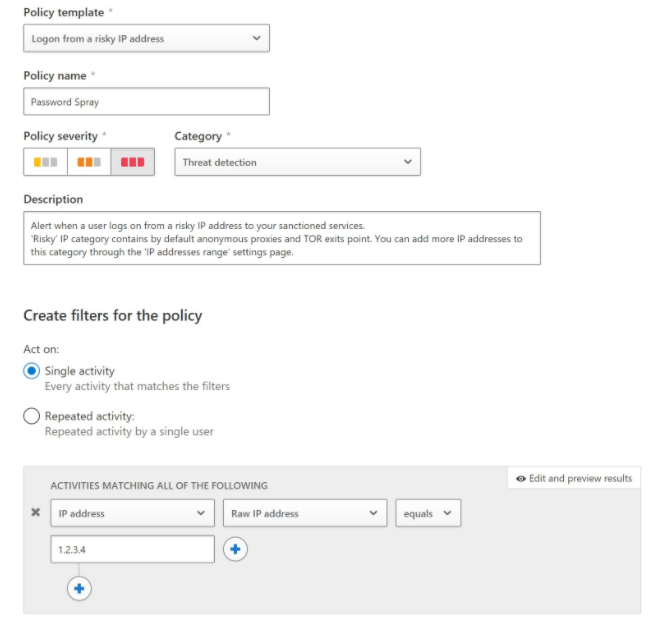

Waarschuwingen instellen voor een specifiek IP-adres

Waarschuwingen configureren

Afhankelijk van de behoeften van uw organisatie kunt u waarschuwingen configureren.

Stel waarschuwingen in uw SIEM-hulpprogramma in en kijk naar het verbeteren van hiaten in logboekregistratie. Integreer ADFS, Microsoft Entra ID, Office 365 en Defender voor Cloud Apps-logboekregistratie.

Configureer de drempelwaarde en waarschuwingen in de ADFS Health Connect- en Riskante IP-portal.

Zie hoe u waarschuwingen configureert in de Identity Protection-portal.

Beleid voor aanmeldingsrisico's instellen met voorwaardelijke toegang of identiteitsbeveiliging

- Aanmeldingsrisico configureren

- Gebruikersrisico configureren

- Beleidswaarschuwingen configureren in Defender voor Cloud-apps

Aanbevolen verdediging

- Eindgebruikers, belangrijke belanghebbenden, frontlinebewerkingen, technische teams, cyberbeveiligings- en communicatieteams informeren

- Controleer het beveiligingsbeheer en breng de benodigde wijzigingen aan om het beveiligingsbeheer binnen uw organisatie te verbeteren of te versterken

- Configuratie-evaluatie van Microsoft Entra voorstellen

- Reguliere aanvalsimulatoroefeningen uitvoeren

Verwijzingen

Vereisten

- Microsoft Sentinel-waarschuwingen

- SIEM-integratie in Defender voor Cloud-apps

- SIEM-integratie met Graph API

- Waarschuwingshandleiding voor Splunk

- ADFS Health Connect installeren

- Aanmeldingslogboeken van Microsoft Entra begrijpen

- Informatie over MFA-rapportage

Oplossingen

- Oplossingen voor wachtwoordspray

- Wachtwoordbeveiliging inschakelen

- Verouderde verificatie blokkeren

- IP-adres blokkeren op ADFS

- Toegangsbeheer (inclusief blokkerende IP-adressen) ADFS v3

- ADFS-wachtwoordbeveiliging

- ADFS-extranetvergrendeling inschakelen

- MFA als primaire verificatie

- Identity Protection inschakelen

- Naslaginformatie over Microsoft Entra-controleactiviteiten

- Schema van Microsoft Entra-auditlogboeken

- Microsoft Entra-aanmeldingslogboekenschema

- Microsoft Entra-auditlogboek Graph API

- Riskante IP-waarschuwingen

- ADFS Help

Herstel

- SIEM-hulpprogramma-integraties

- Waarschuwingen voor Defender voor Cloud Apps maken

- Riskante IP- en ADFS Health Connect-waarschuwingen maken

- Identiteitsbeveiligingswaarschuwingen

- Aanvalssimulator

Playbooks voor extra incidentrespons

Bekijk richtlijnen voor het identificeren en onderzoeken van deze extra soorten aanvallen:

Resources voor reactie op incidenten

- Overzicht van Microsoft-beveiligingsproducten en -resources voor nieuwe rollen en ervaren analisten

- Planning voor uw Security Operations Center (SOC)

- Microsoft Defender XDR-incidentrespons

- Microsoft Defender voor Cloud (Azure)

- Reactie op microsoft Sentinel-incidenten

- Microsoft Incident Response team guide shares best practices for security teams and leaders

- Handleidingen voor het reageren op incidenten van Microsoft helpen beveiligingsteams verdachte activiteiten te analyseren