Uw eigen versleutelingssleutels gebruiken voor Power BI

Power BI maakt standaard gebruik van door Microsoft beheerde sleutels om uw gegevens te versleutelen. In Power BI Premium kunt u ook uw eigen sleutels gebruiken voor rustende data die in een semantisch model wordt geïmporteerd. Deze benadering wordt vaak beschreven als Bring Your Own Key (BYOK). Zie Overwegingen voor gegevensbronnen en opslag voor meer informatie.

Waarom BYOK gebruiken?

BYOK maakt het eenvoudiger om te voldoen aan nalevingsvereisten die belangrijke regelingen opgeven met de cloudserviceprovider, in dit geval Microsoft. Met BYOK levert en beheert u de versleutelingssleutels voor uw stationaire Power BI-gegevens op toepassingsniveau. Als gevolg hiervan kunt u controle uitoefenen en de sleutels van uw organisatie intrekken als u besluit de service af te sluiten. Door de sleutels in te trekken, worden de gegevens binnen 30 minuten onleesbaar voor de service.

Overwegingen voor gegevensbronnen en opslag

Als u BYOK wilt gebruiken, moet u gegevens uploaden naar de Power BI-service vanuit een PBIX-bestand (Power BI Desktop). In de volgende scenario's kunt u BYOK niet gebruiken:

- Liveverbinding voor Analysis Services

- Excel-werkmappen, tenzij gegevens eerst in Power BI Desktop worden geïmporteerd.

Notitie

Voor Excel-werkmappen die zijn opgeslagen in SharePoint en OneDrive, kunt u klantsleutel gebruiken.

- Semantische modellen pushen

- Semantische streamingmodellen

- Power BI-metrische gegevens bieden momenteel geen ondersteuning voor BYOK

BYOK is alleen van toepassing op semantische modellen. Semantische modellen, Excel-bestanden en CSV-bestanden die gebruikers naar de service kunnen uploaden, worden niet versleuteld met uw eigen sleutel. Gebruik de volgende PowerShell-opdracht om te bepalen welke items zijn opgeslagen in uw werkruimten:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Notitie

Voor deze cmdlet is Power BI-beheermodule v1.0.840 vereist. U kunt zien welke versie u hebt door uit te voeren Get-InstalledModule -Name MicrosoftPowerBIMgmt. Installeer de nieuwste versie door uit te voeren Install-Module -Name MicrosoftPowerBIMgmt. Meer informatie over de Power BI-cmdlet en de bijbehorende parameters vindt u in de Power BI PowerShell-cmdlet-module.

Azure Key Vault configureren

In deze sectie wordt uitgelegd hoe u Azure Key Vault configureert, een hulpprogramma voor het veilig opslaan en openen van geheimen, zoals versleutelingssleutels. U kunt een bestaande sleutelkluis gebruiken om versleutelingssleutels op te slaan of u kunt een nieuw sleutelkluis maken voor gebruik met Power BI.

In de volgende instructies wordt uitgegaan van basiskennis van Azure Key Vault. Voor meer informatie, zie Wat is Azure Key Vault?

Configureer uw sleutelkluis als volgt:

Voeg de Power BI-service toe als een service-principal voor de sleutelkluis, met machtigingen voor verpakken en uitpakken.

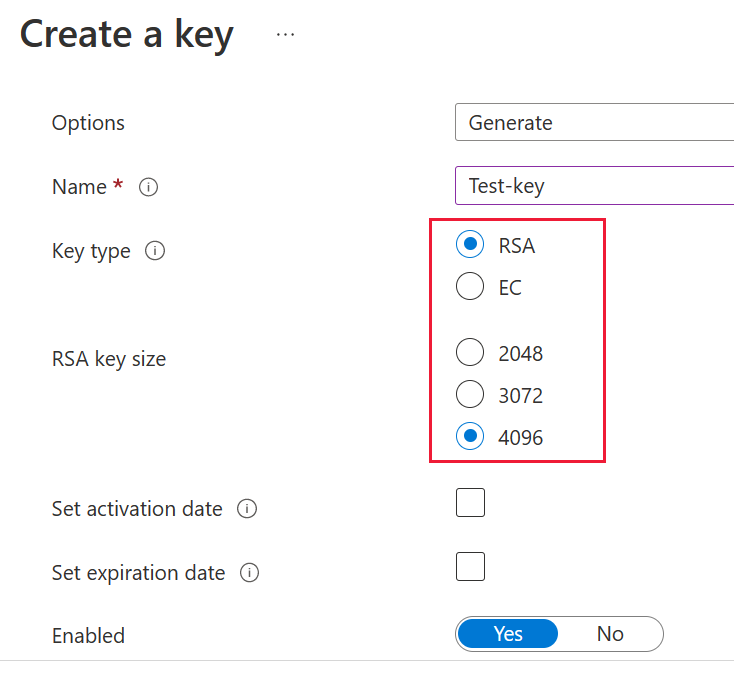

Maak een RSA-sleutel met een lengte van 4096-bits of gebruik een bestaande sleutel van dit type, met machtigingen voor verpakken en uitpakken.

Belangrijk

Power BI BYOK ondersteunt RSA en RSA-HSM sleutels met een 4096-bits lengte.

Aanbevolen: Controleer of voor de sleutelkluis de optie voorlopig verwijderen is ingeschakeld.

De serviceprincipal toevoegen

Meld u aan bij Azure Portal en zoek naar Key Vaults.

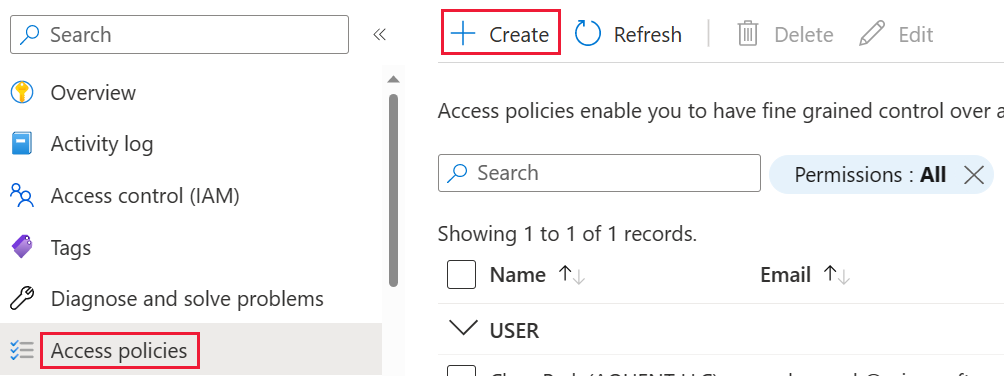

Selecteer in uw sleutelkluis toegangsbeleid en kies Maken.

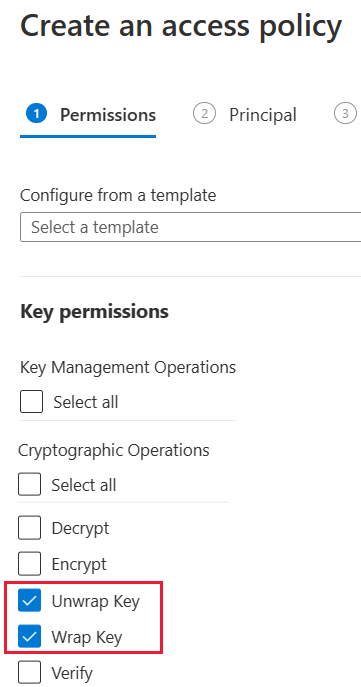

Selecteer op het Machtigingen-scherm onder Sleutelmachtigingen de opties Sleutel uitpakken en Sleutel verpakken, en kies daarna Volgende.

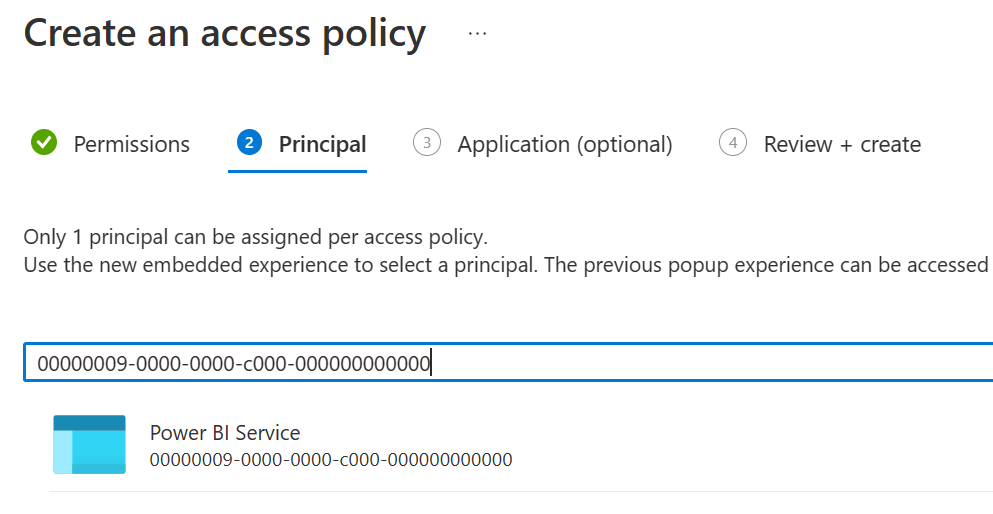

Zoek en selecteer Microsoft.Azure.AnalysisServices in het scherm Principal.

Notitie

Als u Microsoft.Azure.AnalysisServices niet kunt vinden, is het waarschijnlijk dat aan het Azure-abonnement dat is gekoppeld aan uw Azure Key Vault, nooit een Power BI-resource is gekoppeld. Zoek in plaats daarvan naar de volgende tekenreeks: 00000009-0000-0000-c000-000000000000000.

Selecteer Volgende en vervolgens Beoordelen en maken>.

Notitie

Als u power BI-toegang tot uw gegevens wilt intrekken, verwijdert u de toegangsrechten voor deze service-principal uit uw Azure Key Vault.

Een RSA-sleutel maken

Selecteer Genereren/importeren in uw sleutelkluis onder Sleutels.

Selecteer een sleuteltype RSA en een RSA-sleutelgrootte van 4096.

Selecteer Maken.

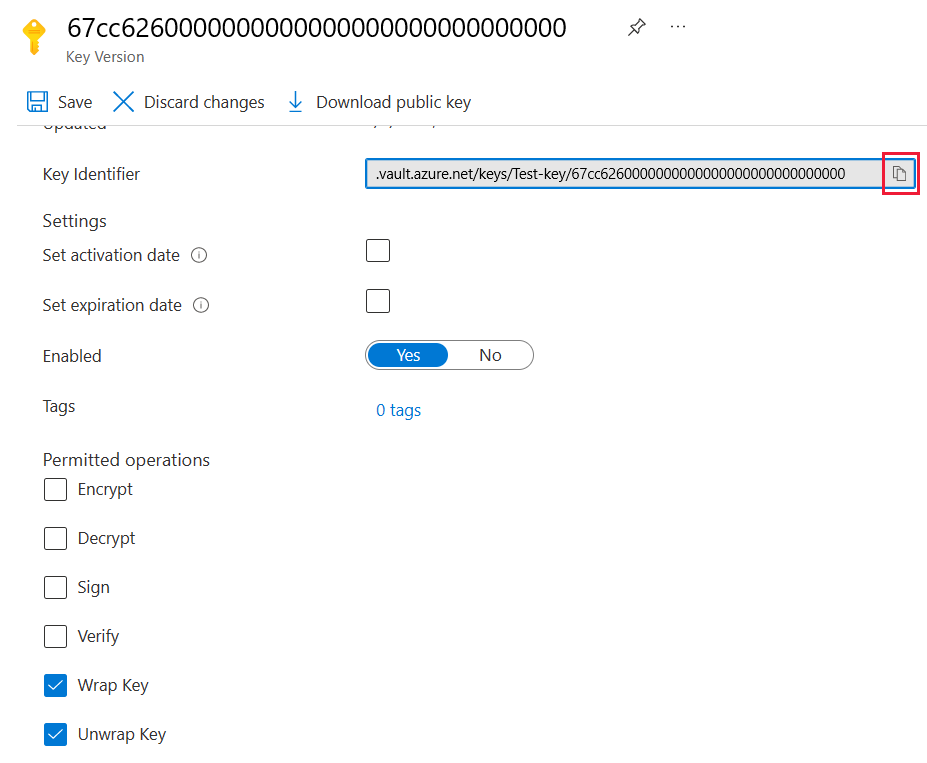

Selecteer onder Sleutels de sleutel die u hebt gemaakt.

Selecteer de GUID voor de huidige versie van de sleutel.

Controleer of Omsluiten Key en Ontsleutel Key beide zijn geselecteerd. Kopieer de sleutel-id die moet worden gebruikt wanneer u BYOK inschakelt in Power BI.

Optie voor zachte verwijdering

U moet 'soft-delete' inschakelen voor uw sleutelkluis om te beschermen tegen gegevensverlies in geval van onbedoelde verwijdering van een sleutel of sleutelkluis. Als u de eigenschap voorlopig verwijderen wilt inschakelen, moet u PowerShell gebruiken omdat deze optie nog niet beschikbaar is in Azure Portal.

Als Azure Key Vault correct is geconfigureerd, kunt u BYOK inschakelen op uw tenant.

De Azure Key Vault-firewall configureren

In deze sectie wordt beschreven hoe u gebruik kunt maken van de firewall-bypass van de vertrouwde Microsoft-service om een firewall te configureren rond uw Azure Key Vault.

Notitie

U kunt ervoor kiezen om firewallregels in te schakelen in uw sleutelkluis. U kunt er ook voor kiezen om de firewall uitgeschakeld te laten voor uw sleutelkluis volgens de standaardinstelling.

Power BI is een vertrouwde Microsoft-service. U kunt de firewall van de sleutelkluis instrueren om toegang te verlenen tot alle vertrouwde Microsoft-services, een instelling waarmee Power BI toegang heeft tot uw sleutelkluis zonder eindpuntverbindingen op te geven.

Voer de volgende stappen uit om Azure Key Vault te configureren voor toegang tot vertrouwde Microsoft-services:

Zoek naar Key Vaults in Azure Portal en selecteer vervolgens de sleutelkluis die u toegang wilt verlenen vanuit Power BI en alle andere vertrouwde Microsoft-services.

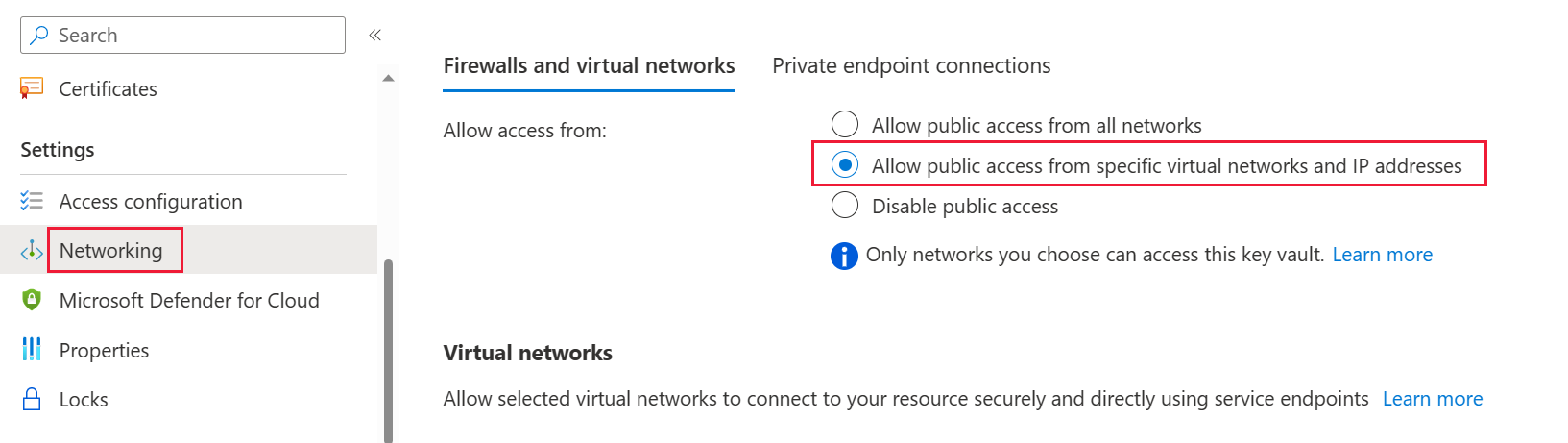

Selecteer Netwerken in het navigatiedeelvenster aan de linkerkant.

Selecteer onder Firewalls en virtuele netwerken openbare toegang toestaan vanuit specifieke virtuele netwerken en IP-adressen.

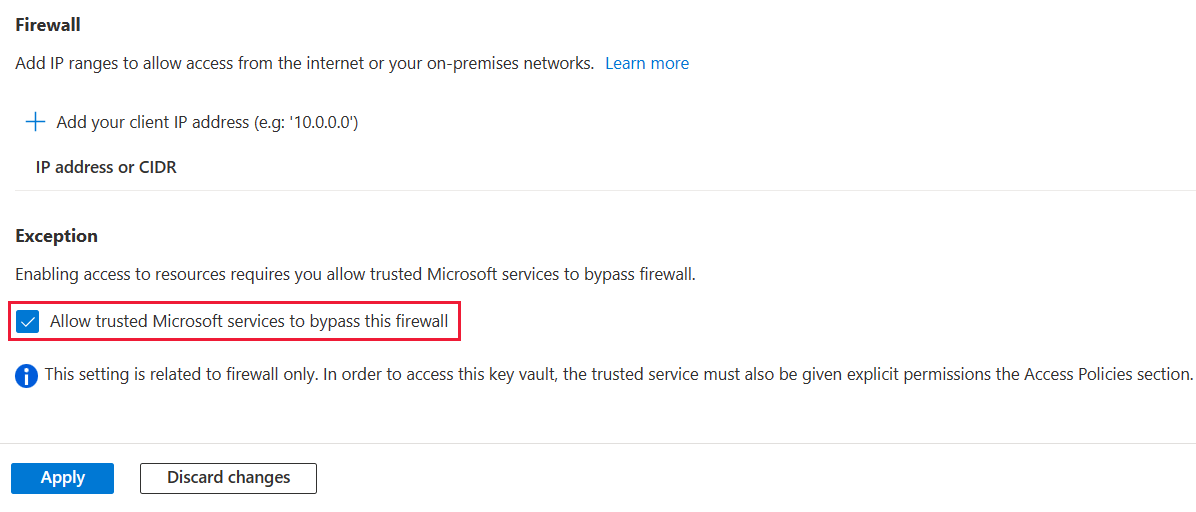

Schuif omlaag naar de sectie Firewall . Selecteer Vertrouwde Microsoft-services toestaan om deze firewall te omzeilen.

Selecteer Toepassen.

BYOK inschakelen op uw tenant

U schakelt BYOK op tenantniveau in met behulp van PowerShell. Installeer eerst het Power BI-beheerpakket voor PowerShell en introduceer de versleutelingssleutels die u in Azure Key Vault hebt gemaakt en opgeslagen in uw Power BI-tenant. Vervolgens wijst u deze versleutelingssleutels per Premium-capaciteit toe voor het versleutelen van inhoud binnen die capaciteit.

Belangrijke aandachtspunten

Houd rekening met de volgende overwegingen voordat u BYOK inschakelt:

Op dit moment kunt u BYOK niet uitschakelen nadat u deze hebt ingeschakeld. Afhankelijk van hoe u parameters opgeeft

Add-PowerBIEncryptionKey, kunt u bepalen hoe u BYOK gebruikt voor een of meer van uw capaciteiten. U kunt de introductie van sleutels voor uw tenant echter niet ongedaan maken. Zie BYOK inschakelen voor meer informatie.U kunt een werkruimte die GEBRUIKMAAKT van BYOK niet rechtstreeks verplaatsen van een capaciteit in Power BI Premium naar een gedeelde capaciteit. U moet de werkruimte eerst verplaatsen naar een capaciteit waarvoor BYOK niet is ingeschakeld.

Als u een werkruimte verplaatst die GEBRUIKMAAKT van BYOK van een capaciteit in Power BI Premium naar een gedeelde capaciteit, worden rapporten en semantische modellen ontoegankelijk omdat ze zijn versleuteld met de sleutel. Om deze situatie te voorkomen, moet u de werkruimte eerst verplaatsen naar een capaciteit waarvoor BYOK niet is ingeschakeld.

BYOK inschakelen

Als u BYOK wilt inschakelen, moet u een Power BI-beheerder zijn die is aangemeld met behulp van de Connect-PowerBIServiceAccount cmdlet. Gebruik vervolgens Add-PowerBIEncryptionKey om BYOK in te schakelen, zoals wordt weergegeven in het volgende voorbeeld:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Als u meerdere sleutels wilt toevoegen, voert u deze uit Add-PowerBIEncryptionKey met verschillende waarden voor -Name en -KeyVaultKeyUri.

De cmdlet accepteert twee switchparameters die van invloed zijn op versleuteling voor huidige en toekomstige capaciteiten. Standaard zijn geen van de schakelopties ingesteld:

-Activate: Geeft aan dat deze sleutel wordt gebruikt voor alle bestaande capaciteiten in de tenant die nog niet zijn versleuteld.-Default: Geeft aan dat deze sleutel nu de standaardwaarde is voor de hele tenant. Wanneer u een nieuwe capaciteit maakt, neemt de capaciteit deze sleutel over.

Belangrijk

Als u opgeeft -Default, worden alle capaciteiten die vanaf dit moment op uw tenant zijn gemaakt, versleuteld met behulp van de sleutel die u opgeeft of een bijgewerkte standaardsleutel. U kunt de standaardbewerking niet ongedaan maken, dus u verliest de mogelijkheid om een Premium-capaciteit te maken in uw tenant die geen BYOK gebruikt.

Nadat u BYOK hebt ingeschakeld voor uw tenant, stelt u de versleutelingssleutel in voor een of meer Power BI-capaciteiten:

Gebruik Get-PowerBICapacity om de capaciteits-id op te halen die nodig is voor de volgende stap.

Get-PowerBICapacity -Scope IndividualDe cmdlet retourneert uitvoer die vergelijkbaar is met de volgende uitvoer:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USGebruik Set-PowerBICapacityEncryptionKey om de versleutelingssleutel in te stellen:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

U hebt controle over hoe u BYOK binnen uw tenant gebruikt. Als u bijvoorbeeld één capaciteit wilt versleutelen, roept u Add-PowerBIEncryptionKey aan zonder -Activate of -Default.

Set-PowerBICapacityEncryptionKey Roep vervolgens de capaciteit aan waar u BYOK wilt inschakelen.

BYOK beheren

Power BI biedt extra cmdlets om BYOK in uw tenant te beheren:

Gebruik Get-PowerBICapacity om de sleutel op te halen die momenteel door een capaciteit wordt gebruikt:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyGebruik Get-PowerBIEncryptionKey om de sleutel op te halen die uw tenant momenteel gebruikt:

Get-PowerBIEncryptionKeyGebruik Get-PowerBIWorkspaceEncryptionStatus om te zien of de semantische modellen in een werkruimte zijn versleuteld en of de versleutelingsstatus gesynchroniseerd is met de werkruimte:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Houd er rekening mee dat versleuteling is ingeschakeld op capaciteitsniveau, maar u krijgt de versleutelingsstatus op semantisch modelniveau voor de opgegeven werkruimte.

Gebruik Switch-PowerBIEncryptionKey om de versie van de sleutel die wordt gebruikt voor versleuteling te wijzigen (of te draaien). De cmdlet werkt gewoon de

-KeyVaultKeyUrivoor een sleutel-Namebij:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Houd er rekening mee dat de huidige sleutel moet worden ingeschakeld.