Gebruikers- en groepsidentiteiten beheren in Microsoft Intune

Het beheren en beveiligen van gebruikersidentiteiten is een belangrijk onderdeel van elke strategie en oplossing voor eindpuntbeheer. Identiteitsbeheer omvat de gebruikersaccounts en groepen die toegang hebben tot de resources van uw organisatie.

Beheerders moeten accountlidmaatschappen beheren, toegang tot resources autoriseren en verifiëren, instellingen beheren die van invloed zijn op gebruikersidentiteiten en & de identiteiten beschermen tegen kwaadwillende bedoelingen.

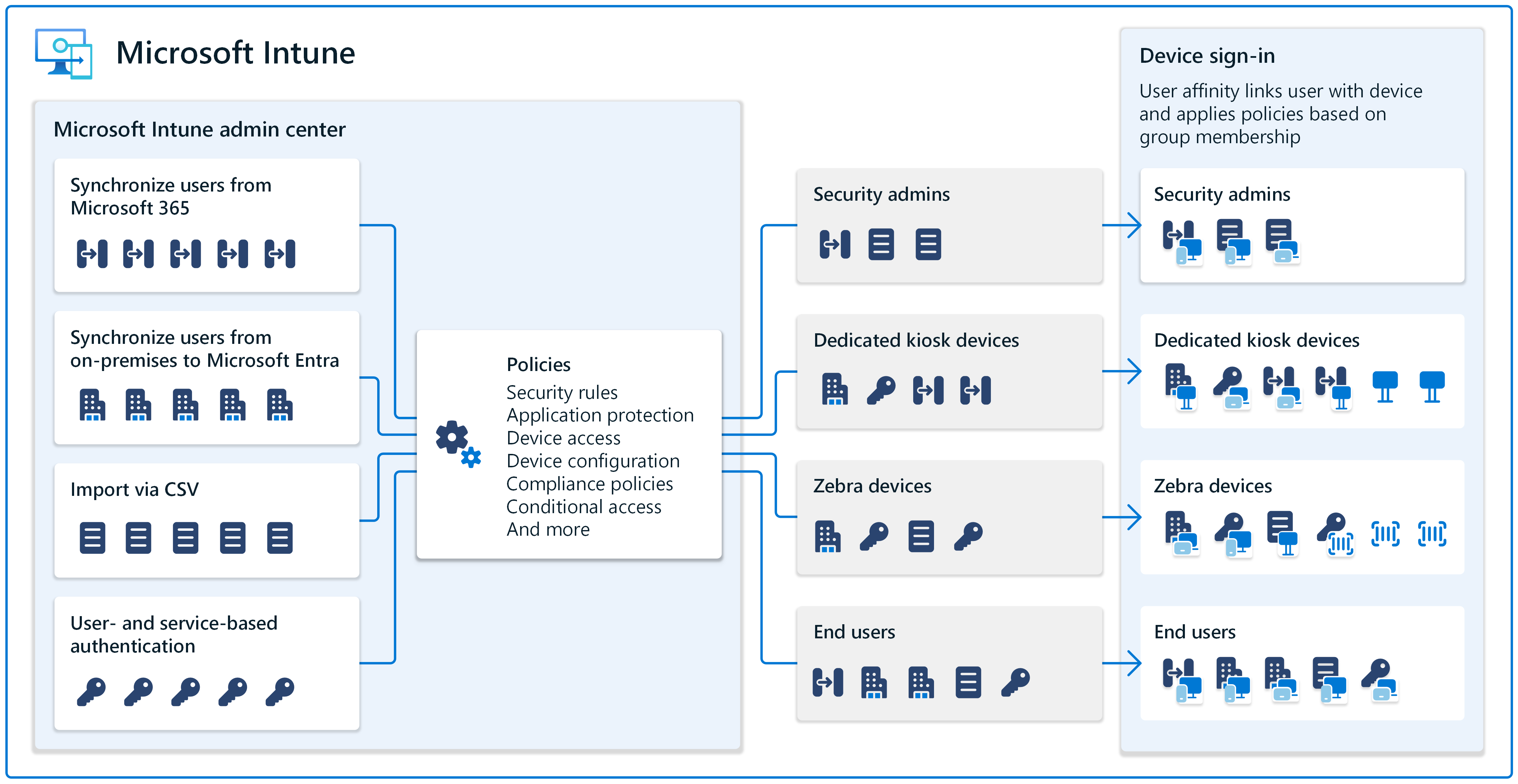

Microsoft Intune kunt al deze taken uitvoeren, en meer. Intune is een cloudservice die gebruikersidentiteiten kan beheren via beleid, inclusief beveiligings- en verificatiebeleid. Ga naar Wat is Microsoft Intune? voor meer informatie over Intune en de voordelen ervan.

Vanuit serviceperspectief gebruikt Intune Microsoft Entra ID voor identiteitsopslag en machtigingen. Met behulp van het Microsoft Intune-beheercentrum kunt u deze taken beheren op een centrale locatie die is ontworpen voor eindpuntbeheer.

In dit artikel worden concepten en functies besproken die u moet overwegen bij het beheren van uw identiteiten.

Uw bestaande gebruikers en groepen gebruiken

Een groot deel van het beheer van eindpunten is het beheren van gebruikers en groepen. Als u bestaande gebruikers en groepen hebt of nieuwe gebruikers en groepen gaat maken, kunt Intune helpen.

In on-premises omgevingen worden gebruikersaccounts en groepen gemaakt en beheerd in on-premises Active Directory. U kunt deze gebruikers en groepen bijwerken met behulp van een domeincontroller in het domein.

Het is een soortgelijk concept in Intune.

Het Intune-beheercentrum bevat een centrale locatie voor het beheren van gebruikers en groepen. Het beheercentrum is webgebaseerd en is toegankelijk vanaf elk apparaat met een internetverbinding. Beheerders hoeven zich alleen aan te melden bij het beheercentrum met hun Intune beheerdersaccount.

Een belangrijke beslissing is om te bepalen hoe u de gebruikersaccounts en groepen in Intune. Uw opties:

Als u momenteel Microsoft 365 gebruikt en uw gebruikers en groepen in de Microsoft 365-beheercentrum hebt, zijn deze gebruikers en groepen ook beschikbaar in het Intune-beheercentrum.

Microsoft Entra ID en Intune een 'tenant' gebruiken, namelijk uw organisatie, zoals Contoso of Microsoft. Als u meerdere tenants hebt, meldt u zich aan bij het Intune-beheercentrum in dezelfde Microsoft 365-tenant als uw bestaande gebruikers en groepen. Uw gebruikers en groepen worden automatisch weergegeven en beschikbaar.

Ga naar Quickstart: Een tenant instellen voor meer informatie over wat een tenant is.

Als u momenteel on-premises Active Directory gebruikt, kunt u Microsoft Entra Connect gebruiken om uw on-premises AD-accounts te synchroniseren met Microsoft Entra ID. Wanneer deze accounts zich in Microsoft Entra ID bevinden, zijn ze ook beschikbaar in het Intune-beheercentrum.

Ga naar Wat is Microsoft Entra Connect Sync? voor meer specifieke informatie.

U kunt ook bestaande gebruikers en groepen uit een CSV-bestand importeren in het Intune-beheercentrum of de gebruikers en groepen helemaal opnieuw maken. Wanneer u groepen toevoegt, kunt u gebruikers en apparaten toevoegen aan deze groepen om ze te ordenen op locatie, afdeling, hardware en meer.

Ga naar Groepen toevoegen om gebruikers en apparaten te organiseren voor meer informatie over groepsbeheer in Intune.

Standaard maakt Intune automatisch de groepen Alle gebruikers en Alle apparaten. Wanneer uw gebruikers en groepen beschikbaar zijn voor Intune, kunt u uw beleid toewijzen aan deze gebruikers en groepen.

Verplaatsen van computeraccounts

Wanneer een Windows-eindpunt, zoals een Windows 10/11-apparaat, lid wordt van een ad-domein (on-premises Active Directory), wordt automatisch een computeraccount gemaakt. Het computer-/computeraccount kan worden gebruikt om on-premises programma's, services en apps te verifiëren.

Deze computeraccounts zijn lokaal in de on-premises omgeving en kunnen niet worden gebruikt op apparaten die zijn gekoppeld aan Microsoft Entra ID. In deze situatie moet u overschakelen naar verificatie op basis van gebruikers om te verifiëren bij on-premises programma's, services en apps.

Ga voor meer informatie en richtlijnen naar Bekende problemen en beperkingen met cloudeigen eindpunten.

Rollen en machtigingen beheren de toegang

Voor de verschillende beheerderstaken gebruikt Intune op rollen gebaseerd toegangsbeheer (RBAC). De rollen die u toewijst, bepalen tot welke resources een beheerder toegang heeft in het Intune-beheercentrum en wat ze met deze resources kunnen doen. Er zijn enkele ingebouwde rollen die zich richten op eindpuntbeheer, zoals Toepassingsmanager, Beleid en Profielbeheer, en meer.

Omdat Intune gebruikmaakt van Microsoft Entra ID, hebt u ook toegang tot de ingebouwde Microsoft Entra-rollen, zoals de Intune-servicebeheerder.

Elke rol heeft zo nodig zijn eigen machtigingen voor maken, lezen, bijwerken of verwijderen. U kunt ook aangepaste rollen maken als uw beheerders een specifieke machtiging nodig hebben. Wanneer u uw beheerderstype gebruikers en groepen toevoegt of maakt, kunt u deze accounts toewijzen aan de verschillende rollen. Het Intune-beheercentrum heeft deze informatie op een centrale locatie en kan eenvoudig worden bijgewerkt.

Ga voor meer informatie naar Op rollen gebaseerd toegangsbeheer (RBAC) met Microsoft Intune

Gebruikersaffiniteit maken wanneer apparaten worden ingeschreven

Wanneer gebruikers zich de eerste keer aanmelden bij hun apparaat, wordt het apparaat gekoppeld aan die gebruiker. Deze functie wordt gebruikersaffiniteit genoemd.

Alle beleidsregels die zijn toegewezen aan of geïmplementeerd voor de gebruikersidentiteit, gaan met de gebruiker mee naar al hun apparaten. Wanneer een gebruiker is gekoppeld aan het apparaat, heeft deze toegang tot zijn of haar e-mailaccounts, bestanden, apps en meer.

Wanneer u een gebruiker niet aan een apparaat koppelt, wordt het apparaat beschouwd als gebruikerloos. Dit scenario is gebruikelijk voor kioskapparaten die zijn toegewezen aan een specifieke taak en apparaten die worden gedeeld met meerdere gebruikers.

In Intune kunt u beleidsregels maken voor beide scenario's op Android, iOS/iPadOS, macOS en Windows. Wanneer u zich voorbereidt op het beheer van deze apparaten, moet u het beoogde doel van het apparaat weten. Deze informatie helpt bij het besluitvormingsproces wanneer apparaten worden ingeschreven.

Ga voor meer specifieke informatie naar de inschrijvingshandleidingen voor uw platforms:

- Implementatiehandleiding: Android-apparaten registreren in Microsoft Intune

- Implementatiehandleiding: iOS- en iPadOS-apparaten registreren in Microsoft Intune

- Implementatiehandleiding: MacOS-apparaten registreren in Microsoft Intune

- Implementatiehandleiding: Windows-apparaten inschrijven in Microsoft Intune

Beleid toewijzen aan gebruikers en groepen

On-premises werkt u met domeinaccounts en lokale accounts en implementeert u vervolgens groepsbeleid en machtigingen voor deze accounts op lokaal, site-, domein- of OE-niveau (LSDOU). Een OE-beleid overschrijft een domeinbeleid, een domeinbeleid overschrijft een sitebeleid, enzovoort.

Intune is in de cloud gebaseerd. Beleidsregels die in Intune zijn gemaakt, bevatten instellingen voor het beheren van apparaatfuncties, beveiligingsregels en meer. Deze beleidsregels worden toegewezen aan uw gebruikers en groepen. Er is geen traditionele hiërarchie zoals LSDOU.

De instellingencatalogus in Intune bevat duizenden instellingen voor het beheren van iOS-/iPadOS-, macOS- en Windows-apparaten. Als u momenteel on-premises groepsbeleid objecten (GPO's) gebruikt, is het gebruik van de instellingencatalogus een natuurlijke overgang naar beleid in de cloud.

Ga voor meer informatie over beleidsregels in Intune naar:

- Gebruik de instellingencatalogus om instellingen te configureren op Windows-, iOS-/iPadOS- en macOS-apparaten

- Veelgestelde vragen en antwoorden met apparaatbeleid en -profielen in Microsoft Intune

Uw gebruikersidentiteiten beveiligen

Uw gebruikers- en groepsaccounts hebben toegang tot organisatieresources. U moet deze identiteiten veilig houden en schadelijke toegang tot de identiteiten voorkomen. U moet rekening houden met het volgende:

Windows Hello voor Bedrijven vervangt aanmelding met gebruikersnaam en wachtwoord en maakt deel uit van een strategie zonder wachtwoord.

Wachtwoorden worden ingevoerd op een apparaat en vervolgens via het netwerk naar de server verzonden. Ze kunnen door iedereen en overal worden onderschept en gebruikt. Een serverschending kan opgeslagen referenties onthullen.

Met Windows Hello voor Bedrijven kunnen gebruikers zich aanmelden en verifiëren met een pincode of biometrische gegevens, zoals gezichts- en vingerafdrukherkenning. Deze informatie wordt lokaal opgeslagen op het apparaat en wordt niet verzonden naar externe apparaten of servers.

Wanneer Windows Hello voor Bedrijven in uw omgeving wordt geïmplementeerd, kunt u Intune gebruiken om Windows Hello voor Bedrijven beleid voor uw apparaten te maken. Met deze beleidsregels kunt u pincodeinstellingen configureren, biometrische verificatie toestaan, beveiligingssleutels gebruiken en meer.

Ga voor meer informatie naar:

- Windows Hello voor Bedrijven

- Beheer Windows Hello voor Bedrijven op apparaten wanneer apparaten worden ingeschreven met Intune

Als u Windows Hello voor Bedrijven wilt beheren, gebruikt u een van de volgende opties:

- Tijdens apparaatinschrijving: configureer tenantbreed beleid waarmee Windows Hello instellingen worden toegepast op apparaten op het moment dat het apparaat wordt ingeschreven met Intune.

- Beveiligingsbasislijnen: sommige instellingen voor Windows Hello kunnen worden beheerd via de beveiligingsbasislijnen van Intune, zoals de basislijnen voor Microsoft Defender voor Eindpunt beveiliging of Beveiligingsbasislijn voor Windows 10 en hoger.

- Instellingencatalogus: de instellingen van eindpuntbeveiliging Accountbeveiligingsprofielen zijn beschikbaar in de catalogus met Intune instellingen.

Verificatie op basis van certificaten maakt ook deel uit van een strategie zonder wachtwoord. U kunt certificaten gebruiken om uw gebruikers te verifiëren bij toepassingen en organisatieresources via een VPN, een Wi-Fi-verbinding of e-mailprofielen. Met certificaten hoeven gebruikers geen gebruikersnamen en wachtwoorden in te voeren en kunnen ze de toegang tot deze resources eenvoudiger maken.

Ga voor meer informatie naar Certificaten gebruiken voor verificatie in Microsoft Intune.

meervoudige verificatie (MFA) is een functie die beschikbaar is met Microsoft Entra ID. Gebruikers kunnen zich alleen verifiëren als er ten minste twee verschillende verificatiemethoden nodig zijn. Wanneer MFA is geïmplementeerd in uw omgeving, kunt u ook MFA vereisen wanneer apparaten worden ingeschreven bij Intune.

Ga voor meer informatie naar:

Zero Trust controleert alle eindpunten, inclusief apparaten en apps. Het idee is om organisatiegegevens in de organisatie te houden en gegevenslekken te voorkomen door onbedoelde of kwaadwillende bedoelingen. Het bevat verschillende functiegebieden, waaronder Windows Hello voor Bedrijven, het gebruik van MFA en meer.

Zie Zero Trust met Microsoft Intune voor meer informatie.