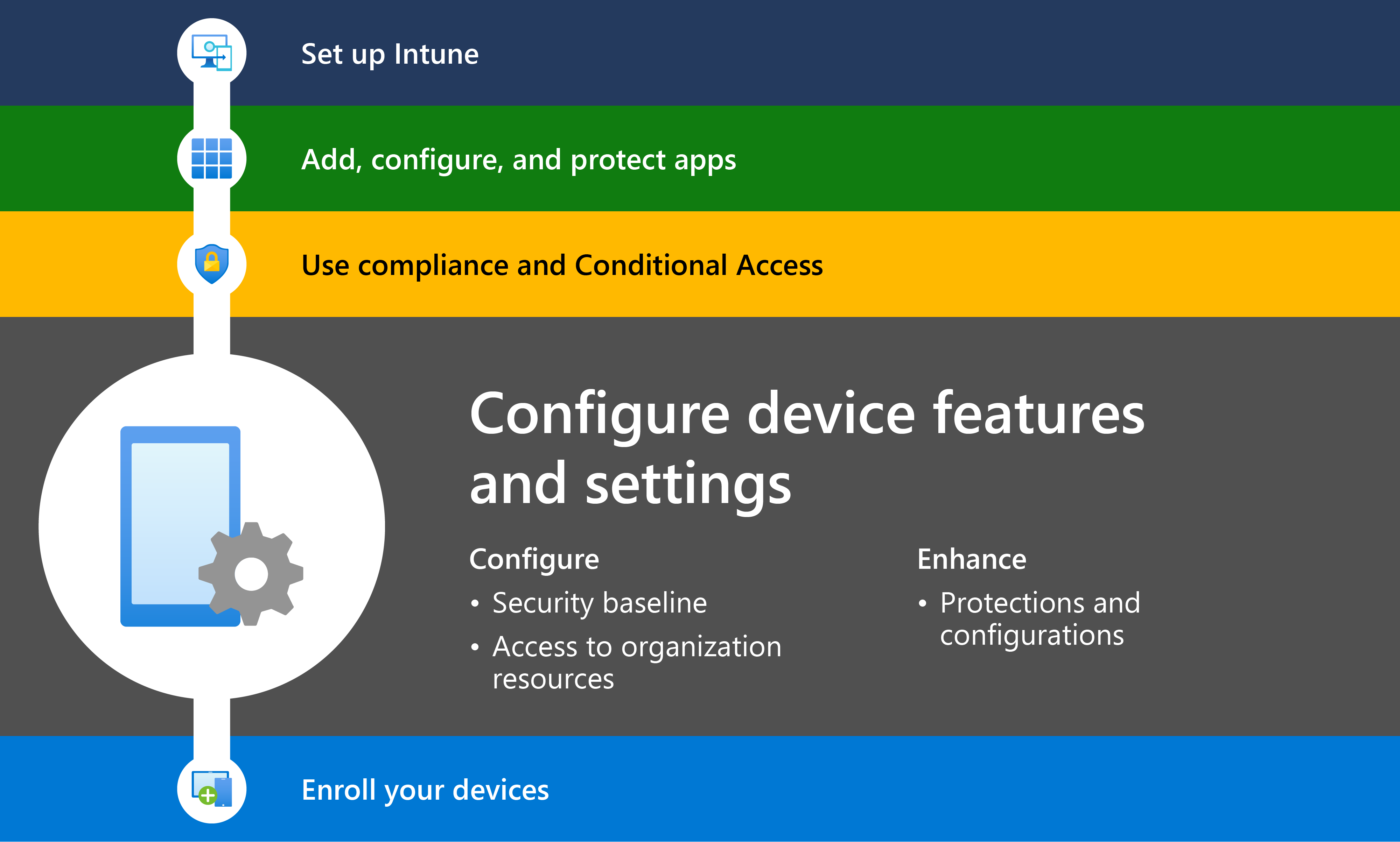

Stap 4: apparaatfuncties en -instellingen configureren om apparaten te beveiligen en toegang te krijgen tot resources

Tot nu toe hebt u uw Intune-abonnement ingesteld, beveiligingsbeleid voor apps gemaakt en nalevingsbeleid voor apparaten gemaakt.

In deze stap bent u klaar om een minimum- of basisset beveiligings- en apparaatfuncties te configureren die alle apparaten moeten hebben.

Dit artikel is van toepassing op:

- Android

- iOS/iPadOS

- macOS

- Windows

Wanneer u apparaatconfiguratieprofielen maakt, zijn er verschillende niveaus en typen beleidsregels beschikbaar. Deze niveaus zijn de minimale aanbevolen beleidsregels van Microsoft. Weet dat uw omgeving en bedrijfsbehoeften kunnen verschillen.

Niveau 1- Minimale apparaatconfiguratie: In dit niveau raadt Microsoft u aan beleidsregels te maken die:

- Richt u op apparaatbeveiliging, waaronder het installeren van antivirusprogramma's, het maken van een sterk wachtwoordbeleid en het regelmatig installeren van software-updates.

- Geef gebruikers toegang tot hun organisatie-e-mail en gecontroleerde beveiligde toegang tot uw netwerk, waar ze zich ook bevinden.

Niveau 2 - Verbeterde apparaatconfiguratie: In dit niveau raadt Microsoft u aan beleidsregels te maken die:

- Breid de beveiliging van apparaten uit, waaronder het configureren van schijfversleuteling, het inschakelen van beveiligd opstarten en het toevoegen van meer wachtwoordregels.

- Gebruik de ingebouwde functies en sjablonen om meer instellingen te configureren die belangrijk zijn voor uw organisatie, waaronder het analyseren van on-premises groepsbeleid Objecten (GPO's).

Niveau 3- Hoge apparaatconfiguratie: In dit niveau raadt Microsoft u aan beleidsregels te maken die:

- Ga naar verificatie zonder wachtwoord, inclusief het gebruik van certificaten, het configureren van eenmalige aanmelding (SSO) voor apps, het inschakelen van meervoudige verificatie (MFA) en het configureren van Microsoft Tunnel.

- Voeg extra beveiligingslagen toe met de algemene criteriamodus van Android of maak DFCI-beleid voor Windows-apparaten.

- Gebruik de ingebouwde functies om kioskapparaten, toegewezen apparaten, gedeelde apparaten en andere gespecialiseerde apparaten te configureren.

- Bestaande shellscripts implementeren.

Dit artikel bevat de verschillende niveaus van apparaatconfiguratiebeleidsregels die organisaties moeten gebruiken. De meeste van deze beleidsregels in dit artikel zijn gericht op toegang tot organisatieresources en beveiliging.

Deze functies worden geconfigureerd in apparaatconfiguratieprofielen in het Microsoft Intune-beheercentrum. Wanneer de Intune profielen gereed zijn, kunnen ze worden toegewezen aan uw gebruikers en apparaten.

Niveau 1: uw beveiligingsbasislijn maken

Om de gegevens en apparaten van uw organisatie veilig te houden, maakt u verschillende beleidsregels die gericht zijn op beveiliging. Maak een lijst met beveiligingsfuncties die alle gebruikers en/of alle apparaten moeten hebben. Deze lijst is uw beveiligingsbasislijn.

In uw basislijn raadt Microsoft minimaal het volgende beveiligingsbeleid aan:

- Antivirus (AV) installeren en regelmatig scannen op malware

- Detectie en reactie gebruiken

- De firewall inschakelen

- Software-updates regelmatig installeren

- Een sterk pincode-/wachtwoordbeleid maken

In deze sectie vindt u de Intune en Microsoft-services die u kunt gebruiken om dit beveiligingsbeleid te maken.

Ga naar Windows-beveiligingsbasislijnen voor een gedetailleerdere lijst met Windows-instellingen en hun aanbevolen waarden.

Antivirus en scannen

✅ Antivirussoftware installeren en regelmatig scannen op malware

Op alle apparaten moet antivirussoftware zijn geïnstalleerd en moet regelmatig worden gescand op malware. Intune integreert met MTD-services (Mobile Threat Defense) van derden die AV- en bedreigingsscans bieden. Voor macOS en Windows zijn antivirus en scannen ingebouwd om te Intune met Microsoft Defender voor Eindpunt.

Uw beleidsopties:

| Platform | Beleidstype |

|---|---|

| Android Enterprise | - Mobile Threat Defense-partner - Microsoft Defender voor Eindpunt voor Android kan scannen op malware |

| iOS/iPadOS | Mobile Threat Defense-partner |

| macOS | Intune Endpoint Security-antivirusprofiel (Microsoft Defender voor Eindpunt) |

| Windows-client | - Intune beveiligingsbasislijnen (aanbevolen) - Intune Endpoint Security-antivirusprofiel (Microsoft Defender voor Eindpunt) - Mobile Threat Defense-partner |

Ga voor meer informatie over deze functies naar:

- Android Enterprise:

- Integratie van iOS/iPadOSMobile Threat Defense

- macOSAntivirus-beleid

- Windows:

Detectie en reactie

✅ Aanvallen detecteren en reageren op deze bedreigingen

Wanneer u bedreigingen snel detecteert, kunt u de impact van de bedreiging minimaliseren. Wanneer u dit beleid combineert met voorwaardelijke toegang, kunt u voorkomen dat gebruikers en apparaten toegang hebben tot organisatieresources als er een bedreiging wordt gedetecteerd.

Uw beleidsopties:

| Platform | Beleidstype |

|---|---|

| Android Enterprise | - Mobile Threat Defense-partner - Microsoft Defender voor Eindpunt op Android |

| iOS/iPadOS | - Mobile Threat Defense-partner - Microsoft Defender voor Eindpunt op iOS/iPadOS |

| macOS | Niet beschikbaar |

| Windows-client | - Intune beveiligingsbasislijnen (aanbevolen) - Intune eindpuntdetectie en antwoordprofiel (Microsoft Defender voor Eindpunt) - Mobile Threat Defense-partner |

Ga voor meer informatie over deze functies naar:

- Android Enterprise:

- iOS/iPadOS:

- Windows:

Firewall

✅ De firewall op alle apparaten inschakelen

Sommige platforms worden geleverd met een ingebouwde firewall en op andere moet u mogelijk een firewall afzonderlijk installeren. Intune integreert met MTD-services (Mobile Threat Defense) van derden die een firewall voor Android- en iOS-/iPadOS-apparaten kunnen beheren. Voor macOS en Windows is firewallbeveiliging ingebouwd om te Intune met Microsoft Defender voor Eindpunt.

Uw beleidsopties:

| Platform | Beleidstype |

|---|---|

| Android Enterprise | Mobile Threat Defense-partner |

| iOS/iPadOS | Mobile Threat Defense-partner |

| macOS | Intune Endpoint Security-firewallprofiel (Microsoft Defender voor Eindpunt) |

| Windows-client | - Intune beveiligingsbasislijnen (aanbevolen) - Intune Endpoint Security-firewallprofiel (Microsoft Defender voor Eindpunt) - Mobile Threat Defense-partner |

Ga voor meer informatie over deze functies naar:

- Android EnterpriseMobile Threat Defense-integratie

- Integratie van iOS/iPadOSMobile Threat Defense

- macOSFirewall-beleid

- Windows:

Wachtwoordbeleid

✅ Een sterk wachtwoord-/pincodebeleid maken en eenvoudige wachtwoordcodes blokkeren

Pincodes ontgrendelen apparaten. Op apparaten die toegang hebben tot organisatiegegevens, inclusief apparaten in persoonlijk eigendom, moet u sterke pincodes/wachtwoordcodes vereisen en biometrische gegevens ondersteunen om apparaten te ontgrendelen. Het gebruik van biometrie maakt deel uit van een benadering zonder wachtwoord, die wordt aanbevolen.

Intune maakt gebruik van profielen voor apparaatbeperkingen om wachtwoordvereisten te maken en te configureren.

Uw beleidsopties:

| Platform | Beleidstype |

|---|---|

| Android Enterprise | Intune profiel voor apparaatbeperkingen om het volgende te beheren: - Apparaatwachtwoord - Wachtwoord voor werkprofiel |

| Android Open-Source Project (AOSP) | Intune profiel voor apparaatbeperkingen |

| iOS/iPadOS | Intune profiel voor apparaatbeperkingen |

| macOS | Intune profiel voor apparaatbeperkingen |

| Windows-client | - Intune beveiligingsbasislijnen (aanbevolen) - profiel voor apparaatbeperkingen Intune |

Ga naar voor een lijst met de instellingen die u kunt configureren:

- Android Enterprise-profiel voor apparaatbeperkingen:

- Android AOSP-profiel> apparaatbeperkingen Apparaatwachtwoord

- Wachtwoord voor iOS-/iPadOS-profiel> voor apparaatbeperkingen

- Wachtwoord voor macOS-profiel > voor apparaatbeperkingen

- Windows:

Software-updates

✅ Regelmatig software-updates installeren

Alle apparaten moeten regelmatig worden bijgewerkt en er moet beleid worden gemaakt om ervoor te zorgen dat deze updates zijn geïnstalleerd. Voor de meeste platforms heeft Intune beleidsinstellingen die zijn gericht op het beheren en installeren van updates.

Uw beleidsopties:

| Platform | Beleidstype |

|---|---|

| Android Enterprise-apparaten die eigendom zijn van de organisatie | Instellingen voor systeemupdates met Intune profiel voor apparaatbeperkingen |

| Android Enterprise-apparaten in persoonlijk eigendom | Niet beschikbaar Kan nalevingsbeleid gebruiken om een minimaal patchniveau, minimale/maximumversie van het besturingssysteem en meer in te stellen. |

| iOS/iPadOS | Intune updatebeleid |

| macOS | Intune updatebeleid |

| Windows-client | - beleid voor functie-updates Intune - beleid voor versnelde updates Intune |

Ga naar voor meer informatie over deze functies en/of de instellingen die u kunt configureren:

- AndroidEnterprise-profiel > Apparaatbeperkingen Systeemupdate

- Software-updatebeleidvoor iOS/iPadOS

- macOSSoftware-updatebeleid

- Windows:

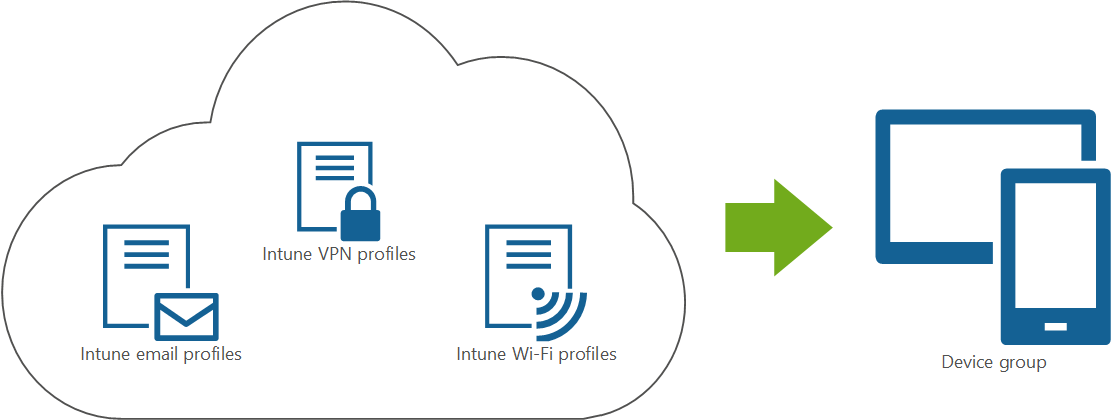

Niveau 1: toegang tot e-mail van de organisatie, verbinding maken met VPN of Wi-Fi

Deze sectie is gericht op toegang tot resources in uw organisatie. Deze resources omvatten:

- Email voor werk- of schoolaccounts

- VPN-verbinding voor externe connectiviteit

- Wi-Fi verbinding voor on-premises connectiviteit

Veel organisaties implementeren e-mailprofielen met vooraf geconfigureerde instellingen op gebruikersapparaten.

✅ Automatisch verbinding maken met e-mailaccounts van gebruikers

Het profiel bevat de e-mailconfiguratie-instellingen die verbinding maken met uw e-mailserver.

Afhankelijk van de instellingen die u configureert, kan het e-mailprofiel de gebruikers ook automatisch verbinden met hun afzonderlijke e-mailaccountinstellingen.

✅ E-mailapps op ondernemingsniveau gebruiken

Email profielen in Intune veelgebruikte en populaire e-mailapps gebruiken, zoals Outlook. De e-mail-app wordt geïmplementeerd op gebruikersapparaten. Nadat de app is geïmplementeerd, implementeert u het configuratieprofiel voor het e-mailapparaat met de instellingen waarmee de e-mail-app wordt geconfigureerd.

Het configuratieprofiel voor e-mailapparaten bevat instellingen die verbinding maken met uw Exchange.

✅ Toegang tot werk- of school-e-mail

Het maken van een e-mailprofiel is een algemeen minimumbasislijnbeleid voor organisaties met gebruikers die e-mail op hun apparaten gebruiken.

Intune heeft ingebouwde e-mailinstellingen voor Android-, iOS-/iPadOS- en Windows-clientapparaten. Wanneer gebruikers hun e-mail-app openen, kunnen ze automatisch verbinding maken, verifiëren en synchroniseren van hun e-mailaccounts van hun organisatie op hun apparaten.

✅ Op elk gewenst moment implementeren

Op nieuwe apparaten wordt u aangeraden de e-mail-app tijdens het inschrijvingsproces te implementeren. Wanneer de inschrijving is voltooid, implementeert u het configuratiebeleid voor e-mailapparaten.

Als u bestaande apparaten hebt, implementeert u de e-mail-app op elk gewenst moment en implementeert u het configuratiebeleid voor e-mailapparaten.

Aan de slag met e-mailprofielen

Je kunt als volgt aan de slag:

Implementeer een e-mail-app op uw apparaten. Ga voor meer informatie naar E-mailinstellingen toevoegen aan apparaten met behulp van Intune.

Maak een configuratieprofiel voor e-mailapparaten in Intune. Afhankelijk van de e-mail-app die uw organisatie gebruikt, is het configuratieprofiel voor het e-mailapparaat mogelijk niet nodig.

Ga voor meer informatie naar E-mailinstellingen toevoegen aan apparaten met behulp van Intune.

Configureer in het configuratieprofiel voor het e-mailapparaat de instellingen voor uw platform:

Android Enterprise-apparaten in persoonlijk eigendom met e-mailinstellingen voor een werkprofiel

Android Enterprise-apparaten die eigendom zijn van de organisatie gebruiken geen configuratieprofielen voor e-mailapparaten.

Wijs het configuratieprofiel voor e-mailapparaten toe aan uw gebruikers of gebruikersgroepen.

VPN

Veel organisaties implementeren VPN-profielen met vooraf geconfigureerde instellingen op gebruikersapparaten. De VPN verbindt uw apparaten met uw interne organisatienetwerk.

Als uw organisatie gebruikmaakt van cloudservices met moderne verificatie en beveiligde identiteiten, hebt u waarschijnlijk geen VPN-profiel nodig. Voor cloudeigen services is geen VPN-verbinding vereist.

Als uw apps of services niet op de cloud zijn gebaseerd of niet cloudeigen zijn, implementeert u een VPN-profiel om verbinding te maken met uw interne organisatienetwerk.

✅ Werken vanaf elke locatie

Het maken van een VPN-profiel is een algemeen minimumbasislijnbeleid voor organisaties met externe werknemers en hybride werknemers.

Als gebruikers vanaf elke locatie werken, kunnen ze het VPN-profiel gebruiken om veilig verbinding te maken met het netwerk van uw organisatie voor toegang tot resources.

Intune heeft ingebouwde VPN-instellingen voor Android-, iOS-/iPadOS-, macOS- en Windows-clientapparaten. Op gebruikersapparaten wordt uw VPN-verbinding weergegeven als een beschikbare verbinding. Gebruikers selecteren deze. En afhankelijk van de instellingen in uw VPN-profiel kunnen gebruikers automatisch verifiëren en verbinding maken met het VPN op hun apparaten.

✅ VPN-apps op ondernemingsniveau gebruiken

VPN-profielen in Intune veelgebruikte zakelijke VPN-apps gebruiken, zoals Check Point, Cisco, Microsoft Tunnel en meer. De VPN-app wordt geïmplementeerd op gebruikersapparaten. Nadat de app is geïmplementeerd, implementeert u het VPN-verbindingsprofiel met instellingen waarmee de VPN-app wordt geconfigureerd.

Het configuratieprofiel voor VPN-apparaten bevat instellingen die verbinding maken met uw VPN-server.

✅ Op elk gewenst moment implementeren

Op nieuwe apparaten wordt u aangeraden de VPN-app tijdens het inschrijvingsproces te implementeren. Wanneer de inschrijving is voltooid, implementeert u het configuratiebeleid voor VPN-apparaten.

Als u bestaande apparaten hebt, implementeert u de VPN-app op elk gewenst moment en implementeert u vervolgens het configuratiebeleid voor VPN-apparaten.

Aan de slag met VPN-profielen

Je kunt als volgt aan de slag:

Implementeer een VPN-app op uw apparaten.

- Ga naar Ondersteunde VPN-verbindings-apps in Intune voor een lijst met ondersteunde VPN-apps.

- Ga naar Apps toevoegen aan Microsoft Intune voor de stappen voor het toevoegen van apps aan Intune.

Configureer in het configuratieprofiel van het VPN-apparaat de instellingen voor uw platform:

Wijs het configuratieprofiel voor vpn-apparaten toe aan uw gebruikers of gebruikersgroepen.

Wi-Fi

Veel organisaties implementeren Wi-Fi profielen met vooraf geconfigureerde instellingen op gebruikersapparaten. Als uw organisatie alleen extern personeel heeft, hoeft u geen Wi-Fi verbindingsprofielen te implementeren. Wi-Fi profielen zijn optioneel en worden gebruikt voor on-premises connectiviteit.

✅ Draadloos verbinding maken

Wanneer gebruikers vanaf verschillende mobiele apparaten werken, kunnen ze het Wi-Fi-profiel gebruiken om draadloos en veilig verbinding te maken met het netwerk van uw organisatie.

Het profiel bevat de Wi-Fi configuratie-instellingen die automatisch verbinding maken met uw netwerk en/of SSID (service set-id). Gebruikers hoeven hun Wi-Fi instellingen niet handmatig te configureren.

✅ Ondersteuning voor mobiele apparaten on-premises

Het maken van een Wi-Fi-profiel is een algemeen minimumbasislijnbeleid voor organisaties met mobiele apparaten die on-premises werken.

Intune heeft ingebouwde Wi-Fi-instellingen voor Android-, iOS-/iPadOS-, macOS- en Windows-clientapparaten. Op gebruikersapparaten wordt uw Wi-Fi-verbinding weergegeven als een beschikbare verbinding. Gebruikers selecteren deze. En afhankelijk van de instellingen in uw Wi-Fi-profiel, kunnen gebruikers automatisch verifiëren en verbinding maken met de Wi-Fi op hun apparaten.

✅ Op elk gewenst moment implementeren

Op nieuwe apparaten wordt u aangeraden het configuratiebeleid voor Wi-Fi apparaten te implementeren wanneer apparaten worden ingeschreven bij Intune.

Als u bestaande apparaten hebt, kunt u het Wi-Fi-apparaatconfiguratiebeleid op elk gewenst moment implementeren.

Aan de slag met Wi-Fi profielen

Je kunt als volgt aan de slag:

Configureer de instellingen voor uw platform:

Wijs het Wi-Fi apparaatconfiguratieprofiel toe aan uw gebruikers of gebruikersgroepen.

Niveau 2 - Verbeterde beveiliging en configuratie

Dit niveau breidt uit wat u hebt geconfigureerd in niveau 1 en voegt meer beveiliging toe voor uw apparaten. In deze sectie maakt u een set beleidsregels op niveau 2 waarmee u meer beveiligingsinstellingen voor uw apparaten configureert.

Microsoft raadt het volgende beveiligingsbeleid op niveau 2 aan:

Schakel schijfversleuteling, beveiligd opstarten en TPM in op uw apparaten. Deze functies in combinatie met een sterk pincodebeleid of biometrische ontgrendeling worden aanbevolen op dit niveau.

Op Android-apparaten zijn schijfversleuteling en Samsung Knox mogelijk ingebouwd in het besturingssysteem. Schijfversleuteling wordt mogelijk automatisch ingeschakeld wanneer u de instellingen voor het vergrendelingsscherm configureert. In Intune kunt u een beleid voor apparaatbeperkingen maken waarmee instellingen voor het vergrendelingsscherm worden geconfigureerd.

Ga naar de volgende artikelen voor een lijst met de instellingen voor het wachtwoord en het vergrendelingsscherm die u kunt configureren:

Wachtwoorden laten verlopen en oude wachtwoorden opnieuw gebruiken. In niveau 1 hebt u een sterk pincode- of wachtwoordbeleid gemaakt. Als u dit nog niet hebt gedaan, moet u ervoor zorgen dat uw pincodes & wachtwoorden verlopen en stel enkele regels voor wachtwoordhergebruik in.

U kunt Intune gebruiken om een beleid voor apparaatbeperkingen of een catalogusbeleid voor instellingen te maken waarmee deze instellingen worden geconfigureerd. Ga naar de volgende artikelen voor meer informatie over de wachtwoordinstellingen die u kunt configureren:

Op Android-apparaten kunt u beleid voor apparaatbeperkingen gebruiken om wachtwoordregels in te stellen:

- Apparaten die eigendom zijn van de organisatie - Instellingen voor apparaatwachtwoorden

- Apparaten die eigendom zijn van de organisatie - Wachtwoordinstellingen voor werkprofielen

- Apparaten in persoonlijk eigendom - Wachtwoordinstellingen voor werkprofielen

- Apparaten in persoonlijk eigendom - Instellingen voor apparaatwachtwoord

Intune bevat honderden instellingen waarmee u de functies en instellingen van apparaten kunt beheren, zoals het uitschakelen van de ingebouwde camera, het beheren van meldingen, het toestaan van Bluetooth, het blokkeren van games en meer.

U kunt de ingebouwde sjablonen of de instellingencatalogus gebruiken om de instellingen te bekijken en te configureren.

Sjablonen voor apparaatbeperkingen hebben veel ingebouwde instellingen waarmee verschillende onderdelen van de apparaten kunnen worden beheerd, waaronder beveiliging, hardware, het delen van gegevens en meer.

U kunt deze sjablonen op de volgende platforms gebruiken:

- Android

- iOS/iPadOS

- macOS

- Windows

Gebruik de catalogus Instellingen om alle beschikbare instellingen te bekijken en te configureren. U kunt de instellingencatalogus op de volgende platforms gebruiken:

- iOS/iPadOS

- macOS

- Windows

Gebruik de ingebouwde beheersjablonen, vergelijkbaar met het on-premises configureren van ADMX-sjablonen. U kunt de ADMX-sjablonen op het volgende platform gebruiken:

- Windows

Als u on-premises GPO's gebruikt en wilt weten of dezelfde instellingen beschikbaar zijn in Intune, gebruikt u groepsbeleid analytics. Deze functie analyseert uw GPO's en kan deze, afhankelijk van de analyse, importeren in een catalogusbeleid voor Intune instellingen.

Ga voor meer informatie naar Uw on-premises GPO's analyseren en deze importeren in Intune.

Niveau 3 - Hoge beveiliging en configuratie

Dit niveau is een uitbreiding op wat u hebt geconfigureerd in niveaus 1 en 2. Er worden extra beveiligingsfuncties toegevoegd die worden gebruikt in organisaties op ondernemingsniveau.

Breid verificatie zonder wachtwoord uit voor andere services die door uw werknemers worden gebruikt. In niveau 1 hebt u biometrische gegevens ingeschakeld, zodat gebruikers zich kunnen aanmelden bij hun apparaten met een vingerafdruk of gezichtsherkenning. Vouw in dit niveau wachtwoordloos uit naar andere onderdelen van de organisatie.

Gebruik certificaten om e-mail-, VPN- en Wi-Fi-verbindingen te verifiëren. Certificaten worden geïmplementeerd op gebruikers en apparaten en worden vervolgens door gebruikers gebruikt om toegang te krijgen tot resources in uw organisatie via e-mail, VPN en Wi-Fi-verbindingen.

Ga voor meer informatie over het gebruik van certificaten in Intune naar:

Eenmalige aanmelding (SSO) configureren voor een naadloze ervaring wanneer gebruikers zakelijke apps openen, zoals Microsoft 365-apps. Gebruikers melden zich eenmaal aan en worden vervolgens automatisch aangemeld bij alle apps die ondersteuning bieden voor uw SSO-configuratie.

Ga naar voor meer informatie over het gebruik van eenmalige aanmelding in Intune en Microsoft Entra ID:

Meervoudige verificatie (MFA) gebruiken. Wanneer u overstapt op wachtwoordloos, voegt MFA een extra beveiligingslaag toe en kan het uw organisatie helpen beschermen tegen phishingaanvallen. U kunt MFA gebruiken met authenticator-apps, zoals Microsoft Authenticator, of met een telefoongesprek of sms-bericht. U kunt MFA ook gebruiken wanneer gebruikers hun apparaten inschrijven in Intune.

Meervoudige verificatie is een functie van Microsoft Entra ID en kan worden gebruikt met Microsoft Entra-accounts. Ga voor meer informatie naar:

Microsoft Tunnel instellen voor uw Android- en iOS-/iPadOS-apparaten. Microsoft Tunnel maakt gebruik van Linux om deze apparaten toegang te geven tot on-premises resources met behulp van moderne verificatie en voorwaardelijke toegang.

Microsoft Tunnel maakt gebruik van Intune, Microsoft Entra ID en Active Directory Federation Services (AD FS). Ga voor meer informatie naar Microsoft Tunnel voor Microsoft Intune.

Naast Microsoft Tunnel voor apparaten die zijn ingeschreven met Intune, kunt u Microsoft Tunnel for Mobile Application Management (Tunnel voor MAM) gebruiken om tunnelmogelijkheden uit te breiden naar Android- en iOS-/iPad-apparaten die niet zijn ingeschreven bij Intune. Tunnel voor MAM is beschikbaar als een Intune-invoegtoepassing waarvoor een extra licentie is vereist.

Ga voor meer informatie naar Mogelijkheden van Intune Suite-invoegtoepassingen gebruiken.

Gebruik het beleid Voor lokale beheerderswachtwoordoplossing (LAPS) van Windows om het ingebouwde lokale beheerdersaccount op uw Windows-apparaten te beheren en er een back-up van te maken. Omdat het lokale beheerdersaccount niet kan worden verwijderd en volledige machtigingen heeft voor het apparaat, is het beheer van het ingebouwde Windows-beheerdersaccount een belangrijke stap bij het beveiligen van uw organisatie. Intune beleid voor Windows LAPS maakt gebruik van de mogelijkheden die beschikbaar zijn voor Windows-apparaten waarop versie 21h2 of hoger wordt uitgevoerd.

Ga voor meer informatie naar Intune ondersteuning voor Windows LAPS.

Gebruik Microsoft Intune Endpoint Privilege Management (EPM) om de kwetsbaarheid voor aanvallen van uw Windows-apparaten te verminderen. Met EPM kunt u gebruikers die als standaardgebruikers (zonder beheerdersrechten) worden uitgevoerd, toch productief blijven door te bepalen wanneer deze gebruikers apps in een verhoogde context kunnen uitvoeren.

Regels voor EPM-uitbreiding kunnen zijn gebaseerd op bestands-hashes, certificaatregels en meer. De regels die u configureert, helpen ervoor te zorgen dat alleen de verwachte en vertrouwde toepassingen die u toestaat, kunnen worden uitgevoerd met verhoogde bevoegdheden. Regels kunnen:

- De onderliggende processen beheren die door een app worden gemaakt.

- Ondersteuningsaanvragen van gebruikers om een beheerd proces te verhogen.

- Sta automatische uitbreidingen van bestanden toe die alleen moeten worden uitgevoerd zonder enige onderbreking van de gebruiker.

Endpoint Privilege Management is beschikbaar als een Intune-invoegtoepassing waarvoor een extra licentie is vereist. Ga voor meer informatie naar Mogelijkheden van Intune Suite-invoegtoepassingen gebruiken.

Gebruik de android-modus Common Criteria op Android-apparaten die worden gebruikt door zeer gevoelige organisaties, zoals overheidsinstellingen.

Ga voor meer informatie over deze functie naar de modus Algemene criteria voor Android.

Beleid maken dat van toepassing is op de Windows-firmwarelaag. Deze beleidsregels kunnen helpen voorkomen dat malware communiceert met de Windows-besturingssysteemprocessen.

Ga voor meer informatie over deze functie naar DFCI-profielen (Device Firmware Configuration Interface) gebruiken op Windows-apparaten.

Kiosken, gedeelde apparaten en andere gespecialiseerde apparaten configureren:

Android Enterprise:

Android apparaatbeheerder

Zebra-apparaten gebruiken en beheren met Zebra Mobility Extensions

Apparaatinstellingen die als kiosk moeten worden uitgevoerd

Belangrijk

Beheer van Android-apparaatbeheerders is afgeschaft en niet meer beschikbaar voor apparaten met toegang tot Google Mobile Services (GMS). Als u momenteel apparaatbeheer gebruikt, raden we u aan over te schakelen naar een andere Android-beheeroptie. Ondersteunings- en help-documentatie blijft beschikbaar voor sommige apparaten zonder GMS, met Android 15 en eerder. Zie Ondersteuning voor Android-apparaatbeheerder op GMS-apparaten beëindigen voor meer informatie.

Shell-scripts implementeren:

Volg het minimale aanbevolen basislijnbeleid

- Microsoft Intune instellen

- Apps toevoegen, configureren en beveiligen

- Nalevingsbeleid plannen

- 🡺 Apparaatfuncties configureren (U bent hier)

- Apparaten registreren