Microsoft Tunnel voor Microsoft Intune

Microsoft Tunnel is een VPN-gatewayoplossing voor Microsoft Intune die wordt uitgevoerd in een container op Linux en toegang biedt tot on-premises resources van iOS-/iPadOS- en Android Enterprise-apparaten met behulp van moderne verificatie en voorwaardelijke toegang.

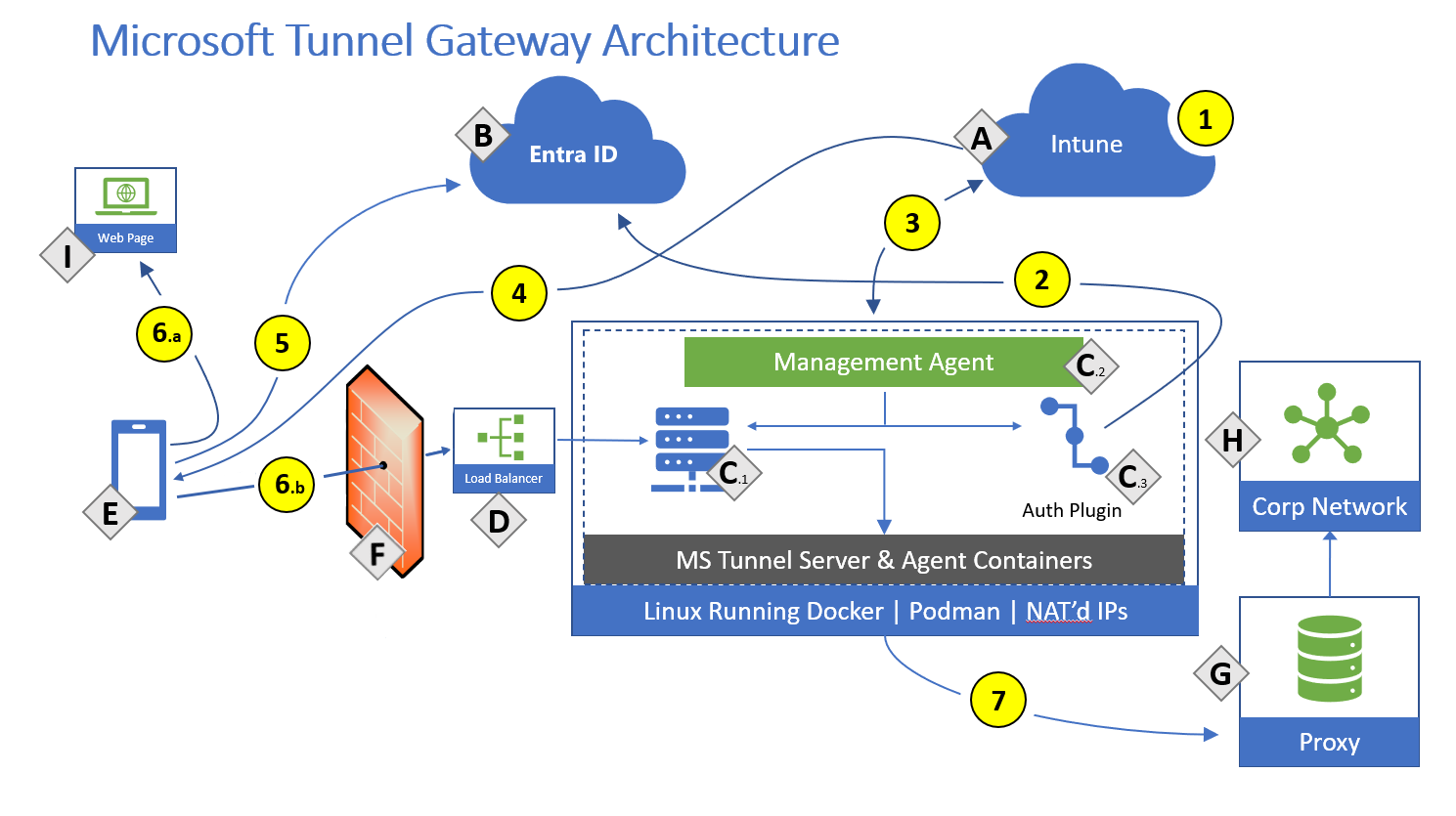

In dit artikel wordt de kern van Microsoft Tunnel, de werking en de architectuur ervan beschreven.

Als u klaar bent om de Microsoft Tunnel te implementeren, raadpleegt u Vereisten voor de Microsoft Tunnel en vervolgens De Microsoft Tunnel configureren.

Nadat u Microsoft Tunnel hebt geïmplementeerd, kunt u ervoor kiezen om Microsoft Tunnel for Mobile Application Management (Tunnel voor MAM) toe te voegen. Tunnel voor MAM breidt de Microsoft Tunnel VPN-gateway uit ter ondersteuning van apparaten met Android of iOS en die niet zijn ingeschreven bij Microsoft Intune. Tunnel voor MAM is beschikbaar wanneer u Microsoft Intune Abonnement 2 of Microsoft Intune Suite als een invoegtoepassingslicentie aan uw tenant toevoegt.

Opmerking

Microsoft Tunnel maakt geen gebruik van FIPS-compatibele algoritmen (Federal Information Processing Standard).

Tip

Download de Microsoft Tunnel Deployment Guide v3 in het Microsoft Downloadcentrum.

Overzicht van Microsoft Tunnel

Microsoft Tunnel Gateway wordt geïnstalleerd op een container die wordt uitgevoerd op een Linux-server. De Linux-server kan een fysiek vak zijn in uw on-premises omgeving of een virtuele machine die on-premises of in de cloud wordt uitgevoerd. Als u Tunnel wilt configureren, implementeert u een Microsoft Defender voor Eindpunt als de Microsoft Tunnel-client-app en Intune VPN-profielen op uw iOS- en Android-apparaten. Met de client-app en het VPN-profiel kunnen apparaten de tunnel gebruiken om verbinding te maken met bedrijfsresources. Wanneer de tunnel wordt gehost in de cloud, moet u een oplossing zoals Azure ExpressRoute gebruiken om uw on-premises netwerk uit te breiden naar de cloud.

Via het Microsoft Intune-beheercentrum kunt u het volgende doen:

- Download het Microsoft Tunnel-installatiescript dat u uitvoert op de Linux-servers.

- Configureer aspecten van Microsoft Tunnel Gateway, zoals IP-adressen, DNS-servers en poorten.

- Implementeer VPN-profielen op apparaten om ze om te leiden naar het gebruik van de tunnel.

- Implementeer de Microsoft Defender voor Eindpunt (de Tunnel-client-app) op uw apparaten.

Via de Defender voor Eindpunt-app, iOS-/iPadOS- en Android Enterprise-apparaten:

- Gebruik Microsoft Entra ID om te verifiëren bij de tunnel.

- Gebruik Active Directory Federation Services (AD FS) om te verifiëren bij de tunnel.

- Worden geëvalueerd op basis van uw beleid voor voorwaardelijke toegang. Als het apparaat niet compatibel is, heeft het geen toegang tot uw VPN-server of uw on-premises netwerk.

U kunt meerdere Linux-servers installeren ter ondersteuning van Microsoft Tunnel en servers combineren in logische groepen met de naam Sites. Elke server kan lid worden van één site. Wanneer u een site configureert, definieert u een verbindingspunt voor apparaten die moeten worden gebruikt wanneer ze toegang krijgen tot de tunnel. Voor sites is een serverconfiguratie vereist die u definieert en toewijst aan de site. De serverconfiguratie wordt toegepast op elke server die u toevoegt aan die site, waardoor de configuratie van meer servers wordt vereenvoudigd.

Als u apparaten naar de tunnel wilt leiden, maakt en implementeert u een VPN-beleid voor Microsoft Tunnel. Dit beleid is een VPN-profiel voor apparaatconfiguratie dat gebruikmaakt van Microsoft Tunnel voor het verbindingstype.

Functies van de VPN-profielen voor de tunnel zijn onder andere:

- Een beschrijvende naam voor de VPN-verbinding die zichtbaar is voor uw eindgebruikers.

- De site waarmee de VPN-client verbinding maakt.

- VPN-configuraties per app die bepalen voor welke apps het VPN-profiel wordt gebruikt en of het altijd aan is of niet. Wanneer altijd ingeschakeld is, maakt de VPN automatisch verbinding en wordt deze alleen gebruikt voor de apps die u definieert. Als er geen apps zijn gedefinieerd, biedt de always-on-verbinding tunneltoegang voor al het netwerkverkeer vanaf het apparaat.

- Voor iOS-apparaten waarvoor Microsoft Defender voor Eindpunt geconfigureerd om VPN's per app te ondersteunen en de TunnelOnly-modus is ingesteld op Waar, hoeven gebruikers zich niet te openen of zich aan te melden bij Microsoft Defender op hun apparaat om de tunnel te kunnen gebruiken. In plaats daarvan, wanneer de gebruiker is aangemeld bij de Bedrijfsportal op het apparaat of bij een andere app die gebruikmaakt van meervoudige verificatie met een geldig token voor toegang, wordt de VPN per app per app automatisch gebruikt. TunnelOnly-modus wordt ondersteund voor iOS/iPadOS en schakelt de Defender-functionaliteit uit, waardoor alleen de tunnelmogelijkheden overblijven.

- Handmatige verbindingen met de tunnel wanneer een gebruiker de VPN start en Verbinding maken selecteert.

- VPN-regels op aanvraag die het gebruik van de VPN toestaan wanneer aan voorwaarden voor specifieke FQDN's of IP-adressen wordt voldaan. (iOS/iPadOS)

- Proxyondersteuning. (iOS/iPadOS, Android 10+)

Serverconfiguraties zijn onder andere:

- IP-adresbereik: de IP-adressen die zijn toegewezen aan apparaten die verbinding maken met een Microsoft Tunnel.

- DNS-servers: de DNS-serverapparaten moeten worden gebruikt wanneer ze verbinding maken met de server.

- DNS-achtervoegsel zoeken.

- Regels voor gesplitste tunneling: maximaal 500 regels die worden gedeeld tussen routes opnemen en uitsluiten. Als u bijvoorbeeld 300 regels voor opnemen maakt, kunt u maximaal 200 regels uitsluiten.

- Poort: de poort waarop Microsoft Tunnel Gateway luistert.

Siteconfiguratie omvat:

- Een openbaar IP-adres of FQDN, het verbindingspunt voor apparaten die gebruikmaken van de tunnel. Dit adres kan voor een afzonderlijke server of het IP- of FQDN-adres van een taakverdelingsserver zijn.

- De serverconfiguratie die wordt toegepast op elke server in de site.

U wijst een server toe aan een site op het moment dat u de tunnelsoftware op de Linux-server installeert. De installatie maakt gebruik van een script dat u kunt downloaden vanuit het beheercentrum. Nadat u het script hebt gestart, wordt u gevraagd om de bewerking ervan te configureren voor uw omgeving. Dit omvat het opgeven van de site waaraan de server wordt gekoppeld.

Als u de Microsoft Tunnel wilt gebruiken, moeten apparaten de Microsoft Defender voor Eindpunt-app installeren. U krijgt de toepasselijke app uit de iOS-/iPadOS- of Android-app-stores en implementeert deze voor gebruikers.

Architectuur

De Microsoft Tunnel Gateway wordt uitgevoerd in containers die worden uitgevoerd op Linux-servers.

Onderdelen:

- Een – Microsoft Intune.

- B- Microsoft Entra ID.

-

C – Linux-server met Podman of Docker CE (Zie de Linux-serververeisten voor meer informatie over welke versies Podman of Docker vereisen)

- C.1 - Microsoft Tunnel Gateway.

- C.2 – Beheeragent.

- C.3 – Verificatie-invoegtoepassing – Autorisatie-invoegtoepassing, die wordt geverifieerd met Microsoft Entra.

- D : openbaar IP-adres of FQDN van de Microsoft Tunnel, die een load balancer kan vertegenwoordigen.

- E: mobile Apparaatbeheer (MDM) ingeschreven apparaat of een niet-ingeschreven mobiel apparaat met Tunnel for Mobile Application Management.

- F – Firewall

- G : interne proxyserver (optioneel).

- H – Bedrijfsnetwerk.

- I – Openbaar internet.

Acties:

- 1 : Intune beheerder serverconfiguraties en sites configureert, worden serverconfiguraties gekoppeld aan sites.

- 2 - Intune beheerder installeert Microsoft Tunnel Gateway en de verificatie-invoegtoepassing verifieert Microsoft Tunnel Gateway met Microsoft Entra. De Microsoft Tunnel Gateway-server is toegewezen aan een site.

- 3 - Beheeragent communiceert met Intune om uw serverconfiguratiebeleid op te halen en telemetrielogboeken naar Intune te verzenden.

- 4 - Intune beheerder maakt en implementeert VPN-profielen en de Defender-app op apparaten.

- 5 - Apparaat wordt geverifieerd bij Microsoft Entra. Beleid voor voorwaardelijke toegang wordt geëvalueerd.

-

6 - Met gesplitste tunnel:

- 6.a - Een deel van het verkeer gaat rechtstreeks naar het openbare internet.

- 6.b - Sommige verkeer gaat naar uw openbare IP-adres voor de tunnel. Het VPN-kanaal gebruikt TCP, TLS, UDP en DTLS via poort 443. Voor dit verkeer moeten de binnenkomende en uitgaande firewallpoorten zijn geopend.

- 7 - De tunnel stuurt verkeer naar uw interne proxy (optioneel) en/of uw bedrijfsnetwerk. IT-beheerders moeten ervoor zorgen dat verkeer van de interne interface van de Tunnel Gateway-server kan worden gerouteerd naar interne bedrijfsresources (IP-adresbereiken en poorten).

Opmerking

Tunnelgateway onderhoudt twee kanalen met de client. Er wordt een controlekanaal tot stand gebracht via TCP en TLS. Dit fungeert ook als een back-upgegevenskanaal. Vervolgens wordt gezocht naar een UDP-kanaal met behulp van DTLS (Datagram TLS, een implementatie van TLS via UDP) dat fungeert als het belangrijkste gegevenskanaal. Als het UDP-kanaal niet tot stand kan worden gebracht of tijdelijk niet beschikbaar is, wordt het back-upkanaal via TCP/TLS gebruikt. Poort 443 wordt standaard gebruikt voor zowel TCP als UDP, maar dit kan worden aangepast via de instelling Intune Serverconfiguratie - Serverpoort. Als u de standaardpoort (443) wijzigt, moet u ervoor zorgen dat uw binnenkomende firewallregels zijn aangepast aan de aangepaste poort.

De toegewezen CLIENT-IP-adressen (de instelling ip-adresbereik in een serverconfiguratie voor tunnel) zijn niet zichtbaar voor andere apparaten in het netwerk. Microsoft Tunnel Gateway maakt gebruik van port address translation (PAT). PAT is een type netwerkadresomzetting (NAT) waarbij meerdere privé-IP-adressen uit de serverconfiguratie worden toegewezen aan één IP (veel-op-een) met behulp van poorten. Clientverkeer heeft het bron-IP-adres van de Linux-serverhost.

Pauzeren en inspecteren:

Veel bedrijfsnetwerken dwingen netwerkbeveiliging af voor internetverkeer met behulp van technologieën zoals proxyservers, firewalls, SSL-onderbreking en -inspectie, diepgaande pakketinspectie en systemen ter preventie van gegevensverlies. Deze technologieën bieden belangrijke risicobeperking voor algemene internetaanvragen, maar kunnen de prestaties, schaalbaarheid en de kwaliteit van de eindgebruikerservaring aanzienlijk verminderen wanneer ze worden toegepast op Microsoft Tunnel Gateway en Intune service-eindpunten.

In de volgende informatie wordt beschreven waar onderbrekingen en inspecteren niet worden ondersteund. Er wordt verwezen naar het architectuurdiagram uit de voorgaande sectie.

Pauzeren en inspecteren wordt niet ondersteund in de volgende gebieden:

- Tunnel Gateway biedt geen ondersteuning voor SSL-onderbreking en -inspectie, TLS-onderbreking en -inspectie of deep packet-inspectie voor clientverbindingen.

- Het gebruik van firewalls, proxy's, load balancers of technologie die de clientsessies die naar de Tunnel Gateway gaan, beëindigt en inspecteert, wordt niet ondersteund en zorgt ervoor dat clientverbindingen mislukken. (Raadpleeg F, D en C in het architectuurdiagram).

- Als tunnelgateway een uitgaande proxy gebruikt voor toegang tot internet, kan de proxyserver geen onderbreking en inspectie uitvoeren. Dit komt doordat tunnelgatewaybeheeragent wederzijdse TLS-verificatie gebruikt bij het maken van verbinding met Intune (zie 3 in het architectuurdiagram). Als break and inspect is ingeschakeld op de proxyserver, moeten netwerkbeheerders die de proxyserver beheren het IP-adres van de Tunnel Gateway-server en FQDN (Fully Qualified Domain Name) toevoegen aan een goedkeuringslijst voor deze Intune eindpunten.

Aanvullende informatie:

Voorwaardelijke toegang wordt uitgevoerd in de VPN-client en is gebaseerd op de cloud-app Microsoft Tunnel Gateway. Niet-compatibele apparaten ontvangen geen toegangstoken van Microsoft Entra ID en hebben geen toegang tot de VPN-server. Zie Voorwaardelijke toegang gebruiken met de Microsoft Tunnel voor meer informatie over het gebruik van voorwaardelijke toegang met Microsoft Tunnel.

De beheeragent is geautoriseerd op basis van Microsoft Entra ID met behulp van azure-app-id/geheime sleutels.