Voldoen aan meervoudige verificatievereisten van memorandum 22-09

Meer informatie over het gebruik van Microsoft Entra ID als gecentraliseerd identiteitsbeheersysteem bij het implementeren van Zero Trust-principes. Zie, Us Office of Management and Budget (OMB) M 22-09 Memorandum voor de hoofden van uitvoerende afdelingen en agentschappen.

De memovereisten zijn dat werknemers door ondernemingen beheerde identiteiten gebruiken voor toegang tot toepassingen en dat meervoudige verificatie werknemers beschermt tegen geavanceerde onlineaanvallen, zoals phishing. Met deze aanvalsmethode wordt geprobeerd referenties te verkrijgen en in gevaar te komen, met koppelingen naar niet-geverifieerde sites.

Meervoudige verificatie voorkomt onbevoegde toegang tot accounts en gegevens. De memovereisten citeren meervoudige verificatie met phishingbestendige methoden: verificatieprocessen die zijn ontworpen om de openbaarmaking van verificatiegeheimen en uitvoer naar een website of toepassing te detecteren en te voorkomen als een legitiem systeem. Stel daarom vast welke meervoudige verificatiemethoden in aanmerking komen als phishingbestendig.

Phishingbestendige methoden

Sommige federale instanties hebben moderne referenties geïmplementeerd, zoals FIDO2-beveiligingssleutels of Windows Hello voor Bedrijven. Velen evalueren Microsoft Entra-verificatie met certificaten.

Meer informatie:

- FIDO2-beveiligingssleutels

- Windows Hello voor Bedrijven

- Overzicht van verificatie op basis van Microsoft Entra-certificaten

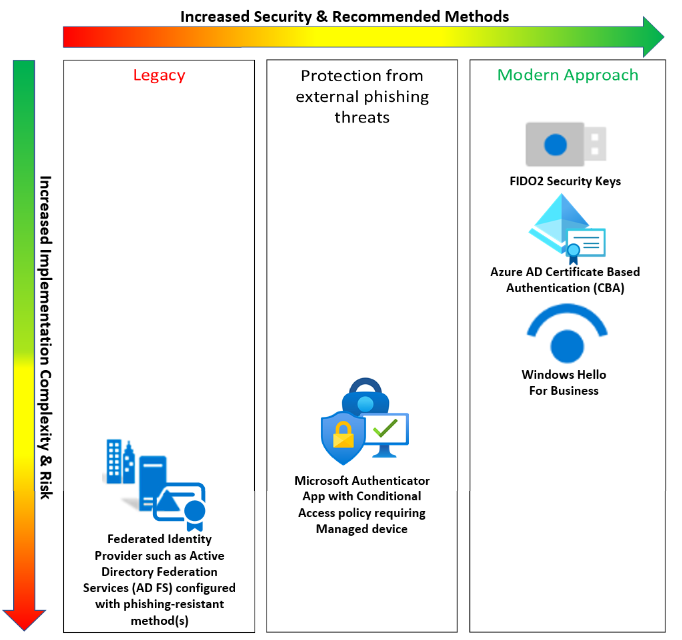

Sommige agentschappen moderniseren hun verificatiereferenties. Er zijn meerdere opties voor het voldoen aan phishingbestendige meervoudige verificatievereisten met Microsoft Entra ID. Microsoft raadt aan om phishingbestendige meervoudige verificatiemethode te gebruiken die overeenkomt met de mogelijkheden van het agentschap. Bedenk wat er nu mogelijk is voor meervoudige verificatie tegen phishing-weerstand om het algehele cyberbeveiligingspostuur te verbeteren. Moderne referenties implementeren. Als het snelste pad echter geen moderne benadering is, moet u de stap nemen om te beginnen met het traject naar moderne benaderingen.

Moderne benaderingen

-

FIDO2-beveiligingssleutels zijn volgens het Cybersecurity & Infrastructure Security Agency (CISA) de gouden standaard van meervoudige verificatie

- Zie de opties voor verificatie zonder wachtwoord voor Microsoft Entra ID, FIDO2-beveiligingssleutels

- Ga naar cisa.gov voor Meer dan een wachtwoord

-

Microsoft Entra-certificaatverificatie zonder afhankelijkheid van een federatieve id-provider.

- Deze oplossing omvat smartcard-implementaties: Common Access Card (CAC), Personal Identity Verification (PIV) en afgeleide PIV-referenties voor mobiele apparaten of beveiligingssleutels

- Zie overzicht van verificatie op basis van Microsoft Entra-certificaten

-

Windows Hello voor Bedrijven heeft phishingbestendige meervoudige verificatie

- Zie Windows Hello voor Bedrijven implementatieoverzicht

- Zie Windows Hello voor Bedrijven

Bescherming tegen externe phishing

Met microsoft Authenticator- en beleid voor voorwaardelijke toegang worden beheerde apparaten afgedwongen: hybride apparaten of apparaten die als compatibel zijn gemarkeerd. Installeer Microsoft Authenticator op apparaten die toegang hebben tot toepassingen die worden beveiligd door Microsoft Entra-id.

Meer informatie: Verificatiemethoden in Microsoft Entra ID - Microsoft Authenticator-app

Belangrijk

Om te voldoen aan de phishingbestendige vereiste: beheer alleen de apparaten die toegang hebben tot de beveiligde toepassing. Gebruikers die Microsoft Authenticator mogen gebruiken, vallen binnen het bereik van beleid voor voorwaardelijke toegang waarvoor beheerde apparaten voor toegang zijn vereist. Een beleid voor voorwaardelijke toegang blokkeert de toegang tot de Cloud-app voor Microsoft Intune-inschrijving. Gebruikers die Microsoft Authenticator mogen gebruiken, vallen binnen het bereik van dit beleid voor voorwaardelijke toegang. Gebruik dezelfde groep(en) om Microsoft Authenticator-verificatie in beleid voor voorwaardelijke toegang toe te staan om ervoor te zorgen dat gebruikers die zijn ingeschakeld voor de verificatiemethode binnen het bereik van beide beleidsregels vallen. Dit beleid voor voorwaardelijke toegang voorkomt de belangrijkste vector van phishingbedreigingen van kwaadwillende externe actoren. Het voorkomt ook dat kwaadwillende actor microsoft Authenticator een referentie registreert of lid wordt van een apparaat en het apparaat registreert bij Intune om deze als compatibel te markeren.

Meer informatie:

- Plan uw implementatie voor hybride deelname van Microsoft Entra, of

- Procedure: De implementatie van Uw Microsoft Entra-deelname plannen

- Zie ook algemeen beleid voor voorwaardelijke toegang: Een compatibel apparaat vereisen, een hybride apparaat van Microsoft Entra of meervoudige verificatie vereisen voor alle gebruikers

Notitie

Microsoft Authenticator is niet phishingbestendig. Configureer beleid voor voorwaardelijke toegang om te vereisen dat beheerde apparaten bescherming krijgen tegen externe phishingbedreigingen.

Verouderd

Federatieve id-providers (IDP's) zoals Active Directory Federation Services (AD FS) die zijn geconfigureerd met phishingbestendige methoden. Hoewel agentschappen phishingweerstand bereiken met federatieve IdP, voegt het kosten, complexiteit en risico toe. Microsoft moedigt de beveiligingsvoordelen van Microsoft Entra ID een IdP aan, waardoor het bijbehorende risico van een federatieve IdP wordt verwijderd

Meer informatie:

- Microsoft 365 beveiligen tegen on-premises aanvallen

- AD Federation Services implementeren in Azure

- AD FS configureren voor verificatie van gebruikerscertificaten

Overwegingen voor phishing-bestendige methoden

Uw huidige apparaatmogelijkheden, gebruikerspersoons en andere vereisten kunnen meervoudige methoden dicteren. Fido2-beveiligingssleutels met USB-C-ondersteuning vereisen bijvoorbeeld apparaten met USB-C-poorten. Houd rekening met de volgende informatie bij het evalueren van phishingbestendige meervoudige verificatie:

- Apparaattypen en -mogelijkheden die u kunt ondersteunen: kiosken, laptops, mobiele telefoons, biometrische lezers, USB, Bluetooth en communicatieapparaten in bijna veld

- persona's van organisatiegebruikers: frontliniewerknemers, thuiswerkers met en zonder bedrijfseigen hardware, beheerders met werkstations voor bevoegde toegang en zakelijke gastgebruikers

- Logistiek: meervoudige verificatiemethoden distribueren, configureren en registreren, zoals FIDO2-beveiligingssleutels, smartcards, door de overheid ingerichte apparatuur of Windows-apparaten met TPM-chips

- Fips 140-validatie (Federal Information Processing Standards) op verificatieniveau: sommige FIDO-beveiligingssleutels zijn FIPS 140 gevalideerd op niveaus voor AAL3 die zijn ingesteld door NIST SP 800-63B

Implementatieoverwegingen voor phishingbestendige meervoudige verificatie

Zie de volgende secties voor ondersteuning voor het implementeren van phishingbestendige methoden voor het aanmelden van toepassingen en virtuele apparaten.

Aanmeldingsscenario's voor toepassingen van verschillende clients

De volgende tabel bevat informatie over de beschikbaarheid van scenario's voor meervoudige verificatie die bestand zijn tegen phishing, op basis van het apparaattype dat wordt gebruikt om u aan te melden bij de toepassingen:

| Apparaat | AD FS als federatieve IdP met certificaatverificatie | Microsoft Entra-certificaatverificatie | FIDO2-beveiligingssleutels | Windows Hello voor Bedrijven | Microsoft Authenticator met beleid voor voorwaardelijke toegang waarmee hybride deelname van Microsoft Entra of compatibele apparaten wordt afgedwongen |

|---|---|---|---|---|---|

| Windows-apparaat |

|

|

|

|

|

| Mobiel iOS-apparaat |

|

|

Niet van toepassing | Niet van toepassing |

|

| Mobiel Android-apparaat |

|

|

Niet van toepassing | Niet van toepassing |

|

| macOS-apparaat |

|

|

Edge/Chrome | Niet van toepassing |

|

Meer informatie: Browserondersteuning voor FIDO2-verificatie zonder wachtwoord

Aanmeldingsscenario's voor virtuele apparaten waarvoor integratie is vereist

Om phishingbestendige meervoudige verificatie af te dwingen, is integratie mogelijk noodzakelijk. Meervoudige verificatie afdwingen voor gebruikers die toegang hebben tot toepassingen en apparaten. Gebruik voor de vijf typen phishing-bestendige meervoudige verificatie dezelfde functies voor toegang tot de volgende apparaattypen:

| Doelsysteem | Integratieacties |

|---|---|

| Virtuele Azure Linux-machine (VM) | De Linux-VM voor Microsoft Entra-aanmelding inschakelen |

| Azure Windows VM | De Windows-VM voor Microsoft Entra-aanmelding inschakelen |

| Azure Virtual Desktop | Azure Virtual Desktop inschakelen voor Microsoft Entra-aanmelding |

| VM's die on-premises of in andere clouds worden gehost | Schakel Azure Arc in op de virtuele machine en schakel microsoft Entra-aanmelding in. Momenteel in beperkte preview voor Linux. Ondersteuning voor Windows-VM's die in deze omgevingen worden gehost, staat op onze roadmap. |

| Niet-Microsoft-oplossing voor virtueel bureaublad | De virtuele bureaubladoplossing integreren als een app in Microsoft Entra ID |

Phishing-bestendige meervoudige verificatie afdwingen

Gebruik Voorwaardelijke toegang om meervoudige verificatie af te dwingen voor gebruikers in uw tenant. Met toevoeging van beleidsregels voor meerdere tenants kunt u dit afdwingen voor externe gebruikers.

Meer informatie: Overzicht: Toegang tussen tenants met Microsoft Entra Externe ID

Afdwingen tussen agentschappen

Gebruik Microsoft Entra B2B-samenwerking om te voldoen aan de vereisten die integratie mogelijk maken:

- Beperken tot welke andere Microsoft-tenants uw gebruikers toegang hebben

- Toegang toestaan tot gebruikers die u niet hoeft te beheren in uw tenant, maar meervoudige verificatie en andere toegangsvereisten afdwingen

Meer informatie: Overzicht van B2B-samenwerking

Meervoudige verificatie afdwingen voor partners en externe gebruikers die toegang hebben tot organisatieresources. Deze actie is gebruikelijk in samenwerkingsscenario's tussen agentschappen. Gebruik microsoft Entra-beleid voor toegang tot meerdere tenants om meervoudige verificatie te configureren voor externe gebruikers die toegang hebben tot toepassingen en resources.

Configureer vertrouwensinstellingen in beleid voor toegang tussen tenants om de meervoudige verificatiemethode te vertrouwen die de tenant voor gastgebruikers gebruikt. Vermijd dat gebruikers een meervoudige verificatiemethode registreren bij uw tenant. Schakel dit beleid per organisatie in. U kunt de meervoudige verificatiemethoden in de tenant van de gebruiker thuis bepalen en bepalen of ze voldoen aan de vereisten voor phishingweerstand.

Wachtwoordbeleid

Voor de memo moeten organisaties ineffectief wachtwoordbeleid wijzigen, zoals complexe, gedraaide wachtwoorden. Afdwingen omvat het verwijderen van de vereiste voor speciale tekens en cijfers, met beleid voor wachtwoordrotatie op basis van tijd. Overweeg in plaats daarvan de volgende opties:

-

Wachtwoordbeveiliging voor het afdwingen van een algemene lijst met zwakke wachtwoorden die Microsoft onderhoudt

- Voeg bovendien aangepaste verboden wachtwoorden toe

- Zie, Ongeldige wachtwoorden elimineren met Microsoft Entra-wachtwoordbeveiliging

- Selfservice voor wachtwoordherstel om gebruikers in staat te stellen wachtwoorden opnieuw in te stellen, bijvoorbeeld na accountherstel

- Microsoft Entra ID Protection voor waarschuwingen over verdachte referenties

- Wat is risico?

Hoewel de memo niet specifiek is over beleidsregels die moeten worden gebruikt met wachtwoorden, kunt u de standaard van NIST 800-63B overwegen.

Zie NIST Special Publication 800-63B, Digital Identity Guidelines.