Procedure: De implementatie van Uw Microsoft Entra-deelname plannen

U kunt apparaten rechtstreeks toevoegen aan Microsoft Entra ID zonder dat u zich hoeft aan on-premises Active Directory te koppelen, terwijl uw gebruikers productief en veilig blijven. Microsoft Entra join is geschikt voor ondernemingen voor implementaties op schaal en binnen het bereik. Eenmalige aanmelding (SSO) tot on-premises resources is ook beschikbaar voor apparaten die lid zijn van Microsoft Entra. Zie Hoe eenmalige aanmelding bij on-premises resources werkt op aan Microsoft Entra gekoppelde apparaten voor meer informatie.

Dit artikel bevat de informatie die u nodig hebt om uw Microsoft Entra join-implementatie te plannen.

Vereisten

In dit artikel wordt ervan uitgegaan dat u bekend bent met de inleiding tot apparaatbeheer in Microsoft Entra-id.

Uw implementatie plannen

Als u uw Microsoft Entra Join-implementatie wilt plannen, moet u vertrouwd raken met:

- Uw scenario's controleren

- Uw identiteitsinfrastructuur controleren

- Uw apparaatbeheer evalueren

- Overwegingen voor toepassingen en resources begrijpen

- Uw inrichtingsopties begrijpen

- Enterprise State Roaming inschakelen

- Voorwaardelijke toegang configureren

Uw scenario's controleren

Met Microsoft Entra join kunt u overstappen naar een cloud-first model met Windows. Als u van plan bent om uw apparaatbeheer te moderniseren en de it-kosten met betrekking tot apparaten te verlagen, biedt Microsoft Entra join een uitstekende basis voor het bereiken van deze doelstellingen.

Houd rekening met Microsoft Entra als uw doelen overeenkomen met de volgende criteria:

- U gaat Microsoft 365 gebruiken als de productiviteitssuite voor uw gebruikers.

- U wilt apparaten beheren met een cloudoplossing voor apparaatbeheer.

- U wilt het inrichten van apparaten vereenvoudigen voor geografisch gedistribueerde gebruikers.

- U bent van plan uw toepassingsinfrastructuur te moderniseren.

Uw identiteitsinfrastructuur controleren

Microsoft Entra join werkt in beheerde en federatieve omgevingen. De meeste organisaties implementeren beheerde domeinen. Scenario's voor beheerde domeinen vereisen geen configuratie en beheer van een federatieserver zoals Active Directory Federation Services (AD FS).

Beheerde omgeving

Een beheerde omgeving kan worden geïmplementeerd via Wachtwoord-hashsynchronisatie of Pass Through-verificatie met naadloze eenmalige aanmelding.

Federatieve omgeving

Een federatieve omgeving moet een id-provider hebben die zowel WS-Trust- als WS-Fed-protocollen ondersteunt:

- WS-Fed: dit protocol is vereist om een apparaat aan Microsoft Entra-id toe te voegen.

- WS-Trust: dit protocol is vereist om u aan te melden bij een apparaat dat is toegevoegd aan Microsoft Entra.

Wanneer u AD FS gebruikt, moet u de volgende WS-Trust-eindpunten inschakelen: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Als uw id-provider deze protocollen niet ondersteunt, werkt Microsoft Entra join niet systeemeigen.

Notitie

Momenteel werkt Microsoft Entra join niet met AD FS 2019 geconfigureerd met externe verificatieproviders als de primaire verificatiemethode. Microsoft Entra join wordt standaard ingesteld op wachtwoordverificatie als de primaire methode, wat resulteert in verificatiefouten in dit scenario

Gebruikersconfiguratie

Als u gebruikers maakt in uw:

- On-premises Active Directory moet u deze synchroniseren met Microsoft Entra ID met behulp van Microsoft Entra Connect.

- Microsoft Entra ID, er is geen extra installatie vereist.

On-premises UPN's (User Principal Names) die afwijken van Microsoft Entra UPN's, worden niet ondersteund op apparaten die zijn gekoppeld aan Microsoft Entra. Als uw gebruikers een on-premises UPN gebruiken, moet u van plan zijn over te schakelen naar het gebruik van hun primaire UPN in Microsoft Entra-id.

UPN-wijzigingen worden alleen ondersteund vanaf de Windows 10-update van 2004. Gebruikers op apparaten met deze update hebben geen problemen na het wijzigen van hun UPN's. Voor apparaten vóór de Windows 10-update van 2004 zouden gebruikers problemen met eenmalige aanmelding en voorwaardelijke toegang ondervinden op hun apparaten. Ze moeten zich aanmelden bij Windows via de tegel 'Andere gebruiker' met behulp van hun nieuwe UPN om dit probleem op te lossen.

Uw apparaatbeheer evalueren

Ondersteunde apparaten

Microsoft Entra join:

- Ondersteunt Windows 10- en Windows 11-apparaten.

- Wordt niet ondersteund in eerdere versies van Windows of andere besturingssystemen. Als u Windows 7/8.1-apparaten hebt, moet u ten minste upgraden naar Windows 10 om Microsoft Entra join te implementeren.

- Wordt ondersteund voor FEDERAL Information Processing Standard (FIPS)-compatibele Trusted Platform Module (TPM) 2.0, maar niet ondersteund voor TPM 1.2. Als uw apparaten FIPS-compatibele TPM 1.2 hebben, moet u deze uitschakelen voordat u doorgaat met Microsoft Entra join. Microsoft biedt geen hulpprogramma's voor het uitschakelen van de FIPS-modus voor TPM's, omdat deze afhankelijk is van de TPM-fabrikant. Neem contact op met uw hardware-OEM voor ondersteuning.

Aanbeveling: gebruik altijd de nieuwste Windows-versie om te profiteren van bijgewerkte functies.

Beheerplatform

Apparaatbeheer voor aan Microsoft Entra gekoppelde apparaten is gebaseerd op een MDM-platform (Mobile Device Management), zoals Intune en MDM-CSP's. Vanaf Windows 10 is er een ingebouwde MDM-agent die werkt met alle compatibele MDM-oplossingen.

Notitie

Groepsbeleid wordt niet ondersteund op aan Microsoft Entra gekoppelde apparaten omdat ze niet zijn verbonden met on-premises Active Directory. Beheer van aan Microsoft Entra gekoppelde apparaten is alleen mogelijk via MDM

Er zijn twee benaderingen voor het beheren van aan Microsoft Entra gekoppelde apparaten:

- Alleen MDM: een apparaat wordt uitsluitend beheerd door een MDM-provider zoals Intune. Alle beleidsregels worden geleverd als onderdeel van het MDM-inschrijvingsproces. Voor microsoft Entra ID P1- of P2- of EMS-klanten is MDM-inschrijving een geautomatiseerde stap die deel uitmaakt van een Microsoft Entra join.

- Co-beheer : een apparaat wordt beheerd door een MDM-provider en Microsoft Configuration Manager. In deze benadering wordt de Microsoft Configuration Manager-agent geïnstalleerd op een door MDM beheerd apparaat om bepaalde aspecten te beheren.

Als u Groepsbeleid gebruikt, evalueert u uw groepsbeleidsobject (GPO) en MDM-beleidspariteit met behulp van Groepsbeleidsanalyse in Microsoft Intune.

Bekijk ondersteunde en niet-ondersteunde beleidsregels om te bepalen of u een MDM-oplossing kunt gebruiken in plaats van groepsbeleid. Houd rekening met de volgende vragen voor niet-ondersteunde beleidsregels:

- Zijn de niet-ondersteunde beleidsregels nodig voor apparaten of gebruikers die lid zijn van Microsoft Entra?

- Zijn de niet-ondersteunde beleidsregels van toepassing in een cloudimplementatie?

Als uw MDM-oplossing niet beschikbaar is via de Microsoft Entra-app-galerie, kunt u deze toevoegen aan het proces dat wordt beschreven in Microsoft Entra-integratie met MDM.

Via co-beheer kunt u Microsoft Configuration Manager gebruiken om bepaalde aspecten van uw apparaten te beheren terwijl het beleid wordt geleverd via uw MDM-platform. Microsoft Intune maakt co-beheer mogelijk met Microsoft Configuration Manager. Zie Wat is co-beheer voor Windows 10 of nieuwere apparaten voor meer informatie over co-beheer. Als u een ander MDM-product dan Intune gebruikt, neem dan contact op met uw MDM-provider voor toepasselijke co-beheerscenario's.

Aanbeveling: Overweeg mdm-beheer alleen voor aan Microsoft Entra gekoppelde apparaten.

Overwegingen voor toepassingen en resources begrijpen

We raden u aan toepassingen van on-premises naar de cloud te migreren voor een betere gebruikerservaring en toegangsbeheer. Aan Microsoft Entra gekoppelde apparaten kunnen naadloos toegang bieden tot zowel on-premises als cloudtoepassingen. Zie Hoe eenmalige aanmelding bij on-premises resources werkt op aan Microsoft Entra gekoppelde apparaten voor meer informatie.

De volgende secties bevatten overwegingen voor verschillende typen toepassingen en resources.

Cloudtoepassingen

Als een toepassing wordt toegevoegd aan de Microsoft Entra-app-galerie, krijgen gebruikers eenmalige aanmelding via Microsoft Entra-gekoppelde apparaten. Er is geen andere configuratie vereist. Gebruikers krijgen eenmalige aanmelding op zowel Microsoft Edge- als Chrome-browsers. Voor Chrome moet u de Windows 10 Accounts-extensie implementeren.

Alle Win32-toepassingen die:

- Afhankelijk van Web Account Manager (WAM) voor tokenaanvragen krijgt u ook eenmalige aanmelding op aan Microsoft Entra gekoppelde apparaten.

- Vertrouw niet op WAM om verificatie.

On-premises webtoepassingen

Als uw apps aangepast zijn gebouwd of on-premises worden gehost, moet u deze toevoegen aan de vertrouwde sites van uw browser aan:

- Geïntegreerde Windows-verificatie in te schakelen om te werken

- Gebruikers een ervaring zonder prompt voor eenmalige aanmelding te geven.

Als u AD FS gebruikt, raadpleegt u Eenmalige aanmelding verifiëren en beheren met AD FS.

Aanbeveling: Overweeg hosting in de cloud (bijvoorbeeld Azure) en integratie met Microsoft Entra ID voor een betere ervaring.

On-premises toepassingen die afhankelijk zijn van verouderde protocollen

Gebruikers krijgen eenmalige aanmelding van aan Microsoft Entra gekoppelde apparaten als het apparaat toegang heeft tot een domeincontroller.

Notitie

Aan Microsoft Entra gekoppelde apparaten kunnen naadloos toegang bieden tot zowel on-premises als cloudtoepassingen. Zie Hoe eenmalige aanmelding bij on-premises resources werkt op aan Microsoft Entra gekoppelde apparaten voor meer informatie.

Aanbeveling: Implementeer de Microsoft Entra-toepassingsproxy om beveiligde toegang voor deze toepassingen in te schakelen.

On-premises netwerkshares

Uw gebruikers hebben eenmalige aanmelding van Microsoft Entra-gekoppelde apparaten wanneer een apparaat toegang heeft tot een on-premises domeincontroller. Meer informatie over hoe dit werkt

Printers

We raden u aan Universal Print te implementeren voor een cloudoplossing voor afdrukbeheer zonder on-premises afhankelijkheden.

On-premises toepassingen die afhankelijk zijn van computerverificatie

Aan Microsoft Entra gekoppelde apparaten bieden geen ondersteuning voor on-premises toepassingen die afhankelijk zijn van computerverificatie.

Aanbeveling: overweeg deze toepassingen buiten gebruik te stellen en over te stappen op hun moderne alternatieven.

Extern bureaublad-services

Voor een extern bureaublad-verbinding met een aan Microsoft Entra gekoppelde apparaten moet de hostcomputer lid zijn van Microsoft Entra of hybride microsoft Entra-gekoppeld zijn. Extern bureaublad vanaf een niet-gekoppeld of niet-Windows-apparaat wordt niet ondersteund. Zie Verbinding maken met externe pc die is gekoppeld aan Microsoft Entra voor meer informatie

Na de Windows 10 2004-update kunnen gebruikers extern bureaublad van een bij Microsoft Entra geregistreerd Windows 10- of hoger apparaat gebruiken op een ander apparaat dat is toegevoegd aan Microsoft Entra.

RADIUS- en wifiverificatie

Momenteel bieden Microsoft Entra-gekoppelde apparaten geen ondersteuning voor RADIUS-verificatie met behulp van een on-premises computerobject en certificaat voor het maken van verbinding met Wi-Fi-toegangspunten, omdat RADIUS afhankelijk is van de aanwezigheid van een on-premises computerobject in dit scenario. Als alternatief kunt u certificaten gebruiken die via Intune of gebruikersreferenties worden gepusht om te verifiëren bij wifi.

Uw inrichtingsopties begrijpen

Notitie

Aan Microsoft Entra gekoppelde apparaten kunnen niet worden geïmplementeerd met system preparation tool (Sysprep) of vergelijkbare imaging-hulpprogramma's.

U kunt aan Microsoft Entra gekoppelde apparaten inrichten met behulp van de volgende methoden:

- Selfservice in OOBE/Instellingen : in de selfservicemodus doorlopen gebruikers het Microsoft Entra-deelnameproces tijdens Windows Out of Box Experience (OOBE) of vanuit Windows-instellingen. Zie Uw werkapparaat toevoegen aan het netwerk van uw organisatie voor meer informatie.

- Windows Autopilot - Windows Autopilot maakt vooraf configuratie van apparaten mogelijk voor een soepelere Microsoft Entra join-ervaring in OOBE. Zie het Overzicht van Windows Autopilot voor meer informatie.

- Bulkinschrijving : met bulkinschrijving kan een beheerdergestuurde Microsoft Entra join met behulp van een hulpprogramma voor bulkinrichting apparaten configureren. Zie Bulkinschrijving voor Windows-apparaten voor meer informatie.

Hier volgt een vergelijking van deze drie benaderingen

| Element | Selfservice-installatie | Windows Autopilot | Bulkinschrijving |

|---|---|---|---|

| Gebruikersinteractie vereisen om in te stellen | Ja | Ja | Nr. |

| IT-inspanning vereisen | Nr. | Ja | Ja |

| Toepasselijke stromen | OOBE & Instellingen | Alleen OOBE | Alleen OOBE |

| Lokale beheerdersrechten voor de primaire gebruiker | Ja (standaard) | Configureerbaar | Nee |

| OEM-ondersteuning voor apparaten vereisen | Nr. | Ja | Nr. |

| Ondersteunde versies | 1511+ | 1709+ | 1703+ |

Kies uw implementatiebenadering of -benaderingen door de vorige tabel te bekijken en de volgende overwegingen te bekijken voor het kiezen van een van de volgende benaderingen:

- Zijn uw gebruikers technisch onderlegd om de installatie zelf te doorlopen?

- Selfservice werkt het beste voor deze gebruikers. Overweeg Windows Autopilot om de gebruikerservaring te verbeteren.

- Zijn uw gebruikers extern of binnen bedrijfsruimten?

- Selfservice of Autopilot werkt het beste voor externe gebruikers voor een probleemloze installatie.

- Geeft u de voorkeur aan een door de gebruiker gestuurde of door een beheerder beheerde configuratie?

- Bulkinschrijving werkt beter voor door beheerders gestuurde implementatie om apparaten in te stellen voordat ze worden overgedragen aan gebruikers.

- Koopt u apparaten van 1-2 OEMS of hebt u een brede distributie van OEM-apparaten?

- Als u aanschaft van beperkte OEM's die ook Autopilot ondersteunen, kunt u profiteren van een strakkere integratie met Autopilot.

De apparaatinstellingen configureren

Met het Microsoft Entra-beheercentrum kunt u de implementatie van aan Microsoft Entra gekoppelde apparaten in uw organisatie beheren. Als u de gerelateerde instellingen wilt configureren, bladert u naar Apparaatinstellingen voor alle apparaten identiteiten>>>. Meer informatie

Gebruikers kunnen apparaten toevoegen aan Microsoft Entra-id

Stel deze optie in op Alles of Geselecteerd op basis van het bereik van uw implementatie en op wie u een apparaat wilt instellen dat lid is van Microsoft Entra.

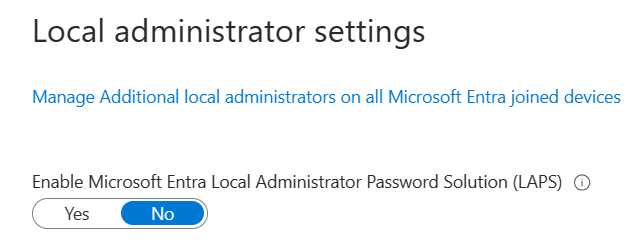

Aanvullende lokale beheerders op aan Microsoft Entra gekoppelde apparaten

Kies Geselecteerd en selecteert de gebruikers die u wilt toevoegen aan de groep lokale beheerders op alle aan Microsoft Entra gekoppelde apparaten.

Meervoudige verificatie (MFA) vereisen om apparaten te koppelen

Selecteer Ja als u wilt dat gebruikers MFA uitvoeren tijdens het toevoegen van apparaten aan Microsoft Entra-id.

Aanbeveling: gebruik de gebruikersactie Apparaten registreren of koppelen in voorwaardelijke toegang om MFA af te dwingen voor het toevoegen van apparaten.

Uw mobiliteitsinstellingen configureren

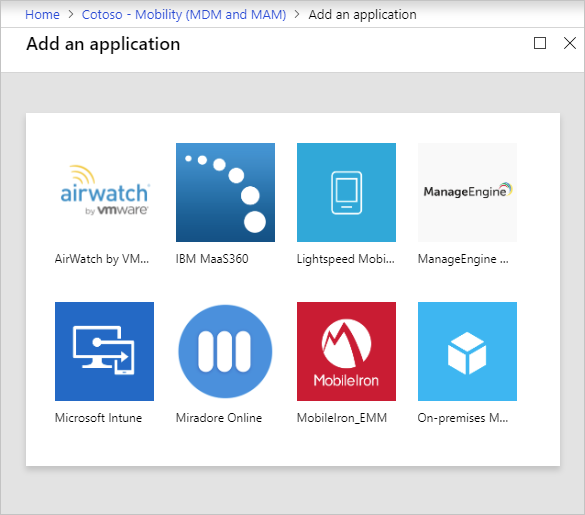

Voordat u uw mobiliteitsinstellingen kunt configureren, moet u eerst een MDM-provider toevoegen.

Een MDM-provider toevoegen:

Selecteer op de pagina Microsoft Entra-id in de sectie Beheren de optie

Mobility (MDM and MAM).Selecteer Toepassing toevoegen.

Selecteer uw MDM-provider in de lijst.

Selecteer uw MDM-provider om de gerelateerde instellingen te configureren.

Gebruikersbereik van MDM

Selecteer Sommige of Alle op basis van het bereik van uw implementatie.

Op basis van uw bereik vindt een van de volgende handelingen plaats:

- Gebruiker bevindt zich in MDM-bereik: als u een Microsoft Entra ID P1- of P2-abonnement hebt, wordt MDM-inschrijving geautomatiseerd samen met Microsoft Entra join. Alle gebruikers binnen het bereik moeten een juiste licentie voor uw MDM hebben. Als de MDM-inschrijving in dit scenario mislukt, wordt Microsoft Entra join teruggedraaid.

- Gebruiker bevindt zich niet in MDM-bereik: als gebruikers zich niet in mdm-bereik bevinden, wordt Microsoft Entra-deelname voltooid zonder MDM-inschrijving. Dit bereik resulteert in een niet-beheerd apparaat.

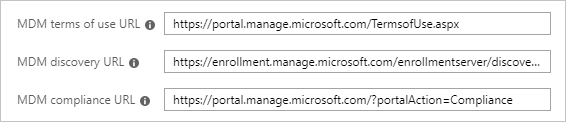

MDM-URL's

Er zijn drie URL's die betrekking hebben op uw MDM-configuratie:

- URL voor MDM-gebruiksvoorwaarden

- MDM-detectie-URL

- URL voor MDM-naleving

Elke URL heeft een vooraf gedefinieerde standaardwaarde. Als deze velden leeg zijn, neemt u contact op met uw MDM-provider voor meer informatie.

MAM-instellingen

Mobile Application Management (MAM) is niet van toepassing op Microsoft Entra Join.

Enterprise State Roaming inschakelen

Als u statusroaming wilt inschakelen naar Microsoft Entra ID, zodat gebruikers hun instellingen op verschillende apparaten kunnen synchroniseren, raadpleegt u Enterprise State Roaming inschakelen in Microsoft Entra ID.

Aanbeveling: Schakel deze instelling in, zelfs voor hybride apparaten van Microsoft Entra.

Voorwaardelijke toegang configureren

Als u een MDM-provider hebt geconfigureerd voor uw aan Microsoft Entra gekoppelde apparaten, markeert de provider het apparaat zodra het apparaat onder beheer is.

U kunt deze implementatie gebruiken om beheerde apparaten te vereisen voor toegang tot cloud-apps met voorwaardelijke toegang.