Verificatiemethoden in Microsoft Entra ID - Microsoft Authenticator-app

Microsoft Authenticator biedt een ander beveiligingsniveau voor uw Microsoft Entra-werk- of schoolaccount of uw Microsoft-account. Het is beschikbaar voor Android en iOS. Met de Microsoft Authenticator-app kunnen gebruikers zich tijdens het aanmelden op een wachtwoordloze manier verifiëren. Ze kunnen het ook gebruiken als verificatieoptie tijdens selfservice voor wachtwoordherstel (SSPR) of MFA-gebeurtenissen (MultiFactor Authentication).

Microsoft Authenticator ondersteunt wachtwoordsleutel, aanmelden zonder wachtwoord en MFA met behulp van meldingen en verificatiecodes.

- Gebruikers kunnen zich aanmelden met een wachtwoordsleutel in de Authenticator-app en phishingbestendige verificatie voltooien met hun biometrische aanmeldings- of apparaatpincode.

- Gebruikers kunnen Authenticator-meldingen instellen en zich aanmelden met Authenticator in plaats van hun gebruikersnaam en wachtwoord.

- Gebruikers kunnen een MFA-aanvraag ontvangen op hun mobiele apparaat en de aanmeldingspoging goedkeuren of weigeren vanaf hun telefoon.

- Ze kunnen ook een OATH-verificatiecode gebruiken in de Authenticator-app en deze invoeren in een aanmeldingsinterface.

Zie Aanmelden zonder wachtwoord inschakelen met Microsoft Authenticator voor meer informatie.

Notitie

Gebruikers kunnen hun mobiele app niet registreren wanneer ze SSPR inschakelen. In plaats daarvan kunnen gebruikers hun mobiele app registreren bij https://aka.ms/mfasetup of als onderdeel van de gecombineerde registratie van beveiligingsgegevens op https://aka.ms/setupsecurityinfo. De Authenticator-app wordt mogelijk niet ondersteund in bètaversies van iOS en Android. Bovendien biedt de Authenticator-app op Android vanaf 20 oktober 2023 geen ondersteuning meer voor oudere versies van de Android-Bedrijfsportal. Android-gebruikers met Bedrijfsportal versies lager dan 2111 (5.0.5333.0) kunnen geen nieuwe exemplaren van Authenticator opnieuw registreren of registreren totdat ze hun Bedrijfsportal toepassing bijwerken naar een nieuwere versie.

Aanmelden met wachtwoordsleutel

Authenticator is een gratis wachtwoordsleuteloplossing waarmee gebruikers wachtwoordloze phishing-bestendige verificaties kunnen uitvoeren vanaf hun eigen telefoons. Enkele belangrijke voordelen van het gebruik van wachtwoordsleutels in de Authenticator-app:

- Wachtwoordsleutels kunnen eenvoudig op schaal worden geïmplementeerd. Vervolgens zijn wachtwoordsleutels beschikbaar op de telefoon van een gebruiker voor zowel MDM-scenario's (Mobile Device Management) als BYOD-scenario's (Bring Your Own Device).

- Wachtwoordsleutels in Authenticator zijn niet duurder en reizen met de gebruiker waar ze ook naartoe gaan.

- Wachtwoordsleutels in Authenticator zijn apparaatgebonden die ervoor zorgen dat de wachtwoordsleutel het apparaat waarop deze is gemaakt, niet verlaat.

- Gebruikers blijven up-to-date met de nieuwste wachtwoordsleutelinnovatie op basis van open WebAuthn-standaarden.

- Ondernemingen kunnen andere mogelijkheden op basis van verificatiestromen, zoals FIPS 140-naleving (Federal Information Processing Standards), laag leggen.

Apparaatgebonden wachtwoordsleutel

Wachtwoordsleutels in de Authenticator-app zijn apparaatgebonden om ervoor te zorgen dat ze nooit het apparaat verlaten waarop ze zijn gemaakt. Op een iOS-apparaat gebruikt Authenticator de Secure Enclave om de wachtwoordsleutel te maken. Op Android maken we de wachtwoordsleutel in het beveiligde element op apparaten die dit ondersteunen, of gaan we terug naar de TRUSTED Execution Environment (TEE).

Hoe passkey attestation werkt met Authenticator

Wanneer attestation is ingeschakeld in het FIDO2-beleid (Passkey), probeert Microsoft Entra ID de geldigheid van het beveiligingssleutelmodel of de wachtwoordsleutelprovider te verifiëren waar de wachtwoordsleutel wordt gemaakt. Wanneer een gebruiker een wachtwoordsleutel registreert in Authenticator, controleert attestation of de legitieme Microsoft Authenticator-app de wachtwoordsleutel heeft gemaakt met behulp van Apple- en Google-services. Hier vindt u meer informatie over de werking van attestation voor elk platform:

iOS: Authenticator Attestation maakt gebruik van de iOS App Attest-service om de geldigheid van de Authenticator-app te garanderen voordat de wachtwoordsleutel wordt geregistreerd.

Android:

- Voor Play Integrity Attestation maakt Authenticator-attestation gebruik van de Play Integrity-API om de geldigheid van de Authenticator-app te garanderen voordat de wachtwoordsleutel wordt geregistreerd.

- Voor sleutelverklaring gebruikt Authenticator-attestation van Android sleutelattest om te controleren of de wachtwoordsleutel die wordt geregistreerd, wordt ondersteund door hardware.

Notitie

Voor zowel iOS als Android is Authenticator-attestation afhankelijk van Apple- en Google-services om de echtheid van de Authenticator-app te verifiëren. Intensief servicegebruik kan ervoor zorgen dat de registratie van wachtwoordsleutels mislukt en gebruikers moeten het mogelijk opnieuw proberen. Als Apple- en Google-services niet beschikbaar zijn, blokkeert Authenticator-attestation de registratie waarvoor attestation is vereist totdat de services zijn hersteld. Als u de status van de Google Play Integrity-service wilt controleren, raadpleegt u het Google Play-statusdashboard. Zie Systeemstatus om de status van de iOS App Attest-service te controleren.

Zie Wachtwoordsleutels inschakelen in Microsoft Authenticator voor Microsoft Entra-id voor meer informatie over het configureren van attestation.

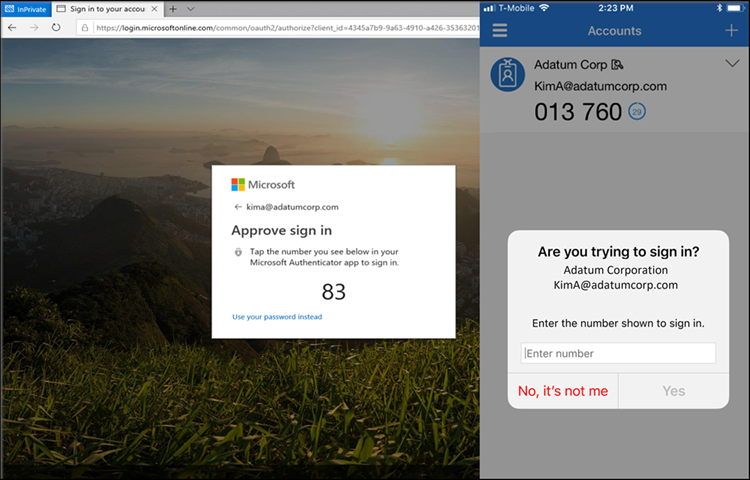

Aanmelden zonder wachtwoord via meldingen

In plaats van een prompt voor een wachtwoord te zien na het invoeren van een gebruikersnaam, zien gebruikers die telefoonaanmelding vanuit de Authenticator-app inschakelen een bericht om een nummer in te voeren in hun app. Wanneer het juiste nummer is geselecteerd, is het aanmeldingsproces voltooid.

Deze verificatiemethode biedt een hoog beveiligingsniveau en verwijdert de noodzaak voor de gebruiker om een wachtwoord op te geven bij het aanmelden.

Zie Aanmelden zonder wachtwoord inschakelen met Microsoft Authenticator om aan de slag te gaan met aanmeldingen zonder wachtwoord.

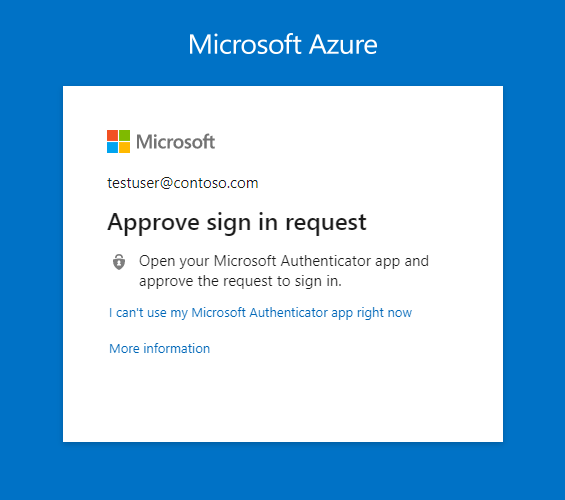

MFA via meldingen via mobiele app

De Authenticator-app kan ongeautoriseerde toegang tot accounts helpen voorkomen en frauduleuze transacties stoppen door een melding naar uw smartphone of tablet te sturen. Gebruikers zien de melding en selecteren, als deze legitiem is, Verifiëren. Anders kan de gebruiker Weigeren selecteren.

Notitie

Vanaf augustus 2023 genereren afwijkende aanmeldingen geen meldingen, vergelijkbaar met de manier waarop aanmeldingen van onbekende locaties geen meldingen genereren. Als u een afwijkende aanmelding wilt goedkeuren, kunnen gebruikers Microsoft Authenticator of Authenticator Lite openen in een relevante aanvullende app, zoals Outlook. Vervolgens kunnen ze omlaag trekken om te vernieuwen of tikken op Vernieuwen en de aanvraag goedkeuren.

In China werkt de melding via de mobiele app-methode op Android-apparaten niet omdat Google Play-services (inclusief pushmeldingen) in de regio worden geblokkeerd. IOS-meldingen werken echter wel. Voor Android-apparaten moeten alternatieve verificatiemethoden beschikbaar worden gesteld voor deze gebruikers.

Verificatiecode vanuit mobiele app

De Authenticator-app kan als softwaretoken worden gebruikt om een OATH-verificatiecode te genereren. Nadat u uw gebruikersnaam en wachtwoord hebt ingevoerd, voert u de code van de Authenticator-app in in de aanmeldingsinterface. De verificatiecode biedt een tweede vorm van verificatie.

Notitie

OATH-verificatiecodes die door Authenticator worden gegenereerd, worden niet ondersteund voor verificatie op basis van certificaten.

Gebruikers kunnen een combinatie hebben van maximaal vijf OATH-hardwaretokens of verificatortoepassingen, zoals de Authenticator-app, die op elk gewenst moment zijn geconfigureerd voor gebruik.

FIPS 140-compatibel voor Microsoft Entra-verificatie

In overeenstemming met de richtlijnen die worden beschreven in NIST Special Publication 800-63B, zijn verificators die worden gebruikt door amerikaanse overheidsinstanties vereist voor het gebruik van fips 140 gevalideerde cryptografie. Deze richtlijn helpt amerikaanse overheidsinstanties te voldoen aan de vereisten van Executive Order (EO) 14028. Daarnaast helpt deze richtlijn andere gereguleerde branches, zoals gezondheidszorgorganisaties die werken met elektronische recepten voor gecontroleerde stoffen (EPCS) aan hun wettelijke vereisten te voldoen.

FIPS 140 is een Amerikaanse overheidsstandaard die minimale beveiligingsvereisten definieert voor cryptografische modules in producten en systemen van informatietechnologie. Het Cryptografische Module Validation Program (CMVP) onderhoudt het testen op basis van de FIPS 140-standaard.

Microsoft Authenticator voor iOS

Vanaf versie 6.6.8 gebruikt Microsoft Authenticator voor iOS de systeemeigen Apple CoreCrypto-module voor door FIPS gevalideerde cryptografie op iOS FIPS 140-compatibele apparaten. Alle Microsoft Entra-verificaties met behulp van phishingbestendige apparaatgebonden wachtwoordsleutels, push meervoudige verificaties (MFA), wachtwoordloze telefoon-aanmelding (PSI) en eenmalige wachtwoordcodes op basis van tijd (TOTP) maken gebruik van de FIPS-cryptografie.

Zie Apple iOS-beveiligingscertificeringen voor meer informatie over de met FIPS 140 gevalideerde cryptografische modules die worden gebruikt en compatibele iOS-apparaten.

Microsoft Authenticator voor Android

Vanaf versie 6.2409.6094 op Microsoft Authenticator voor Android worden alle verificaties in Microsoft Entra-id, inclusief wachtwoordsleutels, beschouwd als FIPS-compatibel. Authenticator maakt gebruik van de cryptografische module van wolfSSL Inc. om fips 140- en beveiligingsniveau 1-naleving op Android-apparaten te bereiken. Zie Het cryptografische modulevalidatieprogramma voor meer informatie over de certificering.

Het registratietype Microsoft Authenticator bepalen in Beveiligingsgegevens

Gebruikers hebben toegang tot beveiligingsgegevens (zie de URL's in de volgende sectie) of door beveiligingsgegevens in MyAccount te selecteren om meer Microsoft Authenticator-registraties te beheren en toe te voegen. Specifieke pictogrammen worden gebruikt om onderscheid te maken tussen de registratie van Microsoft Authenticator en het aanmelden van een telefoon zonder wachtwoord of MFA.

| Registratietype authenticator | Pictogram |

|---|---|

| Microsoft Authenticator: aanmelden zonder wachtwoord | |

| Microsoft Authenticator: (melding/code) |

SecurityInfo-koppelingen

| Cloud | URL voor beveiligingsgegevens |

|---|---|

| Azure Commercial (inclusief Government Community Cloud (GCC)) | https://aka.ms/MySecurityInfo |

| Azure for US Government (inclusief GCC High en DoD) | https://aka.ms/MySecurityInfo-us |

Updates voor Authenticator

Microsoft werkt Authenticator continu bij om een hoog beveiligingsniveau te behouden. Om ervoor te zorgen dat uw gebruikers de best mogelijke ervaring krijgen, raden we hen aan hun Authenticator-app continu bij te werken. In het geval van kritieke beveiligingsupdates werken app-versies die niet up-to-date zijn mogelijk niet en kunnen gebruikers hun verificatie niet voltooien. Als een gebruiker een versie van de app gebruikt die niet wordt ondersteund, wordt hij of zij gevraagd om een upgrade uit te voeren naar de nieuwste versie voordat hij of zij zich gaat aanmelden.

Microsoft stelt ook regelmatig oudere versies van de Authenticator-app buiten gebruik om een hoge beveiligingsbalk voor uw organisatie te onderhouden. Als het apparaat van een gebruiker geen moderne versies van Microsoft Authenticator ondersteunt, kunnen ze zich niet aanmelden met de app. Deze gebruikers wordt aangeraden zich aan te melden met een OATH-verificatiecode in Microsoft Authenticator om MFA te voltooien.

Volgende stappen

Zie Wachtwoordsleutels inschakelen in Microsoft Authenticator voor Microsoft Entra-id om aan de slag te gaan met wachtwoordsleutels.

Zie Aanmelden zonder wachtwoord inschakelen met Microsoft Authenticator voor meer informatie over aanmelden zonder wachtwoord.

Meer informatie over het configureren van verificatiemethoden met behulp van de Microsoft Graph REST API.