Zelfstudie: Okta-sync-provisioning migreren naar Microsoft Entra Connect-synchronisatie

In deze zelfstudie leert u hoe u gebruikersinrichting migreert van Okta naar Microsoft Entra ID en gebruikerssynchronisatie of Universal Sync migreert naar Microsoft Entra Connect. Met deze mogelijkheid kunt u inrichten in Microsoft Entra ID en Office 365.

Notitie

Wanneer u synchronisatieplatforms migreert, valideert u de stappen in dit artikel in overeenstemming met uw omgeving voordat u Microsoft Entra Connect uit de faseringsmodus haalt of de Microsoft Entra-cloudinrichtingsagent inschakelt.

Vereisten

Wanneer u overstapt van Okta-inrichting naar Microsoft Entra ID, zijn er twee opties. Gebruik een Microsoft Entra Connect-server of Microsoft Entra-cloudinrichting.

Meer informatie: Vergelijking tussen Microsoft Entra Connect en cloudsynchronisatie.

Microsoft Entra-cloudinrichting is het meest vertrouwde migratiepad voor Okta-klanten die Universal Sync of User Sync gebruiken. De cloudinrichtingsagents zijn lichtgewicht. U kunt ze installeren op of in de buurt van domeincontrollers, zoals de Okta-directorysynchronisatieagents. Installeer ze niet op dezelfde server.

Wanneer u gebruikers synchroniseert, gebruikt u een Microsoft Entra Connect-server als uw organisatie een van de volgende technologieën nodig heeft:

- Apparaatsynchronisatie: Hybride deelname van Microsoft Entra of Hello voor Bedrijven

- Doorgangsverificatie

- Ondersteuning voor meer dan 150.000 objecten

- Ondersteuning voor terugschrijven

Als u Microsoft Entra Connect wilt gebruiken, moet u zich aanmelden met de rol Hybrid Identity Administrator.

Notitie

Houd rekening met alle vereisten wanneer u Microsoft Entra Connect of Microsoft Entra-cloudinrichting installeert. Zie Vereisten voor Microsoft Entra Connect voordat u doorgaat met de installatie.

Bevestig het onveranderbare ID-kenmerk gesynchroniseerd door Okta

Het kenmerk ImmutableID koppelt gesynchroniseerde objecten aan hun on-premises tegenhangers. Okta neemt de Active Directory-objectGUID van een on-premises object en converteert het naar een met Base-64 gecodeerde tekenreeks. Standaard wordt die tekenreeks gestempeld naar het veld ImmutableID in Microsoft Entra ID.

U kunt verbinding maken met Microsoft Graph PowerShell en de huidige immutableID-waarde bekijken. Als u de Microsoft Graph PowerShell-module nog niet hebt gebruikt, voert u het volgende uit:

Install-Module Microsoft.Graph -Scope CurrentUser -Repository PSGallery -Force in een beheersessie voordat u de volgende opdrachten uitvoert:

Connect-MgGraph

Als u de module hebt, kan er een waarschuwing worden weergegeven om bij te werken naar de nieuwste versie.

Importeer de geïnstalleerde module.

Meld u in het verificatievenster aan als minstens een hybride identiteitsbeheerder.

Maak verbinding met de tenant.

Controleer de waarde-instellingen van immutableID. In het volgende voorbeeld wordt de objectGUID standaard geconverteerd naar de ImmutableID.

Bevestig handmatig de conversie van objectGUID naar Base64 on-premises. Gebruik deze opdrachten om een afzonderlijke waarde te testen:

Get-MgUser onpremupn | fl objectguid $objectguid = 'your-guid-here-1010' [system.convert]::ToBase64String(([GUID]$objectGUID).ToByteArray())

ObjectGUID-methoden voor massavalidatie

Voordat u overstapt naar Microsoft Entra Connect, is het essentieel om te controleren of de onveranderbare ID-waarden in Microsoft Entra-id overeenkomen met hun on-premises waarden.

Met de volgende opdracht worden on-premises Microsoft Entra-gebruikers opgehaald en wordt een lijst met hun objectGUID-waarden en ImmutableID-waarden geëxporteerd die al zijn berekend naar een CSV-bestand.

Voer de volgende opdracht uit in Microsoft Graph PowerShell op een on-premises domeincontroller:

Get-ADUser -Filter * -Properties objectGUID | Select-Object UserPrincipalName, Name, objectGUID, @{Name = 'ImmutableID'; Expression = { [system.convert]::ToBase64String((GUID).tobytearray()) } } | export-csv C:\Temp\OnPremIDs.csvVoer de volgende opdracht uit in een Microsoft Graph PowerShell-sessie om de gesynchroniseerde waarden weer te geven:

Get-MgUser -all $true | Where-Object {$_.dirsyncenabled -like "true"} | Select-Object UserPrincipalName, @{Name = 'objectGUID'; Expression = { [GUID][System.Convert]::FromBase64String($_.ImmutableID) } }, ImmutableID | export-csv C:\\temp\\AzureADSyncedIDS.csvControleer na beide exports of de waarden van immutableID van de gebruiker overeenkomen.

Belangrijk

Als uw onveranderbare ID-waarden in de cloud niet overeenkomen met objectGUID-waarden, hebt u de standaardwaarden voor Okta-synchronisatie gewijzigd. U hebt waarschijnlijk een ander kenmerk gekozen om onveranderbare ID-waarden te bepalen. Voordat u naar de volgende sectie gaat, moet u bepalen welk bronkenmerk immutableID-waarden vult. Voordat u Okta-synchronisatie uitschakelt, werkt u het kenmerk Okta bij dat wordt gesynchroniseerd.

Microsoft Entra Connect installeren in stagingmodus

Nadat u de lijst met bron- en doeldoelen hebt voorbereid, installeert u een Microsoft Entra Connect-server. Als u Microsoft Entra Connect-cloudinrichting gebruikt, slaat u deze sectie over.

Download en installeer Microsoft Entra Connect op een server. Zie de aangepaste installatie van Microsoft Entra Connect.

Selecteer Gebruikers identificeren in het linkerdeelvenster.

Selecteer op de pagina Uniek identificeren van uw gebruikers onder Selecteren hoe gebruikers moeten worden geïdentificeerd met Microsoft Entra-id de optie Kies een specifiek kenmerk.

Als u de okta-standaardinstelling niet hebt gewijzigd, selecteert u mS-DS-ConsistencyGUID.

Waarschuwing

Deze stap is essentieel. Zorg ervoor dat het kenmerk dat u selecteert voor een bronanker toegewezen wordt aan uw Microsoft Entra-gebruikers. Als u het verkeerde kenmerk selecteert, verwijdert en installeert u Microsoft Entra Connect opnieuw om deze optie opnieuw te selecteren.

Selecteer Volgende.

Selecteer Configureren in het linkerdeelvenster.

Op de pagina Gereed om te configureren selecteert u Faseringsmodus inschakelen.

Selecteer Installeren.

Controleer of de immutableID-waarden overeenkomen.

Wanneer de configuratie is voltooid, selecteert u Afsluiten.

Open Synchronisatieservice als beheerder.

Zoek de Volledige synchronisatie naar de domain.onmicrosoft.com connectorruimte.

Controleer of er gebruikers zijn onder het tabblad Connectors met Flow Updates.

Controleer of er geen verwijderingen in behandeling zijn in de export.

Selecteer het tabblad Connectors.

Markeer de domain.onmicrosoft.com verbindingslijnruimte.

Selecteer de zoekconnectorruimte.

In het dialoogvenster Zoekverbindingsruimte, onder Bereik, selecteert u Exporten In Behandeling.

Selecteer Verwijderen.

Selecteer Zoeken. Als alle objecten overeenkomen, worden er geen overeenkomende records weergegeven voor Deletes.

Recordobjecten in afwachting van verwijdering en hun on-premises waarden.

Wis verwijderen.

Selecteer Toevoegen.

Selecteer Wijzigen.

Selecteer Zoeken.

Updatefuncties worden weergegeven voor gebruikers die worden gesynchroniseerd met Microsoft Entra ID via Okta. Nieuwe objecten toevoegen okta wordt niet gesynchroniseerd. Deze bevinden zich in de organisatie-eenheidsstructuur die is geselecteerd tijdens de installatie van Microsoft Entra Connect.

Dubbelklik op een update om te zien wat Microsoft Entra Connect communiceert met Microsoft Entra ID.

Notitie

Als er toevoegingsfuncties zijn voor een gebruiker in Microsoft Entra ID, is het on-premises account niet gelijk aan het cloudaccount. Entra Connect maakt een nieuw object en registreert nieuwe en onverwachte toevoegingen.

- Voordat u de faseringsmodus afsluit, corrigeert u de ImmutableID-waarde in Microsoft Entra ID.

In dit voorbeeld heeft Okta het e-mailkenmerk aan het account van de gebruiker gestempeld, hoewel de on-premises waarde niet juist was. Wanneer Microsoft Entra Connect het account overneemt, wordt het e-mailkenmerk verwijderd uit het object.

- Controleer of updates kenmerken bevatten die worden verwacht in Microsoft Entra-id. Als er meerdere kenmerken worden verwijderd, kunt u on-premises AD-waarden invullen voordat u de faseringsmodus verwijdert.

Notitie

Voordat u doorgaat, moet u ervoor zorgen dat gebruikerskenmerken worden gesynchroniseerd en weergegeven op het tabblad In afwachting van export. Als ze worden verwijderd, zorg er dan voor dat de ImmutableID-waarden overeenkomen en dat de gebruiker zich in een geselecteerde organisatie-eenheid bevindt voor synchronisatie.

Microsoft Entra Connect-cloudsynchronisatieagents installeren

Nadat u uw lijst met bron- en doeldoelen hebt voorbereid, installeert en configureert u Microsoft Entra Connect-cloudsynchronisatieagents. Zie zelfstudie : Één forest integreren met één Microsoft Entra-tenant.

Notitie

Als u een Microsoft Entra Connect-server gebruikt, slaat u deze sectie over.

Uitschakelen van Okta-inrichting voor Microsoft Entra ID

Nadat u de installatie van Microsoft Entra Connect hebt gecontroleerd, schakelt u Okta-provisioning uit voor Microsoft Entra ID.

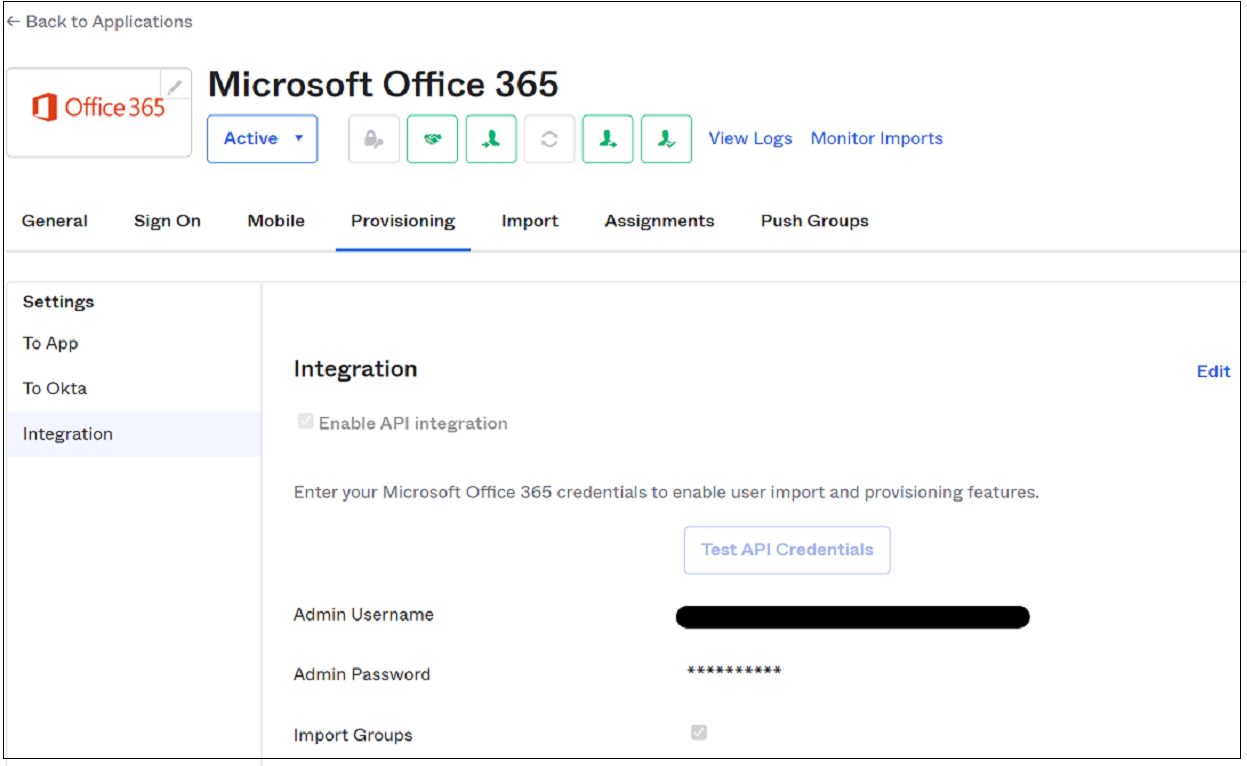

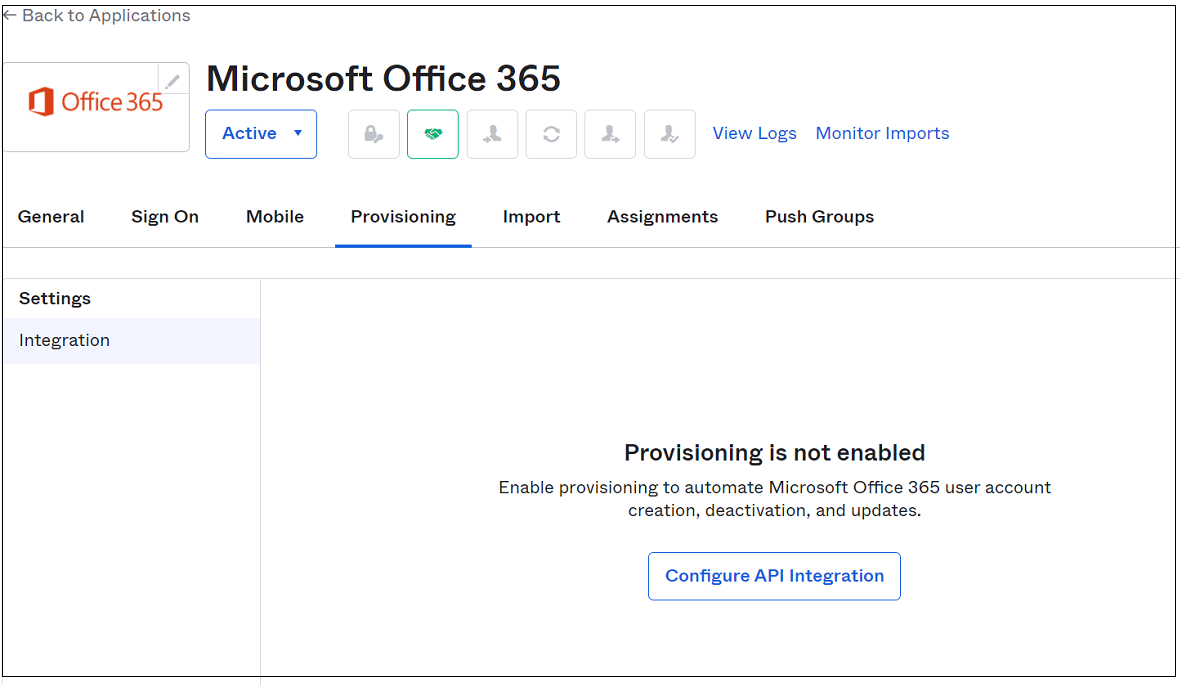

Ga naar de Okta-portal

Selecteer Applicaties.

Selecteer de Okta-app waarmee gebruikers worden ingesteld voor Microsoft Entra-id.

Selecteer het tabblad Inrichten.

Selecteer de sectie Integratie .

Selecteer Bewerken.

Schakel de optie API-integratie inschakelen uit.

Selecteer Opslaan.

Notitie

Als u meerdere Office 365-apps hebt die het inrichten voor Microsoft Entra ID verwerken, moet u ervoor zorgen dat ze zijn uitgeschakeld.

Faseringsmodus uitschakelen in Microsoft Entra Connect

Nadat u Okta-inrichting hebt uitgeschakeld, kan de Microsoft Entra Connect-server objecten synchroniseren.

Notitie

Als u Microsoft Entra Connect-cloudsynchronisatieagents gebruikt, slaat u deze sectie over.

- Voer de installatiewizard uit vanaf het bureaublad.

- Selecteer Configureren.

- Selecteer Faseringsmodus configureren

- Selecteer Volgende.

- Voer de gegevens in van het Hybrid Identity Administrator-account voor uw omgeving.

- Schakel de faseringsmodus uit.

- Selecteer Volgende.

- Selecteer Configureren.

- Open na de configuratie de synchronisatieservice als beheerder.

- Bekijk de export op de domain.onmicrosoft.com-connector.

- Controleer toevoegingen, updates en verwijderingen.

- De migratie is voltooid. Voer de installatiewizard opnieuw uit om Microsoft Entra Connect-functies bij te werken en uit te vouwen.

Cloudsynchronisatieagenten inschakelen

Nadat u Okta-inrichting hebt uitgeschakeld, kan de Microsoft Entra Connect-cloudsynchronisatieagent objecten synchroniseren.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

- Blader naar Identiteitsbeheer>Hybride beheer>Microsoft Entra Connect>Connect Sync.

- Selecteer Configuratieprofiel .

- Selecteer Inschakelen.

- Keer terug naar het inrichtingsmenu en selecteer Logboeken.

- Controleer of de provisioning connector in-place objecten heeft bijgewerkt. De cloudsynchronisatieagenten zijn niet-destructief. Updates mislukken als er geen overeenkomst is gevonden.

- Als een gebruiker niet overeenkomt, moet u updates uitvoeren om de immutableID-waarden te binden.

- Start de cloudinrichtingssynchronisatie opnieuw.