Aangepaste installatie van Microsoft Entra Connect

Gebruik aangepaste instellingen in Microsoft Entra Connect als u meer opties voor de installatie wilt. Gebruik deze instellingen, bijvoorbeeld als u meerdere forests hebt of als u optionele functies wilt configureren. Gebruik aangepaste instellingen in alle gevallen waarin snelle installatie niet voldoet aan uw implementatie- of topologiebehoeften.

Vereisten:

- Download Microsoft Entra Connect.

- Voltooi de vereiste stappen in Microsoft Entra Connect: Hardware en vereisten.

- Zorg ervoor dat u de accounts hebt die worden beschreven in Microsoft Entra Connect-accounts en -machtigingen.

Aangepaste installatie-instellingen

Als u een aangepaste installatie voor Microsoft Entra Connect wilt instellen, gaat u door de wizardpagina's die in de volgende secties worden beschreven.

Snelle instellingen

Selecteer Aanpassen op de pagina Express-instellingen om een installatie met aangepaste instellingen te starten. In de rest van dit artikel wordt u begeleid bij het aangepaste installatieproces. Gebruik de volgende koppelingen om snel naar de informatie voor een bepaalde pagina te gaan:

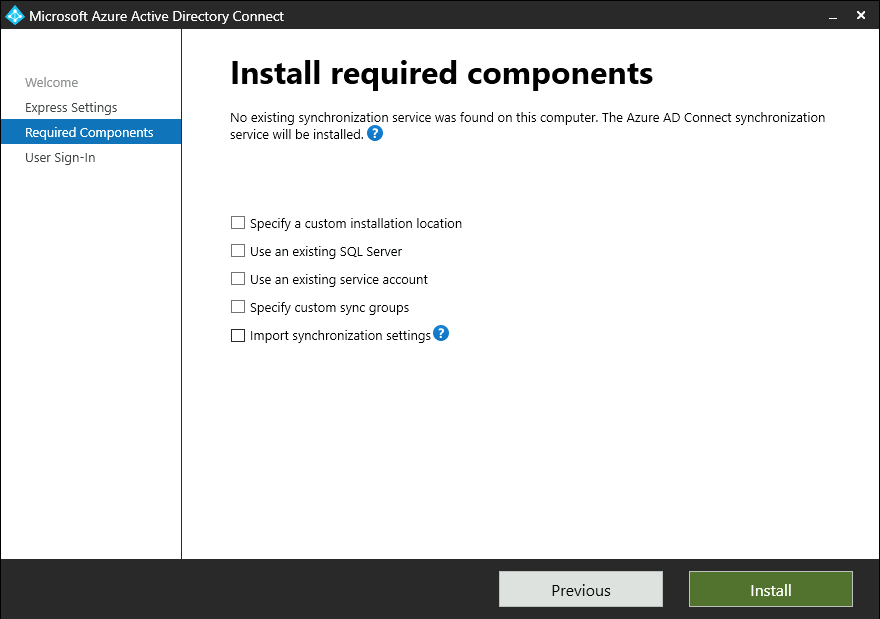

Vereiste onderdelen installeren

Wanneer u de synchronisatieservices installeert, kunt u de optionele configuratiesectie uitgeschakeld laten. Microsoft Entra Connect stelt alles automatisch in. Er wordt een EXEMPLAAR van SQL Server 2019 Express LocalDB ingesteld, de juiste groepen gemaakt en machtigingen toegewezen. Als u de standaardinstellingen wilt wijzigen, selecteert u de juiste vakken. De volgende tabel bevat een overzicht van deze opties en bevat koppelingen naar aanvullende informatie.

| Optionele configuratie | Beschrijving |

|---|---|

| Een aangepaste installatielocatie opgeven | Hiermee kunt u het standaardinstallatiepad voor Microsoft Entra Connect wijzigen. |

| Een bestaande SQL Server gebruiken | Hiermee kunt u de SQL Server-naam en exemplaarnaam opgeven. Kies deze optie als u al een databaseserver hebt die u wilt gebruiken. Voer bijvoorbeeld de naam van het exemplaar, een komma en het poortnummer in als uw SQL Server-exemplaar browsen niet heeft ingeschakeld. Geef vervolgens de naam op van de Microsoft Entra Connect-database. Uw SQL-bevoegdheden bepalen of een nieuwe database kan worden gemaakt of uw SQL-beheerder moet de database vooraf maken. Als u sql Server-beheerdersmachtigingen (SA) hebt, raadpleegt u Microsoft Entra Connect installeren met behulp van een bestaande database. Als u gedelegeerde machtigingen (DBO) hebt, raadpleegt u Microsoft Entra Connect installeren met behulp van gedelegeerde SQL-beheerdersmachtigingen. |

| Een bestaand serviceaccount gebruiken | Microsoft Entra Connect biedt standaard een virtueel serviceaccount voor de synchronisatieservices. Als u een extern exemplaar van SQL Server gebruikt of een proxy gebruikt waarvoor verificatie is vereist, kunt u een beheerd serviceaccount of een met een wachtwoord beveiligd serviceaccount in het domein gebruiken. Voer in die gevallen het account in dat u wilt gebruiken. Als u de installatie wilt uitvoeren, moet u een SA in SQL zijn, zodat u aanmeldingsreferenties voor het serviceaccount kunt maken. Zie Microsoft Entra Connect-accounts en -machtigingen voor meer informatie. Met behulp van de nieuwste build kan de SQL-beheerder de database nu buiten de band inrichten. Vervolgens kan de Microsoft Entra Connect-beheerder deze installeren met de rechten van de database-eigenaar. Zie Microsoft Entra Connect installeren met behulp van gedelegeerde SQL-beheerdersmachtigingen voor meer informatie. |

| Aangepaste synchronisatiegroepen opgeven | Wanneer de synchronisatieservices zijn geïnstalleerd, maakt Microsoft Entra Connect standaard vier groepen die lokaal zijn op de server. Deze groepen zijn Beheerders, Operators, Bladeren en Wachtwoord opnieuw instellen. U kunt hier uw eigen groepen opgeven. De groepen moeten lokaal zijn op de server. Ze kunnen zich niet in het domein bevinden. |

| Synchronisatie-instellingen importeren | Hiermee kun je instellingen importeren uit andere versies van Microsoft Entra Connect. Zie Microsoft Entra Connect-configuratie-instellingen importeren en exporteren voor meer informatie. |

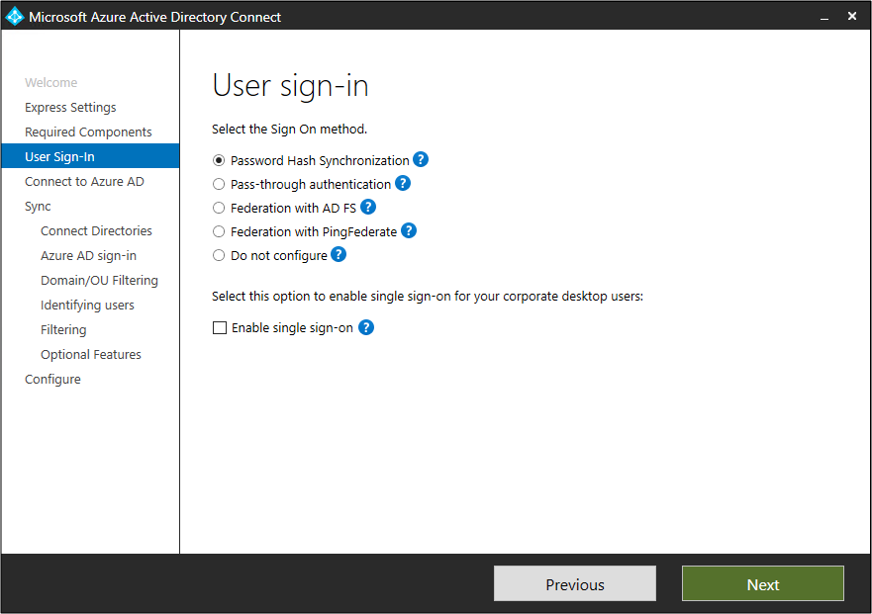

Gebruikersaanmelding

Nadat u de vereiste onderdelen hebt geïnstalleerd, selecteert u de methode voor eenmalige aanmelding van uw gebruikers. In de volgende tabel worden de beschikbare opties kort beschreven. Zie voor een volledige beschrijving van de aanmeldmethodes User sign-in.

| Optie voor eenmalige aanmelding | Beschrijving |

|---|---|

| Hash-synchronisatie van wachtwoord | Gebruikers kunnen zich aanmelden bij Microsoft-cloudservices, zoals Microsoft 365, met hetzelfde wachtwoord dat ze gebruiken in hun on-premises netwerk. Gebruikerswachtwoorden worden gesynchroniseerd met Microsoft Entra-id als wachtwoord-hash. Verificatie vindt plaats in de cloud. Zie Wachtwoord-hashsynchronisatie voor meer informatie. |

| Pass-through-verificatie | Gebruikers kunnen zich aanmelden bij Microsoft-cloudservices, zoals Microsoft 365, met hetzelfde wachtwoord dat ze gebruiken in hun on-premises netwerk. Gebruikerswachtwoorden worden gevalideerd door te worden doorgegeven aan de on-premises Active Directory-domeincontroller. |

| Federatie met AD FS | Gebruikers kunnen zich aanmelden bij Microsoft-cloudservices, zoals Microsoft 365, met hetzelfde wachtwoord dat ze gebruiken in hun on-premises netwerk. Gebruikers worden omgeleid naar hun on-premises Exemplaar van Azure Directory Federation Services (AD FS) om zich aan te melden. Verificatie vindt on-premises plaats. |

| Federatie met PingFederate | Gebruikers kunnen zich aanmelden bij Microsoft-cloudservices, zoals Microsoft 365, met hetzelfde wachtwoord dat ze gebruiken in hun on-premises netwerk. Gebruikers worden omgeleid naar hun on-premises PingFederate-exemplaar om zich aan te melden. Verificatie vindt on-premises plaats. |

| Niet configureren | Er is geen gebruikersaanmeldingsfunctie geïnstalleerd of geconfigureerd. Kies deze optie als u al een federatieserver van derden of een andere oplossing hebt. |

| Eenmalige aanmelding inschakelen | Deze optie is beschikbaar bij zowel wachtwoord-hashsynchronisatie als passthrough-verificatie. Het biedt een ervaring voor eenmalige aanmelding voor desktopgebruikers in bedrijfsnetwerken. Zie Eenmalige aanmelding voor meer informatie. Opmerking: voor AD FS-klanten is deze optie niet beschikbaar. AD FS biedt al hetzelfde niveau van eenmalige aanmelding. |

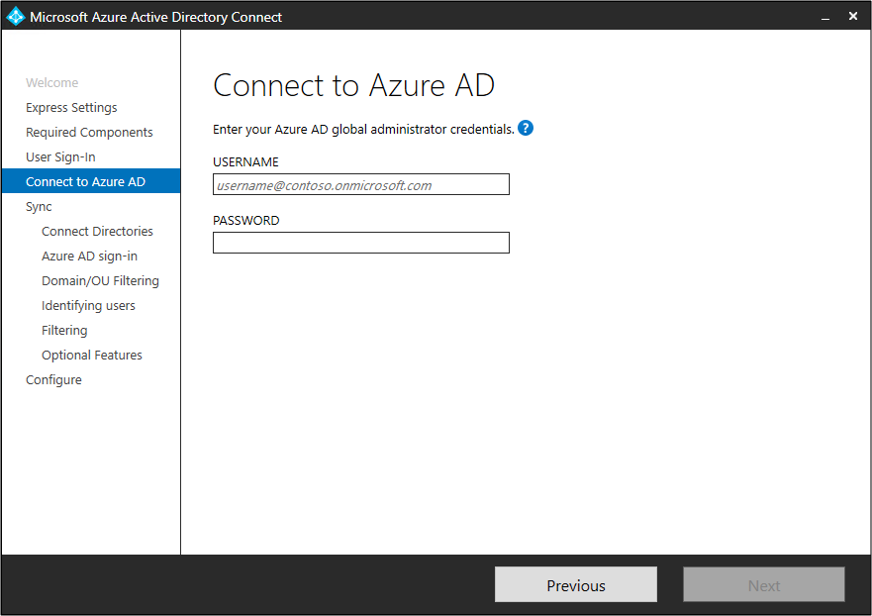

Verbinding maken met Microsoft Entra-id

Voer op de pagina Verbinding maken met Microsoft Entra-id een account en wachtwoord voor een hybride identiteitsbeheerder in. Als u Federatie met AD FS op de vorige pagina hebt geselecteerd, meldt u zich niet aan met een account dat zich in een domein bevindt dat u wilt inschakelen voor federatie.

Mogelijk wilt u een account gebruiken in het standaarddomein onmicrosoft.com , dat bij uw Microsoft Entra-tenant hoort. Dit account wordt alleen gebruikt voor het maken van een serviceaccount in Microsoft Entra-id. Deze wordt niet gebruikt nadat de installatie is voltooid.

Notitie

U kunt het beste voorkomen dat on-premises gesynchroniseerde accounts worden gebruikt voor Microsoft Entra-roltoewijzingen. Als het on-premises account is aangetast, kan dit ook worden gebruikt om uw Microsoft Entra-resources te compromitteerd. Raadpleeg best practices voor Microsoft Entra-rollen voor een volledige lijst met aanbevolen procedures

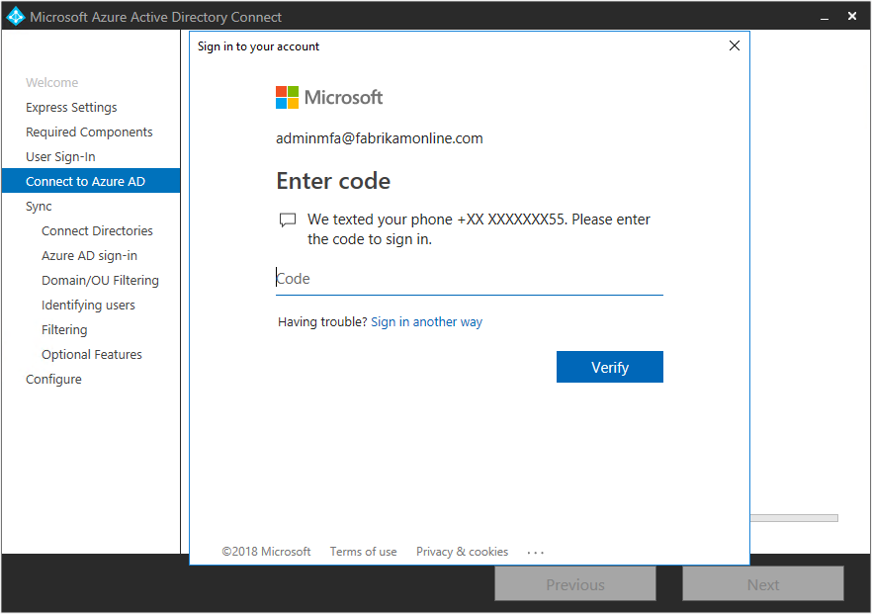

Als voor uw globale beheerdersaccount meervoudige verificatie is ingeschakeld, geeft u het wachtwoord opnieuw op in het aanmeldingsvenster en moet u de meervoudige verificatievraag voltooien. De controle kan bestaan uit een verificatiecode of uit een telefoongesprek.

Het globale beheerdersaccount kan ook bevoegd identiteitsbeheer hebben ingeschakeld.

Als u verificatieondersteuning wilt gebruiken voor scenario's zonder wachtwoord, zoals federatieve accounts, smartcards en MFA-scenario's, kunt u de switch /InteractiveAuth opgeven bij het starten van de wizard. Met deze schakeloptie wordt de gebruikersinterface voor verificatie van de wizard overgeslagen en wordt de gebruikersinterface van de MSAL-bibliotheek gebruikt om de verificatie af te handelen.

Als u een fout ziet of problemen ondervindt met de connectiviteit, raadpleegt u Verbindingsproblemen oplossen.

Pagina's synchroniseren

In de volgende secties worden de pagina's in de sectie Synchroniseren beschreven.

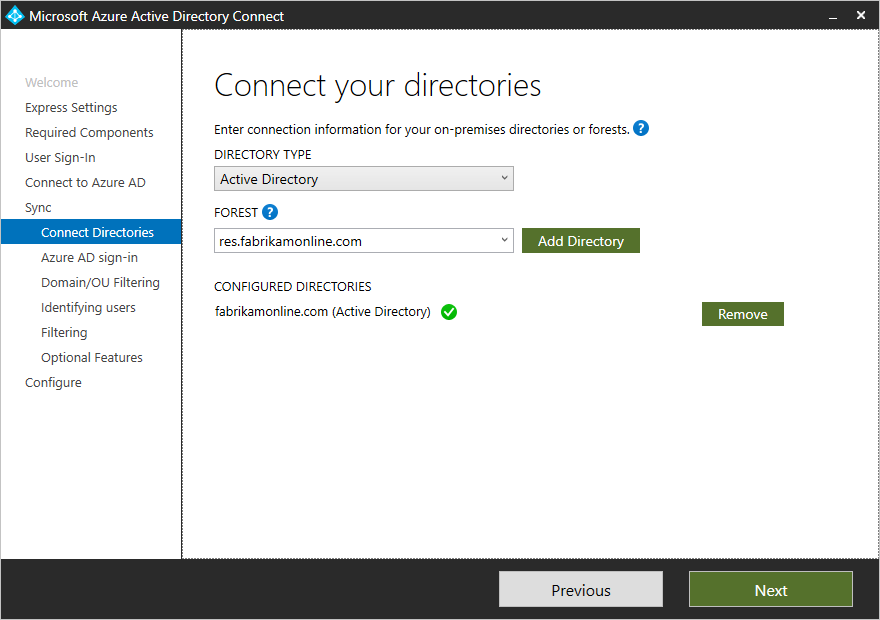

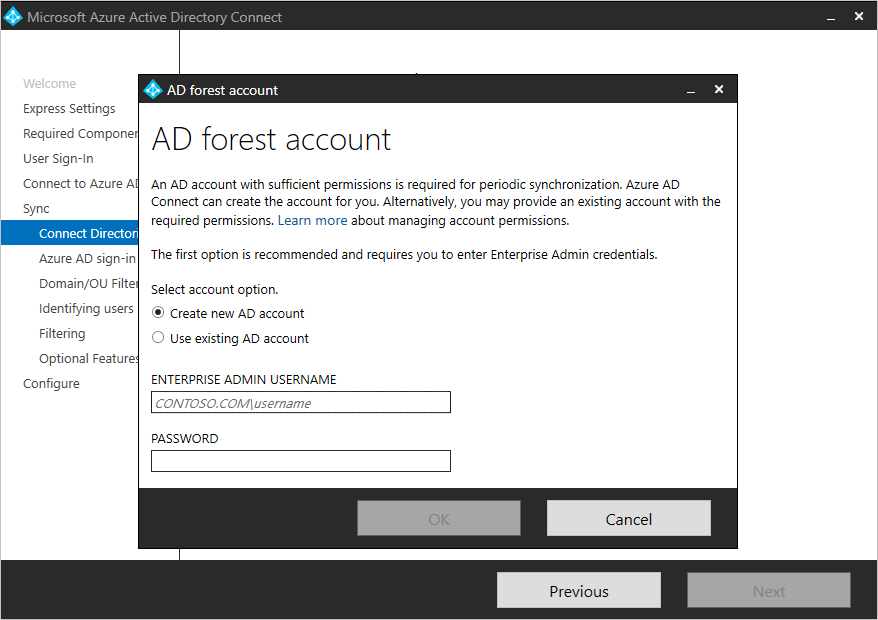

Verbinding maken met uw directory’s

Als u verbinding wilt maken met Active Directory-domein Services (AD DS), heeft Microsoft Entra Connect de forestnaam en referenties nodig van een account met voldoende machtigingen.

Nadat u de naam van het forest hebt ingevoerd en Map toevoegen hebt geselecteerd, wordt er een venster weergegeven. In de volgende tabel worden uw opties beschreven.

| Optie | Omschrijving |

|---|---|

| Nieuw account maken | Maak het AD DS-account dat Microsoft Entra Connect nodig heeft om tijdens adreslijstsynchronisatie verbinding te maken met het Active Directory-forest. Nadat u deze optie hebt geselecteerd, voert u de gebruikersnaam en het wachtwoord voor een ondernemingsbeheerdersaccount in. Microsoft Entra Connect maakt gebruik van het opgegeven ondernemingsbeheerdersaccount om het vereiste AD DS-account te maken. U kunt het domeinonderdeel invoeren in de NetBIOS-indeling of FQDN-indeling. Voer dan FABRIKAM\administrator of fabrikam.com\administrator in. |

| Bestaand account gebruiken | Geef een bestaand AD DS-account op dat Microsoft Entra Connect kan gebruiken om verbinding te maken met het Active Directory-forest tijdens adreslijstsynchronisatie. U kunt het domeinonderdeel invoeren in de NetBIOS-indeling of FQDN-indeling. Voer dan FABRIKAM\syncuser of fabrikam.com\syncuser in. Dit account kan een normaal gebruikersaccount zijn omdat alleen de standaard leesmachtigingen nodig zijn. Afhankelijk van uw scenario hebt u mogelijk meer machtigingen nodig. Zie Microsoft Entra Connect-accounts en -machtigingen voor meer informatie. |

Notitie

Vanaf build 1.4.18.0 kunt u geen ondernemingsbeheerder- of domeinbeheerdersaccount gebruiken als het AD DS-connectoraccount. Wanneer u Bestaand account gebruiken selecteert en u probeert een ondernemingsbeheerdersaccount of een domeinbeheerdersaccount in te voeren, ziet u de volgende fout: 'Het gebruik van een ondernemings- of domeinbeheerdersaccount voor uw AD-forestaccount is niet toegestaan. Laat Microsoft Entra Connect het account voor u maken of geef een synchronisatieaccount op met de juiste machtigingen op."

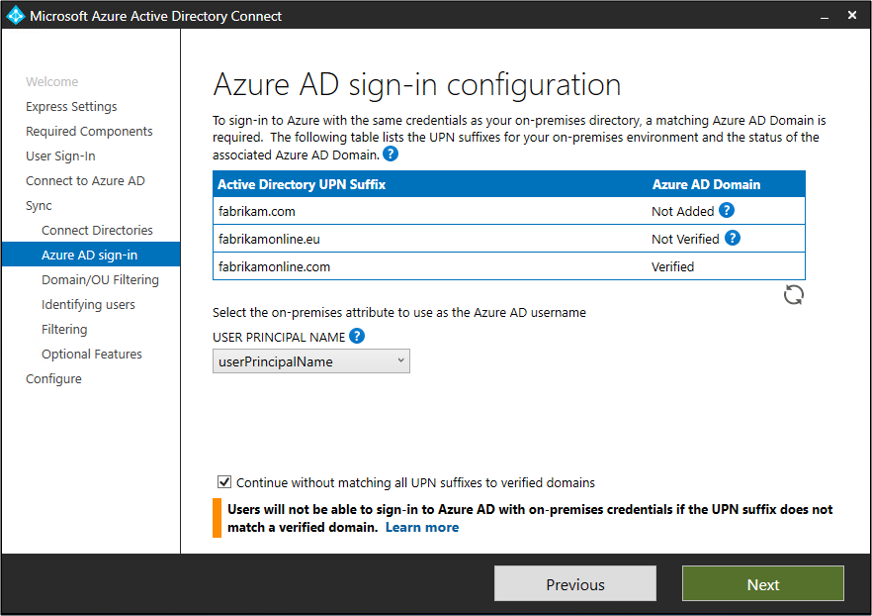

Aanmeldingsconfiguratie van Microsoft Entra

Controleer op de aanmeldingsconfiguratiepagina van Microsoft Entra de UPN-domeinen (User Principal Name) in on-premises AD DS. Deze UPN-domeinen zijn geverifieerd in Microsoft Entra-id. Op deze pagina configureert u het kenmerk dat moet worden gebruikt voor de userPrincipalName.

Controleer elk domein dat is gemarkeerd als Niet toegevoegd of Niet geverifieerd. Zorg ervoor dat de domeinen die u gebruikt, zijn geverifieerd in Microsoft Entra-id. Nadat u uw domeinen hebt geverifieerd, selecteert u het pictogram voor kringvernieuwing. Zie Het domein toevoegen en verifiëren voor meer informatie.

Gebruikers gebruiken het kenmerk userPrincipalName wanneer ze zich aanmelden bij Microsoft Entra ID en Microsoft 365. Microsoft Entra ID moet de domeinen, ook wel het UPN-achtervoegsel genoemd, verifiëren voordat gebruikers worden gesynchroniseerd. Microsoft raadt u aan om het standaardkenmerk userPrincipalName te behouden.

Als het kenmerk userPrincipalName nietroutable is en niet kan worden geverifieerd, kunt u een ander kenmerk selecteren. U kunt bijvoorbeeld e-mail selecteren als het kenmerk dat de aanmeldings-id bevat. Wanneer u een ander kenmerk dan userPrincipalName gebruikt, wordt dit een alternatieve id genoemd.

De waarde van het alternatieve-id-kenmerk moet aan de standaard RFC822 voldoen. Een alternatieve id kan worden gebruikt met wachtwoord-hashsynchronisatie, passthrough-verificatie en federatie. In Active Directory kan het kenmerk niet worden gedefinieerd als met meerdere waarden, zelfs niet als het slechts één waarde heeft. Zie PassThrough-verificatie voor meer informatie over de alternatieve id : veelgestelde vragen.

Notitie

Wanneer u passthrough-verificatie inschakelt, moet u ten minste één geverifieerd domein hebben om door te gaan met het aangepaste installatieproces.

Waarschuwing

Alternatieve id's zijn niet compatibel met alle Microsoft 365-workloads. Zie Alternatieve aanmeldings-id's configureren voor meer informatie.

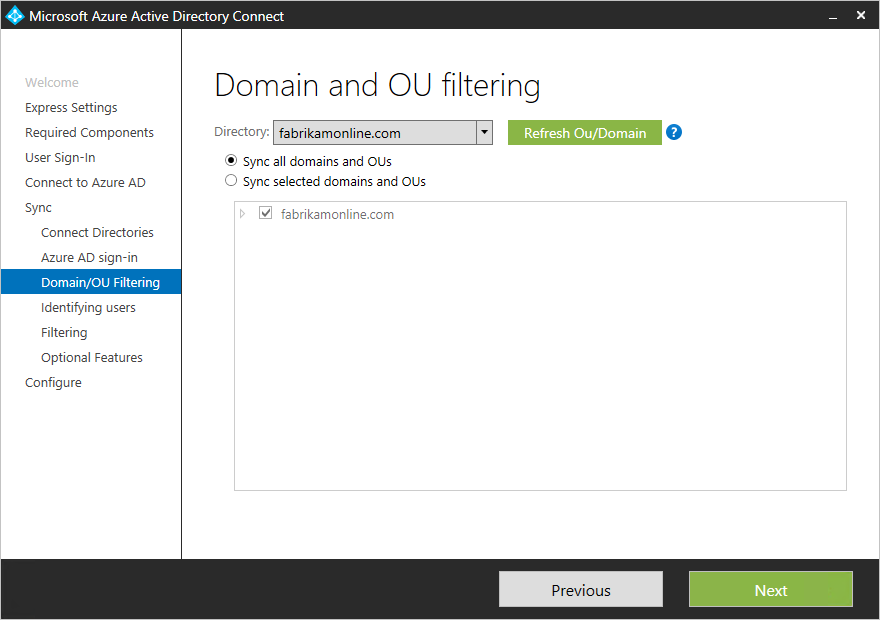

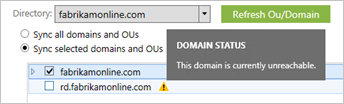

Domein en OE filteren

Standaard worden alle domeinen en organisatie-eenheden (ORGANISATIE-eenheden) gesynchroniseerd. Als u bepaalde domeinen of OE's niet wilt synchroniseren met Microsoft Entra ID, kunt u de juiste selecties wissen.

Op deze pagina wordt filteren op basis van domeinen en organisatie-eenheid geconfigureerd. Als u wijzigingen wilt aanbrengen, raadpleegt u filteren op basis van domeinen en OE-filters. Sommige organisatie-eenheden zijn essentieel voor functionaliteit, dus laat u ze geselecteerd.

Als u OE-filters gebruikt met een Microsoft Entra Connect-versie ouder dan 1.1.524.0, worden nieuwe ORGANISATIE-eenheden standaard gesynchroniseerd. Als u niet wilt dat nieuwe organisatie-eenheden worden gesynchroniseerd, kunt u het standaardgedrag aanpassen na de filterstap op basis van een organisatie-eenheid . Voor Microsoft Entra Connect 1.1.524.0 of hoger kunt u aangeven of nieuwe organisatie-eenheden moeten worden gesynchroniseerd.

Als u van plan bent om groepgebaseerd filteren te gebruiken, moet u ervoor zorgen dat de organisatie-eenheid met de groep is opgenomen en niet wordt gefilterd met behulp van OE-filtering. OE-filtering wordt geëvalueerd voordat groepgebaseerd filteren wordt geëvalueerd.

Het is ook mogelijk dat sommige domeinen niet bereikbaar zijn vanwege firewallbeperkingen. Deze domeinen zijn standaard niet geselecteerd en er wordt een waarschuwing weergegeven.

Als u deze waarschuwing ziet, controleert u of deze domeinen inderdaad onbereikbaar zijn en of de waarschuwing wordt verwacht.

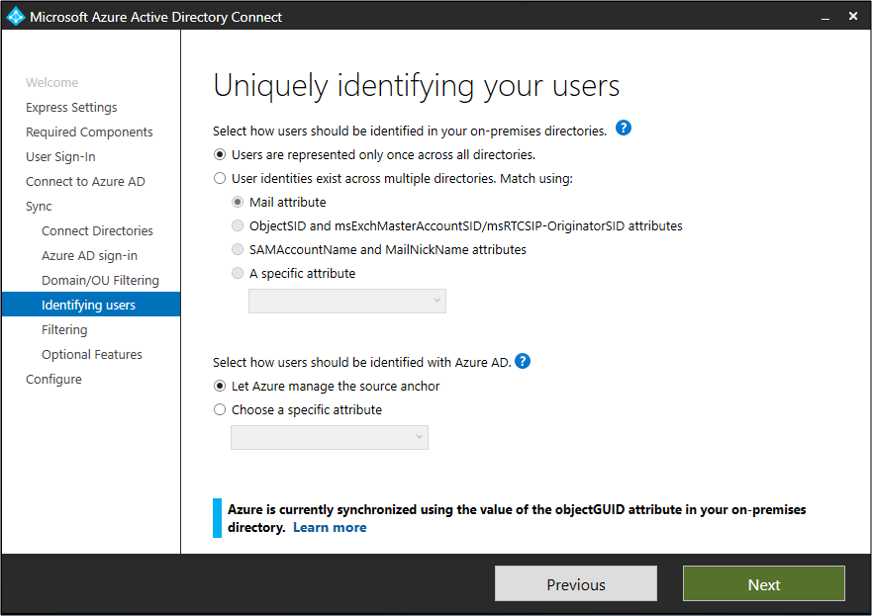

Uw gebruikers een unieke id geven

Kies op de pagina Gebruikers identificeren hoe u gebruikers in uw on-premises mappen identificeert en hoe u deze identificeert met behulp van het kenmerk sourceAnchor.

Selecteren hoe gebruikers moeten worden aangeduid in uw on-premises directory’s

Met behulp van de functie Matching in forests kunt u definiëren hoe gebruikers uit uw AD DS-forests worden weergegeven in Microsoft Entra-id. Een gebruiker kan slechts eenmaal worden weergegeven in alle forests of kan een combinatie van ingeschakelde en uitgeschakelde accounts hebben. De gebruiker kan in sommige forests ook worden weergegeven als een contactpersoon.

| Instelling | Beschrijving |

|---|---|

| Gebruikers worden slechts één keer weergegeven in alle forests | Alle gebruikers worden gemaakt als afzonderlijke objecten in Microsoft Entra ID. De objecten worden niet samengevoegd in de metaverse. |

| E-mailkenmerk | Deze optie koppelt gebruikers en contactpersonen als het e-mailkenmerk in verschillende forests dezelfde waarde heeft. Gebruik deze optie wanneer uw contactpersonen zijn gemaakt met behulp van GALSync. Als u deze optie kiest, worden gebruikersobjecten waarvan het e-mailkenmerk niet is ingevuld, niet gesynchroniseerd met Microsoft Entra-id. |

| ObjectSID en msExchangeMasterAccountSID/ msRTCSIP-OriginatorSID-kenmerken | Deze optie koppelt een ingeschakelde gebruiker in een account-forest met een uitgeschakelde gebruiker in een bron-forest. In Exchange wordt deze configuratie een gekoppeld postvak genoemd. U kunt deze optie gebruiken als u alleen Lync gebruikt en als Exchange niet aanwezig is in het resourceforest. |

| Kenmerken SAMAccountName en MailNickName | Deze optie wordt toegevoegd aan kenmerken waar de aanmeldings-id voor de gebruiker naar verwachting wordt gevonden. |

| Een specifiek kenmerk kiezen | Met deze optie kunt u uw eigen kenmerk selecteren. Als u deze optie kiest, worden gebruikersobjecten waarvan het kenmerk (geselecteerd) niet is ingevuld, gesynchroniseerd met Microsoft Entra-id. Beperking: alleen kenmerken die zich al in de metaverse bevinden, zijn beschikbaar voor deze optie. |

Selecteren hoe gebruikers moeten worden geïdentificeerd met behulp van een bronanker

Het kenmerk sourceAnchor is onveranderbaar tijdens de levensduur van een gebruikersobject. Het is de primaire sleutel die de on-premises gebruiker koppelt aan de gebruiker in Microsoft Entra ID.

| Instelling | Beschrijving |

|---|---|

| Azure het bronanker laten beheren | Selecteer deze optie als u wilt dat Microsoft Entra ID het kenmerk voor u kiest. Als u deze optie selecteert, past Microsoft Entra Connect de selectielogica van het kenmerk sourceAnchor toe die wordt beschreven in Ms-DS-ConsistencyGuid gebruiken als sourceAnchor. Nadat de aangepaste installatie is voltooid, ziet u welk kenmerk is gekozen als het kenmerk sourceAnchor. |

| Een specifiek kenmerk kiezen | Selecteer deze optie als u een bestaand AD-kenmerk wilt opgeven als het kenmerk sourceAnchor. |

Omdat het kenmerk sourceAnchor niet kan worden gewijzigd, moet u een geschikt kenmerk kiezen. Een goede kandidaat is objectGUID. Dit kenmerk wordt niet gewijzigd, tenzij het gebruikersaccount wordt verplaatst tussen forests of domeinen. Kies geen kenmerken die kunnen worden gewijzigd wanneer een persoon trouwt of toewijzingen wijzigt.

U kunt geen kenmerken gebruiken die een at sign (@) bevatten, zodat u geen e-mail en userPrincipalName kunt gebruiken. Het kenmerk is ook hoofdlettergevoelig, dus wanneer u een object tussen forests verplaatst, moet u hoofdletters en kleine letters behouden. Binaire kenmerken zijn Base64-gecodeerd, maar andere kenmerktypen blijven in hun niet-gecodeerde status.

In federatiescenario's en sommige Microsoft Entra ID-interfaces wordt het kenmerk sourceAnchor ook wel onveranderbare ID genoemd.

Zie Ontwerpconcepten voor meer informatie over het bronanker.

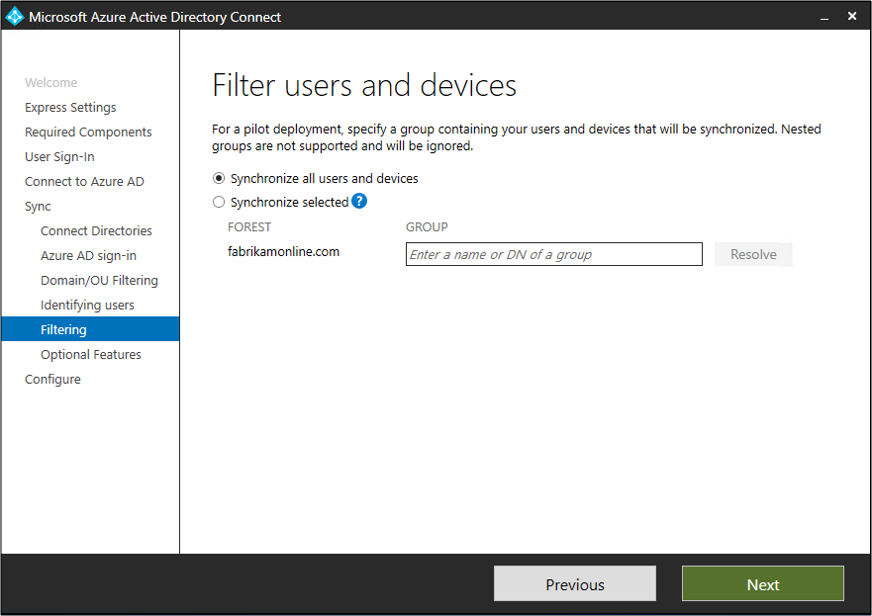

Synchronisatiefilters op basis van groepen

Met de functie filteren op groepen kunt u slechts een kleine subset objecten synchroniseren voor een testfase. Als u deze functie wilt gebruiken, maakt u hiervoor een groep in uw on-premises exemplaar van Active Directory. Voeg vervolgens gebruikers en groepen toe die als directe leden moeten worden gesynchroniseerd met Microsoft Entra ID. U kunt later gebruikers toevoegen of gebruikers verwijderen uit deze groep om de lijst met objecten te onderhouden die aanwezig moeten zijn in Microsoft Entra-id.

Alle objecten die u wilt synchroniseren, moeten directe leden van de groep zijn. Gebruikers, groepen, contactpersonen en computers of apparaten moeten allemaal directe leden zijn. Geneste groepslidmaatschap wordt niet opgelost. Wanneer u een groep als lid toevoegt, wordt alleen de groep zelf toegevoegd. De leden worden niet toegevoegd.

Waarschuwing

Deze functie is bedoeld ter ondersteuning van alleen een testimplementatie. Gebruik deze niet in een volledige productie-implementatie.

In een volledige productie-implementatie is het lastig om één groep en alle bijbehorende objecten te synchroniseren. Gebruik in plaats van de functie filteren op groepen een van de methoden die worden beschreven in Filteren configureren.

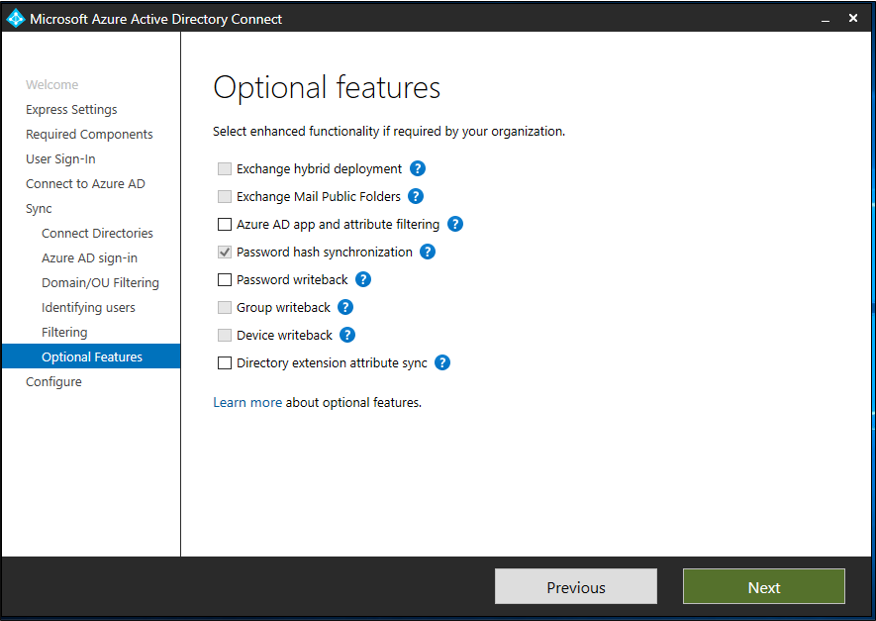

Optionele onderdelen

Op de volgende pagina kunt u optionele functies voor uw scenario selecteren.

Waarschuwing

Microsoft Entra Connect-versies 1.0.8641.0 en eerder zijn afhankelijk van Azure Access Control Service voor wachtwoord terugschrijven. Deze service is buiten gebruik gesteld op 7 november 2018. Als u een van deze versies van Microsoft Entra Connect gebruikt en wachtwoord terugschrijven hebt ingeschakeld, kunnen gebruikers hun wachtwoorden mogelijk niet meer wijzigen of opnieuw instellen wanneer de service buiten gebruik wordt gesteld. Deze versies van Microsoft Entra Connect bieden geen ondersteuning voor het terugschrijven van wachtwoorden.

Als u wachtwoord terugschrijven wilt gebruiken, downloadt u de nieuwste versie van Microsoft Entra Connect.

Waarschuwing

Als Azure AD Sync of Directe synchronisatie (DirSync) actief is, activeert u geen write-backfuncties in Microsoft Entra Connect.

| Optionele onderdelen | Beschrijving |

|---|---|

| Hybride implementatie voor Exchange | Met de functie hybride implementatie van Exchange kunnen Exchange-postvakken zowel on-premises als in Microsoft 365 naast elkaar worden gebruikt. Microsoft Entra Connect synchroniseert een specifieke set kenmerken van Microsoft Entra terug naar uw on-premises directory. |

| Openbare mappen voor Exchange-e-mail | Met de functie Openbare mappen voor Exchange-e-mail kunt u openbare-mapobjecten met e-mail synchroniseren vanuit uw on-premises exemplaar van Active Directory naar Microsoft Entra-id. Houd er rekening mee dat het niet wordt ondersteund voor het synchroniseren van groepen die openbare mappen als leden bevatten. Als u dit probeert, treedt er een synchronisatiefout op. |

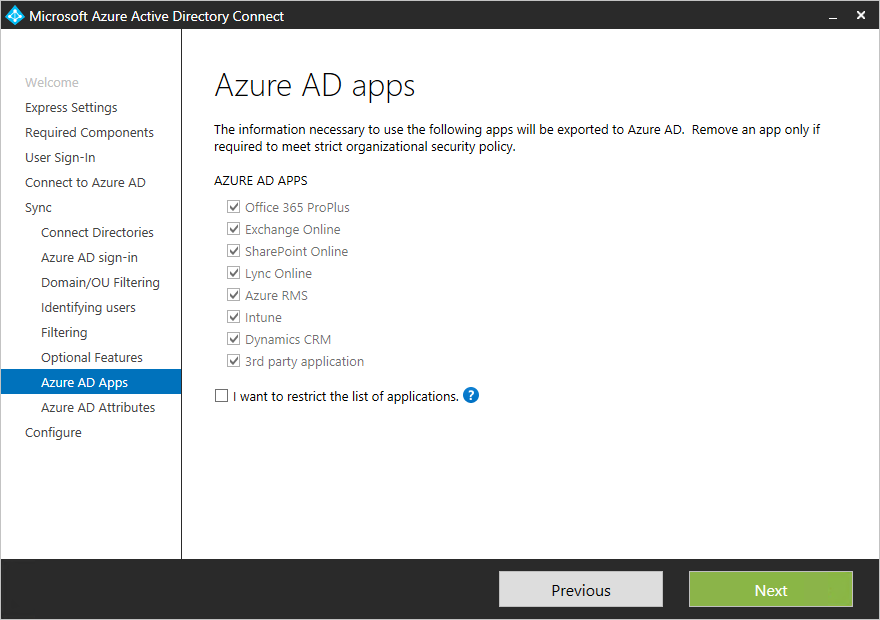

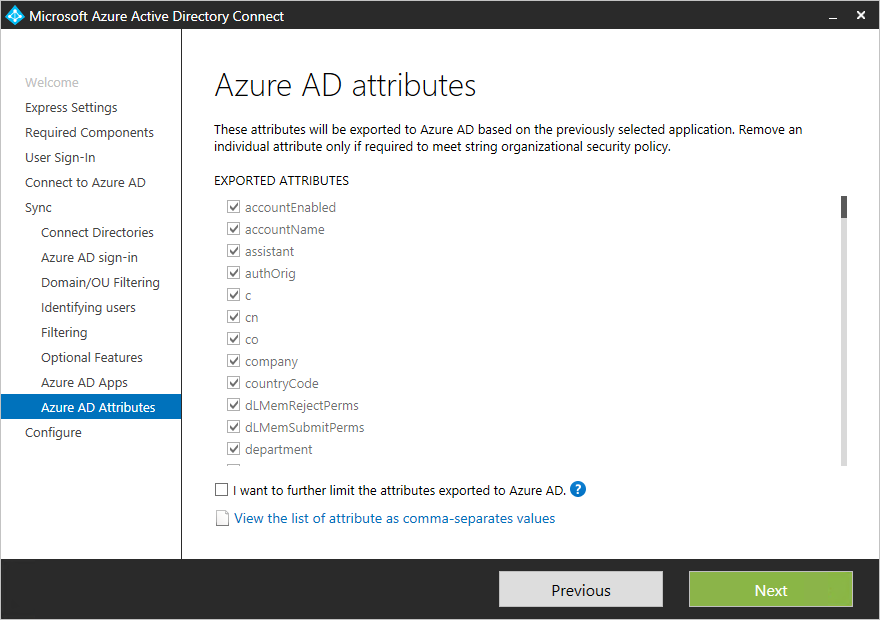

| Microsoft Entra-app en kenmerkfiltering | Door Microsoft Entra-app- en kenmerkfiltering in te schakelen, kunt u de set gesynchroniseerde kenmerken aanpassen. Door deze optie worden twee extra configuratiepagina’s aan de wizard toegevoegd. Zie Microsoft Entra-app- en kenmerkfiltering voor meer informatie. |

| Hash-synchronisatie van wachtwoord | Als u federatie hebt geselecteerd als aanmeldingsoplossing, kunt u wachtwoord-hashsynchronisatie inschakelen. Vervolgens kunt u deze gebruiken als back-upoptie. Als u passthrough-verificatie hebt geselecteerd, kunt u deze optie inschakelen om ondersteuning voor verouderde clients te garanderen en een back-up te bieden. Zie Wachtwoord-hashsynchronisatie voor meer informatie. |

| Wachtwoord terugschrijven | Gebruik deze optie om ervoor te zorgen dat wachtwoordwijzigingen die afkomstig zijn uit Microsoft Entra-id, worden teruggeschreven naar uw on-premises directory. Zie voor meer informatie Getting started with password management. |

| Groep terugschrijven | Als u Microsoft 365 Groepen gebruikt, kunt u groepen vertegenwoordigen in uw on-premises exemplaar van Active Directory. Deze optie is alleen beschikbaar als u Exchange hebt in uw on-premises exemplaar van Active Directory. Zie Terugschrijven van Microsoft Entra Connect-groepen voor meer informatie. |

| Apparaat terugschrijven | Voor scenario's met voorwaardelijke toegang gebruikt u deze optie om apparaatobjecten in Microsoft Entra-id terug te schrijven naar uw on-premises exemplaar van Active Directory. Zie Writeback van apparaten inSchakelen in Microsoft Entra Connect voor meer informatie. |

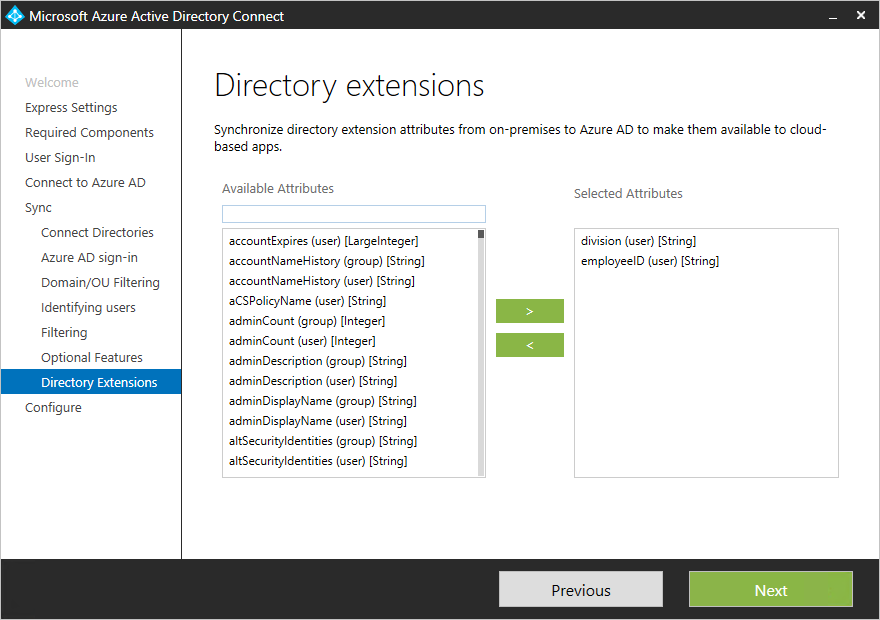

| Synchronisatie van directory-extensiekenmerken | Selecteer deze optie om opgegeven kenmerken te synchroniseren met Microsoft Entra-id. Zie voor meer informatie Directory extensions. |

Microsoft Entra-app en kenmerkfiltering

Als u wilt beperken welke kenmerken worden gesynchroniseerd met Microsoft Entra ID, selecteert u eerst de services die u gebruikt. Als u de selecties op deze pagina wijzigt, moet u expliciet een nieuwe service selecteren door de installatiewizard opnieuw uit te voeren.

Op basis van de services die u in de vorige stap hebt geselecteerd, worden op deze pagina alle kenmerken weergegeven die worden gesynchroniseerd. Deze lijst is een combinatie van alle objecttypen die worden gesynchroniseerd. Als u bepaalde kenmerken nodig hebt om niet-gesynchroniseerd te blijven, kunt u de selectie van deze kenmerken wissen.

Waarschuwing

Het verwijderen van kenmerken kan van invloed zijn op de functionaliteit. Zie Kenmerken die u wilt synchroniseren voor aanbevolen procedures en aanbevelingen.

Synchronisatie van directory-extensiekenmerken

U kunt het schema in Microsoft Entra-id uitbreiden met behulp van aangepaste kenmerken die uw organisatie heeft toegevoegd of door andere kenmerken in Active Directory te gebruiken. Als u deze functie wilt gebruiken, selecteert u op de pagina Optionele functies de synchronisatie van het kenmerk Directory-extensie. Op de pagina Directory-extensies kunt u meer kenmerken selecteren die u wilt synchroniseren.

Notitie

Het veld Beschikbare kenmerken is hoofdlettergevoelig.

Zie voor meer informatie Directory extensions.

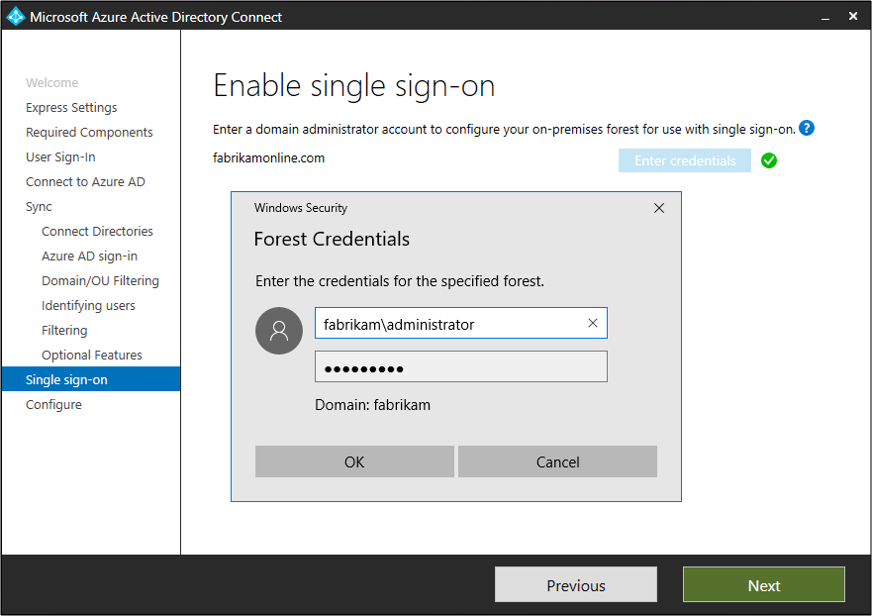

Eenmalige aanmelding inschakelen

Op de pagina Eenmalige aanmelding configureert u eenmalige aanmelding voor gebruik met wachtwoordsynchronisatie of passthrough-verificatie. U voert deze stap één keer uit voor elk forest dat wordt gesynchroniseerd met Microsoft Entra-id. Configuratie omvat twee stappen:

- Maak het benodigde computeraccount in uw on-premises exemplaar van Active Directory.

- Configureer de intranetzone van de clientcomputers ter ondersteuning van eenmalige aanmelding.

Het computeraccount maken in Active Directory

Voor elk forest dat is toegevoegd in Microsoft Entra Connect, moet u domeinbeheerdersreferenties opgeven, zodat het computeraccount in elk forest kan worden gemaakt. De referenties worden alleen gebruikt om het account te maken. Ze worden niet opgeslagen of gebruikt voor een andere bewerking. Voeg de referenties toe op de pagina Eenmalige aanmelding inschakelen, zoals in de volgende afbeelding wordt weergegeven.

Notitie

U kunt forests overslaan waarvoor u geen eenmalige aanmelding wilt gebruiken.

De intranetzone voor clientcomputers configureren

Om ervoor te zorgen dat de client zich automatisch aanmeldt in de intranetzone, moet u ervoor zorgen dat de URL deel uitmaakt van de intranetzone. Deze stap zorgt ervoor dat de computer die lid is van een domein automatisch een Kerberos-ticket naar Microsoft Entra ID verzendt wanneer deze is verbonden met het bedrijfsnetwerk.

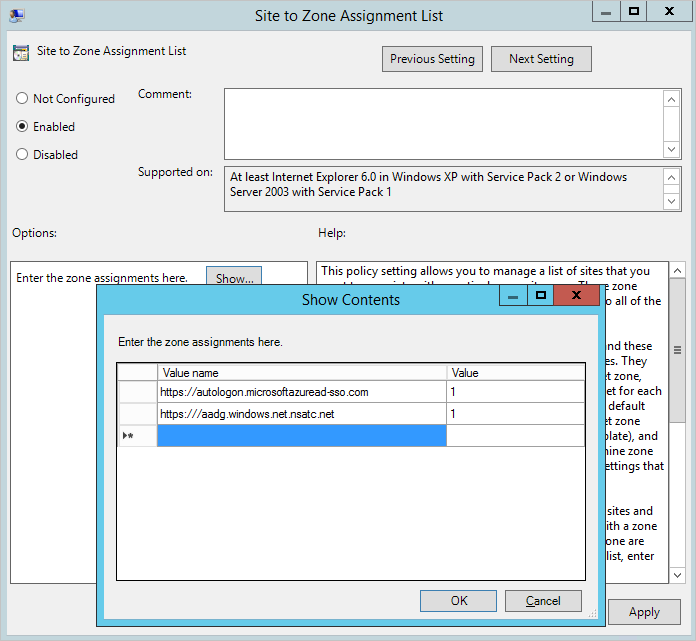

Op een computer met hulpprogramma's voor groepsbeleidsbeheer:

Open de hulpprogramma's voor groepsbeleidsbeheer.

Bewerk het groepsbeleid dat wordt toegepast op alle gebruikers. Bijvoorbeeld het standaarddomeinbeleid.

Ga naar beheersjablonen>voor gebruikersconfiguraties>voor Windows-onderdelen>Internet Explorer>Internet Configuratiescherm> Security-pagina. Selecteer vervolgens Site naar zonetoewijzingslijst.

Schakel het beleid in. Voer vervolgens in het dialoogvenster een waardenaam in van

https://autologon.microsoftazuread-sso.comenhttps://aadg.windows.net.nsatc.netmet een waarde voor1beide URL's. Uw installatie moet eruitzien als in de volgende afbeelding.

Selecteer twee keer OK.

Federatie met AD FS configureren

U kunt AD FS met Microsoft Entra Connect in slechts een paar klikken configureren. Voordat u begint, hebt u het volgende nodig:

- Windows Server 2012 R2 of hoger voor de federatieserver. Extern beheer moet zijn ingeschakeld.

- Windows Server 2012 R2 of hoger voor de web-toepassingsproxy-server. Extern beheer moet zijn ingeschakeld.

- Een TLS/SSL-certificaat voor de naam van de federation-service die u wilt gebruiken (bijvoorbeeld sts.contoso.com).

Notitie

U kunt een TLS/SSL-certificaat voor uw AD FS-farm bijwerken met behulp van Microsoft Entra Connect, zelfs als u dit niet gebruikt om uw federatieve vertrouwensrelatie te beheren.

Vereisten voor AD FS-configuratie

Als u uw AD FS-farm wilt configureren met Microsoft Entra Connect, moet u ervoor zorgen dat WinRM is ingeschakeld op de externe servers. Zorg ervoor dat u de andere taken in federatievereisten hebt voltooid. Zorg er ook voor dat u voldoet aan de poortenvereisten die worden vermeld in de tabel Microsoft Entra Connect en Federation/WAP-servers .

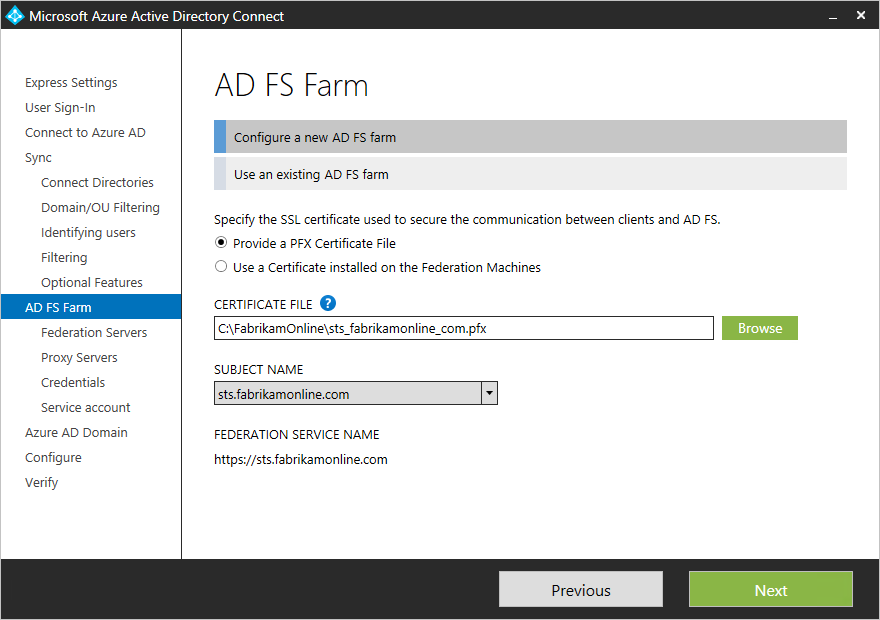

Maak een nieuwe AD FS-farm aan of gebruik een bestaande AD FS-farm

U kunt een bestaande AD FS-farm gebruiken of een nieuwe maken. Als u ervoor kiest om een nieuw certificaat te maken, moet u het TLS/SSL-certificaat opgeven. Als het TLS/SSL-certificaat is beveiligd met een wachtwoord, wordt u gevraagd het wachtwoord op te geven.

Als u ervoor kiest om een bestaande AD FS-farm te gebruiken, ziet u de pagina waar u de vertrouwensrelatie tussen AD FS en Microsoft Entra ID kunt configureren.

Notitie

U kunt Microsoft Entra Connect gebruiken om slechts één AD FS-farm te beheren. Als u een bestaande federatievertrouwensrelatie hebt waarbij Microsoft Entra-id is geconfigureerd op de geselecteerde AD FS-farm, maakt Microsoft Entra Connect de vertrouwensrelatie helemaal opnieuw.

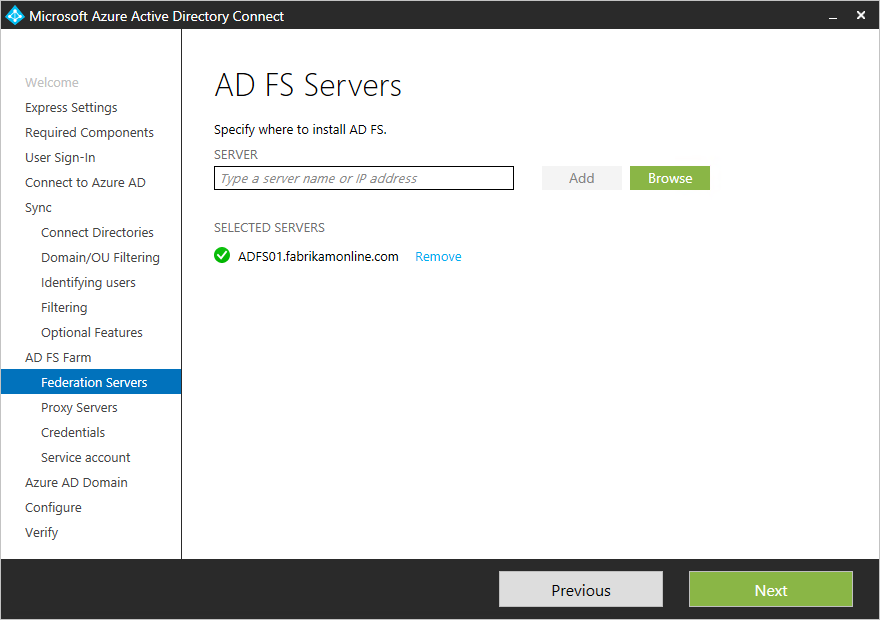

Geef de AD FS-servers op

Geef de servers op waarop u AD FS wilt installeren. U kunt een of meer servers toevoegen, afhankelijk van uw capaciteitsbehoeften. Voordat u deze configuratie instelt, voegt u alle AD FS-servers toe aan Active Directory. Deze stap is niet vereist voor de web-toepassingsproxy-servers.

Het wordt door Microsoft aangeraden om voor proefimplementaties één AD FS-server te installeren. Na de eerste configuratie kunt u meer servers toevoegen en implementeren om te voldoen aan uw schaalbehoeften door Microsoft Entra Connect opnieuw uit te voeren.

Notitie

Voordat u deze configuratie instelt, moet u ervoor zorgen dat al uw servers zijn gekoppeld aan een Microsoft Entra-domein.

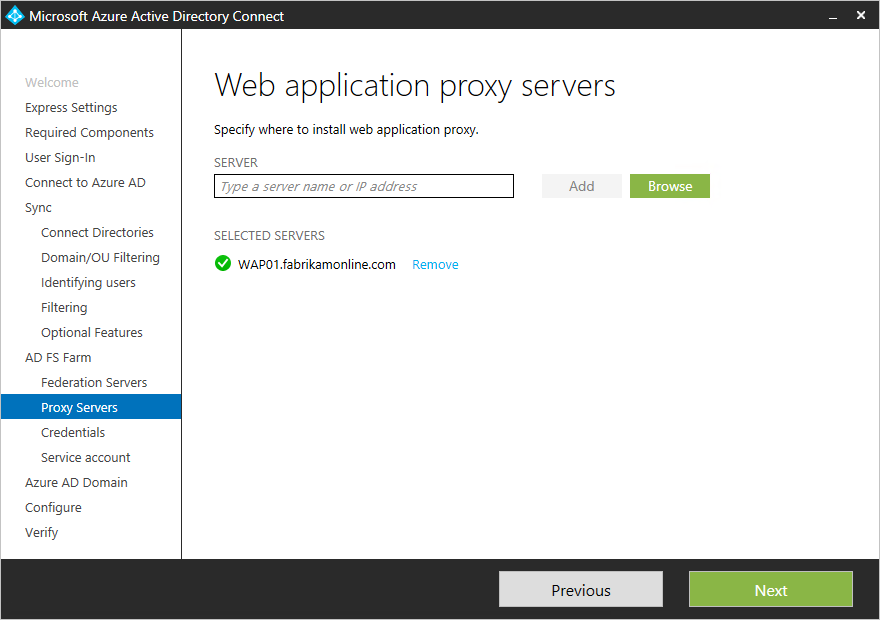

Geef de webtoepassingsproxyservers op

Geef uw web-toepassingsproxy-servers op. De web-toepassingsproxy-server wordt geïmplementeerd in uw perimeternetwerk, tegenover het extranet. Het ondersteunt verificatieaanvragen van het extranet. U kunt een of meer servers toevoegen, afhankelijk van uw capaciteitsbehoeften.

Microsoft raadt aan om één web-toepassingsproxy-server te installeren voor test- en testimplementaties. Na de eerste configuratie kunt u meer servers toevoegen en implementeren om te voldoen aan uw schaalbehoeften door Microsoft Entra Connect opnieuw uit te voeren. U wordt aangeraden een equivalent aantal proxyservers te hebben om te voldoen aan de verificatie van het intranet.

Notitie

- Als het account dat u gebruikt geen lokale beheerder is op de web-toepassingsproxy-servers, wordt u gevraagd om beheerdersreferenties.

- Voordat u web-toepassingsproxy-servers opgeeft, moet u ervoor zorgen dat er HTTP/HTTPS-connectiviteit is tussen de Microsoft Entra Connect-server en de web-toepassingsproxy-server.

- Zorg ervoor dat er http/HTTPS-connectiviteit is tussen de webtoepassingsserver en de AD FS-server om verificatieaanvragen door te laten stromen.

U wordt gevraagd om referenties in te voeren, zodat de webtoepassingsserver een beveiligde verbinding met de AD FS-server tot stand kan brengen. Deze referenties moeten zijn voor een lokaal beheerdersaccount op de AD FS-server.

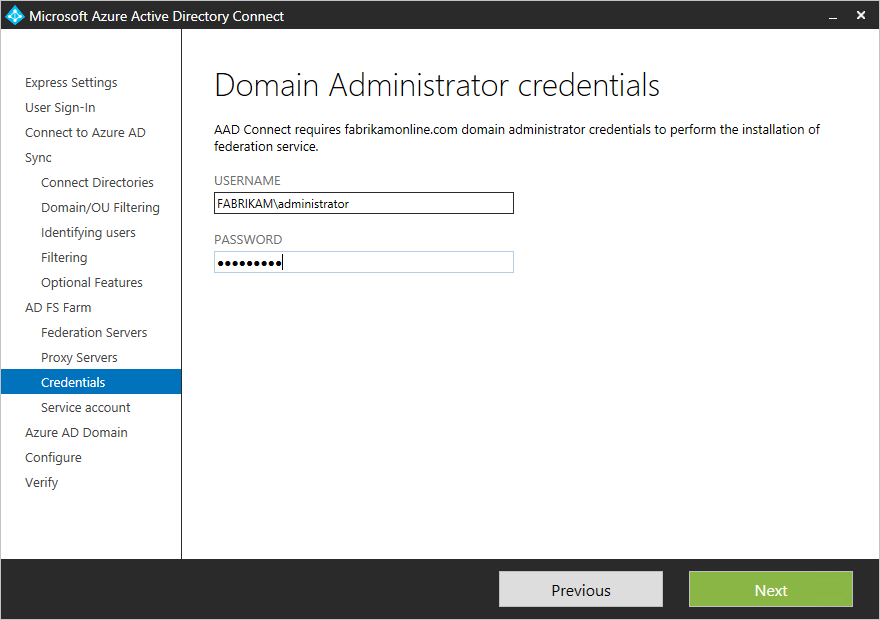

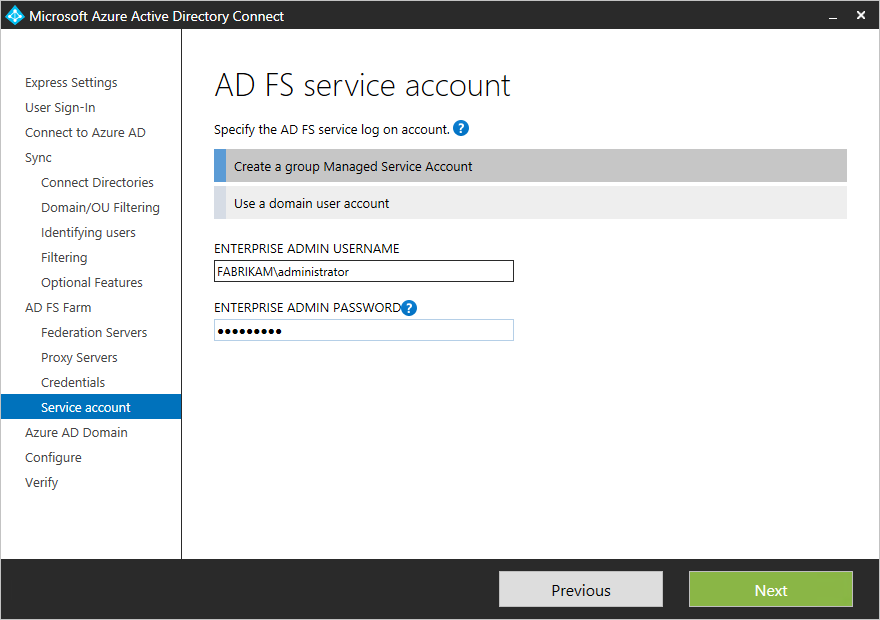

Geef het serviceaccount voor de AD FS-service op

Voor de AD FS-service is een domeinserviceaccount vereist om gebruikers te verifiëren en gebruikersgegevens op te zoeken in Active Directory. De service kan twee soorten serviceaccounts ondersteunen:

- Door groepen beheerd serviceaccount: dit accounttype is geïntroduceerd in AD DS door Windows Server 2012. Dit type account biedt services zoals AD FS. Het is één account waarin u het wachtwoord niet regelmatig hoeft bij te werken. Gebruik deze optie als u al Windows Server 2012-domeincontrollers hebt in het domein waarbij uw AD FS-servers horen.

- Domeingebruikersaccount: Voor dit type account moet u een wachtwoord opgeven en dit regelmatig bijwerken wanneer het verloopt. Gebruik deze optie alleen als u geen Windows Server 2012-domeincontrollers in het domein waartoe uw AD FS-servers behoren.

Als u Een beheerd serviceaccount voor een groep maken hebt geselecteerd en deze functie nog nooit is gebruikt in Active Directory, voert u uw ondernemingsbeheerdersreferenties in. Deze referenties worden gebruikt om de sleutelopslagplaats te beginnen en de functie in Active Directory in te schakelen.

Notitie

Microsoft Entra Connect controleert of de AD FS-service al is geregistreerd als een SPN (Service Principal Name) in het domein. AD DS staat niet toe dat dubbele SPN's tegelijkertijd worden geregistreerd. Als er een dubbele SPN wordt gevonden, kunt u pas verdergaan als de SPN is verwijderd.

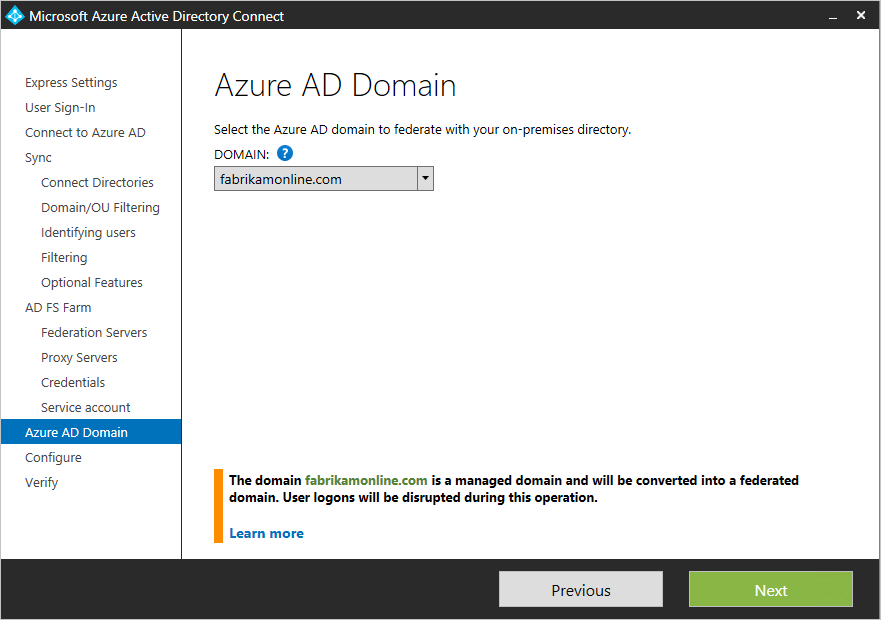

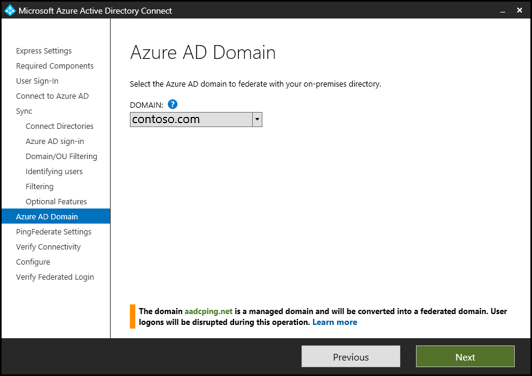

Selecteer het Microsoft Entra-domein dat u wilt federeren

Gebruik de pagina Microsoft Entra-domein om de federatierelatie tussen AD FS en Microsoft Entra-id in te stellen. Hier configureert u AD FS voor het leveren van beveiligingstokens aan Microsoft Entra-id. U configureert ook Microsoft Entra-id om de tokens van dit AD FS-exemplaar te vertrouwen.

Op deze pagina kunt u slechts één domein configureren tijdens de eerste installatie. U kunt later meer domeinen configureren door Microsoft Entra Connect opnieuw uit te voeren.

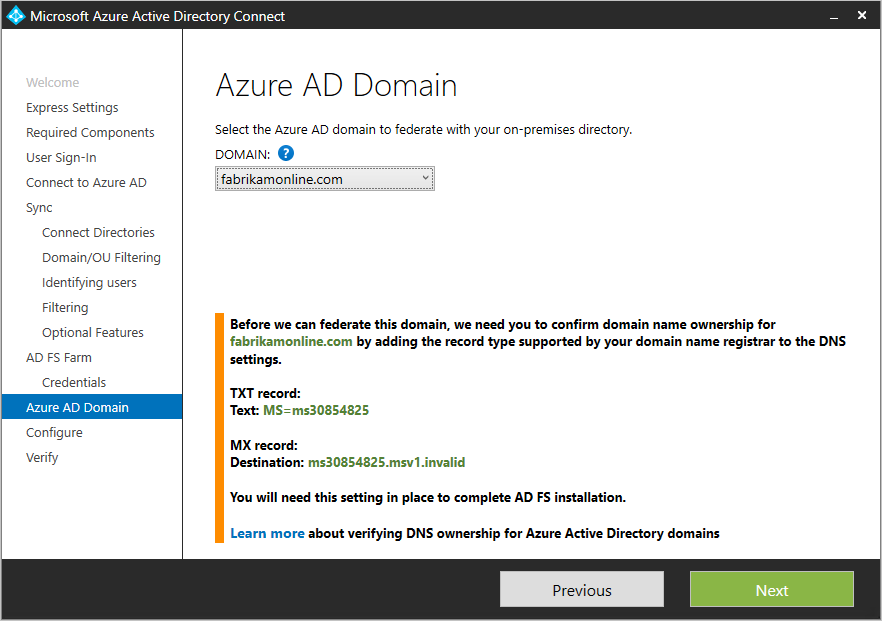

Controleer of het Microsoft Entra-domein is geselecteerd voor federatie

Wanneer u het domein selecteert dat u wilt federeren, biedt Microsoft Entra Connect informatie die u kunt gebruiken om een niet-geverifieerd domein te verifiëren. Zie Het domein toevoegen en verifiëren voor meer informatie.

Notitie

Microsoft Entra Connect probeert het domein tijdens de configuratiefase te verifiëren. Als u de benodigde DNS-records (Domain Name System) niet toevoegt, kan de configuratie niet worden voltooid.

Federatie configureren met PingFederate

U kunt PingFederate met Microsoft Entra Connect in slechts een paar klikken configureren. De volgende vereisten zijn vereist:

- PingFederate 8.4 of hoger. Zie PingFederate-integratie met Microsoft Entra ID en Microsoft 365 in de documentatie over Ping Identity voor meer informatie.

- Een TLS/SSL-certificaat voor de naam van de federation-service die u wilt gebruiken (bijvoorbeeld sts.contoso.com).

Het domein verifiëren

Nadat u ervoor hebt gekozen federatie in te stellen met PingFederate, wordt u gevraagd het domein te verifiëren dat u wilt federeren. Selecteer het domein in de vervolgkeuzelijst.

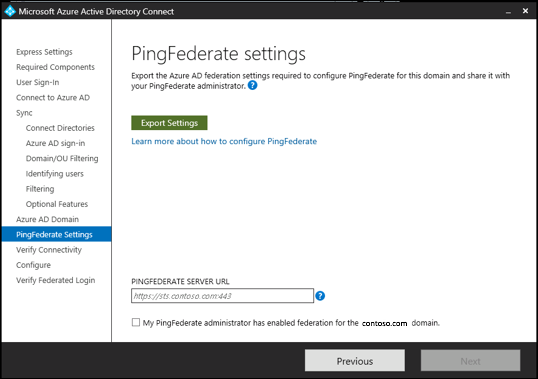

De PingFederate-instellingen exporteren

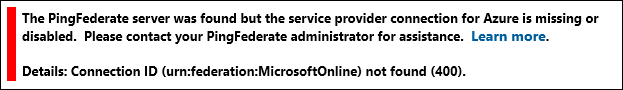

Configureer PingFederate als federatieserver voor elk federatief Azure-domein. Selecteer Exportinstellingen om deze informatie te delen met uw PingFederate-beheerder. De federatieserverbeheerder werkt de configuratie bij en levert vervolgens de PingFederate-server-URL en het poortnummer, zodat Microsoft Entra Connect de metagegevensinstellingen kan verifiëren.

Neem contact op met de beheerder van PingFederate als er validatieproblemen zijn. In de volgende afbeelding ziet u informatie over een PingFederate-server die geen geldige vertrouwensrelatie met Azure heeft.

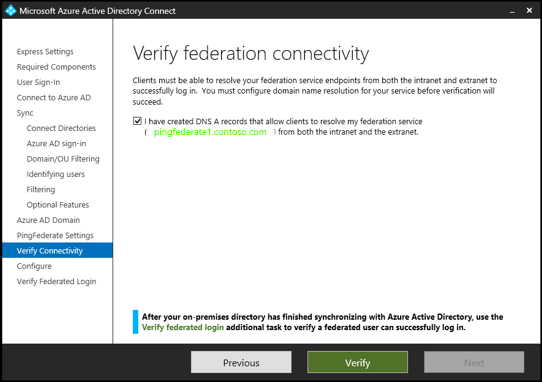

Federatieve connectiviteit verifiëren

Microsoft Entra Connect probeert de verificatie-eindpunten te valideren die worden opgehaald uit de PingFederate-metagegevens in de vorige stap. Microsoft Entra Connect probeert eerst de eindpunten om te zetten met behulp van uw lokale DNS-servers. Vervolgens wordt geprobeerd de eindpunten om te zetten met behulp van een externe DNS-provider. Neem contact op met de beheerder van PingFederate als er validatieproblemen zijn.

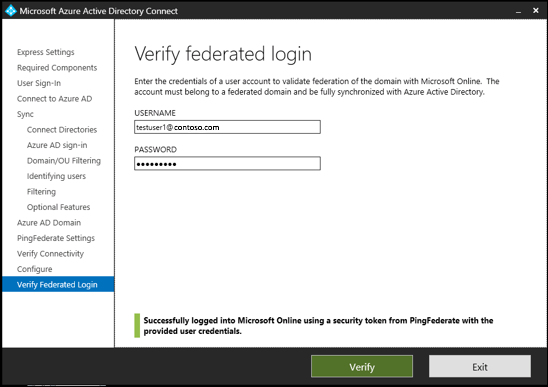

Federatie-aanmelding verifiëren

Ten slotte kunt u de zojuist geconfigureerde federatieve aanmeldingsstroom verifiëren door u aan te melden bij het federatieve domein. Als uw aanmelding lukt, is de federatie met PingFederate geconfigureerd.

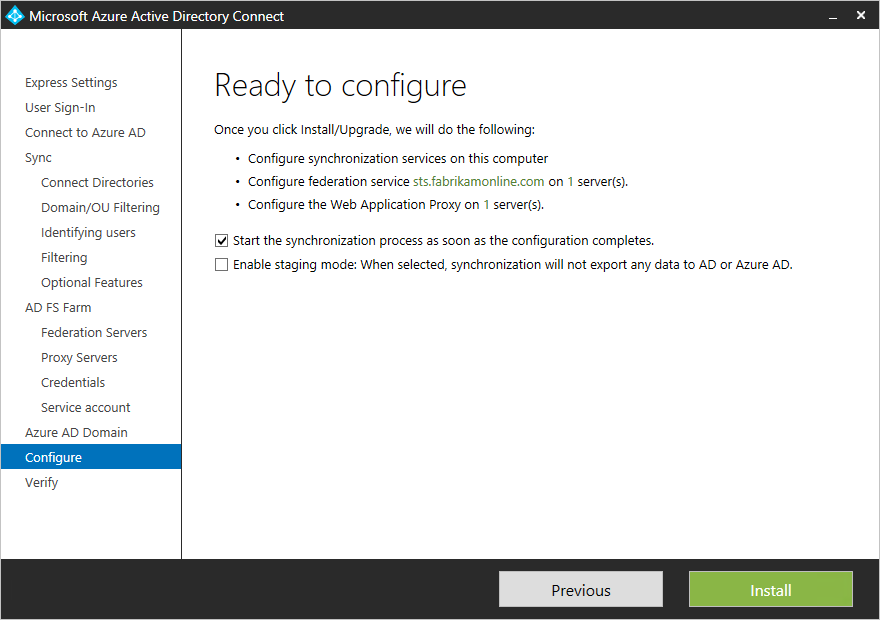

Configureer en verifieer pagina 's

De configuratie vindt plaats op de pagina Configureren .

Notitie

Als u federatie hebt geconfigureerd, moet u ervoor zorgen dat u ook naamomzetting voor federatieservers hebt geconfigureerd voordat u doorgaat met de installatie.

Faseringsmodus gebruiken

Het is mogelijk om een nieuwe synchronisatieserver parallel in te stellen met de faseringsmodus. Als u deze installatie wilt gebruiken, kan slechts één synchronisatieserver exporteren naar één map in de cloud. Maar als u wilt overstappen van een andere server, bijvoorbeeld een server met DirSync, kunt u Microsoft Entra Connect inschakelen in de faseringsmodus.

Wanneer u de faseringsinstallatie inschakelt, importeert en synchroniseert de synchronisatie-engine gegevens zoals normaal. Maar er worden geen gegevens geëxporteerd naar Microsoft Entra ID of Active Directory. In de faseringsmodus zijn de functie voor wachtwoordsynchronisatie en wachtwoord terugschrijven uitgeschakeld.

In de faseringsmodus kunt u vereiste wijzigingen aanbrengen in de synchronisatie-engine en controleren wat er wordt geëxporteerd. Voer de installatiewizard opnieuw uit en schakel de faseringsmodus uit wanneer de configuratie er goed uitziet.

Gegevens worden nu vanaf de server geëxporteerd naar Microsoft Entra-id. Schakel de andere server op hetzelfde moment uit, zodat slechts één server actief aan het exporteren is.

Zie voor meer informatie Staging mode.

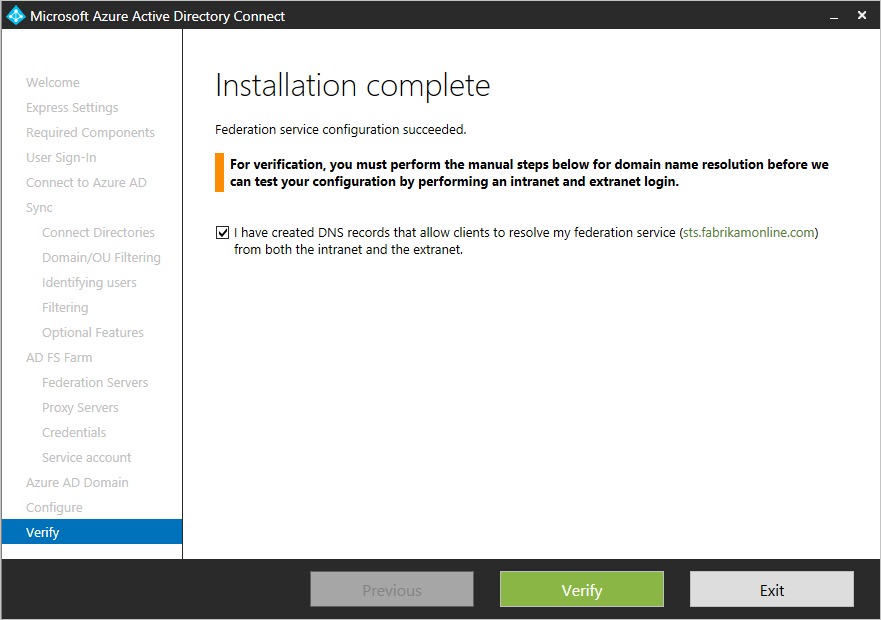

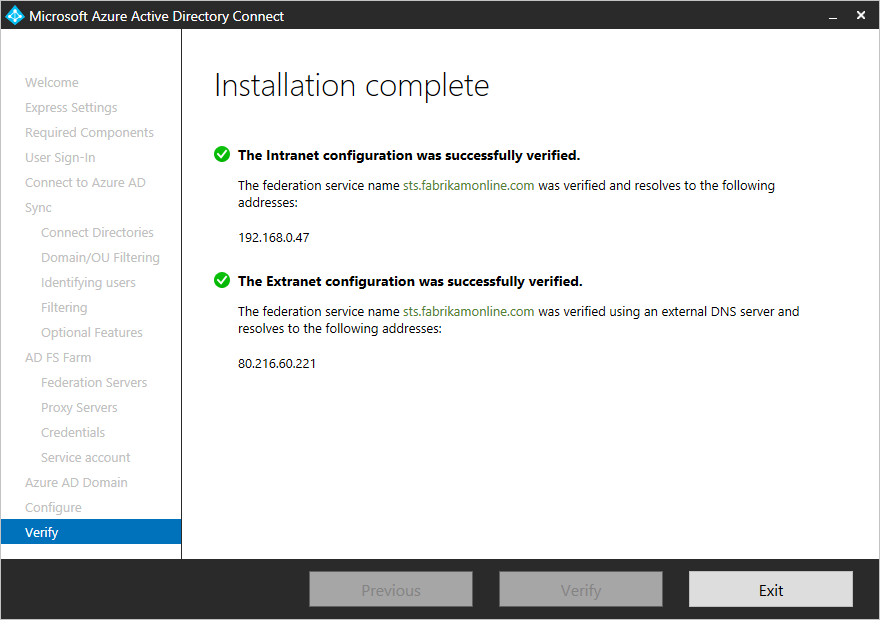

Controleer uw federatieconfiguratie

Microsoft Entra Connect controleert de DNS-instellingen wanneer u de knop Verifiëren selecteert. De volgende instellingen worden gecontroleerd:

- Intranetconnectiviteit

- Federatie-FQDN oplossen: Microsoft Entra Connect controleert of de DNS de federatie-FQDN kan oplossen om de connectiviteit te garanderen. Als Microsoft Entra Connect de FQDN niet kan oplossen, mislukt de verificatie. Als u de verificatie wilt voltooien, moet u ervoor zorgen dat er een DNS-record aanwezig is voor de FQDN van de federation-service.

- DNS A-record: Microsoft Entra Connect controleert of uw federatieservice een A-record heeft. Als er geen A-record is, mislukt de verificatie. Als u de verificatie wilt voltooien, maakt u een A-record (geen CNAME-record) voor uw federatie-FQDN.

- Extranetconnectiviteit

Federatie-FQDN oplossen: Microsoft Entra Connect controleert of de DNS de federatie-FQDN kan oplossen om de connectiviteit te garanderen.

Als u end-to-end-verificatie wilt valideren, voert u handmatig een of meer van de volgende tests uit:

- Wanneer de synchronisatie is voltooid, gebruikt u in Microsoft Entra Connect de aanvullende taak Federatieve aanmelding verifiëren om verificatie te verifiëren voor een on-premises gebruikersaccount dat u kiest.

- Zorg ervoor dat u zich vanaf een computer die lid is van een domein op het intranet, kunt aanmelden vanuit een browser. Verbinding maken met https://myapps.microsoft.com. Gebruik vervolgens uw aangemelde account om de aanmelding te verifiëren. Het ingebouwde AD DS-beheerdersaccount wordt niet gesynchroniseerd en u kunt het niet gebruiken voor verificatie.

- Zorg ervoor dat u zich kunt aanmelden vanaf een apparaat in het extranet. Maak op een thuiscomputer of een mobiel apparaat verbinding met https://myapps.microsoft.com. Geef vervolgens uw referenties op.

- Aanmelding uitgebreide client controleren. Verbinding maken met https://testconnectivity.microsoft.com. Selecteer vervolgens Office 365>Office 365 Single Sign-On Test.

Problemen oplossen

Deze sectie bevat informatie over probleemoplossing die u kunt gebruiken als u een probleem ondervindt tijdens het installeren van Microsoft Entra Connect.

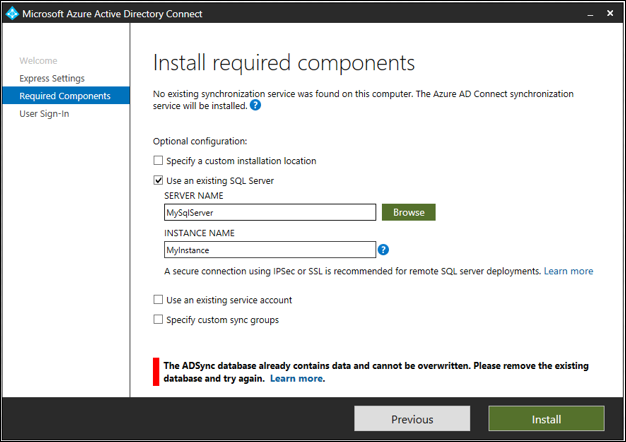

Wanneer u een Microsoft Entra Connect-installatie aanpast, kunt u op de pagina Vereiste onderdelen installeren een bestaande SQL Server gebruiken selecteren. Mogelijk ziet u de volgende fout: 'De ADSync-database bevat al gegevens en kan niet worden overschreven. Verwijder de bestaande database en probeer het opnieuw.'

Deze fout wordt weergegeven omdat er al een database met de naam ADSync bestaat op het SQL-exemplaar van SQL Server dat u hebt opgegeven.

Deze fout wordt meestal weergegeven nadat u Microsoft Entra Connect hebt verwijderd. De database wordt niet verwijderd van de computer waarop SQL Server wordt uitgevoerd wanneer u Microsoft Entra Connect verwijdert.

Ga als volgt te werk om dit probleem op te lossen:

Controleer de ADSync-database die Microsoft Entra Connect heeft gebruikt voordat deze werd verwijderd. Zorg ervoor dat de database niet meer wordt gebruikt.

Een back-up maken van de database.

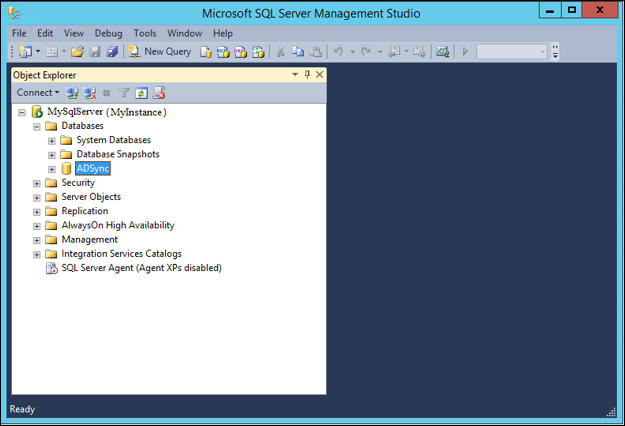

De database verwijderen:

- Gebruik Microsoft SQL Server Management Studio om verbinding te maken met het SQL-exemplaar.

- Zoek de ADSync-database en klik er met de rechtermuisknop op.

- Selecteer Verwijderen in het contextmenu.

- Selecteer OK om de database te verwijderen.

Nadat u de ADSync-database hebt verwijderd, selecteert u Installeren om de installatie opnieuw uit te voeren.

Volgende stappen

Nadat de installatie is voltooid, meldt u zich af bij Windows. Meld u vervolgens opnieuw aan voordat u Synchronization Service Manager of Synchronization Rule Editor gebruikt.

Nu u Microsoft Entra Connect hebt geïnstalleerd, kunt u de installatie controleren en licenties toewijzen.

Zie Onopzettelijke verwijderingen en Microsoft Entra Connect Health voorkomen voor meer informatie over de functies die u tijdens de installatie hebt ingeschakeld.

Zie Microsoft Entra Connect Sync: Scheduler and Integrate your on-premises identities with Microsoft Entra ID (Uw on-premises identiteiten integreren met Microsoft Entra ID) voor meer informatie over andere algemene onderwerpen.