Okta-federatie migreren naar Microsoft Entra-verificatie

In deze zelfstudie leert u hoe u Office 365-tenants kunt federeren met Okta voor eenmalige aanmelding (SSO).

U kunt federatie migreren naar Microsoft Entra-id op een gefaseerde manier om een goede verificatie-ervaring voor gebruikers te garanderen. In een gefaseerde migratie kunt u omgekeerde federatietoegang testen tot resterende Okta SSO-toepassingen.

Notitie

Scenario dat in deze zelfstudie wordt beschreven, is slechts één mogelijke manier om de migratie te implementeren. Probeer de informatie aan uw specifieke installatie aan te passen.

Vereisten

- Een Office 365-tenant die is gefedereerd naar Okta voor eenmalige aanmelding

- Een Microsoft Entra Connect-server of Microsoft Entra Connect-cloudinrichtingsagents die zijn geconfigureerd voor het inrichten van gebruikers voor Microsoft Entra ID

- Een van de volgende rollen: Toepassingsbeheerder, Cloudtoepassingsbeheerder of Hybride identiteitsbeheerder.

Microsoft Entra Connect configureren voor verificatie

Klanten die hun Office 365-domeinen met Okta federeren, hebben mogelijk geen geldige verificatiemethode in Microsoft Entra-id. Voordat u migreert naar beheerde verificatie, valideert u Microsoft Entra Connect en configureert u deze voor gebruikersaanmelding.

De aanmeldingsmethode instellen:

-

Wachtwoord-hashsynchronisatie : een uitbreiding van de adreslijstsynchronisatiefunctie die is geïmplementeerd door microsoft Entra Connect-server of cloudinrichtingsagents

- Gebruik deze functie om u aan te melden bij Microsoft Entra-services zoals Microsoft 365

- Meld u aan bij de service met het wachtwoord om u aan te melden bij het on-premises Active Directory-exemplaar

- Wat is wachtwoord-hashsynchronisatie met Microsoft Entra ID?

-

Passthrough-verificatie : meld u aan bij on-premises en cloudtoepassingen met dezelfde wachtwoorden

- Wanneer gebruikers zich aanmelden via Microsoft Entra-id, valideert de passthrough-verificatieagent wachtwoorden voor de on-premises AD

- Zie: Gebruikersaanmelding met passthrough-verificatie van Microsoft Entra

-

Naadloze eenmalige aanmelding : gebruikers aanmelden op bedrijfscomputers die zijn verbonden met het bedrijfsnetwerk

- Gebruikers hebben toegang tot cloudtoepassingen zonder andere on-premises onderdelen

- Zie, naadloze eenmalige aanmelding van Microsoft Entra

Als u een naadloze verificatiegebruikerservaring in Microsoft Entra ID wilt maken, implementeert u naadloze eenmalige aanmelding voor wachtwoord-hashsynchronisatie of passthrough-verificatie.

Voor deze zelfstudie configureert u wachtwoord-hashsynchronisatie en naadloze eenmalige aanmelding.

Microsoft Entra Connect configureren voor wachtwoord-hashsynchronisatie en naadloze eenmalige aanmelding

- Open de Microsoft Entra Connect-app op de Microsoft Entra Connect-server .

- Selecteer Configureren.

- Selecteer Aanmelding van gebruiker wijzigen.

- Selecteer Volgende.

- Voer de referenties in van de hybride identiteitsbeheerder van de Microsoft Entra Connect-server.

- De server is geconfigureerd voor federatie met Okta. Wijzig de selectie in Wachtwoord-hashsynchronisatie.

- Selecteer Eenmalige aanmelding inschakelen.

- Selecteer Volgende.

- Voer voor het lokale on-premises systeem de referenties van de domeinbeheerder in.

- Selecteer Volgende.

- Selecteer Configureren op de laatste pagina.

- Negeer de waarschuwing voor hybride deelname van Microsoft Entra.

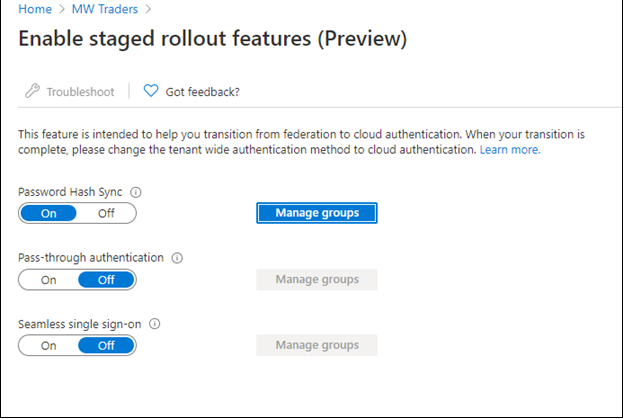

Gefaseerde implementatiefuncties configureren

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Voordat u het defederen van een domein test, gebruikt u in Microsoft Entra ID een gefaseerde implementatie voor cloudverificatie om defedeatie van gebruikers te testen.

Meer informatie: Migreren naar cloudverificatie met behulp van gefaseerde implementatie

Nadat u wachtwoord-hashsynchronisatie en naadloze eenmalige aanmelding hebt ingeschakeld op de Microsoft Entra Connect-server, configureert u een gefaseerde implementatie:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een hybride identiteitsbeheerder.

Blader naar Hybride>identiteitsbeheer>Microsoft Entra Connect>Sync.

Controleer of Wachtwoord-hashsynchronisatie is ingeschakeld in de tenant.

Selecteer Gefaseerde implementatie voor de beheerde gebruikersaanmelding inschakelen.

Na de serverconfiguratie kan de instelling Wachtwoord-hashsynchronisatie worden gewijzigd in Aan.

Schakel de instelling in.

Naadloze eenmalige aanmelding is uitgeschakeld. Als u deze optie inschakelt, wordt er een fout weergegeven omdat u deze hebt ingeschakeld in de tenant.

Selecteer Groepen beheren.

Voeg een groep toe aan de implementatie van wachtwoord-hashsynchronisatie.

Wacht ongeveer 30 minuten totdat de functie van kracht wordt in uw tenant.

Wanneer de functie van kracht wordt, worden gebruikers niet omgeleid naar Okta wanneer ze toegang proberen te krijgen tot Office 365-services.

De gefaseerde implementatiefunctie bevat een aantal niet-ondersteunde scenario's:

- Verouderde verificatieprotocollen zoals Post Office Protocol 3 (POP3) en Simple Mail Transfer Protocol (SMTP) worden niet ondersteund.

- Als u hybride deelname van Microsoft Entra voor Okta hebt geconfigureerd, gaan de hybride joinstromen van Microsoft Entra naar Okta totdat het domein is gedefedeerd.

- Een aanmeldingsbeleid blijft in Okta voor verouderde verificatie van Windows-clients van Microsoft Entra hybrid join.

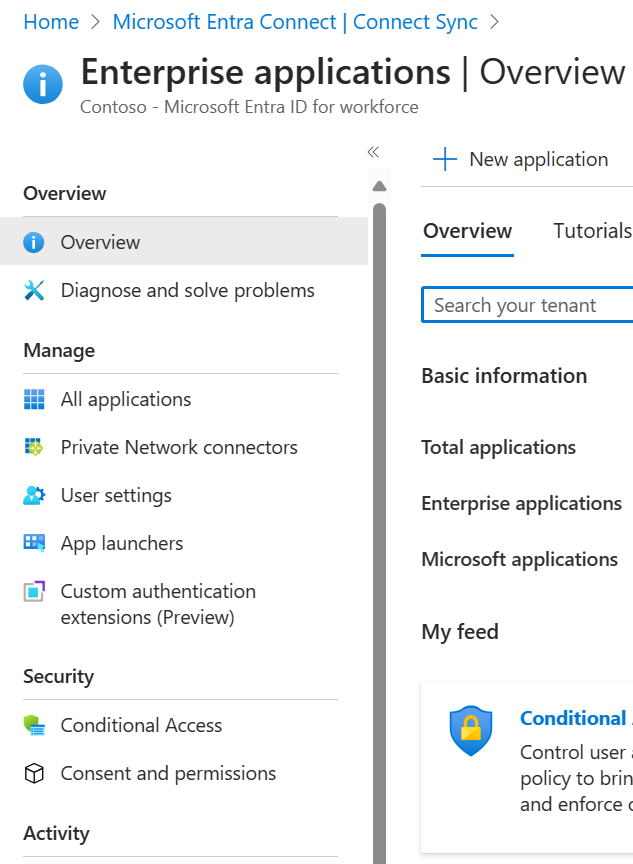

Een Okta-app maken in Microsoft Entra-id

Gebruikers die zijn geconverteerd naar beheerde verificatie, hebben mogelijk toegang nodig tot toepassingen in Okta. Registreer voor gebruikerstoegang tot deze toepassingen een Microsoft Entra-toepassing die is gekoppeld aan de startpagina van Okta.

Configureer de registratie van de bedrijfstoepassing voor Okta.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar >>Alle toepassingen.

Selecteer Nieuwe toepassing.

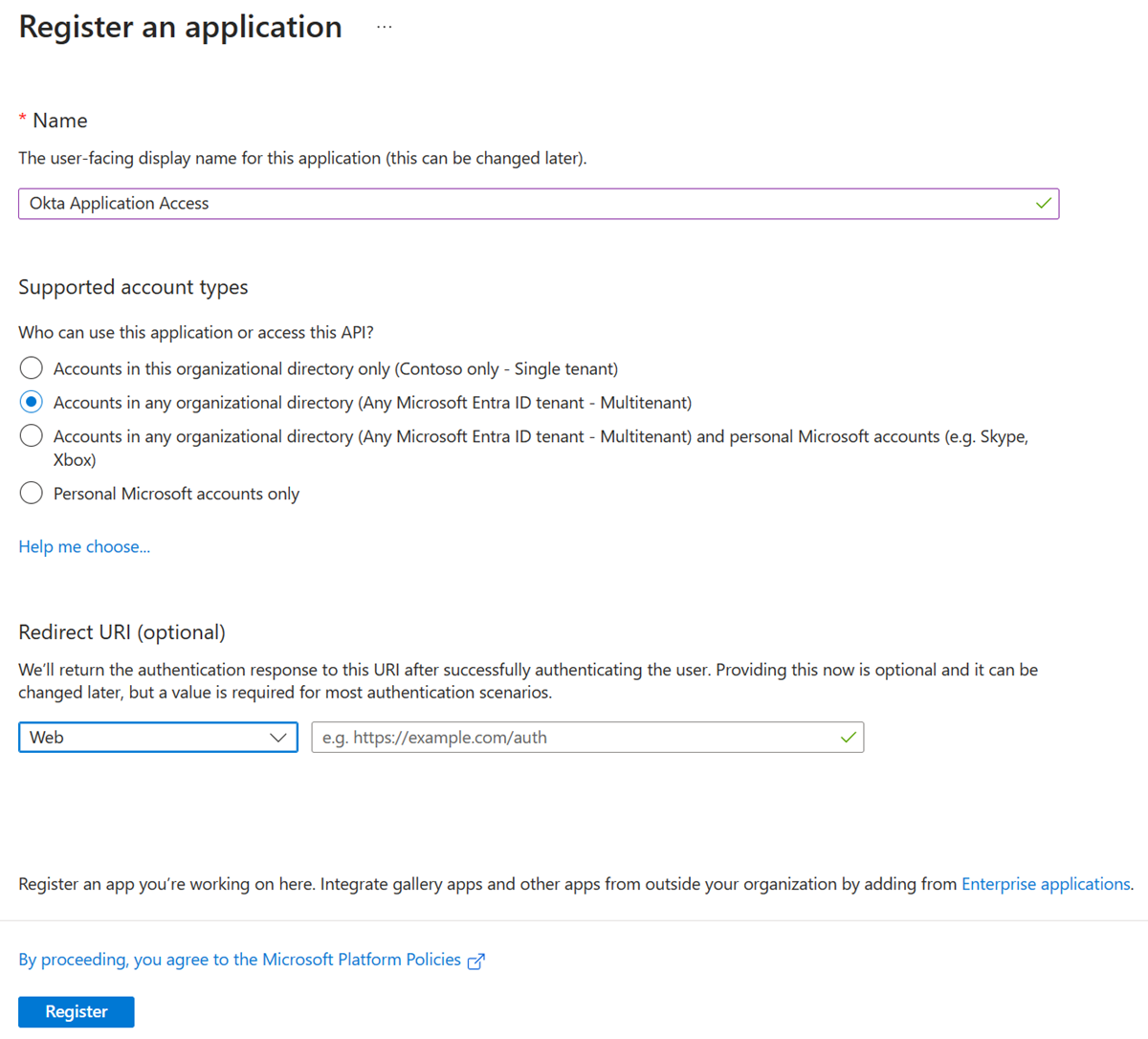

Selecteer Uw eigen toepassing maken.

Noem de Okta-app in het menu.

Selecteer Een toepassing registreren waaraan u werkt om te integreren met Microsoft Entra-id.

Selecteer Maken.

Selecteer Accounts in een organisatiemap (Elke Microsoft Entra Directory - Multitenant).a0>

Selecteer Registreren.

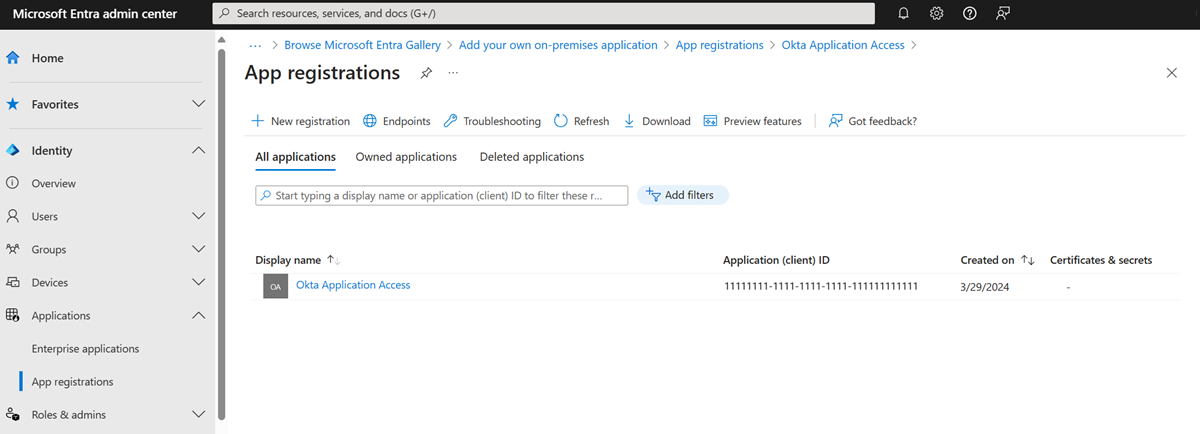

Selecteer App-registraties in het menu Microsoft Entra ID.

Open de gemaakte registratie.

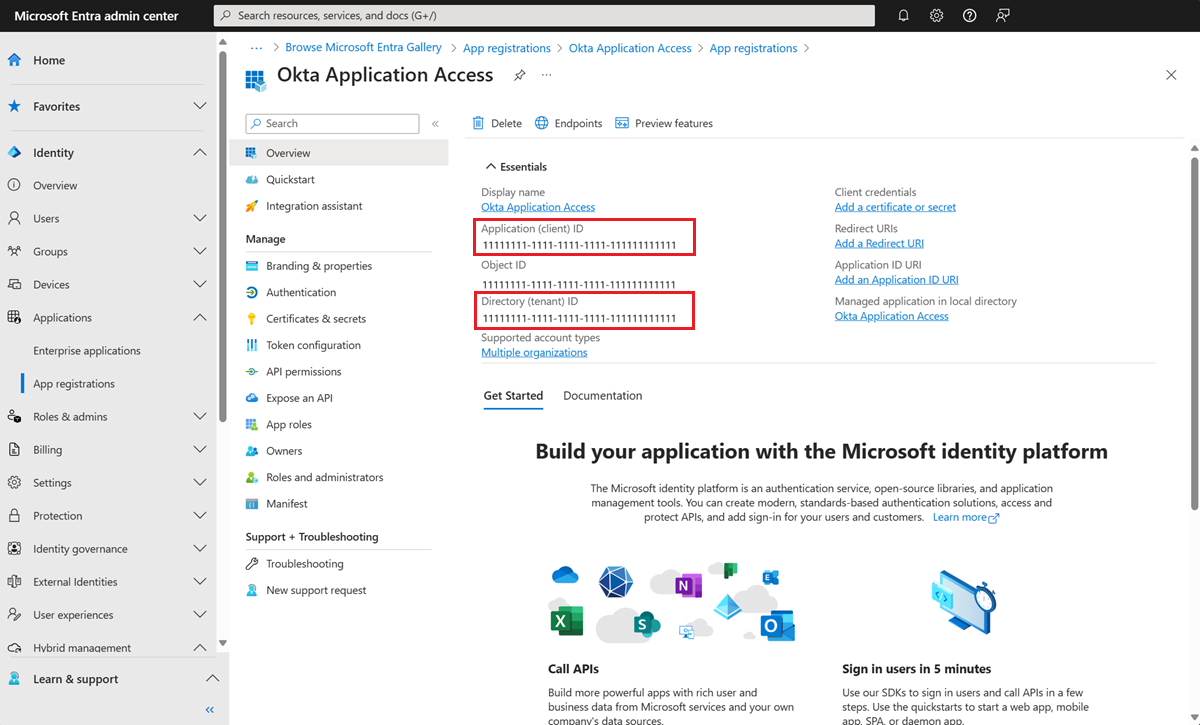

- Noteer de tenant-id en de toepassings-id.

Notitie

U hebt de tenant-id en toepassings-id nodig om de id-provider in Okta te configureren.

- Selecteer certificaten en geheimen in het linkermenu.

- Selecteer Nieuw clientgeheim.

- Voer een geheime naam in.

- Voer de vervaldatum in.

- Noteer de geheime waarde en id.

Notitie

De waarde en id worden later niet weergegeven. Als u de gegevens niet opneemt, moet u een geheim opnieuw genereren.

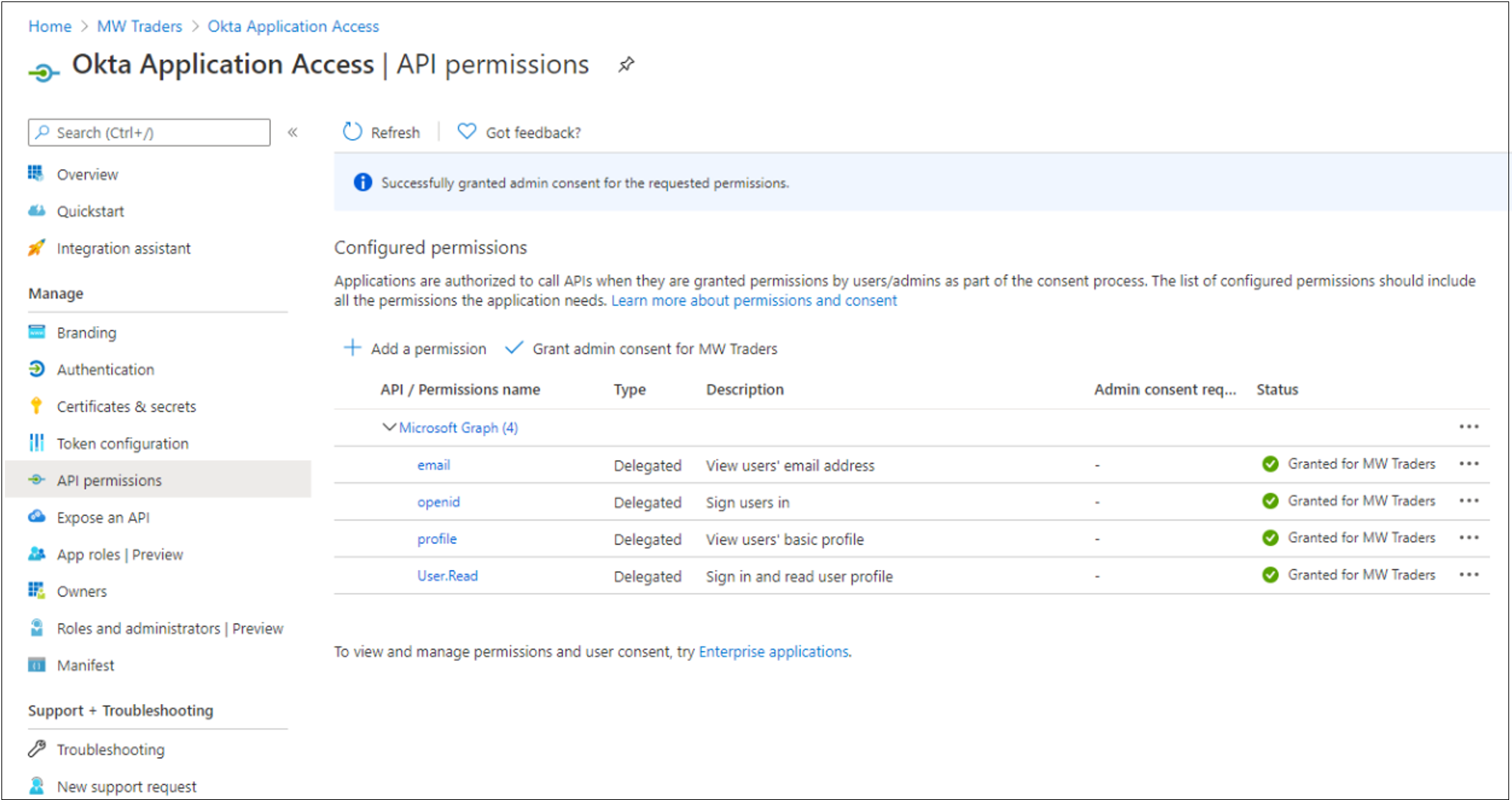

Selecteer API-machtigingen in het linkermenu.

Verleent de toepassing toegang tot de OpenID Connect-stack (OIDC).

Selecteer Een machtiging toevoegen.

Microsoft Graph selecteren

Selecteer Gedelegeerde machtigingen.

Voeg in de sectie OpenID-machtigingen e-mail, openid en profiel toe.

Selecteer Machtigingen toevoegen.

Selecteer Beheerderstoestemming verlenen voor <tenantdomeinnaam>.

Wacht totdat de status Verleend wordt weergegeven.

Selecteer Huisstijl in het linkermenu.

Voor de URL van de startpagina voegt u de startpagina van uw gebruikerstoepassing toe.

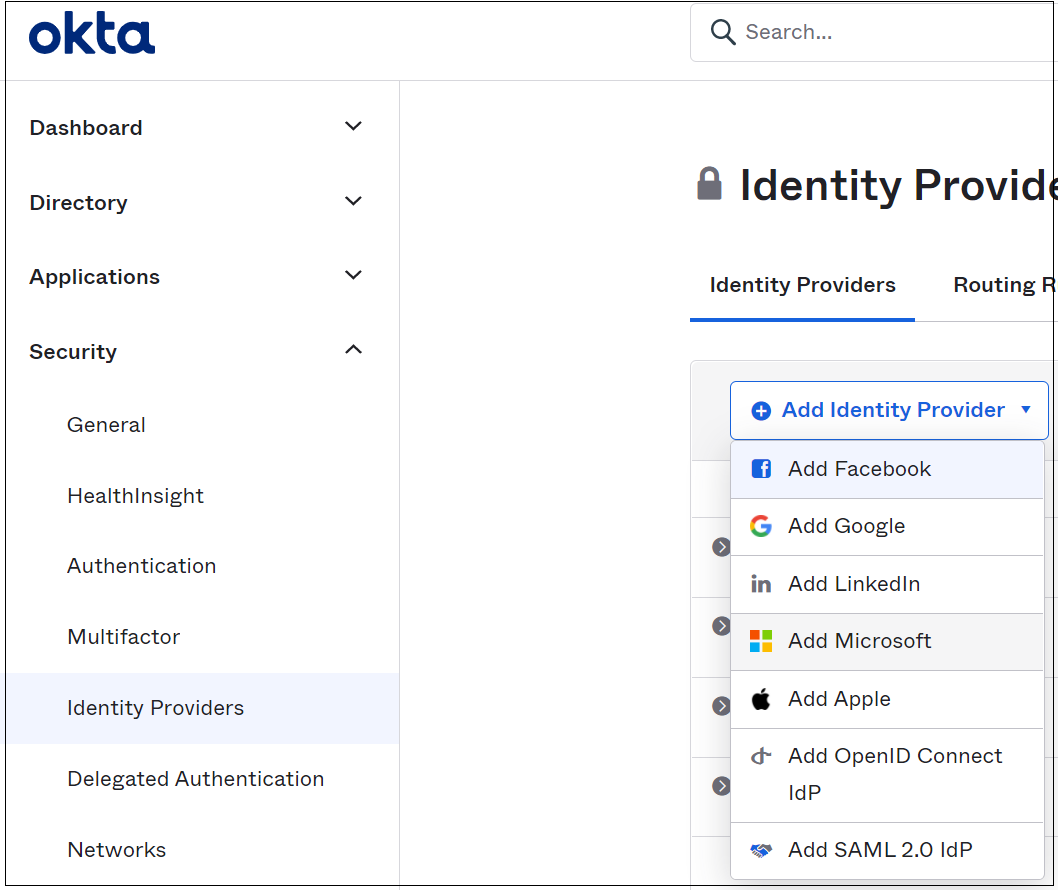

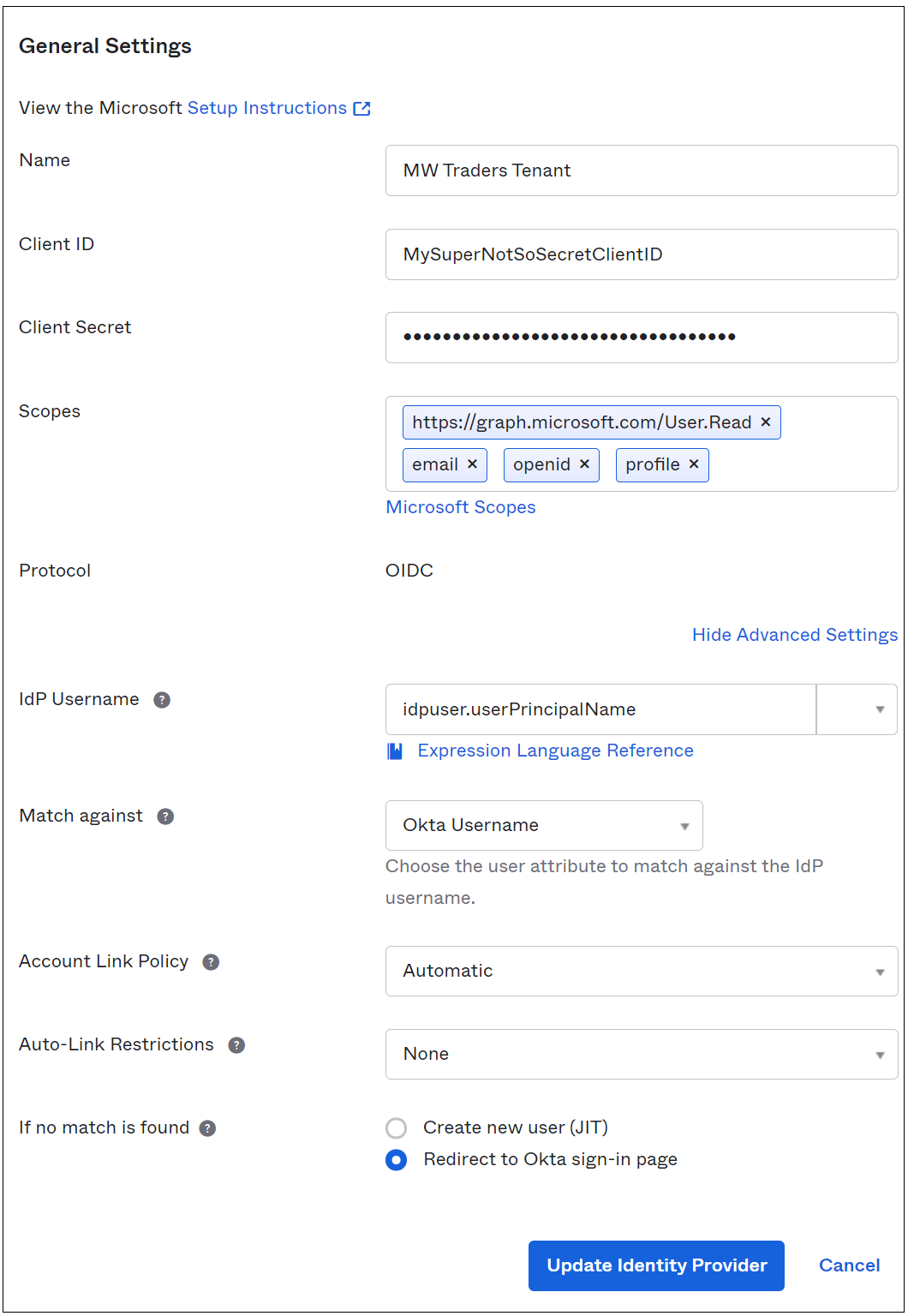

Als u in de Okta-beheerportal een nieuwe id-provider wilt toevoegen, selecteert u Beveiliging en vervolgens Id-providers.

Selecteer Microsoft toevoegen.

Voer op de pagina Id-provider de toepassings-id in het veld Client-id in.

Voer het clientgeheim in het veld Clientgeheim in.

Selecteer Geavanceerde instelling weergeven. Deze configuratie koppelt standaard de UPN (User Principal Name) in Okta aan de UPN in Microsoft Entra ID voor reverse-federation-toegang.

Belangrijk

Als UPN's in Okta en Microsoft Entra-id niet overeenkomen, selecteert u een kenmerk dat gebruikelijk is tussen gebruikers.

De selecties voor automatisch inrichten voltooien.

Als er standaard geen overeenkomst wordt weergegeven voor een Okta-gebruiker, probeert het systeem de gebruiker in te richten in Microsoft Entra-id. Als u de inrichting van Okta hebt gemigreerd, selecteert u Omleiding naar okta-aanmeldingspagina.

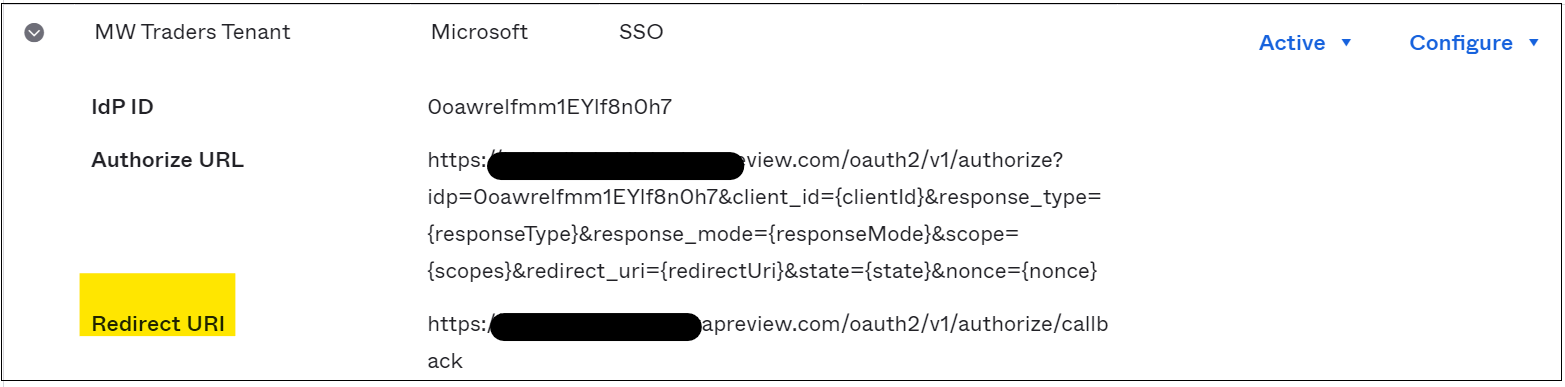

U hebt de id-provider (IDP) gemaakt. Gebruikers naar de juiste IDP verzenden.

Selecteer routeringsregels in het menu Identity Providers en voeg routeringsregel toe.

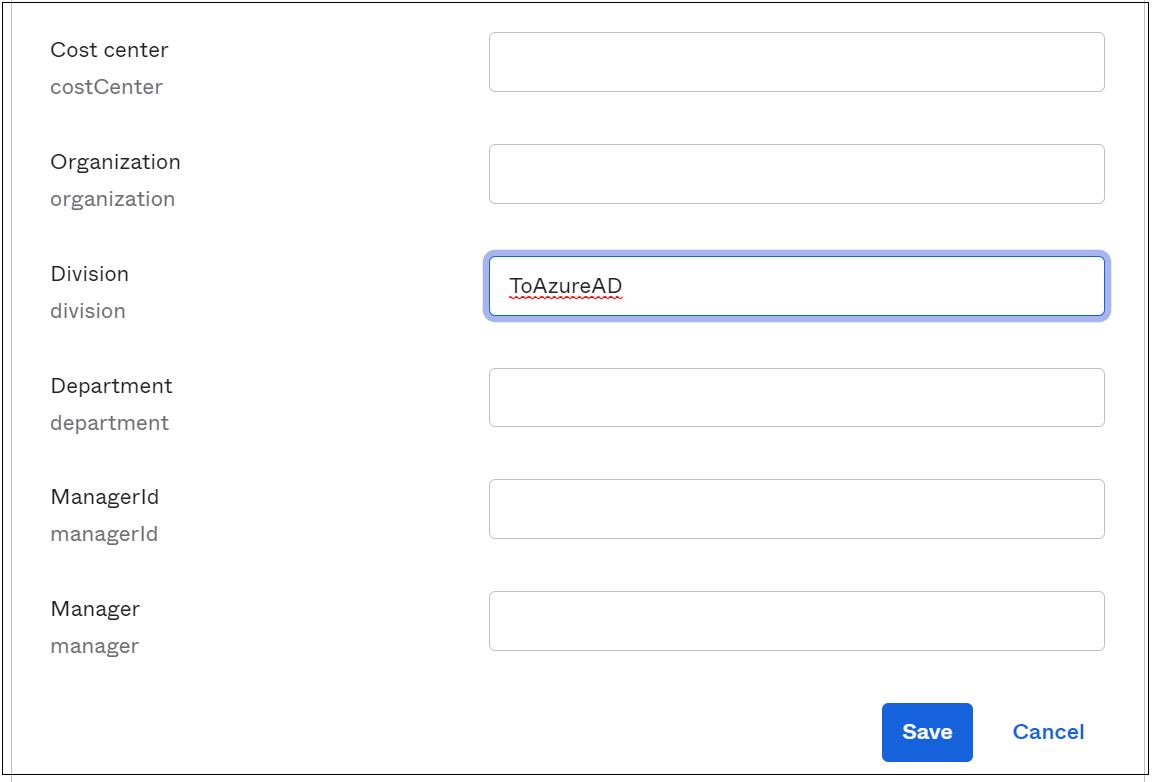

Gebruik een van de beschikbare kenmerken in het Okta-profiel.

Als u aanmeldingen wilt doorsturen vanaf apparaten en IP-adressen naar Microsoft Entra-id, stelt u het beleid in dat wordt weergegeven in de volgende afbeelding. In dit voorbeeld wordt het kenmerk Divisie niet gebruikt voor alle Okta-profielen. Het is een goede keuze voor IDP-routering.

Noteer de omleidings-URI om deze toe te voegen aan de toepassingsregistratie.

Selecteer Verificatie in het menu aan de linkerkant van de toepassingsregistratie.

Selecteer Een platform toevoegen

Selecteer Web.

Voeg de omleidings-URI toe die u hebt opgenomen in de IDP in Okta.

Selecteer Toegangstokens en id-tokens.

Selecteer Directory in de beheerconsole.

Selecteer Personen.

Als u het profiel wilt bewerken, selecteert u een testgebruiker.

Voeg In het profiel ToAzureAD toe. Zie de volgende afbeelding.

Selecteer Opslaan.

Meld u aan bij de Microsoft 356-portal als de gewijzigde gebruiker. Als uw gebruiker zich niet in de testfase voor beheerde verificatie bevindt, voert uw actie een lus in. Als u de lus wilt afsluiten, voegt u de gebruiker toe aan de beheerde verificatie-ervaring.

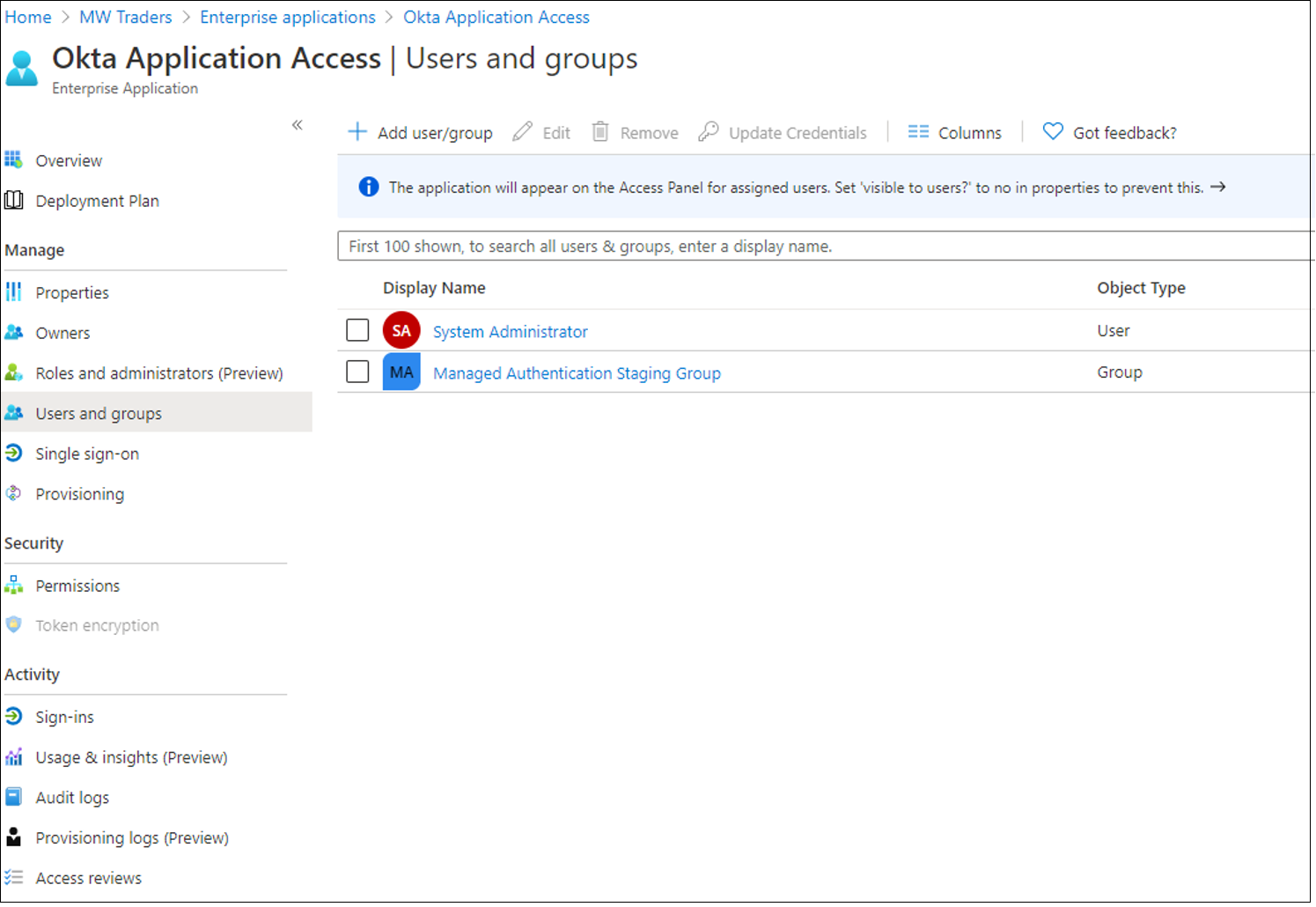

De Okta-app-toegang testen op testfaseleden

Nadat u de Okta-app in Microsoft Entra ID hebt geconfigureerd en de IDP in de Okta-portal hebt geconfigureerd, wijst u de toepassing toe aan gebruikers.

Blader in het Microsoft Entra-beheercentrum naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

Selecteer de app-registratie die u hebt gemaakt.

Ga naar Gebruikers en groepen.

Voeg de groep toe die overeenkomt met de testfase van de beheerde verificatie.

Notitie

U kunt gebruikers en groepen toevoegen vanaf de pagina Bedrijfstoepassingen . U kunt geen gebruikers toevoegen vanuit het menu App-registraties.

Wacht ongeveer 15 minuten.

Meld u aan als een testgebruiker voor beheerde verificatie.

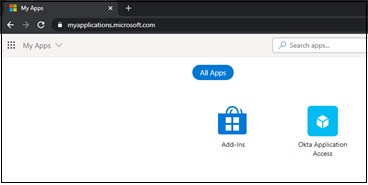

Ga naar Mijn apps.

Als u wilt terugkeren naar de startpagina van Okta, selecteert u de tegel Okta Application Access .

De beheerde verificatie testen op testleden

Nadat u de Okta reverse-federation-app hebt geconfigureerd, vraagt u gebruikers om tests uit te voeren op de beheerde verificatie-ervaring. U wordt aangeraden de huisstijl van het bedrijf te configureren om gebruikers te helpen de tenant te herkennen.

Meer informatie: De huisstijl van uw bedrijf configureren.

Belangrijk

Voordat u de domeinen van Okta verwijdert, moet u de benodigde beleidsregels voor voorwaardelijke toegang identificeren. U kunt uw omgeving beveiligen voordat u afsluit. Zie zelfstudie : Okta-aanmeldingsbeleid migreren naar voorwaardelijke toegang van Microsoft Entra.

Office 365-domeinen verwijderen

Wanneer uw organisatie vertrouwd is met de beheerde verificatie-ervaring, kunt u uw domein verwijderen van Okta. Gebruik om te beginnen de volgende opdrachten om verbinding te maken met Microsoft Graph PowerShell. Als u de Microsoft Graph PowerShell-module niet hebt, downloadt u deze door deze in te voeren Install-Module Microsoft.Graph.

Meld u in PowerShell aan bij Microsoft Entra-id met behulp van een account voor hybride identiteitbeheerder.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Voer de volgende opdracht uit om het domein te converteren:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Controleer of het domein is geconverteerd naar beheerd door de volgende opdracht uit te voeren. Het verificatietype moet worden ingesteld op beheerd.

Get-MgDomain -DomainId yourdomain.com

Nadat u het domein hebt ingesteld op beheerde verificatie, verwijdert u uw Office 365-tenant van Okta terwijl u gebruikerstoegang tot de startpagina van Okta behoudt.