Zelfstudie: F5 BIG-IP Easy Button configureren voor eenmalige aanmelding bij SAP ERP

In dit artikel leert u hoe u SAP Enterprise Resource Planning (ERP) beveiligt met behulp van Microsoft Entra ID, met F5 BIG-IP Easy Button Guided Configuration 16.1. Het integreren van een BIG-IP met Microsoft Entra ID heeft veel voordelen:

- Zero Trust framework om extern werk in te schakelen

- Wat is voorwaardelijke toegang?

- Eenmalige aanmelding (SSO) tussen Microsoft Entra ID en big-IP gepubliceerde services

- Identiteiten en toegang beheren vanuit het Microsoft Entra-beheercentrum

Meer informatie:

- F5 BIG-IP integreren met Microsoft Entra ID

- Schakel eenmalige aanmelding in voor een bedrijfstoepassing.

Beschrijving van scenario

Dit scenario omvat de SAP ERP-toepassing met kerberos-verificatie om de toegang tot beveiligde inhoud te beheren.

Verouderde toepassingen ontbreken moderne protocollen ter ondersteuning van integratie met Microsoft Entra ID. Modernisering is kostbaar, vereist planning en introduceert potentiële downtimerisico's. Gebruik in plaats daarvan een F5 BIG-IP Application Delivery Controller (ADC) om de kloof tussen de verouderde toepassing en het moderne id-besturingsvlak te overbruggen via protocolovergang.

Een BIG-IP vóór de toepassing maakt overlay van de service mogelijk met vooraf verificatie en SSO op basis van headers van Microsoft Entra. Deze configuratie verbetert het algehele beveiligingspostuur van toepassingen.

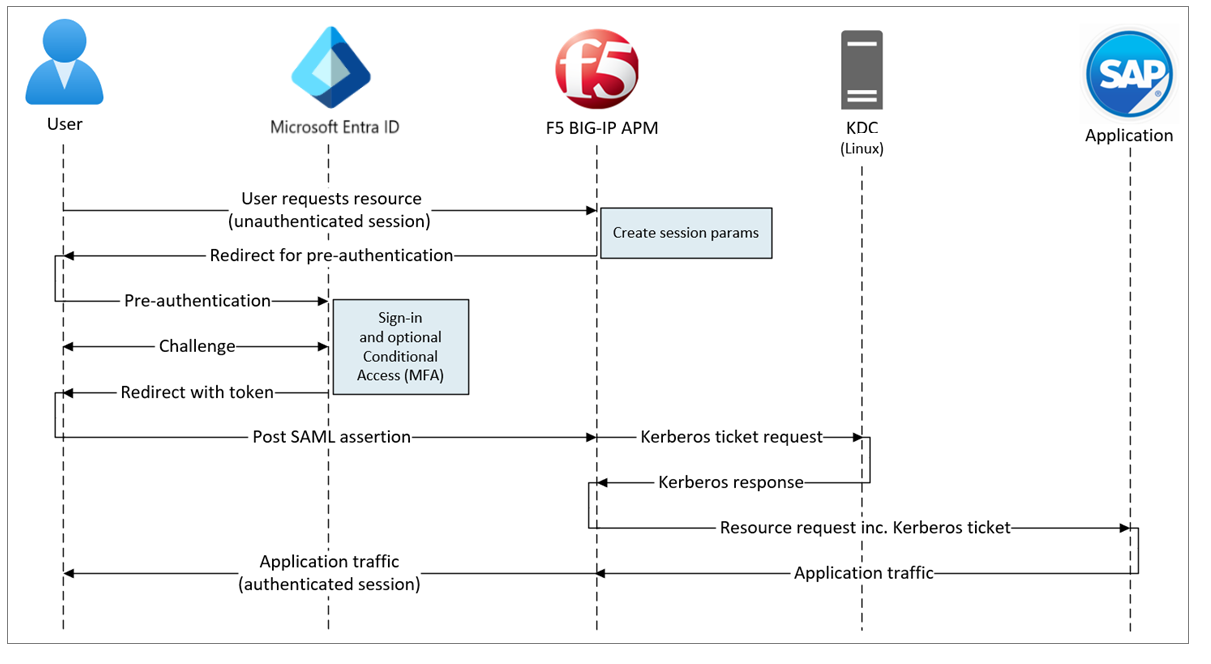

Scenario-architectuur

De SHA-oplossing (Secure Hybrid Access) heeft de volgende onderdelen:

- SAP ERP-toepassing - een big-IP-gepubliceerde service die wordt beveiligd door Microsoft Entra SHA

- Microsoft Entra ID - IdP (Security Assertion Markup Language) waarmee gebruikersreferenties, voorwaardelijke toegang en eenmalige aanmelding op basis van SAML worden gecontroleerd op big-IP

- BIG-IP : reverse-proxy en SAML-serviceprovider (SP) naar de toepassing. BIG-IP delegeert verificatie aan de SAML IdP en voert vervolgens eenmalige aanmelding op basis van headers uit naar de SAP-service

SHA ondersteunt door SP en IdP geïnitieerde stromen. In de volgende afbeelding ziet u de door SP geïnitieerde stroom.

- De gebruiker maakt verbinding met het eindpunt van de toepassing (BIG-IP).

- Met toegangsbeleid voor BIG-IP Access Policy Manager (APM) wordt de gebruiker omgeleid naar Microsoft Entra ID (SAML IdP).

- Met Microsoft Entra ID wordt de gebruiker vooraf geverifieerd en wordt afgedwongen beleid voor voorwaardelijke toegang toegepast.

- De gebruiker wordt omgeleid naar BIG-IP (SAML SP) en eenmalige aanmelding vindt plaats met een uitgegeven SAML-token.

- BIG-IP vraagt Kerberos-ticket aan bij het KDC (Key Distribution Center).

- BIG-IP verzendt een aanvraag naar de back-endtoepassing, met het Kerberos-ticket voor eenmalige aanmelding.

- Toepassing autoriseert aanvraag en retourneert nettolading.

Vereisten

- Een gratis Microsoft Entra ID-account of hoger

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen

- Een BIG-IP of een BIG-IP Virtual Edition (VE) in Azure

- Een van de volgende F5 BIG-IP-licenties:

- F5 BIG-IP® Best bundle

- Zelfstandige F5 BIG-IP APM-licentie

- Invoegtoepassingslicentie voor F5 BIG-IP APM in een bestaande BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licentie voor volledige proefversie van BIG-IP van 90 dagen

- Gebruikersidentiteiten die zijn gesynchroniseerd vanuit een on-premises adreslijst naar Microsoft Entra-id of die zijn gemaakt in Microsoft Entra-id en zijn teruggegaan naar de on-premises directory

- Een van de volgende rollen: Cloudtoepassingsbeheerder of Toepassingsbeheerder.

- Een SSL-webcertificaat voor het publiceren van services via HTTPS of het gebruik van standaard-BIG-IP-certificaten voor testen

- Een SAP ERP-omgeving die is geconfigureerd voor Kerberos-verificatie

BIG-IP-configuratiemethoden

In deze zelfstudie wordt gebruikgemaakt van begeleide configuratie 16.1 met een eenvoudige knopsjabloon. Met de Easy Button gaan beheerders niet tussen Microsoft Entra ID en een BIG-IP om services voor SHA in te schakelen. De wizard Begeleide configuratie van APM en Microsoft Graph verwerken implementatie en beleidsbeheer. Deze integratie zorgt ervoor dat toepassingen identiteitsfederatie, SSO en voorwaardelijke toegang ondersteunen.

Notitie

Vervang voorbeeldtekenreeksen of -waarden in deze handleiding door tekenreeksen of waarden in uw omgeving.

Easy Button registreren

Voordat een client of service toegang heeft tot Microsoft Graph, moet het Microsoft Identity Platform dit vertrouwen.

Zie quickstart : Een toepassing registreren bij het Microsoft Identity Platform

Registreer de Easy Button-client in Microsoft Entra ID en stel vervolgens een vertrouwensrelatie tot stand tussen SAML SP-exemplaren van een gepubliceerde BIG-IP-toepassing en Microsoft Entra-id als SAML IdP.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar > Nieuwe registratie.

Voer een naam in voor de nieuwe toepassing.

Geef in accounts in deze organisatiemap alleen op wie de toepassing mag gebruiken.

Selecteer Registreren.

Navigeer naar API-machtigingen.

Autoriseren van de volgende Microsoft Graph-toepassingsmachtigingen:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Beheerderstoestemming verlenen voor uw organisatie.

Genereer op Certificaten en geheimen een nieuw clientgeheim.

Let op het geheim.

Noteer in overzicht de client-id en tenant-id.

De knop Eenvoudig configureren

- Start de begeleide configuratie van APM.

- Start de sjabloon Easy Button.

- Meld u vanuit een browser aan bij de F5 BIG-IP-beheerconsole.

- Navigeer naar > met begeleide configuratie > van Access.

- Selecteer Microsoft Entra Application.

- Controleer de configuratielijst.

- Selecteer Volgende.

- Volg de configuratiereeks onder Microsoft Entra-toepassingsconfiguratie.

Configuratie-eigenschappen

Het tabblad Configuratie-eigenschappen bevat eigenschappen van het serviceaccount en maakt een BIG-IP-toepassingsconfiguratie en SSO-object. De sectie Details van het Azure-serviceaccount vertegenwoordigt de client die u hebt geregistreerd als een toepassing in de Microsoft Entra-tenant. Gebruik de instellingen voor de BIG-IP OAuth-client om een SAML SP afzonderlijk te registreren in de tenant, met de eigenschappen voor eenmalige aanmelding. Easy Button voert deze actie uit voor BIG-IP-services die zijn gepubliceerd en ingeschakeld voor SHA.

Notitie

Sommige instellingen zijn globaal en kunnen opnieuw worden gebruikt om meer toepassingen te publiceren.

- Voer een configuratienaam in. Unieke namen onderscheiden Easy Button-configuraties.

- Voor eenmalige aanmelding (SSO) en HTTP-headers selecteert u Aan.

- Voer voor tenant-id, client-id en clientgeheim de tenant-id, client-id en clientgeheim in die u tijdens de tenantregistratie hebt genoteerd.

- Selecteer Verbinding testen. Met deze actie wordt bevestigd dat het BIG-IP-adres verbinding maakt met uw tenant.

- Selecteer Volgende.

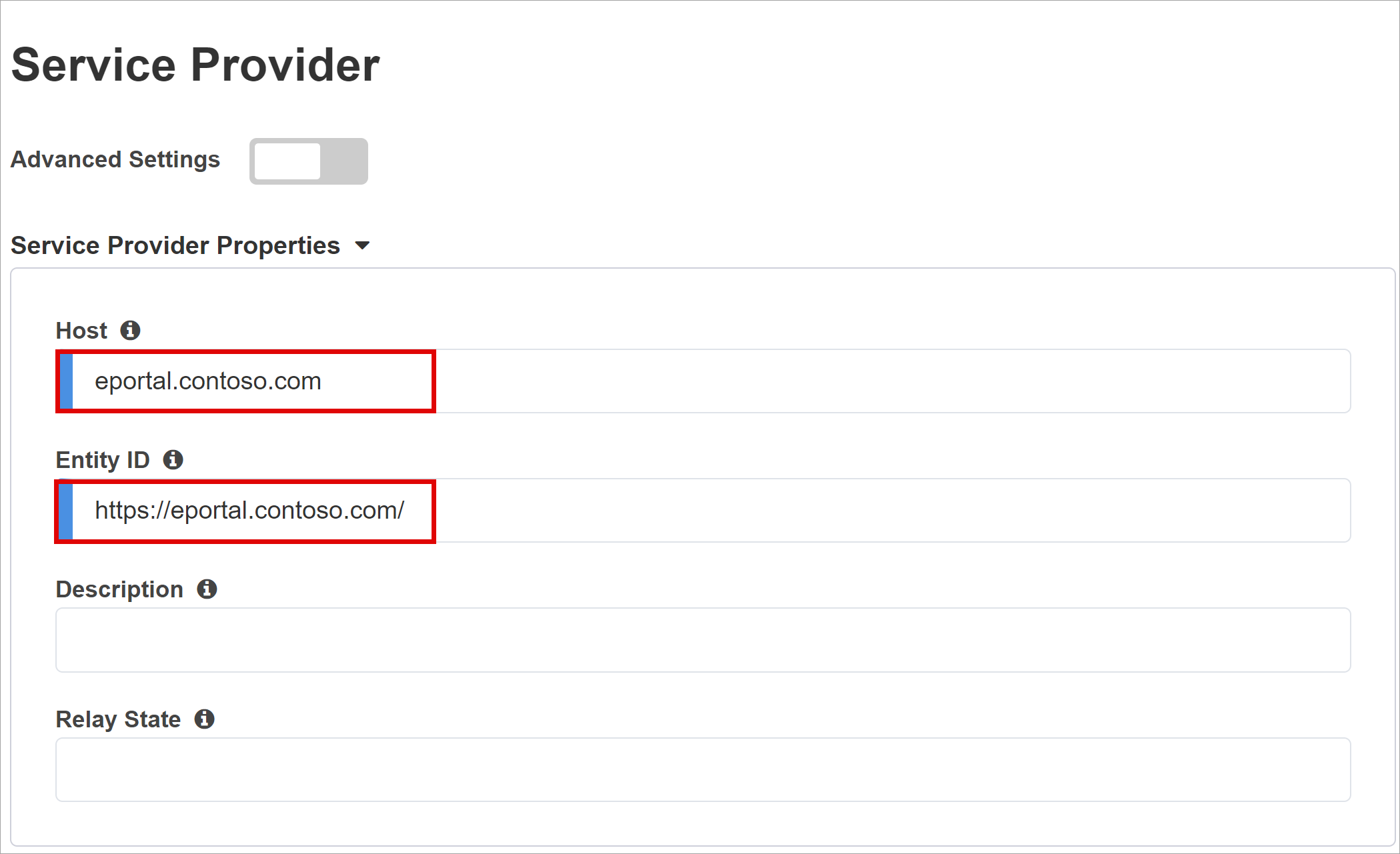

Serviceprovider

Gebruik de instellingen van de serviceprovider om de eigenschappen van het SAML SP-exemplaar te definiëren van de toepassing die wordt beveiligd door SHA.

Voer voor Host de openbare FQDN (Fully Qualified Domain Name) in van de toepassing die wordt beveiligd.

Voer voor entiteits-id de id in die door Microsoft Entra ID wordt gebruikt om de SAML SP te identificeren die een token aanvraagt.

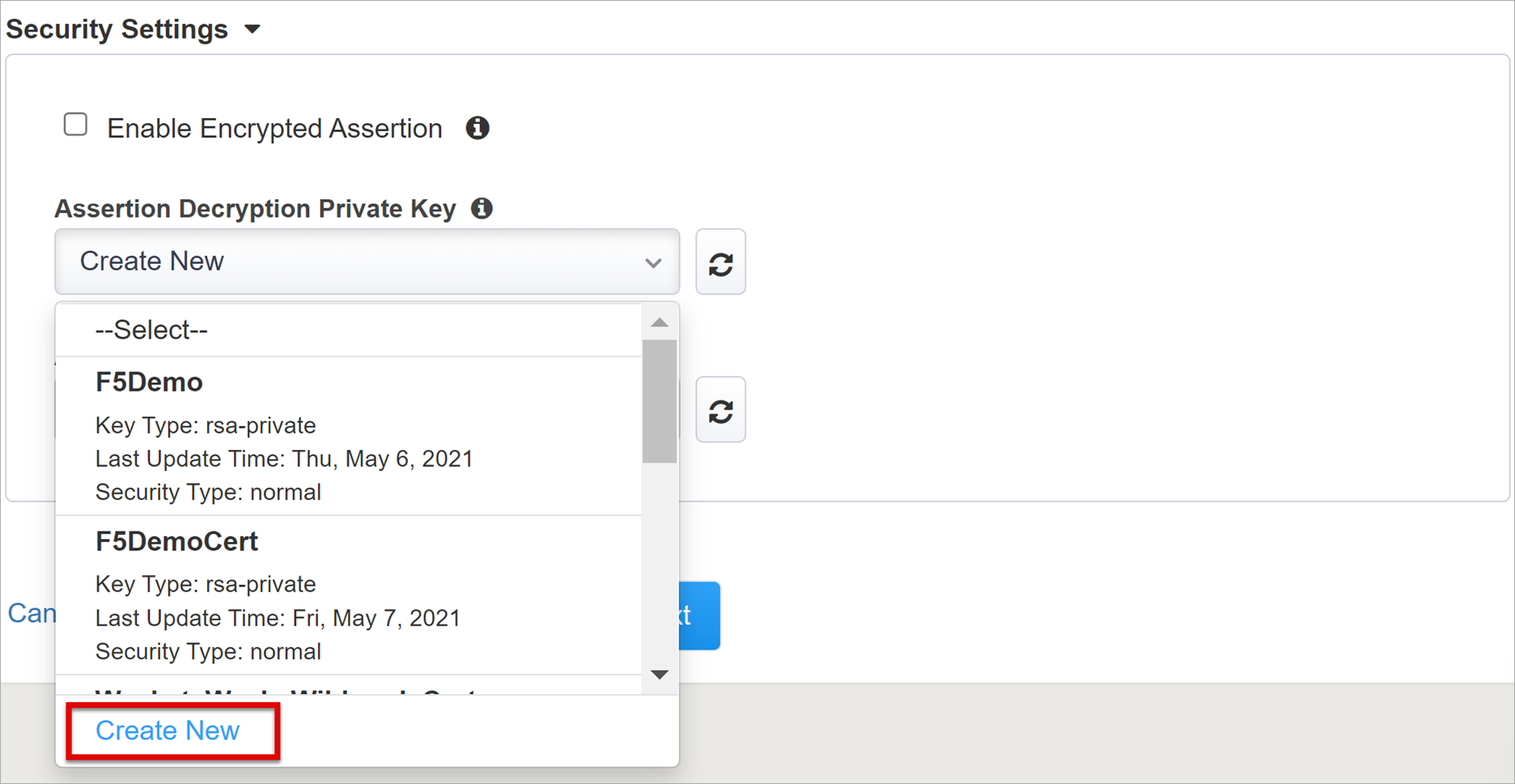

(Optioneel) Gebruik Beveiligingsinstellingen om aan te geven dat Microsoft Entra ID SAML-asserties versleutelt. Asserties die zijn versleuteld tussen Microsoft Entra ID en de BIG-IP APM vergroten de zekerheid dat inhoudstokens niet worden onderschept, noch gegevens die zijn aangetast.

Selecteer Nieuwe maken in de persoonlijke sleutel van Assertion Decryption.

Selecteer OK.

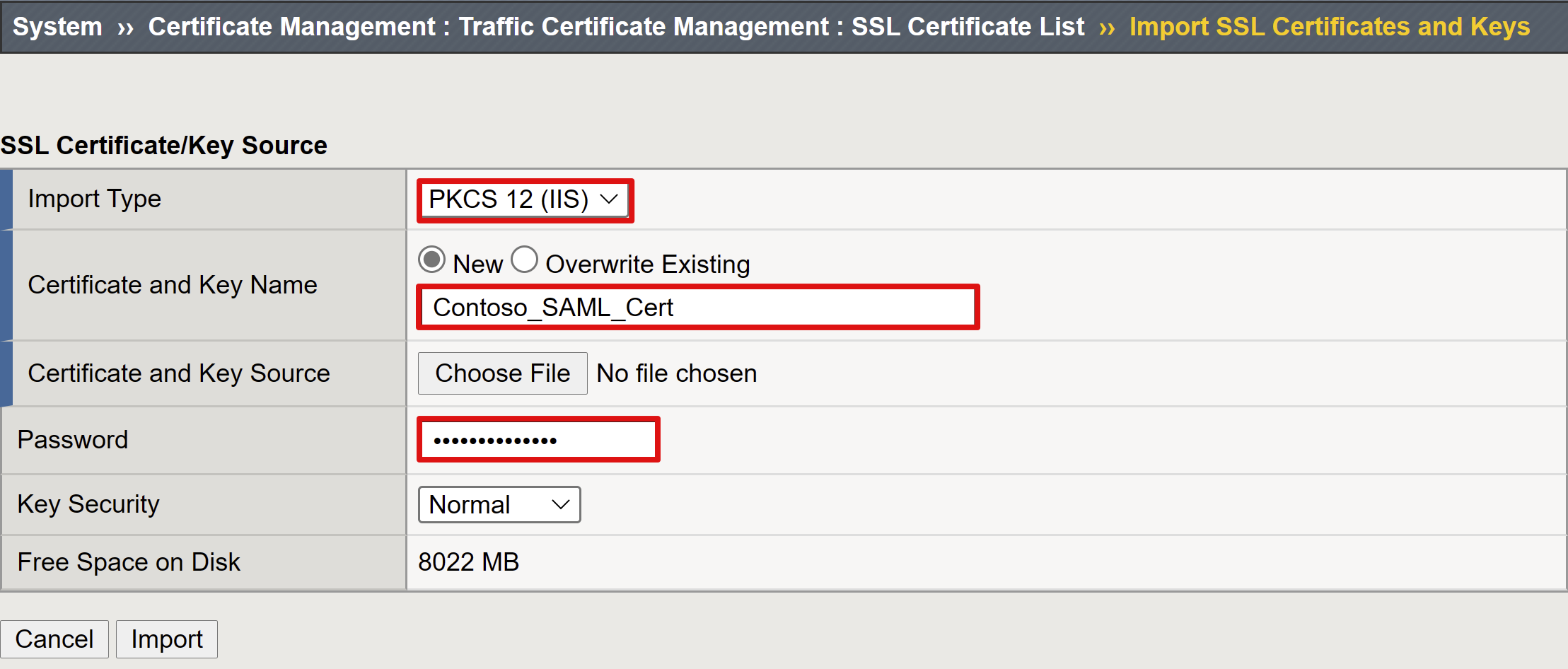

Het dialoogvenster SSL-certificaat en sleutels importeren wordt weergegeven op een nieuw tabblad.

Als u het certificaat en de persoonlijke sleutel wilt importeren, selecteert u PKCS 12 (IIS).

Sluit het browsertabblad om terug te keren naar het hoofdtabblad.

Schakel voor Versleutelde assertie inschakelen het selectievakje in.

Als u versleuteling hebt ingeschakeld, selecteert u in de lijst met persoonlijke sleutel van Assertion Decryption de persoonlijke sleutel voor het certificaat dat BIG-IP APM gebruikt om Microsoft Entra-asserties te ontsleutelen.

Als u versleuteling hebt ingeschakeld, selecteert u in de lijst met Assertion Decryption Certificate het certificaat DAT BIG-IP uploadt naar Microsoft Entra-id om de uitgegeven SAML-asserties te versleutelen.

Microsoft Entra ID

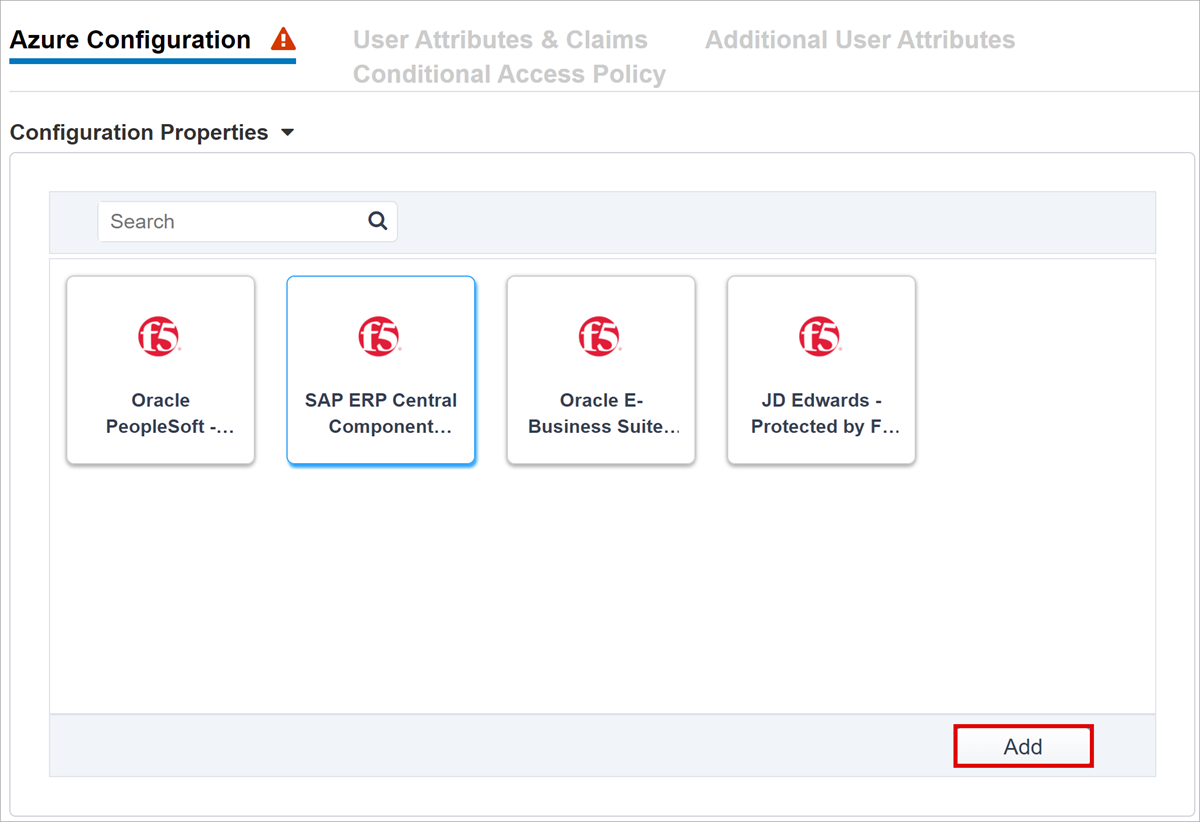

Easy Button heeft toepassingssjablonen voor Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP en een algemene SHA-sjabloon.

Selecteer SAP ERP Central Component > Add om de Azure-configuratie te starten.

Notitie

U kunt de informatie in de volgende secties gebruiken bij het handmatig configureren van een nieuwe BIG-IP SAML-toepassing in een Microsoft Entra-tenant.

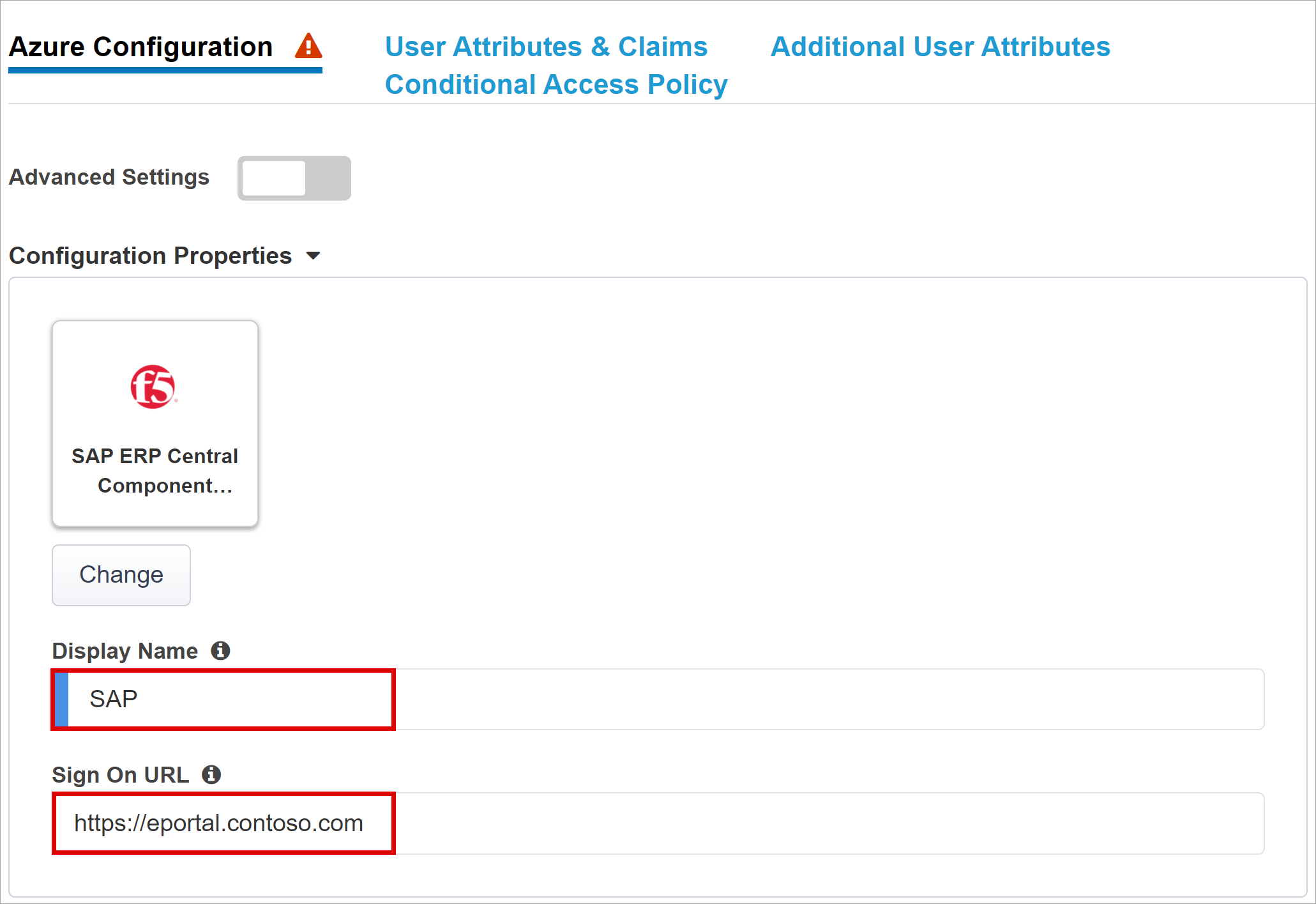

Azure-configuratie

Voer bij Weergavenaam de app BIG-IP in die in de Microsoft Entra-tenant wordt gemaakt. De naam wordt weergegeven op het pictogram in de Mijn apps-portal.

(Optioneel) laat de aanmeldings-URL leeg (optioneel).

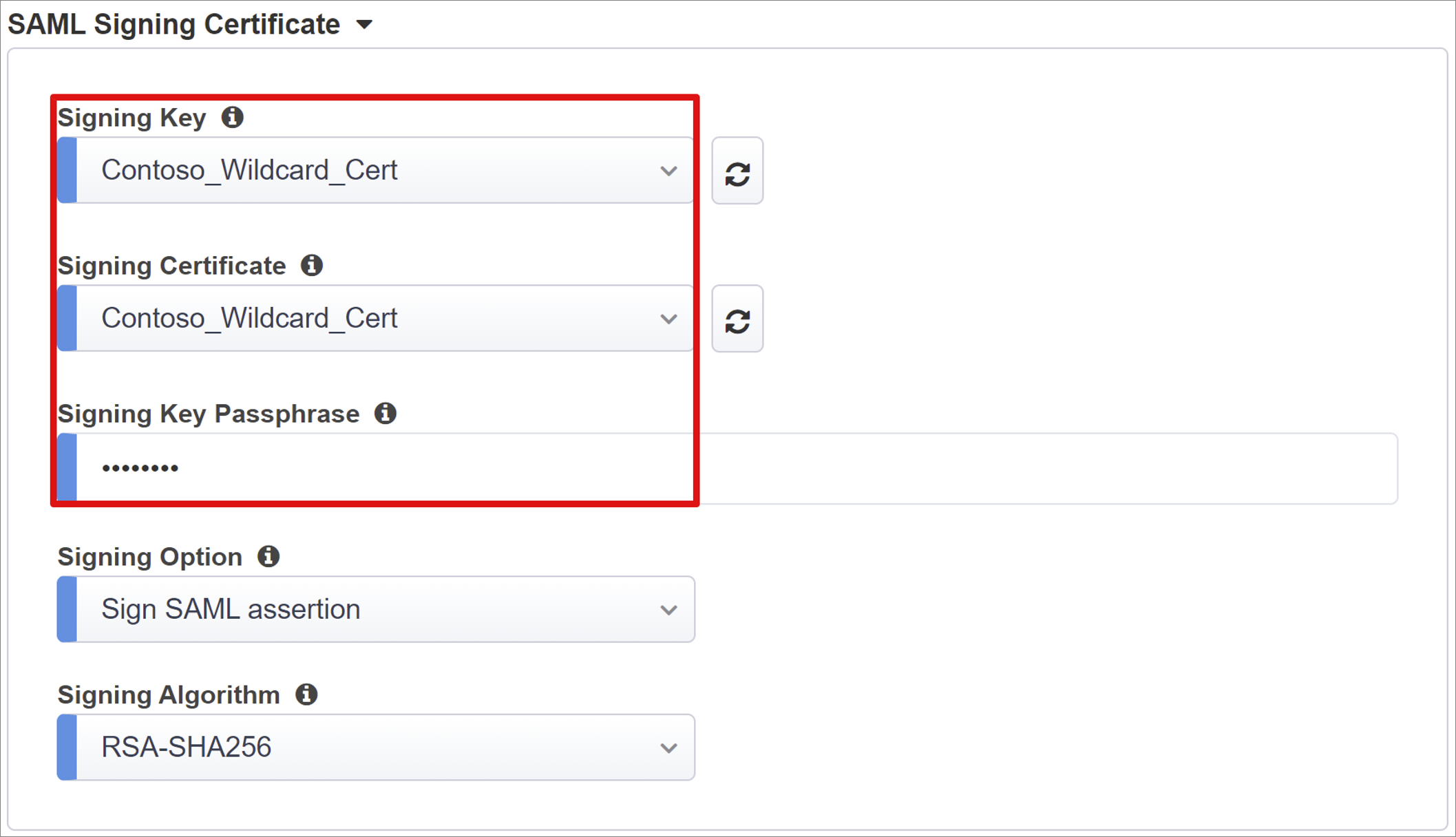

Selecteer vernieuwen naast ondertekeningssleutel.

Selecteer Handtekeningcertificaat. Met deze actie wordt het certificaat gevonden dat u hebt ingevoerd.

Voer het certificaatwachtwoord in voor de wachtwoordzin voor ondertekeningssleutels.

(Optioneel) Optie voor ondertekening inschakelen. Deze optie zorgt ervoor dat BIG-IP tokens en claims accepteert die zijn ondertekend door Microsoft Entra ID

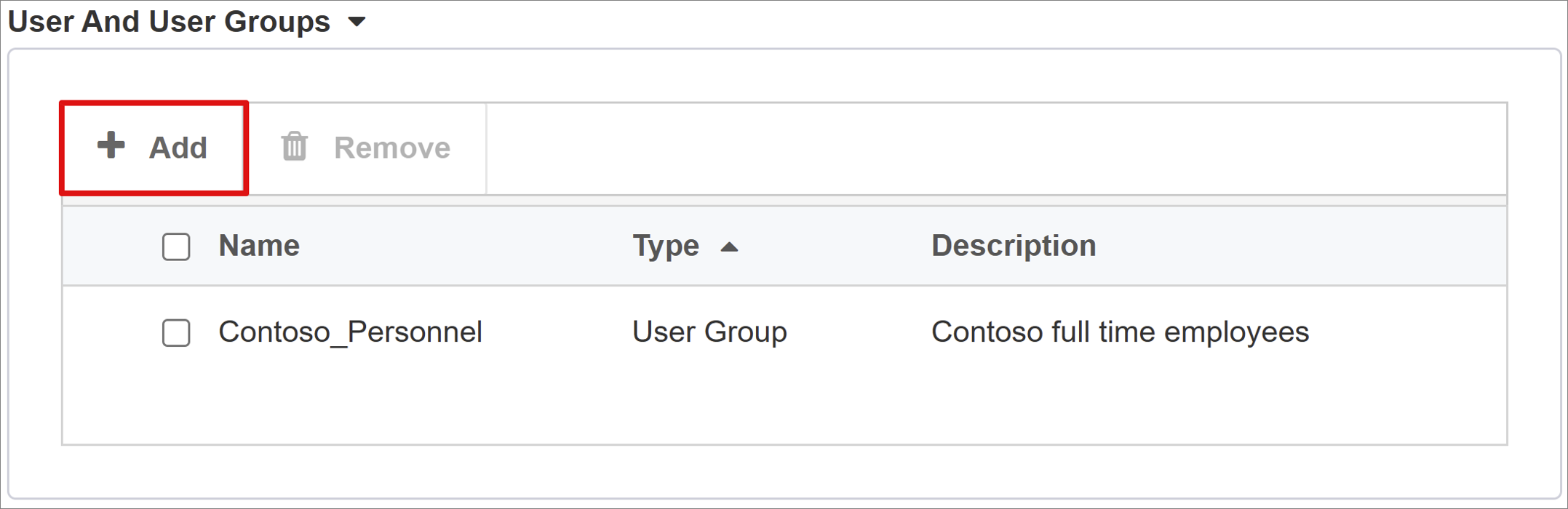

Gebruikers- en gebruikersgroepen worden dynamisch opgevraagd vanuit uw Microsoft Entra-tenant. Groepen helpen toegang tot toepassingen te autoriseren.

Voeg een gebruiker of groep toe om te testen, anders wordt de toegang geweigerd.

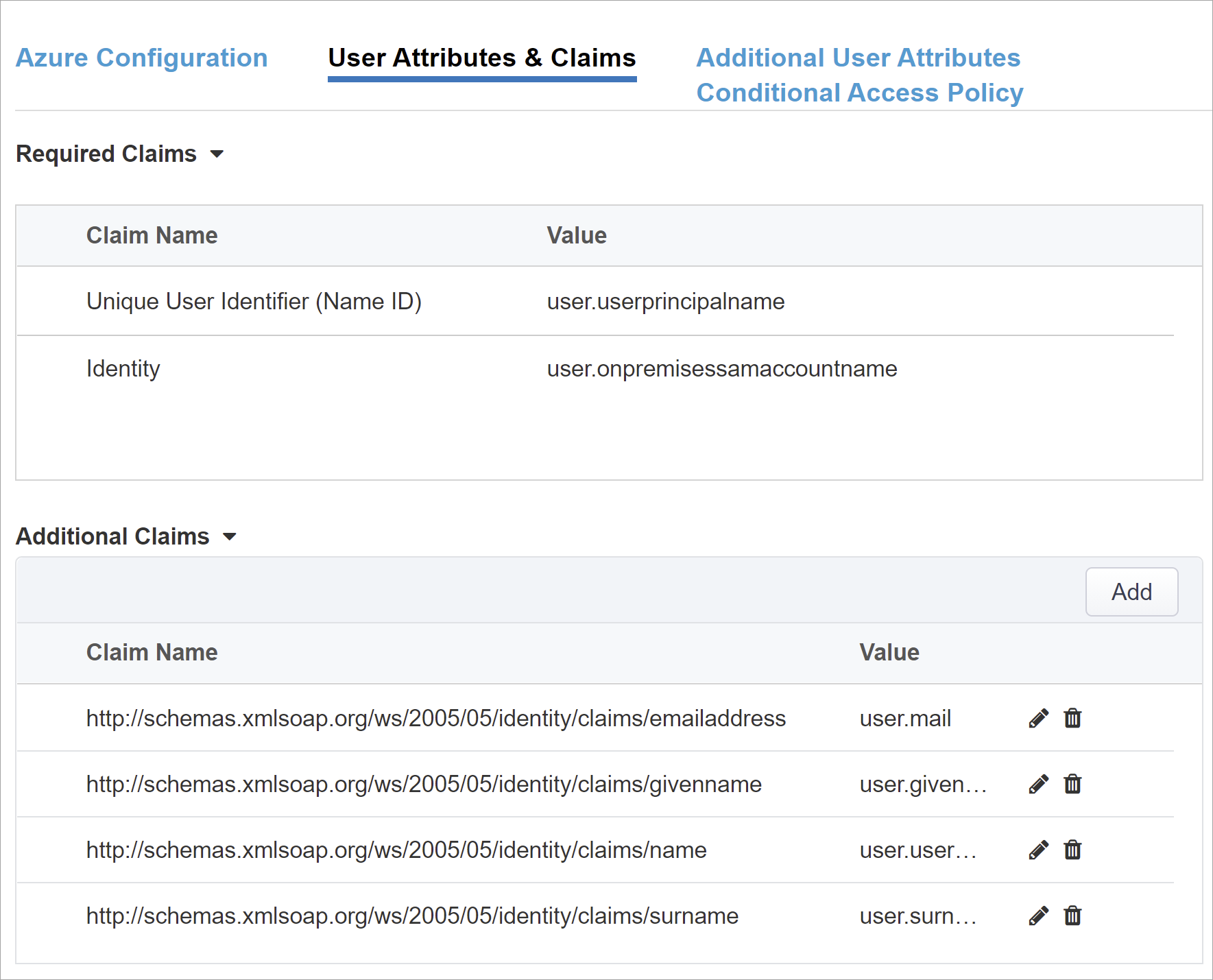

Gebruikerskenmerken en claims

Wanneer gebruikers zich verifiëren bij Microsoft Entra ID, geeft het een SAML-token uit met standaardclaims en -kenmerken die de gebruiker identificeren. Op het tabblad Gebruikerskenmerken & Claims worden de standaardclaims weergegeven die moeten worden opgegeven voor de nieuwe toepassing. Gebruik deze om meer claims te configureren.

Deze zelfstudie is gebaseerd op een .com domeinachtervoegsel dat intern en extern wordt gebruikt. Er zijn geen andere kenmerken vereist om een functionele KCD-implementatie (Beperkte Kerberos-delegering) te realiseren.

U kunt meer Microsoft Entra-kenmerken opnemen. Voor deze zelfstudie vereist SAP ERP de standaardkenmerken.

Meer informatie: Zelfstudie: F5 BIG-IP-toegangsbeleidsbeheer configureren voor Kerberos-verificatie. Zie de instructies voor meerdere domeinen of gebruikersaanmelding met alternatieve achtervoegsels.

Aanvullende gebruikerskenmerken

Het tabblad Extra gebruikerskenmerken ondersteunt gedistribueerde systemen waarvoor kenmerken zijn vereist die zijn opgeslagen in andere mappen, voor sessie-uitbreiding. Kenmerken van een LDAP-bron (Lightweight Directory Access Protocol) worden dus geïnjecteerd als meer SSO-headers voor het beheren van op rollen gebaseerde toegang, partner-id's enzovoort.

Notitie

Deze functie heeft geen correlatie met Microsoft Entra-id, maar is een andere kenmerkbron.

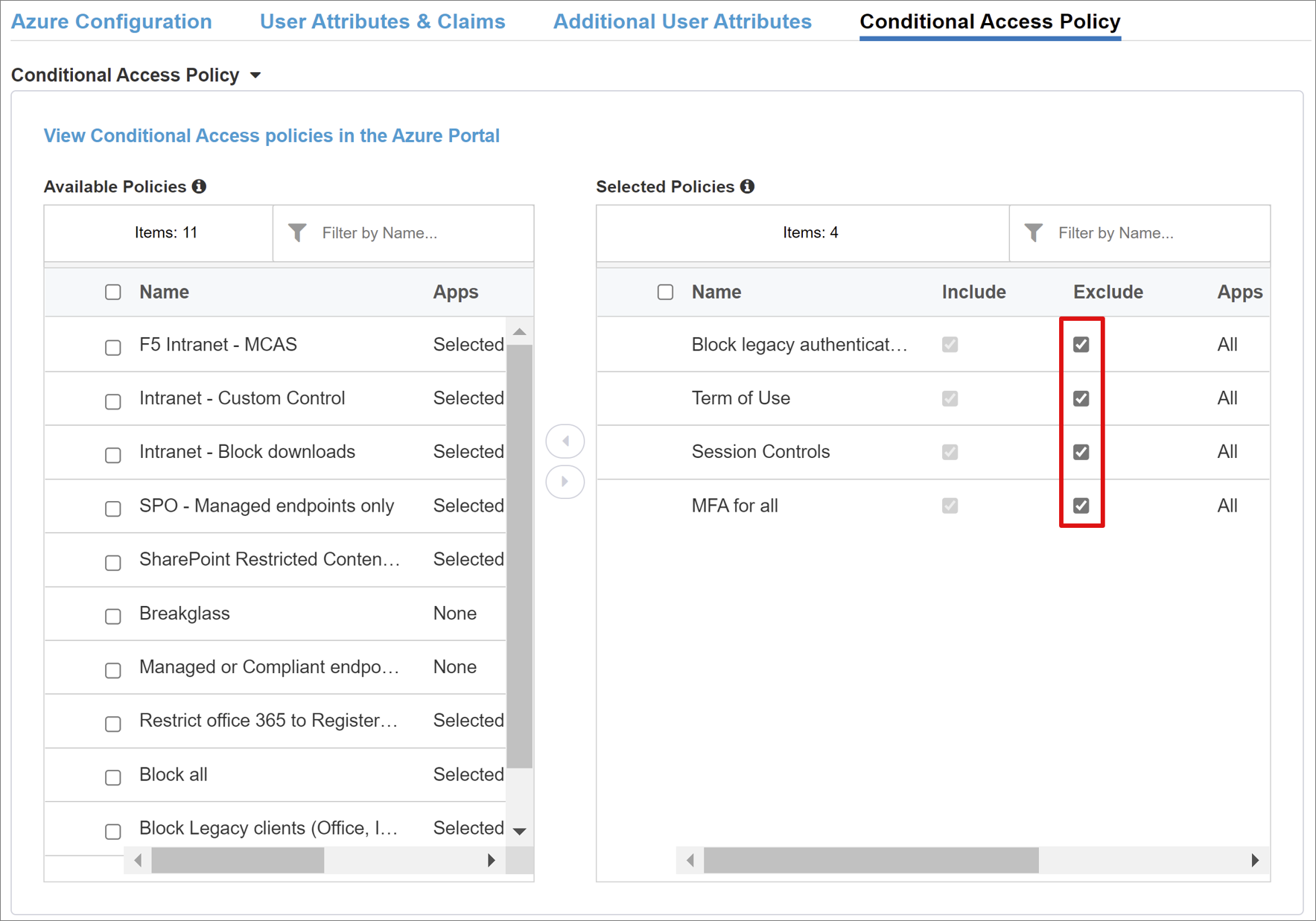

Beleid voor voorwaardelijke toegang

Beleid voor voorwaardelijke toegang wordt afgedwongen na verificatie vooraf door Microsoft Entra. Met deze actie bepaalt u de toegang op basis van apparaat-, toepassings-, locatie- en risicosignalen.

De weergave Beschikbaar beleid bevat beleidsregels voor voorwaardelijke toegang zonder acties op basis van gebruikers.

In de weergave Geselecteerde beleidsregels worden beleidsregels weergegeven die gericht zijn op cloud-apps. U kunt de selectie van beleidsregels die zijn afgedwongen op tenantniveau, niet op tenantniveau opheffen en niet verplaatsen naar de lijst Met beschikbare beleidsregels.

Een beleid selecteren voor de toepassing die wordt gepubliceerd:

- Selecteer het beleid in de lijst Beschikbare beleidsregels .

- Selecteer de pijl naar rechts.

- Verplaats het beleid naar de lijst Met geselecteerde beleidsregels .

Geselecteerde beleidsregels hebben een optie Opnemen of Uitsluiten ingeschakeld. Als beide opties zijn ingeschakeld, wordt het geselecteerde beleid niet afgedwongen.

Notitie

De beleidslijst wordt weergegeven wanneer u dit tabblad in eerste instantie selecteert. Gebruik de knop Vernieuwen om een query uit te voeren op uw tenant. Vernieuwen wordt weergegeven wanneer de toepassing wordt geïmplementeerd.

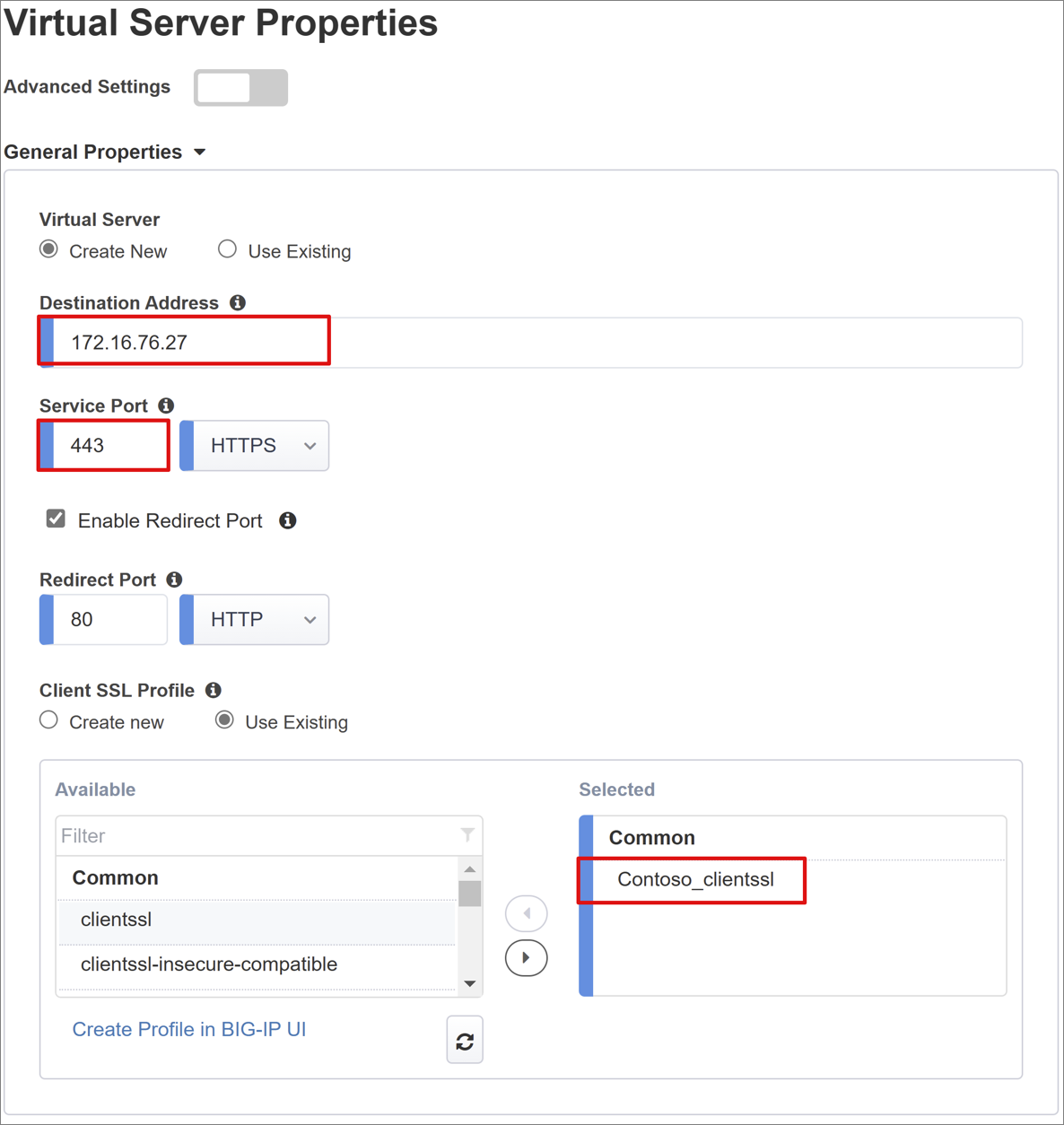

Eigenschappen van virtuele server

Een virtuele server is een BIG-IP-gegevensvlakobject dat wordt vertegenwoordigd door een virtueel IP-adres. Deze server luistert naar clientaanvragen naar de toepassing. Ontvangen verkeer wordt verwerkt en geëvalueerd op basis van het APM-profiel dat is gekoppeld aan de virtuele server. Verkeer wordt vervolgens omgeleid volgens beleid.

- Voer een doeladres in. Gebruik het IPv4/IPv6-adres dat BIG-IP gebruikt om clientverkeer te ontvangen. Een bijbehorende record bevindt zich in de DNS (Domain Name Server), waarmee clients de externe URL van de gepubliceerde BIG-IP-toepassing naar dit IP-adres kunnen omzetten. U kunt een localhost-DNS voor testcomputers gebruiken om te testen.

- Voer voor servicepoort 443 in.

- Selecteer HTTPS.

- Schakel het selectievakje in voor Omleidingspoort inschakelen.

- Voer voor omleidingspoort een getal in en selecteer HTTP. Met deze optie wordt binnenkomend HTTP-clientverkeer omgeleid naar HTTPS.

- Selecteer het client-SSL-profiel dat u hebt gemaakt. Of laat de standaardwaarde voor testen staan. Met het CLIENT SSL-profiel kan de virtuele server voor HTTPS worden ingeschakeld, zodat clientverbindingen worden versleuteld via TLS (Transport Layer Security).

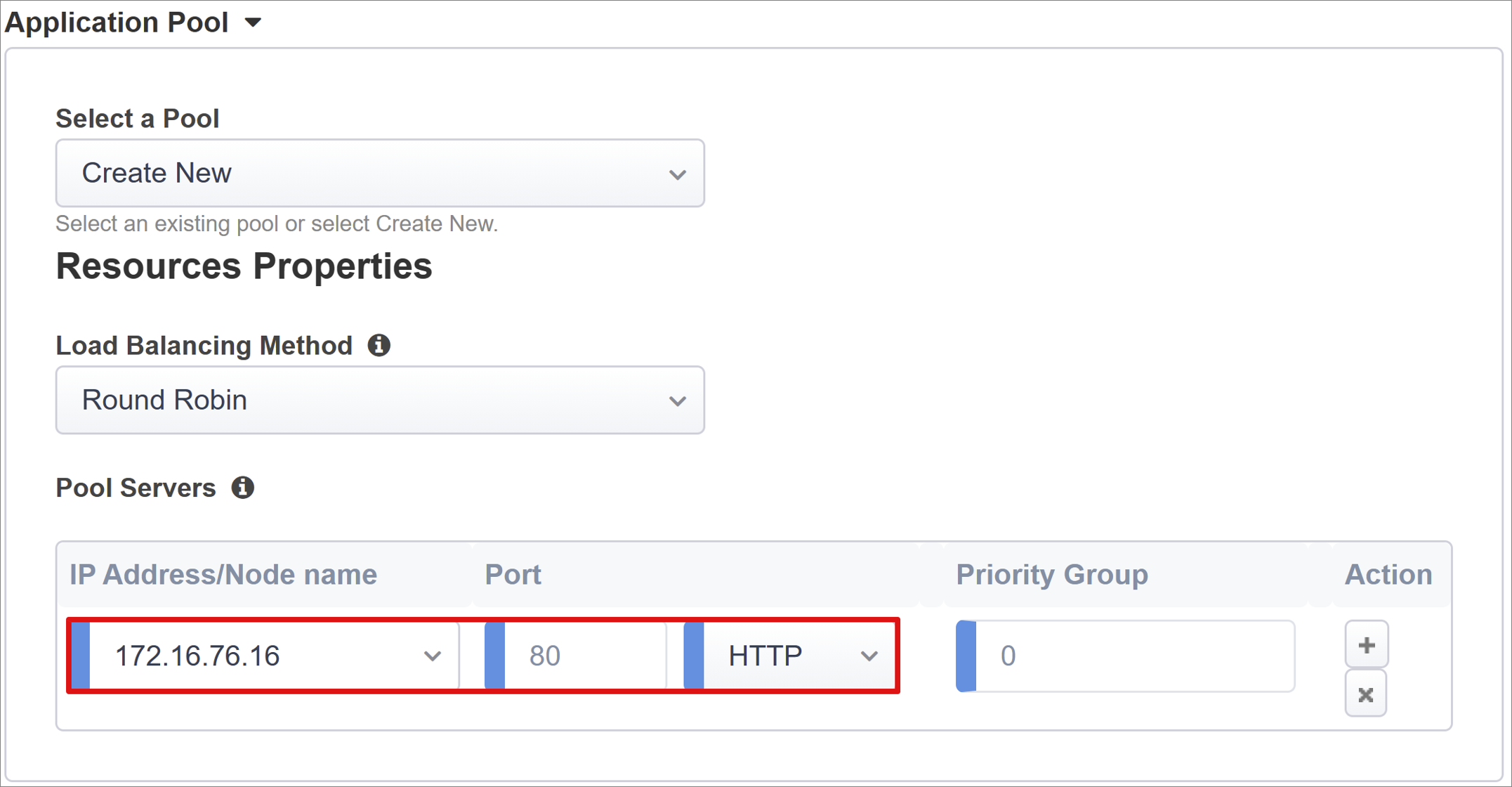

Groepseigenschappen

Het tabblad Groep van toepassingen bevat services achter een BIG-IP, weergegeven als een groep met toepassingsservers.

Als u een pool selecteert, selecteert u Nieuwe maken of selecteert u een pool.

Selecteer Round Robin voor taakverdelingsmethode.

Voor Poolservers selecteert u een serverknooppunt of voert u een IP en poort in voor het back-endknooppunt dat als host fungeert voor de toepassing op basis van headers.

Eenmalige aanmelding en HTTP-headers

Gebruik eenmalige aanmelding om toegang te krijgen tot gepubliceerde BIG-IP-services zonder referenties in te voeren. De wizard Easy Button ondersteunt Kerberos-, OAuth Bearer- en HTTP-autorisatieheaders voor eenmalige aanmelding. Voor de volgende instructies hebt u het Kerberos-delegatieaccount nodig dat u hebt gemaakt.

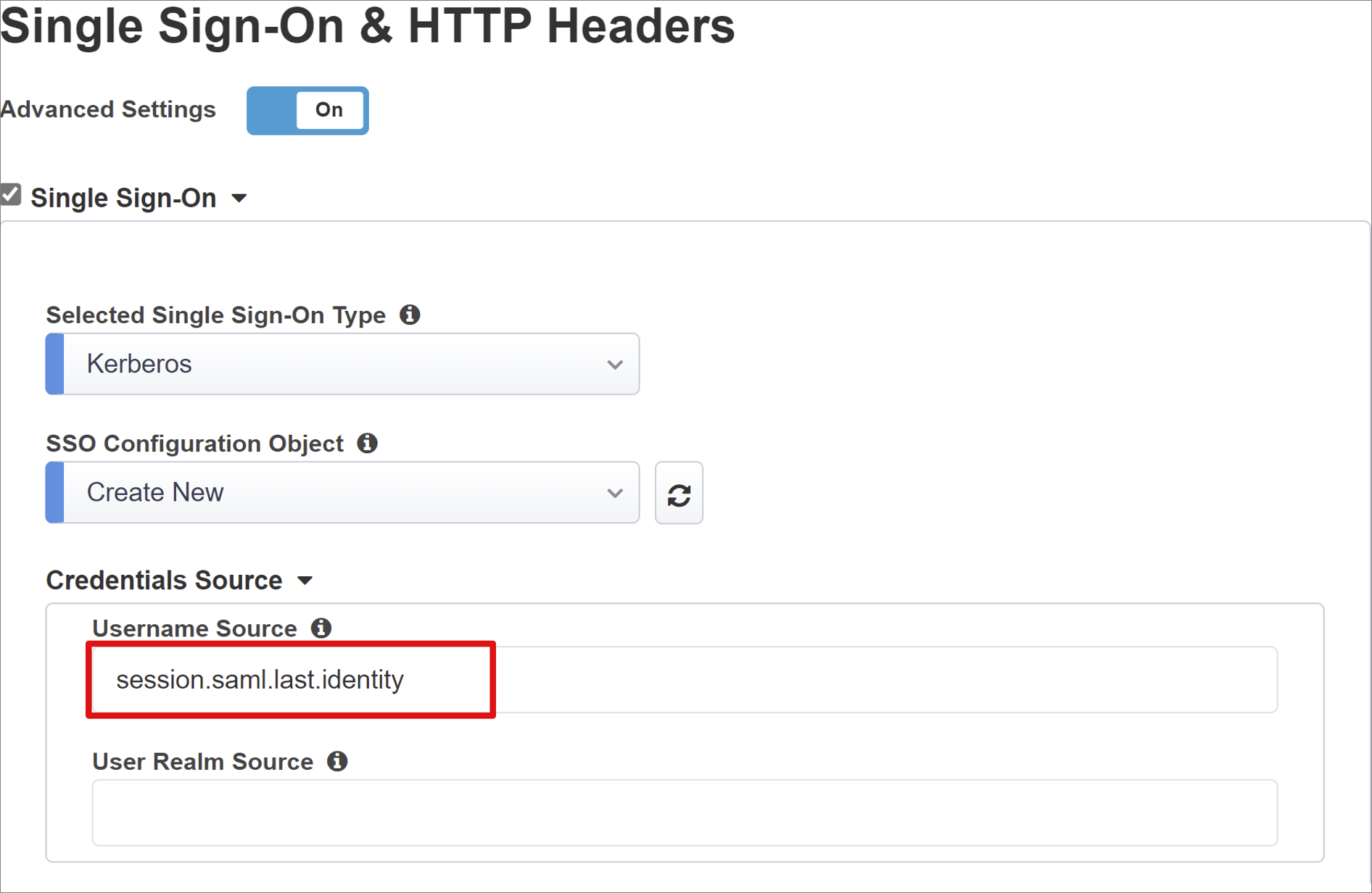

Bij eenmalige aanmelding en HTTP-headers selecteert u Voor Geavanceerde instellingen de optie Aan.

Selecteer Kerberos voor geselecteerd type eenmalige aanmelding.

Voer voor Gebruikersnaambron een sessievariabele in als de gebruikers-id-bron.

session.saml.last.identitybevat de Microsoft Entra-claim met de aangemelde gebruikers-id.De optie User Realm Source is vereist als het gebruikersdomein verschilt van de BIG-IP kerberos-realm. De APM-sessievariabele bevat dus het aangemelde gebruikersdomein. Bijvoorbeeld:

session.saml.last.attr.name.domain.

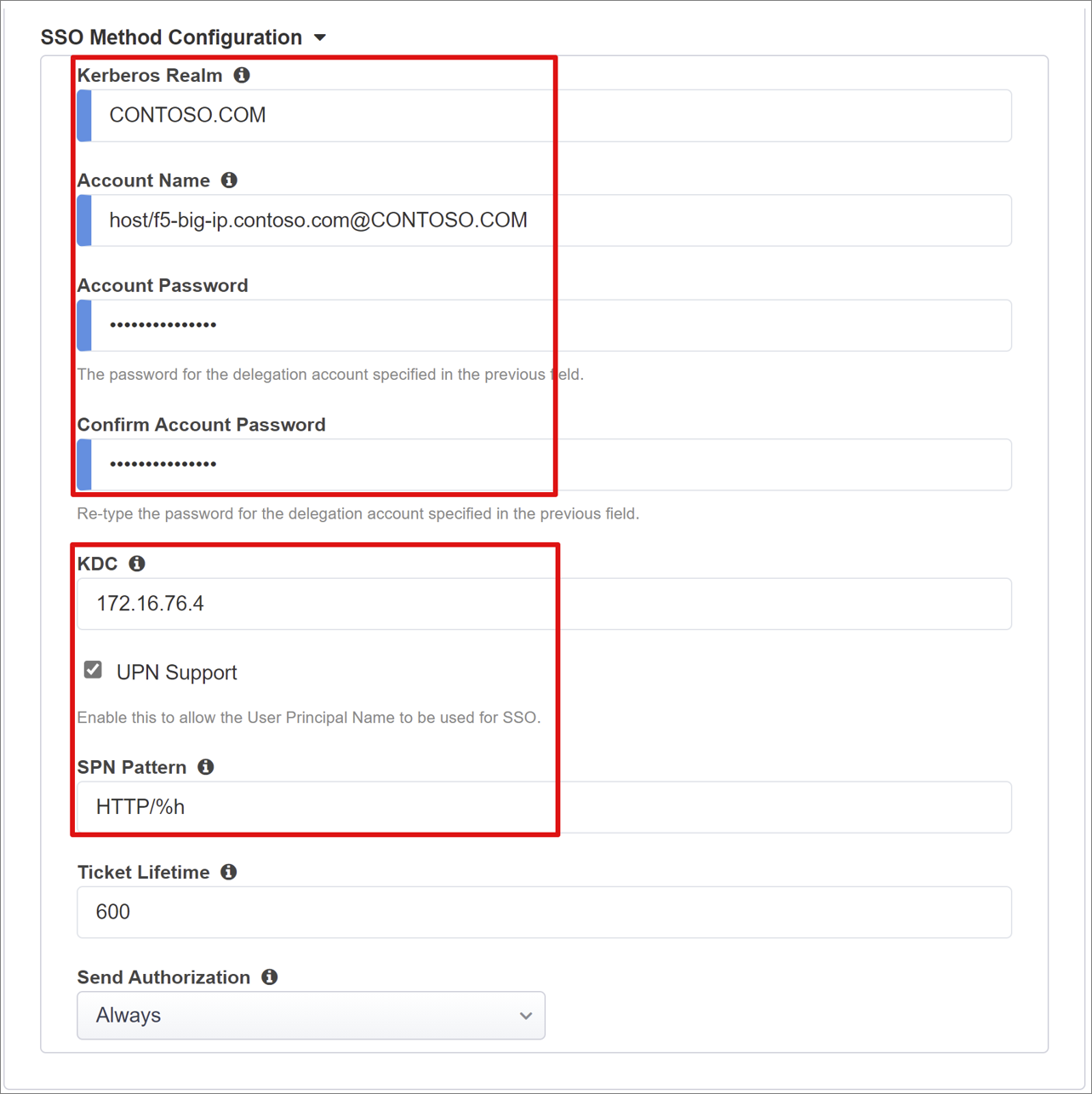

Voer voor KDC een IP-adres van een domeincontroller of FQDN in als de DNS is geconfigureerd.

Schakel het selectievakje in voor UPN-ondersteuning. De APM gebruikt de UPN (User Principal Name) voor kerberos-ticketing.

Voer VOOR SPN-patroon HTTP/%h in. Deze actie informeert de APM om de hostheader van de clientaanvraag te gebruiken en de SPN (Service Principal Name) te bouwen waarvoor een kerberos-token wordt aangevraagd.

Schakel voor Autorisatie verzenden de optie uit voor toepassingen die onderhandelen over verificatie. Bijvoorbeeld Tomcat.

Sessiebeheer

Gebruik instellingen voor BIG-IP-sessiebeheer om voorwaarden te definiëren wanneer gebruikerssessies worden beëindigd of voortgezet. Voorwaarden omvatten limieten voor gebruikers en IP-adressen en bijbehorende gebruikersgegevens.

Ga voor meer informatie naar my.f5.com voor K18390492: Beveiliging | Handleiding voor BIG-IP APM-bewerkingen

De bedieningshandleiding heeft geen betrekking op Single Log-Out (SLO). Deze functie zorgt ervoor dat sessies tussen de IdP, het BIG-IP en de gebruikersagent worden beëindigd wanneer gebruikers zich afmelden. Met de Easy Button wordt een SAML-toepassing geïmplementeerd in de Microsoft Entra-tenant. De afmeldings-URL wordt gevuld met het APM SLO-eindpunt. IdP geïnitieerde afmelding vanuit de Mijn apps-portal beëindigt de BIG-IP- en clientsessie.

Tijdens de implementatie worden de federatiemetagegevens van de gepubliceerde toepassing SAML geïmporteerd vanuit de tenant. Deze actie biedt het APM-eindpunt voor het afmelden van SAML voor Microsoft Entra ID en helpt DOOR SP geïnitieerde afmelding de client en Microsoft Entra-sessie te beëindigen.

Implementatie

- Selecteer Implementeren.

- Controleer of de toepassing in de lijst met tenant enterprise-toepassingen staat.

- Maak met een browser verbinding met de externe URL van de toepassing of selecteer het toepassingspictogram in Mijn apps.

- Verifiëren bij Microsoft Entra-id.

- U wordt omgeleid naar de virtuele BIG-IP-server en u bent aangemeld via eenmalige aanmelding.

Voor een betere beveiliging kunt u directe toegang tot de toepassing blokkeren en een pad afdwingen via het BIG-IP-adres.

Geavanceerde implementatie

De sjablonen voor begeleide configuratie hebben soms geen flexibiliteit.

Meer informatie: Zelfstudie: F5 BIG-IP-toegangsbeleidsbeheer configureren voor Kerberos-verificatie.

Strikte beheermodus uitschakelen

U kunt ook in BIG-IP strikte beheermodus voor begeleide configuratie uitschakelen. U kunt uw configuraties handmatig wijzigen, hoewel de meeste configuraties worden geautomatiseerd met wizardsjablonen.

Navigeer naar de begeleide toegangsconfiguratie>.

Selecteer het hangslot aan het einde van de rij voor uw toepassingsconfiguratie.

BIG-IP-objecten die zijn gekoppeld aan de gepubliceerde toepassing, worden ontgrendeld voor beheer. Wijzigingen via de gebruikersinterface van de wizard zijn niet meer mogelijk.

Notitie

Als u de strikte beheermodus opnieuw wilt inschakelen en een configuratie wilt implementeren waarmee instellingen buiten de gebruikersinterface voor begeleide configuratie worden overschreven, wordt u aangeraden de geavanceerde configuratiemethode voor productieservices te gebruiken.

Probleemoplossing

Als u geen toegang hebt tot de met SHA beveiligde toepassing, raadpleegt u de volgende richtlijnen voor probleemoplossing.

- Kerberos is tijdgevoelig. Zorg ervoor dat servers en clients zijn ingesteld op de juiste tijd en worden gesynchroniseerd met een betrouwbare tijdsbron.

- Zorg ervoor dat de hostnaam van de domeincontroller en de web-app in DNS wordt omgezet.

- Bevestig geen dubbele SPN's in de omgeving.

- Gebruik de query op een domeincomputer op de opdrachtregel:

setspn -q HTTP/my_target_SPN

- Gebruik de query op een domeincomputer op de opdrachtregel:

Ga naar techdocs.f5.com voor de kerberos-methode voor eenmalige aanmelding

Logboekanalyse

Uitgebreidheid van logboeken

BIG-IP-logboekregistratie isoleert problemen met connectiviteit, SSO, beleidsschendingen of onjuist geconfigureerde variabeletoewijzingen. Als u wilt beginnen met het oplossen van problemen, vergroot u de uitgebreidheid van logboeken.

- Navigeer naar > van toegangsbeleid.

- Selecteer gebeurtenislogboeken.

- Selecteer Instellingen.

- Selecteer de rij voor uw gepubliceerde toepassing.

- Selecteer Bewerken.

- Systeemlogboeken van Access selecteren

- Selecteer Fouten opsporen in de lijst met eenmalige aanmelding.

- Selecteer OK.

- Reproduceer het probleem.

- Inspecteer de logboeken.

Wanneer de inspectie is voltooid, kunt u de uitgebreidheid van logboeken herstellen omdat deze modus overmatige gegevens genereert.

BIG-IP-foutbericht

Als er een BIG-IP-foutbericht wordt weergegeven na verificatie vooraf door Microsoft Entra, kan het probleem betrekking hebben op Microsoft Entra-id voor eenmalige aanmelding via BIG-IP.

- Navigeer naar Overzicht van Access>.

- Selecteer Access-rapporten.

- Voer het rapport uit voor het afgelopen uur.

- Inspecteer de logboeken.

Gebruik de koppeling Sessievariabelen weergeven van de huidige sessie om te zien of APM verwachte Microsoft Entra-claims ontvangt.

Geen BIG-IP-foutbericht

Als er geen BIG-IP-foutbericht wordt weergegeven, is het probleem mogelijk gerelateerd aan de back-endaanvraag of BIG-IP-to-application SSO.

- Navigeer naar > van toegangsbeleid.

- Selecteer Actieve sessies.

- Selecteer de koppeling voor de huidige sessie.

- Gebruik de koppeling Variabelen weergeven om KCD-problemen te identificeren, met name als de BIG-IP APM geen juiste gebruikers- en domein-id's ophaalt uit sessievariabelen.

Meer informatie:

- Ga naar devcentral.f5.com voor voorbeelden van APM-variabelen toewijzen

- Ga naar techdocs.f5.com voor sessievariabelen