Zelfstudie: F5 BIG-IP Access Policy Manager configureren voor eenmalige aanmelding op basis van headers

Informatie over het implementeren van beveiligde hybride toegang (SHA) met eenmalige aanmelding (SSO) voor op header gebaseerde toepassingen, met behulp van geavanceerde F5 BIG-IP-configuratie. Big-IP-gepubliceerde toepassingen en voordelen van Microsoft Entra-configuratie:

- Verbeterde Zero Trust-governance via preauthenticatie en voorwaardelijke toegang van Microsoft Entra

- Volledige eenmalige aanmelding tussen microsoft Entra-id en gepubliceerde BIG-IP-services

- Beheerde identiteiten en toegang vanaf één besturingsvlak

- Zie het Microsoft Entra-beheercentrum

Meer informatie:

- F5 BIG-IP integreren met Microsoft Entra ID

- Eenmalige aanmelding inschakelen voor een bedrijfstoepassing

Beschrijving van scenario

Voor dit scenario is er een verouderde toepassing die HTTP-autorisatieheaders gebruikt om de toegang tot beveiligde inhoud te beheren. In het ideale instantie beheert Microsoft Entra ID de toegang tot toepassingen. Verouderd ontbreekt echter een modern verificatieprotocol. Modernisering kost moeite en tijd, terwijl downtimekosten en risico's worden ingevoerd. Implementeer in plaats daarvan een BIG-IP tussen het openbare internet en de interne toepassing om binnenkomende toegang tot de toepassing te beperken.

Een BIG-IP vóór de toepassing maakt een overlay van de service mogelijk met vooraf verificatie en op headers gebaseerde eenmalige aanmelding van Microsoft Entra. De configuratie verbetert het beveiligingspostuur van de toepassing.

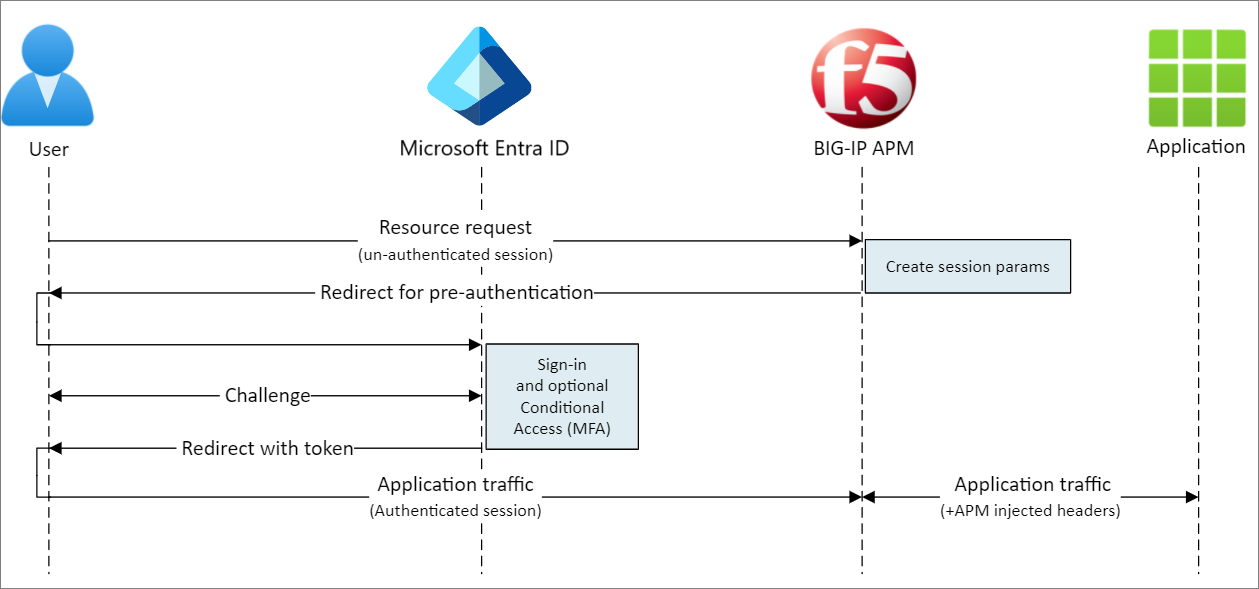

Scenario-architectuur

De beveiligde hybride toegangsoplossing voor dit scenario bestaat uit:

- Toepassing - BIG-IP-gepubliceerde service die moet worden beveiligd door Microsoft Entra SHA

-

Microsoft Entra ID - IdP (Security Assertion Markup Language) waarmee gebruikersreferenties, voorwaardelijke toegang en eenmalige aanmelding worden geverifieerd bij big-IP

- Met eenmalige aanmelding biedt Microsoft Entra ID de vereiste sessiekenmerken voor BIG-IP, waaronder gebruikers-id's

- BIG-IP - reverse-proxy en SAML-serviceprovider (SP) naar de toepassing, verificatie delegeren aan de SAML IdP, vóór eenmalige aanmelding op basis van headers naar de back-endtoepassing

In het volgende diagram ziet u de gebruikersstroom met Microsoft Entra ID, BIG-IP, APM en een toepassing.

- Gebruiker maakt verbinding met het SAML SP-eindpunt van de toepassing (BIG-IP).

- Big-IP APM-toegangsbeleid leidt de gebruiker om naar Microsoft Entra ID (SAML IdP).

- Microsoft Entra voert vooraf verificatie uit voor de gebruiker en past beleid voor ConditionalAccess toe.

- De gebruiker wordt omgeleid naar BIG-IP (SAML SP) en eenmalige aanmelding vindt plaats met een uitgegeven SAML-token.

- BIG-IP injecteert Microsoft Entra-kenmerken als headers in de aanvraag voor de toepassing.

- Toepassing autoriseert aanvraag en retourneert nettolading.

Vereisten

Voor het scenario hebt u het volgende nodig:

- Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen

- Een van de volgende rollen: Cloudtoepassingsbeheerder of Toepassingsbeheerder

- Een BIG-IP of een BIG-IP Virtual Edition (VE) implementeren in Azure

- Een van de volgende F5 BIG-IP-licenties:

- F5 BIG-IP® Best bundle

- Zelfstandige licentie voor F5 BIG-IP Access Policy Manager™ (APM)

- F5 BIG-IP Access Policy Manager™ (APM) uitbreidingslicentie op een BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Proefversie van 90 dagen voor volledige BIG-IP-functionaliteit. Zie, gratis proefversies.

- Gebruikersidentiteiten gesynchroniseerd vanuit een on-premises directory naar Microsoft Entra-id

- Een SSL-certificaat voor het publiceren van services via HTTPS of het gebruik van standaardcertificaten tijdens het testen

- Zie, SSL-profiel

- Een toepassing op basis van headers of een IIS-header-app voor testen

BIG-IP-configuratiemethode

De volgende instructies zijn een geavanceerde configuratiemethode, een flexibele manier om SHA te implementeren. Handmatig BIG-IP-configuratieobjecten maken. Gebruik deze methode voor scenario's die niet zijn opgenomen in de begeleide configuratiesjablonen.

Notitie

Vervang voorbeeldtekenreeksen of -waarden door de tekenreeksen of waarden uit uw omgeving.

F5 BIG-IP toevoegen vanuit de Microsoft Entra-galerie

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Als u SHA wilt implementeren, moet u eerst een SAML-federatievertrouwensrelatie instellen tussen BIG-IP APM en Microsoft Entra-id. De vertrouwensrelatie brengt de integratie voor BIG-IP tot stand om verificatie vooraf en voorwaardelijke toegang tot Microsoft Entra ID af te geven voordat toegang wordt verleend tot de gepubliceerde service.

Meer informatie: Wat is voorwaardelijke toegang?

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar >>Alle toepassingen.

Selecteer + Nieuwe toepassing op het bovenste lint.

Zoek in de galerie naar F5.

Selecteer F5 BIG-IP APM Microsoft Entra ID-integratie.

Voer een toepassingsnaam in.

Selecteer Toevoegen/maken.

De naam weerspiegelt de service.

Eenmalige aanmelding voor Microsoft Entra configureren

De nieuwe F5-toepassingseigenschappen worden weergegeven

Eenmalige >selecteren

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

Sla de prompt over om de instellingen voor eenmalige aanmelding op te slaan.

Selecteer Nee, ik sla het later op.

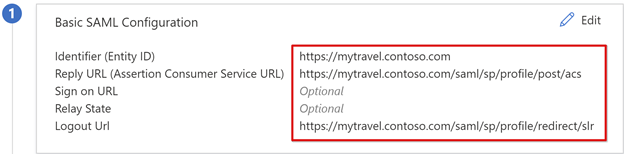

Bij Eenmalige aanmelding instellen met SAML selecteert u voor Standaard SAML-configuratie het penpictogram.

Vervang de ID-URL door de gepubliceerde SERVICE-URL van BIG-IP. Bijvoorbeeld

https://mytravel.contoso.comHerhaal dit voor antwoord-URL en neem het APM SAML-eindpuntpad op. Bijvoorbeeld

https://mytravel.contoso.com/saml/sp/profile/post/acsNotitie

In deze configuratie werkt de SAML-stroom in de IdP-modus: Microsoft Entra ID geeft de gebruiker een SAML-assertie uit voordat deze wordt omgeleid naar het BIG-IP-service-eindpunt voor de toepassing. De BIG-IP APM ondersteunt IdP- en SP-modi.

Voer voor afmeldings-URI het SLO-eindpunt (BIG-IP APM Single Logout) in, voorafgegaan door de hostheader van de service. De SLO-URI zorgt ervoor dat gebruikers BIG-IP APM-sessies worden beëindigd nadat Microsoft Entra zich heeft afgemeld. Bijvoorbeeld

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Notitie

Vanaf het Traffic Management-besturingssysteem (TMOS) v16 is het SAML SLO-eindpunt gewijzigd in

/saml/sp/profile/redirect/slo.Selecteer Opslaan.

SAML-configuratie afsluiten.

Sla de testprompt voor eenmalige aanmelding over.

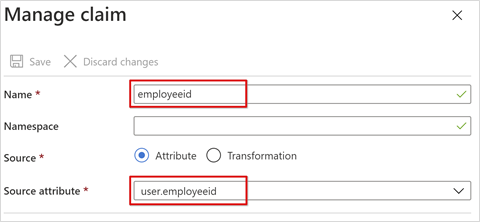

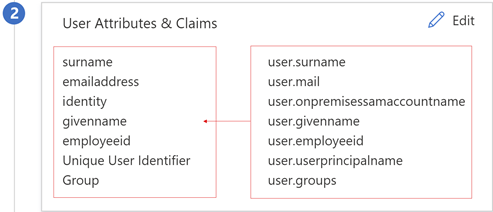

Als u de gebruikerskenmerken en -claims > wilt bewerken en nieuwe claim wilt toevoegen, selecteert u het penpictogram .

Selecteer Employeeid bij Naam.

Selecteer user.employeeid voor bronkenmerk.

Selecteer Opslaan

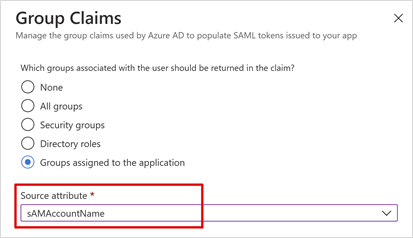

- Selecteer + Een groepsclaim toevoegen

- Selecteer Groepen die zijn toegewezen aan het bronkenmerk> van de toepassing.>

- Selecteer De configuratie opslaan .

- Sluit de weergave.

- Bekijk de eigenschappen van de sectie Gebruikerskenmerken en claims . Microsoft Entra ID geeft gebruikerseigenschappen voor BIG-IP APM-verificatie en SSO uit voor de back-endtoepassing.

Notitie

Voeg andere claims toe die de gepubliceerde BIG-IP-toepassing verwacht als headers. Meer gedefinieerde claims worden uitgegeven als ze zich in Microsoft Entra-id bevinden. Definieer directorylidmaatschappen en gebruikersobjecten in Microsoft Entra ID voordat claims kunnen worden uitgegeven. Zie Groepsclaims configureren voor toepassingen met behulp van Microsoft Entra-id.

- Selecteer Downloaden in de sectie SAML-handtekeningcertificaat.

- Het XML-bestand met federatieve metagegevens wordt opgeslagen op uw computer.

SAML-handtekeningcertificaten die door Microsoft Entra ID zijn gemaakt, hebben een levensduur van drie jaar.

Microsoft Entra-autorisatie

Standaard geeft Microsoft Entra ID tokens uit aan gebruikers die toegang tot een toepassing hebben verleend.

- Selecteer in de configuratieweergave van de toepassing de optie Gebruikers en groepen.

- Selecteer + Gebruiker toevoegen en selecteer Gebruikers en groepen in Toewijzing toevoegen.

- Voeg in het dialoogvenster Gebruikers en groepen de gebruikersgroepen toe die zijn gemachtigd voor toegang tot de toepassing op basis van headers.

- Selecteer Selecteren.

- Selecteer Toewijzen.

Microsoft Entra SAML federation trust is voltooid. Stel vervolgens BIG-IP APM in om de webtoepassing te publiceren, geconfigureerd met eigenschappen voor het voltooien van de verificatievertrouwensrelatie voor SAML.

Geavanceerde configuratie

Gebruik de volgende secties om SAML, header-SSO, toegangsprofiel en meer te configureren.

SAML-configuratie

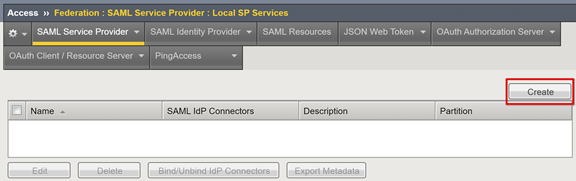

Als u de gepubliceerde toepassing wilt federeren met Microsoft Entra ID, maakt u de BIG-IP SAML-serviceprovider en bijbehorende SAML IdP-objecten.

Selecteer Lokale SP-services> van de>Federatie-SAML-serviceprovider.>>

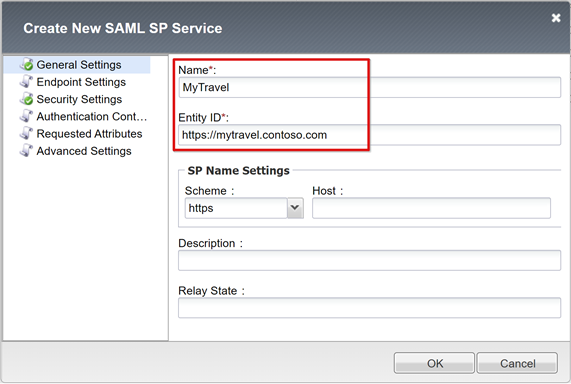

Voer bij Naam een naam in.

Voer de entiteits-id in die is gedefinieerd in Microsoft Entra-id.

Voor SP-naaminstellingen moet u selecties maken als de entiteits-id niet overeenkomt met de hostnaam van de gepubliceerde URL of selecties maken als deze niet de normale url-indeling op basis van hostnamen heeft. Geef het externe schema en de hostnaam van de toepassing op als de entiteits-id is

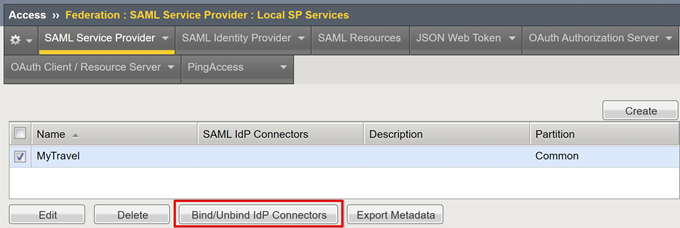

urn:mytravel:contosoonline.Schuif omlaag om het nieuwe SAML SP-object te selecteren.

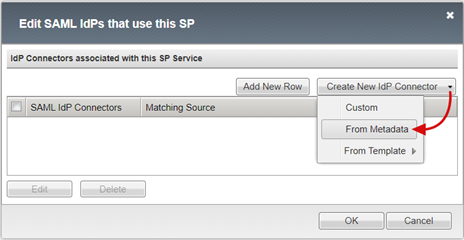

Selecteer Bindings-/UnBind IdP-connectors.

Selecteer Nieuwe IdP-connector maken.

Selecteer in de vervolgkeuzelijst De optie Uit metagegevens.

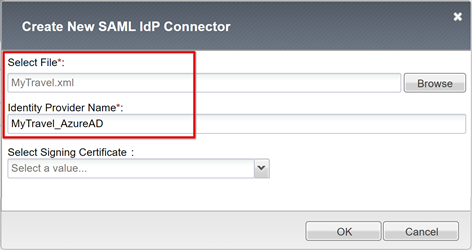

Blader naar het XML-bestand met federatieve metagegevens dat u hebt gedownload.

Voer een id-providernaam in voor het APM-object voor de externe SAML IdP. Bijvoorbeeld

MyTravel_EntraID

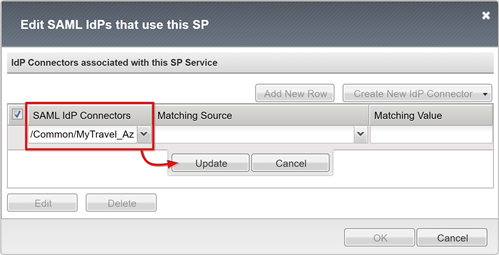

- Selecteer Nieuwe rij toevoegen.

- Selecteer de nieuwe SAML IdP-connector.

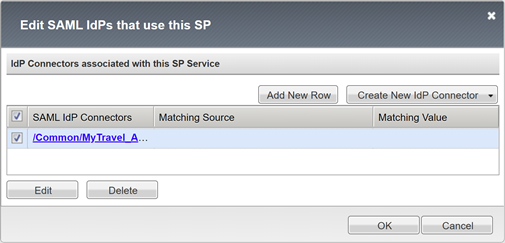

- Selecteer Bijwerken.

- Selecteer OK.

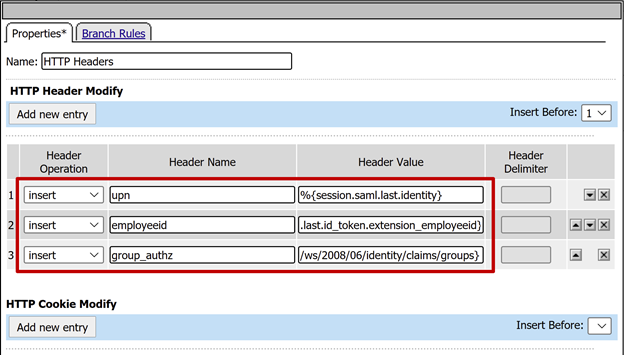

Configuratie van eenmalige aanmelding op basis van headers

Maak een APM SSO-object.

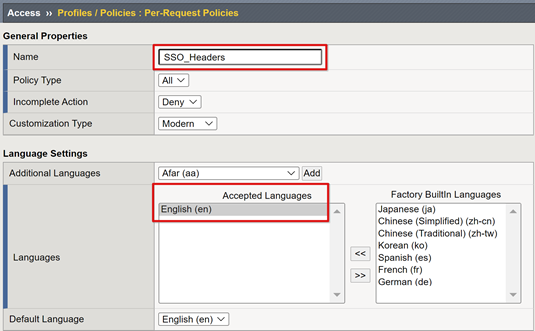

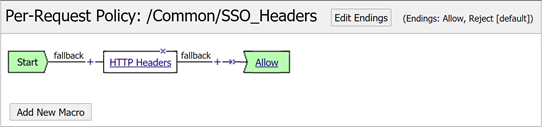

Selecteer Toegangsprofielen>/beleid>per aanvraagbeleid>maken.

Voer bij Naam een naam in.

Voeg ten minste één geaccepteerde taal toe.

Selecteer Voltooid.

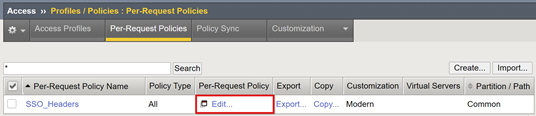

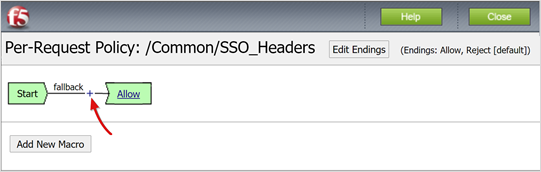

Selecteer Bewerken voor het nieuwe beleid per aanvraag.

De editor voor visualbeleid wordt gestart.

Selecteer het symbool onder +.

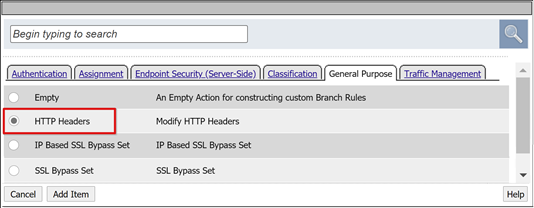

Selecteer op het tabblad Algemeen gebruik http-headers>.

Selecteer Nieuwe vermelding toevoegen.

Maak drie HTTP- en Header-vermeldingen.

Voer voor de kopnaam upn in.

Voer voor headerwaarde %{session.saml.last.identity} in.

Voer voor koptekstnaam employeeid in.

Voer voor headerwaarde %{session.saml.last.attr.name.employeeid} in.

Voer group_authz in bij kopnaam.

Voer %{session.saml.last.attr.name voor headerwaarde in.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups}.

Notitie

APM-sessievariabelen tussen accolades zijn hoofdlettergevoelig. U wordt aangeraden kenmerken in kleine letters te definiëren.

- Selecteer Opslaan.

- Sluit de editor voor visualbeleid.

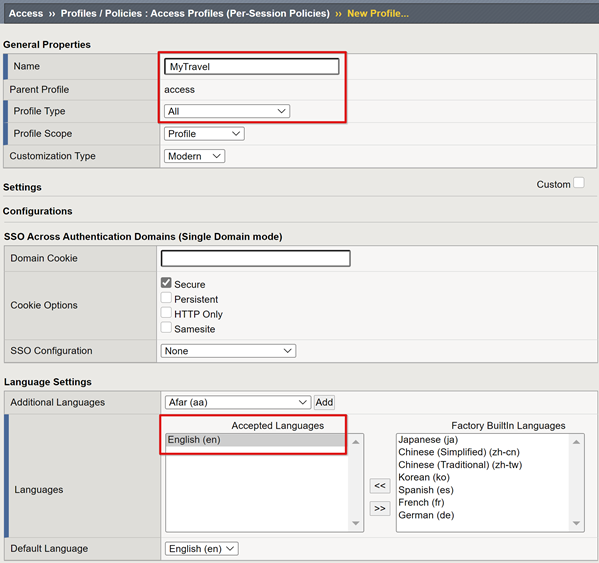

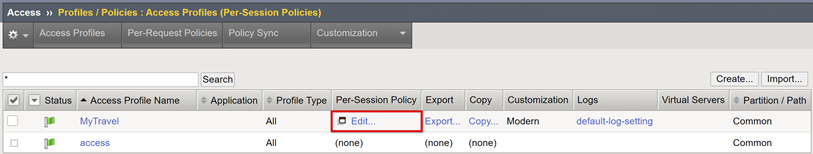

Configuratie van toegangsprofielen

Een toegangsprofiel verbindt meerdere APM-elementen die de toegang tot de virtuele BIG-IP-servers beheren, waaronder toegangsbeleid, configuratie van eenmalige aanmelding en UI-instellingen.

Selecteer Toegangsprofielen>/Beleidsregels>Maken.

Voer bij Naam MyTravel in.

Selecteer Alles voor Profieltype.

Selecteer ten minste één taal voor Geaccepteerde taal.

selecteer Voltooid.

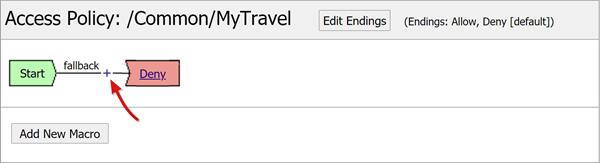

Selecteer Bewerken voor het profiel per sessie dat u hebt gemaakt.

De editor voor visualbeleid wordt gestart.

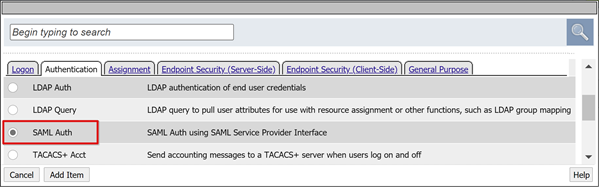

Selecteer het + symbool onder terugval.

Selecteer >toevoegen item.

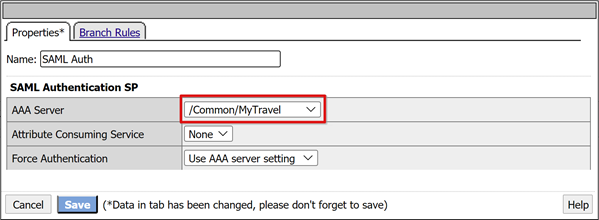

Voor de CONFIGURATIE van DE SAML-verificatie-SP selecteert u in de vervolgkeuzelijst AAA Server het SAML SP-object dat u hebt gemaakt.

Selecteer Opslaan.

Kenmerktoewijzing

De volgende instructies zijn optioneel. Met een LogonID_Mapping-configuratie heeft de lijst met actieve BIG-IP-sessies de aangemelde UPN (User Principal Name), geen sessienummer. Gebruik deze gegevens bij het analyseren van logboeken of het oplossen van problemen.

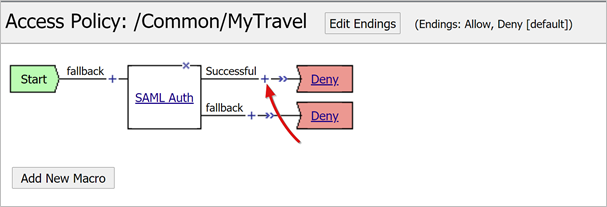

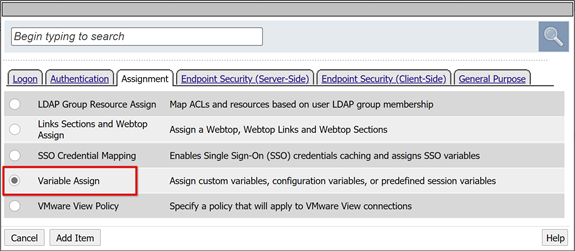

Selecteer het symbool voor de SAML-verificatie + vertakking.

Selecteer in het pop-upvenster Toewijzingsvariabele >Toewijzen Item toevoegen.>

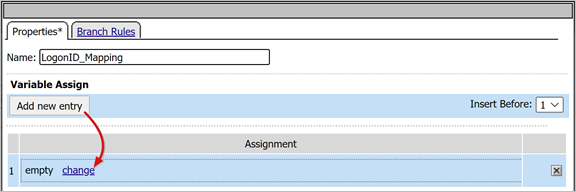

Voer bij Naam een naam in.

Selecteer in de sectie Variabele toewijzen de optie Nieuwe itemwijziging> toevoegen. Bijvoorbeeld LogonID_Mapping.

Stel voor Aangepaste variabele session.saml.last.identity in.

Stel voor sessievariabele session.logon.last.username in.

Selecteer Voltooid.

SelecteerOpslaan.

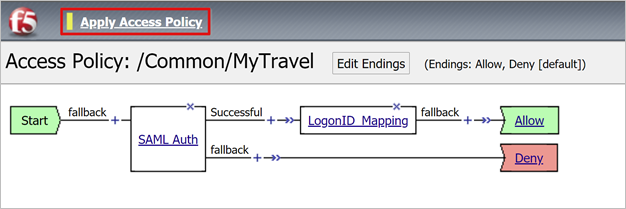

Selecteer in de vertakking Toegangsbeleid geslaagd de terminal Weigeren .

Selecteer Toestaan.

Selecteer Opslaan.

Selecteer Toegangsbeleid toepassen.

Sluit de editor voor visualbeleid.

Configuratie van back-endpool

Als u BIG-IP wilt inschakelen om clientverkeer correct door te sturen, maakt u een APM-knooppuntobject dat de back-endserver vertegenwoordigt die als host fungeert voor uw toepassing. Plaats het knooppunt in een APM-pool.

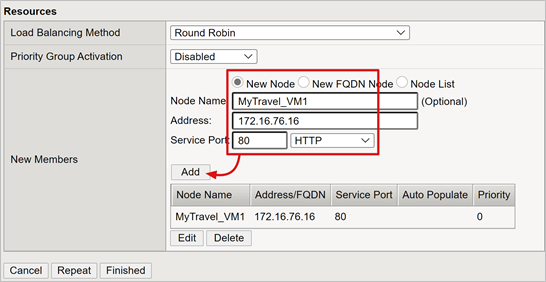

Selecteer De lijst > met groepen met lokale verkeersgroepen >> maken.

Voer een naam in voor een servergroepobject. Bijvoorbeeld MyApps_VMs.

Voeg een poollidobject toe.

Voer voor De naam van het knooppunt een naam in voor de server die als host fungeert voor de back-endwebtoepassing.

Voer voor Adres het IP-adres in van de server die als host fungeert voor de toepassing.

Voer voor servicepoort de HTTP/S-poort in waarop de toepassing luistert.

Selecteer Toevoegen.

Notitie

Ga voor meer informatie naar my.f5.com voor K13397: Overzicht van http-statusmonitoraanvraagopmaak voor het BIG-IP DNS-systeem.

Configuratie van virtuele servers

Een virtuele server is een BIG-IP-gegevensvlakobject dat wordt vertegenwoordigd door een virtueel IP-adres dat luistert naar clientaanvragen bij de toepassing. Ontvangen verkeer wordt verwerkt en geëvalueerd met het APM-toegangsprofiel dat is gekoppeld aan de virtuele server. Verkeer wordt omgeleid volgens het beleid.

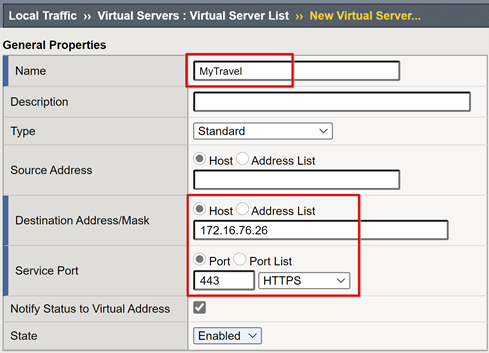

Selecteer Lokaal verkeer>Virtuele servers>Virtuele serverlijst>Maken.

Voer de naam van een virtuele server in.

Selecteer Host voor doeladres/masker

Voer een ongebruikt IP IPv4- of IPv6-adres in dat moet worden toegewezen aan het BIG-IP-adres om clientverkeer te ontvangen.

Selecteer poort, 443 en HTTPS voor servicepoort.

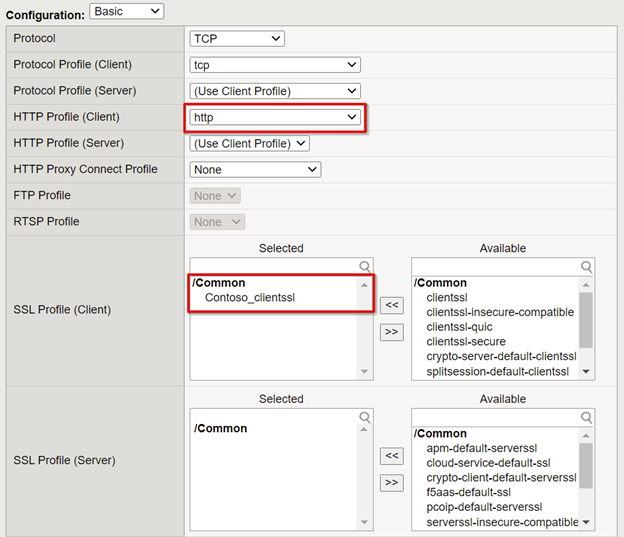

Selecteer http voor HTTP-profiel (client).

Voor SSL-profiel (client) selecteert u het client-SSL-profiel dat u hebt gemaakt of laat u de standaardwaarde voor testen staan.

Voor bronadresomzetting selecteert u Automatisch toewijzen.

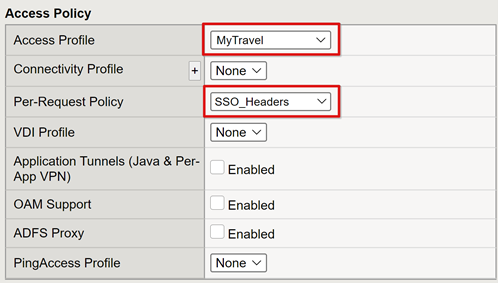

Selecteer voor Toegangsbeleid het toegangsprofiel dat u eerder hebt gemaakt. Met deze actie wordt het preauthentication-profiel van Microsoft Entra SAML en headers SSO-beleid gekoppeld aan de virtuele server.

Selecteer SSO_Headers voor beleid per aanvraag.

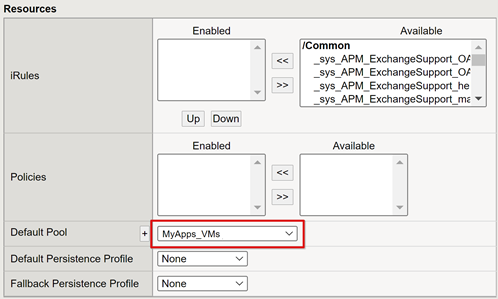

- Selecteer voor Standaardgroep de back-endpoolobjecten die u hebt gemaakt.

- Selecteer Voltooid.

Sessiebeheer

Gebruik de instelling voor sessiebeheer van BIG-IP's om de voorwaarden voor het beëindigen of vervolg van de gebruikerssessie te definiëren. Beleid maken met Access Policy>Access-profielen. Selecteer een toepassing in de lijst.

Met betrekking tot SLO-functionaliteit zorgt een SLO-URI in Microsoft Entra ID ervoor dat een door IdP geïnitieerde afmelding vanuit de MyApps-portal de sessie tussen de client en de BIG-IP APM beëindigt. De geïmporteerde toepassingsfederatie metadata.xml biedt de APM het microsoft Entra SAML-afmeldingseindpunt voor door SP geïnitieerde afmelding. Schakel daarom de APM in om te weten wanneer een gebruiker zich afmeldt.

Als er geen BIG-IP-webportal is, kan de gebruiker de APM niet instrueren zich af te melden. Als de gebruiker zich afmeldt bij de toepassing, is het BIG-IP-adres vergeten bij de actie. De toepassingssessie kan opnieuw worden ingesteld via eenmalige aanmelding. Daarom moet met SP geïnitieerde afmelding zorgvuldig worden overwogen.

Als u ervoor wilt zorgen dat sessies veilig worden beëindigd, voegt u een SLO-functie toe aan de knop Afmelden van uw toepassing. Schakel deze in om de client om te leiden naar het afmeldingseindpunt van Microsoft Entra SAML. Ga naar Eindpunten voor app-registraties voor het SAML-afmeldingseindpunt>voor uw tenant.

Als u de app niet kunt wijzigen, schakelt u big-IP in om te luisteren naar de afmeldingsoproep van de app en slo te activeren. Zie voor meer informatie:

- Ga naar support.f5.com voor K42052145: Automatische sessiebeëindiging (afmelding) configureren op basis van een URI-bestandsnaam

- Ga naar my.f5.com voor K12056: Overzicht van de optie Afmeldings-URI Opnemen

Implementeren

- Selecteer Implementeren om instellingen door te voeren.

- Controleer of de toepassing wordt weergegeven in uw tenant.

- De toepassing wordt gepubliceerd en toegankelijk via SHA, met de BIJBEHORENDE URL of Microsoft-portals.

Testen

Voer de volgende test uit als gebruiker.

- Selecteer de externe URL van de toepassing of selecteer in de MyApps-portal het toepassingspictogram.

- Verifiëren bij Microsoft Entra-id.

- Er wordt een omleiding uitgevoerd naar de virtuele BIG-IP-server voor de app en aangemeld met eenmalige aanmelding.

- De geïnjecteerde headeruitvoer wordt weergegeven door de toepassing op basis van headers.

Voor betere beveiliging blokkeert u directe toegang tot de toepassing en dwingt u een pad af via het BIG-IP-adres.

Probleemoplossing

Gebruik de volgende richtlijnen voor het oplossen van problemen.

Uitgebreidheid van logboeken

BIG-IP-logboeken bevatten informatie om verificatie- en SSO-problemen te isoleren. Vergroot het uitbreidingsniveau van het logboek:

- Ga naar gebeurtenislogboeken voor overzicht van toegangsbeleid>

- Selecteer Instellingen.

- Selecteer de rij van uw gepubliceerde toepassing.

- Selecteer Toegangssysteemlogboeken>.

- Selecteer Fouten opsporen in de lijst met eenmalige aanmelding.

- Selecteer OK.

- Reproduceer het probleem.

- Bekijk de logboeken.

- Wanneer u klaar bent, kunt u de instellingen terugzetten.

BIG-IP-foutbericht

Als er een BIG-IP-fout wordt weergegeven na omleiding, heeft het probleem waarschijnlijk betrekking op eenmalige aanmelding van Microsoft Entra-id naar het BIG-IP-adres.

- Navigeer naar >.

- Selecteer Access-rapporten.

- Voer het rapport uit voor het afgelopen uur.

- Bekijk de logboeken voor aanwijzingen.

- Selecteer voor uw sessie de koppeling Sessievariabelen weergeven.

- Controleer of de APM de verwachte claims van Microsoft Entra-id ontvangt.

Geen BIG-IP-foutbericht

Als er geen BIG-IP-foutbericht wordt weergegeven, heeft het probleem waarschijnlijk meer te maken met eenmalige aanmelding van big-IP naar de back-endtoepassing.

- Navigeer naar >.

- Selecteer Actieve sessies.

- Selecteer de koppeling voor uw actieve sessie.

- Selecteer de koppeling Variabelen weergeven om eventuele problemen met eenmalige aanmelding vast te stellen.

- Controleer of de BIG-IP APM mislukt of slaagt om de juiste gebruikers- en domein-id's te verkrijgen.

Meer informatie:

- Ga naar devcentral.f5.com voor voorbeelden van APM-variabelen toewijzen

- Ga naar techdocs.f5.com voor BIG-IP Access Policy Manager: Visual Policy Editor