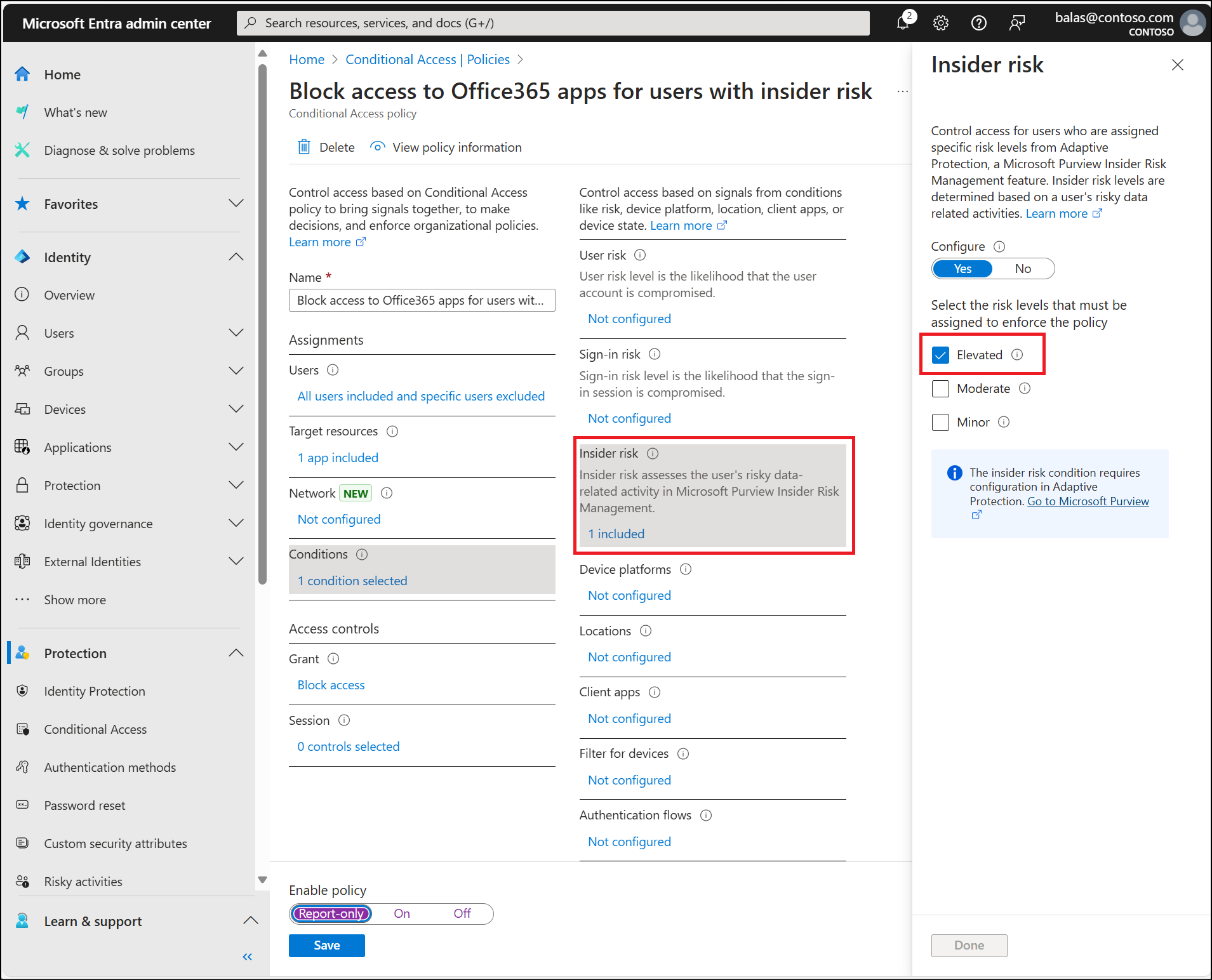

Toegang blokkeren voor gebruikers met intern risico

De meeste gebruikers vertonen normaal gedrag dat kan worden getraceerd. Wanneer ze buiten de norm hiervoor vallen, zou het riskant kunnen zijn om hen toe te staan zich zomaar aan te melden. Mogelijk wilt u die gebruiker blokkeren of vragen om een specifiek gebruiksrechtovereenkomst te bekijken. Microsoft Purview kan een intern risicosignaal bieden voor voorwaardelijke toegang om beslissingen over toegangsbeheer te verfijnen. Intern risicobeheer maakt deel uit van Microsoft Purview. U moet dit inschakelen voordat u het signaal in voorwaardelijke toegang kunt gebruiken.

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

-

Accounts voor noodtoegang of break-glass om vergrendeling te voorkomen vanwege onjuiste configuratie van beleid. In het onwaarschijnlijke scenario zijn alle beheerders vergrendeld, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden en stappen uit te voeren om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

-

Serviceaccounts en serviceprincipals, zoals het Microsoft Entra Connect-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gebonden aan een bepaalde gebruiker. Ze worden normaal gebruikt door back-end services die programmatische toegang tot toepassingen mogelijk maken, maar worden ook gebruikt om in te loggen op systemen voor administratieve doeleinden. Oproepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workload-identiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten.

Sjabloonimplementatie

Organisaties kunnen ervoor kiezen dit beleid te implementeren met behulp van de onderstaande stappen of met behulp van de sjablonen voor voorwaardelijke toegang.

Toegang blokkeren met beleid voor voorwaardelijke toegang

Tip

Configureer adaptieve beveiliging voordat u het volgende beleid maakt.

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder van voorwaardelijke toegang.

- Blader naar Beveiliging>Voorwaardelijke Toegang>Beleid.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Onder Uitsluiten:

- Selecteer Gebruikers en groepen en kies de noodtoegangs- of break-glass accounts van uw organisatie.

- Selecteer Gast- of externe gebruikers en kies het volgende:

- B2B directe verbinding maken met gebruikers.

- Gebruikers van serviceproviders.

- Andere externe gebruikers.

- Onder Doelresources>Resources (voorheen cloud-apps)>Opnemen, selecteer Alle resources (voorheen 'Alle cloud-apps').

- Onder Voorwaarden>Insider-risico, stel Configureer in op Ja.

- Selecteer de risiconiveaus die moeten worden toegewezen ter handhaving van het beleid.

- Selecteer Verhoogde bevoegdheid.

- Selecteer Gereed.

- Selecteer de risiconiveaus die moeten worden toegewezen ter handhaving van het beleid.

- Selecteer bij Toegangsbeheer>Verlenende optie Toegang blokkeren en selecteer vervolgens Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om het beleid te kunnen inschakelen.

Nadat beheerders de instellingen hebben bevestigd met de alleen-rapportage modus, kunnen ze de wisselknop Beleid verplaatsen van Alleen-rapport naar Aan.

Sommige beheerders kunnen andere beleidsregels voor voorwaardelijke toegang maken die gebruikmaken van andere toegangsbeheer, zoals gebruiksvoorwaarden op lagere niveaus van intern risico.