Wachtwoordsleutels (FIDO2) inschakelen voor uw organisatie

Voor ondernemingen die tegenwoordig wachtwoorden gebruiken, bieden wachtwoordsleutels (FIDO2) een naadloze manier voor werknemers om te verifiëren zonder een gebruikersnaam of wachtwoord in te voeren. Wachtwoordsleutels (FIDO2) bieden verbeterde productiviteit voor werknemers en hebben betere beveiliging.

Dit artikel bevat vereisten en stappen voor het inschakelen van wachtwoordsleutels in uw organisatie. Na het voltooien van deze stappen kunnen gebruikers in uw organisatie hun Microsoft Entra-account registreren en aanmelden met een wachtwoordsleutel die is opgeslagen op een FIDO2-beveiligingssleutel of in Microsoft Authenticator.

Zie Wachtwoordsleutels inSchakelen in Microsoft Authenticator voor meer informatie over het inschakelen van wachtwoordsleutels in Microsoft Authenticator.

Zie Ondersteuning voor FIDO2-verificatie met Microsoft Entra-id voor meer informatie over wachtwoordsleutelverificatie.

Notitie

Microsoft Entra ID ondersteunt momenteel apparaatgebonden wachtwoordsleutels die zijn opgeslagen op FIDO2-beveiligingssleutels en in Microsoft Authenticator. Microsoft streeft ernaar om klanten en gebruikers met wachtwoordsleutels te beveiligen. We investeren in zowel gesynchroniseerde als apparaatgebonden wachtwoordsleutels voor werkaccounts.

Vereisten

- Meervoudige verificatie (MFA) van Microsoft Entra.

- FIDO2-beveiligingssleutels komen in aanmerking voor attestation met Microsoft Entra ID of Microsoft Authenticator.

- Apparaten die fido2-verificatie (wachtwoordsleutel) ondersteunen. Voor Windows-apparaten die lid zijn van Microsoft Entra ID, is de beste ervaring op Windows 10 versie 1903 of hoger. Hybride apparaten moeten Windows 10 versie 2004 of hoger uitvoeren.

Wachtwoordsleutels (FIDO2) worden ondersteund in belangrijke scenario's in Windows, macOS, Android en iOS. Zie Ondersteuning voor FIDO2-verificatie in Microsoft Entra-id voor meer informatie over ondersteunde scenario's.

Notitie

Ondersteuning voor registratie van hetzelfde apparaat in Edge op Android is binnenkort beschikbaar.

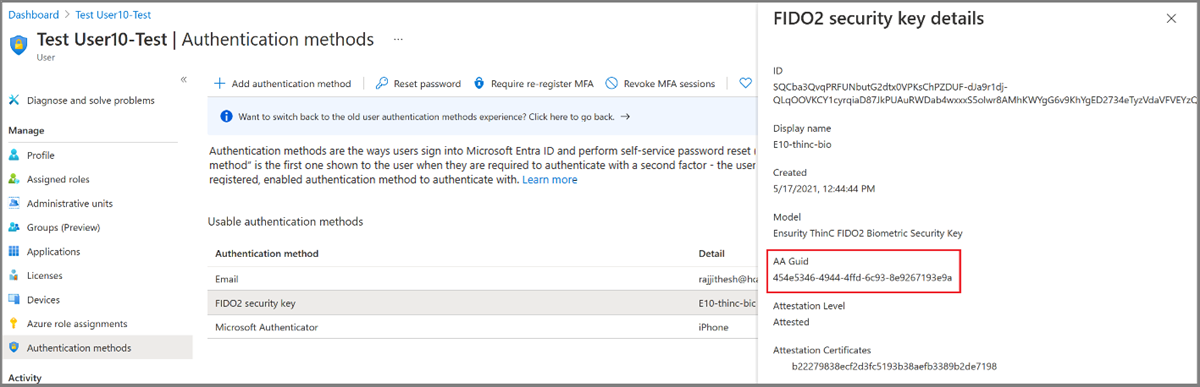

Passkey (FIDO2) Authenticator Attestation GUID (AAGUID)

Voor de FIDO2-specificatie moet elke leverancier van de beveiligingssleutel een Authenticator Attestation GUID (AAGUID) opgeven tijdens de registratie. Een AAGUID is een 128-bits id die het sleuteltype aangeeft, zoals het merk en model. Fido2-providers (Wachtwoordsleutels) op desktop- en mobiele apparaten worden ook verwacht een AAGUID te leveren tijdens de registratie.

Notitie

De leverancier moet ervoor zorgen dat de AAGUID identiek is voor alle aanzienlijk identieke fido2-providers (beveiligingssleutels of wachtwoordsleutels) die door die leverancier zijn gemaakt, en dat de AAGUIDs (met een hoge waarschijnlijkheid) van alle andere typen beveiligingssleutels of wachtwoordsleutelproviders (FIDO2) verschillen. Om dit te garanderen, moet de AAGUID voor een bepaalde FIDO2-provider (Security Key Model of PassKey) willekeurig worden gegenereerd. Zie Webverificatie: een API voor toegang tot referenties voor openbare sleutels - niveau 2 (w3.org) voor meer informatie.

U kunt samenwerken met de leverancier van uw beveiligingssleutel om de AAGUID van de wachtwoordsleutel (FIDO2) te bepalen of fido2-beveiligingssleutels te zien die in aanmerking komen voor attestation met Microsoft Entra-id. Als de wachtwoordsleutel (FIDO2) al is geregistreerd, kunt u de AAGUID vinden door de details van de verificatiemethode van de wachtwoordsleutel (FIDO2) voor de gebruiker weer te geven.

Verificatiemethode voor wachtwoordsleutel (FIDO2) inschakelen

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

Blader naar Bescherming>Authenticatiemethoden>Beleid.

Stel onder de methode Passkey (FIDO2) de wisselknop in op Inschakelen. Selecteer Alle gebruikers of Groepen toevoegen om specifieke groepen te selecteren. Alleen beveiligingsgroepen worden ondersteund.

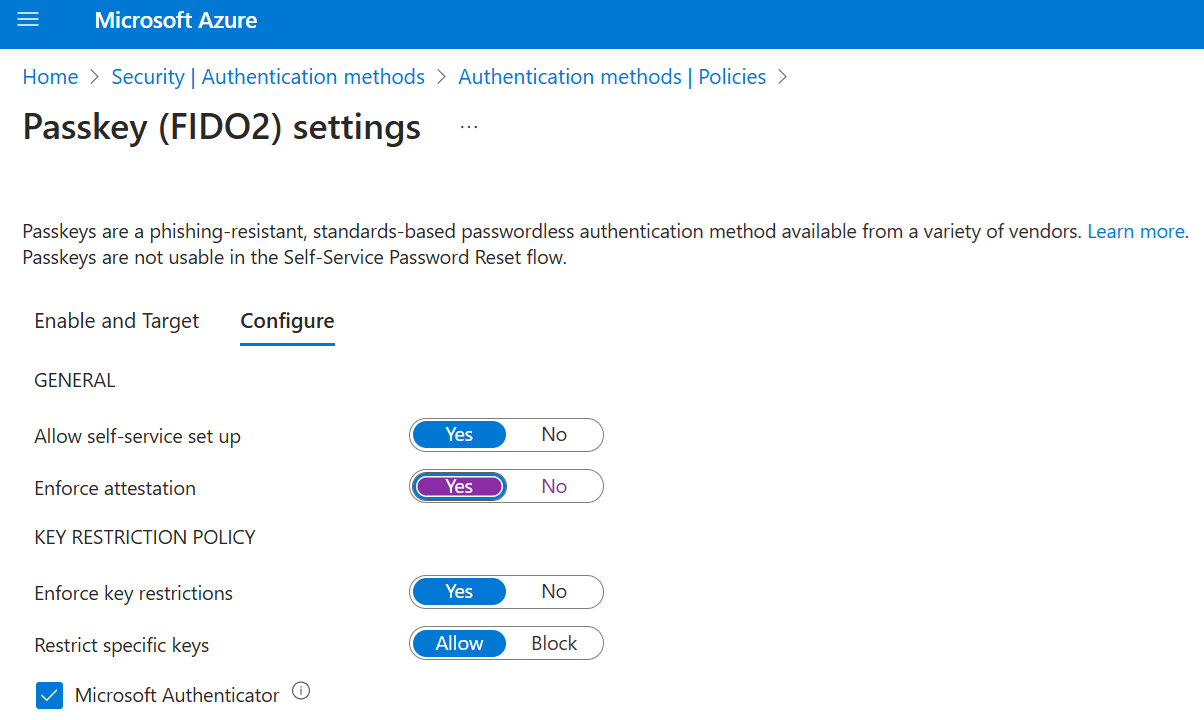

Op het tabblad Configureren :

Stel Selfservice toestaan in opJa. Als deze optie is ingesteld op Nee, kunnen gebruikers geen wachtwoordsleutel registreren met behulp van beveiligingsgegevens, zelfs als wachtwoordsleutels (FIDO2) zijn ingeschakeld door het beleid voor verificatiemethoden.

Stel Attestation afdwingen in op Ja als uw organisatie er zeker van wil zijn dat een FIDO2-beveiligingssleutelmodel of wachtwoordsleutelprovider echt is en afkomstig is van de legitieme leverancier.

- Voor FIDO2-beveiligingssleutels is vereist dat metagegevens van beveiligingssleutels worden gepubliceerd en geverifieerd met de FIDO Alliance Metadata Service, en dat microsoft ook een andere set validatietests doorgeeft. Zie Een leverancier van fido2-beveiligingssleutels worden die compatibel is met Microsoft voor meer informatie.

- Wachtwoordsleutels in Microsoft Authenticator ondersteunen ook attestation. Zie How passkey attestation werkt met Authenticatorvoor meer informatie.

Waarschuwing

Attestation-afdwinging bepaalt of een wachtwoordsleutel (FIDO2) alleen tijdens de registratie is toegestaan. Gebruikers die een wachtwoordsleutel (FIDO2) zonder attestation registreren, worden niet geblokkeerd voor aanmelding als afdwingen van attestation is ingesteld op Ja later.

Beleid voor sleutelbeperkingen

- Afdwingen van sleutelbeperkingen moet alleen worden ingesteld op Ja als uw organisatie alleen bepaalde beveiligingssleutelmodellen of wachtwoordsleutelproviders wil toestaan of weigeren, die worden geïdentificeerd door hun AAGUID. U kunt samenwerken met de leverancier van uw beveiligingssleutel om de AAGUID van de wachtwoordsleutel te bepalen. Als de wachtwoordsleutel al is geregistreerd, kunt u de AAGUID vinden door de details van de verificatiemethode van de wachtwoordsleutel voor de gebruiker weer te geven.

Wanneer Sleutelbeperkingen afdwingen is ingesteld op Ja-, kunt u Microsoft Authenticator selecteren om automatisch de Authenticator-app AAGUIDs voor u toe te voegen in de lijst met sleutelbeperkingen. Zie Wachtwoordsleutels inschakelen in Microsoft Authenticator voor meer informatie.

Waarschuwing

Sleutelbeperkingen stellen de bruikbaarheid van specifieke modellen of providers in voor zowel registratie als verificatie. Als u sleutelbeperkingen wijzigt en een AAGUID verwijdert die u eerder hebt toegestaan, kunnen gebruikers die eerder een toegestane methode hebben geregistreerd, deze niet meer gebruiken voor aanmelding.

Als uw organisatie momenteel geen sleutelbeperkingen afdwingt en al actief wachtwoordsleutelgebruik heeft, moet u de AAGUIDs verzamelen van de sleutels die momenteel worden gebruikt. Voeg ze toe aan de acceptatielijst, samen met de Authenticator AAGUIDs, om wachtwoordsleutels (FIDO2) in te schakelen. Deze taak kan worden uitgevoerd met een geautomatiseerd script dat logboeken analyseert, zoals registratiegegevens en aanmeldingslogboeken.

Notitie

Als u sleutelbeperkingen uitschakelt, schakelt u het selectievakje Microsoft Authenticator uit, zodat gebruikers niet worden gevraagd om een wachtwoordsleutel in te stellen in de Authenticator-app in Beveiligingsgegevens.

Nadat u de configuratie hebt voltooid, selecteert u Opslaan.

Notitie

Als er een fout optreedt wanneer u probeert op te slaan, vervangt u meerdere groepen door één groep in één bewerking en klikt u nogmaals op Opslaan .

FIDO2-beveiligingssleutels inrichten met Behulp van Microsoft Graph API (preview)

Momenteel in preview kunnen beheerders Microsoft Graph en aangepaste clients gebruiken om FIDO2-beveiligingssleutels in te richten namens gebruikers. Voor het inrichten is de rol Verificatiebeheerder of een clienttoepassing met de machtiging UserAuthenticationMethod.ReadWrite.All vereist. De inrichtingsverbeteringen zijn onder andere:

- De mogelijkheid om Opties voor het maken van WebAuthn aan te vragen vanuit Microsoft Entra-id

- De mogelijkheid om de ingerichte beveiligingssleutel rechtstreeks te registreren bij Microsoft Entra-id

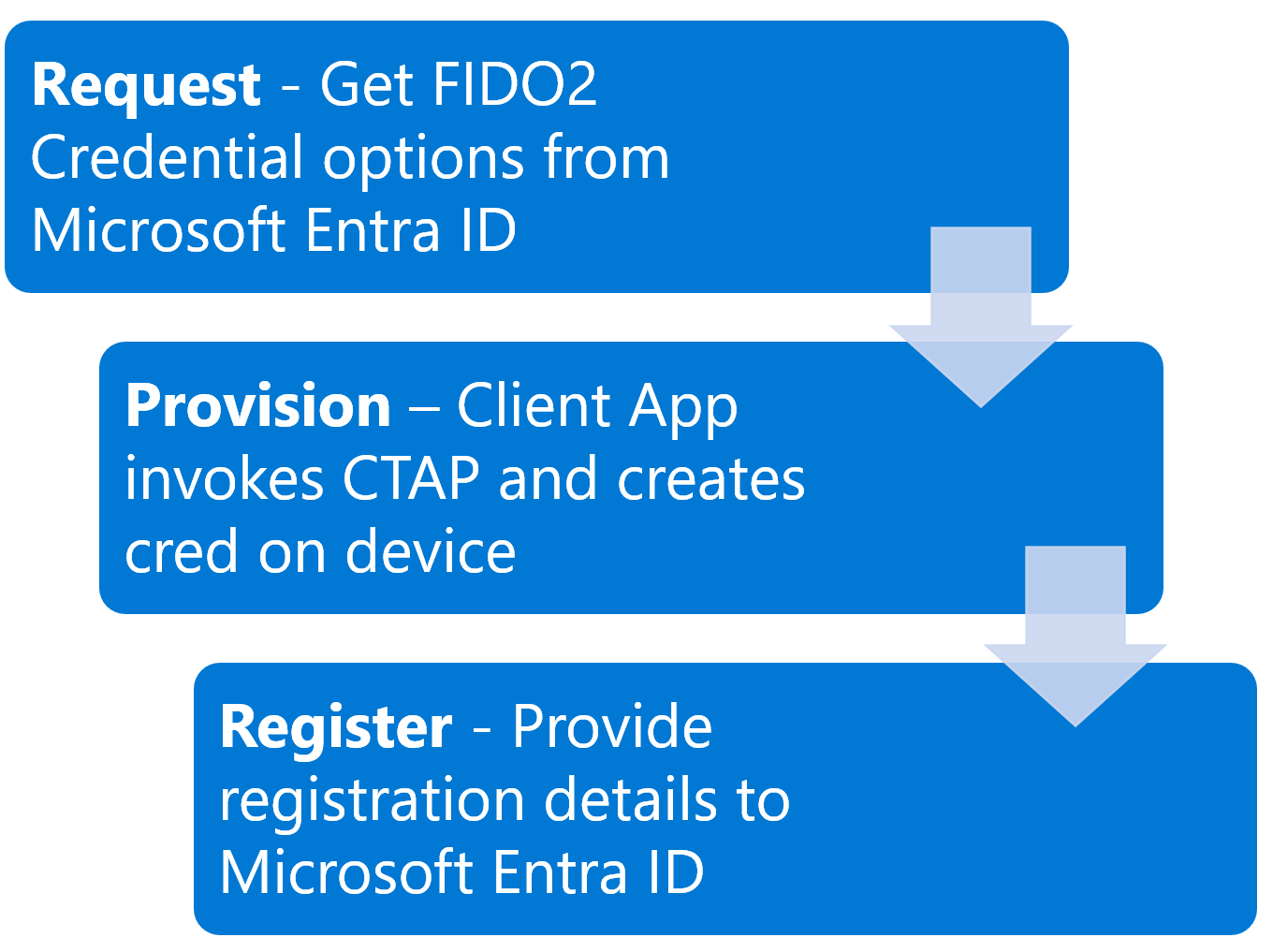

Met deze nieuwe API's kunnen organisaties hun eigen clients bouwen om wachtwoordsleutelreferenties (FIDO2) in te richten voor beveiligingssleutels namens een gebruiker. Om dit proces te vereenvoudigen, zijn drie belangrijke stappen vereist.

- Aanvraag makenOptions voor een gebruiker: Microsoft Entra ID retourneert de benodigde gegevens voor uw client om een wachtwoordsleutelreferentie (FIDO2) in te richten. Dit omvat informatie zoals gebruikersgegevens, relying party-id, vereisten voor referentiebeleid, algoritmen, registratievraag en meer.

-

Richt de wachtwoordsleutelreferentie (FIDO2) in met de aanmaakopties: gebruik de

creationOptionsen een client die de Client to Authenticator Protocol (CTAP) ondersteunt om de referentie in te richten. Tijdens deze stap moet u de beveiligingssleutel invoegen en een pincode instellen. - Registreer de ingerichte referentie bij Microsoft Entra-id: gebruik de opgemaakte uitvoer van het inrichtingsproces om Microsoft Entra ID de benodigde gegevens op te geven om de wachtwoordsleutelreferentie (FIDO2) voor de doelgebruiker te registreren.

Wachtwoordsleutels (FIDO2) inschakelen met behulp van Microsoft Graph API

Naast het gebruik van het Microsoft Entra-beheercentrum kunt u ook wachtwoordsleutels (FIDO2) inschakelen met behulp van de Microsoft Graph API. Als u wachtwoordsleutels (FIDO2) wilt inschakelen, moet u het beleid voor verificatiemethoden bijwerken als ten minste een verificatiebeleidsbeheerder.

Ga als volgende te werk om het beleid te configureren met Graph Explorer:

Meld u aan bij Graph Explorer en geef toestemming voor de machtigingen Policy.Read.All en Policy.ReadWrite.AuthenticationMethod .

Haal het beleid voor verificatiemethoden op:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Als u attestation-afdwinging wilt uitschakelen en sleutelbeperkingen wilt afdwingen om alleen de AAGUID voor RSA DS100 toe te staan, voert u bijvoorbeeld een PATCH-bewerking uit met behulp van de volgende aanvraagbody:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Zorg ervoor dat het beleid voor wachtwoordsleutels (FIDO2) correct is bijgewerkt.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Een wachtwoordsleutel verwijderen (FIDO2)

Als u een wachtwoordsleutel (FIDO2) wilt verwijderen die is gekoppeld aan een gebruikersaccount, verwijdert u deze uit de verificatiemethode van de gebruiker.

- Meld u aan bij het Microsoft Entra-beheercentrum en zoek de gebruiker waarvan de wachtwoordsleutel (FIDO2) moet worden verwijderd.

- Selecteer Verificatiemethoden> met de rechtermuisknop op Wachtwoordsleutel (apparaatgebonden) en selecteer Verwijderen.

Aanmelden met wachtwoordsleutel (FIDO2) afdwingen

Als u wilt dat gebruikers zich aanmelden met een wachtwoordsleutel (FIDO2) wanneer ze toegang hebben tot een gevoelige resource, kunt u het volgende doen:

Een ingebouwde phishingbestendige verificatiesterkte gebruiken

Or

Maak een aangepaste verificatiesterkte

In de volgende stappen ziet u hoe u een aangepast beleid voor verificatiesterkte voor voorwaardelijke toegang maakt waarmee aanmelding met een wachtwoordsleutel (FIDO2) alleen voor een specifieke FIDO2-provider (Security Key Model of PassKey) is toegestaan. Zie FIDO2-beveiligingssleutels die in aanmerking komen voor attestation met Microsoft Entra ID voor een lijst met FIDO2-providers.

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar >beveiligingsverificatiemethoden>verificatiesterkten.

- Selecteer Nieuwe verificatiesterkte.

- Geef een naam op voor de nieuwe verificatiesterkte.

- Geef desgewenst een beschrijving op.

- Selecteer Wachtwoordsleutels (FIDO2).

- Als u wilt beperken door specifieke AAGUID(s), selecteert u geavanceerde opties en voegt u AAGUID toe. Voer de AAGUID(s) in die u toestaat. Selecteer Opslaan.

- Kies Volgende en controleer de beleidsconfiguratie.

Bekende problemen

Beveiligingssleutels inrichten

Het inrichten van beveiligingssleutels voor beheerders is in preview. Zie Microsoft Graph en aangepaste clients voor het inrichten van FIDO2-beveiligingssleutels namens gebruikers.

B2B-samenwerkingsgebruikers

Registratie van fido2-referenties (passkey) wordt niet ondersteund voor B2B-samenwerkingsgebruikers in de resourcetenant.

UPN-wijzigingen

Als de UPN van een gebruiker wordt gewijzigd, kunt u de wachtwoordsleutels (FIDO2) niet meer wijzigen om rekening te houden met de wijziging. Als de gebruiker een wachtwoordsleutel (FIDO2) heeft, moet hij of zij zich aanmelden bij Beveiligingsgegevens, de oude wachtwoordsleutel (FIDO2) verwijderen en een nieuwe sleutel toevoegen.

Volgende stappen

Systeemeigen app- en browserondersteuning voor verificatie zonder wachtwoordsleutel (FIDO2)

Windows 10-aanmelding met FIDO2-beveiligingssleutel

FIDO2-verificatie inschakelen voor on-premises resources

Beveiligingssleutels registreren namens gebruikers

Meer informatie over apparaatregistratie

Meer informatie over Meervoudige Verificatie van Microsoft Entra