Wachtwoordsleutels inschakelen in Authenticator

In dit artikel vindt u de stappen voor het inschakelen en afdwingen van het gebruik van wachtwoordsleutels in Authenticator voor Microsoft Entra-id. Eerst werkt u het beleid voor verificatiemethoden bij zodat gebruikers zich kunnen registreren en aanmelden met wachtwoordsleutels in Authenticator. Vervolgens kunt u beleidsregels voor verificatie met voorwaardelijke toegang gebruiken om aanmelding met wachtwoordsleutels af te dwingen wanneer gebruikers toegang hebben tot een gevoelige resource.

Vereisten

MFA-(MultiFactor Authentication) van Microsoft Entra.

Android 14 en hoger of iOS 17 en hoger.

Voor registratie en verificatie tussen apparaten:

- Voor beide apparaten moet Bluetooth zijn ingeschakeld.

- Internetverbinding met deze twee eindpunten moet zijn toegestaan in uw organisatie:

https://cable.ua5v.comhttps://cable.auth.com

Notitie

Gebruikers kunnen registratie op meerdere apparaten niet gebruiken als u Attestation inschakelt.

Zie Ondersteuning voor FIDO2-verificatie met Microsoft Entra IDvoor meer informatie over FIDO2-ondersteuning.

Wachtwoordsleutels inschakelen in Authenticator in het beheercentrum

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleidsbeheerder.

Blader naar Bescherming>Authenticatiemethoden>Beleid voor authenticatiemethoden.

Selecteer onder de methode Passkey (FIDO2) alle gebruikers of groepen toevoegen om specifieke groepen te selecteren. Alleen beveiligingsgroepen worden ondersteund.

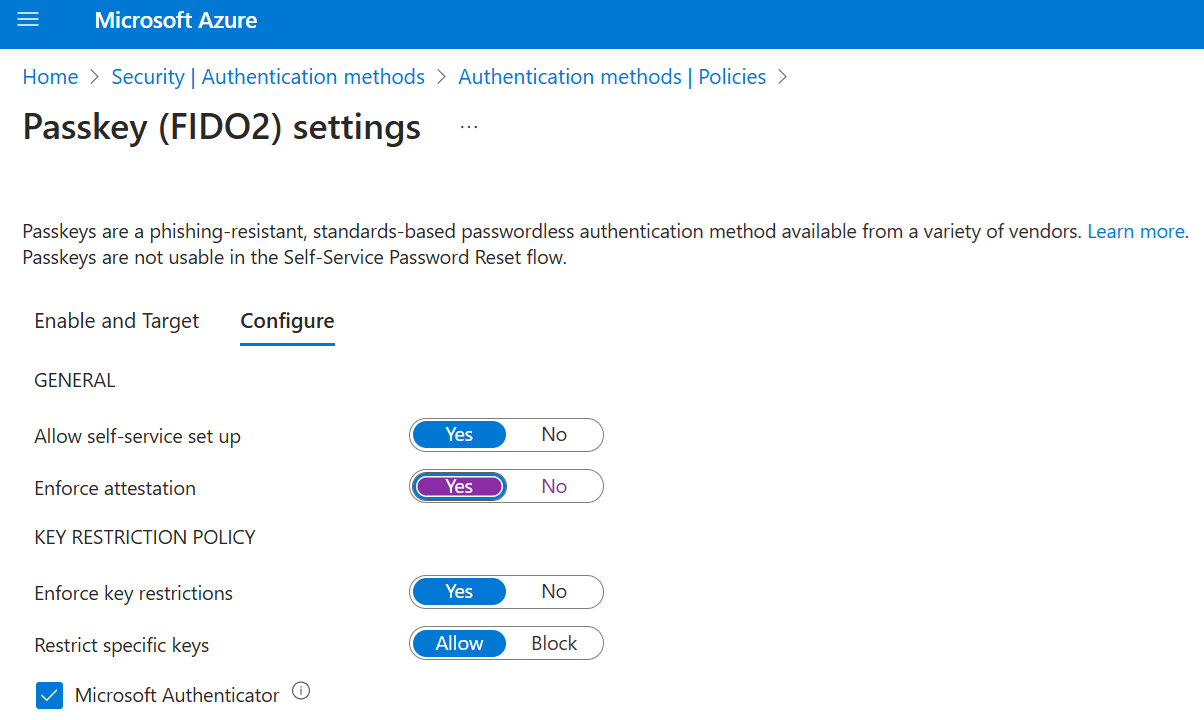

Op het tabblad Configureren :

Stel Selfservice-instellingen toestaan in op Ja. Als deze optie is ingesteld op Geen, kunnen gebruikers geen wachtwoordsleutel registreren met behulp van Beveiligingsgegevens, zelfs als wachtwoordsleutels (FIDO2) zijn ingeschakeld door het beleid voor verificatiemethoden.

Stel afdwong van attestatie in op Ja of Nee.

Wanneer attestation is ingeschakeld in het fido2-beleid (wachtwoordsleutel), probeert Microsoft Entra ID de geldigheid van de wachtwoordsleutel te controleren die wordt gemaakt. Wanneer de gebruiker een wachtwoordsleutel registreert in authenticator, controleert attestation of de legitieme Authenticator-app de wachtwoordsleutel heeft gemaakt met behulp van Apple- en Google-services. Hier vindt u meer informatie:

iOS-: Authenticator-attestation maakt gebruik van de iOS App Attest-service om de geldigheid van de Authenticator-app te garanderen voordat de wachtwoordsleutel wordt geregistreerd.

Android:

- Voor Play Integrity Attestation maakt Authenticator-attestation gebruik van de Play Integrity-API om de geldigheid van de Authenticator-app te garanderen voordat de wachtwoordsleutel wordt geregistreerd.

- Voor sleutelverklaring gebruikt Authenticator-attestation van Android sleutelattest om te controleren of de wachtwoordsleutel die wordt geregistreerd, wordt ondersteund door hardware.

Notitie

Voor zowel iOS als Android is Authenticator-attestation afhankelijk van Apple- en Google-services om de echtheid van de Authenticator-app te verifiëren. Intensief servicegebruik kan ervoor zorgen dat de registratie van wachtwoordsleutels mislukt en gebruikers moeten het mogelijk opnieuw proberen. Als Apple- en Google-services niet beschikbaar zijn, blokkeert Authenticator-attestation de registratie waarvoor attestation is vereist totdat de services zijn hersteld. Als u de status van de Google Play Integrity-service wilt controleren, raadpleegt u het Google Play-statusdashboard. Zie Systeemstatus om de status van de iOS App Attest-service te controleren.

Notitie

Gebruikers kunnen alleen geteste wachtwoordsleutels rechtstreeks registreren in de Authenticator-app. Registratiestromen voor meerdere apparaten bieden geen ondersteuning voor registratie van geteste wachtwoordsleutels.

Sleutelbeperkingen de bruikbaarheid van specifieke wachtwoordsleutels instellen voor zowel registratie als verificatie. U kunt Sleutelbeperkingen afdwingen instellen op Geen zodat gebruikers elke ondersteunde wachtwoordsleutel kunnen registreren, inclusief de registratie van wachtwoordsleutels rechtstreeks in de Authenticator-app.

U kunt Sleutelbeperkingen afdwingen instellen op Ja- om alleen bepaalde wachtwoordsleutels toe te staan of te blokkeren, die worden geïdentificeerd door hun AAGUIDs. Tot half februari moet Beveiligingsinfo deze instelling worden ingesteld op Ja, zodat gebruikers Passkey kunnen kiezen in Authenticator en een speciale flow voor passkey-registratie kunnen doorlopen. Als u Geenkiest, kunnen gebruikers die naar SecurityInfo navigeren mogelijk nog steeds een wachtwoordsleutel toevoegen in Authenticator door de beveiligingssleutel of wachtwoordsleutel methode te kiezen, afhankelijk van hun besturingssysteem en browser. We verwachten echter niet dat veel gebruikers die deze methode ontdekken en gebruiken.

Als u sleutelbeperkingen afdwingt en al actief wachtwoordsleutelgebruik hebt, moet u de AAGUIDs verzamelen van de wachtwoordsleutels die vandaag worden gebruikt. U kunt een PowerShell-script gebruiken om AAGUIDs te vinden die in uw tenant worden gebruikt. Voor meer informatie, zie AAGUIDs zoeken.

Als u specifieke sleutels instelt op Toestaan, selecteert u Microsoft Authenticator om de Authenticator-app AAGUIDs automatisch toe te voegen aan de sleutelbeperkingslijst. U kunt ook handmatig de volgende AAGUIDs toevoegen zodat gebruikers wachtwoordsleutels kunnen registreren in Authenticator door u aan te melden bij de Authenticator-app of door een begeleide stroom te doorlopen op Beveiligingsgegevens:

-

Authenticator voor Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator voor iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Als u sleutelbeperkingen wijzigt en een AAGUID verwijdert die u eerder hebt toegestaan, kunnen gebruikers die eerder een toegestane methode hebben geregistreerd, deze niet meer gebruiken voor aanmelding.

Notitie

Als u sleutelbeperkingen uitschakelt, schakelt u het selectievakje Microsoft Authenticator uit, zodat gebruikers niet worden gevraagd om een wachtwoordsleutel in te stellen in de Authenticator-app op Beveiligingsgegevens.

-

Authenticator voor Android:

Nadat u de configuratie hebt voltooid, selecteert u Opslaan.

Als er een fout optreedt wanneer u probeert op te slaan, vervangt u meerdere groepen door één groep in één bewerking en selecteert u opnieuw opslaan.

Wachtwoordsleutels in Authenticator inschakelen met Graph Explorer

Naast het Microsoft Entra-beheercentrum kunt u ook sleutels in Authenticator inschakelen met behulp van Graph Explorer. Als u ten minste de Authenticatiebeleidbeheerder rol hebt toegewezen, kunt u het beleid voor authenticatiemethoden bijwerken om de AAGUIDs voor Authenticator toe te staan.

Ga als volgende te werk om het beleid te configureren met Graph Explorer:

Meld u aan bij Graph Explorer en geef toestemming voor de machtigingen Policy.Read.All en Policy.ReadWrite.AuthenticationMethod .

Haal het beleid voor verificatiemethoden op:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Als u het afdwingen van attestation wilt uitschakelen en sleutelbeperkingen wilt afdwingen om alleen AAGUIDs voor Authenticator toe te staan, voert u een

PATCHbewerking uit met behulp van de volgende aanvraagbody:PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Zorg ervoor dat het beleid voor wachtwoordsleutels (FIDO2) correct is bijgewerkt.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

AAGUIDs zoeken

Gebruik het GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 Microsoft Graph PowerShell-script om de AAGUIDs van alle geregistreerde wachtwoordsleutels in de tenant op te sommen.

Sla de hoofdtekst van dit script op in een bestand met de naam GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Bluetooth-gebruik beperken tot wachtwoordsleutels in Authenticator

Sommige organisaties beperken het Bluetooth-gebruik, waaronder het gebruik van wachtwoordsleutels. In dergelijke gevallen kunnen organisaties wachtwoordsleutels toestaan door uitsluitend Bluetooth-koppeling toe te staan met FIDO2-verificators waarvoor een wachtwoord is ingeschakeld. Zie Wachtwoordsleutels in beperkte Bluetooth-omgevingen voor meer informatie over het configureren van Bluetooth-gebruik alleen voor wachtwoordsleutels.

Een wachtwoordsleutel verwijderen

Als een gebruiker een wachtwoordsleutel in Authenticator verwijdert, wordt de wachtwoordsleutel ook verwijderd uit de aanmeldingsmethoden van de gebruiker. Een verificatiebeleidsbeheerder kan ook deze stappen volgen om een wachtwoordsleutel te verwijderen uit de verificatiemethoden van de gebruiker, maar de wachtwoordsleutel wordt niet verwijderd uit Authenticator.

Meld u aan bij het Microsoft Entra-beheercentrumen zoek de gebruiker waarvan de wachtwoordsleutel moet worden verwijderd.

Selecteer verificatiemethoden, klik met de rechtermuisknop op wachtwoordsleutelen selecteer verwijderen.

Tenzij de gebruiker de verwijdering van de wachtwoordsleutel zelf in Authenticator heeft geïnitieerd, moeten ze ook de wachtwoordsleutel verwijderen in Authenticator op hun apparaat.

Aanmelden met wachtwoordsleutels afdwingen in Authenticator

Als u wilt dat gebruikers zich aanmelden met een wachtwoordsleutel wanneer ze toegang hebben tot een gevoelige resource, gebruikt u de ingebouwde sterkte van phishing-bestendige verificatie of maakt u een aangepaste verificatiesterkte door de volgende stappen uit te voeren:

Meld u als beheerder voor voorwaardelijke toegang aan bij het Microsoft Entra-beheercentrum .

Blader naar >beveiligingsverificatiemethoden>verificatiesterkten.

Selecteer Nieuwe verificatiesterkte.

Geef een beschrijvende naam op voor de nieuwe verificatiesterkte.

Geef desgewenst een beschrijving op.

Selecteer wachtwoordsleutels (FIDO2)en selecteer vervolgens Geavanceerde opties.

Selecteer phishingbestendige MFA-sterkte of voeg AAGUIDs toe voor wachtwoordsleutels in Authenticator:

-

Authenticator voor Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator voor iOS:

90a3ccdf-635c-4729-a248-9b709135078f

-

Authenticator voor Android:

Selecteer Volgendeen controleer de beleidsconfiguratie.