Op headers gebaseerde eenmalige aanmelding (SSO) voor on-premises apps met Microsoft Entra-toepassingsproxy

Microsoft Entra-toepassingsproxy biedt systeemeigen ondersteuning voor eenmalige aanmelding (SSO) toegang tot toepassingen die headers gebruiken voor verificatie. U configureert headerwaarden die vereist zijn voor uw toepassing in Microsoft Entra ID. De headerwaarden worden via de toepassingsproxy naar de toepassing verzonden. Voordelen van het gebruik van systeemeigen ondersteuning voor verificatie op basis van headers met toepassingsproxy zijn onder andere:

Vereenvoudig de externe toegang tot uw on-premises apps: de toepassingsproxy vereenvoudigt uw bestaande architectuur voor externe toegang. U vervangt vpn-toegang (Virtual Private Network) tot deze apps. U verwijdert afhankelijkheden van on-premises identiteitsoplossingen voor verificatie. U stroomlijnt de ervaring voor gebruikers en ze merken niets anders wanneer ze bedrijfstoepassingen gebruiken. Gebruikers kunnen vanaf elke locatie op elk apparaat werken.

Geen extra software of wijzigingen in uw apps: u gebruikt uw bestaande connectors voor privénetwerken. Er is geen extra software vereist.

brede lijst met kenmerken en transformaties die beschikbaar zijn: alle beschikbare headerwaarden zijn gebaseerd op standaardclaims die zijn uitgegeven door Microsoft Entra-id. Alle kenmerken en transformaties die beschikbaar zijn voor het configureren van claims voor SAML-toepassingen (Security Assertion Markup Language) of OpenID Connect-toepassingen (OIDC) zijn ook beschikbaar als headerwaarden.

Voorwaarden

Schakel de toepassingsproxy in en installeer een connector die directe netwerktoegang tot uw toepassingen heeft. Zie Een on-premises toepassing toevoegen voor externe toegang via de toepassingsproxyvoor meer informatie.

Ondersteunde mogelijkheden

De tabel bevat algemene mogelijkheden die vereist zijn voor verificatietoepassingen op basis van headers.

| Vereiste | Beschrijving |

|---|---|

| Federatieve SSO | In de vooraf geverifieerde modus worden alle toepassingen beveiligd met Microsoft Entra-verificatie en hebben gebruikers eenmalige aanmelding. |

| Externe toegang | Toepassingsproxy biedt externe toegang tot de app. Gebruikers hebben toegang tot de toepassing vanaf internet in elke webbrowser met behulp van de externe URL (Uniform Resource Locator). De toepassingsproxy is niet bedoeld voor algemene bedrijfstoegang. Zie Microsoft Entra Private Accessvoor algemene bedrijfstoegang. |

| Integratie op basis van headers | De toepassingsproxy handelt de Single Sign-On (SSO)-integratie met Microsoft Entra ID af en verzendt daarna de identiteit of andere toepassingsgegevens als HTTP-headers naar de toepassing. |

| Toepassingsautorisatie | Algemene beleidsregels worden opgegeven op basis van toegang tot de toepassing, het groepslidmaatschap van de gebruiker en andere beleidsregels. In Microsoft Entra ID worden beleidsregels geïmplementeerd met behulp van voorwaardelijke toegang. Beleid voor toepassingsautorisatie is alleen van toepassing op de eerste verificatieaanvraag. |

| Stapsgewijze verificatie | Beleidsregels worden gedefinieerd om toegevoegde verificatie af te dwingen, bijvoorbeeld om toegang te krijgen tot gevoelige resources. |

| Fijnmazige autorisatie | Biedt toegangsbeheer op URL-niveau. Toegevoegde beleidsregels kunnen worden afgedwongen op basis van de URL die wordt geopend. De interne URL die voor de app is geconfigureerd, definieert het bereik van de app waarop het beleid wordt toegepast. Het beleid dat voor het meest gedetailleerde pad is geconfigureerd, wordt nageleefd. |

Notitie

In dit artikel wordt de verbinding tussen verificatietoepassingen op basis van headers en Microsoft Entra ID beschreven met behulp van de toepassingsproxy en wordt het aanbevolen patroon gebruikt. Als alternatief is er een integratiepatroon dat Gebruikmaakt van PingAccess met Microsoft Entra ID om verificatie op basis van headers in te schakelen. Voor meer informatie, zie verificatie op basis van headers voor eenmalige aanmelding met toepassingsproxy en PingAccess.

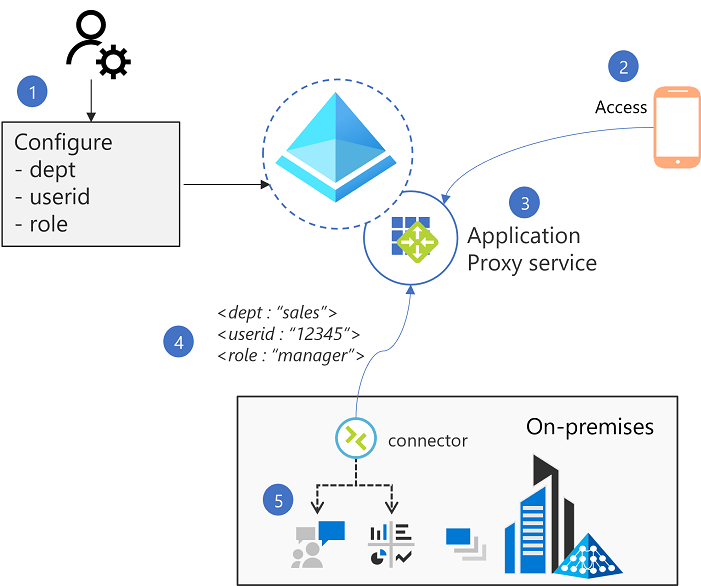

Hoe het werkt

- De beheerder past de kenmerktoewijzingen aan die vereist zijn voor de toepassing in het Microsoft Entra-beheercentrum.

- Toepassingsproxy zorgt ervoor dat een gebruiker wordt geverifieerd met behulp van Microsoft Entra-id.

- De cloudservice voor de toepassingsproxy is op de hoogte van de vereiste kenmerken. De service haalt dus de bijbehorende claims op van het id-token dat tijdens de verificatie is ontvangen. De service vertaalt vervolgens de waarden in de vereiste HTTP-headers als onderdeel van de aanvraag naar de connector.

- De aanvraag wordt vervolgens doorgegeven aan de connector, die vervolgens wordt doorgegeven aan de back-endtoepassing.

- De toepassing ontvangt de headers en kan deze headers indien nodig gebruiken.

De toepassing publiceren met toepassingsproxy

Publiceer uw toepassing volgens de instructies die worden beschreven in Toepassingen publiceren met toepassingsproxy.

- De interne URL-waarde bepaalt het bereik van de toepassing. U configureert de interne URL-waarde in het hoofdpad van de toepassing en alle subpaden onder de hoofdmap ontvangen dezelfde header- en toepassingsconfiguratie.

- Maak een nieuwe toepassing om een andere headerconfiguratie of gebruikerstoewijzing in te stellen voor een gedetailleerder pad dan de toepassing die u hebt geconfigureerd. Configureer in de nieuwe toepassing de interne URL met het specifieke pad dat u nodig hebt en configureer vervolgens de specifieke headers die nodig zijn voor deze URL. De toepassingsproxy komt altijd overeen met uw configuratie-instellingen tot het meest gedetailleerde pad dat is ingesteld voor een toepassing.

Selecteer Microsoft Entra ID als de methode voor verificatie vooraf.

Wijs een testgebruiker toe door te navigeren naar Gebruikers en groepen en de juiste gebruikers en groepen toe te wijzen.

Open een browser en navigeer naar de externe URL vanuit de proxy-instellingen van de toepassing.

Controleer of u verbinding kunt maken met de toepassing. Hoewel u verbinding kunt maken, hebt u nog geen toegang tot de app omdat de headers niet zijn geconfigureerd.

Eenmalige aanmelding configureren

Voordat u aan de slag gaat met eenmalige aanmelding voor headertoepassingen, moet u een connector voor een privénetwerk installeren. De connector moet toegang hebben tot de doeltoepassingen. Voor meer informatie, zie Tutorial: Microsoft Entra-toepassingsproxy.

- Nadat uw toepassing wordt weergegeven in de lijst met bedrijfstoepassingen, selecteert u deze en selecteert u eenmalige aanmelding.

- Stel de modus voor eenmalige aanmelding in op header-gebaseerde.

- In Basic Configurationis Microsoft Entra IDgeselecteerd als de standaardinstelling.

- Selecteer het bewerkingspotlood in Headers om headers te configureren die naar de toepassing moeten worden verzonden.

- Selecteer Nieuwe koptekst toevoegen. Geef een naam op voor de koptekst, selecteer Kenmerk of Transformatie, en kies in de vervolgkeuzelijst welke koptekst uw toepassing nodig heeft.

- Zie Claims Customizations- Attributesvoor meer informatie over de beschikbare attributenlijst.

- Raadpleeg Claims Aanpassingen- Claimtransformatiesvoor meer informatie over de lijst met beschikbare transformaties.

- U kunt een groepskoptekst toevoegen. Zie voor meer informatie over het configureren van groepen als waarde: Groepsclaims configureren voor toepassingen.

- Selecteer opslaan.

Uw app testen

De toepassing is nu actief en beschikbaar. De app testen:

- Wis eerder in de cache opgeslagen headers door een nieuw browser- of privébrowservenster te openen.

- Navigeer naar de externe URL. U vindt deze instelling die wordt vermeld als externe URL in de proxy-instellingen van de toepassing.

- Meld u aan met het testaccount dat u aan de app hebt toegewezen.

- Bevestig dat u de toepassing kunt laden en zich kunt aanmelden met behulp van SSO.

Overwegingen

- Toepassingsproxy biedt externe toegang tot apps on-premises of in een privécloud. Toepassingsproxy wordt niet aanbevolen voor verkeer dat afkomstig is uit hetzelfde netwerk als de beoogde toepassing.

- Toegang tot verificatietoepassingen op basis van headers moet worden beperkt tot alleen verkeer van de connector of een andere toegestane verificatieoplossing op basis van headers. Toegangsbeperking wordt meestal uitgevoerd met behulp van een firewall of IP-beperking op de toepassingsserver.