Publiceer Externe Desktop met Microsoft Entra-applicatieproxy

Externe Desktop Service en Microsoft Entra-toepassingsproxy werken samen om de productiviteit te verbeteren van werknemers die buiten het bedrijfsnetwerk zijn.

De beoogde doelgroep voor dit artikel is:

- Huidige klanten van toepassingsproxydiensten die meer toepassingen willen aanbieden aan hun eindgebruikers door on-premises toepassingen te publiceren via Remote Desktop Services.

- Huidige klanten van Extern Bureaublad-services die het aanvalsoppervlak van hun implementatie willen verminderen met de Microsoft Entra-toepassingsproxy. Dit scenario biedt RDS een set aan besturingselementen voor tweestapsverificatie en voorwaardelijke toegang.

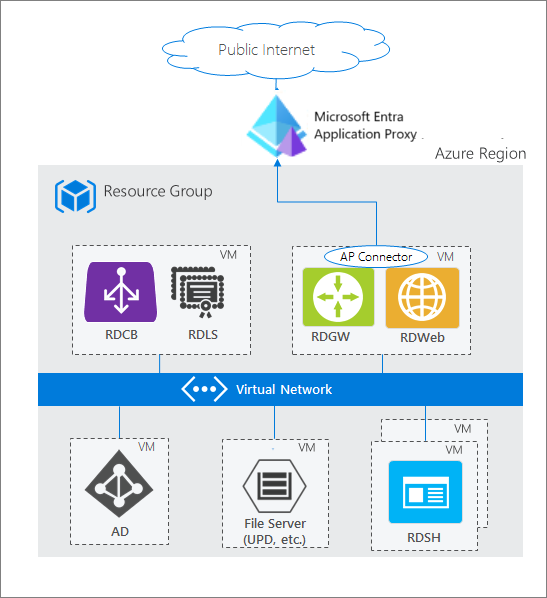

Hoe de toepassingsproxy past in de standaard-RDS-implementatie

Een standaard RDS-implementatie omvat verschillende extern bureaublad-functieservices die worden uitgevoerd op Windows Server. Er bestaan meerdere implementatieopties in de architectuur van Extern bureaublad-services. In tegenstelling tot andere RDS-implementatieopties heeft de RDS-implementatie met microsoft Entra-toepassingsproxy (weergegeven in het volgende diagram) een permanente uitgaande verbinding vanaf de server waarop de connectorservice wordt uitgevoerd. Andere implementaties laten binnenkomende verbindingen open via een load balancer.

In een RDS-implementatie worden de webrol Extern bureaublad (RD) en de RD-gatewayrol uitgevoerd op internetgerichte computers. Deze eindpunten worden om de volgende redenen weergegeven:

- RD Web biedt de gebruiker een openbaar eindpunt om zich aan te melden en de verschillende on-premises toepassingen en bureaubladen weer te geven die ze kunnen openen. Wanneer u een resource selecteert, wordt er een RDP-verbinding (Remote Desktop Protocol) gemaakt met behulp van de systeemeigen app in het besturingssysteem.

- RD Gateway wordt in de afbeelding weergegeven zodra een gebruiker de RDP-verbinding start. De RD-gateway verwerkt versleuteld RDP-verkeer dat via internet komt en vertaalt het naar de on-premises server waarmee de gebruiker verbinding maakt. In dit scenario is het verkeer dat de RD Gateway ontvangt afkomstig van de Microsoft Entra-toepassingsproxy.

Fooi

Als u RDS nog niet eerder hebt geïmplementeerd of meer informatie wilt voordat u begint, leert u hoe u naadloos RDS kunt implementeren met Azure Resource Manager en Azure Marketplace.

Eisen

- Zowel de RD Web als de RD Gateway eindpunten moeten zich op dezelfde computer bevinden en een gemeenschappelijke root hebben. RD Web en RD Gateway worden gepubliceerd als één toepassing met toepassingsproxy, zodat u een ervaring met eenmalige aanmelding tussen de twee toepassingen kunt hebben.

- RDSimplementeren en ingeschakelde toepassingsproxy. Schakel toepassingsproxy in en open vereiste poorten en URL's en schakel Transport Layer Security (TLS) 1.2 in op de server. Zie Zelfstudie: Een on-premises toepassing toevoegen voor externe toegang via de toepassingsproxy in Microsoft Entra IDvoor meer informatie over welke poorten moeten worden geopend en andere details.

- Uw eindgebruikers moeten een compatibele browser gebruiken om verbinding te maken met RD Web of de RD-webclient. Zie Ondersteuning voor clientconfiguratiesvoor meer informatie.

- Wanneer u RD Web publiceert, gebruikt u indien mogelijk dezelfde interne en externe FQDN (Fully Qualified Domain Name). Als de interne en externe FQDN's (Fully Qualified Domain Names) verschillend zijn, schakelt u Aanvraagheadervertaling uit om te voorkomen dat de client ongeldige koppelingen ontvangt.

- Als u de RD-webclient gebruikt, moet u dezelfde interne en externe FQDN gebruiken. Als de interne en externe FQDN's verschillen, treden websocket-fouten op bij het maken van een RemoteApp-verbinding via de RD-webclient.

- Als u RD Web in Internet Explorer gebruikt, moet u de RDS ActiveX-invoegtoepassing inschakelen.

- Als u de RD-webclient gebruikt, moet u de toepassingsproxy gebruiken connector versie 1.5.1975 of hoger.

- Voor de pre-authenticatiestroom van Microsoft Entra kunnen gebruikers alleen toegang krijgen tot resources die aan hen zijn gepubliceerd in het deelvenster RemoteApp en Desktops. Gebruikers kunnen geen verbinding maken met een bureaublad via het Verbinden met een externe pc venster.

- Als u Windows Server 2019 gebruikt, moet u het HTTP2-protocol uitschakelen. Zie Zelfstudie: Een on-premises toepassing toevoegen voor externe toegang via de toepassingsproxy in Microsoft Entra IDvoor meer informatie.

Het gezamenlijke RDS- en toepassingsproxyscenario implementeren

Nadat u RDS en Microsoft Entra-toepassingsproxy voor uw omgeving hebt ingesteld, volgt u de stappen om de twee oplossingen te combineren. In deze stappen wordt uitgelegd hoe u de twee webgerichte RDS-eindpunten (RD Web en RD Gateway) als toepassingen publiceert en vervolgens verkeer op uw RDS doorsturen om via de toepassingsproxy te gaan.

Het RD-hosteindpunt publiceren

Een nieuwe toepassingsproxytoepassing publiceren met de waarden.

- Interne URL:

https://<rdhost>.com/, waarbij<rdhost>de gemeenschappelijke hoofdstructuur is die RD Web en RD Gateway gebruiken. - Externe URL: Dit veld wordt automatisch ingevuld op basis van de naam van de toepassing, maar u kunt dit wijzigen. Uw gebruikers gaan naar deze URL wanneer ze toegang hebben tot RDS.

- Methode voor verificatie vooraf: Microsoft Entra-id.

- URL-headers vertalen: Nee.

- Gebruik HTTP-Only Cookie: Nee.

- Interne URL:

Gebruikers toewijzen aan de gepubliceerde Remote Desktop-toepassing. Zorg ervoor dat ze allemaal toegang hebben tot RDS.

Laat de methode voor eenmalige aanmelding voor de toepassing staan als Eenmalige aanmelding van Microsoft Entra uitgeschakeld.

Notitie

Uw gebruikers worden gevraagd om zich eenmaal te verifiëren bij Microsoft Entra ID en eenmaal bij RD Web, maar ze hebben eenmalige aanmelding bij RD Gateway.

Blader naar Identity>Applications>App-registraties. Kies uw app in de lijst.

Onder Beheren, selecteer Huisstijl.

Werk de URL van het veld van de startpagina bij zodat deze verwijst naar uw RD web-eindpunt (zoals

https://<rdhost>.com/RDWeb).

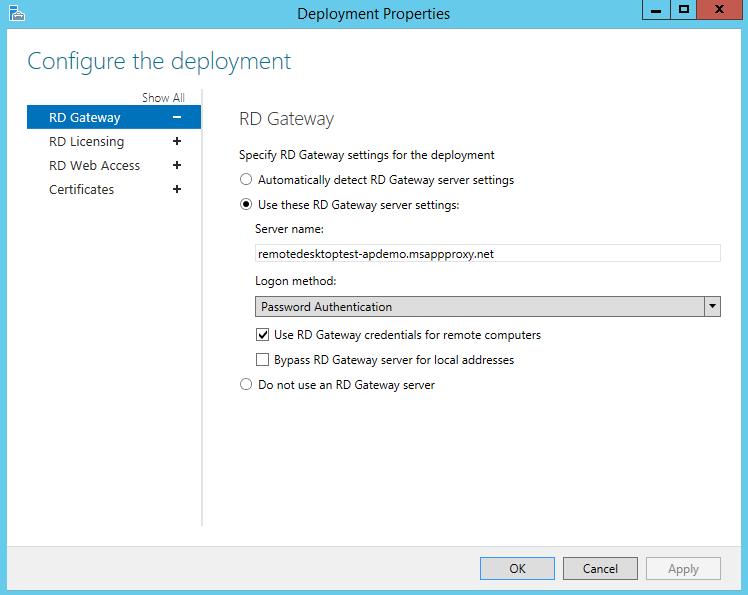

RDS-verkeer omleiden naar toepassingsproxy

Maak verbinding met de RDS-implementatie als beheerder en wijzig de naam van de RD Gateway-server voor de implementatie. Deze configuratie zorgt ervoor dat verbindingen via de proxyservice van de Microsoft Entra-toepassing worden uitgevoerd.

Maak verbinding met de RDS-server waarop de rol RD Connection Broker wordt uitgevoerd.

Start Serverbeheer.

Selecteer Extern bureaublad-services in het deelvenster aan de linkerkant.

Selecteer Overzicht.

Selecteer in de sectie Implementatieoverzicht de vervolgkeuzelijst en kies Implementatie-eigenschappen bewerken.

Wijzig op het tabblad RD Gateway het veld Servernaam naar de externe URL die u hebt ingesteld voor het RD-hosteindpunt in de toepassingsproxy.

Wijzig de aanmeldingsmethode naar Wachtwoordverificatie.

Voer deze opdracht uit voor elke verzameling. Vervang <yourcollectionname> en <proxyfrontendurl> door uw eigen gegevens. Met deze opdracht schakelt u eenmalige aanmelding tussen RD Web en RD Gateway in en optimaliseert u de prestaties.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Bijvoorbeeld:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Notitie

De bovenstaande opdracht maakt gebruik van een backtick in `nrequire.

Voer de volgende opdracht uit om de aanpassing van de aangepaste RDP-eigenschappen te controleren en de inhoud van het RDP-bestand weer te geven die zijn gedownload van RDWeb voor deze verzameling.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Nu Remote Desktop is geconfigureerd, neemt de Microsoft Entra-toepassingsproxy het internet-gerichte component van RDS over. Verwijder de andere openbare internetgerichte eindpunten op uw RD Web- en RD Gateway-machines.

De RD-webclient inschakelen

Als u wilt dat gebruikers de RD-webclient gebruiken, volgt u de stappen in De extern bureaublad-webclient instellen voor uw gebruikers.

De extern bureaublad-webclient biedt toegang tot de extern bureaublad-infrastructuur van uw organisatie. Een html5-compatibele webbrowser zoals Microsoft Edge, Google Chrome, Safari of Mozilla Firefox (v55.0 en hoger) is vereist.

Het scenario testen

Test het scenario met Internet Explorer op een Windows 7- of 10-computer.

- Ga naar de externe URL die u hebt ingesteld of zoek uw toepassing in het deelvenster MyApps.

- Verifiëren bij Microsoft Entra-id. Gebruik een account dat u aan de toepassing hebt toegewezen.

- Verifiëren bij rd-web.

- Zodra uw RDS-verificatie is geslaagd, kunt u het gewenste bureaublad of de gewenste toepassing selecteren en aan de slag gaan.

Ondersteuning voor andere clientconfiguraties

De configuratie die in dit artikel wordt beschreven, is bedoeld voor toegang tot RDS via RD Web of de RD-webclient. Als u dat wel wilt, kunt u andere besturingssystemen of browsers ondersteunen. Het verschil is in de verificatiemethode die u gebruikt.

| Verificatiemethode | Ondersteunde clientconfiguratie |

|---|---|

| Verificatie vooraf | RD Web- Windows 7/10/11 met de Microsoft Edge Chromium IE mode + RDS ActiveX-add-on |

| Verificatie vooraf | RD Web Client- HTML5-compatibele webbrowser zoals Microsoft Edge, Internet Explorer 11, Google Chrome, Safari of Mozilla Firefox (v55.0 en hoger) |

| Passthrough | Elk ander besturingssysteem dat ondersteuning biedt voor de Microsoft Remote Desktop-toepassing |

Notitie

Microsoft Edge Chromium IE modus is vereist wanneer de Mijn apps-portal wordt gebruikt voor toegang tot de app Extern bureaublad.

De pre-verificatiestroom biedt meer beveiligingsvoordelen dan de passthrough-stroom. Met verificatie vooraf kunt u microsoft Entra-verificatiefuncties gebruiken, zoals eenmalige aanmelding, voorwaardelijke toegang en verificatie in twee stappen voor uw on-premises resources. U zorgt er ook voor dat alleen geverifieerd verkeer uw netwerk bereikt.

Als u passthrough-verificatie wilt gebruiken, zijn er slechts twee wijzigingen in de stappen in dit artikel:

- Stel in Publiceer het RD-hosteindpunt stap 1 de Pre-authenticatiemethode in op Passthrough.

- Stuur in RDS-verkeer naar toepassingsproxyen sla stap 8 volledig over.