Verificatie op basis van headers voor eenmalige aanmelding met toepassingsproxy en PingAccess

Microsoft is een partner van PingAccess om meer toegangstoepassingen te bieden. PingAccess biedt een andere optie dan de geïntegreerde eenmalige aanmelding op basis van headers.

Wat is PingAccess voor Microsoft Entra ID?

Met PingAccess voor Microsoft Entra ID geeft u gebruikers toegang en eenmalige aanmelding (SSO) aan toepassingen die headers gebruiken voor verificatie. Toepassingsproxy behandelt deze toepassingen net als alle andere, waarbij Microsoft Entra ID wordt gebruikt om toegang te verifiëren en vervolgens verkeer door te sturen via de connectorservice. PingAccess bevindt zich voor de applicaties en vertaalt het toegangstoken van Microsoft Entra ID naar een header. De toepassing ontvangt vervolgens de verificatie in het formaat dat hij kan lezen.

Gebruikers merken niets anders wanneer ze zich aanmelden om bedrijfstoepassingen te gebruiken. Toepassingen werken nog steeds vanaf elke locatie op elk apparaat. De privénetwerkconnectors leiden extern verkeer naar alle apps zonder rekening te houden met hun verificatietype, zodat ze nog steeds automatisch de belasting verdelen.

Hoe krijg ik toegang?

U hebt een licentie nodig voor PingAccess en Microsoft Entra ID. Microsoft Entra ID P1- of P2-abonnementen bevatten echter een eenvoudige PingAccess-licentie die maximaal 20 toepassingen omvat. Als u meer dan 20 op headers gebaseerde toepassingen wilt publiceren, kunt u meer licenties aanschaffen bij PingAccess.

Zie Microsoft Entra-edities voor meer informatie.

Uw toepassing publiceren in Microsoft Entra

In dit artikel worden de stappen beschreven voor het publiceren van een toepassing voor de eerste keer. Het artikel bevat richtlijnen voor zowel toepassingsproxy als PingAccess.

Notitie

Sommige van de instructies staan op de Ping Identity-site.

Een privénetwerkconnector installeren

De privénetwerkconnector is een Windows Server-service waarmee verkeer van uw externe werknemers naar uw gepubliceerde toepassingen wordt doorgestuurd. Zie Zelfstudie: Een on-premises toepassing toevoegen voor externe toegang via toepassingsproxy in Microsoft Entra ID voor gedetailleerdere installatie-instructies.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een toepassingsbeheerder.

- Blader naar Identiteit>Toepassingen>Bedrijfstoepassingen>Toepassingsproxy.

- Selecteer Connectorservice downloaden.

- Volg de installatie-instructies.

Als u de connector downloadt, moet de toepassingsproxy automatisch worden ingeschakeld voor uw directory. Is dat niet het geval, dan kunt u Toepassingsproxy inschakelen selecteren.

Uw toepassing toevoegen aan Microsoft Entra-id met toepassingsproxy

Er zijn twee stappen om uw toepassing toe te voegen aan Microsoft Entra ID. Eerst moet u uw toepassing publiceren met de toepassingsproxy. Vervolgens moet u informatie verzamelen over de toepassing die u kunt gebruiken tijdens de PingAccess-stappen.

Uw toepassing publiceren

Publiceer eerst uw toepassing. Deze actie omvat:

- Uw on-premises toepassing toevoegen aan Microsoft Entra-id.

- Een gebruiker toewijzen voor het testen van de toepassing en kiezen voor eenmalige aanmelding op basis van headers.

- De omleidings-URL van de toepassing instellen.

- Machtigingen verlenen voor gebruikers en andere toepassingen om uw on-premises toepassing te gebruiken.

Uw eigen on-premises toepassing toevoegen:

Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum .

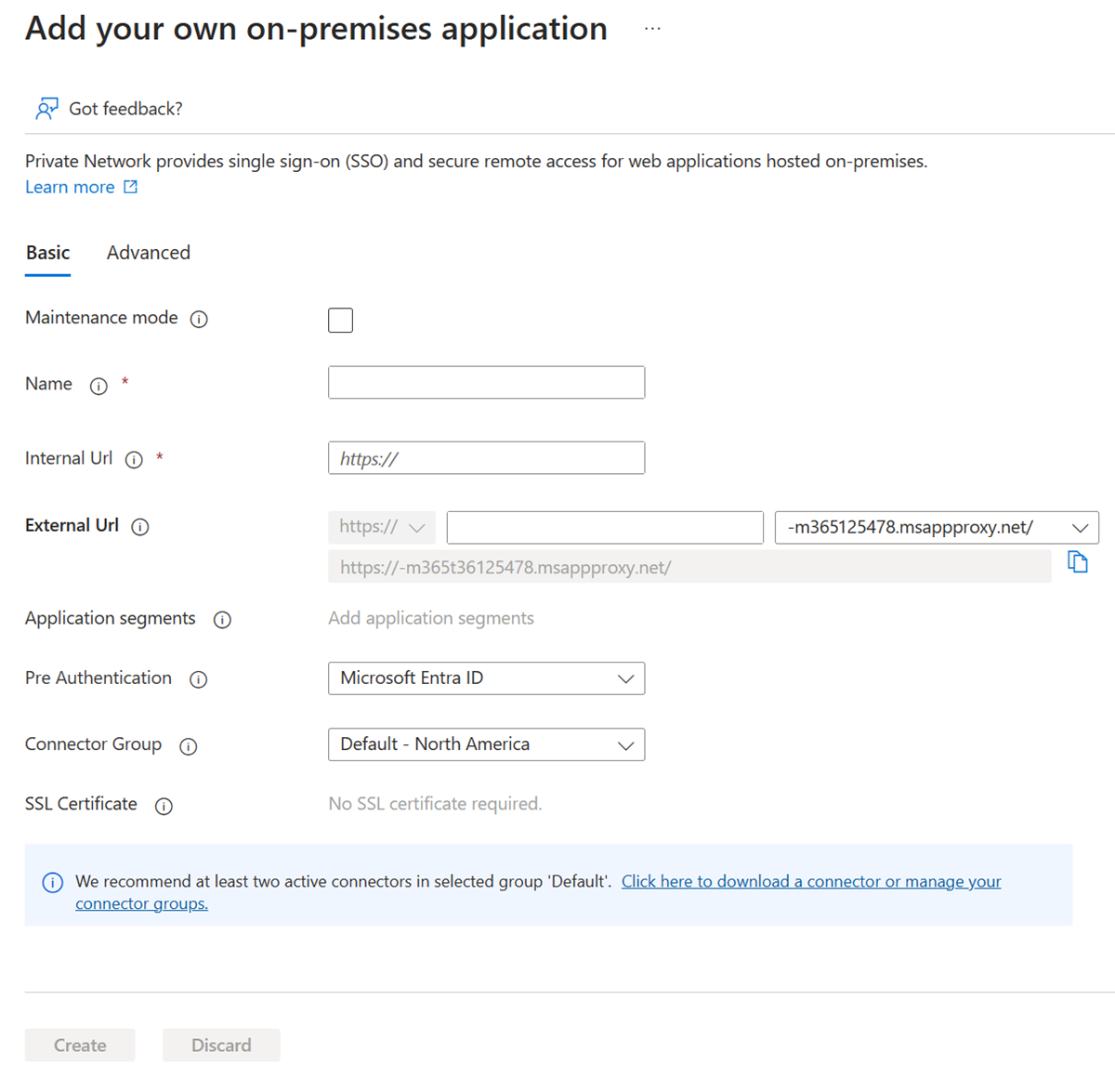

Blader naar Bedrijfstoepassingen>Nieuwe toepassing>Een on-premises toepassing toevoegen. De pagina Uw eigen on-premises toepassing toevoegen verschijnt.

Vul de vereiste velden in met informatie over uw nieuwe toepassing. Gebruik de richtlijnen voor de instellingen.

Notitie

Zie Een on-premises app toevoegen aan Microsoft Entra ID voor een gedetailleerder overzicht van deze stap.

Interne URL: Normaal gesproken geeft u de URL op waarmee u naar de aanmeldingspagina van de app gaat wanneer u zich in het bedrijfsnetwerk bevindt. Voor dit scenario moet de connector de PingAccess-proxy behandelen als de voorpagina van de toepassing. Gebruik deze indeling:

https://<host name of your PingAccess server>:<port>. De poort is standaard 3000, maar u kunt dit configureren in PingAccess.Waarschuwing

Voor dit type eenmalige aanmelding moet de interne URL worden gebruikt

httpsen niethttp. Bovendien moeten geen twee toepassingen dezelfde interne URL hebben, zodat de toepassingsproxy een onderscheid tussen deze toepassingen kan onderhouden.Methode voor verificatie vooraf: kies Microsoft Entra-id.

De URL vertalen in de kopteksten: kies Nee.

Notitie

Als dit uw eerste toepassing is, gebruikt u poort 3000 om aan de slag te gaan. U kunt later terugkeren om deze instelling bij te werken als u uw PingAccess-configuratie wijzigt. Voor volgende toepassingen moet de poort overeenkomen met de listener die u hebt geconfigureerd in PingAccess.

Selecteer Toevoegen. De overzichtspagina van de nieuwe toepassing verschijnt.

Wijs nu een gebruiker toe voor het testen van toepassingen en kies de eenmalige aanmelding op basis van kopteksten:

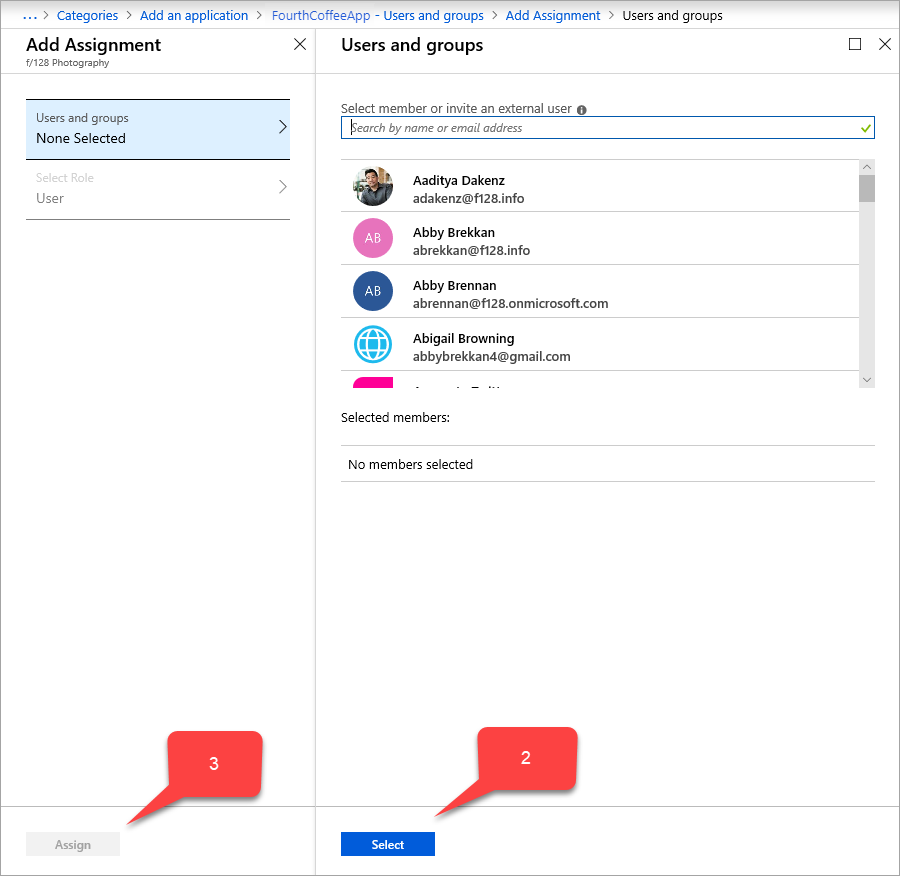

SelecteerGebruikers en groepen>Gebruiker toevoegen>Gebruikers en groepen (<geselecteerd> nummer) in de zijbalk van de toepassing. Een lijst met gebruikers en groepen verschijnt waaruit u kunt kiezen.

Selecteer een gebruiker om de toepassing te testen en selecteer Selecteren. Zorg ervoor dat dit testaccount toegang heeft tot de on-premises toepassing.

Selecteer Toewijzen.

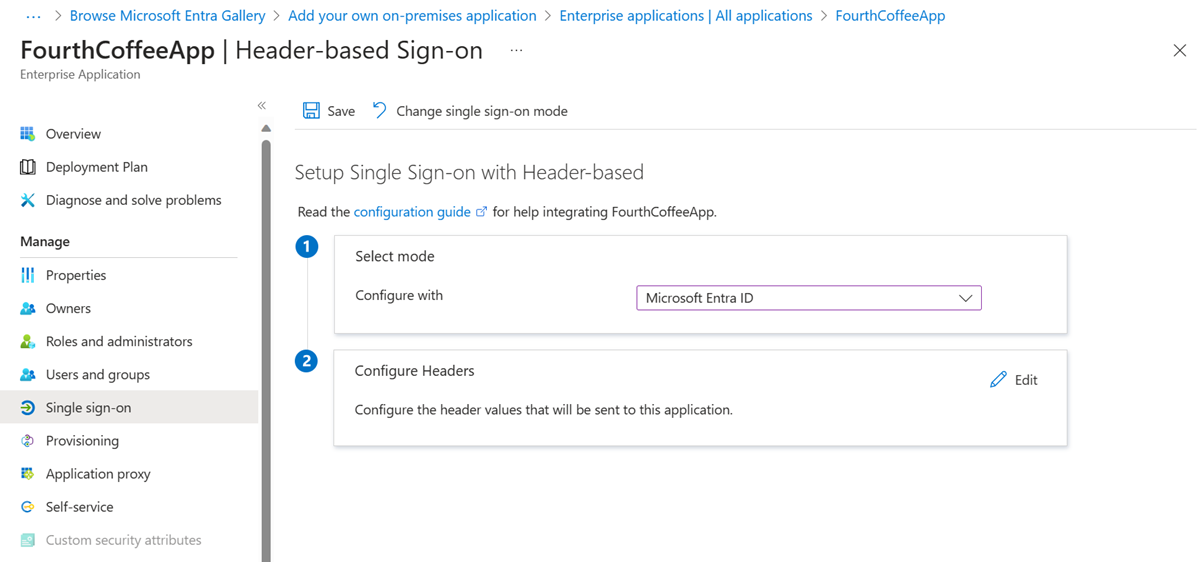

Selecteer Eenmalige aanmelding>op basis van kopteksten in de zijbalk van de toepassing.

Tip

Als dit de eerste keer is dat u eenmalige aanmelding op basis van kopteksten gebruikt, moet u PingAccess installeren. Als u ervoor wilt zorgen dat uw Microsoft Entra-abonnement automatisch is gekoppeld aan uw PingAccess-installatie, gebruikt u de koppeling op deze pagina voor eenmalige aanmelding om PingAccess te downloaden. U kunt de downloadsite nu openen of later terugkeren naar deze pagina.

Selecteer Opslaan.

Controleer vervolgens of de omleidings-URL is ingesteld op uw externe URL:

- Blader naar > App-registraties en selecteer uw toepassing.

- Selecteer de koppeling naast omleidings-URI's. De koppeling toont het aantal doorverwijzings-URI's (Uniform Resource Identifiers) voor web- en publieke cliënten. De <naam van de toepassing> - Verificatiepagina wordt weergegeven.

- Controleer of de externe URL die u eerder hebt toegewezen aan uw toepassing vermeld staat in de lijst met omleidings-URI's. Zo niet, voegt u nu de externe URL toe met een omleidings-URI-type web en selecteert u Opslaan.

Naast de externe URL moet een autorisatie-eindpunt van Microsoft Entra-id op de externe URL worden toegevoegd aan de lijst met omleidings-URI's.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Stel ten slotte de on-premises toepassing in, zodat gebruikers toegang hebben read en andere toepassingen toegang hebben read/write :

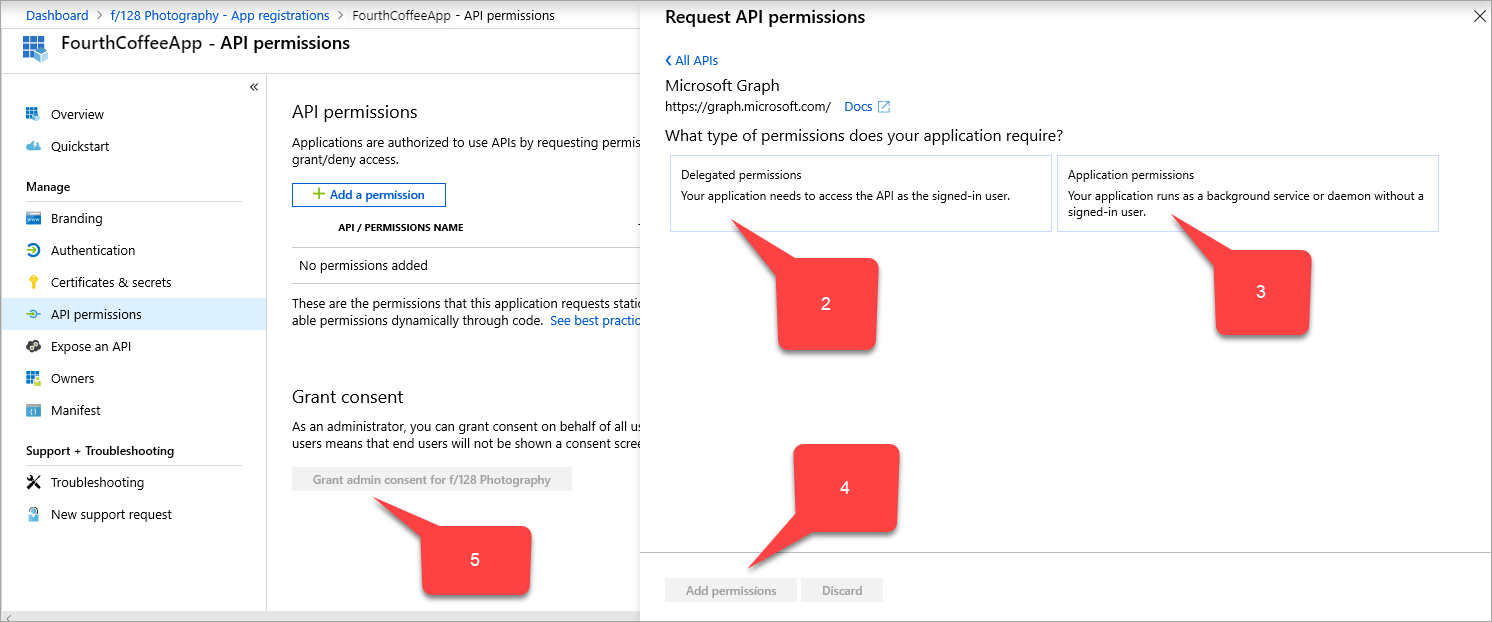

In de App-registraties zijbalk van uw toepassing selecteert u API-machtigingen>Een machtiging toevoegen>Microsoft API's>Microsoft Graph. De pagina Api-machtigingen aanvragen voor Microsoft Graph wordt weergegeven. Deze pagina bevat de machtigingen voor Microsoft Graph.

Selecteer Gedelegeerde machtigingen>Gebruiker>User.Read.

Selecteer Toepassingsmachtigingen>Applicatie>Application.ReadWrite.All.

Selecteer Machtigingen toevoegen.

Op de pagina API-machtigingenselecteert u Beheerderstoestemming verlenen voor <de naam> van uw directory.

Informatie verzamelen voor de PingAccess-stappen

Verzamel drie wereldwijd unieke identificatoren (GUID's). Gebruik de GUID's om uw toepassing in te stellen met PingAccess.

| Naam van het Microsoft Entra-veld | Naam van het PingAccess-veld | Gegevensopmaak |

|---|---|---|

| Applicatie (client) ID | Client ID | GUID |

| Directory-ID (huurder) | Uitgever | GUID |

PingAccess key |

Client Secret | Willekeurige tekenreeks |

Ga als volgt te werk om deze informatie te verzamelen:

Blader naar > App-registraties en selecteer uw toepassing.

Selecteer naast de Toepassings-id (client) waarde het pictogram Kopiëren naar klembord en kopieer en sla deze op. U geeft deze waarde later op als de client-id van PingAccess.

Selecteer naast de Map-id (tenant), waarde ook Kopiëren naar klembord en kopieer en sla deze op. U geeft deze waarde later op als de verlener van PingAccess.

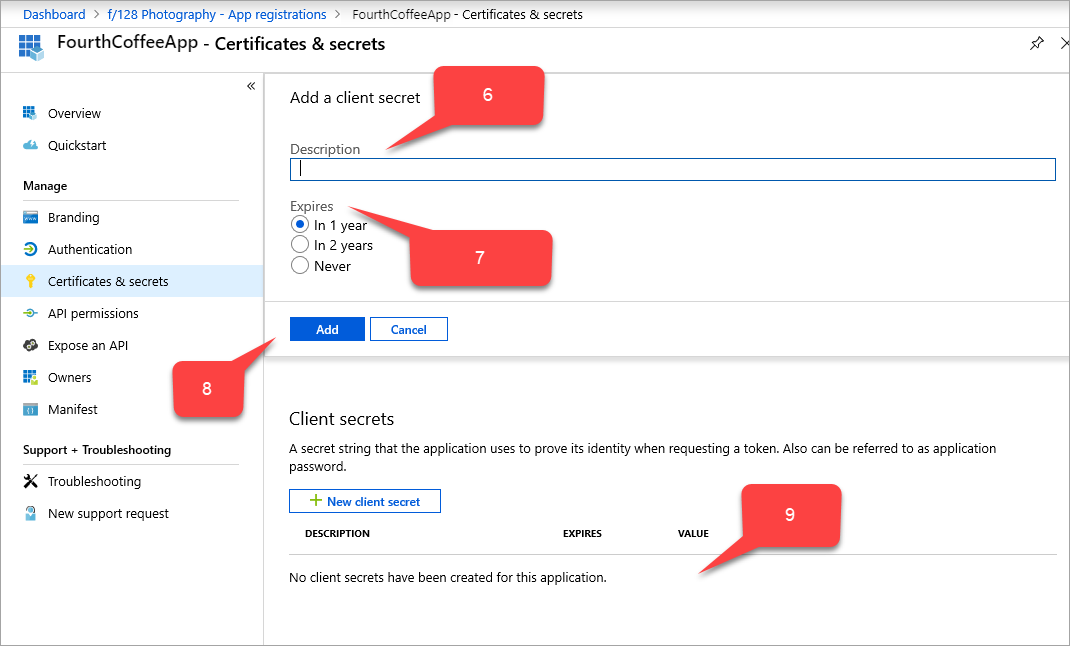

Selecteer in de zijbalk van de App-registratiesvan uw toepassing Certificaten en geheimen>Nieuw clientgeheim. De pagina Een clientgeheim toevoegen wordt weergegeven.

In Beschrijving voert u

PingAccess keyin.Kies onder Verloopt hoe u de PingAccess-sleutel instelt: in 1 jaar, in 2 jaar of Nooit.

Selecteer Toevoegen. De PingAccess-sleutel wordt weergegeven in de tabel met clientgeheimen, met een willekeurige tekenreeks die automatisch wordt ingevuld in het veld VALUE.

Selecteer naast het veld VALUE van de PingAccess-sleutel het pictogram Kopiëren naar klembord en kopieer en sla deze op. U geeft deze waarde later op als het clientgeheim van PingAccess.

Werk het acceptMappedClaims veld bij:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Toepassingsbeheerder.

- Selecteer uw gebruikersnaam in de rechterbovenhoek. Controleer of u bent aangemeld bij een map die gebruikmaakt van de toepassingsproxy. Als u mappen wilt wijzigen, selecteert u Schakelen tussen mappen en kiest u een map die gebruikmaakt van de toepassingsproxy.

- Blader naar > App-registraties en selecteer uw toepassing.

- Selecteer Manifest in de zijbalk van de App-registraties pagina van uw toepassing. De JSON-manifestcode voor de registratie van uw toepassing wordt weergegeven.

- Zoek het

acceptMappedClaimsveld en wijzig de waarde inTrue. - Selecteer Opslaan.

Gebruik van optionele claims (optioneel)

Met optionele claims kunt u standaardclaims toevoegen die niet standaard zijn opgenomen, maar die elke gebruiker en tenant heeft. U kunt optionele claims configureren voor uw app door de manifest van de toepassing te wijzigen. Zie het artikel Understanding the Microsoft Entra application manifest article voor meer informatie.

Voorbeeld van het opnemen van e-mailadres in de access_token die PingAccess verbruikt:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Gebruik van claimmappingbeleid (optioneel)

Met claimtoewijzing kunt u oude on-premises apps migreren naar de cloud door meer aangepaste claims toe te voegen die uw Active Directory Federation Services (ADFS) of gebruikersobjecten ondersteunen. Voor meer informatie, zie Claims aanpassen.

Als u een aangepaste claim wilt gebruiken en meer velden in uw toepassing wilt opnemen. Heb een aangepast claimtoewijzingsbeleid gemaakt en dit aan de toepassing toegewezen.

Notitie

Als u een aangepaste claim wilt gebruiken, moet u ook een aangepast beleid hebben gedefinieerd en toegewezen aan de toepassing. Het beleid moet alle vereiste aangepaste kenmerken bevatten.

U kunt het beleid definiëren en toewijzen via PowerShell of Microsoft Graph. Als u dit in PowerShell doet, moet u mogelijk eerst New-AzureADPolicy gebruiken en vervolgens toewijzen aan de toepassing met Add-AzureADServicePrincipalPolicy. Raadpleeg Claims mapping-beleidsinstelling voor meer informatie.

Voorbeeld:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

PingAccess inschakelen om aangepaste claims te gebruiken

PingAccess inschakelen voor het gebruik van aangepaste claims is optioneel, maar vereist als u verwacht dat de toepassing meer claims verbruikt.

Wanneer u PingAccess in de volgende stap configureert, moet voor de websessie die u maakt (Settings-Access-Web>> Sessions) het vakje Aanvraagprofiel zijn uitgeschakeld en moet Gebruikerskenmerken vernieuwen ingesteld zijn op Nee.

PingAccess downloaden en uw toepassing configureren

De gedetailleerde stappen voor het PingAccess-gedeelte van dit scenario worden voortgezet in de documentatie over Ping Identity.

Als u een Microsoft Entra ID OpenID Connect-verbinding (OIDC) wilt maken, stelt u een tokenprovider in met de directory-id-waarde (tenant) die u hebt gekopieerd uit het Microsoft Entra-beheercentrum. Maak een websessie op PingAccess. Gebruik de Application (client) ID en PingAccess key waarden. Stel identiteitstoewijzing in en maak een virtuele host, site en toepassing.

Uw toepassing testen

De toepassing is actief. Als u deze wilt testen, opent u een browser en navigeert u naar de externe URL die u hebt gemaakt bij het publiceren van de toepassing in Microsoft Entra. Meld u aan met het testaccount dat u aan de toepassing hebt toegewezen.