Workload-identiteiten beveiligen

Microsoft Entra ID Protection kan workloadidentiteiten detecteren, onderzoeken en herstellen om toepassingen en service-principals naast gebruikersidentiteiten te beveiligen.

Een workloadidentiteit is een identiteit waarmee een toepassing toegang heeft tot resources, soms in de context van een gebruiker. Deze workload-identiteiten verschillen van traditionele gebruikersaccounts omdat ze:

- Geen meervoudige verificatie kunnen uitvoeren.

- Vaak geen formeel levenscyclusproces hebben.

- Hun aanmeldgegevens of geheimen moeten ergens worden opgeslagen.

Deze verschillen zorgen ervoor dat workload-identiteiten moeilijker te beheren zijn en ze een groter risico lopen op inbreuk.

Belangrijk

Volledige risicodetails en op risico gebaseerde toegangsbeheer zijn beschikbaar voor Klanten met Workload Identities Premium; Klanten zonder de Workload Identities Premium-licenties ontvangen echter nog steeds alle detecties met beperkte rapportagedetails.

Notitie

ID Protection detecteert risico's voor één-tenant SaaS, SaaS van derden en multitenant-apps. Beheerde identiteiten zijn momenteel niet binnen de scope.

Vereisten

Als u gebruik wilt maken van rapporten over identiteitsrisico's voor werkbelastingen, waaronder de blade Riskante workload-identiteiten en het tabblad workload-identiteitsdetecties in de blade risicodetecties in het portaal, moet u het volgende hebben.

Een van de volgende beheerdersrollen toegewezen

- Beveiligingsbeheer

- Beveiligingsoperator

- Beveiligingsmonitor

Gebruikers die de rol Voorwaardelijke toegangsbeheerder hebben toegewezen, kunnen beleidsregels maken die risico's als voorwaarde gebruiken.

Als u actie wilt ondernemen op riskante workloadidentiteiten, raden we u aan om beleid voor voorwaardelijke toegang op basis van risico's in te stellen. Hiervoor is WorkloadIdentiteiten Premium licentie vereist: u kunt een proefversie bekijken, starten en licenties verkrijgen op de blade Workloadidentiteiten.

Notitie

Met Microsoft Security Copilot-kunt u natuurlijke taalprompts gebruiken om inzicht te krijgen in riskante workloadidentiteiten. Meer te weten komen over het beoordelen van toepassingsrisico's met behulp van Microsoft Security Copilot in Microsoft Entra.

Detecties van risico's voor werkbelastingidentiteit

We detecteren risico's voor workloadidentiteiten bij aanmeldingsgedrag en offline-indicatoren van inbreuk.

| Detectienaam | Detectietype | Beschrijving | risicogebeurtenistype |

|---|---|---|---|

| Bedreigingsinformatie van Microsoft Entra | Offline | Deze risicodetectie geeft een aantal activiteiten aan die consistent zijn met bekende aanvalspatronen op basis van de interne en externe bedreigingsinformatiebronnen van Microsoft. | onderzoekenThreatIntelligence |

| Verdachte aanmeldingen | Offline | Deze risicodetectie geeft aan dat aanmeldingseigenschappen of -patronen ongebruikelijk zijn voor deze service-principal. De detectie leert het basis-aanmeldingsgedrag voor werkbelastingidentiteiten in uw tenant. Deze detectie duurt tussen 2 en 60 dagen en wordt geactiveerd als een of meer van de volgende onbekende eigenschappen worden weergegeven tijdens een latere aanmelding: IP-adres/ASN, doelresource, gebruikersagent, hosting/niet-hosting-IP-wijziging, IP-land, referentietype. Vanwege de programmatische aard van aanmeldingen voor workload-identiteiten bieden we een tijdstempel voor de verdachte activiteit in plaats van een specifieke aanmeldingsgebeurtenis te markeren. Aanmeldingen die worden gestart nadat een geautoriseerde configuratiewijziging is gestart, kunnen deze detectie activeren. | verdachte aanmeldingen |

| Beheerder heeft bevestigd dat de service principal gecompromitteerd is. | Offline | Deze detectie geeft aan dat een beheerder 'Bevestig gecompromitteerd' heeft geselecteerd in de UI voor riskante workload-identiteiten of via de riskyServicePrincipals API. Als u wilt zien welke beheerder heeft bevestigd dat dit account gecompromitteerd is, controleert u de accountrisicogeschiedenis (via de UI of API). | beheerderBevestigdeDiensthoofdCompromitatie |

| Gelekte aanmeldingsgegevens | Offline | Deze risicodetectie geeft aan dat de geldige inloggegevens van het account zijn gelekt. Dit lek kan optreden wanneer iemand de referenties in openbare-codeartefact op GitHub controleert of wanneer de referenties worden gelekt via een gegevenslek. Wanneer de Microsoft-dienst voor gelekte inloggegevens inloggegevens verkrijgt van GitHub, het dark web, sites waar gegevens geplakt kunnen worden of andere bronnen, worden ze gecontroleerd ten opzichte van de huidige geldige inloggegevens in Microsoft Entra ID om geldige overeenkomsten te vinden. | gelekte inloggegevens |

| Schadelijke toepassing | Offline | Deze detectie combineert waarschuwingen van ID Protection en Microsoft Defender voor Cloud Apps om aan te geven wanneer Microsoft een toepassing uitschakelt voor het schenden van onze servicevoorwaarden. Het is raadzaam om een onderzoek uit te voeren naar de toepassing. Opmerking: Deze toepassingen weergeven DisabledDueToViolationOfServicesAgreement op de disabledByMicrosoftStatus eigenschap van het gerelateerde applicatie- en service-principal-resourcetype in Microsoft Graph. Als u wilt voorkomen dat ze in uw organisatie in de toekomst opnieuw worden geïnstantieerd, kunt u deze objecten niet verwijderen. |

kwaadaardige applicatie |

| Verdachte toepassing | Offline | Deze detectie geeft aan dat id-beveiliging of Microsoft Defender voor Cloud-apps een toepassing hebben geïdentificeerd die mogelijk onze servicevoorwaarden schendt, maar deze niet heeft uitgeschakeld. Het is raadzaam om een onderzoek uit te voeren naar de toepassing. | verdachte applicatie |

| Afwijkende service-principalactiviteit | Offline | Deze risicodetectie stelt basislijnen vast voor het normale gedrag van de administratieve service-principal in Microsoft Entra ID en identificeert afwijkende gedragspatronen, zoals verdachte veranderingen in de directory. De detectie wordt geactiveerd tegen de administratieve service-principal die de wijziging doorvoert of tegen het object dat is gewijzigd. | afwijkende activiteit van service-principal |

| Verdacht API-verkeer | Offline | Deze risicodetectie wordt gerapporteerd wanneer abnormaal GraphAPI-verkeer of directory-inventarisatie van een service-principal wordt waargenomen. De detectie van verdacht API-verkeer kan duiden op abnormale reconnaissance of gegevensexfiltratie door een service-principal. | verdacht API-verkeer |

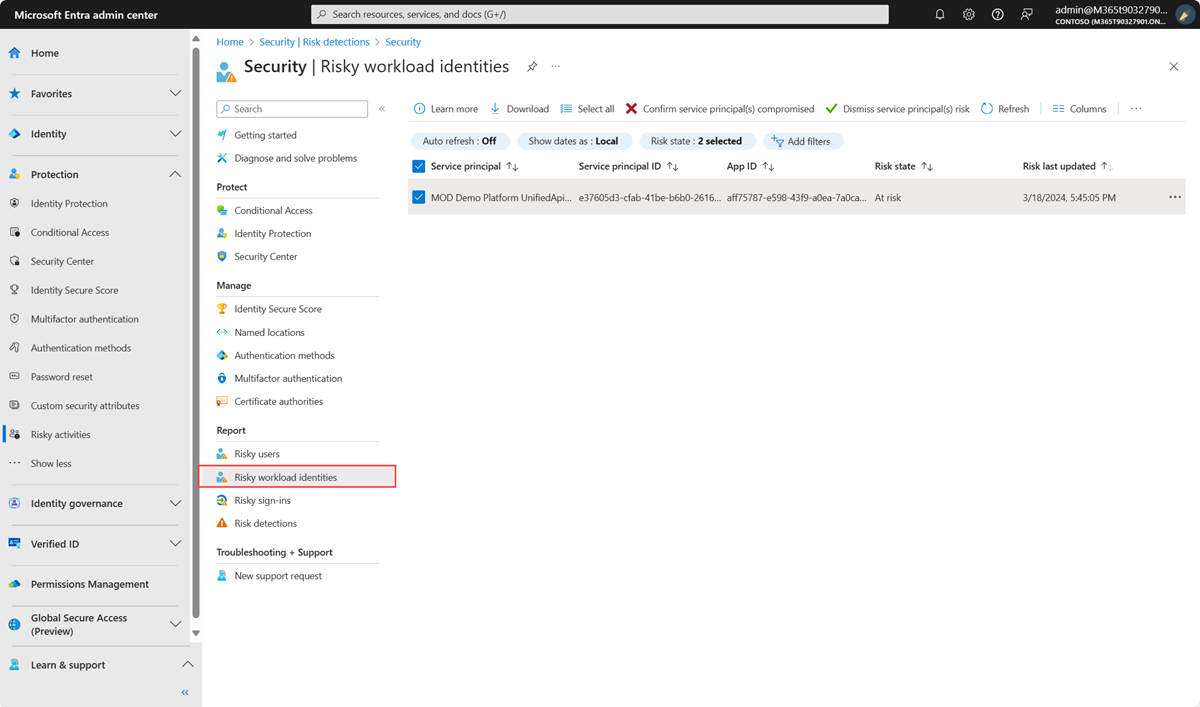

Risicovolle workloadidentiteiten identificeren

Organisaties kunnen workload-identiteiten vinden die zijn aangevinkt als risicovol op een van de twee locaties.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een beveiligingslezer.

- Blader naar Bescherming>Identiteitsbescherming>Riskante werklast-identiteiten.

Microsoft Graph API's

U kunt ook query's uitvoeren op riskante workloadidentiteiten met behulp van de Microsoft Graph API. Er zijn twee nieuwe verzamelingen in de ID Protection-API's.

riskyServicePrincipalsservicePrincipalRiskDetections

Risicogegevens exporteren

Organisaties kunnen gegevens exporteren door diagnostische instellingen in Microsoft Entra ID te configureren om risicogegevens naar een Log Analytics-werkruimte te verzenden, deze te archiveren in een opslagaccount, deze naar een Event Hub te streamen of naar een SIEM-oplossing te verzenden.

Toegangsbeheer afdwingen met voorwaardelijke toegang op basis van risico's

Met behulp van Voorwaardelijke Toegang voor workload-identiteiten kunt u de toegang blokkeren voor specifieke accounts die u kiest wanneer ID-beveiliging ze als 'risico' aanmerkt. Beleid kan worden toegepast op single-tenant service-principalen die zijn geregistreerd in uw tenant. SaaS van derden, apps met meerdere tenants en beheerde identiteiten vallen buiten het bereik.

Voor een betere beveiliging en veerkracht van uw workloadidentiteiten is Continuous Access Evaluation (CAE) voor workloadidentiteiten een krachtig instrument dat onmiddellijke afdwinging biedt van uw beleid voor voorwaardelijke toegang en gedetecteerde risicosignalen. Door CAE ingeschakelde werkverwerkingsidentiteiten van derden, die toegang hebben tot CAE-capabele resources, zijn uitgerust met tokens met een lange levensduur van 24 uur (LLT's) die onderworpen zijn aan continue beveiligingscontroles. Raadpleeg de CAE-documentatie voor workloadidentiteiten voor informatie over het configureren van workloadidentiteitscliënten voor CAE en de meest actuele functie-omvang.

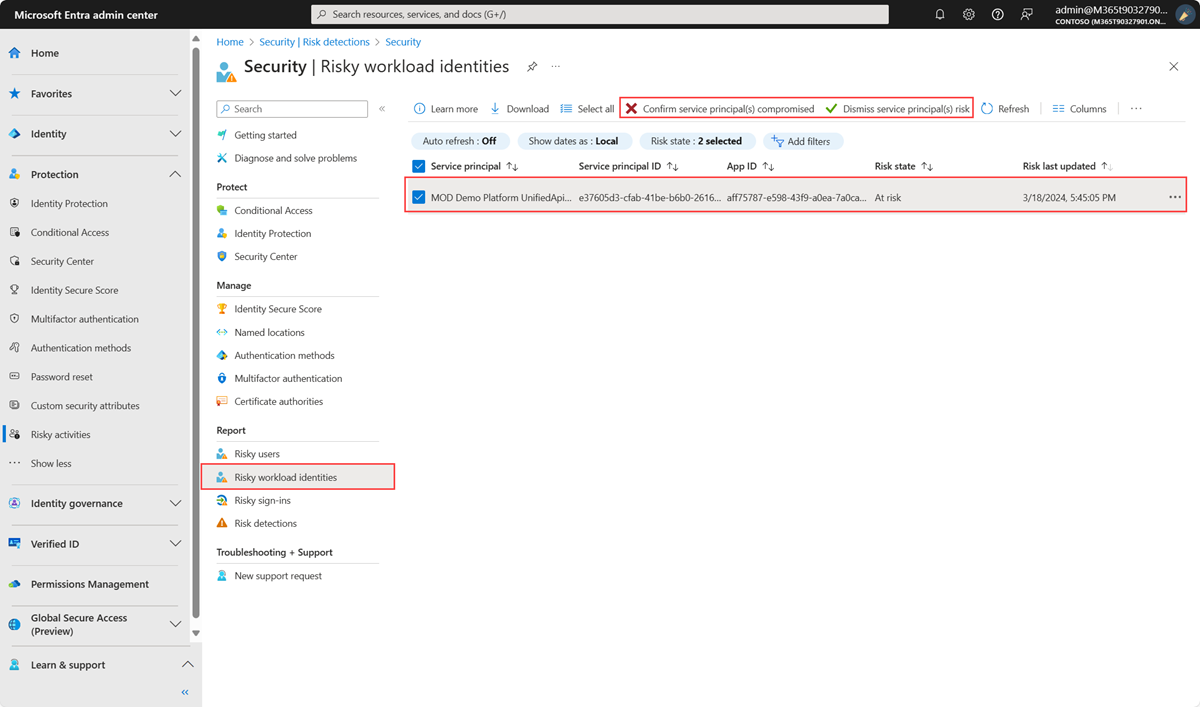

Riskante workloadidentiteiten onderzoeken

ID Protection biedt organisaties twee rapporten die ze kunnen gebruiken om het identiteitsrisico van de workload te onderzoeken. Deze rapporten betreffen de riskante workload-identiteiten en risicodetecties voor workload-identiteiten. Alle rapporten staan het downloaden van gebeurtenissen in .CSV-indeling toe voor verdere analyse.

Enkele van de belangrijkste vragen die u tijdens uw onderzoek kunt beantwoorden, zijn:

- Laten accounts verdachte aanmeldingsactiviteiten zien?

- Zijn er niet-geautoriseerde wijzigingen in de referenties?

- Zijn er verdachte configuratiewijzigingen voor accounts?

- Heeft het account niet-geautoriseerde toepassingsrollen verkregen?

De Microsoft Entra-beveiligingshandleiding voor toepassingen biedt gedetailleerde richtlijnen voor de bovenstaande onderzoeksgebieden.

Zodra u hebt vastgesteld of de werkbelastingidentiteit is aangetast, neutraliseert u het risico van het account of bevestigt u dat het account is gecompromitteerd in het rapport riskante werkbelastingidentiteiten. U kunt ook 'Service-principal uitschakelen' selecteren als u het account wilt blokkeren voor verdere aanmeldingen.

Risicovolle werkbelastingsidentiteiten herstellen

- Inventarisreferenties die zijn toegewezen aan de identiteits van riskante werkbelastingen, ongeacht of deze betrekking hebben op de service-principal of toepassingsobjecten.

- Voeg een nieuwe referentie toe. Microsoft raadt aan x509-certificaten te gebruiken.

- Verwijder de gecompromitteerde referenties. Als u denkt dat het account in gevaar is, raden we u aan alle bestaande aanmeldgegevens te verwijderen.

- Herstel alle Azure KeyVault-geheimen waartoe de service-principal toegang heeft door ze te roteren.

De Microsoft Entra Toolkit is een PowerShell-module waarmee u een aantal van deze acties kunt uitvoeren.