Toepassingsrisico's beoordelen met Behulp van Microsoft Security Copilot in Microsoft Entra (preview)

Microsoft Security Copilot krijgt inzicht in uw Microsoft Entra-gegevens via veel verschillende vaardigheden, zoals Identiteitsrisico's onderzoeken met Entra ID Protection en Details van het auditlogboek van Microsoft Entra verkennen. Met app-risicovaardigheden kunnen identiteitsbeheerders en beveiligingsanalisten die toepassingen of workloadidentiteiten in Microsoft Entra beheren, risico's identificeren en begrijpen via prompts in natuurlijke taal. Met behulp van prompts zoals 'Lijst riskante app-details voor mijn tenant', krijgt de analist een beter beeld van het risico van toepassingsidentiteiten en kan andere toepassingsdetails detecteren in Microsoft Entra, inclusief machtigingen die zijn verleend (met name machtigingen die als hoog bevoegd kunnen worden beschouwd), ongebruikte apps in hun tenant en apps van buiten hun tenant. Security Copilot gebruikt vervolgens promptcontext om te reageren, zoals met een lijst met apps of machtigingen, en maak vervolgens koppelingen naar het Microsoft Entra-beheercentrum, zodat beheerders een volledige lijst kunnen zien en de juiste herstelacties voor hun riskante apps kunnen uitvoeren. IT-beheerders en SOC-analisten (Security Operations Center) kunnen deze vaardigheden en anderen gebruiken om de juiste context te krijgen om identiteitsincidenten te onderzoeken en te herstellen met behulp van prompts in natuurlijke taal.

In dit artikel wordt beschreven hoe een SOC-analist of IT-beheerder de vaardigheden van Microsoft Entra kan gebruiken om een mogelijk beveiligingsincident te onderzoeken.

Notitie

Deze app-risicoprofielen bieden gegevens over individuele tenants, SaaS van derden en apps met meerdere tenants die fungeren als toepassingen of service-principals in Microsoft Entra. Beheerde identiteiten vallen momenteel niet binnen de scope.

Scenario

Jason, een IT-beheerder bij Woodgrove Bank, probeert proactief risicovolle apps in hun tenant te identificeren en te begrijpen.

Onderzoeken

Jason start zijn evaluatie en meldt zich aan bij Microsoft Security Copilot of het Microsoft Entra-beheercentrum. Om details van de toepassings- en service-principal te kunnen bekijken, moet hij zich aanmelden als ten minste een Beveiligingslezer en heeft hij een Microsoft Entra-roltoewijzing nodig van Applicatiebeheerder, Cloud Applicatiebeheerder, of een vergelijkbare Microsoft Entra-beheerdersrol die bevoegd is om identiteiten van toepassingen en werkbelastingen in Microsoft Entra te beheren.

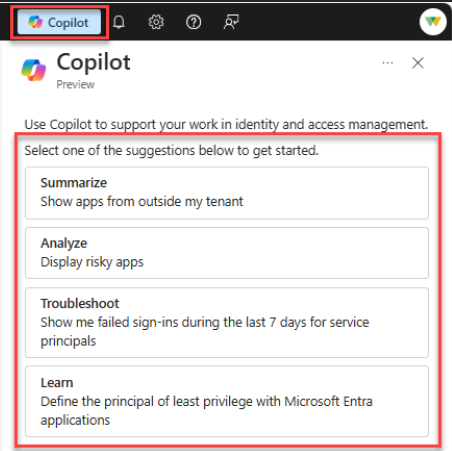

Identity-admins die Security Copilot gebruiken als onderdeel van het Microsoft Entra-beheercentrum, kunnen kiezen uit een reeks startaanwijzingen voor app-risico's die bovenaan het Security Copilot-venster verschijnen. Selecteer een van de voorgestelde prompts die na een antwoord kunnen worden weergegeven. Startprompt voor app-risico's worden weergegeven in secties van het toepassingsgerelateerde beheercentrum: Enterprise-toepassingen, app-registratiesen Risicovolle workload-identiteiten voor Identity Protection.

Riskante Service-principals van Microsoft Entra verkennen

Jason begint met het stellen van vragen in natuurlijke taal om een beter beeld te krijgen van de risico "hot spots". Hierbij wordt gebruikgemaakt van ID Protection-gegevens over risky workload identity als een eerste filter voor de schaal van apps binnen de tenant, gebaseerd op onze Microsoft-detecties. Deze service-principals dragen een verhoogd risico op inbreuk.

Hij gebruikt een van de volgende aanwijzingen om de informatie op te halen die hij nodig heeft:

- Riskante apps weergeven

- Zijn er apps in gevaar om kwaadaardig of gecompromitteerd te raken?

- Vermeld 5 apps met hoog risiconiveau. Maak de tabel als volgt op: Weergavenaam | Id | Risicostatus

- vermeld de apps met de risicostatus 'Bevestigd compromis'.

- Laat me de details zien van riskante app met id {ServicePrincipalObjectId} (of app-id {ApplicationId})

Belangrijk

U moet een account gebruiken dat is geautoriseerd voor het beheren van id-beveiliging voor deze vaardigheid om risicogegevens te retourneren. Uw tenant moet ook een licentie hebben voor Workload Identities Premium.

Service-principals van Microsoft Entra verkennen

Voor meer informatie over deze service-principals die als riskant zijn geïdentificeerd, vraagt Jason om meer informatie van Microsoft Entra, inclusief informatie zoals de eigenaar.

Hij gebruikt de volgende aanwijzingen om de informatie op te halen die hij nodig heeft:

- Vertel me meer over deze service-principalen (uit het vorige antwoord)

- Geef alstublieft details over de service-principal met {DisplayName} (of {ServicePrincipalId})

- Geef me een lijst met eigenaren voor deze apps?

Microsoft Entra-toepassingen verkennen

Jason wil ook meer weten over de toepassingen wereldwijd, zoals details over de uitgever en de verificatiestatus van de uitgever.

Jason gebruikt de volgende prompts om geselecteerde toepassingseigenschappen op te halen:

- Meer informatie over de toepassing {DisplayName} of {AppId}

- Meer informatie over deze apps (uit het vorige antwoord)

De machtigingen weergeven die zijn verleend aan een Microsoft Entra-service-principal

Jason vervolgt zijn beoordeling en wil weten welke machtigingen zijn verleend aan alle apps of aan een van de apps om de mogelijke impact te vinden als er inbreuk wordt gemaakt. Dit is normaal gesproken moeilijk te evalueren voor een aantal van de verschillende typen machtigingen (API-machtigingen zoals User.Read.All + Microsoft Entra-beheerdersrollen zoals Toepassingsbeheerder), maar Copilot vereenvoudigt het in een lijst in de context van het onderzoek. Met deze vaardigheid worden gedelegeerde machtigingen, toepassingsmachtigingen en Microsoft Entra-beheerdersrollen opgehaald voor een bepaalde Microsoft Entra-service-principal.

Jason kan ook machtigingen met hoge bevoegdheden identificeren die zijn verleend aan een service-principal, op basis van de risicoanalyse van Microsoft. Deze zijn momenteel gericht op toepassingsmachtigingen die in het algemeen tenantbrede toegang mogelijk maken zonder gebruikerscontext en beheerdersrollen van Microsoft Entra met hoge bevoegdheden.

Belangrijk

Deze vaardigheid kijkt momenteel alleen naar API-machtigingen en Entra-beheerdersrollen. Er wordt momenteel niet gekeken naar machtigingen buiten de directory die zijn verleend in systemen zoals Azure RBAC of andere autorisatiesystemen. Machtigingen met hoge bevoegdheden zijn beperkt tot een statische lijst met door Microsoft onderhouden machtigingen die zich na verloop van tijd kunnen ontwikkelen en die momenteel niet door klanten kunnen worden weergegeven of kunnen worden aangepast.

Hij gebruikt de volgende aanwijzingen om de benodigde machtigingen op te halen:

- Welke machtigingen heeft de app met ID {ServicePrincipalId} of app ID {AppId}?

- Welke machtigingen hebben de bovenstaande riskante apps (uit het vorige antwoord)?

- Welke machtigingen die aan deze app zijn verleend, zijn hoogbevoorrecht?

Ongebruikte Microsoft Entra-toepassingen verkennen

Jason realiseert zich dat hij nog een makkelijke kans ziet om het risico te verminderen door ongebruikte apps te verwijderen. Dit zijn snelle overwinningen omdat:

Als u een ongebruikte app verwijdert, worden veel andere risico's opgelost met één herstelactie.

U kunt ongebruikte apps vaak agressief aanpakken door middel van centrale actie, terwijl het risico op storing of bedrijfsonderbreking laag blijft, omdat gebruikers de apps niet daadwerkelijk gebruiken.

Met behulp van de Copilot-vaardigheid die is geïntegreerd met de bestaande Microsoft Entra-aanbeveling voor ongebruikte apps, haalt Jason de relevante gegevens op om verder te onderzoeken of samen te werken met zijn team om hun tenantbeveiligingspostuur te verbeteren. Het antwoord bevat koppelingen naar specifieke apps voor eenvoudiger herstel. De analist kan ook vragen stellen over de details van een specifieke app rechtstreeks in Security Copilot.

Notitie

Het Copilot-antwoord retourneert een lijst met app-registratie of toepassingen die in de afgelopen 90 dagen niet worden gebruikt, die in die periode geen tokens hebben uitgegeven.

Hij gebruikt de volgende aanwijzingen om de informatie op te halen die hij nodig heeft:

- Ongebruikte apps weergeven

- Hoeveel ongebruikte apps heb ik?

Microsoft Entra-toepassingen buiten mijn tenant verkennen

Jason wil ook kijken naar de risicofactor van externe apps of multitenant-apps met een aanwezigheid in zijn tenant die zijn geregistreerd in de tenant van een andere organisatie. Aangezien de beveiligingspositie van deze apps wordt beïnvloed door de houding van de eigenaar-tenant, is het vooral belangrijk om deze te controleren om risico's en mogelijkheden voor het verminderen van het aanvalsoppervlak te identificeren. Copilot kan een lijst van service-principals binnen de huidige tenant retourneren met een registratie van een multitenant-app buiten de tenant van de gebruiker, of details verstrekken over of een bepaalde service-principal buiten de tenant is geregistreerd.

Notitie

Jason kan een gedeeltelijke lijst met apps ophalen in Security Copilot en een volledige lijst via een koppeling naar de Microsoft Graph Explorer query onderaan het antwoord.

Hij gebruikt de volgende aanwijzingen om de informatie op te halen die hij nodig heeft:

- Apps buiten mijn tenant weergeven

- Hoeveel apps zijn van buiten mijn tenant?

Verhelpen

Door Security Copilot te gebruiken, kan Jason uitgebreide risico's en basisinformatie verzamelen over de toepassingen en service-principals in hun Microsoft Entra-tenant. Na het voltooien van zijn evaluatie neemt Jason actie om de riskante toepassingen te herstellen. Security Copilot biedt koppelingen naar het Microsoft Entra-beheercentrum in zijn antwoorden, zodat beheerders de juiste herstelacties kunnen uitvoeren.

Hij leest over het beheren van toegang en beveiliging voor toepassingen, beveiligingsworkload-identiteiten, bescherming tegen toestemmingsphishingen antwoordplaybooks om mogelijke volgende acties te bepalen.

Volgende stappen

Meer informatie over:

- Toegang en beveiliging van toepassingen beheren

- Wat is risico in ID Protection?

- Workload-identiteiten beveiligen met Microsoft Entra ID Protection

- Beveiligen tegen phishing van toestemming - Microsoft Entra ID | Microsoft Learn

- Onderzoek naar gecompromitteerde en schadelijke applicaties

- Reageren op identiteitsbedreigingen met behulp van riskante samenvatting van gebruikers