Procedure: risicogegevens exporteren

Microsoft Entra ID slaat rapporten en beveiligingssignalen op gedurende een gedefinieerde periode. Als het gaat om risicogegevens, is die periode mogelijk niet lang genoeg.

| Rapport / signaal | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Auditlogboeken | 7 dagen | 30 dagen | 30 dagen |

| Aanmeldingen | 7 dagen | 30 dagen | 30 dagen |

| Gebruik van meervoudige verificatie voor Microsoft Entra | 30 dagen | 30 dagen | 30 dagen |

| Riskante aanmeldingen | 7 dagen | 30 dagen | 30 dagen |

In dit artikel worden de beschikbare methoden beschreven voor het exporteren van risicogegevens van Microsoft Entra ID Protection voor langetermijnopslag en -analyse.

Vereisten

Als u risicogegevens voor opslag en analyse wilt exporteren, hebt u het volgende nodig:

- Een Azure-abonnement om een Log Analytics-werkruimte, Azure Event Hub of Een Azure-opslagaccount te maken. Als u nog geen Azure-abonnement hebt, kunt u zich registreren voor een gratis proefversie.

- Beveiligingsbeheerder toegang tot het maken van algemene diagnostische instellingen voor de Microsoft Entra-tenant.

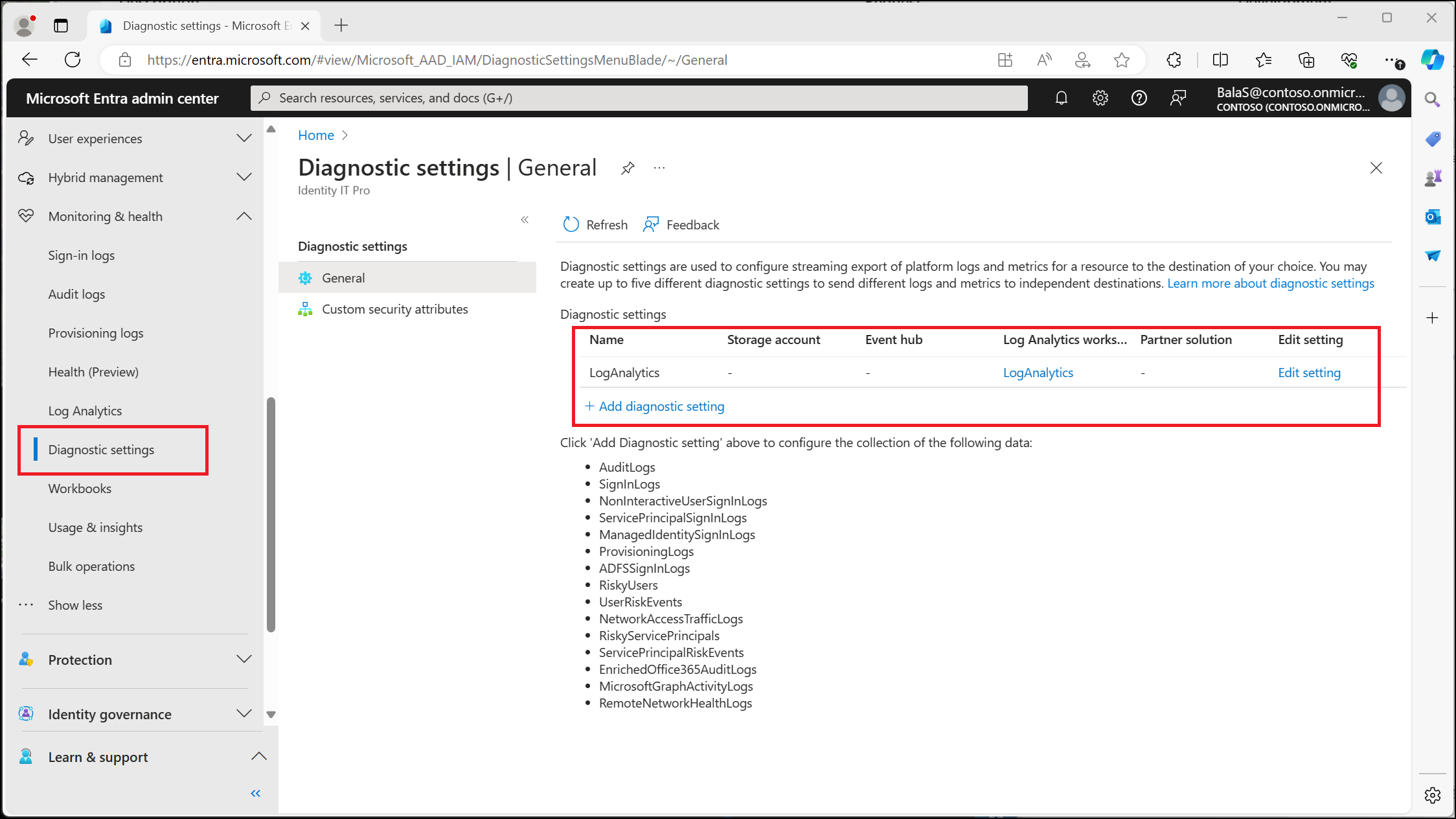

Diagnostische instellingen

Organisaties kunnen ervoor kiezen om RiskyUsers, UserRiskEvents, RiskyServicePrincipals en ServicePrincipalRiskEvents-gegevens op te slaan of te exporteren door diagnostische instellingen in Microsoft Entra-id te configureren om de gegevens te exporteren. U kunt de gegevens integreren met een Log Analytics-werkruimte, gegevens archiveren in een opslagaccount, gegevens streamen naar een Event Hub of gegevens verzenden naar een partneroplossing.

Het eindpunt dat u selecteert voor het exporteren van de logboeken, moet worden ingesteld voordat u diagnostische instellingen kunt configureren. Zie Activiteitenlogboeken openen in Microsoft Entra-id voor een beknopt overzicht van de methoden die beschikbaar zijn voor logboekopslag en -analyse.

Meld u als beveiligingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar diagnostische instellingen voor identiteitsbewaking>en status>.

Selecteer + Diagnostische instelling toevoegen.

Voer de naam van een diagnostische instelling in, selecteer de logboekcategorieën die u wilt streamen, selecteer een eerder geconfigureerde bestemming en selecteer Opslaan.

Mogelijk moet u ongeveer 15 minuten wachten totdat de gegevens worden weergegeven in de bestemming die u hebt geselecteerd. Zie Diagnostische instellingen van Microsoft Entra configureren voor meer informatie.

Log Analytics

Het integreren van risicogegevens met Log Analytics biedt robuuste mogelijkheden voor gegevensanalyse en visualisatie. Het proces op hoog niveau voor het gebruik van Log Analytics voor het analyseren van risicogegevens is als volgt:

- Maak een Log Analytics-werkruimte.

- Configureer diagnostische instellingen van Microsoft Entra om de gegevens te exporteren.

- Voer een query uit op de gegevens in Log Analytics.

U moet een Log Analytics-werkruimte configureren voordat u de gegevens kunt exporteren en er vervolgens query's op kunt uitvoeren. Nadat u een Log Analytics-werkruimte hebt geconfigureerd en de gegevens hebt geëxporteerd met diagnostische instellingen, gaat u naar het Microsoft Entra-beheercentrum>Identity>Monitoring & Health>Log Analytics. Vervolgens kunt u met Log Analytics query's uitvoeren op gegevens met behulp van ingebouwde of aangepaste Kusto-query's.

De volgende tabellen zijn van belang voor Beheerders van Microsoft Entra ID Protection:

- RiskyUsers: biedt gegevens zoals het rapport Riskante gebruikers .

- UserRiskEvents : biedt gegevens zoals het rapport Risicodetecties .

- RiskyServicePrincipals : biedt gegevens zoals het rapport Riskante workloadidentiteiten .

- ServicePrincipalRiskEvents : biedt gegevens zoals het rapport over detectie van workloadidentiteiten .

Notitie

Log Analytics heeft alleen inzicht in gegevens terwijl ze worden gestreamd. Gebeurtenissen voordat het verzenden van gebeurtenissen vanuit Microsoft Entra-id wordt ingeschakeld, worden niet weergegeven.

Voorbeeldquery's

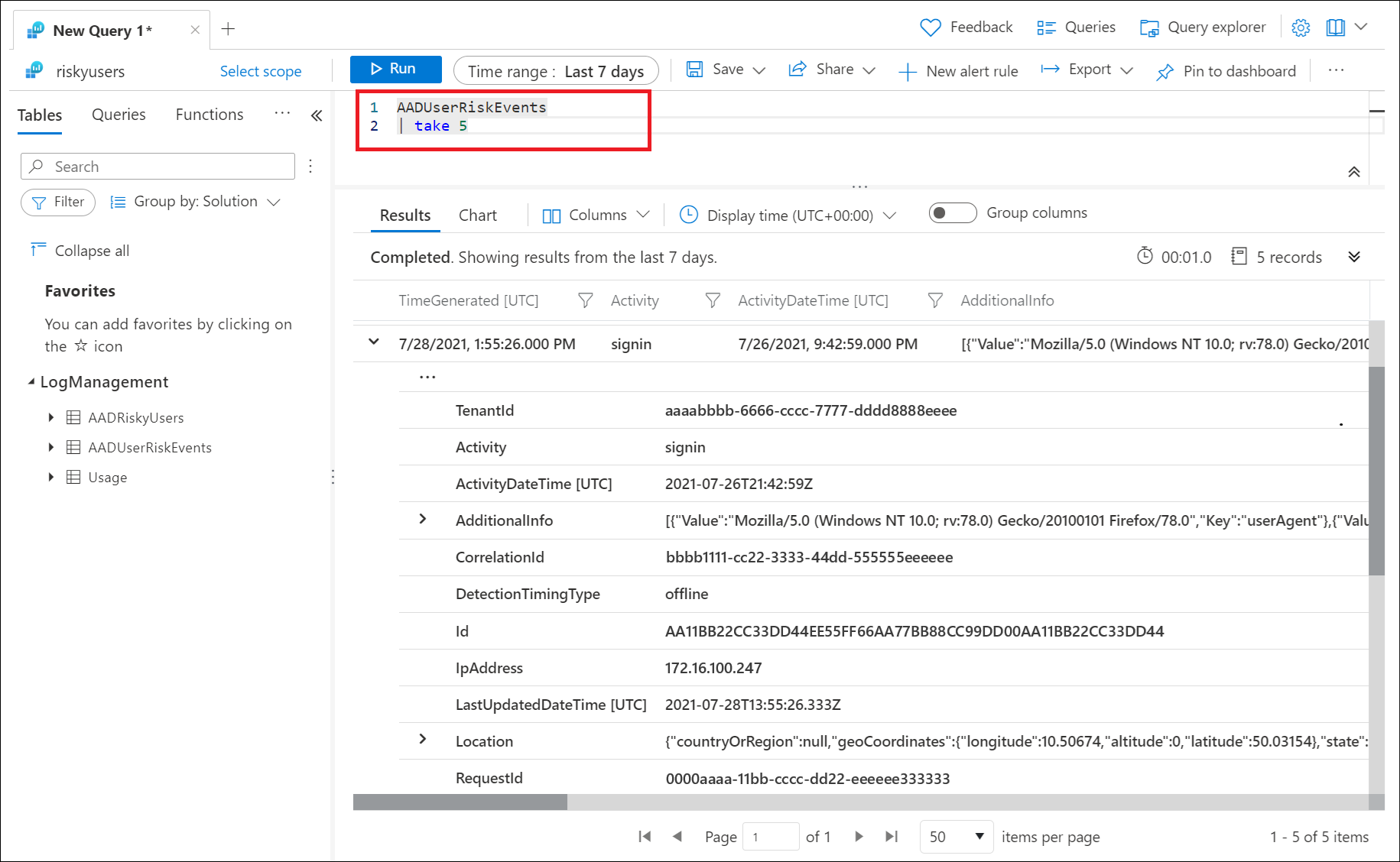

In de vorige afbeelding is de volgende query uitgevoerd om de meest recente vijf risicodetecties weer te geven die zijn geactiveerd.

AADUserRiskEvents

| take 5

Een andere optie is om een query uit te voeren op de tabel AADRiskyUsers om alle riskante gebruikers te weer te geven.

AADRiskyUsers

Het aantal gebruikers met een hoog risico per dag weergeven:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Bekijk nuttige onderzoeksdetails, zoals tekenreeks van de gebruikersagent, voor detecties die een hoog risico lopen en die niet worden hersteld of gesloten:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Krijg toegang tot meer query's en visuele inzichten op basis van AADUserRiskEvents en AADRisky-gebruikerslogboeken in de werkmap Impactanalyse van op risico's gebaseerd toegangsbeleid.

Opslagaccount

Door logboeken naar een Azure-opslagaccount te routeren, kunt u gegevens langer bewaren dan de standaardretentieperiode.

Azure Event Hubs

Azure Event Hubs kan inkomende gegevens bekijken uit bronnen zoals Microsoft Entra ID Protection en realtime analyse en correlatie bieden.

Microsoft Sentinel

Organisaties kunnen ervoor kiezen om Microsoft Entra-gegevens te verbinden met Microsoft Sentinel voor beveiligingsinformatie en gebeurtenisbeheer (SIEM) en beveiligingsindeling, automatisering en reactie (SOAR).

- Maak een Log Analytics-werkruimte.

- Configureer diagnostische instellingen van Microsoft Entra om de gegevens te exporteren.

- Gegevensbronnen verbinden met Microsoft Sentinel.