Id-providers voor externe tenants

Van toepassing op:  van werknemers

van werknemers  Externe tenants (meer lezen)

Externe tenants (meer lezen)

Tip

Dit artikel is van toepassing op externe ID in externe tenants. Voor informatie over personeelstenants, zie Identity providers voor externe ID bij personeelstenants.

Met Microsoft Entra Externe ID kunt u veilige en op maat gemaakte inlogervaringen creëren voor apps die gericht zijn op uw consumenten en zakelijke klanten. In een externe tenant zijn er verschillende manieren waarop gebruikers zich kunnen registreren voor uw app. Ze kunnen een account maken met behulp van hun e-mail en een wachtwoord of een eenmalige wachtwoordcode. Als u aanmelding inschakelt met Facebook, Google, Apple of een aangepaste OIDC of SAML/WS-Fed id-provider (IdP), kunnen gebruikers zich aanmelden met hun referenties in de externe id-provider. Er wordt een gebruikersobject gemaakt in uw directory met de identiteitsgegevens die tijdens de registratie zijn verzameld.

In dit artikel worden de id-providers beschreven die beschikbaar zijn voor primaire verificatie bij het registreren en aanmelden bij apps in externe tenants. U kunt de beveiliging ook verbeteren door een MFA-beleid (MultiFactor Authentication) af te dwingen waarvoor telkens wanneer een gebruiker zich aanmeldt een tweede vorm van verificatie vereist (meer informatie).

Aanmelding via e-mail en wachtwoord

Registreren met e-mailadres staat standaard ingeschakeld in de instellingen van de id-provider voor uw lokale account. Met de e-mailoptie kunnen gebruikers zich registreren en aanmelden met hun e-mailadres en een wachtwoord.

registratie-: gebruikers worden gevraagd om een e-mailadres, dat wordt geverifieerd bij registratie met een eenmalige wachtwoordcode. De gebruiker voert vervolgens andere informatie in die wordt aangevraagd op de registratiepagina, bijvoorbeeld de weergavenaam, de voornaam en de achternaam. Vervolgens selecteren ze Doorgaan om een account te maken.

inloggen-: Nadat de gebruiker zich heeft aangemeld en een account heeft aangemaakt, kan de gebruiker inloggen door het e-mailadres en wachtwoord in te voeren.

Wachtwoord opnieuw instellen: als u e-mail en aanmelding met een wachtwoord inschakelt, wordt er een koppeling voor wachtwoordherstel weergegeven op de wachtwoordpagina. Als de gebruiker zijn wachtwoord vergeet, verzendt het selecteren van deze koppeling een eenmalige wachtwoordcode naar het e-mailadres. Na verificatie kan de gebruiker een nieuw wachtwoord kiezen.

Wanneer u een gebruikersstroom voor registreren en aanmelden maakt, is e-mail met wachtwoord de standaardoptie.

E-mail met eenmalige aanmeldingscode

E-mail met eenmalige wachtwoordcode is een optie in de instellingen van uw lokale account-id-provider. Met deze optie meldt de gebruiker zich aan met een tijdelijke wachtwoordcode in plaats van een opgeslagen wachtwoord telkens wanneer ze zich aanmelden.

registratie-: gebruikers kunnen zich registreren met hun e-mailadres en een tijdelijke code aanvragen, die naar hun e-mailadres wordt verzonden. Vervolgens voert de gastgebruiker deze code in om door te gaan met aanmelden.

Aanmelden: Nadat gebruikers zich hebben geregistreerd en een account hebben aangemaakt, voeren ze hun e-mailadres in en ontvangen ze een tijdelijke toegangscode.

U kunt ook opties voor het weergeven, verbergen of aanpassen van de selfservicekoppeling voor wachtwoordherstel op de aanmeldingspagina configureren (meer informatie).

Wanneer u een gebruikersstroom voor registreren en aanmelden maakt, is eenmalige wachtwoordcode per e-mail een van de opties voor het lokale account.

Sociale identiteitsproviders: Facebook, Google en Apple

Voor een optimale aanmeldingservaring kunt u waar mogelijk federeren met sociale id-providers, zodat u uw gebruikers een naadloze aanmeldings- en aanmeldingservaring kunt bieden. In een externe tenant kunt u toestaan dat een gebruiker zich kan registreren en aanmelden met een eigen Facebook-, Google- of Apple-account.

Wanneer u sociale id-providers inschakelt, kunnen gebruikers kiezen uit de opties voor sociale id-providers die u beschikbaar maakt op de registratiepagina. Als u sociale id-providers in uw externe tenant wilt instellen, maakt u een toepassing bij de id-provider en configureert u referenties. U verkrijgt een client- of app-id, een client- of app-geheim of een certificaat, dat u vervolgens kunt gebruiken om uw externe tenant te configureren.

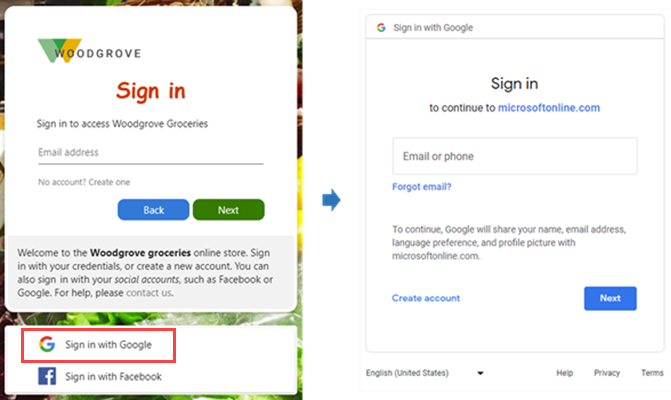

Aanmelden bij Google

Door federatie met Google in te stellen, kunt u toestaan dat gebruikers zich met hun eigen Gmail-account aanmelden bij uw toepassingen. Nadat u Google hebt toegevoegd als een van de aanmeldingsopties van uw toepassing, kunnen gebruikers zich op de aanmeldingspagina aanmelden bij Microsoft Entra Externe ID met een Google-account.

In de volgende schermafbeeldingen ziet u het inloggen met Google. Op de aanmeldingspagina selecteren gebruikers Aanmelden met Google. Op dat moment wordt de gebruiker omgeleid naar de Google-id-provider om de aanmelding te voltooien.

Meer informatie over het toevoegen van Google als id-provider.

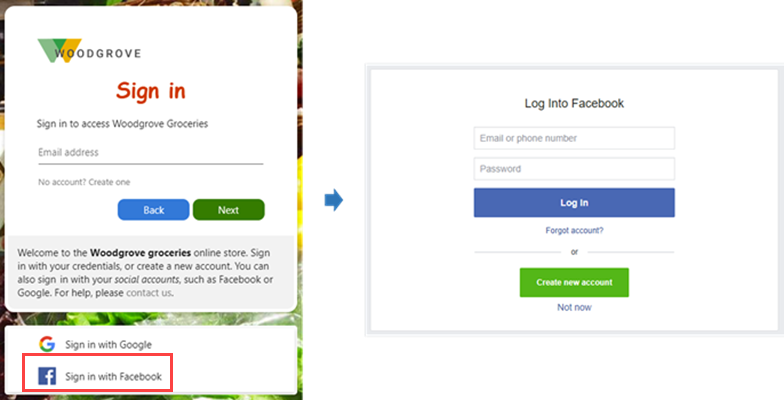

Aanmelden bij Facebook

Door federatie met Facebook in te stellen, kunt u gebruikers toestaan zich met hun eigen Facebook-account aan te melden bij uw toepassingen. Nadat u Facebook hebt toegevoegd als een van de aanmeldingsopties van uw toepassing, kunnen gebruikers zich op de aanmeldingspagina aanmelden bij Microsoft Entra Externe ID met een Facebook-account.

In de volgende schermafbeeldingen ziet u de ervaring van aanmelden met Facebook. Op de aanmeldingspagina selecteren gebruikers Aanmelden met Facebook. Vervolgens wordt de gebruiker omgeleid naar de Facebook-id-provider om de aanmelding te voltooien.

Meer informatie over het toevoegen van Facebook als id-provider.

Inloggen bij Apple (preview)

Door federatie met Apple in te stellen, kunt u gebruikers toestaan zich met hun eigen Apple-account aan te melden bij uw toepassingen. Nadat u Apple hebt toegevoegd als een van de aanmeldingsopties van uw toepassing, kunnen gebruikers zich op de aanmeldingspagina aanmelden bij Microsoft Entra External ID met een Apple-account.

In de volgende schermafbeeldingen ziet u de aanmelding met de Apple-ervaring. Op de aanmeldingspagina selecteren gebruikers Aanmelden met Apple. Vervolgens wordt de gebruiker omgeleid naar de Apple-id-provider om de aanmelding te voltooien. Leer hoe je Apple als identiteitsprovider kunt toevoegen.

Aangepaste SAML/WS-Fed identiteitsproviders (voorvertoning)

U kunt een SAML- of WS-Fed-id-provider instellen zodat gebruikers zich kunnen registreren en zich kunnen aanmelden bij uw toepassingen met hun eigen account bij de id-provider. De gebruiker kan zich registreren of aanmelden door de optie Registreren te selecteren met of Aanmelden met optie. Ze worden omgeleid naar de id-provider en vervolgens teruggestuurd naar Microsoft Entra zodra ze zich hebben aangemeld. Voor externe tenants hoeft de aanmeldings-e-mail van een gebruiker niet overeen te komen met de vooraf gedefinieerde domeinen die zijn ingesteld tijdens SAML-federatie. Als gevolg hiervan heeft het bijwerken van de federatie-installatie door het toevoegen, wijzigen of verwijderen van domeinen geen invloed op de ervaring voor bestaande gebruikers.

Een gebruiker die een e-mailadres invoert op de aanmeldingspagina die overeenkomt met een vooraf gedefinieerd domein in een van de externe id-providers, wordt omgeleid om te verifiëren bij die id-provider. Als ze geen account hebben, worden ze mogelijk om aanvullende informatie gevraagd en wordt het account gemaakt.

Zie SAML/WS-Fed id-providersvoor meer informatie. Zie Federatie toevoegen met SAML/WS-Fed id-providersvoor gedetailleerde installatiestappen.

Notitie

SAML/WS-Fed federatie is algemeen beschikbaar voor werknemerstenants.

Aangepaste OIDC-identiteitsprovider (voorbeeldweergave)

U kunt een aangepaste OIDC-id-provider (OpenID Connect) instellen zodat gebruikers zich kunnen registreren en zich kunnen aanmelden bij uw toepassingen met hun referenties in de externe id-provider. U kunt uw aanmeldings- en registratiestromen ook federeren met een Azure AD B2C-tenant met behulp van het OIDC-protocol.

Meer informatie over het instellen van een aangepaste OIDC-id-provider.

Aanmeldingsmethoden bijwerken

U kunt de aanmeldingsopties voor een app op elk gewenst moment bijwerken. U kunt bijvoorbeeld sociale id-providers toevoegen of de aanmeldingsmethode voor het lokale account wijzigen.

Wanneer u aanmeldingsmethoden wijzigt, is de wijziging alleen van invloed op nieuwe gebruikers. Bestaande gebruikers blijven zich aanmelden met hun oorspronkelijke methode. Stel dat u begint met de aanmeldingsmethode voor e-mail en wachtwoord en vervolgens overschakelen naar e-mail met eenmalige wachtwoordcode. Nieuwe gebruikers melden zich aan met een eenmalige wachtwoordcode, maar alle gebruikers die zich al hebben geregistreerd met een e-mailadres en wachtwoord, worden nog steeds gevraagd om hun e-mailadres en wachtwoord.

Microsoft Graph API's

De volgende Microsoft Graph API-bewerkingen worden ondersteund voor het beheren van id-providers en verificatiemethoden in Microsoft Entra Externe ID:

- Als u wilt bepalen welke id-providers en verificatiemethoden worden ondersteund, roept u de API List availableProviderTypes aan.

- Als u de id-providers en verificatiemethoden wilt identificeren die al zijn geconfigureerd en ingeschakeld in de tenant, roept u de List identityProviders-API aan.

- Als u een ondersteunde id-provider of verificatiemethode wilt inschakelen, roept u de API create identityProvider aan.