OpenID Connect toevoegen als een externe id-provider (preview)

Van toepassing op:  Medewerkershuurders

Medewerkershuurders  Externe huurders (meer informatie)

Externe huurders (meer informatie)

Door federatie in te stellen met een aangepast geconfigureerde OIDC-id-provider (OpenID Connect), stelt u gebruikers in staat om zich te registreren en aan te melden bij uw toepassingen met hun bestaande accounts van de federatieve externe provider. Deze OIDC-federatie staat verificatie toe bij verschillende providers die voldoen aan het OpenID Connect-protocol.

Wanneer u een OIDC-id-provider toevoegt aan de aanmeldingsopties van uw gebruikersstroom, kunnen gebruikers zich registreren en aanmelden bij de geregistreerde toepassingen die in die gebruikersstroom zijn gedefinieerd. Ze kunnen dit doen met behulp van hun inloggegevens van de OIDC-identiteitsprovider. (Meer informatie over verificatiemethoden en id-providers voor klanten.)

Voorwaarden

- Een externe huurder.

- Een geregistreerde toepassing in de tenant.

- Een gebruikerstraject voor registreren en aanmelden.

Stel uw OpenID Connect-identiteitsprovider in

Als u gebruikers wilt kunnen federeren met uw id-provider, moet u eerst uw id-provider voorbereiden om federatieaanvragen van uw Microsoft Entra ID-tenant te accepteren. Hiervoor moet u uw omleidings-URI's invullen en u registreren bij uw id-provider om te worden herkend.

Voordat u naar de volgende stap gaat, vult u uw omleidings-URI's als volgt in:

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

Aanmelden en registreren met uw id-provider inschakelen

Als u aanmelden en registreren wilt inschakelen voor gebruikers met een account in uw identiteitsprovider, moet u Microsoft Entra ID registreren als een toepassing in uw identiteitsprovider. Met deze stap kan uw id-provider tokens herkennen en uitgeven aan uw Microsoft Entra-id voor federatie. Registreer de toepassing met behulp van uw ingevulde omleidings-URI's. Sla de details van de configuratie van uw id-provider op om federatie in te stellen in uw Externe id-tenant van Microsoft Entra.

Federatie-instellingen

Als u OpenID connect federation wilt configureren met uw id-provider in Microsoft Entra External ID, moet u de volgende instellingen hebben:

- bekende eindpunten

- URI-uitgever

- Client-ID

- clientverificatiemethode

- clientgeheim

- Omvang

- antwoordtype

-

Claims-koppeling (optioneel)

- Sub

- Naam

- Voornaam

- Achternaam

- E-mail bevestigd

- Telefoonnummer

- Telefoonnummer_geverifieerd

- Straatadres

- Plaats

- Regio

- Postcode

- Land

Een nieuwe OpenID Connect-id-provider configureren in het beheercentrum

Nadat u uw id-provider hebt geconfigureerd, configureert u in deze stap een nieuwe OpenID Connect-federatie in het Microsoft Entra-beheercentrum.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Externe Identiteitsprovider-beheerder.

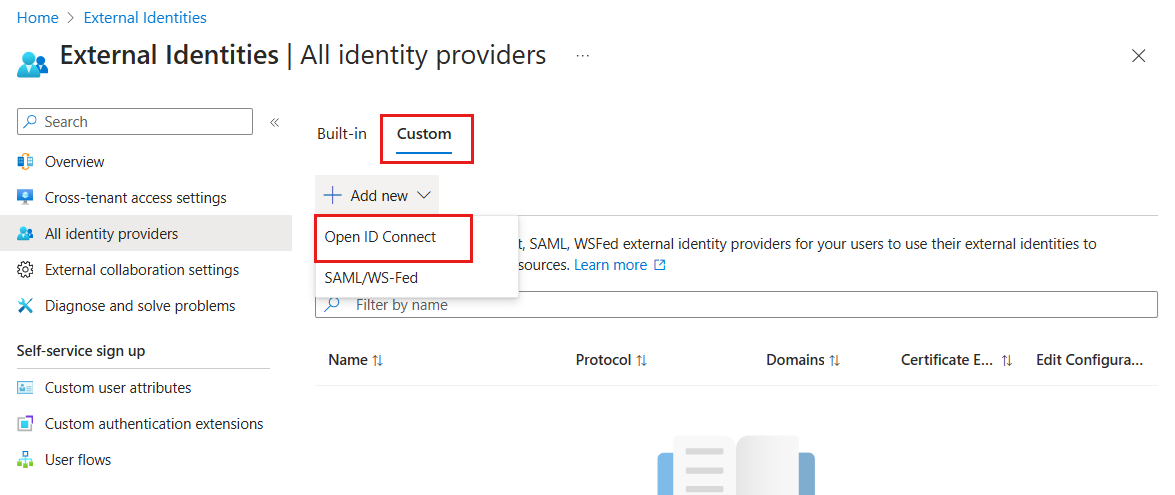

Blader naar Identity>External Identities>Alle identiteitsproviders.

Selecteer het tabblad Aangepaste en selecteer vervolgens Nieuwe>Open ID Connect-toevoegen.

Voer de volgende gegevens in voor uw id-provider:

Weergavenaam: De naam van uw ID-provider die aan uw gebruikers wordt weergegeven tijdens de aanmeldings- en registratiestromen. Bijvoorbeeld inloggen met IdP-naam of registreren met IdP-naam.

Bekende eindpunt (ook wel bekend als de metagegevens-URI) is de OIDC-detectie-URI om de configuratiegegevens voor uw identiteitsprovider te verkrijgen. Het antwoord dat moet worden opgehaald van een bekende locatie is een JSON-document, met inbegrip van de OAuth 2.0-eindpuntlocaties. Houd er rekening mee dat het metagegevensdocument minimaal de volgende eigenschappen moet bevatten:

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supportedenjwks_uri. Zie OpenID Connect Discovery specificaties voor meer informatie.OpenID Issuer URI: de entiteit van uw identiteitsprovider die de toegangstokens voor uw toepassing uitgeeft. Een voorbeeld: als u OpenID Connect gebruikt om te federeren met uw Azure AD B2C-, kan de URI van uw verlener worden opgehaald uit uw detectie-URI met de tag Verlener en ziet er als volgt uit:

https://login.b2clogin.com/{tenant}/v2.0/. De URI van de uitgever is een hoofdlettergevoelige URL die gebruikmaakt van het https-schema, bevat host en kan optioneel een poortnummer en padonderdelen bevatten, maar geen query- of fragmentonderdelen.

Notitie

Het configureren van andere Microsoft Entra-tenants als een externe id-provider wordt momenteel niet ondersteund. Daarom wordt het

microsoftonline.comdomein in de URI van de verlener niet geaccepteerd.- client-id en clientgeheim zijn de id's die uw id-provider gebruikt om de geregistreerde toepassingsservice te identificeren. Clientgeheim moet worden opgegeven als client_secret verificatie is geselecteerd. Als private_key_jwt is geselecteerd, moet de persoonlijke sleutel worden opgegeven in de metagegevens van de OpenID-provider (bekend eindpunt), die kan worden opgehaald via de eigenschap jwks_uri.

-

Clientverificatie is het type clientverificatiemethode dat moet worden gebruikt voor verificatie bij uw identiteitsprovider met behulp van de token-endpoint.

client_secret_post,client_secret_jwtenprivate_key_jwtverificatiemethoden worden ondersteund.

Notitie

Vanwege mogelijke beveiligingsproblemen wordt client_secret_basic clientverificatiemethode niet ondersteund.

-

Bereik definieert de informatie en machtigingen die u van uw id-provider wilt verzamelen, bijvoorbeeld

openid profile. OpenID Connect-aanvragen moeten deopenidscope-waarde in de scope bevatten om de ID-token van uw identity provider te kunnen ontvangen. Andere scopes kunnen worden toegevoegd en gescheiden door spaties. Raadpleeg de OpenID Connect-documentatie om te zien welke andere scopes beschikbaar zijn, zoalsprofile,email, enzovoort. -

Het antwoordtype beschrijft welk soort informatie teruggestuurd wordt bij de eerste aanroep naar de

authorization_endpointvan uw identiteitsprovider. Op dit moment wordt alleen hetcodeantwoordtype ondersteund.id_tokenentokenworden momenteel niet ondersteund.

U kunt Volgende selecteren: Claims-mapping om claims-mapping te configureren of Controleren en maken om je identity provider toe te voegen.

Notitie

Microsoft raadt u aan de impliciete toekenningsstroom of de ROPC-stroomniet te gebruiken. Daarom biedt OpenID connect externe id-providerconfiguratie geen ondersteuning voor deze stromen. De aanbevolen manier om SPA's te ondersteunen, is OAuth 2.0-autorisatiecodestroom (met PKCE) die wordt ondersteund door de OIDC-federatieconfiguratie.

OIDC-id-provider toevoegen aan een gebruikersstroom

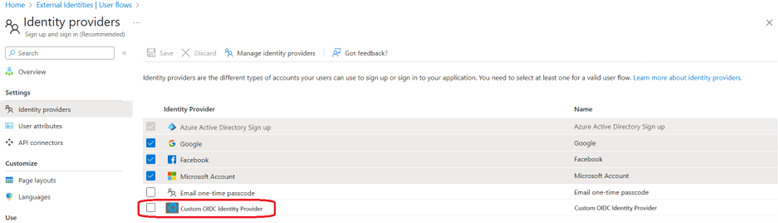

Op dit moment is de OIDC-id-provider ingesteld in uw Microsoft Entra-id, maar deze is nog niet beschikbaar op een van de aanmeldingspagina's. De OIDC-id-provider toevoegen aan een gebruikersstroom:

Ga in uw externe tenant naar Identity>External Identities>Gebruikersstromen.

Selecteer de gebruikersstroom waaraan u de OIDC-id-provider wilt toevoegen.

Selecteer onder Instellingen Id-providers.

Selecteer onder andere id-providersOIDC-id-provider.

Selecteer opslaan.