Federatie met SAML/WS-Fed-id-providers

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

Uw Microsoft Entra-tenant kan rechtstreeks worden gefedereerd met externe organisaties die gebruikmaken van een SAML of WS-Fed id-provider (IdP). Gebruikers van de externe organisatie kunnen vervolgens hun door IdP beheerde account gebruiken om zich aan te melden bij uw tenant, zonder dat ze nieuwe Microsoft Entra-referenties hoeven te maken. Voor nieuw uitgenodigde gebruikers heeft SAML/WS-Fed IdP-federatie voorrang als primaire aanmeldingsmethode. De gebruiker wordt omgeleid naar hun IdP bij het registreren of aanmelden bij uw app en vervolgens teruggeleid naar Microsoft Entra zodra ze zich hebben aangemeld.

U kunt meerdere domeinen koppelen aan één federatieconfiguratie. Het domein van de partner kan worden geverifieerd door Microsoft Entra of niet-geverifieerd.

Voor het instellen van SAML/WS-Fed IdP-federatie is configuratie vereist in zowel uw tenant als in de IdP van de externe organisatie. In sommige gevallen moet de partner de DNS-tekstrecords bijwerken. Ze moeten ook hun IdP bijwerken met de vereiste claims en relying party-vertrouwensrelaties.

Notitie

Deze functie is momenteel in preview voor externe tenants en is algemeen beschikbaar voor personeelstenants.

Wanneer wordt een gebruiker geverifieerd met SAML/WS-Fed IdP-federatie?

Na het instellen van federatie is de aanmeldingservaring voor de externe gebruiker afhankelijk van uw aanmeldingsinstellingen en of het domein van de partner Microsoft Entra is geverifieerd.

Federatie met geverifieerde en niet-geverifieerde domeinen

U kunt SAML/WS-Fed IdP-federatie instellen met:

- niet-geverifieerde domeinen: deze domeinen worden niet door DNS geverifieerd in Microsoft Entra-id. Voor niet-geverifieerde domeinen worden gebruikers van de externe organisatie geverifieerd met behulp van de federatieve SAML/WS-Fed IdP.

- geverifieerde domeinen van Microsoft Entra ID: deze domeinen zijn geverifieerd binnen Microsoft Entra-id, inclusief domeinen waarvoor de tenant een beheerdersovername heeft ondergaan. Voor geverifieerde domeinen is Microsoft Entra-id de primaire id-provider die wordt gebruikt tijdens het inwisselen van uitnodigingen. Voor B2B-samenwerking in een personeelstenant kunt u de inwisselvolgorde wijzigen om de federatieve IdP de primaire methode te maken.

Notitie

Momenteel worden instellingen voor inwisselopdrachten niet ondersteund in externe tenants of in clouddiensten.

Federatie met niet-beheerde (e-mail-geverifieerde) gebruikers

U kunt SAML/WS-Fed IdP-federatie instellen met domeinen die niet door DNS zijn geverifieerd in Microsoft Entra-id, inclusief onbeheerde (e-mail geverifieerd of 'viral') Microsoft Entra-tenants. Dergelijke tenants worden gemaakt wanneer een gebruiker een B2B-uitnodiging inwisselt of selfserviceregistratie uitvoert voor Microsoft Entra-id met behulp van een domein dat momenteel niet bestaat.

Hoe federatie van invloed is op huidige externe gebruikers

Als u federatie instelt, wordt de verificatiemethode niet gewijzigd voor gebruikers die al een uitnodiging hebben ingewisseld. Bijvoorbeeld:

- Gebruikers die uitnodigingen hebben ingewisseld voordat de federatie-instelling hun oorspronkelijke verificatiemethode blijft gebruiken. Gebruikers die uitnodigingen hebben ingewisseld met eenmalige wachtwoordcodeverificatie voordat u federatie instelt, blijven bijvoorbeeld eenmalige wachtwoordcodes gebruiken.

- Gebruikers die uitnodigingen hebben ingewisseld met de federatieve IdP, blijven die methode gebruiken, zelfs als hun organisatie later overstapt op Microsoft Entra.

- Gebruikers die momenteel de SAML/WS-Fed IdP gebruiken, kunnen zich niet aanmelden als federatie wordt verwijderd.

U hoeft geen nieuwe uitnodigingen naar bestaande gebruikers te verzenden omdat ze hun huidige aanmeldingsmethode blijven gebruiken. Maar voor B2B-samenwerking in een personeelstenant kunt u de inwisselingsstatus van een gebruiker opnieuw instellen. De volgende keer dat de gebruiker toegang heeft tot uw app, herhaalt deze de inwisselingsstappen en schakelt deze over naar federatie. Op dit moment worden instellingen voor inwisselingsorders niet ondersteund in externe omgevingen of via de cloud.

Aanmeldingseindpunten in personeelstenants

Wanneer federatie is ingesteld in uw werknemers-tenant, kunnen gebruikers van de federatieve organisatie zich aanmelden bij uw multitenant-apps of Microsoft-apps met behulp van een gemeenschappelijk eindpunt (met andere woorden, een algemene app-URL die geen tenantcontext bevat). Tijdens het aanmeldingsproces kiest de gebruiker aanmeldingsoptiesen selecteert hij Aanmelden bij een organisatie. Ze typen de naam van uw organisatie en gaan door met zich aan te melden met hun eigen inloggegevens.

SAML/WS-Fed IdP-federatiegebruikers kunnen ook toepassingseindpunten gebruiken die uw tenantgegevens bevatten, bijvoorbeeld:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

U kunt gebruikers ook een directe koppeling naar een toepassing of resource geven door uw tenantgegevens op te slaan, bijvoorbeeld https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Overwegingen voor het instellen van federatie

Het instellen van federatie omvat het configureren van zowel uw Microsoft Entra-tenant als de IdP van de externe organisatie.

Partner-idP-vereisten

Afhankelijk van de IdP van de partner moet de partner mogelijk zijn DNS-records bijwerken om federatie met u in te schakelen. Zie stap 1: bepalen of de partner de DNS-tekstrecords moet bijwerken.

De URL van de uitgever in de SAML-aanvraag die is verzonden door Microsoft Entra ID voor externe federaties is nu een tenant-eindpunt, terwijl het eerder een globaal eindpunt was. Bestaande federaties met het globale eindpunt blijven werken. Maar voor nieuwe federaties stelt u de doelgroep van de externe SAML of WS-Fed IdP in op een tenant-eindpunt. Zie de sectie SAML 2.0 en de sectie WS-Fed voor vereiste kenmerken en claims.

Vervaldatum van handtekeningcertificaat

Als u de metagegevens-URL opgeeft in de IdP-instellingen, wordt het handtekeningcertificaat automatisch vernieuwd wanneer het verloopt. Als het certificaat echter om welke reden dan ook vóór de verlooptijd wordt geroteerd of als u geen metagegevens-URL opgeeft, kan de Microsoft Entra-id het niet vernieuwen. In dit geval moet u het handtekeningcertificaat handmatig bijwerken.

Verloop van sessie

Als de Microsoft Entra-sessie verloopt of ongeldig wordt en de federatieve IdP eenmalige aanmelding heeft ingeschakeld, ervaart de gebruiker SSO. Als de sessie van de federatieve gebruiker geldig is, wordt de gebruiker niet gevraagd zich opnieuw aan te melden. Anders wordt de gebruiker omgeleid naar de IdP voor aanmelding.

Andere overwegingen

Hier volgen andere overwegingen bij het federeren met een SAML/WS-Fed-id-provider.

Federatie lost geen aanmeldingsproblemen op die worden veroorzaakt door een gedeeltelijk gesynchroniseerde tenancy, waarbij de on-premises gebruikersidentiteiten van een partner niet volledig worden gesynchroniseerd met Microsoft Entra in de cloud. Deze gebruikers kunnen zich niet aanmelden met een B2B-uitnodiging, dus ze moeten in plaats daarvan de eenmalige wachtwoordcode van de e-mail gebruiken functie. De functie SAML/WS-Fed IdP-federatie is bedoeld voor partners met hun eigen door IdP beheerde organisatieaccounts, maar geen Microsoft Entra-aanwezigheid.

Federatie vervangt niet de noodzaak van B2B-gastaccounts in uw directory. Met B2B-samenwerking wordt er een gastaccount gemaakt voor de gebruiker in uw personeelstenantmap, ongeacht de gebruikte verificatie- of federatiemethode. Met dit gebruikersobject kunt u toegang verlenen tot toepassingen, rollen toewijzen en lidmaatschap in beveiligingsgroepen definiëren.

Momenteel biedt de federatiefunctie Microsoft Entra SAML/WS-Fed geen ondersteuning voor het verzenden van een ondertekend verificatietoken naar de SAML-id-provider.

SAML/WS-Fed IdP-federatie configureren

Stap 1: Bepalen of de partner de DNS-tekstrecords moet bijwerken

Gebruik de volgende stappen om te bepalen of de partner de DNS-records moet bijwerken om federatie met u in te schakelen.

Controleer de passieve verificatie-URL van de partner om te zien of het domein overeenkomt met het doeldomein of een host in het doeldomein. Met andere woorden, bij het instellen van federatie voor

fabrikam.com:- Als het eindpunt voor passieve verificatie

https://fabrikam.comofhttps://sts.fabrikam.com/adfsis (een host in hetzelfde domein), zijn er geen DNS-wijzigingen nodig. - Als het eindpunt voor passieve verificatie wel of

https://fabrikamconglomerate.com/adfshttps://fabrikam.co.uk/adfsniet overeenkomt met het fabrikam.com domein, moet de partner dus een tekstrecord voor de verificatie-URL toevoegen aan de DNS-configuratie.

- Als het eindpunt voor passieve verificatie

Als DNS-wijzigingen nodig zijn op basis van de vorige stap, vraagt u de partner om een TXT-record toe te voegen aan de DNS-records van zijn domein, zoals in het volgende voorbeeld:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Stap 2: De IdP van de partnerorganisatie configureren

Vervolgens moet uw partnerorganisatie zijn IdP configureren met de vereiste claims en vertrouwensrelaties van Relying Party.

Notitie

Ter illustratie van het configureren van een SAML/WS-Fed IdP voor federatie, gebruiken we Active Directory Federation Services (AD FS) als voorbeeld. Zie het artikel SAML/WS-Fed IdP-federatie configureren met AD FS, die voorbeelden geeft van het configureren van AD FS als SAML 2.0 of WS-Fed IdP ter voorbereiding op federatie.

SAML 2.0-configuratie

Microsoft Entra B2B kan worden geconfigureerd voor federatie met IDP's die gebruikmaken van het SAML-protocol met specifieke vereisten die in deze sectie worden vermeld. Zie Een SAML 2.0 Identity Provider (IdP) gebruiken voor eenmalige aanmelding voor meer informatie over het instellen van een vertrouwensrelatie tussen uw SAML IdP en Microsoft Entra-id.

Notitie

U kunt nu SAML/WS-Fed IdP-federatie instellen met andere geverifieerde domeinen van Microsoft Entra ID. Meer informatie

Vereiste SAML 2.0-kenmerken en -claims

De volgende tabellen bevatten vereisten voor specifieke kenmerken en claims die moeten worden geconfigureerd op de IdP van derden. Als u federatie wilt instellen, moeten de volgende kenmerken worden ontvangen in het SAML 2.0-antwoord van de IdP. Deze kenmerken kunnen worden geconfigureerd door een koppeling te maken naar het XML-bestand van de online beveiligingstokenservice of door ze handmatig in te voeren.

Notitie

Zorg ervoor dat de waarde overeenkomt met de cloud waarvoor u externe federatie instelt.

Tabel 1. Vereiste kenmerken voor het SAML 2.0-antwoord van de IdP.

| Kenmerk | Weergegeven als |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Doelgroep |

https://login.microsoftonline.com/<tenant ID>/ (Aanbevolen) Vervang <tenant ID> door de tenant-id van de Microsoft Entra-tenant waarmee u federatie instelt.In de SAML-aanvraag die is verzonden door Microsoft Entra ID voor externe federaties, is de URL van de uitgever een tenanteindpunt (bijvoorbeeld https://login.microsoftonline.com/<tenant ID>/). Voor nieuwe federaties raden we aan dat al onze partners de doelgroep van de SAML of WS-Fed idP instellen op een tenant-eindpunt. Eventuele bestaande federaties die zijn geconfigureerd met het globale eindpunt (bijvoorbeeld urn:federation:MicrosoftOnline) blijven werken, maar nieuwe federaties werken niet meer als uw externe IdP een url voor globale verlener verwacht in de SAML-aanvraag die is verzonden door Microsoft Entra ID. |

| Verlener | De verlener-URI van de IdP van de partner, bijvoorbeeld http://www.example.com/exk10l6w90DHM0yi... |

Tabel 2. Vereiste claims voor het SAML 2.0-token dat is uitgegeven door de IdP.

| Kenmerknaam | Weergegeven als |

|---|---|

| NameID-indeling | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

WS-Fed configuratie

Microsoft Entra B2B kan worden geconfigureerd voor federatie met IDP's die gebruikmaken van het WS-Fed-protocol. In deze sectie worden de vereisten besproken. Momenteel zijn de twee WS-Fed providers die zijn getest op compatibiliteit met Microsoft Entra ID AD FS en Shibboleth. Voor meer informatie over het tot stand brengen van een relying party-vertrouwensrelatie tussen een WS-Fed-compatibele provider met Microsoft Entra-id, raadpleegt u het 'STS Integration Paper using WS Protocols' (StS Integration Paper using WS Protocols) die beschikbaar is in de compatibiliteitsdocumenten voor Microsoft Entra-id-providers.

Notitie

U kunt nu SAML/WS-Fed IdP-federatie instellen met andere geverifieerde domeinen van Microsoft Entra ID. Meer informatie

Vereiste WS-Fed kenmerken en claims

De volgende tabellen bevatten vereisten voor specifieke kenmerken en claims die moeten worden geconfigureerd op de WS-Fed IdP van derden. Als u federatie wilt instellen, moeten de volgende kenmerken worden ontvangen in het WS-Fed bericht van de IdP. Deze kenmerken kunnen worden geconfigureerd door een koppeling te maken naar het XML-bestand van de online beveiligingstokenservice of door ze handmatig in te voeren.

Notitie

Zorg ervoor dat de waarde overeenkomt met de cloud waarvoor u externe federatie instelt.

Tabel 3. Vereiste kenmerken in het WS-Fed bericht van de IdP.

| Kenmerk | Weergegeven als |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Doelgroep |

https://login.microsoftonline.com/<tenant ID>/ (Aanbevolen) Vervang <tenant ID> door de tenant-id van de Microsoft Entra-tenant waarmee u federatie instelt.In de SAML-aanvraag die is verzonden door Microsoft Entra ID voor externe federaties, is de URL van de uitgever een tenanteindpunt (bijvoorbeeld https://login.microsoftonline.com/<tenant ID>/). Voor nieuwe federaties raden we aan dat al onze partners de doelgroep van de SAML of WS-Fed idP instellen op een tenant-eindpunt. Eventuele bestaande federaties die zijn geconfigureerd met het globale eindpunt (bijvoorbeeld urn:federation:MicrosoftOnline) blijven werken, maar nieuwe federaties werken niet meer als uw externe IdP een url voor globale verlener verwacht in de SAML-aanvraag die is verzonden door Microsoft Entra ID. |

| Verlener | De verlener-URI van de IdP van de partner, bijvoorbeeld http://www.example.com/exk10l6w90DHM0yi... |

Tabel 4. Vereiste claims voor het WS-Fed token dat is uitgegeven door de IdP.

| Kenmerk | Weergegeven als |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Stap 3: SAML/WS-Fed IdP-federatie configureren in Externe Microsoft Entra-ID

Configureer vervolgens federatie met de IdP die is geconfigureerd in stap 1 in Externe Id van Microsoft Entra. U kunt het Microsoft Entra-beheercentrum of de Microsoft Graph API gebruiken. Het kan 5-10 minuten duren voordat het federatiebeleid van kracht wordt. Probeer gedurende deze tijd geen uitnodiging in te wisselen voor het federatiedomein. De volgende kenmerken zijn vereist:

- URI van de verlener van de IdP van de partner

- Passieve verificatie-eindpunt van partner-idP (alleen https wordt ondersteund)

- Certificaat

Federatie configureren in het Microsoft Entra-beheercentrum

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van een externe identiteitsprovider.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram Instellingen

in het bovenste menu en gaat u naar uw tenant vanuit het menu Mappen.

in het bovenste menu en gaat u naar uw tenant vanuit het menu Mappen.Blader naar >Externe identiteiten>alle id-providers.

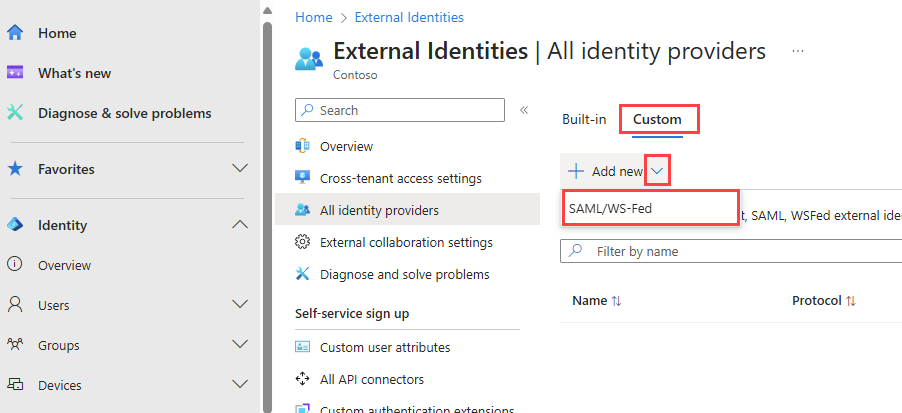

Selecteer het tabblad Aangepast en selecteer vervolgens Nieuwe>SAML/WS-Fed toevoegen.

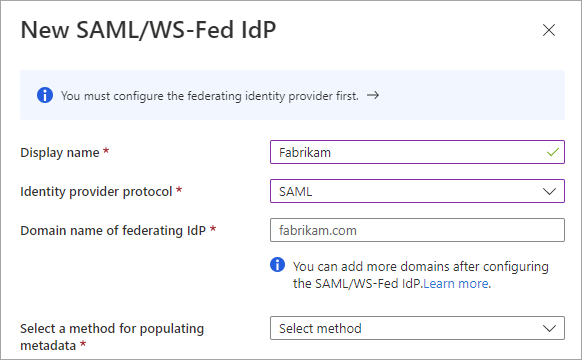

Voer op de pagina Nieuwe SAML/WS-Fed IdP het volgende in:

- Weergavenaam: voer een naam in om de IdP van de partner te identificeren.

- Protocol van id-provider: selecteer SAML of WS-Fed.

- Domeinnaam van federatieve IdP: voer de idP-doeldomeinnaam van uw partner in voor federatie. Voer tijdens deze initiële configuratie slechts één domeinnaam in. U kunt later meer domeinen toevoegen.

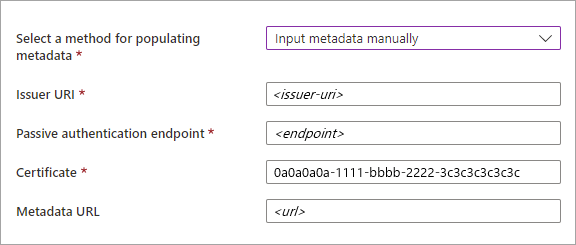

Selecteer een methode voor het invullen van metagegevens. Als u een bestand hebt dat de metagegevens bevat, kunt u de velden automatisch vullen door het metagegevensbestand parseren te selecteren en naar het bestand te bladeren. U kunt ook handmatig invoermetagegevens selecteren en de volgende gegevens invoeren:

- De VERLENER-URI van de SAML IdP van de partner of de entiteits-id van de WS-Fed IdP van de partner.

- Het passieve verificatie-eindpunt van de SAML IdP van de partner of het passieve aanvrager-eindpunt van de WS-Fed IdP van de partner.

- Certificaat: de id van het handtekeningcertificaat.

- Metagegevens-URL: de locatie van de metagegevens van de IdP voor automatische verlenging van het handtekeningcertificaat.

Notitie

Metagegevens-URL is optioneel. We raden het echter ten zeerste aan. Als u de METAGEGEVENS-URL opgeeft, kan Microsoft Entra ID het handtekeningcertificaat automatisch vernieuwen wanneer het verloopt. Als het certificaat om welke reden dan ook wordt geroteerd vóór de verlooptijd of als u geen metagegevens-URL opgeeft, kan de Microsoft Entra-id het niet vernieuwen. In dit geval moet u het handtekeningcertificaat handmatig bijwerken.

Selecteer Opslaan. De id-provider wordt toegevoegd aan de lijst met SAML-/WS-Fed-id-providers .

(Optioneel) Ga als volgt te werk om meer domeinnamen toe te voegen aan deze federatieve id-provider:

Federatie configureren met behulp van de Microsoft Graph API

U kunt het resourcetype Microsoft Graph API samlOrWsFedExternalDomainFederation instellen met een id-provider die ondersteuning biedt voor het SAML- of WS-Fed-protocol.

Order voor inwisseling configureren (B2B-samenwerking in gebruikersomgevingen)

Als u federatie configureert in uw personeelstenant voor B2B-samenwerking met een geverifieerd domein, moet u ervoor zorgen dat de federatieve IdP eerst wordt gebruikt tijdens het inwisselen van uitnodigingen. Configureer de Inwisselvolgorde instellingen in uw instellingen voor toegang tussen tenants voor binnenkomende B2B-samenwerking. Verplaats SAML/WS-Fed-id-providers naar het begin van de lijst met primaire id-providers om prioriteit te geven aan de inwisseling met de federatieve IdP. Voor B2B-samenwerking met een geverifieerd domein moet u de federatieve IdP de primaire id-provider maken voor het inwisselen van uitnodigingen. over andere id-providers tijdens het inwisselen van uitnodigingen.

U kunt de federatie-instelling testen door een nieuwe B2B-gastgebruiker uit te nodigen. Zie Microsoft Entra B2B-samenwerkingsgebruikers toevoegen in het Microsoft Entra-beheercentrum voor meer informatie.

Notitie

De instellingen van het Microsoft Entra-beheercentrum voor de configureerbare inwisselingsfunctie worden momenteel geïmplementeerd voor klanten. Totdat de instellingen beschikbaar zijn in het beheercentrum, kunt u de inwisselingsorder voor uitnodigingen configureren met behulp van de Microsoft Graph REST API (bètaversie). Zie voorbeeld 2: De standaardconfiguratie voor uitnodigingen inwisselen bijwerken in de microsoft Graph-referentiedocumentatie.

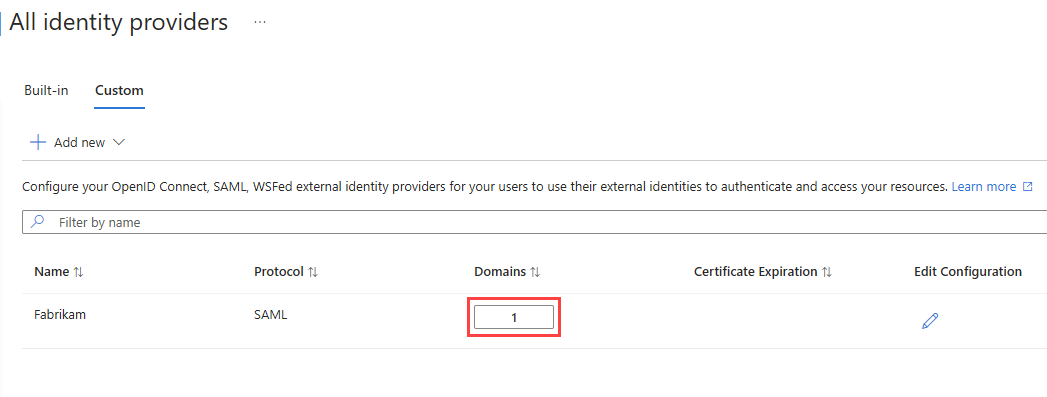

Hoe kan ik het certificaat of de configuratiegegevens bijwerken?

Op de pagina Alle id-providers kunt u de lijst met SAML/WS-Fed id-providers bekijken die zijn geconfigureerd en de vervaldatum van hun certificaat. In deze lijst kunt u certificaten vernieuwen en andere configuratiegegevens wijzigen.

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van een externe identiteitsprovider.

Blader naar >Externe identiteiten>alle id-providers.

Selecteer het tabblad Aangepast .

Blader naar een id-provider in de lijst of gebruik het zoekvak.

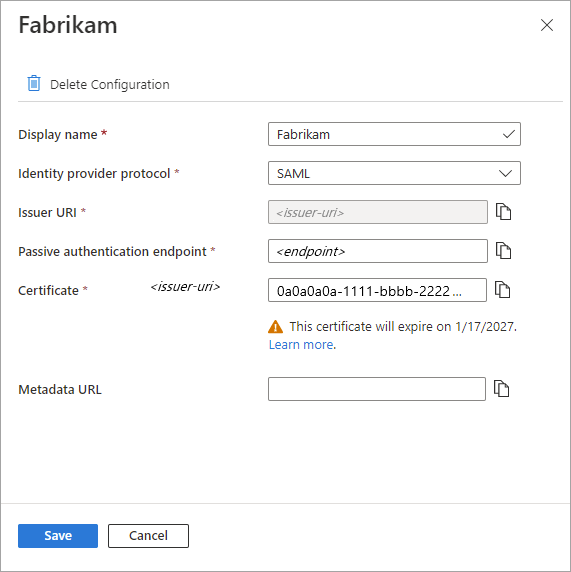

Ga als volgende te werk om het certificaat bij te werken of configuratiegegevens te wijzigen:

- Selecteer in de kolom Configuratie voor de id-provider de koppeling Bewerken.

- Wijzig op de configuratiepagina een van de volgende details:

- Weergavenaam: weergavenaam voor de organisatie van de partner.

- Protocol van id-provider: selecteer SAML of WS-Fed.

- Eindpunt voor passieve verificatie: het passieve eindpunt van de IdP van de partner.

- Certificaat: de id van het handtekeningcertificaat. Voer een nieuwe certificaat-id in om deze te vernieuwen.

- Metagegevens-URL: de URL met de metagegevens van de partner, die wordt gebruikt voor het automatisch vernieuwen van het handtekeningcertificaat.

- Selecteer Opslaan.

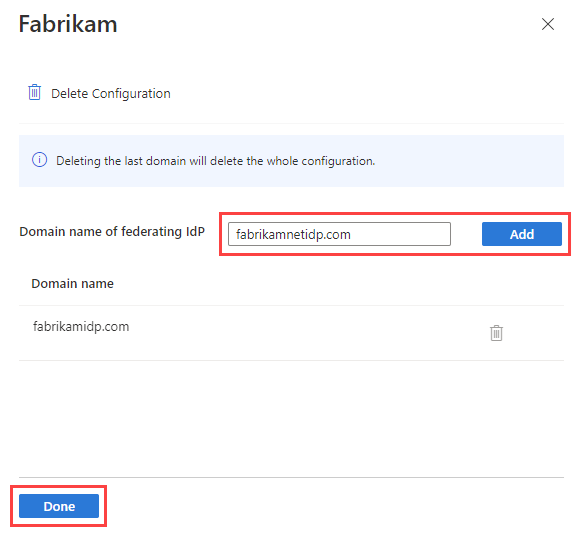

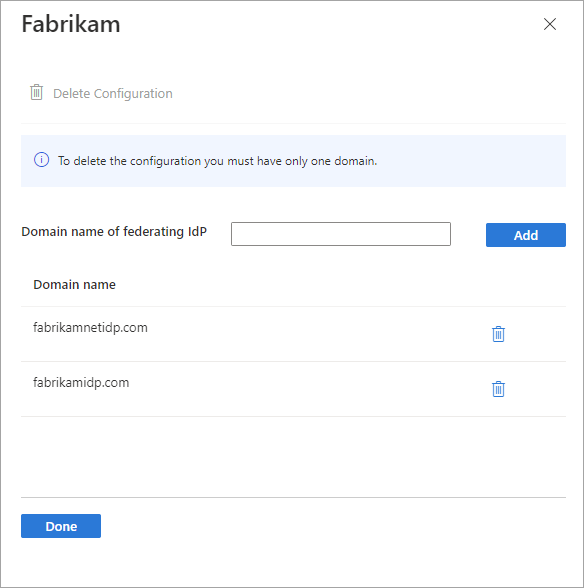

Als u de domeinen wilt bewerken die aan de partner zijn gekoppeld, selecteert u de koppeling in de kolom Domeinen . In het deelvenster Domeindetails:

- Als u een domein wilt toevoegen, typt u de domeinnaam naast de domeinnaam van federatieve IdP en selecteert u Vervolgens Toevoegen. Herhaal dit voor elk domein dat u wilt toevoegen.

- Als u een domein wilt verwijderen, selecteert u het pictogram Verwijderen naast het domein.

- Wanneer u klaar bent, selecteert u Gereed.

Notitie

Als u federatie met een partner wilt verwijderen, verwijdert u eerst alle domeinen behalve één en volgt u de stappen in de volgende sectie.

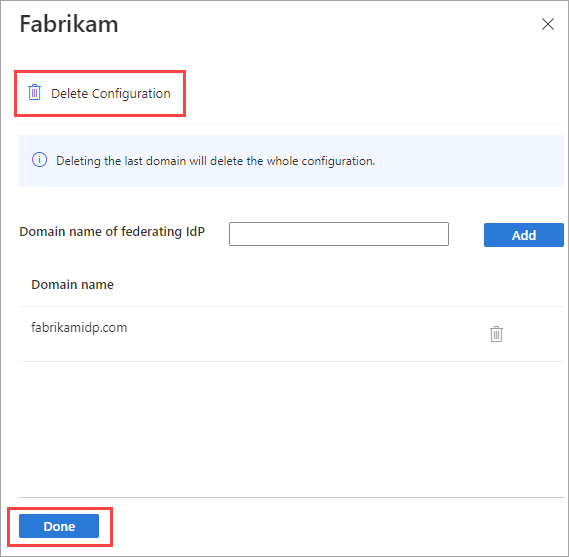

Hoe kan ik federatie verwijderen?

U kunt uw federatieconfiguratie verwijderen. Als u dit doet, kunnen federatieve gastgebruikers die hun uitnodigingen al hebben ingewisseld, zich niet meer aanmelden. U kunt ze echter opnieuw toegang geven tot uw resources door de inwisselingsstatus opnieuw in te stellen. Een configuratie voor een IdP verwijderen in het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een beheerder van een externe identiteitsprovider.

Blader naar >Externe identiteiten>alle id-providers.

Selecteer het tabblad Aangepast en schuif naar de id-provider in de lijst of gebruik het zoekvak.

Selecteer de koppeling in de kolom Domeinen om de domeingegevens van de IdP weer te geven.

Verwijder alle domeinen behalve een van de domeinen in de lijst met domeinnamen.

Selecteer Configuratie verwijderen en selecteer vervolgens Gereed.

Selecteer OK om het verwijderen te bevestigen.

U kunt federatie ook verwijderen met behulp van het Microsoft Graph API resourcetype samlOrWsFedNalExternalDomainFederation.

Volgende stappen

Meer informatie over de inwisselingservaring voor uitnodigingen wanneer externe gebruikers zich aanmelden met verschillende id-providers.