Naslaginformatie over algemene bewerkingen voor Microsoft Entra

In deze sectie van de naslaghandleiding voor Microsoft Entra-bewerkingen worden de controles en acties beschreven die u moet uitvoeren om de algemene bewerkingen van Microsoft Entra-id te optimaliseren.

Notitie

Deze aanbevelingen zijn actueel vanaf de publicatiedatum, maar kunnen na verloop van tijd veranderen. Organisaties moeten hun operationele procedures voortdurend evalueren naarmate Microsoft-producten en -services zich in de loop van de tijd ontwikkelen.

Belangrijke operationele processen

Eigenaren toewijzen aan belangrijke taken

Voor het beheren van Microsoft Entra-id is de continue uitvoering van belangrijke operationele taken en processen vereist, die mogelijk geen deel uitmaken van een implementatieproject. Het is nog steeds belangrijk dat u deze taken instelt om uw omgeving te optimaliseren. De belangrijkste taken en de aanbevolen eigenaren zijn:

| Opdracht | Eigenaar |

|---|---|

| Verbeteringen van de identiteitsbeveiligingsscore aandrijven | InfoSec Operations Team |

| Microsoft Entra Verbinding maken Servers onderhouden | IAM Operations Team |

| IdFix-rapporten regelmatig uitvoeren en classificeren | IAM Operations Team |

| Microsoft Entra Verbinding maken Health Alerts for Sync and AD FS | IAM Operations Team |

| Als u Microsoft Entra Verbinding maken Health niet gebruikt, heeft de klant gelijkwaardige proces- en hulpprogramma's voor het bewaken van aangepaste infrastructuur | IAM Operations Team |

| Als u AD FS niet gebruikt, beschikt de klant over gelijkwaardige processen en hulpprogramma's om de aangepaste infrastructuur te bewaken | IAM Operations Team |

| Hybride logboeken bewaken: Privénetwerkconnectors van Microsoft Entra | IAM Operations Team |

| Hybride logboeken bewaken: Passthrough-verificatie agents | IAM Operations Team |

| Hybride logboeken bewaken: wachtwoord terugschrijven-service | IAM Operations Team |

| Hybride logboeken bewaken: on-premises gateway voor wachtwoordbeveiliging | IAM Operations Team |

| Hybride logboeken bewaken: NPS-extensie voor meervoudige verificatie van Microsoft Entra (indien van toepassing) | IAM Operations Team |

Wanneer u uw lijst controleert, moet u mogelijk een eigenaar toewijzen voor taken die een eigenaar missen of het eigendom aanpassen voor taken met eigenaren die niet overeenstemmen met de bovenstaande aanbevelingen.

Eigenaren aanbevolen leesmateriaal

Hybride beheer

Recente versies van on-premises onderdelen

Dankzij de meest recente versies van on-premises onderdelen beschikt de klant over de nieuwste beveiligingsupdates, prestatieverbeteringen en functionaliteit die kunnen helpen om de omgeving verder te vereenvoudigen. De meeste onderdelen hebben een automatische upgrade-instelling, waarmee het upgradeproces wordt geautomatiseerd.

Deze onderdelen omvatten:

- Microsoft Entra Connect

- Microsoft Entra private network connectors

- PassThrough-verificatieagents voor Microsoft Entra

- Microsoft Entra Verbinding maken Health Agents

Tenzij er een is ingesteld, moet u een proces definiëren om deze onderdelen bij te werken en waar mogelijk afhankelijk te zijn van de functie voor automatische upgrades. Als u onderdelen vindt die zes of meer maanden achterstand hebben, moet u zo snel mogelijk upgraden.

Hybride beheer aanbevolen leesmateriaal

- Microsoft Entra Verbinding maken: Automatische upgrade

- Meer informatie over Microsoft Entra-connectors voor privénetwerken | Automatische updates

Waarschuwingsbasislijn voor Microsoft Entra Verbinding maken Health

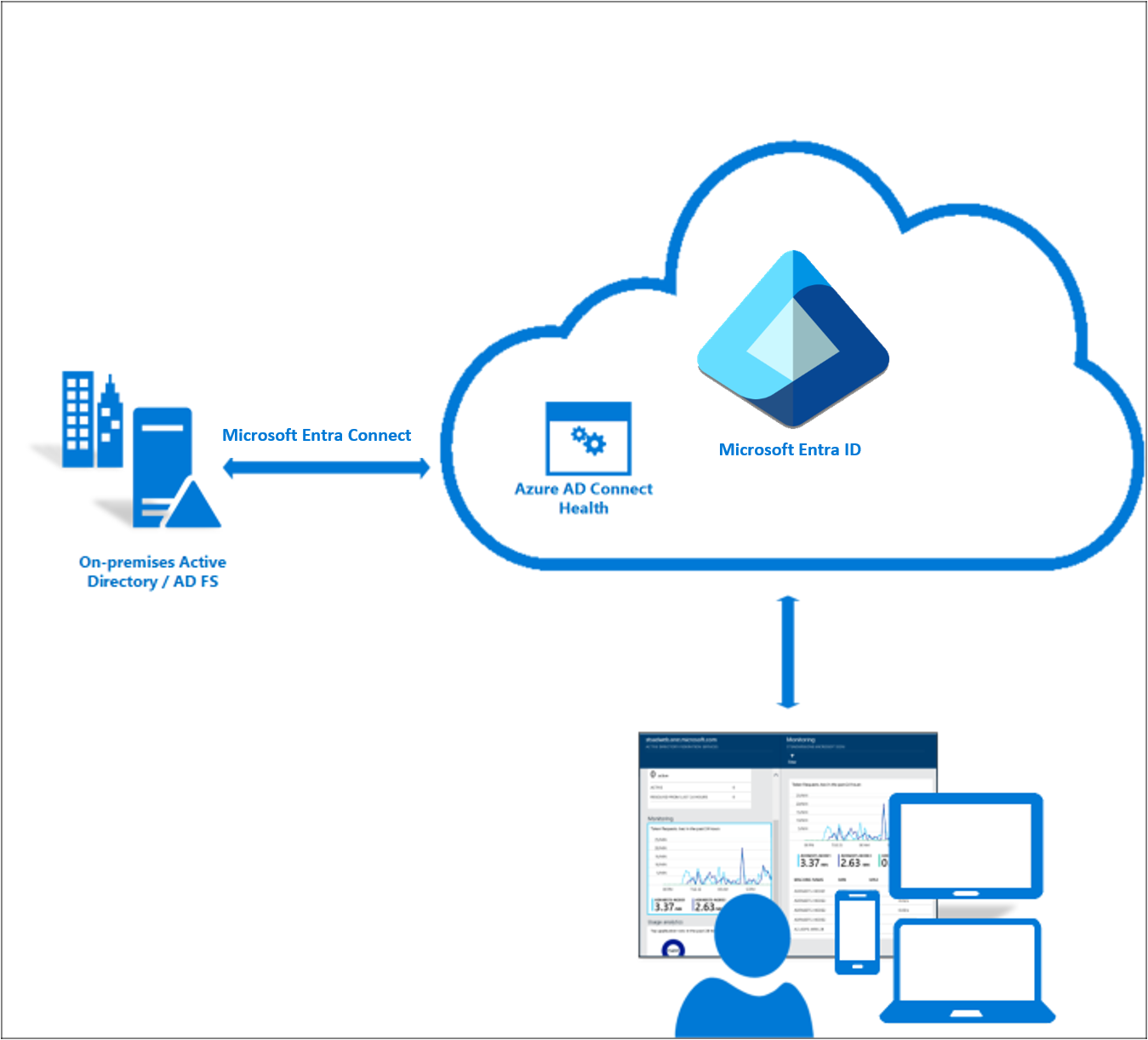

Organisaties moeten Microsoft Entra Verbinding maken Health implementeren voor bewaking en rapportage van Microsoft Entra Verbinding maken en AD FS. Microsoft Entra Verbinding maken en AD FS zijn essentiële onderdelen die het levenscyclusbeheer en de verificatie kunnen verbreken en daarom leiden tot storingen. Microsoft Entra Verbinding maken Health helpt bij het bewaken en verkrijgen van inzicht in uw on-premises identiteitsinfrastructuur en zorgt zo voor de betrouwbaarheid van uw omgeving.

Wanneer u de status van uw omgeving bewaakt, moet u onmiddellijk waarschuwingen met hoge ernst aanpakken, gevolgd door waarschuwingen met een lagere ernst.

Aanbevolen leesstatus voor Microsoft Entra Verbinding maken Health

On-premises agents logboeken

Voor sommige services voor identiteits- en toegangsbeheer zijn on-premises agents vereist om hybride scenario's mogelijk te maken. Voorbeelden hiervan zijn het opnieuw instellen van wachtwoorden, passthrough-verificatie (PTA), de Microsoft Entra-toepassingsproxy en de NPS-extensie voor meervoudige verificatie van Microsoft Entra. Het is belangrijk dat de basislijn van het operations-team en de status van deze onderdelen bewaakt door de logboeken van de onderdeelagent te archiveren en analyseren met behulp van oplossingen zoals System Center Operations Manager of SIEM. Het is even belangrijk dat uw Infosec Operations-team of helpdesk begrijpt hoe u patronen van fouten oplost.

On-premises agents logboeken aanbevolen leesmateriaal

- Problemen met toepassingsproxy oplossen

- Problemen met selfservice voor wachtwoordherstel oplossen

- Meer informatie over microsoft Entra-connectors voor privénetwerken

- Microsoft Entra Verbinding maken: Problemen met passthrough-verificatie oplossen

- Foutcodes voor de NPS-extensie voor Microsoft Entra-meervoudige verificatie oplossen

Beheer van on-premises agents

Het overnemen van best practices kan bijdragen tot de optimale werking van on-premises agents. Houd rekening met de volgende best practices:

- Meerdere Privénetwerkconnectors van Microsoft Entra per connectorgroep worden aanbevolen om naadloze taakverdeling en hoge beschikbaarheid te bieden door single points of failure te voorkomen bij het openen van de proxytoepassingen. Als u momenteel slechts één connector in een connectorgroep hebt die toepassingen verwerkt in de productie moet u ten minste twee connectoren implementeren voor redundantie.

- Het maken en gebruiken van een privénetwerkconnectorgroep voor foutopsporingsdoeleinden kan handig zijn voor scenario's voor probleemoplossing en bij het onboarden van nieuwe on-premises toepassingen. U wordt ook aangeraden netwerkhulpprogramma's zoals Message Analyzer en Fiddler te installeren op de verbindingsmachines.

- Er worden meerdere passthrough-verificatieagents aanbevolen om een naadloze taakverdeling en hoge beschikbaarheid te bieden door single points of failure te voorkomen tijdens de verificatiestroom. Zorg ervoor dat u ten minste twee passthrough-verificatieagents implementeert voor redundantie.

On-premises agents beheer aanbevolen leesmateriaal

- Meer informatie over microsoft Entra-connectors voor privénetwerken

- Passthrough-verificatie van Microsoft Entra - quickstart

Beheer op schaal

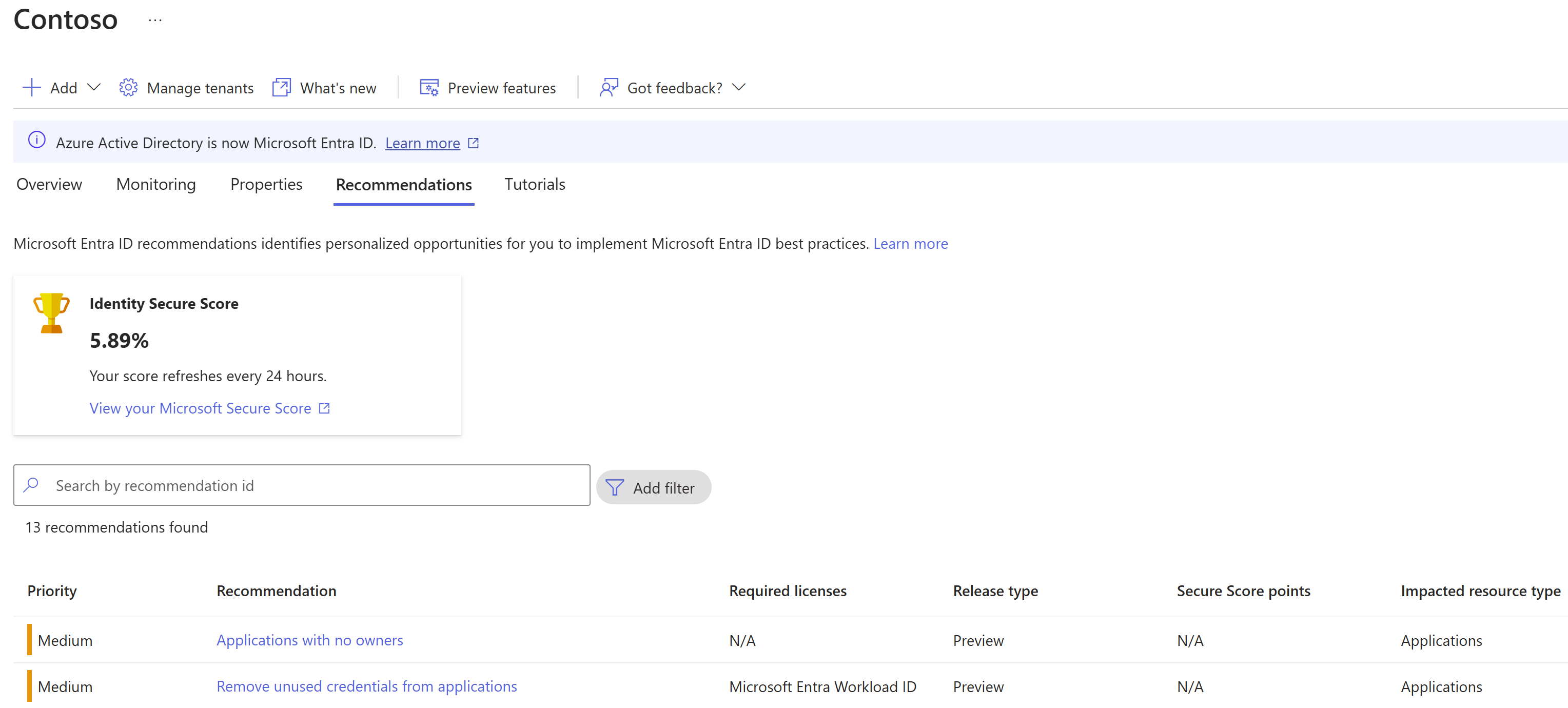

Identity Secure Score

De beveiligingsscore voor identiteiten biedt een meetbare meting van de beveiligingspostuur van uw organisatie. Het is belangrijk om voortdurend de gerapporteerde bevindingen te beoordelen en aan te pakken en ernaar te streven de hoogste score te hebben. De score helpt bij het volgende:

- Objectief meten van het beveiligingspostuur van uw identiteit

- Plannen van verbeteringen aan de identiteitsbeveiliging

- Evalueren van het succes van uw verbeteringen

Als uw organisatie momenteel geen programma heeft om wijzigingen te controleren in Identity Secure Score is het raadzaam een plan te implementeren en eigenaren toe te wijzen om acties voor verbetering te controleren en te stimuleren. Organisaties moeten zo snel mogelijk verbeteringsacties herstellen met een score-impact die hoger is dan 30.

Meldingen

Microsoft verzendt e-mailcommunicatie naar beheerders om verschillende wijzigingen in de service, noodzakelijke configuratie-updates te melden en fouten waarvoor beheerdersingrepen nodig zijn. Het is belangrijk dat klanten de e-mailadressen voor meldingen zo instellen dat meldingen worden verzonden naar de juiste teamleden die alle meldingen kunnen bevestigen en erop kunnen reageren. U wordt aangeraden meerdere geadresseerden toe te voegen aan het berichtencentrum en te verzoeken dat meldingen (inclusief Microsoft Entra Verbinding maken Statusmeldingen) worden verzonden naar een distributielijst of gedeeld postvak. Als u slechts één Global Beheer istrator-account met een e-mailadres hebt, moet u ten minste twee accounts configureren die geschikt zijn voor e-mail.

Er zijn twee Van-adressen die worden gebruikt door Microsoft Entra ID: o365mc@email2.microsoft.com, waarmee berichtencentrummeldingen worden verzonden; en azure-noreply@microsoft.comwaarmee meldingen worden verzonden met betrekking tot:

- Microsoft Entra-toegangsbeoordelingen

- Microsoft Entra Verbinding maken Health

- Microsoft Entra ID Protection

- Microsoft Entra Privileged Identity Management

- Verlopende certificaatmeldingen van enterprise-apps

- Meldingen van Enterprise-app inrichtings-service

Raadpleeg de volgende tabel voor informatie over het type meldingen dat wordt verzonden en waar u op deze meldingen kunt controleren:

| Meldingsbron | Wat wordt verzonden | Waar dit controleren |

|---|---|---|

| Technische contactpersoon | Synchronisatiefouten | Azure Portal - blade Eigenschappen |

| Berichtencentrum | Kennisgevingen over incidenten en degradatie van Identity Services en Microsoft 365-back-endservices | Office Portal |

| Wekelijkse samenvatting van Identity Protection | Identity Protection samenvatting | Blade Microsoft Entra ID Protection |

| Microsoft Entra Connect Health | Waarschuwingsmeldingen | Azure Portal - blade Microsoft Entra Verbinding maken Health |

| Meldingen voor bedrijfstoepassingen | Meldingen wanneer certificaten op het punt staan te verlopen en inrichtingsfouten | Azure Portal - Blade bedrijfstoepassing (elke app heeft een eigen instelling voor e-mailadressen) |

Meldingen aanbevolen leesmateriaal

Operationeel oppervlakgebied

AD FS-vergrendeling

Organisaties, die toepassingen configureren om rechtstreeks te verifiëren bij Microsoft Entra ID, profiteren van slimme vergrendeling van Microsoft Entra. Als u AD FS gebruikt in Windows Server 2012 R2, implementeert u de AD FS extranet vergrendelingsbeveiliging. Als u AD FS gebruikt op Windows Server 2016 of hoger, implementeert u slimme extranetvergrendeling. U wordt aangeraden ten minste de extranetvergrendeling in te schakelen om het risico op beveiligingsaanvallen tegen on-premises Active Directory in te perken. Als u echter AD FS in Windows 2016 of hoger, moet u ook de extranet slimme vergrendeling inschakelen die helpt aanvallen met wachtwoordspray te beperken.

Als AD FS alleen wordt gebruikt voor Microsoft Entra-federatie, zijn er enkele eindpunten die kunnen worden uitgeschakeld om de kwetsbaarheid voor aanvallen te minimaliseren. Als AD FS bijvoorbeeld alleen wordt gebruikt voor Microsoft Entra ID, moet u andere WS-Trust-eindpunten uitschakelen dan de eindpunten ingeschakeld voor gebruikersnaammixed en windowstransport.

Toegang tot machines met on-premises identiteitsonderdelen

De organisaties moeten de toegang tot de machines met on-premises hybride onderdelen op dezelfde manier vergrendelen als uw on-premises domein. Een back-upoperator of Hyper-V-beheerder mag zich bijvoorbeeld niet aanmelden bij de Microsoft Entra Verbinding maken Server om regels te wijzigen.

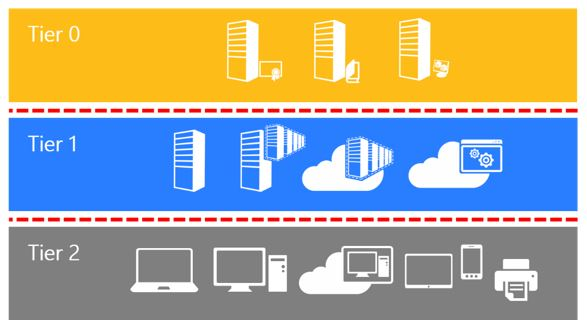

Het Active Directory administratieve lagenmodel is ontworpen voor de beveiliging van identiteitssystemen met een reeks bufferzones tussen volledig beheer van de omgeving (laag 0) en de werkstations met hoog risico waarop de meeste aanvallen zijn gericht.

Het lagenmodel bestaat uit drie niveaus en bevat alleen beheerdersaccounts, geen standaardgebruikersaccounts.

- Laag 0: directe controle over de ondernemings-id's in de omgeving. Laag 0 bevat accounts, groepen en andere activa die directe of indirecte controle hebben over het beheer van Active Directory-forest, -domeinen of -domeincontrollers en alle activa daarvan. De beveiligingsgevoeligheid van alle assets van laag 0 is gelijk omdat ze allemaal effectief controle over elkaar hebben.

- Laag 1: controle over bedrijfsservers en -toepassingen. De activa op laag 1 zijn serverbesturingssystemen, cloudservices en bedrijfstoepassingen. De administratoraccounts op laag 1 hebben controle over het beheer van een groot deel van de bedrijfswaarde die op deze activa wordt gehost. Een veelgebruikt voorbeeld is de rol van de serverbeheerders. Zij onderhouden deze besturingssystemen en kunnen invloed uitoefenen op alle bedrijfsservices.

- Laag 2: de controle over werkstations en apparaten van gebruikers. De administratoraccounts op laag 2 hebben controle over het beheer van een groot deel van de bedrijfswaarde die op werkstations en apparaten van gebruikers wordt gehost. Voorbeelden zijn de medewerkers van de helpdesk en computerondersteuning. Zij hebben immers invloed op de integriteit van nagenoeg alle gebruikersgegevens.

Vergrendel de toegang tot on-premises identiteitsonderdelen zoals Microsoft Entra Verbinding maken, AD FS en SQL-services op dezelfde manier als voor domeincontrollers.

Samenvatting

Er zijn vijf aspecten voor een veilige identiteitsinfrastructuur. Deze lijst helpt u bij het vinden van de acties die u moet uitvoeren om de bewerkingen voor Microsoft Entra-id te optimaliseren.

- Eigenaren toewijzen aan belangrijke taken.

- Het upgradeproces automatiseren voor on-premises hybride onderdelen.

- Implementeer Microsoft Entra Verbinding maken Health voor bewaking en rapportage van Microsoft Entra Verbinding maken en AD FS.

- De status van on-premises hybride onderdelen bewaken door de logboeken van de component agent te archiveren en te analyseren met behulp van System Center Operations Manager of een SIEM-oplossing.

- De beveiligingsverbeteringen Implementeren door uw beveiligingspostuur te meten met identity Secure Score.

- AD FS vergrendelen.

- Toegang tot machines vergrendelen met on-premises identiteitsonderdelen.

Volgende stappen

Raadpleeg de Microsoft Entra-implementatieplannen voor implementatiedetails over mogelijkheden die u niet hebt geïmplementeerd.