Problemen met passthrough-verificatie van Microsoft Entra oplossen

In dit artikel vindt u informatie over het oplossen van problemen met betrekking tot passthrough-verificatie van Microsoft Entra.

Belangrijk

Als u problemen ondervindt met het aanmelden van gebruikers met Pass-through-verificatie, schakelt u de functie niet uit en verwijder niet de Pass-through-verificatieagenten zonder dat u een uitsluitend cloudgebaseerd hybride identiteitsbeheerderaccount hebt om op terug te vallen.

Algemene problemen

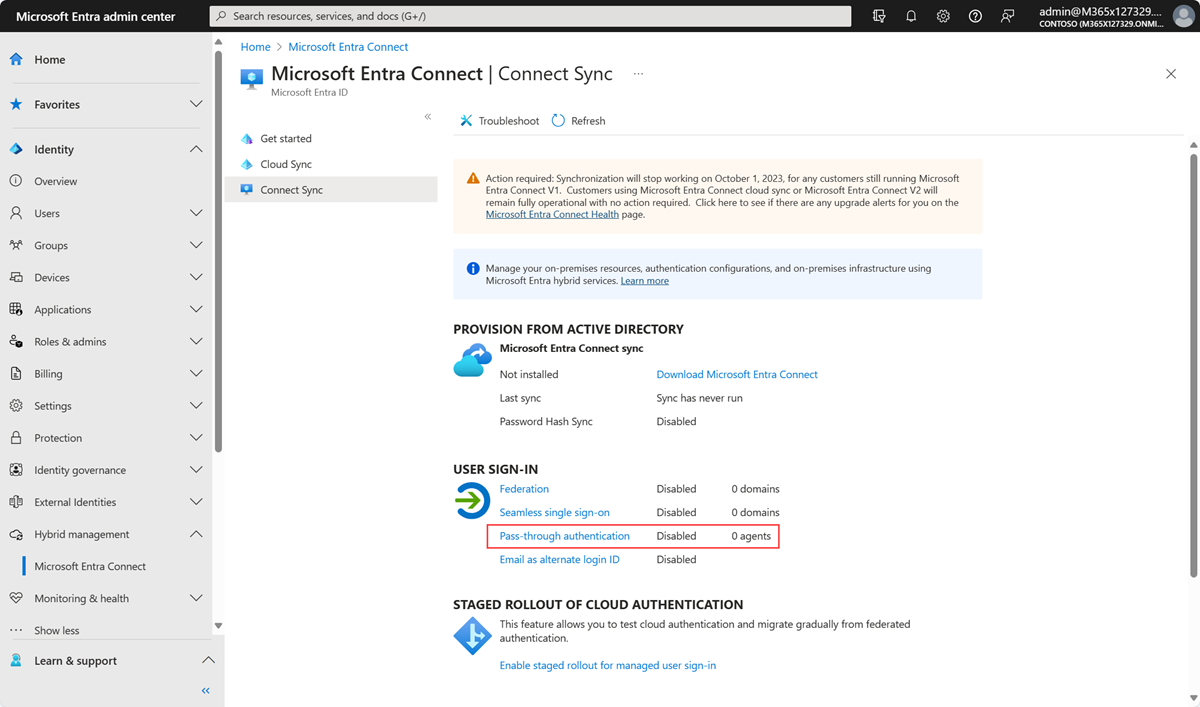

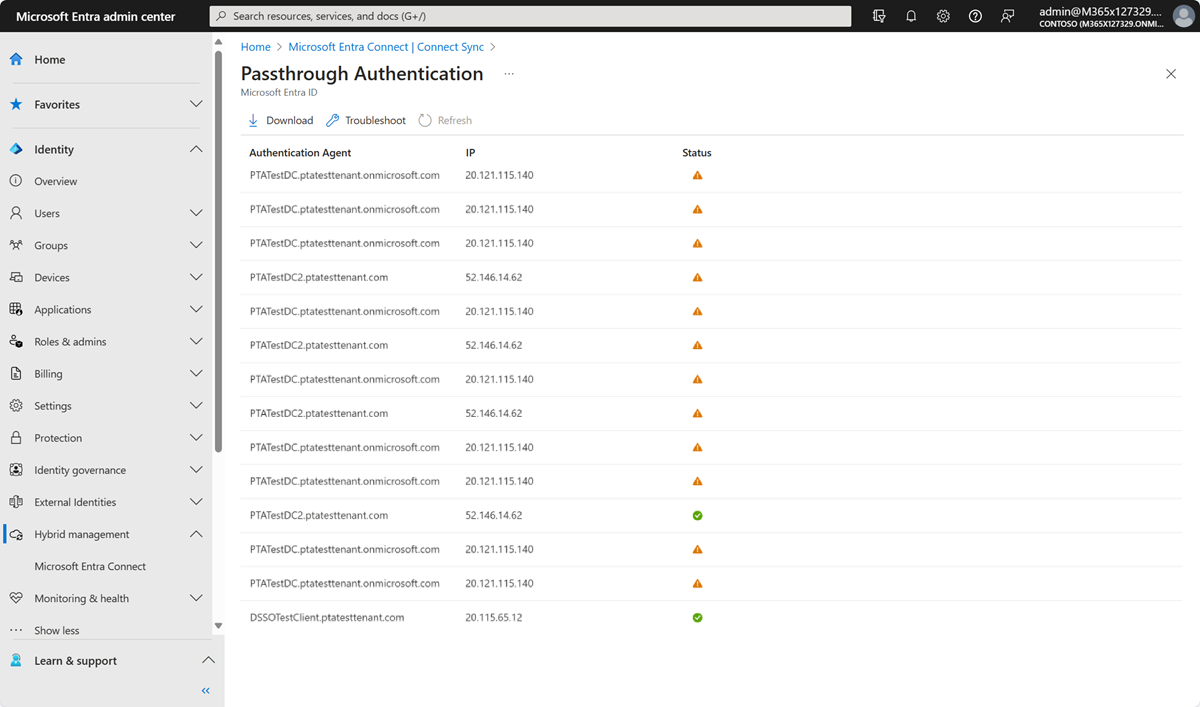

Status van de functie en verificatie-agents controleren

Zorg ervoor dat de functie Passthrough-verificatie nog steeds is ingeschakeld voor uw tenant en dat de status van Verificatie-agents Actief is, niet Inactief. U kunt de status controleren door naar het deelvenster Microsoft Entra Connect te gaan in het Microsoft Entra-beheercentrum.

Foutmeldingen voor gebruikers bij aanmelding

Als de gebruiker zich niet kan aanmelden met passthrough-verificatie, ziet deze mogelijk een van de volgende gebruikersfouten op het aanmeldingsscherm van Microsoft Entra:

| Fout | Beschrijving | Oplossing |

|---|---|---|

| AADSTS80001 | Kan geen verbinding maken met Active Directory | Zorg ervoor dat agentservers lid zijn van hetzelfde AD-forest als de gebruikers van wie wachtwoorden moeten worden gevalideerd, en dat ze verbinding kunnen maken met Active Directory. |

| AADSTS80002 | Er is een time-out opgetreden bij het verbinden met Active Directory | Controleer of Active Directory beschikbaar is en reageert op aanvragen van de agents. |

| AADSTS80004 | De gebruikersnaam die aan de agent is doorgegeven, is ongeldig | Zorg ervoor dat de gebruiker zich aanmeldt met de juiste gebruikersnaam. |

| AADSTS80005 | Bij de validatie is een onvoorspelbare WebException aangetroffen | Een tijdelijke fout. Probeer de aanvraag opnieuw. Als het probleem zich blijft voordoen, neemt u contact op met Microsoft Ondersteuning. |

| AADSTS80007 | Er is een fout opgetreden tijdens de communicatie met Active Directory | Controleer de agentlogboeken voor meer informatie en controleer of Active Directory werkt zoals verwacht. |

Gebruikers krijgen een ongeldige gebruikersnaam-/wachtwoordfout

Dit kan gebeuren wanneer de on-premises UserPrincipalName (UPN) van een gebruiker anders is dan de cloud-UPN van de gebruiker.

Als u wilt controleren of dit het probleem is, test u eerst of de passthrough-verificatie-agent correct werkt:

Maak een testaccount.

Importeer de PowerShell-module op de agentcomputer:

Import-Module "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\PassthroughAuthPSModule\PassthroughAuthPSModule.psd1"Voer de PowerShell-opdracht Aanroepen uit:

Invoke-PassthroughAuthOnPremLogonTroubleshooterWanneer u wordt gevraagd referenties in te voeren, voert u dezelfde gebruikersnaam en hetzelfde wachtwoord in die worden gebruikt om u aan te melden bij (https://login.microsoftonline.com).

Als u dezelfde gebruikersnaam-/wachtwoordfout krijgt, betekent dit dat de passthrough-verificatie-agent correct werkt en het probleem kan zijn dat de on-premises UPN niet routeerbaar is. Zie Alternatieve aanmeldings-id configureren voor meer informatie.

Belangrijk

Als de Microsoft Entra Connect-server geen lid is van een domein, een vereiste die wordt vermeld in Microsoft Entra Connect: Vereisten, treedt het probleem met de ongeldige gebruikersnaam of wachtwoord op.

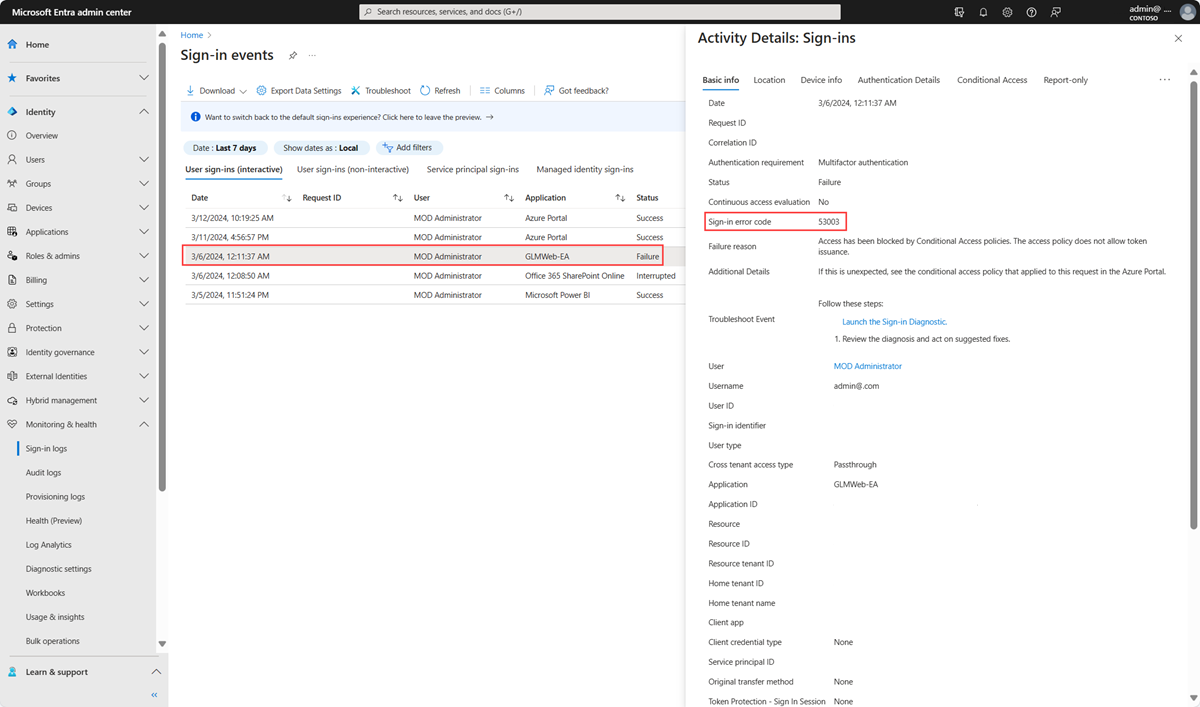

Redenen voor mislukte aanmelding in het Microsoft Entra-beheercentrum (vereist Premium-licentie)

Als aan uw tenant een Microsoft Entra ID P1- of P2-licentie is gekoppeld, kunt u ook het aanmeldactiviteitenrapport bekijken in het Microsoft Entra-beheercentrum.

Navigeer naar Microsoft Entra ID ->https://portal.azure.com/ van een specifieke gebruiker. Zoek naar het veld SIGN-IN ERROR CODE. Wijs de waarde van dat veld toe aan een reden en oplossing van de fout met behulp van de volgende tabel:

| Foutcode voor aanmelding | Reden van mislukte aanmelding | Resolutie |

|---|---|---|

| 50144 | Het Active Directory-wachtwoord van de gebruiker is verlopen. | Stel het wachtwoord van de gebruiker in uw on-premises Active Directory opnieuw in. |

| 80001 | Er is geen verificatieagent beschikbaar. | Een verificatieagent installeren en registreren. |

| 80002 | De wachtwoordvalidatieverzoek van de authenticatieagent is verlopen. | Controleer of uw Active Directory bereikbaar is via de verificatieagent. |

| 80003 | Ongeldig antwoord ontvangen door de verificatieagent. | Als het probleem consistent voorkomt bij meerdere gebruikers, controleert u uw Active Directory-configuratie. |

| 80004 | Onjuiste UPN (user principal name) gebruikt voor aanmeldingsaanvraag. | Vraag de gebruiker zich aan te melden met de juiste gebruikersnaam. |

| 80005 | Verificatieagent: er is een fout opgetreden. | Tijdelijke fout. Probeer het later opnieuw. |

| 80007 | Verificatieagent kan geen verbinding maken met Active Directory. | Controleer of uw Active Directory bereikbaar is via de verificatieagent. |

| 80010 | Verificatieagent kan wachtwoord niet ontsleutelen. | Als het probleem consistent reproduceerbaar is, installeert en registreert u een nieuwe verificatie-agent De-installeer de huidige. |

| 80011 | Authenticatie-agent kan de ontsleutelingssleutel niet ophalen. | Als het probleem consistent reproduceerbaar is, installeert en registreert u een nieuwe verificatie-agent En verwijder de huidige installatie. |

| 80014 | Validatieaanvraag werd beantwoord nadat de maximale verstreken tijd is overschreden. | Time-out van verificatie-agent. Open een ondersteuningsticket met de foutcode, correlatie-id en tijdstempel voor meer informatie over deze fout |

Belangrijk

Pass-through-verificatieagenten verifiëren Microsoft Entra-gebruikers door hun gebruikersnamen en wachtwoorden te valideren voor Active Directory door de Win32-aanmeldings-API aan te roepen. Als u in Active Directory de instelling 'Aanmelden bij' hebt ingesteld om de aanmeldingstoegang tot werkstations te beperken, moet u servers die passthrough-verificatie-agents hosten ook toevoegen aan de lijst met 'Aanmelden bij'-servers. Als u dit niet doet, kunnen uw gebruikers zich niet aanmelden bij Microsoft Entra-id.

Problemen met het installeren van de verificatieagent

Er is een onverwachte fout opgetreden

Verzamel agentlogboeken van de server en neem contact op met Microsoft Ondersteuning met uw probleem.

Problemen met de registratie van authenticatieagenten

Registratie van de verificatieagent is mislukt vanwege geblokkeerde poorten

Zorg ervoor dat de server waarop de verificatieagent is geïnstalleerd, kan communiceren met onze service-URL's en poorten die hier worden vermeld.

Registratie van de verificatieagent is mislukt vanwege token- of accountautorisatiefouten

Zorg ervoor dat u een hybride identiteitsbeheerdersaccount in de cloud gebruikt voor alle installatie- en registratiebewerkingen van Microsoft Entra Connect of zelfstandige verificatieagent. Er is een bekend probleem met MFA-accounts voor hybride identiteitsbeheerders; schakel MFA tijdelijk uit (alleen om de bewerkingen te voltooien) als tijdelijke oplossing.

Er is een onverwachte fout opgetreden

Verzamel agentlogboeken van de server en neem contact op met Microsoft Ondersteuning met uw probleem.

Problemen met het verwijderen van de verificatieagent

Waarschuwingsbericht bij het verwijderen van Microsoft Entra Connect

Als passthrough-verificatie is ingeschakeld op uw tenant en u Microsoft Entra Connect probeert te verwijderen, wordt het volgende waarschuwingsbericht weergegeven: Gebruikers kunnen zich niet aanmelden bij Microsoft Entra ID, tenzij er andere passthrough-verificatieagents op andere servers zijn geïnstalleerd.

Zorg ervoor dat uw installatie een hoge beschikbaarheid heeft voordat u Microsoft Entra Connect verwijdert om te voorkomen dat gebruikers zich niet kunnen aanmelden.

Problemen met het inschakelen van de functie

Het inschakelen van de functie is mislukt omdat er geen verificatieagents beschikbaar waren

U moet ten minste één actieve verificatieagent hebben om passthrough-verificatie in te schakelen voor uw tenant. U kunt een verificatieagent installeren door Microsoft Entra Connect of een zelfstandige verificatieagent te installeren.

Het inschakelen van de functie is mislukt vanwege geblokkeerde poorten

Zorg ervoor dat de server waarop Microsoft Entra Connect is geïnstalleerd, kan communiceren met onze service-URL's en poorten die hier worden vermeld.

Het inschakelen van de functie is mislukt vanwege token- of accountautorisatiefouten

Zorg ervoor dat u een hybride identiteitsbeheerdersaccount in de cloud gebruikt bij het inschakelen van de functie. Er is een bekend probleem met multi-factor authentication (MFA)-enabled Hybrid Identity Administrator-accounts; schakel MFA tijdelijk uit (alleen om de bewerking te voltooien) als tijdelijke oplossing.

Logboeken van de passthrough-verificatieagent verzamelen

Afhankelijk van het type probleem moet u op verschillende plaatsen zoeken naar logboeken van de passthrough-verificatieagent.

Microsoft Entra Connect-logboeken

Raadpleeg de Microsoft Entra Connect-logboeken op %ProgramData%\AADConnect\trace-*.log voor fouten met betrekking tot de installatie.

Gebeurtenislogboeken van verificatieagent

Voor fouten met betrekking tot de verificatie-agent opent u de toepassing Logboeken bekijken op de server en kijkt u onder Application and Service Logs\Microsoft\AzureAdConnect\AuthenticationAgent\Admin.

Voor gedetailleerde analyses, schakel het logboek 'Sessie' in (klik met de rechtermuisknop in de Event Viewer-toepassing om deze optie te vinden). Voer de verificatieagent niet uit als dit logboek is ingeschakeld tijdens normale bewerkingen. Gebruik dit alleen voor het oplossen van problemen. De inhoud van het logboek is pas zichtbaar nadat het logboek weer is uitgeschakeld.

Gedetailleerde traceringslogboeken

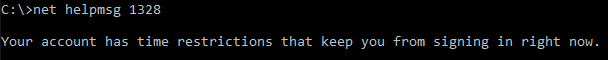

Als u fouten met gebruikersaanmelding wilt oplossen, zoekt u traceringslogboeken in %ProgramData%\Microsoft\Azure AD Connect Authentication Agent\Trace\. Deze logboeken bevatten redenen waarom het aanmelden van een specifieke gebruiker met de functie Passthrough-verificatie is mislukt. Deze fouten worden ook toegewezen aan de redenen voor aanmeldingsfouten die worden weergegeven in de voorgaande tabel met redenen voor aanmeldingsfouten. Hier volgt een voorbeeld van een logboekvermelding:

AzureADConnectAuthenticationAgentService.exe Error: 0 : Passthrough Authentication request failed. RequestId: 'df63f4a4-68b9-44ae-8d81-6ad2d844d84e'. Reason: '1328'.

ThreadId=5

DateTime=xxxx-xx-xxTxx:xx:xx.xxxxxxZ

U kunt beschrijvende details van de fout ('1328' in het voorgaande voorbeeld) ophalen door de opdrachtprompt te openen en de volgende opdracht uit te voeren (opmerking: vervang '1328' door het werkelijke foutnummer dat u in uw logboeken ziet):

Net helpmsg 1328

Aanmeldingslogboeken voor passthrough-verificatie

Als auditlogboekregistratie is ingeschakeld, vindt u aanvullende informatie in de beveiligingslogboeken van uw passthrough-verificatieserver. Een eenvoudige manier om aanmeldingsaanvragen op te vragen, is door beveiligingslogboeken te filteren met behulp van de volgende query:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ProcessName'] and (Data='C:\Program Files\Microsoft Azure AD Connect Authentication Agent\AzureADConnectAuthenticationAgentService.exe')]]</Select>

</Query>

</QueryList>

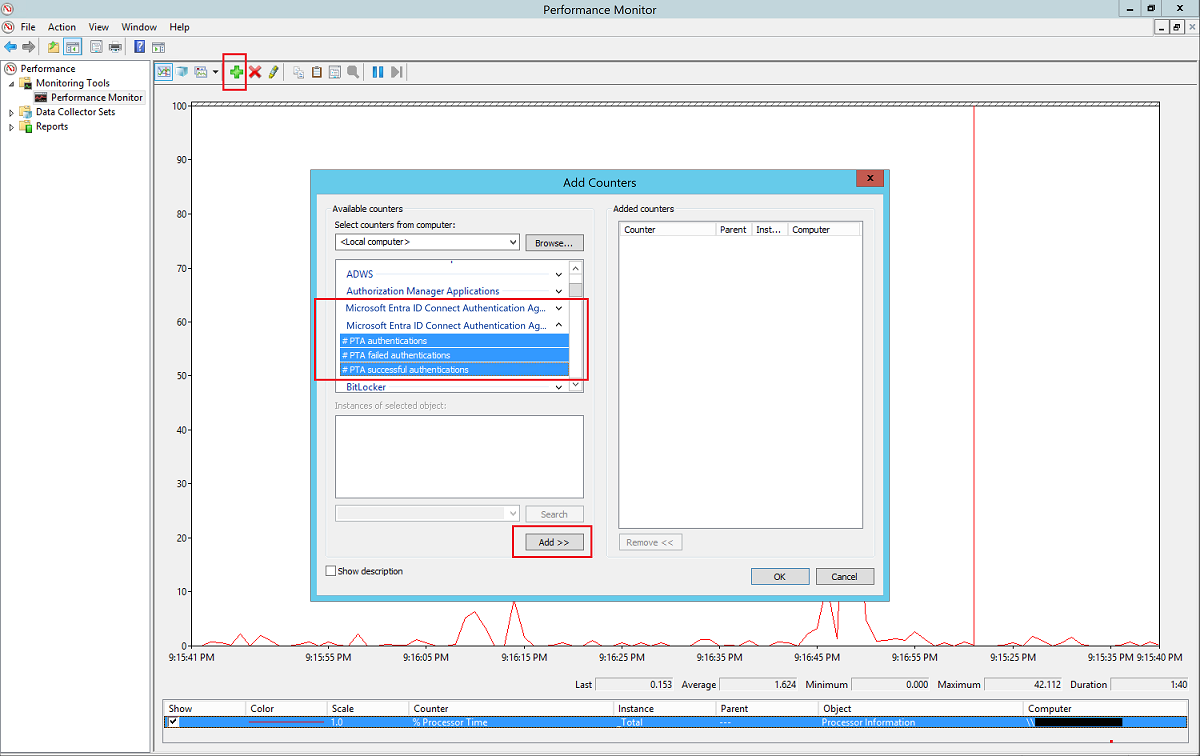

Prestatiemeter-tellers

Een andere manier om verificatieagents te bewaken, is door specifieke prestatiemeteritems bij te houden op elke server waarop de verificatieagent is geïnstalleerd. Gebruik de volgende globale tellers (# PTA-verificaties, #PTA mislukte verificaties en #PTA geslaagde verificaties) en foutmeteritems (# PTA-verificatiefouten):

Belangrijk

Passthrough-verificatie biedt hoge beschikbaarheid met behulp van meerdere verificatieagenten, en niet taakverdeling. Afhankelijk van uw configuratie ontvangen niet al uw verificatieagents ongeveer hetzelfde aantal aanvragen. Het is mogelijk dat een specifieke verificatieagent helemaal geen verkeer ontvangt.