Microsoft Entra Externe ID implementatiearchitecturen met Microsoft Entra

Ondernemingen kunnen Microsoft Entra gebruiken om meerdere use cases in te schakelen voor werknemers, partners en consumenten, mogelijk in combinatie. In dit artikel raden we aanbevolen procedures aan op basis van patronen om Microsoft Entra ID en de volgende architecturen voor externe identiteitsimplementatie veilig te implementeren en te gebruiken met Microsoft Entra. We bevatten informatie over elke architectuur en koppelingen naar resources.

- Architectuur op basis van werknemers en samenwerking

- Geïsoleerde toegang voor zakelijke partners

- Consumentgerichte architectuur

- Architectuurcombinaties

We definiëren de volgende personae op basis van hun relatie met uw organisatie.

- Personeel. Uw fulltime werknemers, parttime werknemers of contractanten voor uw organisatie.

- Zakenpartners. Organisaties met een zakelijke relatie met uw onderneming. Deze organisaties kunnen leveranciers, leveranciers, consultants en strategische allianties omvatten die samenwerken met uw onderneming om wederzijdse doelen te bereiken.

- Consumenten. Personen zoals klanten met wie u een zakelijke relatie hebt en die toegang hebben tot uw toepassingen om uw producten en services te kopen of te gebruiken.

- Externe gebruiker. Gebruikers die zich buiten uw organisatie bevinden, zoals zakelijke partners en consumenten.

In dit artikel worden de volgende overwegingen voor elke architectuur behandeld.

- Levenscyclus van het account. De mogelijkheid om bedrijfsregels te definiëren voor onboarding en offboard-gebruikersaccounts in de omgeving.

- Externe id-providers. Mogelijkheid om externe gebruikers van organisaties te verwerken met hun eigen id-provider (bijvoorbeeld een andere Microsoft Entra-tenant, SAML-federatieprovider) of sociale id-providers. Het verwijst ook naar de mogelijkheid om accounts in uw tenant te maken voor gebruikers die geen id-provider hebben.

- Referentiebeheer. Opties voor het beheren van referenties voor gebruikers, zoals wachtwoorden voor gebruikers die geen id-providers hebben of aanvullende verificatiefactoren.

- Ad-hocsamenwerking. Besturingselementen voor het toestaan of weigeren van gebruikers in de omgeving (personeelsgebruikers of andere externe gebruikers) met externe gebruikers in documenten, rapporten en vergelijkbare door de gebruiker gemaakte inhoud.

- Resourcetoewijzing op basis van rollen. Mogelijkheid om externe gebruikers toegang te verlenen tot resources, zoals toepassingstoewijzingen, groepslidmaatschappen of SharePoint-sitelidmaatschappen op basis van vooraf gedefinieerde set machtigingen, ingekapseld in een rol.

- Risicobeheer. Beveiligings-, operationele en nalevingsrisico's beoordelen en beheren wanneer u toegang tot externe gebruikers inschakelt.

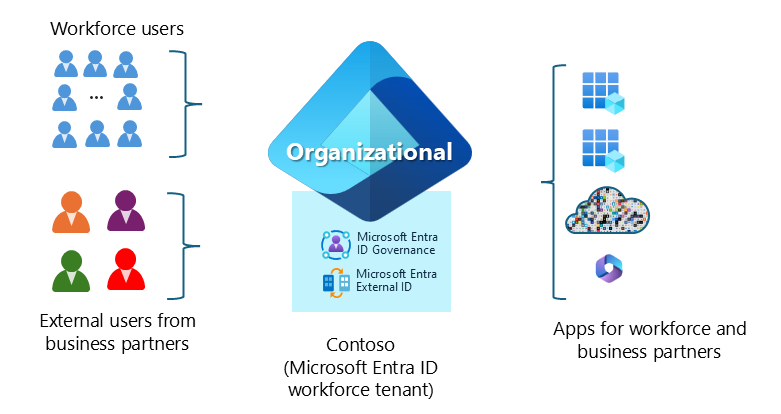

Architectuur op basis van werknemers en samenwerking

Met de architectuur op basis van werknemers en samenwerking kunnen uw werknemers samenwerken met zakelijke partners van externe organisaties. Het bevat besturingselementen om te beveiligen tegen onbevoegde toegang tot toepassingen.

Typische scenario's zijn werknemers die ad-hoc samenwerking initiëren door zakelijke partners uit te nodigen om inhoud te delen met behulp van productiviteitshulpprogramma's zoals SharePoint, Power BI, Microsoft Teams of uw Line-Of-Business-toepassingen. Gastgebruikers kunnen afkomstig zijn van externe organisaties die hun eigen id-provider hebben. Bijvoorbeeld een andere Microsoft Entra ID-tenant of een federatieve SAML-provider (Security Assertion Markup Language).

In de architectuur op basis van werknemers en samenwerking maakt de microsoft Entra ID-configuratietenant gebruik van Microsoft Entra Identity Governance en Microsoft Entra Externe ID om beleid te definiëren voor het verlenen van toegang tot bedrijfstoepassingen en -resources. Dit beleid omvat de levenscyclus en beveiligingsmaatregelen voor accounts en toegang.

Resources voor de implementatie van de architectuur op basis van werknemers en samenwerking

- Plan een Implementatie van Microsoft Entra B2B-samenwerking om governanceprocedures te beschrijven om beveiligingsrisico's te verminderen, nalevingsdoelen te bereiken en de juiste toegang te garanderen.

- Beheer de levenscyclus van werknemers met Microsoft Entra ID-governance legt uit hoe Identity Governance organisaties kan helpen de productiviteit en beveiliging te verdelen.

- Toegang beheren voor externe gebruikers in rechtenbeheer beschrijft instellingen voor het beheren van externe gebruikerstoegang.

Overwegingen voor personeels- en samenwerkingsgerichte architectuur

Levenscyclus van account

Gebruikers kunnen zakelijke partners uitnodigen voor de tenant in ad-hoc samenwerkingsscenario's. Definieer aangepaste processen voor het bijhouden en offboard van uitgenodigde externe gebruikers. Gasttoegang beheren met toegangsbeoordelingen beschrijft hoe u ervoor kunt zorgen dat gastgebruikers over de juiste toegang beschikken.

Zakelijke partners kunnen ook worden ge onboardd via Rechtenbeheer-toegangspakketten met ingebouwde besturingselementen, zoals goedkeuringswerkstromen. Gebruikersaccounts die zijn onboarded met Rechtenbeheer, hebben ingebouwde levenscyclus voor tracering en offboarding nadat ze geen toegang meer hebben tot toegangspakketten.

Beheerders kunnen ook selfservice-aanmeldings-/registratiestromen inschakelen voor specifieke toepassingen. Organisaties moeten aangepaste processen definiëren voor het bijhouden en offboarden van externe gebruikers op deze manier met behulp van functies zoals toegangsbeoordelingen of aanroepen naar Microsoft Graph.

Externe id-providers

Werknemers en samenwerkingsgerichte architectuur ondersteunt zakelijke partners van organisaties met Microsoft Entra of een SAML/WS-Federation-id-provider.

Zakelijke partners met zakelijke e-mailadressen, maar geen id-providers hebben toegang tot uw tenant met een eenmalige wachtwoordcode voor e-mail.

Indien nodig kunt u uw tenant configureren voor het onboarden van zakelijke partners met Microsoft-accounts, Google- of Facebook-id-providers voor sociale netwerken.

Beheerders hebben gedetailleerde controles voor id-providers.

Referentiebeheer

Als u wilt dat zakelijke partnergebruikers MFA uitvoeren, kunt u ervoor kiezen om de claim van de MFA-verificatiemethode van de specifieke organisatie van de partner te vertrouwen. Anders dwingt u deze gebruikersaccounts af om zich te registreren voor aanvullende verificatiemethoden voor MFA in Microsoft Entra-id.

Microsoft raadt aan meervoudige verificatie af te dwingen voor externe gebruikers. Verificatie en voorwaardelijke toegang voor B2B-gebruikers beschrijft hoe u beleid voor voorwaardelijke toegang maakt dat gericht is op gasten.

Ad-hocsamenwerking

Deze architectuur is geoptimaliseerd voor werknemers om te communiceren met zakelijke partners met behulp van Microsoft-samenwerkingsservices zoals Microsoft 365, Microsoft Teams en Power BI.

Resourcetoewijzing op basis van rollen

Verlenen toegang tot zakelijke partners met rechtenbeheertoegangspakketten met ingebouwde besturingselementen, zoals tijdgebonden toepassingsroltoewijzing en scheiding van taken voor specifieke externe organisaties.

Risicobeheer

Bepaal of zakelijke partners in uw organisatietenant van invloed zijn op het nalevingsbereik met toepasselijke regelgeving. Implementeer passende preventieve en rechercheur technische controles.

Nadat de onboarding is uitgevoerd, hebben zakelijke partners mogelijk toegang tot toepassingen en resources in omgevingen met uitgebreide sets machtigingen. Implementeer preventieve controles en rechercheurcontroles om onbedoelde blootstelling te beperken. Pas consistent de juiste machtigingen toe op alle omgevingsbronnen en toepassingen.

Er zijn veel methoden die kunnen worden gebruikt om risico's te beperken, afhankelijk van het resultaat van de risicoanalyse:

- Beperk gasttoegang tot eigenschappen en lidmaatschappen van hun eigen mapobjecten om schadelijke of onbedoelde pogingen tot inventarisatie en vergelijkbare reconnaissancetechnieken te voorkomen.

- Beperken wie gasten kan uitnodigen in de tenant. Sta gasten minimaal niet toe om andere gasten uit te nodigen.

- Toepassingsspecifieke besturingselementen toepassen om samenwerking zoals Microsoft Purview-informatiebarrières te beperken.

- Implementeer een acceptatielijstbenadering voor het bereik van toegestane organisaties voor externe samenwerking met mogelijkheden zoals toegangsinstellingen voor meerdere tenants en het toestaan van domeinen. De overgang naar beheerde samenwerking met Microsoft Entra B2B-samenwerking beschrijft hoe u externe toegang tot uw resources kunt beveiligen.

Andere overwegingen

Mogelijkheden die externe identiteiten gebruiken, kunnen worden toegevoegd aan uw maandelijkse kosten, afhankelijk van hun activiteit. Het factureringsmodel voor Microsoft Entra Externe ID op basis van maandelijkse actieve gebruikers kan van invloed zijn op uw beslissing om externe identiteitsfuncties te implementeren.

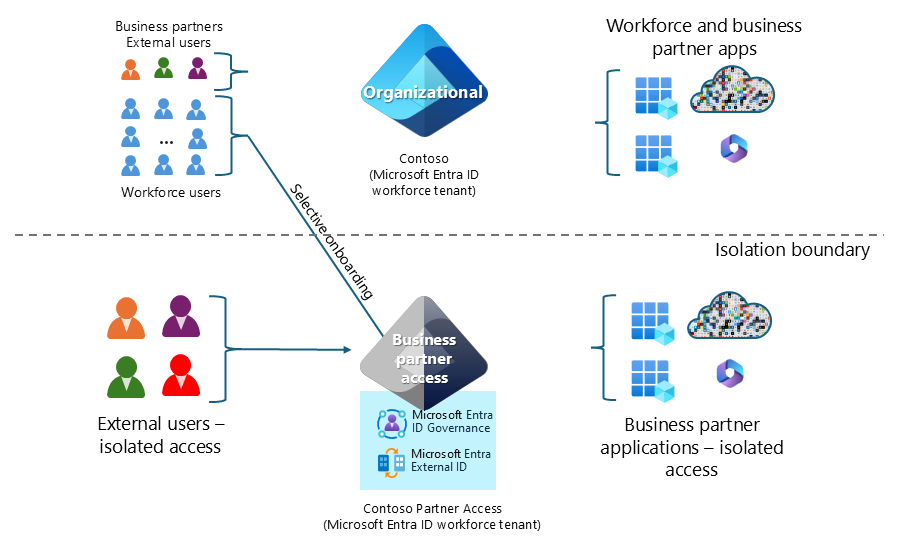

Geïsoleerde toegang voor zakelijke partners

De personeelsgerichte architectuur kan worden uitgebreid wanneer u wilt dat uw externe gebruikers worden geïsoleerd van uw organisatietenant, zodat er een duidelijke grens is voor toegang en zichtbaarheid tussen resources die zijn bedoeld voor interne of externe gebruikers. Hierdoor kunnen gebruikersaccounts van werknemers van uw werknemerstenant selectief worden toegevoegd aan externe gebruikersaccounts, als werknemers ook externe toepassingen moeten beheren of openen.

In deze architectuur maakt u een extra Door Microsoft Entra ID geconfigureerde tenant als grens. Het host toepassingen en resources, geïsoleerd van uw organisatietenant, die beschikbaar is voor externe gebruikers om te voldoen aan beveiliging, naleving en vergelijkbare vereisten. U kunt gestructureerde toegangstoewijzing configureren op basis van vooraf gedefinieerde bedrijfsrollen. U kunt synchronisatie tussen tenants gebruiken om de werknemersgebruikers van de bedrijfstenant naar de extra tenant te onboarden.

In het volgende diagram ziet u een voorbeeld van deze architectuur. Contoso start een nieuwe joint venture waarbij externe gebruikers en een beperkte subset van Contoso-gebruikers toegang hebben tot joint venture-toepassingen.

Supply chain management is een voorbeeld van deze architectuur waarin u toegang verleent aan externe gebruikers van verschillende leveranciers en een subset van selectief ge onboardde werknemersgebruikers voor supply chain-toepassingen en -resources.

In beide voorbeelden biedt de extra tenant voor partnertoegang resource-isolatie, beveiligingsbeleid en beheerrollen.

Configureer Microsoft Entra Identity Governance en Microsoft Entra Externe ID in de extra tenant met strengere controles, zoals:

- Gastgebruikersprofielen beperken

- Allowlist-organisaties en -apps voor samenwerking

- Levenscyclus van gastaccount definiëren, tijdslimietresourcetoewijzing, periodieke toegangsbeoordelingen plannen

- Strengere sets attestations toepassen als onderdeel van onboarding van externe gebruikers

U kunt deze architectuur uitbreiden met tenants voor samenwerking om meerdere isolatiegrenzen te maken op basis van bedrijfsvereisten (bijvoorbeeld isoleren per regio, per partner, per nalevingsbevoegdheid).

Geïsoleerde toegang voor implementatiebronnen van zakelijke partners

- Plan een Implementatie van Microsoft Entra B2B-samenwerking om governanceprocedures te beschrijven om beveiligingsrisico's te verminderen, nalevingsdoelen te bereiken en de juiste toegang te garanderen.

- Wat is een synchronisatie tussen tenants in Microsoft Entra ID, beschrijft hoe u automatisch microsoft Entra B2B-samenwerkingsgebruikers in tenants maakt, bijwerkt en verwijdert.

- Beheer de levenscyclus van werknemers met Microsoft Entra ID-governance legt uit hoe Identity Governance organisaties kan helpen de productiviteit en beveiliging te verdelen.

- Toegang beheren voor externe gebruikers in rechtenbeheer beschrijft instellingen voor het beheren van externe gebruikerstoegang.

Overwegingen voor geïsoleerde toegang voor zakelijke partners

Levenscyclus van account

Beperkte onboarding van werknemersgebruikers die via synchronisatie tussen tenants worden ge onboardd naar extra tenants. Ze kunnen worden gesynchroniseerd om ze te synchroniseren om een gebruikerstype lid te hebben met kenmerktoewijzingen die consistent zijn met hun gebruikerstype in de tenant van de organisatie.

Zakelijke partners kunnen worden ge onboardd via Rechtenbeheer-toegangspakketten met ingebouwde besturingselementen zoals goedkeuringswerkstromen. Gebruikersaccounts die zijn onboarded met Rechtenbeheer, hebben ingebouwde levenscyclus voor tracering en offboarding nadat ze geen toegang meer hebben tot resources per toegangspakketbeleid.

Hoewel deze architectuur niet is geoptimaliseerd voor werknemers die ad-hoc samenwerken in de extra tenant, kunnen zakelijke partners worden uitgenodigd door leden. Organisaties moeten aangepaste processen definiëren voor het bijhouden en offboarden van externe gebruikers op deze manier met behulp van mogelijkheden zoals Access Reviews of aanroepen naar Microsoft Graph.

Beheerders kunnen ook selfservice-aanmeldings-/registratiestromen inschakelen voor specifieke toepassingen. Organisaties moeten aangepaste processen definiëren voor het bijhouden en offboarden van externe gebruikers die op deze manier onboarding hebben uitgevoerd met behulp van mogelijkheden zoals Toegangsbeoordelingen of aanroepen naar Microsoft Graph.

Externe id-providers

Deze architectuur ondersteunt zakelijke partners van organisaties met Microsoft Entra of een SAML/WS-Federation-id-provider.

Zakelijke partners met zakelijke e-mailadressen, maar die geen id-providers hebben, hebben toegang tot uw tenant met een eenmalige wachtwoordcode voor e-mail.

Zakelijke partners kunnen onboarden met Microsoft-accounts, Google- of Facebook-id-providers voor sociale netwerken.

Referentiebeheer

Als u wilt dat gebruikers MFA uitvoeren, kunt u ervoor kiezen om de claim voor de MFA-verificatiemethode te vertrouwen die afkomstig is van de specifieke bedrijfspartnerorganisatie. Voor gebruikers die u niet als vertrouwde accounts configureert of geen id-provider hebt, kunnen ze andere verificatiemethoden registreren voor meervoudige verificatie (MFA).

Beheerders kunnen ervoor kiezen om MFA-verificatiemethoden en apparaatstatussen te vertrouwen voor werknemers die afkomstig zijn van de bedrijfstenant.

Beheerders kunnen ervoor kiezen om MFA-verificatiemethoden van zakelijke partners van specifieke organisaties te vertrouwen.

Maak beleidsregels voor voorwaardelijke toegang die zijn gericht op gasten om meervoudige verificatie af te dwingen voor externe gebruikers. Verificatie en voorwaardelijke toegang voor B2B-gebruikers beschrijven de verificatiestroom voor externe gebruikers die toegang hebben tot resources in uw organisatie.

Ad-hocsamenwerking

Ad-hoc samenwerking die werknemers initiëren, is mogelijk in deze architectuur. Het is echter niet geoptimaliseerd vanwege wrijving van de gebruikerservaring bij het schakelen tussen tenants. Gebruik in plaats daarvan resourcetoewijzing op basis van rollen om toegang te verlenen tot door de gebruiker gemaakte inhoudsopslagplaatsen (zoals SharePoint-sites) op basis van bedrijfsrollen.

Resourcetoewijzing op basis van rollen

Verlenen toegang tot zakelijke partners met Rechtenbeheer-toegangspakketten met ingebouwde besturingselementen. Voorbeelden van besturingselementen zijn tijdgebonden toewijzing van resourcerollen en scheiding van taken voor specifieke externe organisaties.

Risicobeheer

Deze architectuur beperkt het risico dat zakenpartners onbevoegde toegang krijgen (opzettelijk of kwaadwillig) tot resources in de bedrijfstenant vanwege de afzonderlijke beveiligingsgrens die wordt geboden door extra tenants. Een afzonderlijke tenant hebben om het toepasselijke regelgevingsbereik in de bedrijfstenant te kunnen bevatten.

Implementeer een acceptatielijstbenadering voor het bereik van toegestane organisaties voor externe samenwerking met mogelijkheden zoals toegangsinstellingen voor meerdere tenants en het toestaan van domeinen. De overgang naar beheerde samenwerking met Microsoft Entra B2B-samenwerking beschrijft hoe u externe toegang tot uw resources kunt beveiligen.

Beperk gasttoegang tot eigenschappen en lidmaatschappen van hun eigen mapobjecten om schadelijke of onbedoelde pogingen tot inventarisatie en vergelijkbare reconnaissancetechnieken te voorkomen.

Nadat de onboarding is uitgevoerd, hebben zakelijke partners mogelijk toegang tot toepassingen en resources in de omgeving met een brede set machtigingen. Implementeer preventieve controles en rechercheurcontroles om onbedoelde blootstelling te beperken. Pas consistent de juiste machtigingen toe op alle omgevingsbronnen en toepassingen.

Overige

Extra tenants in uw omgeving verhogen de operationele overhead en de algehele complexiteit.

Probeer zo weinig mogelijk tenants te maken om te voldoen aan de behoeften van uw bedrijf. Plan voor multitenant-organisaties in Microsoft 365 als u werknemers hebt die worden weergegeven als gasten in extra tenants die gescheiden zijn van de tenant van de organisatie.

Mogelijkheden die externe identiteiten gebruiken, kunnen worden toegevoegd aan uw maandelijkse kosten, afhankelijk van hun activiteit. Het factureringsmodel voor Microsoft Entra Externe ID bevat details.

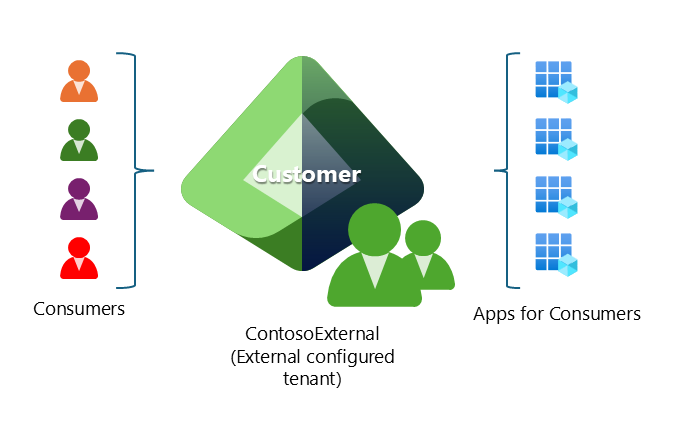

Consumentgerichte architectuur

De consumentgerichte architectuur is het meest geschikt voor toepassingen voor individuele consumenten, waar u mogelijk de volgende onderdelen nodig hebt:

- Sterk aangepaste huisstijl op verificatiepagina's, waaronder OP API gebaseerde verificatie voor systeemeigen apps en aangepaste DNS-domeinen (Domain Name System).

- Gebruikersbasissen die enorm groot zijn (mogelijk meer dan een miljoen gebruikers).

- Ondersteuning voor selfserviceregistratie met lokale e-mail en wachtwoord of federatie met sociale id-providers zoals Microsoft-account, Facebook en Google.

In consumentengerichte architectuur biedt een externe geconfigureerde tenant identiteitsservices aan toepassingen en resources die de consumenten van de toepassingen gebruiken.

In het volgende diagram ziet u een voorbeeld van een consumentgerichte architectuur.

Resources voor implementatie van consumentenarchitectuur

- Beveilig uw apps met behulp van externe id in een externe tenant hoe de CIAM-oplossing (Customer Identity and Access Management) van Microsoft helpt om apps beschikbaar te maken voor consumenten en zakelijke klanten. Voordelen van platformfuncties zijn verbeterde beveiliging, naleving en schaalbaarheid.

- In dit begeleide project : bouw een voorbeeld-app om Microsoft Entra Externe ID te evalueren voor naadloze en veilige registratie en aanmelding voor consumenten, ontdek hoe Microsoft Entra Externe ID veilige, naadloze aanmeldingservaringen voor uw consumenten en zakelijke klanten kan bieden. Verken het maken van tenants, app-registratie, stroomaanpassing en accountbeveiliging.

Aandachtspunten voor consumentenarchitectuur

Levenscyclus van account

Ondersteuning voor diepgaande aanpassing van aanmeldings- en aanmeldingservaringen voor consumenten, zoals aangepaste URL-domeinen, systeemeigen verificatie voor mobiele apps en aangepaste logica voor kenmerkverzameling.

Gebruik uitnodigingen om consumentenaccounts te onboarden.

Offboarding-ervaringen hebben aangepaste toepassingsontwikkeling nodig.

Externe id-providers

Consumenten registreren zelf een lokaal account met lokaal e-mailadres en wachtwoord.

Consumenten die een geldig e-mailadres hebben, kunnen eenmalige wachtwoordcode voor e-mail gebruiken.

Consumenten verifiëren zich met Google- en Facebook-aanmeldingen.

Referentiebeheer

Consumenten met lokale accounts kunnen wachtwoorden gebruiken.

Alle consumentenaccounts kunnen aanvullende verificatiemethoden, zoals e-mailverificatie, registreren voor meervoudige verificatie.

Ad-hocsamenwerking

De consumentgerichte architectuur is niet geoptimaliseerd voor ad-hocsamenwerking. Microsoft 365 wordt niet ondersteund.

Toepassingen hebben aangepaste logica nodig om samenwerkingsmogelijkheden te bieden, zoals het zoeken/kiezen van gebruikers en inhoudsgerichte werkstromen om toegang te delen/beheren.

Resourcetoewijzing op basis van rollen

Toepassingen kunnen app-rollen of -groepen ondersteunen. Met behulp van op rollen gebaseerd toegangsbeheer voor apps wordt beschreven hoe Microsoft Entra Externe ID kunt u toepassingsrollen definiëren voor uw toepassing en deze rollen toewijzen aan gebruikers en groepen.

Gebruik aangepaste logica of werkstromen om gebruikers toe te wijzen aan rollen of groepen.

Risicobeheer

Gebruikers kunnen alleen hun eigen gebruikersprofielen weergeven en beheren.

Toepassingen moeten aangepaste logica ontwikkelen om gebruikers in staat te stellen met elkaar te communiceren.

Overige

Voor Azure-resources die ondersteuning bieden voor uw toepassingsinfrastructuur, zoals Azure Web Apps, host u in een Azure-abonnement dat u koppelt aan een personeelstenant.

Architectuurcombinaties

De geaggregeerde set vereisten van uw organisatie past mogelijk niet alleen in één architectuur. Mogelijk moet u meerdere architecturen gebruiken of meerdere exemplaren van de architecturen implementeren die in dit artikel worden beschreven.

Een groot adviesbedrijf kan bijvoorbeeld de volgende architecturen implementeren:

- Personeels- en samenwerkingsarchitectuur voor werknemers en externe medewerkers zoals marketingbureaus en consultants.

- Geïsoleerde toegang voor zakelijke partners voor projecten zoals joint venture's waarvoor toegang en isolatie nodig is waarvoor elke joint venture een afzonderlijke grens moet hebben.

In een ander voorbeeld kan een grote detailhandelaar de volgende architecturen implementeren:

- Personeels- en samenwerkingsarchitectuur voor werknemers en externe medewerkers zoals marketingbureaus en consultants.

- Consumentengerichte architectuur om loyaliteitsprogramma's, e-commerce en vergelijkbare consumentengerichte mogelijkheden mogelijk te maken. Retailers met meerdere merken of werken in verschillende regio's hebben mogelijk afzonderlijke architectuurexemplaren nodig.

Volgende stappen

Raadpleeg de Microsoft Entra-implementatieplannen voor aanvullende richtlijnen.