Configuratie van synchronisatie tussen tenants

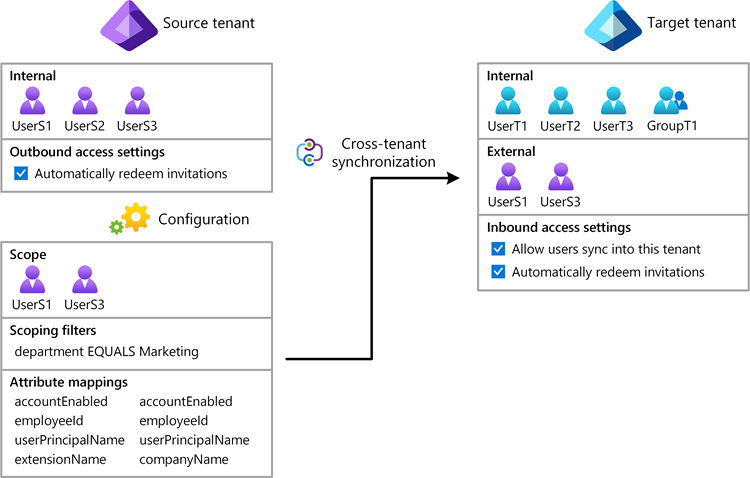

In dit artikel worden de stappen beschreven voor het configureren van synchronisatie tussen tenants met behulp van het Microsoft Entra-beheercentrum. Wanneer deze is geconfigureerd, zorgt Microsoft Entra ID ervoor dat B2B-gebruikers in uw doeltenant automatisch worden ingericht en gedeactiveerd. Voor belangrijke informatie over wat deze service doet, hoe deze werkt en veelgestelde vragen, kun je terecht op Automate user provisioning and deprovisioning to SaaS applications with Microsoft Entra ID.

Leerdoelen

Aan het einde van dit artikel kunt u het volgende doen:

- Maak B2B-gebruikers aan in uw doelentiteit

- B2B-gebruikers verwijderen in uw doeltenant

- Gebruikerskenmerken gesynchroniseerd houden tussen uw bron- en doeltenants

Vereisten

![]()

Brontenant

- Licentie voor Microsoft Entra ID P1 of P2. Zie Licentievereisten voor meer informatie.

- De rol Beveiligingsbeheerder voor het configureren van toegangsinstellingen voor meerdere tenants.

- De rol Hybride identiteitsbeheerder voor het configureren van synchronisatie tussen tenants.

- De rol Van cloudtoepassingsbeheerder of toepassingsbeheerder om gebruikers toe te wijzen aan een configuratie en om een configuratie te verwijderen.

![]()

Doelhuurder

- Licentie voor Microsoft Entra ID P1 of P2. Zie Licentievereisten voor meer informatie.

- De rol Beveiligingsbeheerder voor het configureren van toegangsinstellingen voor meerdere tenants.

Stap 1: De implementatie van uw voorziening plannen

Definieer hoe u de tenants in uw organisatie wilt structuren.

Leer meer over hoe de provisioningdienst werkt.

Bepaal wie binnen de scope voor provisioning behoort.

Bepaal welke gegevens moeten worden gekoppeld tussen tenants.

Stap 2: Gebruikerssynchronisatie inschakelen in de doeltenant

![]()

Doelklant

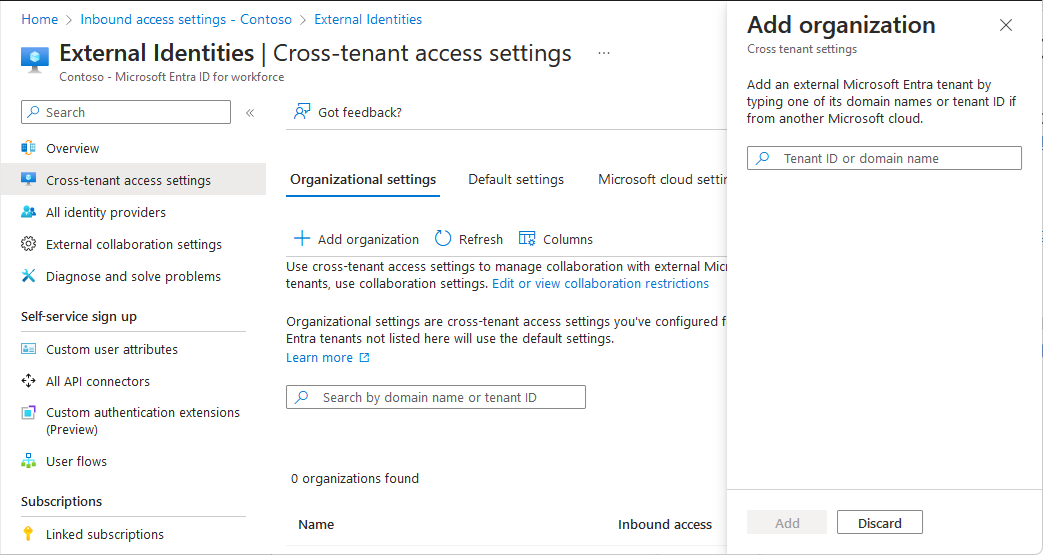

Meld u aan bij het Microsoft Entra-beheercentrum van de doeltenant.

Blader naar Identiteit>Externe Identiteiten>Instellingen voor toegang tussen tenants.

Selecteer Organisatie toevoegen op het tabblad Organisatie-instellingen.

Voeg de brontenant toe door de tenant-id of domeinnaam te typen en Toevoegen te selecteren.

Selecteer onder Binnenkomende toegang van de toegevoegde organisatie de optie Overgenomen van de standaardinstelling.

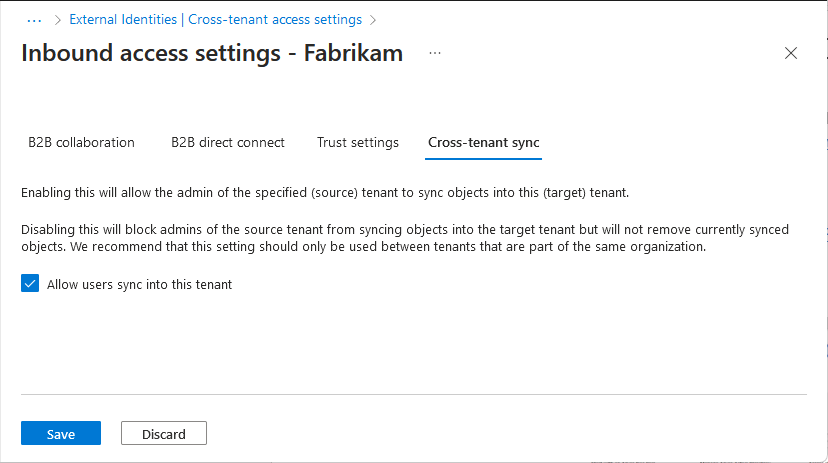

Selecteer het tabblad Cross-tenant synchronisatie.

Schakel het selectievakje Toestaan dat gebruikers worden gesynchroniseerd met deze tenant in.

Selecteer Opslaan.

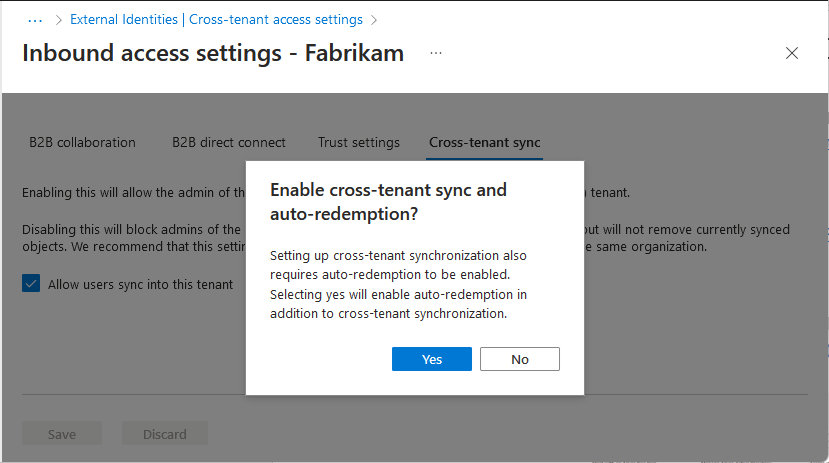

Als u een dialoogvenster synchronisatie tussen tenants inschakelen en automatisch inwisselen ziet waarin u wordt gevraagd of u automatisch inwisselen wilt inschakelen, selecteert u Ja.

Als u Ja selecteert, worden uitnodigingen automatisch ingewisseld in de doeltenant.

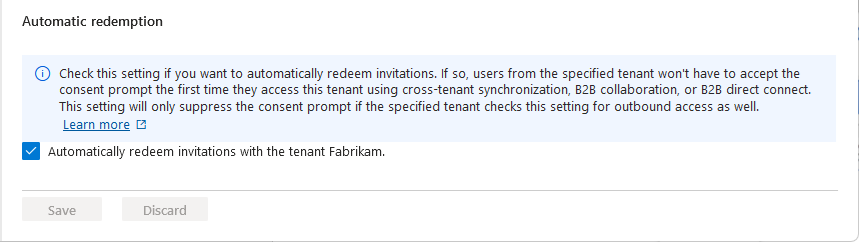

Stap 3: Uitnodigingen automatisch inwisselen in de doeltenant

![]()

Doelorganisatie

In deze stap wisselt u automatisch uitnodigingen in, zodat gebruikers van de brontenant de toestemmingsprompt niet hoeven te accepteren. Deze instelling moet worden gecontroleerd in zowel de brontenant (uitgaand) als de doeltenant (inkomend). Voor meer informatie, zie Automatische inwisseloptie.

Selecteer in de doeltenant op dezelfde pagina met instellingen voor binnenkomende toegang het tabblad Vertrouwensinstellingen .

Vink het selectievakje Automatisch uitnodigingen inwisselen met de huurder<huurder> aan.

Dit selectievakje is mogelijk al ingeschakeld als u eerder Ja hebt geselecteerd in het dialoogvenster Synchronisatie tussen tenants en automatisch inwisselen.

Selecteer Opslaan.

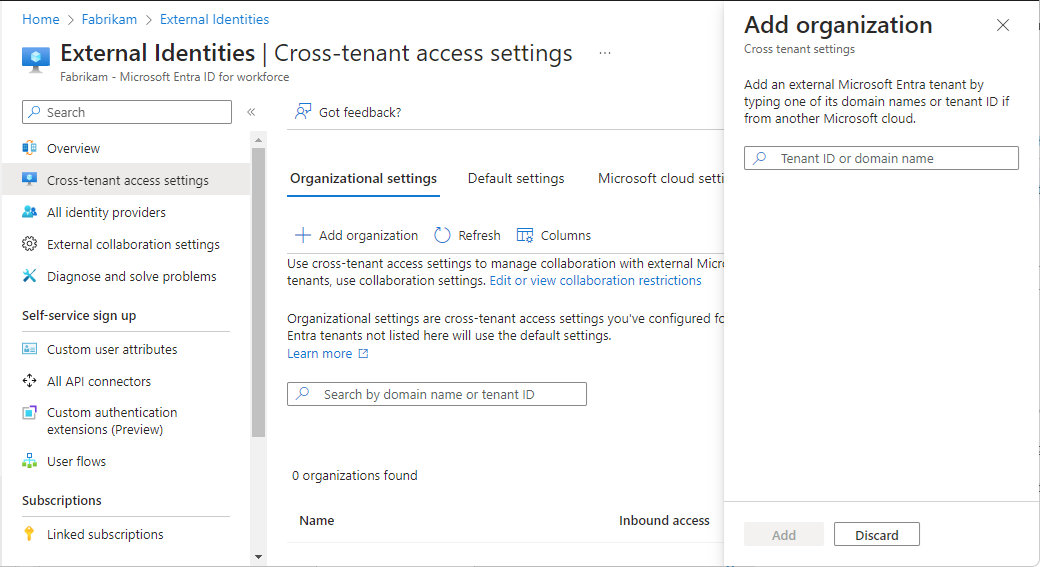

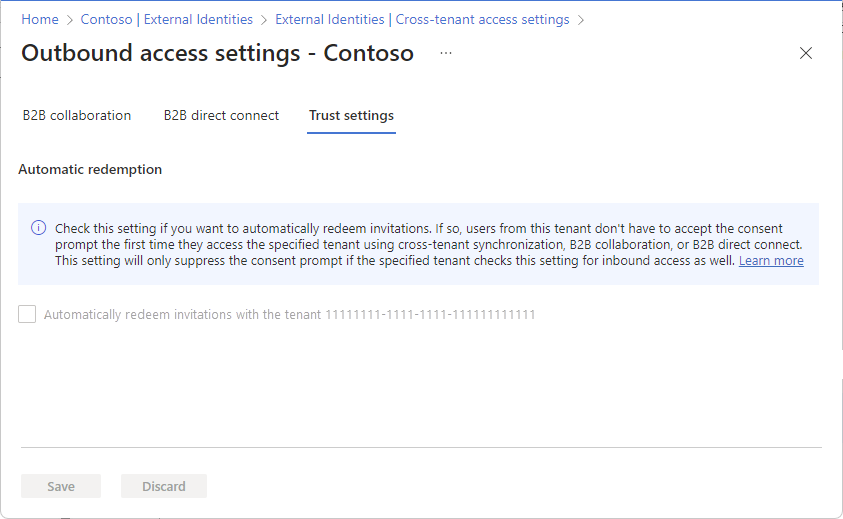

Stap 4: Uitnodigingen automatisch inwisselen in de brontenant

![]()

Brontenant

In deze stap wisselt u automatisch uitnodigingen in de brontenant in.

Meld u aan bij het Microsoft Entra-beheercentrum van de brontenant.

Blader naar Identiteit>Externe Identiteiten>Instellingen voor toegang tussen tenants.

Selecteer Organisatie toevoegen op het tabblad Organisatie-instellingen.

Voeg de doeltenant toe door de tenant-ID of domeinnaam te typen en Toevoegen te selecteren.

Selecteer Onder Uitgaande toegang voor de doelorganisatie de optie Overgenomen van de standaardinstelling.

Selecteer het tabblad Vertrouwensinstellingen.

Vink het selectievakje Automatisch uitnodigingen inwisselen met de huurder<huurder> aan.

Selecteer Opslaan.

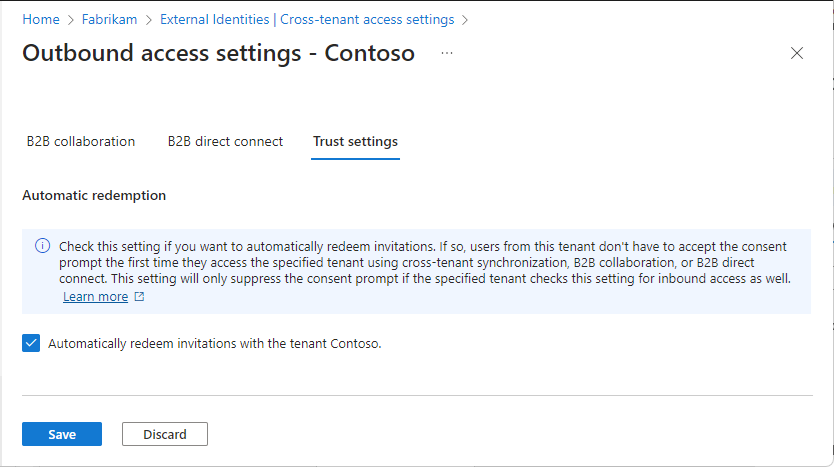

Stap 5: Een configuratie maken in de brontenant

![]()

Brontenant

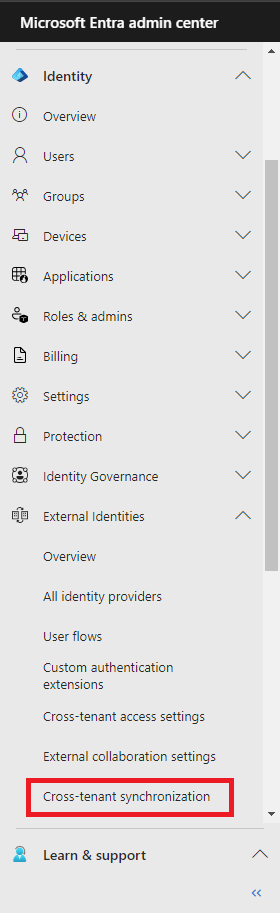

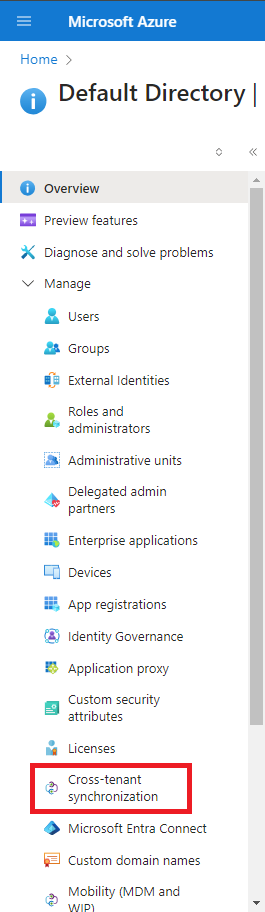

Blader in de brontenant naar Identiteit>Externe Identiteiten>Synchronisatie tussen tenants.

Als u de Azure-portal gebruikt, bladert u naar Microsoft Entra ID>Beheer>Cross-tenant-synchronisatie.

Selecteer Configuraties.

Selecteer Boven aan de pagina de optie Nieuwe configuratie.

Geef een naam op voor de configuratie en selecteer Maken.

Het kan tot 15 seconden duren voordat de configuratie die u zojuist hebt gemaakt, wordt weergegeven in de lijst.

Stap 6: De verbinding met de doeltenant testen

![]()

Brontenant

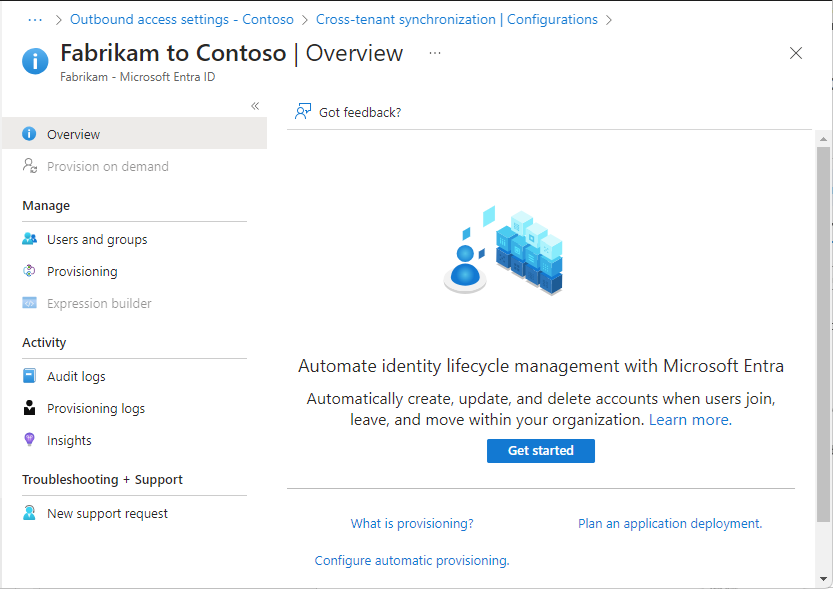

In de brontenant ziet u de nieuwe configuratie. Zo niet, selecteert u uw configuratie in de configuratielijst.

Selecteer Aan de slag.

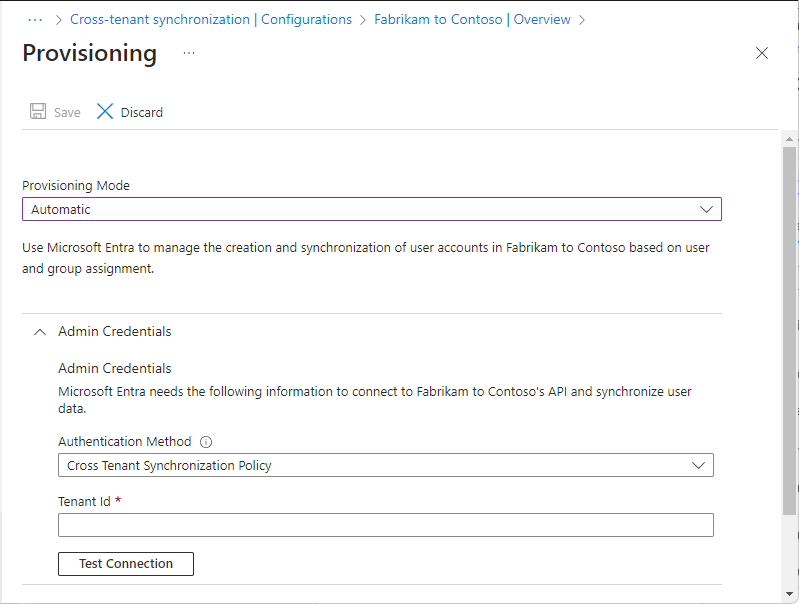

Stel Inrichtingsmodus in op Automatisch.

Wijzig in de sectie Admin Referenties de Authenticatiemethode naar Cross Tenant Synchronization Policy.

Voer in het vak Tenant-id de tenant-id van de doeltenant in.

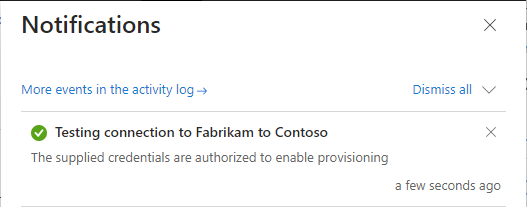

Selecteer Verbinding testen om de verbinding te testen.

U zou een bericht moeten zien dat de opgegeven inloggegevens geautoriseerd zijn om provisioning in te schakelen. Als de testverbinding mislukt, raadpleegt u tips voor probleemoplossing verderop in dit artikel.

Selecteer Opslaan.

De secties toewijzingen en instellingen worden weergegeven.

Sluit de Inrichtenpagina.

Stap 7: Definieer wie binnen de reikwijdte valt voor provisioning

![]()

Brontenant

Met de Microsoft Entra-inrichtingsservice kunt u definiëren wie op een of beide van de volgende manieren wordt ingericht:

- Op basis van toewijzing aan de configuratie

- Op basis van kenmerken van de gebruiker

Begin klein. Test met een kleine set gebruikers voordat u de toepassing naar iedereen uitrolt. Wanneer het bereik voor inrichting is ingesteld op toegewezen gebruikers en groepen, kunt u dit beheren door een of twee gebruikers toe te wijzen aan de configuratie. U kunt verder verfijnen wie binnen het bereik voor inrichting valt door bereikfilters op basis van kenmerken te maken, zoals beschreven in de volgende stap.

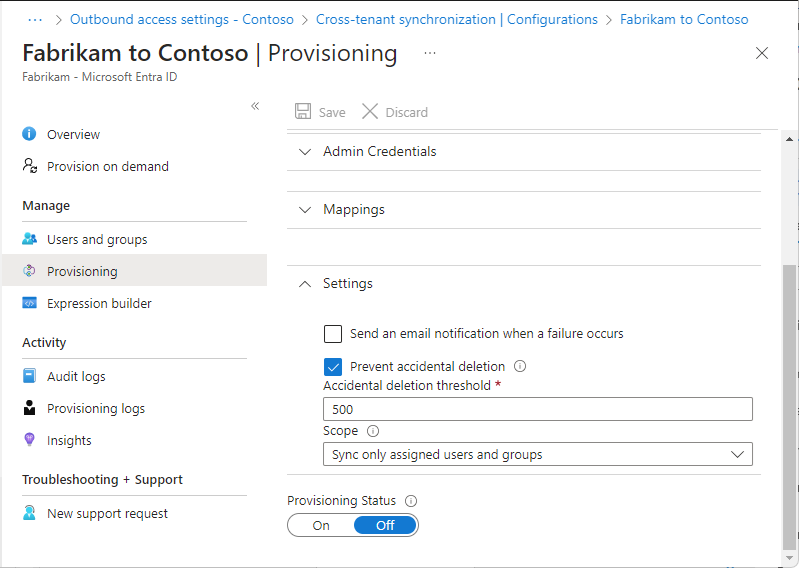

Selecteer Inrichten in de brontenant en vouw de sectie Instellingen uit.

Selecteer in de lijst Bereik of u alle gebruikers in de brontenant wilt synchroniseren of alleen gebruikers die zijn toegewezen aan de configuratie.

Het is raadzaam om alleen toegewezen gebruikers en groepen sync te selecteren in plaats van alle gebruikers en groepen te synchroniseren. Door het aantal gebruikers in het bereik te verminderen, worden de prestaties verbeterd.

Als u wijzigingen hebt aangebracht, selecteert u Opslaan.

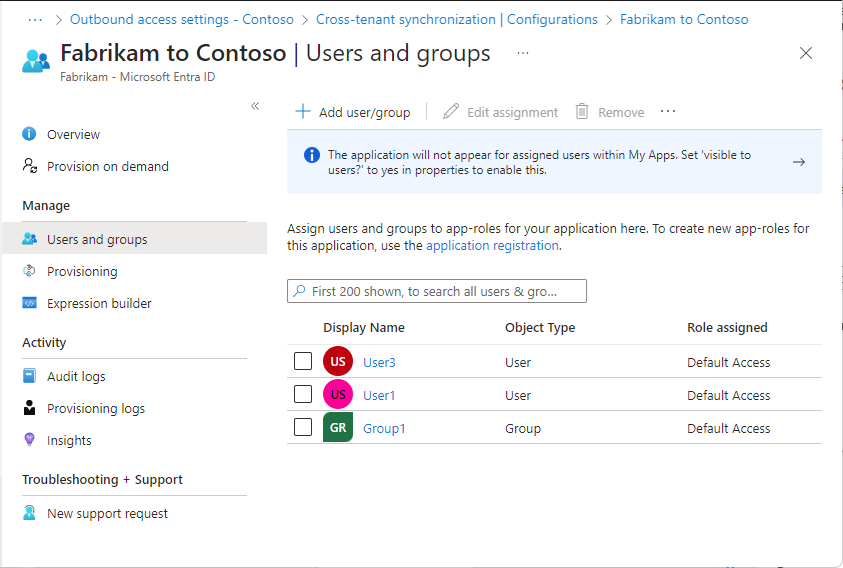

Selecteer gebruikers en groepen op de configuratiepagina.

Synchronisatie tussen tenants werkt alleen als ten minste één interne gebruiker aan de configuratie is toegewezen.

Selecteer Gebruiker/groep toevoegen.

Op de pagina Toewijzing toevoegen, selecteer onder Gebruikers en groepen de optie Geen geselecteerd.

Zoek en selecteer in het deelvenster Gebruikers en groepen een of meer interne gebruikers of groepen die u wilt toewijzen aan de configuratie.

Als u een groep selecteert die aan de configuratie moet worden toegewezen, komen alleen gebruikers die directe leden in de groep zijn in aanmerking voor voorziening. U kunt een statische groep of een dynamische groep selecteren. De toewijzing cascadeert niet naar geneste groepen.

Selecteer Selecteren.

Selecteer Toewijzen.

Zie Gebruikers en groepen toewijzen aan een toepassing voor meer informatie.

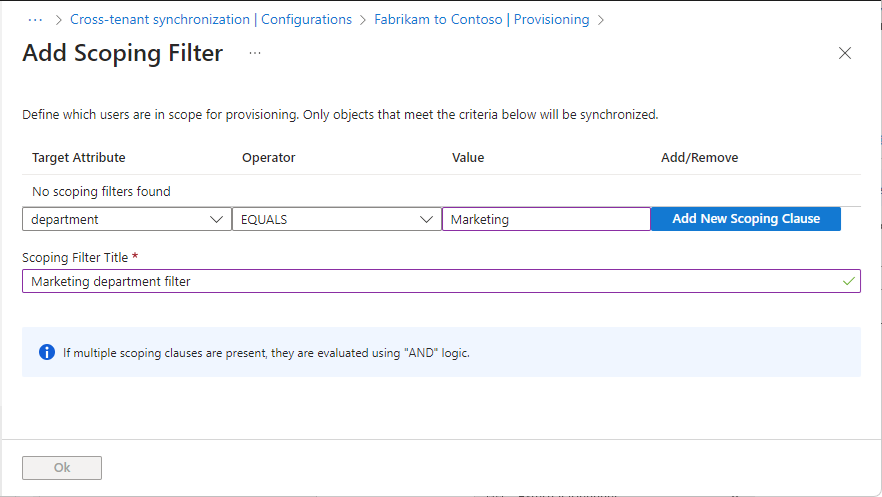

Stap 8: (Optioneel) Bepalen wie binnen het bereik voor inrichting met bereikfilters valt

![]()

Brontenant

Ongeacht de waarde die u in de vorige stap hebt geselecteerd voor Bereik , kunt u verder beperken welke gebruikers worden gesynchroniseerd door bereikfilters op basis van kenmerken te maken.

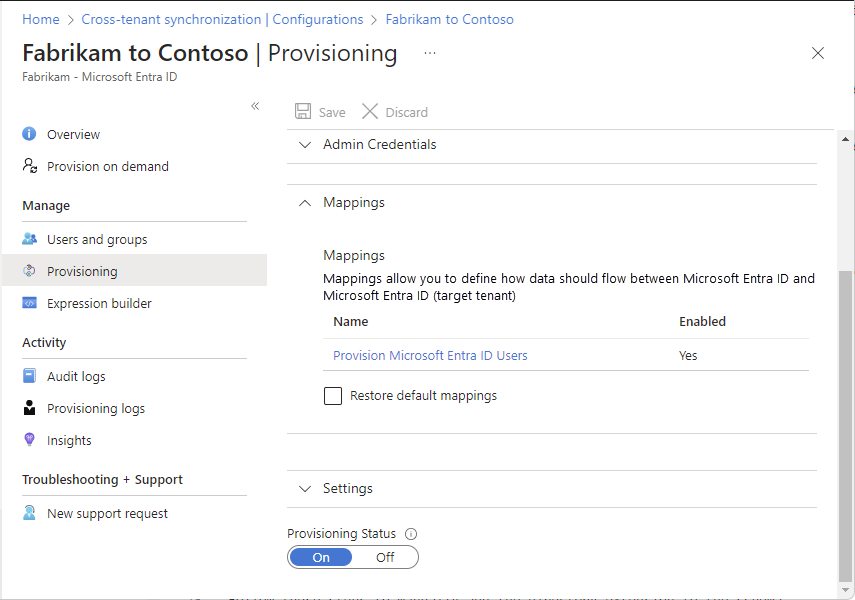

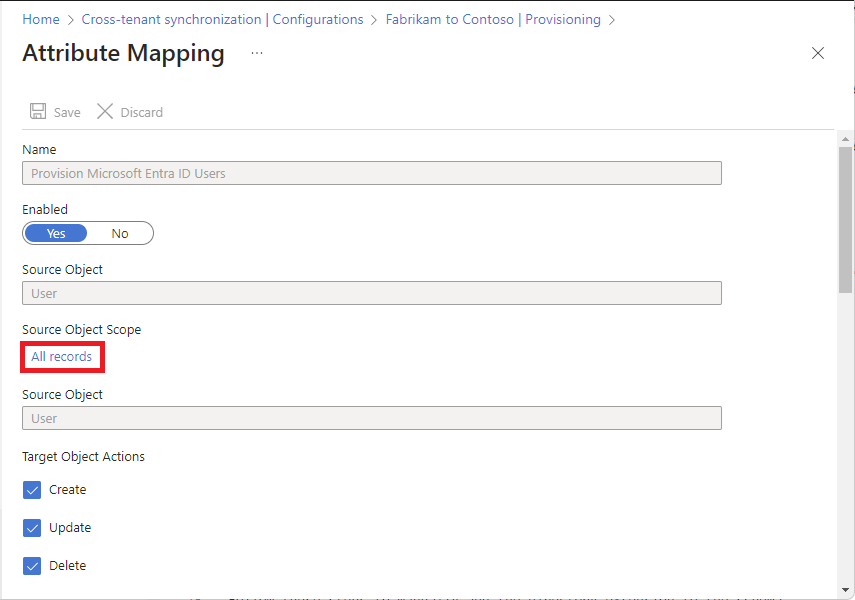

Selecteer Provisioning in de brontenant en vouw de sectie Toewijzingen uit.

Selecteer Inrichten van Microsoft Entra ID-gebruikers om de Kenmerktoewijzingspagina te openen.

Selecteer onder Bereik van bronobject alle records.

Selecteer op de pagina Bereik van bronobject de optie Bereikfilter toevoegen.

Voeg bereikfilters toe om te bepalen welke gebruikers binnen het bereik van toewijzing vallen.

Als u bereikfilters wilt configureren, raadpleegt u de instructies in het bereik van gebruikers of groepen die moeten worden geconfigureerd met bereikfilters.

Selecteer OK en Opslaan om wijzigingen op te slaan.

Als u een filter hebt toegevoegd, ziet u een bericht dat het opslaan van uw wijzigingen ertoe leidt dat alle toegewezen gebruikers en groepen opnieuw worden gesynchroniseerd. Dit kan lang duren, afhankelijk van de grootte van uw map.

Klik op Ja en sluit de pagina Kenmerktoewijzing.

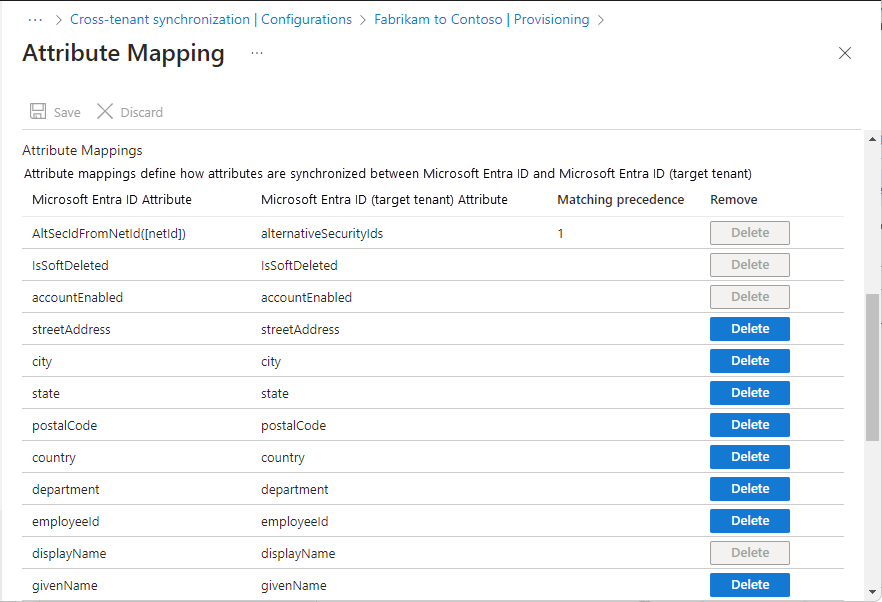

Stap 9: Attribuutovereenkomsten controleren

![]()

Brontenant

Met kenmerktoewijzingen kunt u definiëren hoe gegevens moeten stromen tussen de brontenant en de doeltenant. Voor informatie over het aanpassen van de standaard kenmerktoewijzingen, zie Zelfstudie: Kenmerktoewijzingen voor SaaS-toepassingen in Microsoft Entra ID aanpassen.

Selecteer Provisioning in de brontenant en vouw de sectie Toewijzingen uit.

Selecteer Microsoft Entra ID-gebruikers inrichten.

Scroll op de pagina Kenmerktoewijzing omlaag om de gebruikerskenmerken te controleren die zijn gesynchroniseerd tussen tenants in de sectie Kenmerktoewijzing.

Het eerste kenmerk, alternativeSecurityIdentifier, is een intern kenmerk dat wordt gebruikt om de gebruiker uniek te identificeren in tenants, gebruikers in de brontenant te koppelen aan bestaande gebruikers in de doeltenant en ervoor te zorgen dat elke gebruiker slechts één account heeft. Het overeenkomende kenmerk kan niet worden gewijzigd. Als u het overeenkomende kenmerk probeert te wijzigen of extra overeenkomende kenmerken toevoegt, treedt er een

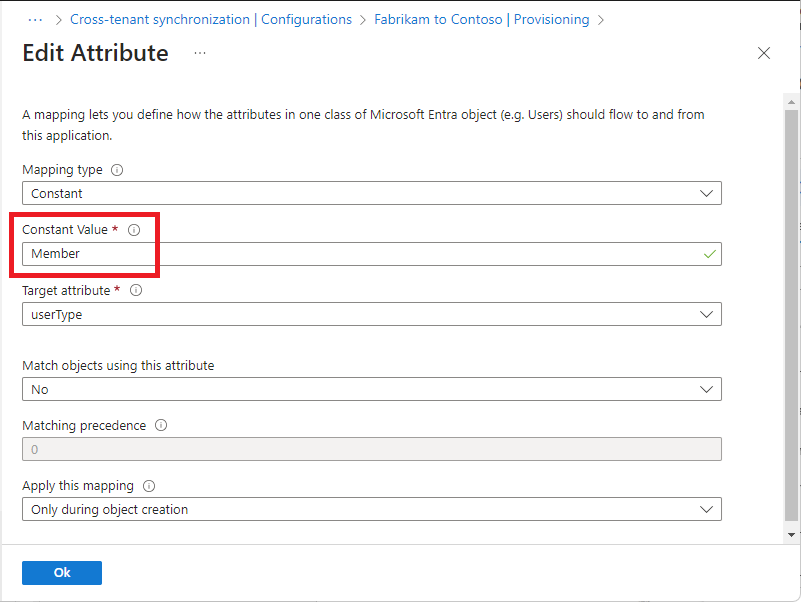

schemaInvalidfout op.Selecteer het kenmerk Member (userType) om de Kenmerk bewerken-pagina te openen.

Controleer de instelling Constante waarde voor het kenmerk userType .

Deze instelling definieert het type gebruiker dat wordt gemaakt in de doeltenant en kan een van de waarden in de volgende tabel zijn. Standaard worden gebruikers gemaakt als extern lid (B2B-samenwerkingsgebruikers). Zie Eigenschappen van een Microsoft Entra B2B-samenwerkingsgebruiker voor meer informatie.

Constante waarde Beschrijving Lid Standaard. Gebruikers worden aangemaakt als externe gebruikers (B2B-samenwerkingsgebruikers) in de doeltenant. Gebruikers kunnen als elk intern lid van de doeltenant optreden. Gast Gebruikers worden aangemaakt als externe gasten (B2B-samenwerkingsgebruikers) in de doeltenant. Notitie

Als de B2B-gebruiker al bestaat in de doeltenant, wordt Member (userType) niet veranderd naar Lid, tenzij de instelling Deze toewijzing toepassen is ingesteld op Altijd.

Het gebruikerstype dat u kiest, heeft de volgende beperkingen voor apps of services (maar zijn niet beperkt tot):

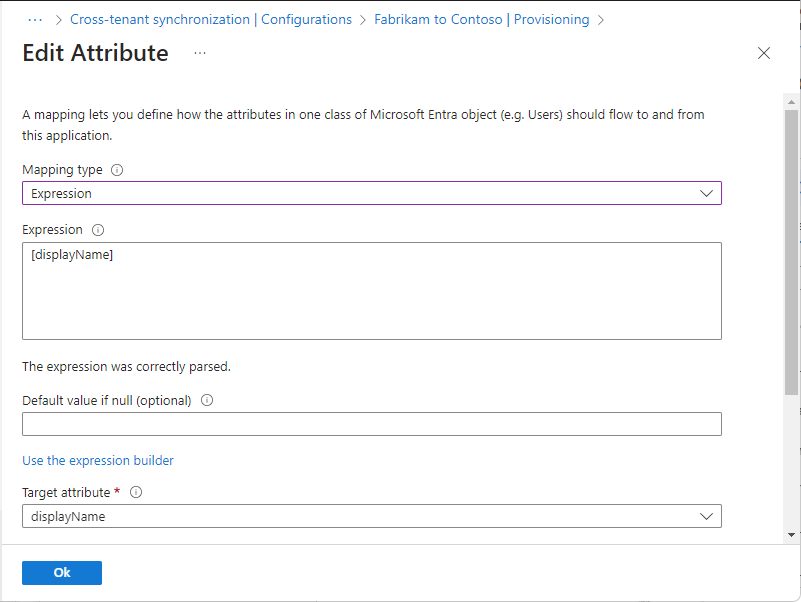

App of dienst Beperkingen Power BI - Ondersteuning voor UserType Member in Power BI is momenteel in preview. Zie Power BI-inhoud distribueren naar externe gastgebruikers met Microsoft Entra B2B voor meer informatie. Azure Virtual Desktop - Extern lid en externe gast worden niet ondersteund in Azure Virtual Desktop. Als u transformaties wilt definiëren, selecteert u op de pagina Kenmerktoewijzing het kenmerk dat u wilt transformeren, zoals displayName.

Stel het Mappingtype in op Expressie.

Voer in het vak Expressie de transformatie-expressie in. Met de weergavenaam kunt u bijvoorbeeld het volgende doen:

- Draai de voornaam en achternaam om en voeg er een komma tussen.

- Voeg de domeinnaam tussen haakjes toe aan het einde van de weergavenaam.

Zie Referentie voor het schrijven van expressies voor kenmerktoewijzingen in Microsoft Entra-id voor voorbeelden.

Tip

U kunt directory-extensies toewijzen door het schema van de synchronisatie tussen tenants bij te werken. Voor meer informatie, zie Map directory-extensies in de synchronisatie tussen tenants.

Stap 10: Aanvullende inrichtingsinstellingen opgeven

![]()

Brontenant

Selecteer Inrichten in de brontenant en vouw de sectie Instellingen uit.

Schakel het selectievakje Een e-mailmelding verzenden in wanneer er een fout optreedt .

Voer in het vak E-mailmelding het e-mailadres in van een persoon of groep die foutmeldingen voor inrichtingsfouten moet ontvangen.

E-mailmeldingen worden verzonden binnen 24 uur nadat de taak de quarantainestatus heeft ingevoerd. Zie Begrijpen hoe inrichting wordt geïntegreerd met Azure Monitor-logboeken voor aangepaste waarschuwingen.

Als u onbedoeld verwijderen wilt voorkomen, selecteert u Onbedoeld verwijderen voorkomen en geeft u een drempelwaarde op. De drempelwaarde is standaard ingesteld op 500.

Zie Preventie van onbedoelde verwijderingen inschakelen in de Microsoft Entra-inrichtingsservice voor meer informatie.

Selecteer Opslaan om de wijzigingen op te slaan.

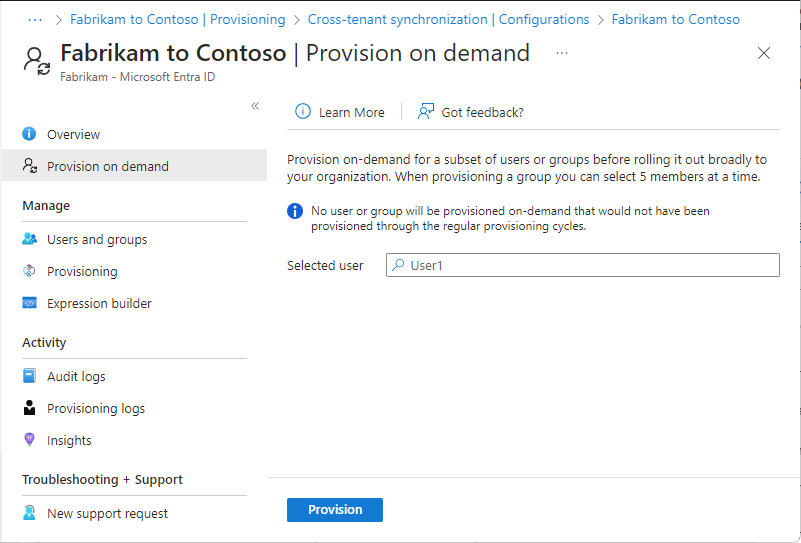

Stap 11: Voorziening op aanvraag testen

![]()

Brontenant

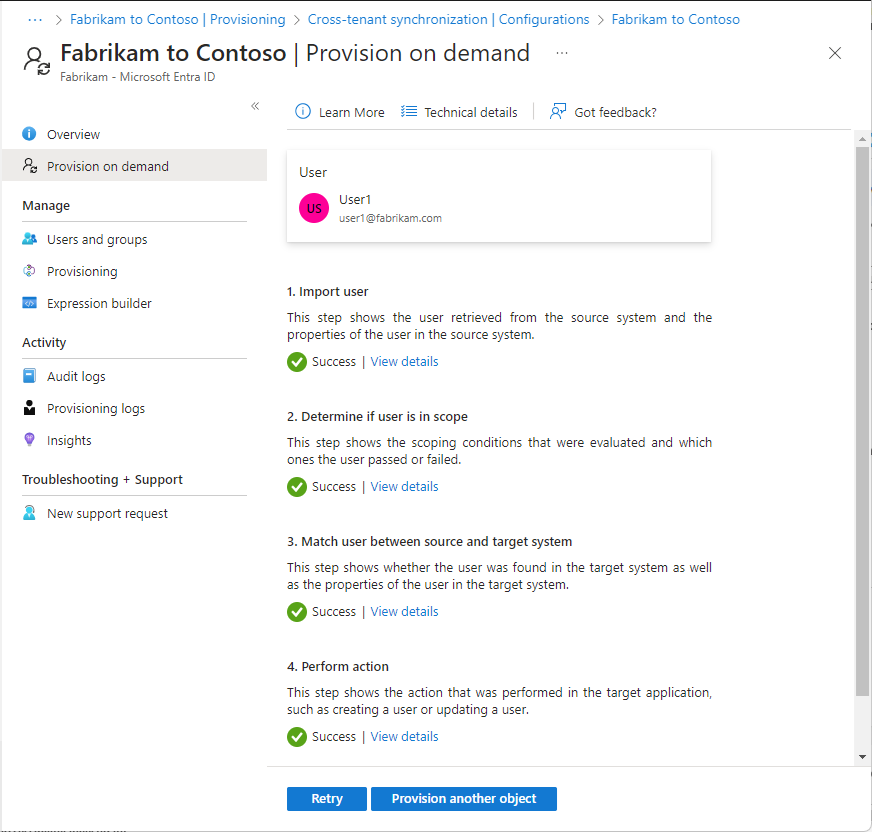

Nu u een configuratie hebt, kunt u inrichting op aanvraag testen met een van uw gebruikers.

Blader in de brontenant naar Identiteit>Externe Identiteiten>Synchronisatie tussen tenants.

Selecteer Configuraties en selecteer vervolgens uw configuratie.

Selecteer Voorziening op aanvraag.

Zoek en selecteer een van uw testgebruikers in het vak Een gebruiker of groep selecteren.

Selecteer Voorziening.

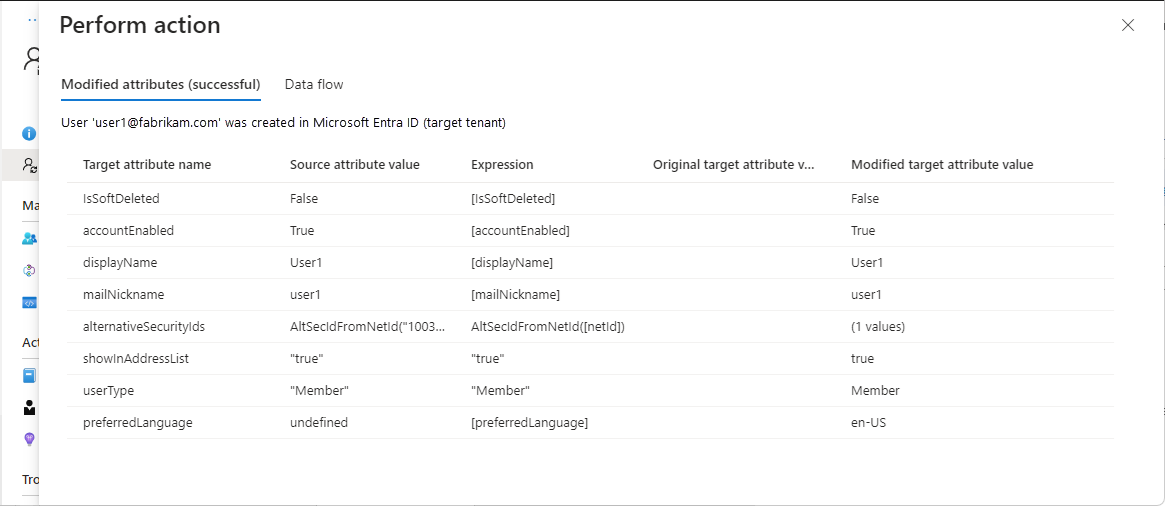

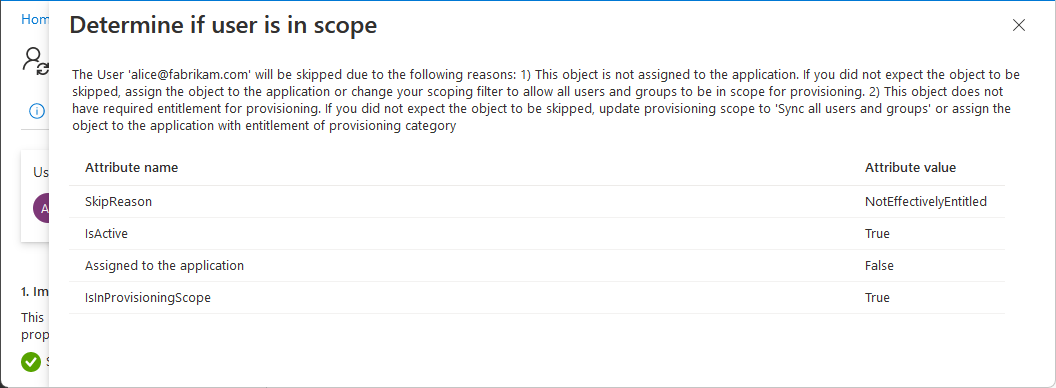

Na enkele ogenblikken wordt de Pagina Actie Uitvoeren weergegeven met informatie over het inrichten van de testgebruiker in de doeltenant.

Als de gebruiker niet binnen het bereik valt, ziet u een pagina met informatie over waarom de testgebruiker is overgeslagen.

Op de pagina Inrichten op aanvraag kunt u details over de inrichting bekijken en de optie hebben om het opnieuw te proberen.

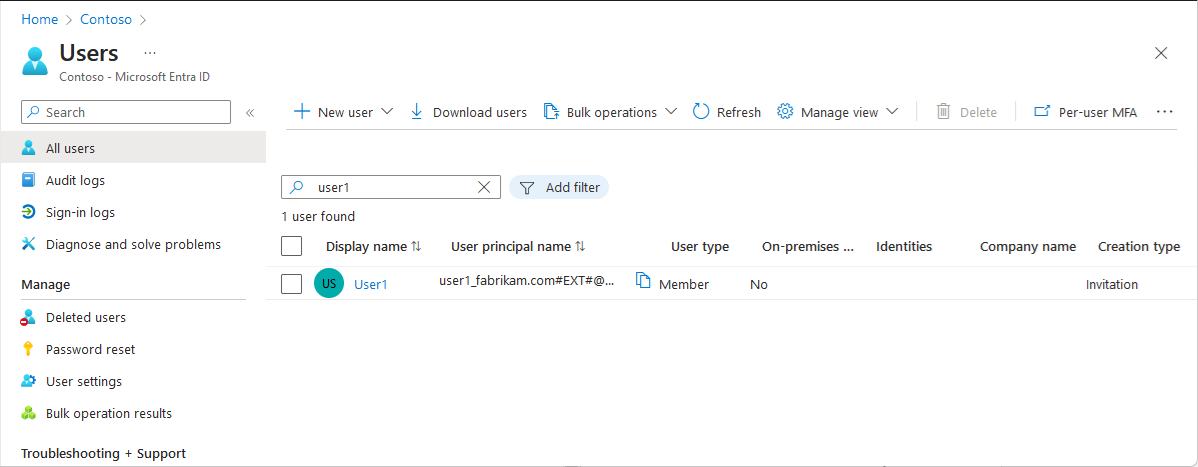

Controleer in de doelomgeving of de testgebruiker is aangemaakt.

Als alles werkt zoals verwacht, wijst u extra gebruikers toe aan de configuratie.

Voor meer informatie, zie Inrichting op aanvraag in Microsoft Entra ID.

Stap 12: De inrichtingstaak starten

![]()

Brontenant

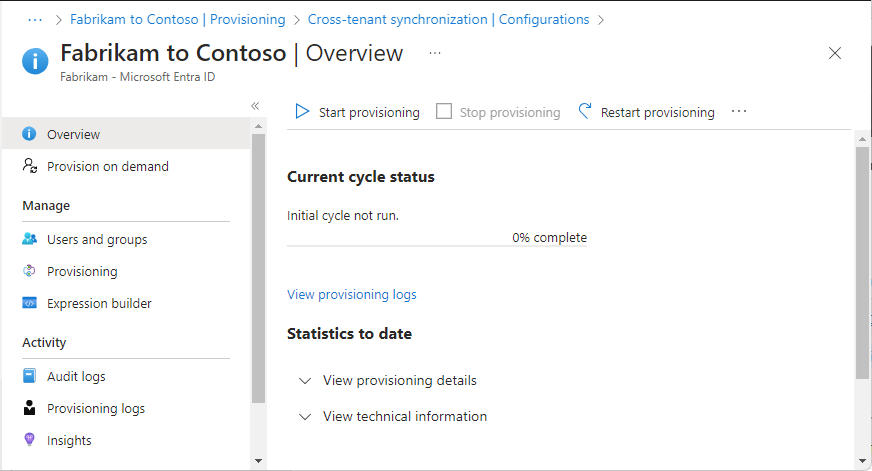

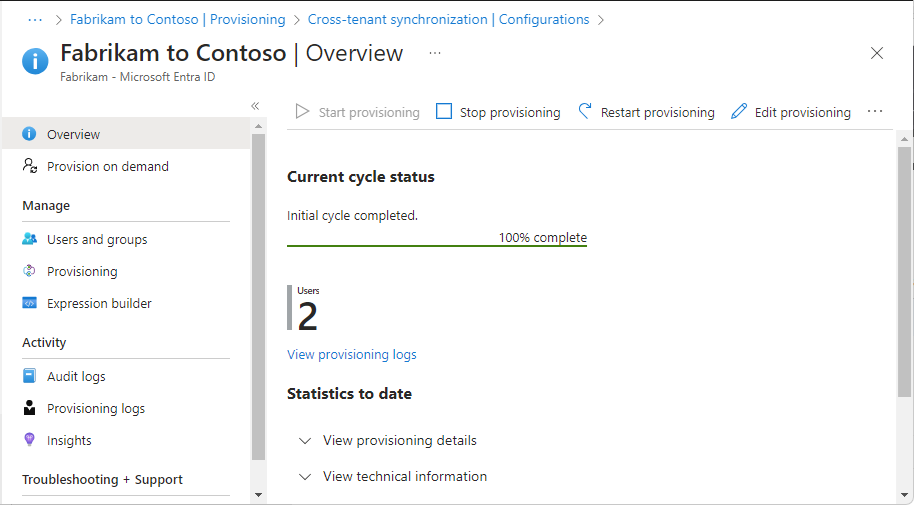

De inrichtingstaak start de eerste synchronisatiecyclus van alle gebruikers die zijn gedefinieerd in het bereik van de sectie Instellingen . De eerste cyclus duurt langer dan volgende cycli, die ongeveer om de 40 minuten plaatsvinden zolang de Microsoft Entra-inrichtingsservice wordt uitgevoerd.

Blader in de brontenant naar Identiteit>Externe Identiteiten>Synchronisatie tussen tenants.

Selecteer Configuraties en selecteer vervolgens uw configuratie.

Bekijk de provisioneringsdetails op de Overzichtspagina.

Klik op Provisioning starten om de provisioneringstaak te starten.

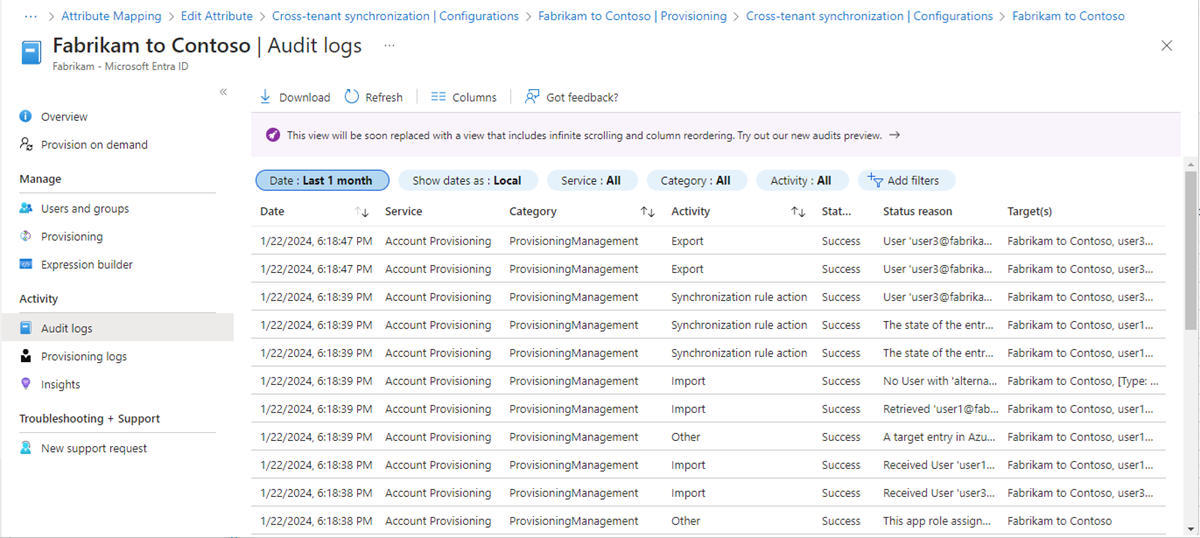

Stap 13: Voorziening bewaken

![]()

![]()

Bron- en doeltenants

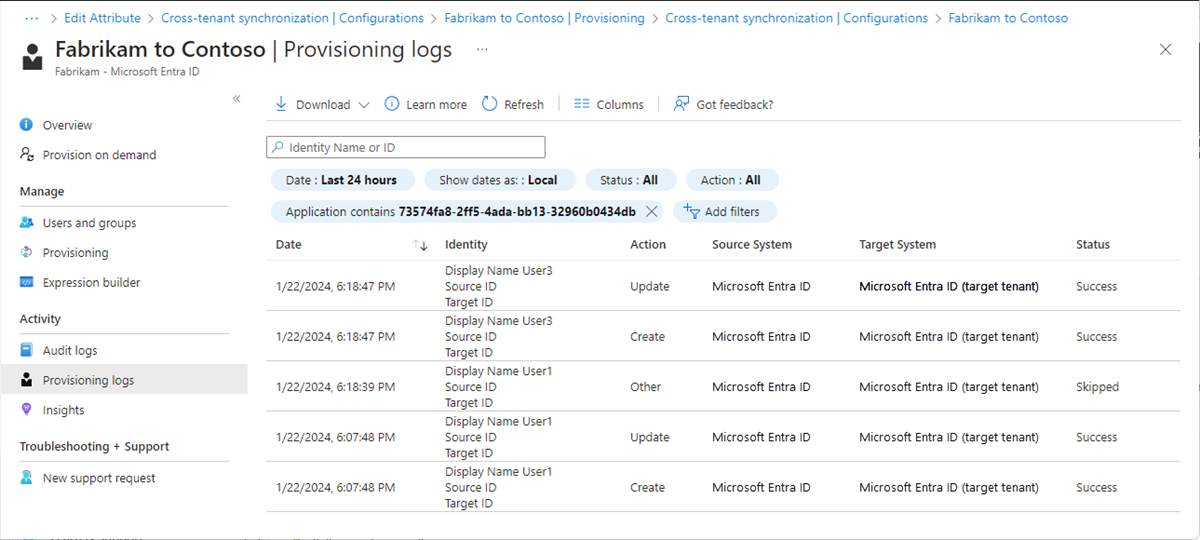

Zodra u een inrichtingstaak hebt gestart, kunt u de status controleren.

Controleer op de pagina Overzicht in de brontenant de voortgangsbalk om de status van de inrichtingscyclus te bekijken en te zien hoe dicht het bij voltooiing is. Zie De status van gebruikersinrichting controleren voor meer informatie.

Als de voorziening zich in een ongezonde staat bevindt, wordt de configuratie in quarantaine geplaatst. Voor meer informatie, zie Toepassingsinrichting in quarantainestatus.

Selecteer Inrichtingslogboeken om te bepalen welke gebruikers wel of niet succesvol zijn ingericht. De logboeken worden standaard gefilterd op de service-principal-id van de configuratie. Voor meer informatie, raadpleeg Inrichtingslogboeken in Microsoft Entra ID.

Selecteer Auditlogboeken om alle vastgelegde gebeurtenissen in Microsoft Entra-id weer te geven. Zie Auditlogboeken in Microsoft Entra ID voor meer informatie.

U kunt ook auditlogboeken weergeven in de doeltenant.

Selecteer Gebruikers>Auditlogboeken in de doeltenant om geregistreerde gebeurtenissen voor gebruikersbeheer weer te geven. Synchronisatie tussen tenants in de doeltenant wordt vastgelegd met de toepassing Microsoft.Azure.SyncFabric als actor.

Stap 14: Instellingen voor verlaten configureren

![]()

Doelhuurder

Hoewel gebruikers in de doeltenant worden aangemaakt, kunnen ze mogelijk nog steeds hun eigen account verwijderen. Als gebruikers hun account verwijderen en ze binnen scope vallen, worden ze opnieuw ingericht tijdens de volgende cyclus van voorziening. Als u de mogelijkheid voor gebruikers om zichzelf uit uw organisatie te verwijderen niet wilt toestaan, moet u de instellingen voor verlaten van externe gebruikers configureren.

Blader in de doeltenant naar Identiteit>Externe Identiteiten>Instellingen voor externe samenwerking.

Kies onder Instellingen voor extern gebruikersverlof of externe gebruikers uw organisatie zelf mogen verlaten.

Deze instelling is ook van toepassing op B2B-samenwerking en B2B directe verbinding, dus als u instellingen voor extern gebruikersverlofinstelt op Nee, B2B-samenwerkingsgebruikers en B2B-directe verbinding kunnen gebruikers uw organisatie niet zelf verlaten. Zie Een organisatie verlaten als externe gebruiker voor meer informatie.

Tips voor probleemoplossing

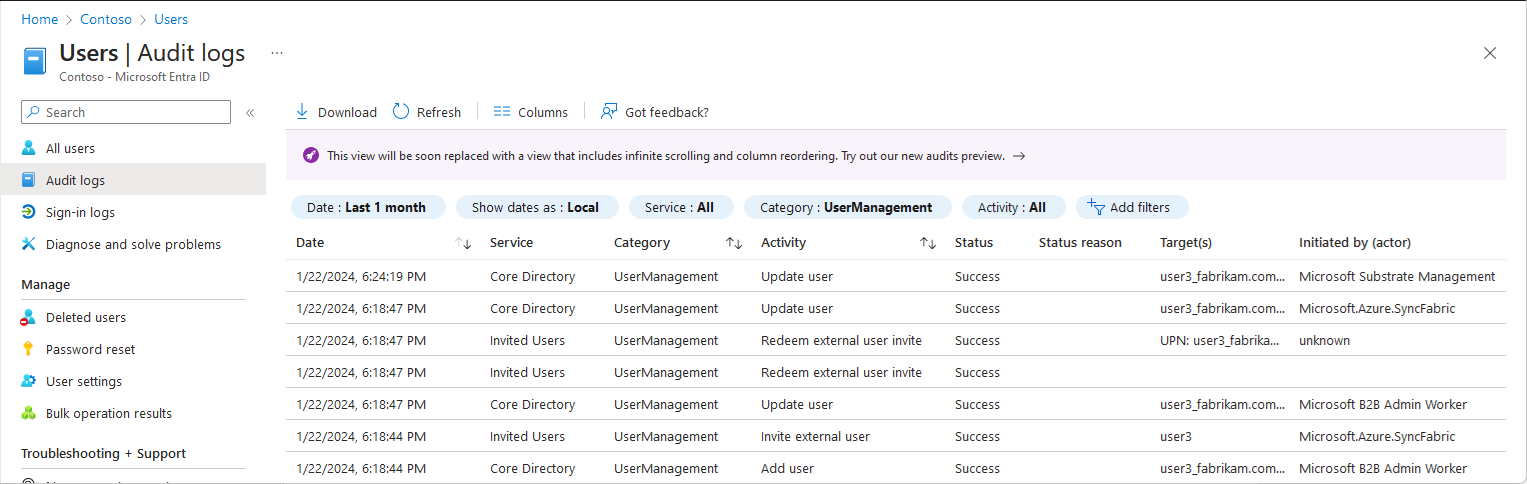

Een configuratie verwijderen

Voer deze stappen uit om een configuratie te verwijderen op de pagina Configuraties .

Blader in de brontenant naar Identiteit>Externe Identiteiten>Synchronisatie tussen tenants.

Voeg op de pagina Configuraties een vinkje toe naast de configuratie die u wilt verwijderen.

Selecteer Verwijderen en klik vervolgens op OK om de configuratie te verwijderen.

Algemene scenario's en oplossingen

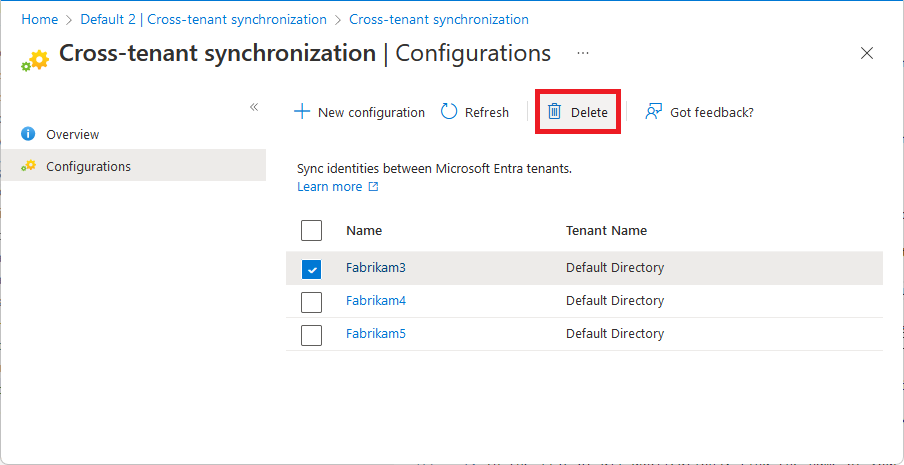

Symptoom: testverbinding mislukt met AzureDirectoryB2BManagementPolicyCheckFailure

Wanneer u synchronisatie tussen tenants configureert in de brontenant en u de verbinding test, mislukt dit met het volgende foutbericht:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Oorzaak

Deze fout geeft aan dat het beleid voor het automatisch accepteren van uitnodigingen in de bron- en doeltenant niet is ingesteld.

Oplossing

Volg de stappen in stap 3: Uitnodigingen automatisch inwisselen in de doeltenant en stap 4: Uitnodigingen automatisch inwisselen in de brontenant.

Symptoom - Het selectievakje Automatische inwisseling is uitgeschakeld

Bij het configureren van overschrijdende tenant-synchronisatie is het selectievakje Automatisch inwisselen niet beschikbaar.

Oorzaak

Uw tenant heeft geen Licentie voor Microsoft Entra ID P1 of P2.

Oplossing

U moet Microsoft Entra ID P1 of P2 hebben om vertrouwensinstellingen te configureren.

Symptoom: onlangs verwijderde gebruiker in de doeltenant wordt niet hersteld

Nadat een gesynchroniseerde gebruiker in de doeltenant voorlopig is verwijderd, wordt de gebruiker niet hersteld tijdens de volgende synchronisatiecyclus. Als u probeert een gebruiker met on-demand voorziening tijdelijk te verwijderen en de gebruiker vervolgens te herstellen, kan dit tot dubbele gebruikers leiden.

Oorzaak

Het herstellen van een eerder tijdelijk verwijderde gebruiker in de doeltenant wordt niet ondersteund.

Oplossing

Herstel de voorlopig verwijderde gebruiker handmatig in de doeltenant. Zie Een onlangs verwijderde gebruiker herstellen of verwijderen met behulp van Microsoft Entra-id voor meer informatie.

Symptoom: gebruikers worden overgeslagen omdat sms-aanmelding is ingeschakeld voor de gebruiker

Gebruikers worden overgeslagen uit synchronisatie. De scopingstap bevat het volgende filter met de status 'false': "Filter external users.alternativeSecurityIds EQUALS 'None'"

Oorzaak

Als sms-aanmelding is ingeschakeld voor een gebruiker, worden ze overgeslagen door de voorzieningsdienst.

Oplossing

Schakel sms-aanmelding voor de gebruikers uit. In het onderstaande script ziet u hoe u sms-aanmelding kunt uitschakelen met behulp van PowerShell.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

##### End the script

Symptoom – gebruikers kunnen niet provisioneren met fout AzureActiveDirectoryForbidden

Gebruikers binnen de scope lukt het niet om in te richten. De details van de voorzieningslogboeken bevatten het volgende foutbericht:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Oorzaak

Deze fout geeft aan dat de instellingen voor gastuitnodigingen in de doeltenant zijn geconfigureerd met de meest beperkende instelling: 'Niemand in de organisatie kan gastgebruikers uitnodigen, inclusief beheerders (meest beperkend)'.

Oplossing

Wijzig de instellingen voor gastnodiging in de doeltenant in een minder beperkende instelling. Zie Instellingen voor externe samenwerking configureren voor meer informatie.

Probleem: UserPrincipalName wordt niet bijgewerkt voor bestaande B2B-gebruikers in afwachting van acceptatie

Wanneer een gebruiker voor het eerst wordt uitgenodigd via handmatige B2B-uitnodiging, wordt de uitnodiging verzonden naar het e-mailadres van de brongebruiker. Als gevolg hiervan wordt de gastgebruiker in de doeltenant gemaakt met een UserPrincipalName (UPN)-voorvoegsel dat gebruikmaakt van de eigenschap 'mailwaarde van de bron'. Er zijn omgevingen waarin de eigenschappen van het brongebruikersobject, UPN en Mail, verschillende waarden hebben, bijvoorbeeld Mail == user.mail@domain.com en UPN == user.upn@otherdomain.com. In dit geval wordt de gastgebruiker in de doeltenant gemaakt met de UPN als user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

Het probleem doet zich voor wanneer het bronobject binnen het bereik voor synchronisatie tussen tenants wordt geplaatst en de verwachting is dat naast andere eigenschappen het UPN-voorvoegsel van de doelgastgebruiker wordt bijgewerkt om overeen te komen met de UPN van de brongebruiker (met behulp van het bovenstaande voorbeeld is: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). Dat gebeurt echter niet tijdens incrementele synchronisatiecycli en de wijziging wordt genegeerd.

Oorzaak

Dit probleem treedt op wanneer de B2B-gebruiker die handmatig is uitgenodigd voor de doeltenant de uitnodiging niet heeft geaccepteerd of verzilverd, waardoor de status op in afwachting van acceptatie staat. Wanneer een gebruiker wordt uitgenodigd via een e-mailbericht, wordt een object gemaakt met een set kenmerken die zijn ingevuld vanuit de e-mail, een van hen is de UPN, die verwijst naar de e-mailwaarde van de brongebruiker. Als u later besluit om de gebruiker toe te voegen aan het bereik voor synchronisatie tussen tenants, probeert het systeem de brongebruiker samen te voegen met een B2B-gebruiker in de doeltenant op basis van het kenmerk alternativeSecurityIdentifier; maar de eerder gemaakte gebruiker heeft geen alternativeSecurityIdentifier-eigenschap ingevuld omdat de uitnodiging niet is ingewisseld. Het systeem beschouwt dit dus niet als een nieuw gebruikersobject en werkt de UPN-waarde niet bij. De UserPrincipalName wordt niet bijgewerkt in de volgende scenario's:

- De UPN en e-mail verschillen voor een gebruiker wanneer ze handmatig zijn uitgenodigd.

- De gebruiker is uitgenodigd vóór het inschakelen van synchronisatie tussen tenants.

- De gebruiker heeft de uitnodiging nooit geaccepteerd, waardoor de gebruiker in de status "in afwachting van acceptatie" is.

- De gebruiker wordt opgenomen in het bereik voor synchronisatie tussen tenants.

Oplossing

U kunt het probleem oplossen door voor de betrokken gebruikers on-demand provisioning uit te voeren om de UPN bij te werken. U kunt de inrichting ook opnieuw starten om de UPN voor alle betrokken gebruikers bij te werken. Houd er rekening mee dat dit een initiële cyclus activeert, wat lang kan duren voor grote tenants. Om een lijst van handmatig uitgenodigde gebruikers met de status 'Acceptatie in behandeling' te krijgen, kunt u een script gebruiken. Bekijk het onderstaande voorbeeld.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Vervolgens kunt u provisionOnDemand gebruiken met PowerShell voor elke gebruiker. De frequentielimiet voor deze API is 5 aanvragen per 10 seconden. Zie Bekende beperkingen voor inrichting op aanvraag voor meer informatie.