Strategie voor beveiliging en scheiding van omgevingstoegang

Opmerking

Azure Active Directory heet nu Microsoft Entra ID. Meer informatie.

De toegang tot omgevingen en inhoud moet worden beperkt en moet over het algemeen het principe van minimale bevoegdheden (PoLP) volgen. In Microsoft Power Platform kan deze toegang op verschillende niveaus worden afgehandeld.

Zoals wordt vermeld in Guides beheren via Microsoft Power Platform-omgevingen en Power Apps, kunt u verschillende Microsoft Power Platform-omgevingen en gebruikersrollen met beperkte toegang voor het stimuleren van naleving gebruiken in de levenscyclus van een guide. Om deze aanpak te implementeren geeft u gebruikers alleen toegang tot vereiste omgevingen en wijst u alleen relevante beveiligingsrollen in die omgevingen toe. Ga naar Beveiligingsrollen en bevoegdheden voor meer informatie over beveiligingsrollen.

Bepaal bij het plannen van de installatie de reikwijdte van de automatisch toegewezen toegang. Bepaal hoe het proces moet worden geïntegreerd met de bestaande praktijken van het bedrijf wat betreft het beheren van de toewijzing van toegangsrechten en bijvoorbeeld de integratie met het IAM-systeem (identiteits- en toegangsbeheer).

Het is raadzaam om Microsoft Entra-beveiligingsgroepen te maken voor elke omgeving en deze aan de desbetreffende omgeving toe te wijzen. Het voordeel van deze aanpak is dat u de toegang tot een omgeving kunt beperken op basis van het lidmaatschap van een specifieke beveiligingsgroep. Deze toegang op basis van lidmaatschap wordt ingesteld in het Power Platform-beheercentrum. Ga naar Toegang tot een omgeving in Dynamics 365 Guides beperken met beveiligingsgroepen voor meer informatie.

Na de toewijzing kunnen alleen gebruikers die lid zijn van de Microsoft Entra-beveiligingsgroepen worden aangemaakt in de overeenkomstige Microsoft Power Platform-omgevingen. Ga naar Gebruikerstoegang tot omgevingen beheren voor meer informatie over het toewijzen van Microsoft Entra-beveiligingsgroepen. Zorg ervoor dat u test- en productieomgevingen van elkaar scheidt en afzonderlijke beveiligingsgroepen voor alle omgevingen aanmaakt om de toegang specifiek te beheren.

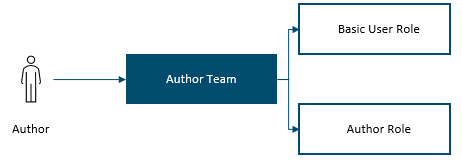

Om de toewijzing van beveiligingsrollen effectief te beheren, raden we aan om eigenaarsteams te maken die overeenkomen met de persona's/rollen die relevant zijn voor het systeem. Ga naar Microsoft Dataverse-teambeheer voor informatie over het beheren van teams.

Het gebruik van eigenaarsteams heeft twee belangrijke voordelen:

- Het wijst beveiligingsrollen toe door gebruik te maken van Microsoft Entra-beveiligingsgroepen en deze te koppelen aan bestaande IAM-processen.

- Het vereenvoudigt het toewijzingsproces. Een auteur heeft bijvoorbeeld zowel de auteursrol als de basisgebruikersrol nodig om toegang te krijgen tot de vereiste functionaliteit. Door de beveiligingsrollen aan een auteursteam toe te wijzen, kunt u nieuwe auteurs de benodigde rollen geven door ze eenvoudigweg aan het eigenaarsteam toe te voegen.

Als uw organisatie gebruikmaakt van het platform met bedrijfseenheden, wordt er automatisch voor elke bedrijfseenheid een eigenaarsteam gemaakt. Als een bedrijfseenheid slechts gebruikers voor één rol bevat (bijvoorbeeld auteurs), kan het eigenaarsteam worden gebruikt om de juiste beveiligingsrollen toe te wijzen. In veel gevallen bevat één bedrijfseenheid echter gebruikers voor meerdere rollen. Daarom moeten er extra eigenaarsteams worden gemaakt en relevante beveiligingsrollen worden toegewezen. Standaard wordt iedere gebruiker tijdens het maken aan één bedrijfseenheid toegewezen. Toegang tot andere bedrijfseenheden kan echter worden verleend door deze toe te wijzen aan een specifiek eigenaarsteam.

Voor effectief beheer is een schaalbare installatie nodig. U wordt geadviseerd om machtigingsbeheer zo veel mogelijk te automatiseren. Het proces moet bij voorkeur worden gekoppeld aan het IAM-systeem. Hier volgt een voorbeeld van een proces op hoog niveau voor het maken van een nieuwe auteur (waarbij de gebruiker over een bestaand gebruikersaccount beschikt):

Er wordt een aanvraag gestart om een auteur aan te maken via het IAM-systeem.

De aanvraag wordt door een goedkeuringsketen gerouteerd.

Er worden relevante Microsoft Entra-groepen aan de gebruiker toegewezen:

- Een groep die de gebruiker de juiste licenties verleent (bijvoorbeeld een Dynamics 365 Guides-licentie)

- Groepen die de gebruiker toegang geven tot relevante Microsoft Power Platform-omgevingen

- Groepen die de gebruiker het lidmaatschap van relevante Microsoft Power Platform-teams verlenen, die de gebruiker op hun beurt de benodigde beveiligingsrollen verstrekken.

De gebruiker aan wie de juiste bedrijfseenheid is toegewezen. Toewijzingen zijn meestal handmatig, maar het kan worden geautomatiseerd via Power Apps of Power Automate om consistente toewijzing te garanderen en om IAM te koppelen.

Voor installaties met meerdere bedrijfseenheden moet u voor elke rol Microsoft Entra-beveiligingsgroepen maken in elke bedrijfseenheid om de gebruiker aan de juiste teams toe te voegen. U kunt teams ook rechtstreeks toewijzen in Microsoft Power Platform.

Als stappen rechtstreeks in Microsoft Power Platform worden voltooid, raden we aan een ondersteunende procedure te maken om te faciliteren en fouten te elimineren. Implementeer bijvoorbeeld een canvas-app die de beheerder kan helpen bij het toewijzen van lidmaatschappen aan teams en het toewijzen van de gebruiker aan de juiste bedrijfseenheid.