Voorbeelden van geautomatiseerd onderzoek en respons (AIR) in Microsoft Defender voor Office 365 Plan 2

Tip

Wist u dat u de functies in Microsoft Defender voor Office 365 Abonnement 2 gratis kunt uitproberen? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

Met geautomatiseerd onderzoek en antwoord (AIR) in Microsoft Defender voor Office 365 Plan 2 (opgenomen in Microsoft 365-licenties zoals E5 of als een zelfstandig abonnement) kan uw SecOps-team efficiënter en effectiever werken. AIR bevat geautomatiseerde onderzoeken naar bekende bedreigingen en biedt aanbevolen herstelacties. Het SecOps-team kan het bewijs beoordelen en de aanbevolen acties goedkeuren of afwijzen. Zie Geautomatiseerd onderzoek en respons (AIR) in Microsoft Defender voor Office 365 Plan 2 voor meer informatie over AIR.

In dit artikel wordt beschreven hoe AIR werkt via verschillende voorbeelden:

- Voorbeeld: een door de gebruiker gerapporteerd phishingbericht start een playbook voor onderzoek

- Voorbeeld: een beveiligingsbeheerder activeert een onderzoek vanuit Threat Explorer

- Voorbeeld: een beveiligingsteam integreert AIR met hun SIEM met behulp van de Office 365 Management Activity API

Voorbeeld: een door de gebruiker gerapporteerd phishingbericht start een playbook voor onderzoek

Een gebruiker ontvangt een e-mailbericht dat lijkt op een phishingpoging. De gebruiker rapporteert het bericht met behulp van de invoegtoepassing Microsoft Report Message of Report Phishing, wat resulteert in een waarschuwing die wordt geactiveerd door de Email door de gebruiker gerapporteerd als malware- of phish-waarschuwingsbeleid, waardoor het playbook voor onderzoek automatisch wordt gestart.

Verschillende aspecten van het gerapporteerde e-mailbericht worden beoordeeld. Bijvoorbeeld:

- Het geïdentificeerde bedreigingstype

- Wie heeft het bericht verzonden

- Waar het bericht vandaan is verzonden (infrastructuur verzenden)

- Of andere exemplaren van het bericht zijn bezorgd of geblokkeerd

- Het tenantlandschap, inclusief vergelijkbare berichten en hun oordelen via e-mailclustering

- Of het bericht is gekoppeld aan bekende campagnes

- En meer.

Het playbook evalueert en lost automatisch inzendingen op wanneer er geen actie nodig is (wat vaak gebeurt bij door de gebruiker gerapporteerde berichten). Voor de resterende inzendingen wordt een lijst met aanbevolen acties opgegeven voor het oorspronkelijke bericht en de bijbehorende entiteiten (bijvoorbeeld bijgevoegde bestanden, opgenomen URL's en geadresseerden):

- Identificeer vergelijkbare e-mailberichten via zoekopdrachten in e-mailclusters.

- Bepaal of gebruikers door schadelijke koppelingen in verdachte e-mailberichten hebben geklikt.

- Risico's en bedreigingen worden toegewezen. Zie Details en resultaten van een geautomatiseerd onderzoek voor meer informatie.

- Herstelstappen. Zie Herstelacties in Microsoft Defender voor Office 365 voor meer informatie.

Voorbeeld: een beveiligingsbeheerder activeert een onderzoek vanuit Threat Explorer

U bevindt zich in Explorer (Bedreigingsverkenner) op https://security.microsoft.com/threatexplorerv3 in de weergaven Alle e-mail, Malware of Phish . U bevindt zich op het tabblad Email (weergave) van het detailgebied onder de grafiek. U selecteert een bericht dat u wilt onderzoeken met behulp van een van de volgende methoden:

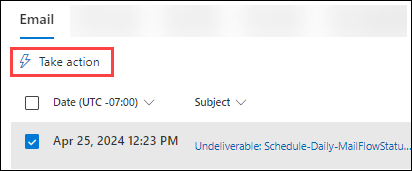

Selecteer een of meer vermeldingen in de tabel door het selectievakje naast de eerste kolom in te schakelen.

Actie ondernemen is rechtstreeks beschikbaar op het tabblad.

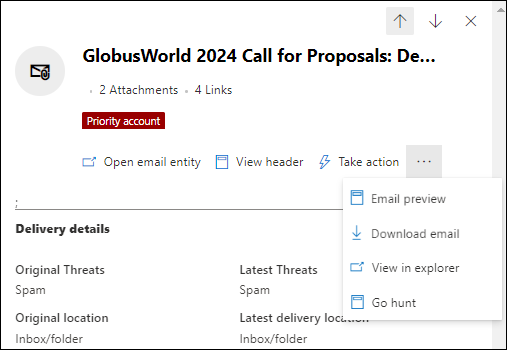

Actie ondernemen is rechtstreeks beschikbaar op het tabblad.Klik op de waarde Onderwerp van een item in de tabel. De flyout met details die wordt geopend, bevat

actie ondernemen boven aan de flyout.

actie ondernemen boven aan de flyout.

Nadat u Actie ondernemen hebt geselecteerd![]() , selecteert u Geautomatiseerd onderzoek starten. Zie Email herstel voor meer informatie.

, selecteert u Geautomatiseerd onderzoek starten. Zie Email herstel voor meer informatie.

Net als bij playbooks die worden geactiveerd door een waarschuwing, zijn automatische onderzoeken die worden geactiveerd vanuit Threat Explorer onder andere:

- Een hoofdonderzoek.

- Stappen voor het identificeren en correleren van bedreigingen. Zie Details en resultaten van een geautomatiseerd onderzoek voor meer informatie.

- Aanbevolen acties om bedreigingen te beperken. Zie Herstelacties in Microsoft Defender voor Office 365 voor meer informatie.

Voorbeeld: een beveiligingsteam integreert AIR met hun SIEM met behulp van de Office 365 Management Activity API

AIR-mogelijkheden in Defender voor Office 365 Abonnement 2 omvatten rapporten en details die het SecOps-team kan gebruiken om bedreigingen te bewaken en aan te pakken. Maar u kunt air-mogelijkheden ook integreren met andere oplossingen. Bijvoorbeeld:

- SIEM-systemen (Security Information and Event Management).

- Casebeheersystemen.

- Aangepaste rapportageoplossingen.

Gebruik de Office 365 Management Activity API voor integratie met deze oplossingen.

Zie de Tech Community-blog: De effectiviteit van uw SOC verbeteren met Microsoft Defender voor Office 365 en de Office 365 Management API voor een voorbeeld van een aangepaste oplossing die waarschuwingen van door de gebruiker gerapporteerde phishingberichten integreert die al door AIR zijn verwerkt in een SIEM-server en casebeheersysteem.

De geïntegreerde oplossing vermindert het aantal fout-positieven aanzienlijk, waardoor het SecOps-team zich kan concentreren op echte bedreigingen.