Een VPN-gateway maken met Behulp van PowerShell

Dit artikel helpt u bij het maken van een Azure VPN-gateway met behulp van PowerShell. Een VPN-gateway wordt gebruikt bij het maken van een VPN-verbinding met uw on-premises netwerk. U kunt ook een VPN-gateway gebruiken om virtuele netwerken te verbinden. Zie Een VPN-gateway maken - portal voor uitgebreidere informatie over een aantal instellingen in dit artikel.

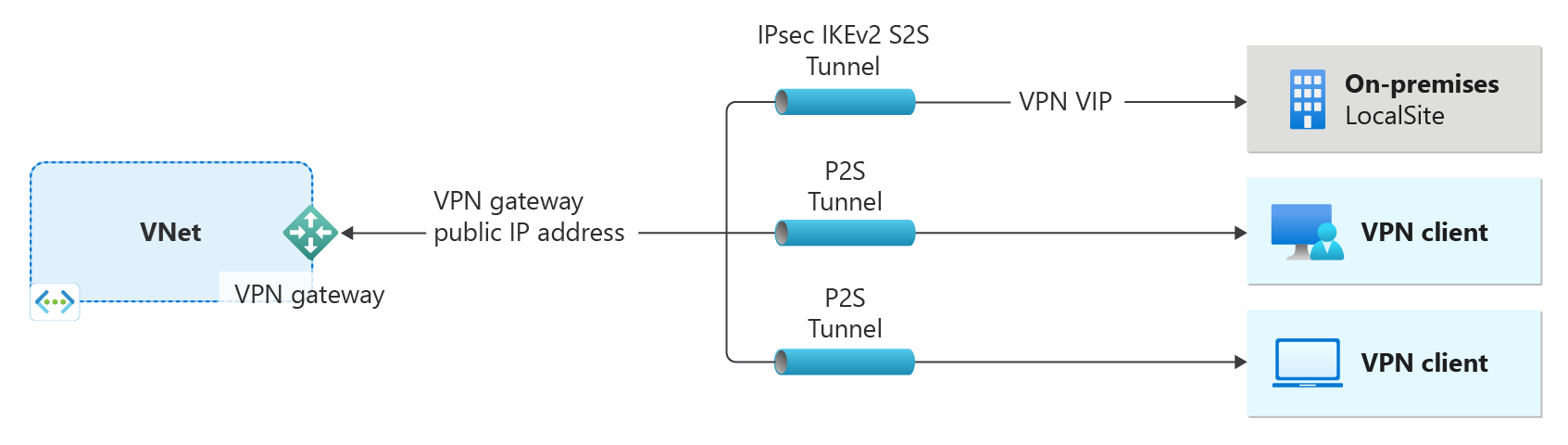

- Aan de linkerkant van het diagram ziet u het virtuele netwerk en de VPN-gateway die u maakt met behulp van de stappen in dit artikel.

- U kunt later verschillende typen verbindingen toevoegen, zoals aan de rechterkant van het diagram wordt weergegeven. U kunt bijvoorbeeld site-naar-site- en punt-naar-site-verbindingen maken. Als u verschillende ontwerparchitecturen wilt bekijken die u kunt bouwen, raadpleegt u het vpn-gatewayontwerp.

Met de stappen in dit artikel maakt u een virtueel netwerk, een subnet, een gatewaysubnet en een op route gebaseerde, zoneredundante, actief-actieve-modus VPN-gateway (virtuele netwerkgateway) met behulp van de vpnGw2AZ-SKU van de tweede generatie. Zodra de gateway is gemaakt, kunt u verbindingen configureren.

- Als u in plaats daarvan een VPN-gateway wilt maken met behulp van de Basic-SKU , raadpleegt u Een Basic SKU VPN-gateway maken.

- U wordt aangeraden indien mogelijk een VPN-gateway voor de actieve-actieve modus te maken. VPN-gateways in de actieve modus bieden betere beschikbaarheid en prestaties dan VPN-gateways in de standaardmodus. Zie Voor meer informatie over actief-actief-gateways de gateways in de modus Actief-actief.

- Zie Wat zijn beschikbaarheidszones en zone-redundante gateways voor informatie over beschikbaarheidszones en zone-redundante gateways?

Notitie

In de stappen in dit artikel wordt de gateway-SKU VpnGw2AZ gebruikt. Dit is een SKU die Ondersteuning biedt voor Azure-beschikbaarheidszones. Als beschikbaarheidszones niet worden ondersteund voor uw regio, gebruikt u in plaats daarvan een niet-AZ-SKU. Zie Over gateway-SKU's voor meer informatie over SKU's.

Voordat u begint

Voor deze stappen is een Azure-abonnement vereist. Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

In dit artikel worden PowerShell-cmdlets gebruikt. U kunt Azure Cloud Shell gebruiken om de cmdlets uit te voeren. Cloud Shell is een gratis interactieve shell die u kunt gebruiken om de stappen in dit artikel uit te voeren. In deze shell zijn algemene Azure-hulpprogramma's vooraf geïnstalleerd en geconfigureerd voor gebruik met uw account.

Als u Cloud Shell wilt openen, selecteert u Cloudshell openen in de rechterbovenhoek van een codeblok. U kunt Cloud Shell ook openen op een afzonderlijk browsertabblad door naar https://shell.azure.com/powershell. Selecteer Kopiëren om de codeblokken te kopiëren, plak deze in Cloud Shell en selecteer de Enter-toets om ze uit te voeren.

U kunt ook de Azure PowerShell-cmdlets lokaal op uw computer installeren en uitvoeren. PowerShell-cmdlets worden regelmatig bijgewerkt. Als u de meest recente versie niet hebt geïnstalleerd, kunnen de waarden in de instructies mislukken. Gebruik de Get-Module -ListAvailable Az cmdlet om de versies van Azure PowerShell te vinden die op uw computer zijn geïnstalleerd. Zie De Azure PowerShell-module installeren als u deze wilt installeren of bijwerken.

Een brongroep maken

Maak een Azure-resourcegroep met behulp van de opdracht New-AzResourceGroup . Een resourcegroep is een logische container waarin Azure-resources worden geïmplementeerd en beheerd. Als u PowerShell lokaal uitvoert, opent u uw PowerShell-console met verhoogde bevoegdheden en maakt u verbinding met Azure met behulp van de Connect-AzAccount opdracht.

New-AzResourceGroup -Name TestRG1 -Location EastUS

Een virtueel netwerk maken

Als u nog geen virtueel netwerk hebt, maakt u er een met New-AzVirtualNetwork. Wanneer u een virtueel netwerk maakt, moet u ervoor zorgen dat de adresruimten die u opgeeft, geen van de adresruimten overlappen die u in uw on-premises netwerk hebt. Als er een dubbel adresbereik aan beide zijden van de VPN-verbinding bestaat, wordt verkeer niet gerouteerd zoals verwacht. Als u dit virtuele netwerk wilt verbinden met een ander virtueel netwerk, kan de adresruimte bovendien niet overlappen met een ander virtueel netwerk. Plan daarom uw netwerkconfiguratie zorgvuldig.

In het volgende voorbeeld wordt een virtueel netwerk met de naam VNet1 gemaakt op de locatie EASTUS :

$virtualnetwork = New-AzVirtualNetwork `

-ResourceGroupName TestRG1 `

-Location EastUS `

-Name VNet1 `

-AddressPrefix 10.1.0.0/16

Maak een subnetconfiguratie met behulp van de cmdlet New-AzVirtualNetworkSubnetConfig . Het FrontEnd-subnet wordt niet gebruikt in deze oefening. U kunt uw eigen subnetnaam vervangen.

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name FrontEnd `

-AddressPrefix 10.1.0.0/24 `

-VirtualNetwork $virtualnetwork

Stel de subnetconfiguratie voor het virtuele netwerk in met behulp van de cmdlet Set-AzVirtualNetwork .

$virtualnetwork | Set-AzVirtualNetwork

Een gatewaysubnet toevoegen

Gateway-resources voor virtuele netwerken worden geïmplementeerd in een specifiek subnet met de naam GatewaySubnet. Het gatewaysubnet maakt deel uit van het IP-adresbereik van het virtuele netwerk dat u opgeeft wanneer u uw virtuele netwerk configureert.

Als u geen subnet met de naam GatewaySubnet hebt, mislukt dit wanneer u uw VPN-gateway maakt. U wordt aangeraden een gatewaysubnet te maken dat gebruikmaakt van een /27 (of groter). Bijvoorbeeld /27 of /26. Zie VPN Gateway-instellingen - Gatewaysubnet voor meer informatie.

Belangrijk

NSG's in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Zie Wat is een netwerkbeveiligingsgroep? voor meer informatie over netwerkbeveiligingsgroepen.

Stel een variabele in voor uw virtuele netwerk.

$vnet = Get-AzVirtualNetwork -ResourceGroupName TestRG1 -Name VNet1

Maak het gatewaysubnet met behulp van de cmdlet Add-AzVirtualNetworkSubnetConfig .

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.1.255.0/27 -VirtualNetwork $vnet

Stel de subnetconfiguratie voor het virtuele netwerk in met behulp van de cmdlet Set-AzVirtualNetwork .

$vnet | Set-AzVirtualNetwork

Openbare IP-adressen aanvragen

Een VPN-gateway moet een openbaar IP-adres hebben. Wanneer u een verbinding met een VPN-gateway maakt, is dit het IP-adres dat u opgeeft. Voor gateways in de actieve modus heeft elk gateway-exemplaar een eigen openbare IP-adresresource. U vraagt eerst de resource van het IP-adres aan en verwijst hier vervolgens naar bij het maken van uw virtuele netwerkgateway. Daarnaast moet u voor elke gateway-SKU die eindigt op AZ ook de zone-instelling opgeven. In dit voorbeeld wordt een zone-redundante configuratie opgegeven omdat hiermee alle drie de regionale zones worden opgegeven.

Het IP-adres wordt toegewezen aan de resource wanneer de VPN-gateway wordt gemaakt. De enige keer dat het openbare IP-adres wordt gewijzigd, is wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. Het verandert niet wanneer de grootte van uw VPN Gateway verandert, wanneer deze gateway opnieuw wordt ingesteld of wanneer andere interne onderhoudswerkzaamheden of upgrades worden uitgevoerd.

Gebruik de volgende voorbeelden om een statisch openbaar IP-adres aan te vragen voor elk gateway-exemplaar.

$gw1pip1 = New-AzPublicIpAddress -Name "VNet1GWpip1" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku Standard -Zone 1,2,3

Als u een actief-actief-gateway wilt maken (aanbevolen), vraagt u een tweede openbaar IP-adres aan:

$gw1pip2 = New-AzPublicIpAddress -Name "VNet1GWpip2" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku Standard -Zone 1,2,3

De configuratie van het IP-adres van de gateway maken

De gatewayconfiguratie bepaalt welk subnet en openbaar IP-adres moeten worden gebruikt. Gebruik het volgende voorbeeld om uw gatewayconfiguratie te maken.

$vnet = Get-AzVirtualNetwork -Name VNet1 -ResourceGroupName TestRG1

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gwipconfig1 = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $subnet.Id -PublicIpAddressId $gw1pip1.Id

$gwipconfig2 = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig2 -SubnetId $subnet.Id -PublicIpAddressId $gw1pip2.Id

De VPN-gateway maken

Het maken van een gateway duurt vaak 45 minuten of langer, afhankelijk van de geselecteerde gateway-SKU. Zodra de gateway is gemaakt, kunt u verbinding maken tussen uw virtuele netwerk en uw on-premises locatie. Of maak een verbinding tussen uw virtuele netwerk en een ander virtueel netwerk.

Maak een VPN-gateway met de cmdlet New-AzVirtualNetworkGateway. In de voorbeelden ziet u dat zowel naar openbare IP-adressen wordt verwezen als de gateway is geconfigureerd als actief-actief met behulp van de EnableActiveActiveFeature switch. In het voorbeeld voegen we de optionele -Debug switch toe. Als u een gateway wilt maken met een andere SKU, raadpleegt u Over gateway-SKU's om de SKU te bepalen die het beste past bij uw configuratievereisten.

New-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroupName TestRG1 `

-Location "East US" -IpConfigurations $gwipconfig1,$gwipconfig2 -GatewayType "Vpn" -VpnType RouteBased `

-GatewaySku VpnGw2AZ -VpnGatewayGeneration Generation2 -EnableActiveActiveFeature -Debug

De VPN-gateway weergeven

U kunt de VPN-gateway weergeven met behulp van de cmdlet Get-AzVirtualNetworkGateway .

Get-AzVirtualNetworkGateway -Name Vnet1GW -ResourceGroup TestRG1

IP-adressen van gateway weergeven

Aan elk VPN Gateway-exemplaar wordt een openbare IP-adresresource toegewezen. Gebruik de cmdlet Get-AzPublicIpAddress om het IP-adres weer te geven dat is gekoppeld aan de resource. Herhaal dit voor elk gateway-exemplaar. Actief-actieve gateways hebben een ander openbaar IP-adres toegewezen aan elk exemplaar.

Get-AzPublicIpAddress -Name VNet1GWpip1 -ResourceGroupName TestRG1

Resources opschonen

Wanneer u de gemaakte resources niet meer nodig hebt, gebruikt u de opdracht Remove-AzResourceGroup om de resourcegroep te verwijderen. Hiermee verwijdert u de resourcegroep en alle resources die deze bevat.

Remove-AzResourceGroup -Name TestRG1

Volgende stappen

Zodra de gateway is gemaakt, kunt u verbindingen configureren.