Een aangepaste doelgroep-app-id maken of wijzigen voor P2S VPN Microsoft Entra ID-verificatie

De stappen in dit artikel helpen u bij het maken van een aangepaste Microsoft Entra ID-app-id (aangepaste doelgroep) voor de nieuwe door Microsoft geregistreerde Azure VPN-client voor punt-naar-site-verbindingen (P2S). U kunt uw bestaande tenant ook bijwerken om de nieuwe door Microsoft geregistreerde Azure VPN Client-app te wijzigen van de vorige Azure VPN-client-app.

Wanneer u een aangepaste doelgroep-app-id configureert, kunt u een van de ondersteunde waarden gebruiken die zijn gekoppeld aan de Azure VPN-client-app. U wordt aangeraden de door Microsoft geregistreerde app-id, openbare doelgroepwaarde c632b3df-fb67-4d84-bdcf-b95ad541b5c8 van Azure, indien mogelijk te koppelen aan uw aangepaste app. Zie P2S VPN - Microsoft Entra ID voor de volledige lijst met ondersteunde waarden.

Dit artikel bevat stappen op hoog niveau. De schermafbeeldingen voor het registreren van een toepassing kunnen enigszins afwijken, afhankelijk van de manier waarop u de gebruikersinterface opent, maar de instellingen zijn hetzelfde. Zie Quickstart: Een toepassing registreren voor meer informatie. Zie Microsoft Entra ID-verificatie voor P2S voor meer informatie over Microsoft Entra ID-verificatie voor P2S.

Als u een aangepaste doelgroep-app-id configureert om de toegang te configureren of te beperken op basis van gebruikers en groepen, raadpleegt u Scenario: P2S-toegang configureren op basis van gebruikers en groepen - Microsoft Entra ID-verificatie. In het scenarioartikel vindt u een overzicht van de werkstroom en stappen voor het toewijzen van machtigingen.

Vereisten

In dit artikel wordt ervan uitgegaan dat u al een Microsoft Entra-tenant hebt en de machtigingen voor het maken van een bedrijfstoepassing, meestal de rol cloudtoepassingsbeheerder of hoger. Zie Een nieuwe tenant maken in Microsoft Entra ID en gebruikersrollen toewijzen met Microsoft Entra ID voor meer informatie.

In dit artikel wordt ervan uitgegaan dat u de door Microsoft geregistreerde app-id azure openbare doelgroepwaarde

c632b3df-fb67-4d84-bdcf-b95ad541b5c8gebruikt om uw aangepaste app te configureren. Deze waarde heeft globale toestemming, wat betekent dat u deze niet handmatig hoeft te registreren om uw organisatie toestemming te geven. U wordt aangeraden deze waarde te gebruiken.Op dit moment is er slechts één ondersteunde doelgroepwaarde voor de door Microsoft geregistreerde app. Zie de ondersteunde tabel met doelgroepwaarden voor aanvullende ondersteunde waarden.

Als de door Microsoft geregistreerde doelgroepwaarde niet compatibel is met uw configuratie, kunt u nog steeds de oudere handmatig geregistreerde id-waarden gebruiken.

Als u in plaats daarvan een handmatig geregistreerde app-id-waarde moet gebruiken, moet u toestemming geven om de app toestemming te geven om zich aan te melden en gebruikersprofielen te lezen voordat u doorgaat met deze configuratie. U moet zich aanmelden met een account waaraan de rol Cloudtoepassingsbeheerder is toegewezen.

Als u beheerderstoestemming wilt verlenen voor uw organisatie, wijzigt u de volgende opdracht zodat deze de gewenste

client_idwaarde bevat. In het voorbeeld is de client_id waarde voor Azure Public. Zie de tabel voor aanvullende ondersteunde waarden.https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentKopieer en plak de URL die betrekking heeft op uw implementatielocatie in de adresbalk van uw browser.

Selecteer het account met de rol Cloudtoepassingsbeheerder als u hierom wordt gevraagd.

Selecteer Accepteren op de pagina Machtigingen die zijn aangevraagd.

Een toepassing registreren

Er zijn verschillende manieren om naar de App-registraties pagina te gaan. Een manier is via het Microsoft Entra-beheercentrum. U kunt ook de Azure-portal en De Microsoft Entra-id gebruiken. Meld u aan met een account met de rol Cloudtoepassingsbeheerder of hoger.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram Instellingen in het bovenste menu om over te schakelen naar de tenant waarin u de toepassing wilt registreren in het menu Mappen en abonnementen .

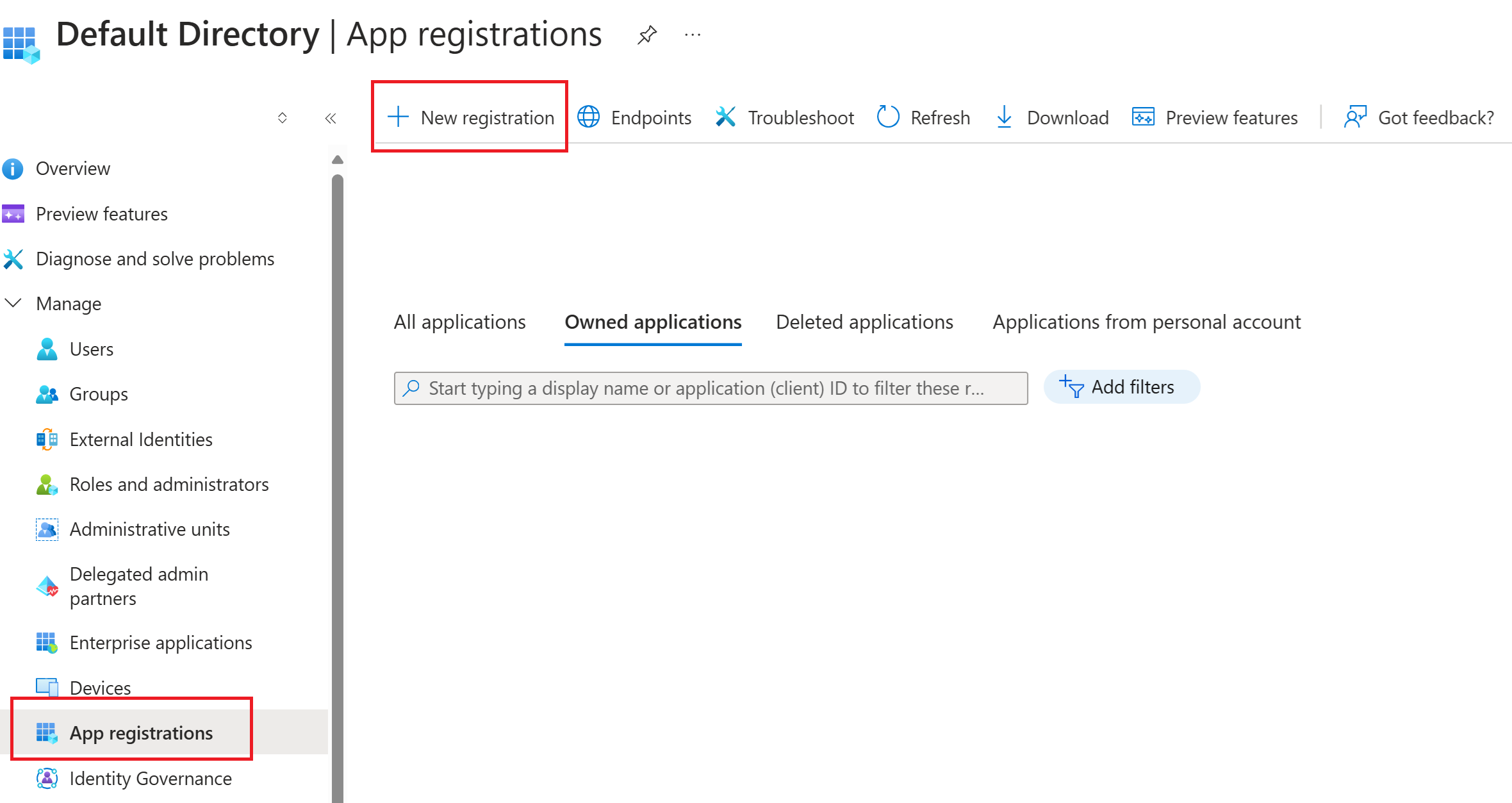

Ga naar App-registraties en selecteer Nieuwe registratie.

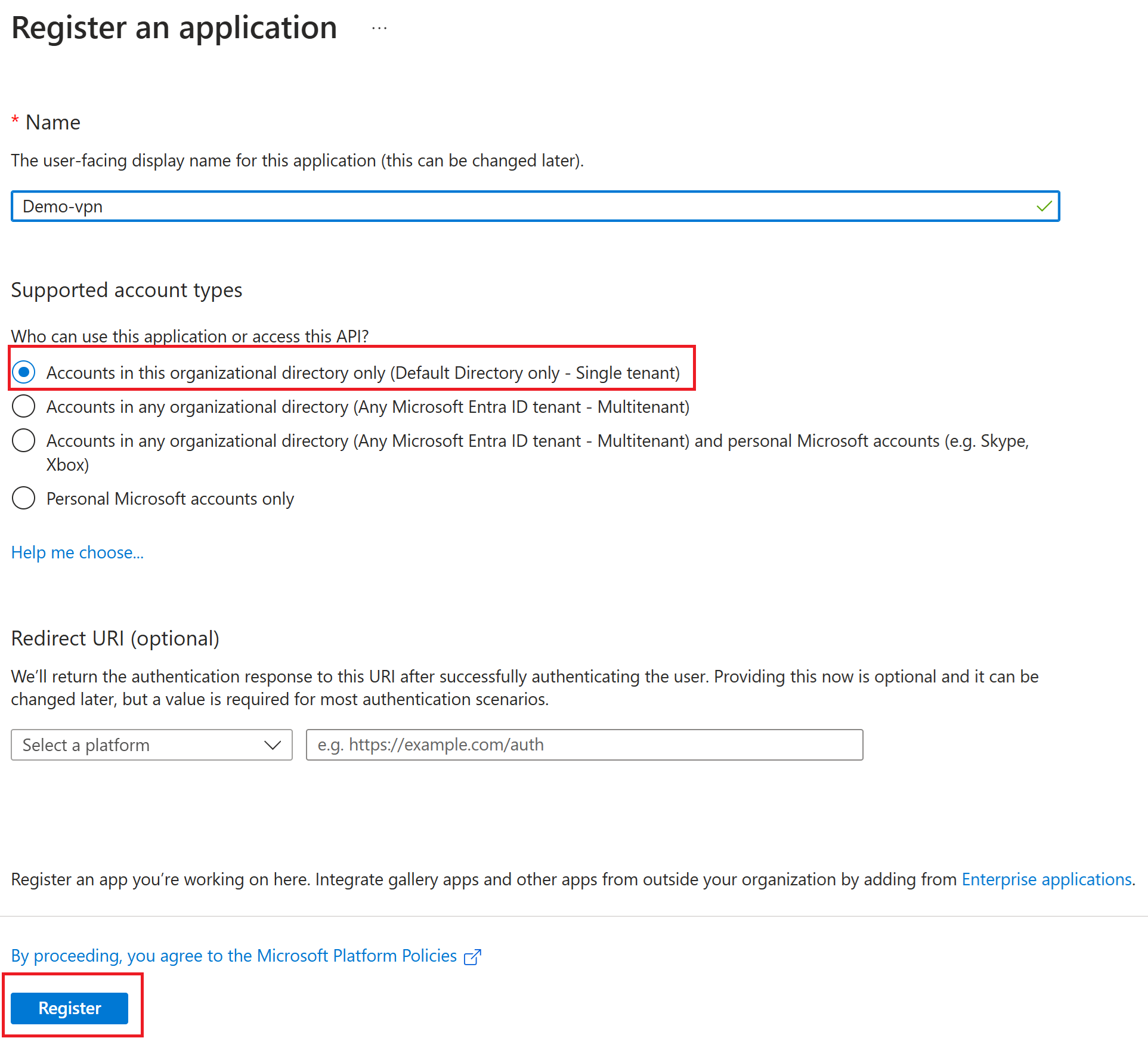

Voer op de pagina Een toepassing registreren een weergavenaam voor uw toepassing in. Gebruikers van uw toepassing zien mogelijk de weergavenaam wanneer ze de app gebruiken, bijvoorbeeld tijdens het aanmelden. U kunt de weergavenaam op elk gewenst moment wijzigen. Meerdere app-registraties kunnen dezelfde naam delen. De automatisch gegenereerde toepassings-id (client)-id van de app-registratie identificeert uw app in het identiteitsplatform.

Geef op wie de toepassing kan gebruiken, ook wel aangeduid als de aanmeldingsdoelgroep. Selecteer alleen accounts in deze organisatiemap (alleen naamofyourdirectory - één tenant).

Laat omleidings-URI (optioneel) voorlopig alleen terwijl u een omleidings-URI configureert in de volgende sectie.

Selecteer Registreren om de initiële app-registratie te voltooien.

Wanneer de registratie is voltooid, wordt in het Microsoft Entra-beheercentrum het deelvenster Overzicht van de app-registratie weergegeven. U ziet de toepassings-id (client-id). Deze client-id is een unieke aanduiding van uw toepassing in het Microsoft Identity Platform. Dit is de aangepaste doelgroepwaarde die u gebruikt wanneer u uw P2S-gateway configureert. Hoewel deze waarde aanwezig is, moet u nog steeds de volgende secties voltooien om de geregistreerde Microsoft-toepassing aan uw toepassings-id te koppelen.

Een API beschikbaar maken en een bereik toevoegen

In deze sectie maakt u een bereik om gedetailleerde machtigingen toe te wijzen.

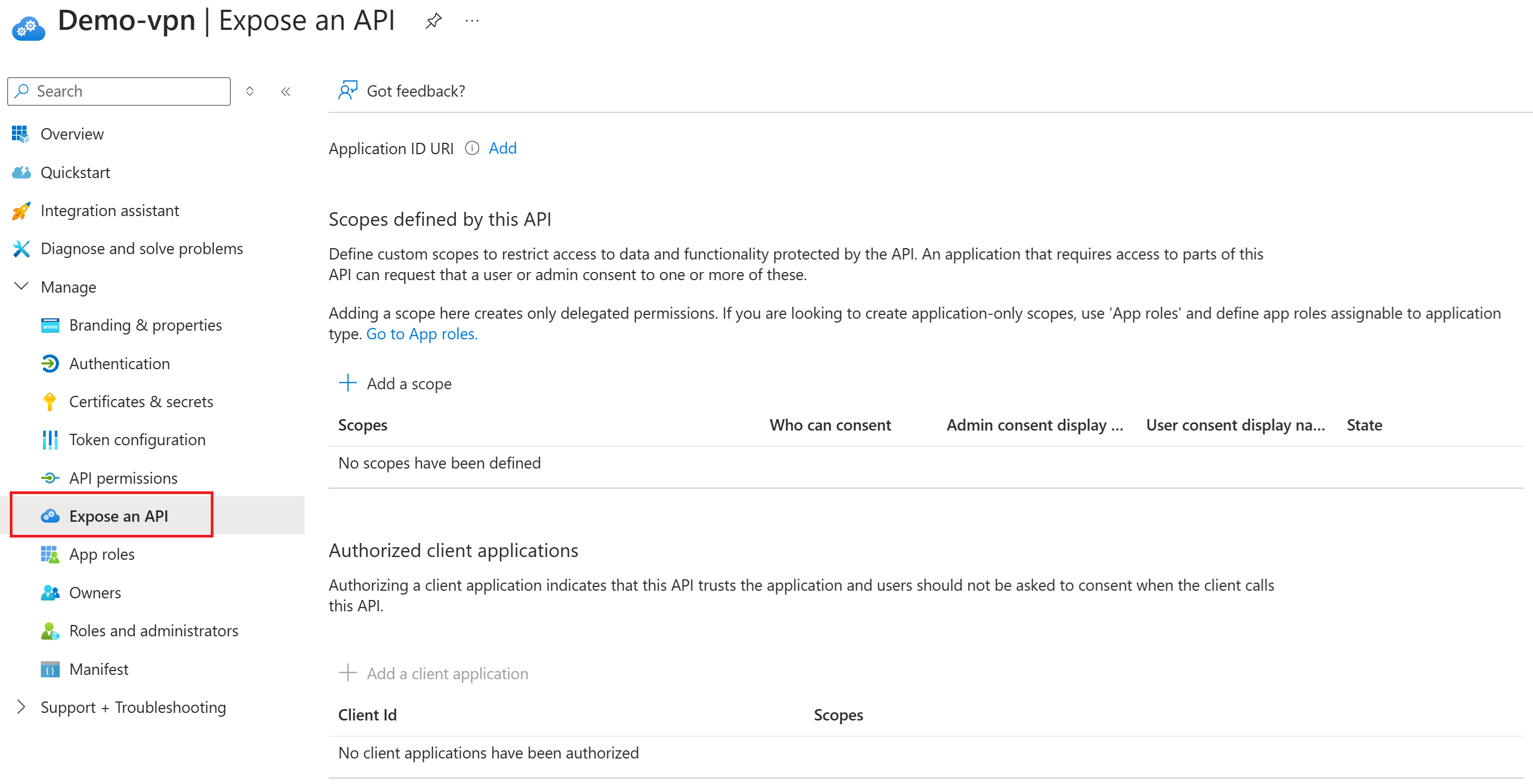

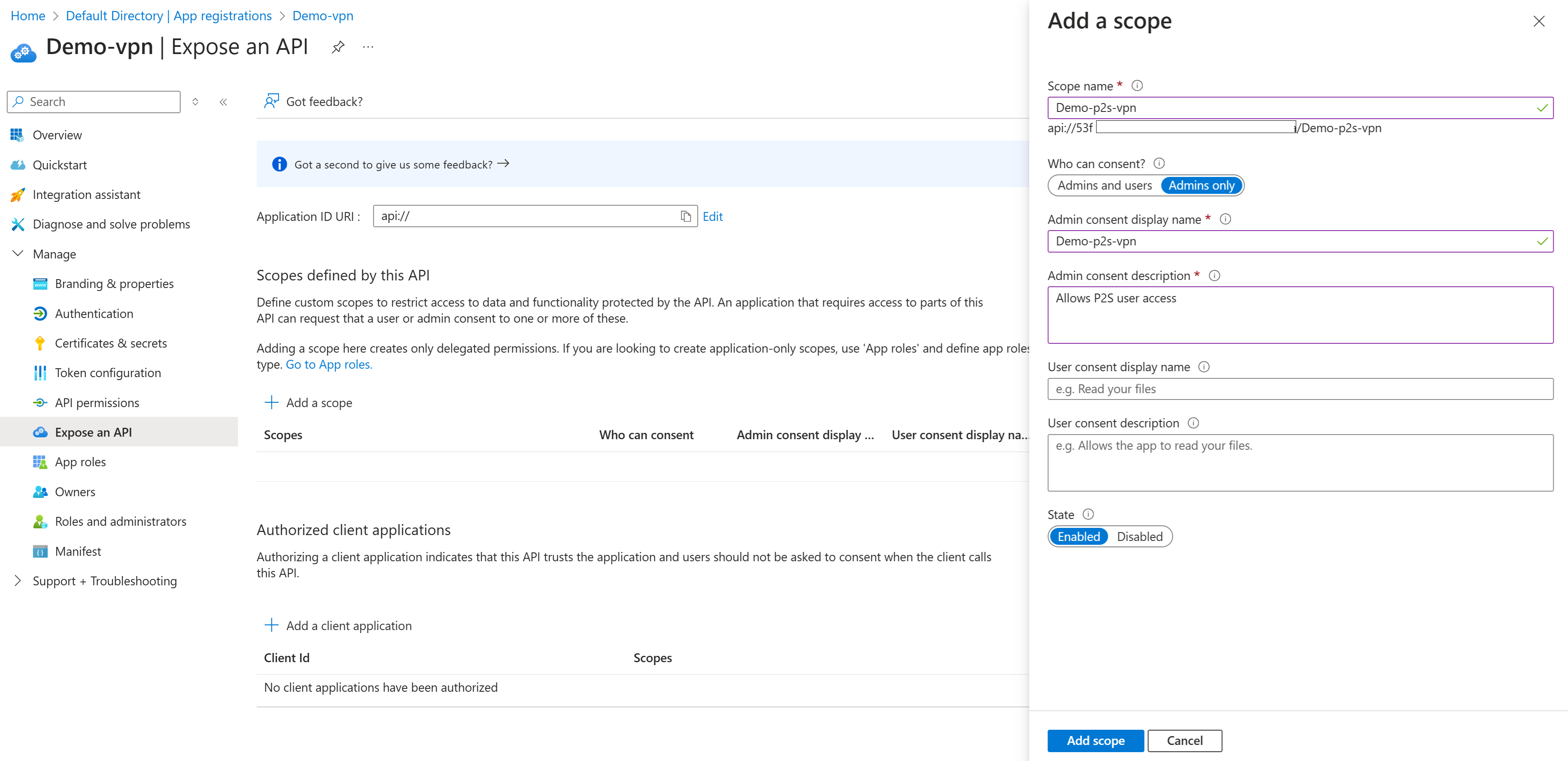

Selecteer een API beschikbaar maken in het linkerdeelvenster voor de geregistreerde app.

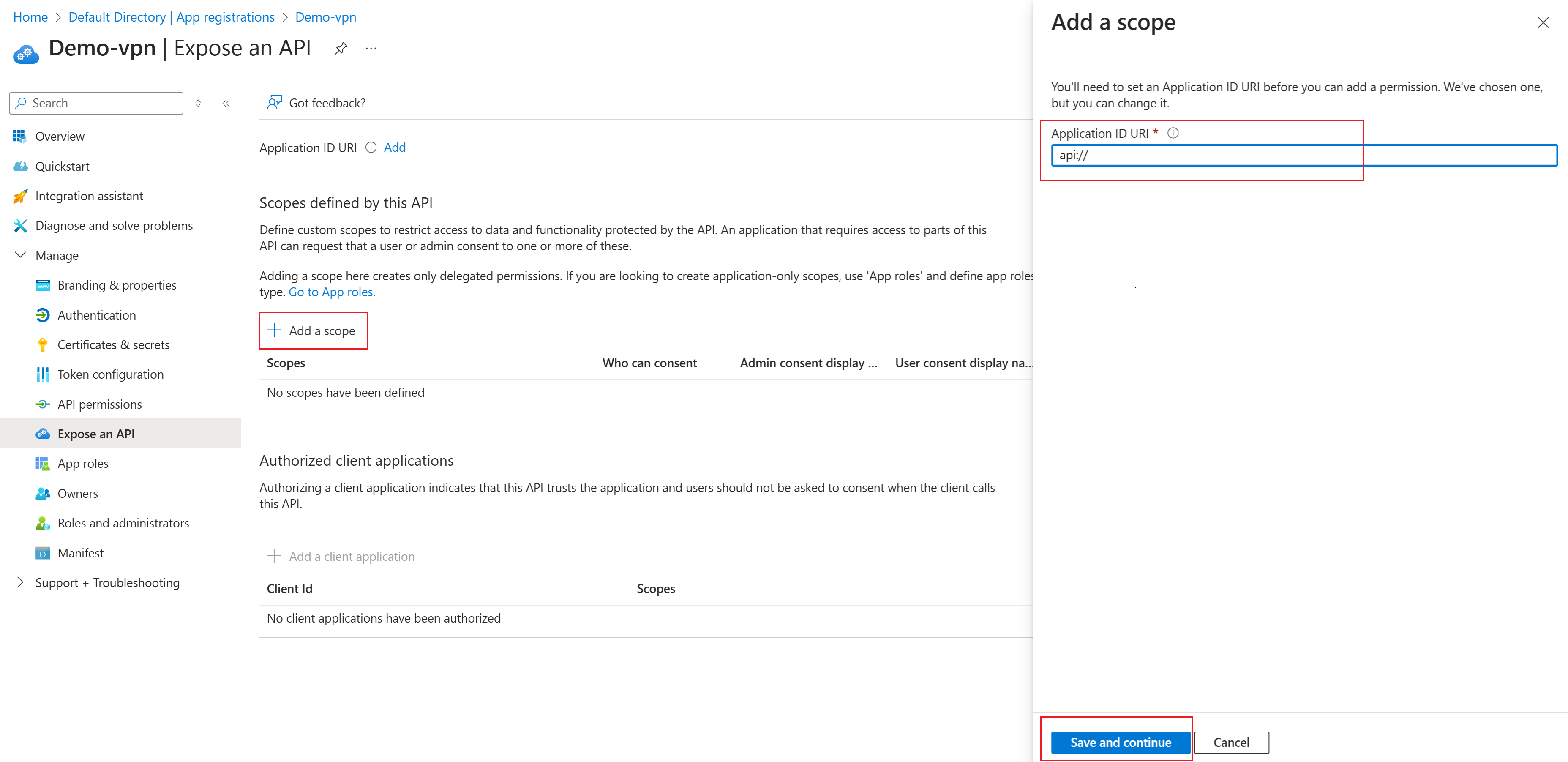

Selecteer Een bereik toevoegen. Bekijk in het deelvenster Een bereik toevoegen de URI van de toepassings-id. Dit veld wordt automatisch gegenereerd. Dit is standaard ingesteld op

api://<application-client-id>. De app-id-URI fungeert als het voorvoegsel voor de bereiken waarnaar u verwijst in de code van uw API en moet wereldwijd uniek zijn.Selecteer Opslaan en ga door naar het volgende deelvenster Een bereik toevoegen.

Geef in dit deelvenster Een bereik toevoegen de kenmerken van het bereik op. Voor deze procedure kunt u de voorbeeldwaarden gebruiken of uw eigen waarden opgeven.

Veld Waarde Naam van bereik Voorbeeld: p2s-vpn1 Wie kan toestemming verlenen? Alleen beheerders Weergavenaam van beheerderstoestemming Voorbeeld: p2s-vpn1-users Beschrijving van beheerderstoestemming Voorbeeld: Toegang tot de P2S VPN Staat/provincie Ingeschakeld Selecteer Bereik toevoegen om het bereik toe te voegen.

De Azure VPN-clienttoepassing toevoegen

In deze sectie koppelt u de door Microsoft geregistreerde Azure VPN-clienttoepassings-id.

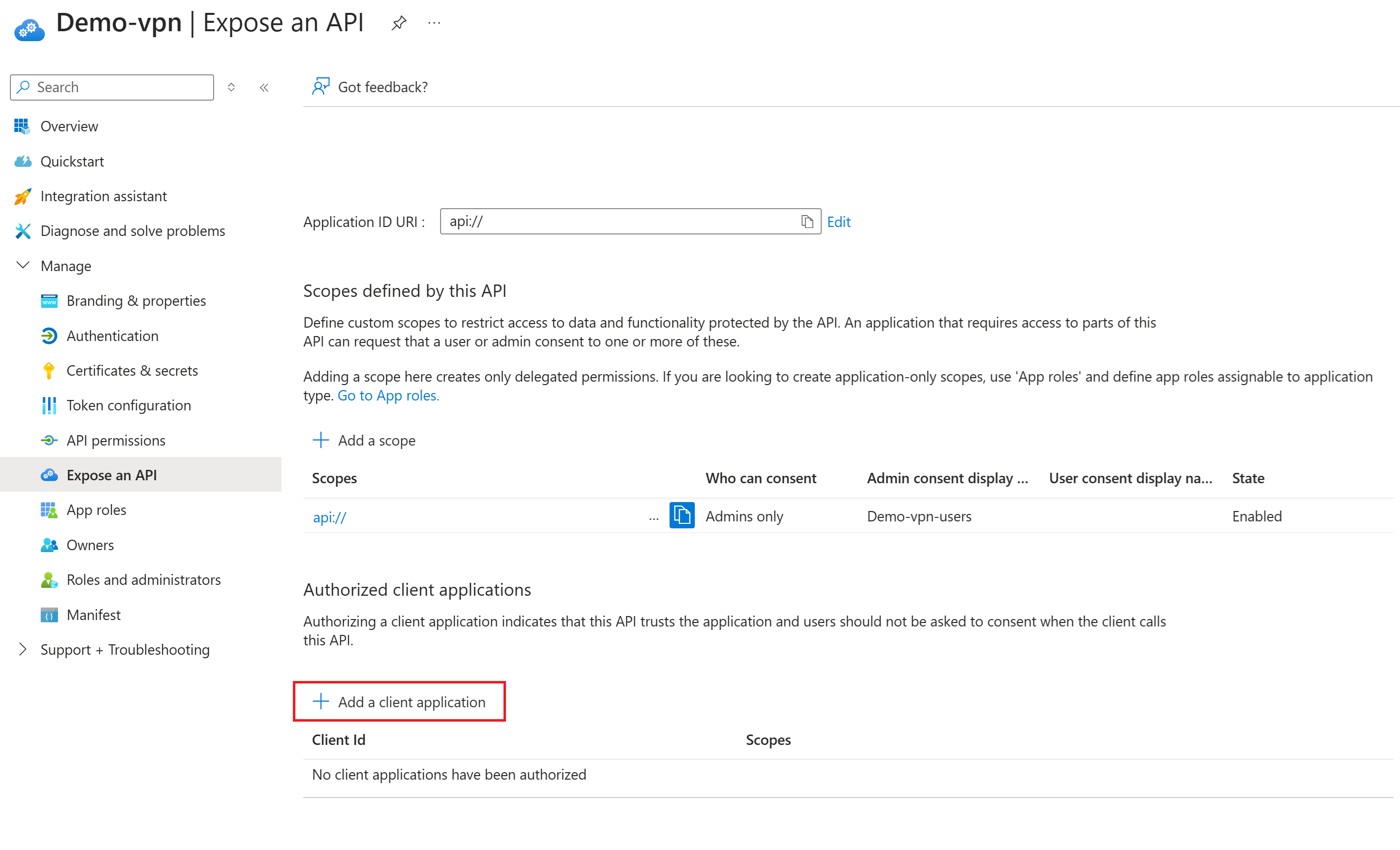

Selecteer + Een clienttoepassing toevoegen op de pagina Een API beschikbaar maken.

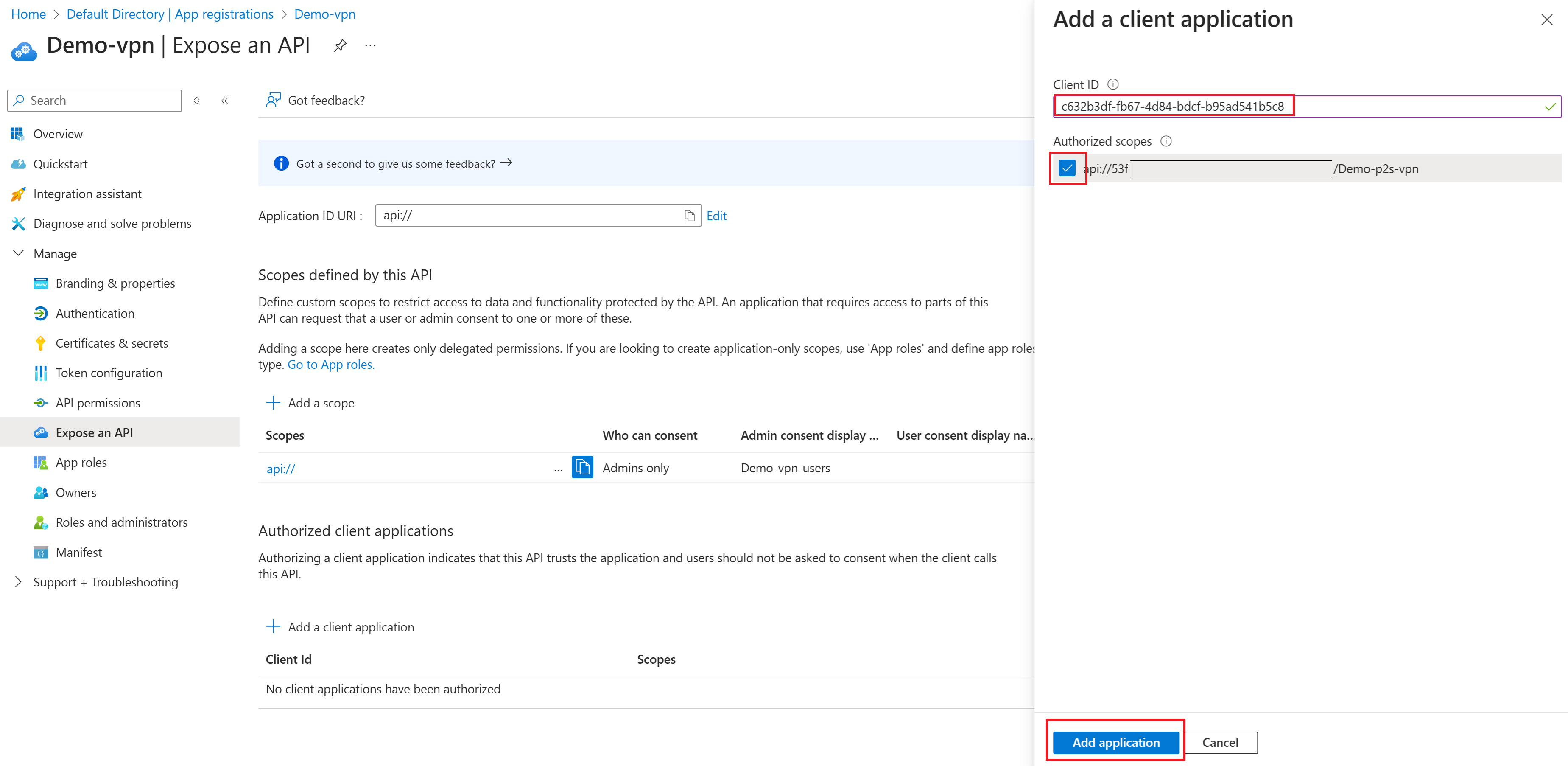

Gebruik in het deelvenster Een clienttoepassing toevoegen voor client-id de openbare Azure-toepassings-id voor de door Microsoft geregistreerde Azure VPN-client-app,

c632b3df-fb67-4d84-bdcf-b95ad541b5c8tenzij u weet dat u een andere waarde nodig hebt.Zorg ervoor dat geautoriseerde bereiken zijn geselecteerd.

Selecteer Toepassing toevoegen.

Waarden verzamelen

Noteer op de pagina Overzicht voor uw toepassing de volgende waarden die u nodig hebt wanneer u uw punt-naar-site-VPN-gateway configureert voor Microsoft Entra ID-verificatie.

- Toepassings-id (client): dit is de aangepaste doelgroep-id die u gebruikt voor het veld Doelgroep wanneer u uw P2S VPN-gateway configureert.

- Map-id (tenant): deze waarde maakt deel uit van de waarde die is vereist voor het veld Tenant en Issuer voor de P2S VPN-gateway.

De P2S VPN-gateway configureren

Nadat u de stappen in de vorige secties hebt voltooid, gaat u door met het configureren van P2S VPN Gateway voor Microsoft Entra ID-verificatie: door Microsoft geregistreerde app.

Client-id van microsoft-geregistreerde VPN-app bijwerken

Notitie

Deze stappen kunnen worden gebruikt voor een van de ondersteunde waarden die zijn gekoppeld aan de Azure VPN Client-app. U wordt aangeraden de door Microsoft geregistreerde app-id, openbare doelgroepwaarde c632b3df-fb67-4d84-bdcf-b95ad541b5c8 van Azure, indien mogelijk te koppelen aan uw aangepaste app.

Als u uw P2S VPN-gateway al hebt geconfigureerd voor het gebruik van een aangepaste waarde voor het veld Doelgroep-id en u wilt overschakelen naar de nieuwe Door Microsoft geregistreerde Azure VPN-client, kunt u de nieuwe toepassing autoriseren door de clienttoepassing toe te voegen aan uw API. Met deze methode hoeft u de instellingen op de Azure VPN-gateway of uw Azure VPN-clients niet te wijzigen als ze de nieuwste versie van de client gebruiken.

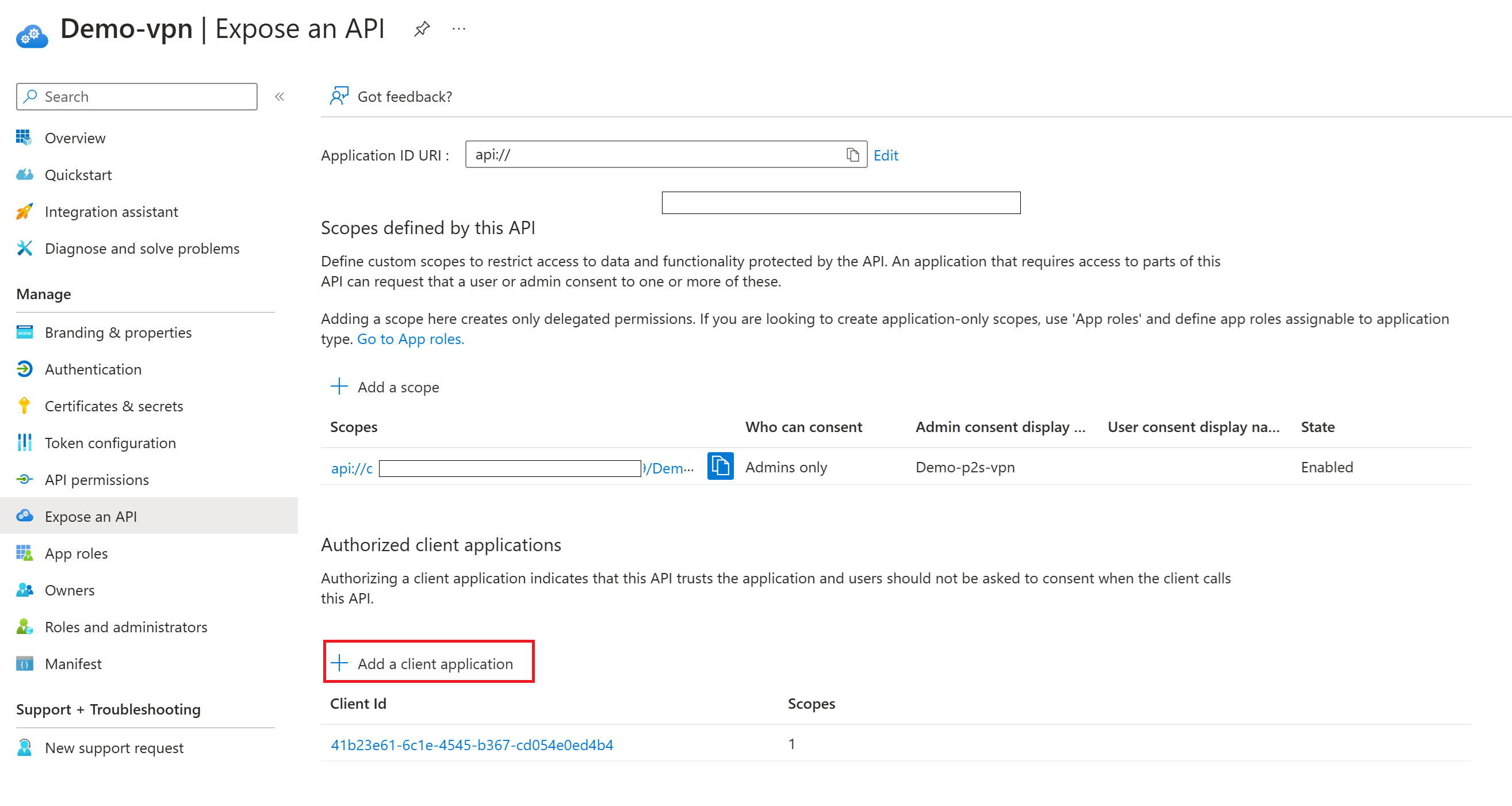

In de volgende stappen voegt u een andere geautoriseerde clienttoepassing toe met behulp van de app-id-doelgroepwaarde van de Microsoft-geregistreerde Azure VPN-client. U wijzigt de waarde van de bestaande geautoriseerde clienttoepassing niet. U kunt de bestaande geautoriseerde clienttoepassing altijd verwijderen als u deze niet meer gebruikt.

Er zijn verschillende manieren om naar de App-registraties pagina te gaan. Een manier is via het Microsoft Entra-beheercentrum. U kunt ook de Azure-portal en De Microsoft Entra-id gebruiken. Meld u aan met een account met de rol Cloudtoepassingsbeheerder of hoger.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram Instellingen in het bovenste menu om over te schakelen naar de tenant die u wilt gebruiken in het menu Mappen en abonnementen .

Ga naar App-registraties en zoek de weergavenaam voor de geregistreerde app. Klik hier om de pagina te openen.

Klik op Een API beschikbaar maken. Op de pagina Een API beschikbaar maken ziet u dat de vorige doelgroepwaarde

Client Idvan de Azure VPN-client aanwezig is.Selecteer + Een clienttoepassing toevoegen.

Gebruik in het deelvenster Een clienttoepassing toevoegen voor client-id de openbare Azure-toepassings-id voor de door Microsoft geregistreerde Azure VPN-client-app.

c632b3df-fb67-4d84-bdcf-b95ad541b5c8Zorg ervoor dat geautoriseerde bereiken zijn geselecteerd. Klik vervolgens op Toepassing toevoegen.

Op de pagina Een API beschikbaar maken ziet u nu beide client-id-waarden. Als u de vorige versie wilt verwijderen, klikt u op de waarde om de pagina Een clienttoepassing bewerken te openen en klikt u op Verwijderen.

Op de pagina Overzicht ziet u dat de waarden niet zijn gewijzigd. Als u uw gateway en clients al hebt geconfigureerd met behulp van de aangepaste toepassings-id (client) die wordt weergegeven voor het veld Doelgroep-id van de gateway en uw clients al zijn geconfigureerd voor het gebruik van deze aangepaste waarde, hoeft u geen aanvullende wijzigingen aan te brengen.

Volgende stappen

- Configureer P2S VPN Gateway voor Microsoft Entra ID-verificatie: door Microsoft geregistreerde app.

- Als u verbinding wilt maken met uw virtuele netwerk, moet u de Azure VPN-client op uw clientcomputers configureren. Zie Een VPN-client configureren voor P2S VPN-verbindingen.

- Zie de sectie Punt-naar-site van de veelgestelde vragen over VPN Gateway voor veelgestelde vragen voor veelgestelde vragen.