Microsoft Sentinel-incidenten uitgebreid onderzoeken in Azure Portal

Microsoft Sentinel-incidenten zijn bestanden die een aggregatie bevatten van alle relevante bewijzen voor specifieke onderzoeken. Elk incident wordt gemaakt (of toegevoegd aan) op basis van bewijsmateriaal (waarschuwingen) dat is gegenereerd door analyseregels of geïmporteerd uit beveiligingsproducten van derden die hun eigen waarschuwingen produceren. Incidenten nemen de entiteiten over die zijn opgenomen in de waarschuwingen, evenals de eigenschappen van de waarschuwingen, zoals ernst, status en MITRE ATT&CK-tactieken en -technieken.

Microsoft Sentinel biedt u een volledig, volledig functionaliteitsbeheerplatform in Azure Portal voor het onderzoeken van beveiligingsincidenten. De pagina Incidentgegevens is uw centrale locatie waar u uw onderzoek kunt uitvoeren, waarbij alle relevante informatie en alle toepasselijke hulpprogramma's en taken in één scherm worden verzameld.

In dit artikel wordt beschreven hoe u een incident uitgebreid kunt onderzoeken, zodat u sneller, effectiever en efficiënter uw incidenten kunt onderzoeken en hoe u minder tijd hebt om (MTTR) op te lossen.

Vereisten

De roltoewijzing Microsoft Sentinel Responder is vereist om incidenten te onderzoeken.

Meer informatie over rollen in Microsoft Sentinel.

Als u een gastgebruiker hebt die incidenten moet toewijzen, moet de gebruiker de rol Maplezer in uw Microsoft Entra-tenant krijgen toegewezen. Reguliere (niet-guest) gebruikers hebben deze rol standaard toegewezen.

Als u momenteel de verouderde ervaring van de pagina met incidentdetails bekijkt, schakelt u in de rechterbovenhoek van de pagina de nieuwe ervaring in om door te gaan met de procedures in dit artikel voor de nieuwe ervaring.

De grond goed voorbereiden

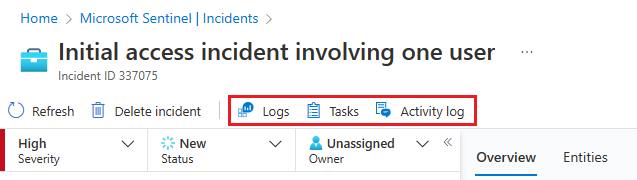

Wanneer u een incident wilt onderzoeken, stelt u de dingen samen die u nodig hebt om uw werkstroom te leiden. U vindt de volgende hulpmiddelen op een knopbalk boven aan de incidentpagina, direct onder de titel.

Selecteer Taken om de taken te zien die zijn toegewezen voor dit incident of om uw eigen taken toe te voegen. Taken kunnen processtandaardisatie in uw SOC verbeteren. Zie Taken gebruiken voor het beheren van incidenten in Microsoft Sentinel voor meer informatie.

Selecteer activiteitenlogboek om te zien of er al acties zijn uitgevoerd op dit incident, bijvoorbeeld door automatiseringsregels en opmerkingen die zijn gemaakt. U kunt hier ook uw eigen opmerkingen toevoegen. Zie Incidentgebeurtenissen controleren en opmerkingen toevoegen voor meer informatie.

Selecteer logboeken op elk gewenst moment om een volledig, leeg Log Analytics-queryvenster te openen op de incidentpagina. Een query opstellen en uitvoeren, gerelateerd of niet, zonder het incident te verlaten. Dus wanneer u plotselinge inspiratie krijgt om een gedachte te achtervolgen, hoeft u zich geen zorgen te maken over het onderbreken van uw stroom. De logboeken zijn er voor u. Zie Meer informatie over uw gegevens in Logboeken.

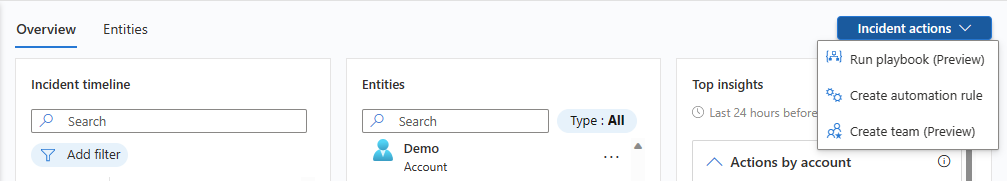

De knop Incidentacties bevindt zich ook tegenover de tabbladen Overzicht en Entiteiten . Hier hebt u dezelfde acties die eerder zijn beschreven als beschikbaar via de knop Acties in het detailvenster op de pagina Incidentenraster . De enige ontbrekende is Onderzoeken, die in plaats daarvan beschikbaar is in het detailvenster aan de linkerkant.

De beschikbare acties onder de knop Incidentacties zijn onder andere:

| Actie | Beschrijving |

|---|---|

| Playbook uitvoeren | Voer een playbook uit op dit incident om bepaalde verrijkings-, samenwerkings- of reactieacties uit te voeren. |

| Automatiseringsregel maken | Maak in de toekomst een automatiseringsregel die alleen wordt uitgevoerd op incidenten zoals deze (gegenereerd door dezelfde analyseregel). |

| Team maken (preview) | Maak een team in Microsoft Teams om samen te werken met andere personen of teams op verschillende afdelingen voor het afhandelen van het incident. Als er al een team is gemaakt voor dit incident, wordt dit menu-item weergegeven als Teams openen. |

De hele afbeelding op de pagina met details van het incident ophalen

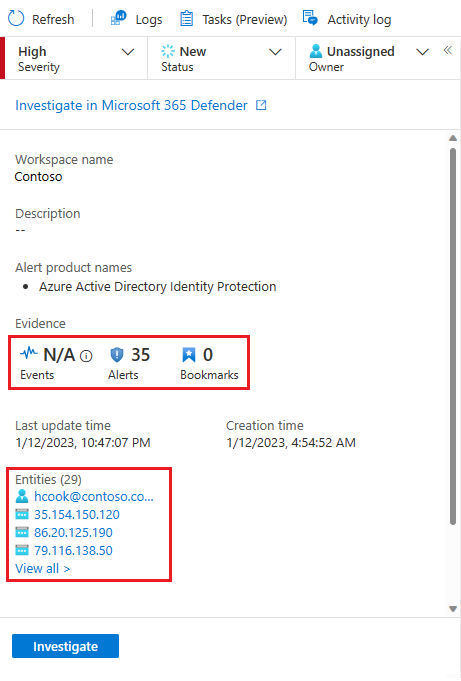

Het linkerpaneel van de pagina met incidentdetails bevat dezelfde informatie over incidentdetails die u op de pagina Incidenten rechts van het raster hebt gezien. Dit deelvenster wordt altijd weergegeven, ongeacht welk tabblad wordt weergegeven op de rest van de pagina. Hier ziet u de basisinformatie van het incident en zoomt u op de volgende manieren in:

Selecteer onder Bewijs gebeurtenissen, waarschuwingen of bladwijzers om een deelvenster Logboeken te openen op de incidentpagina. Het deelvenster Logboeken wordt weergegeven met de query van de drie die u hebt geselecteerd en u kunt de queryresultaten uitgebreid doorlopen, zonder dat u wegloopt van het incident. Selecteer Gereed om het deelvenster te sluiten en terug te keren naar uw incident. Zie Meer informatie over uw gegevens in Logboeken.

Selecteer een van de vermeldingen onder Entiteiten om deze weer te geven op het tabblad Entiteiten. Alleen de eerste vier entiteiten in het incident worden hier weergegeven. Bekijk de rest door Alles weergeven of in de widget Entiteiten op het tabblad Overzicht of op het tabblad Entiteiten te selecteren. Zie het tabblad Entiteiten voor meer informatie.

Selecteer Onderzoeken om het incident te openen in het grafische onderzoekshulpprogramma waarmee relaties tussen alle elementen van het incident worden aangegeven.

Dit deelvenster kan ook worden samengevouwen in de linkermarge van het scherm door de kleine, links wijzende dubbele pijl naast de vervolgkeuzelijst Eigenaar te selecteren. Zelfs in deze geminimaliseerde status kunt u de eigenaar, status en ernst nog steeds wijzigen.

De rest van de pagina met incidentdetails is onderverdeeld in twee tabbladen, Overzicht en Entiteiten.

Het tabblad Overzicht bevat de volgende widgets, die elk een essentieel doel van uw onderzoek vertegenwoordigen.

| Widget | Beschrijving |

|---|---|

| Tijdlijn voor incidenten | In de widget Tijdlijn incident ziet u de tijdlijn van waarschuwingen en bladwijzers in het incident, waarmee u de tijdlijn van de activiteit van aanvallers kunt reconstrueren. Selecteer een afzonderlijk item om alle details ervan weer te geven, zodat u verder kunt inzoomen. Zie De tijdlijn van het aanvalsverhaal reconstrueren voor meer informatie. |

| Vergelijkbare incidenten | In de widget Vergelijkbare incidenten ziet u een verzameling van maximaal 20 andere incidenten die het meest lijken op het huidige incident. Hiermee kunt u het incident in een grotere context bekijken en helpt u uw onderzoek te leiden. Zie Controleren op vergelijkbare incidenten in uw omgeving voor meer informatie. |

| Entiteiten | In de widget Entiteiten ziet u alle entiteiten die zijn geïdentificeerd in de waarschuwingen. Dit zijn de objecten die een rol speelden in het incident, ongeacht of ze gebruikers, apparaten, adressen, bestanden of andere typen zijn. Selecteer een entiteit om de volledige details te bekijken, die worden weergegeven op het tabblad Entiteiten. Zie De entiteiten van het incident verkennen voor meer informatie. |

| Belangrijkste inzichten | In de widget Top insights ziet u een verzameling resultaten van query's die zijn gedefinieerd door Microsoft-beveiligingsonderzoekers die waardevolle en contextuele beveiligingsinformatie bieden over alle entiteiten in het incident, op basis van gegevens uit een verzameling bronnen. Zie Het belangrijkste inzicht krijgen in uw incident voor meer informatie. |

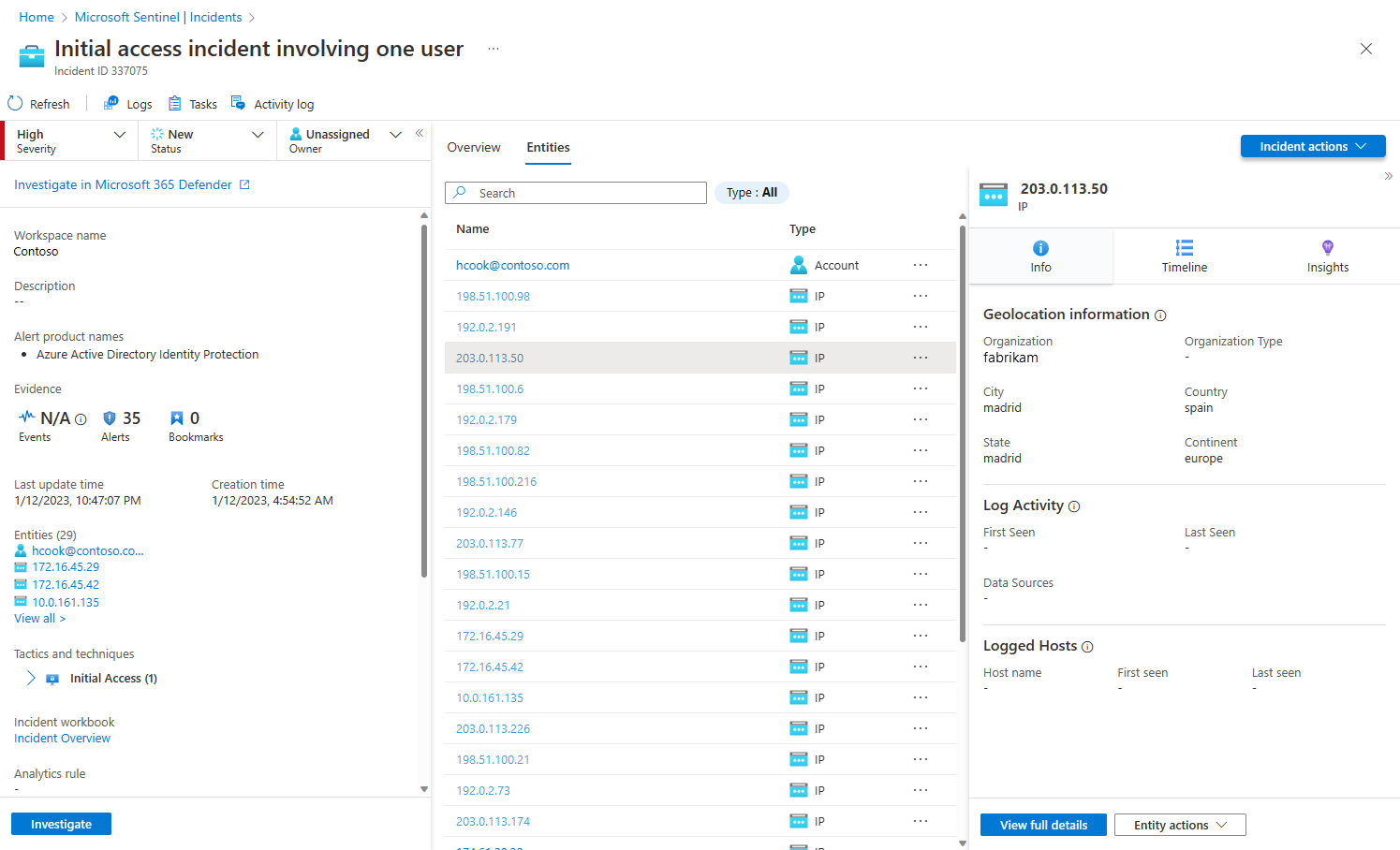

Op het tabblad Entiteiten ziet u de volledige lijst met entiteiten in het incident, die ook worden weergegeven in de widget Entiteiten op de overzichtspagina . Wanneer u een entiteit in de widget selecteert, wordt u hier omgeleid om het volledige dossier van de entiteit te zien: de identificatiegegevens, een tijdlijn van de activiteit (zowel binnen als buiten het incident) en de volledige set inzichten over de entiteit, net zoals u zou zien op de volledige entiteitspagina, maar beperkt tot het tijdsbestek dat geschikt is voor het incident.

De tijdlijn van het aanvalsverhaal reconstrueren

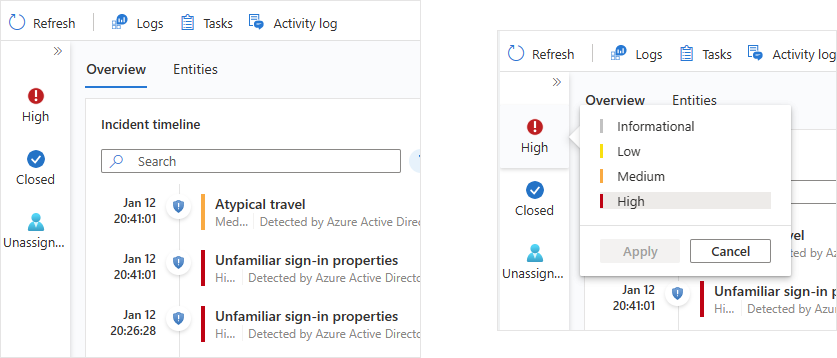

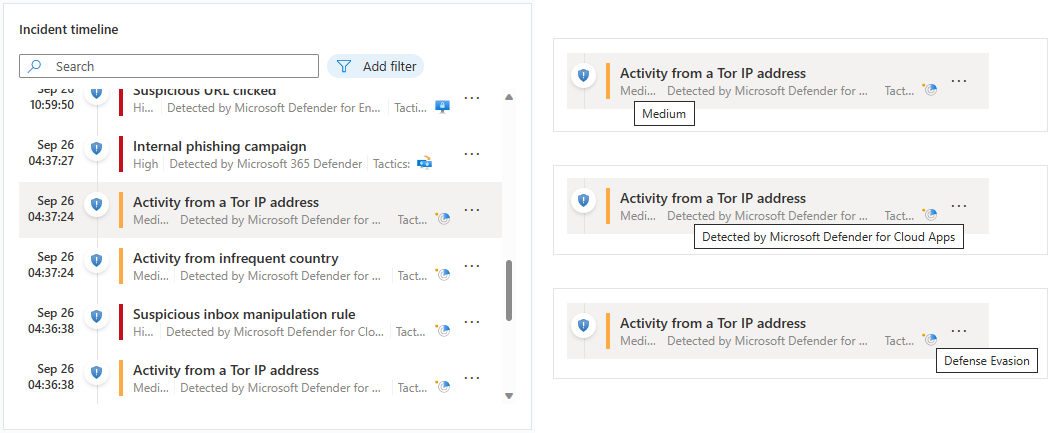

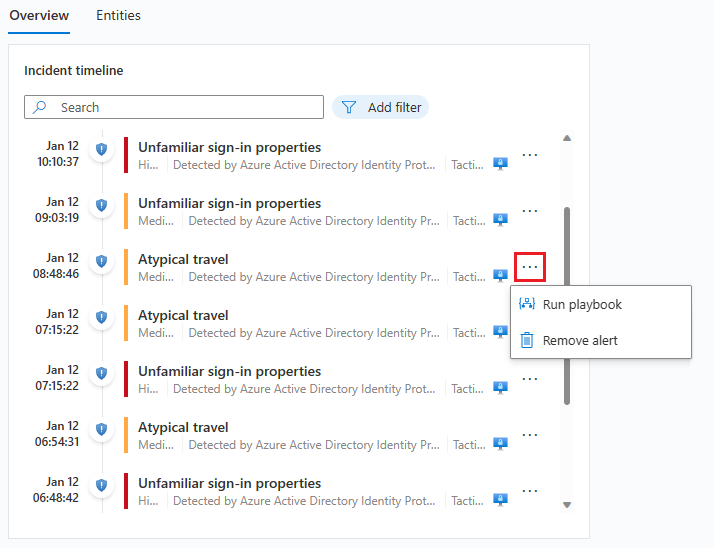

In de widget Tijdlijn incident ziet u de tijdlijn van waarschuwingen en bladwijzers in het incident, waarmee u de tijdlijn van de activiteit van aanvallers kunt reconstrueren.

Beweeg de muisaanwijzer over een pictogram of onvolledig tekstelement om knopinfo weer te geven met de volledige tekst van dat pictogram of tekstelement. Deze knopinfo is handig wanneer de weergegeven tekst wordt afgekapt vanwege de beperkte breedte van de widget. Bekijk het voorbeeld in deze schermopname:

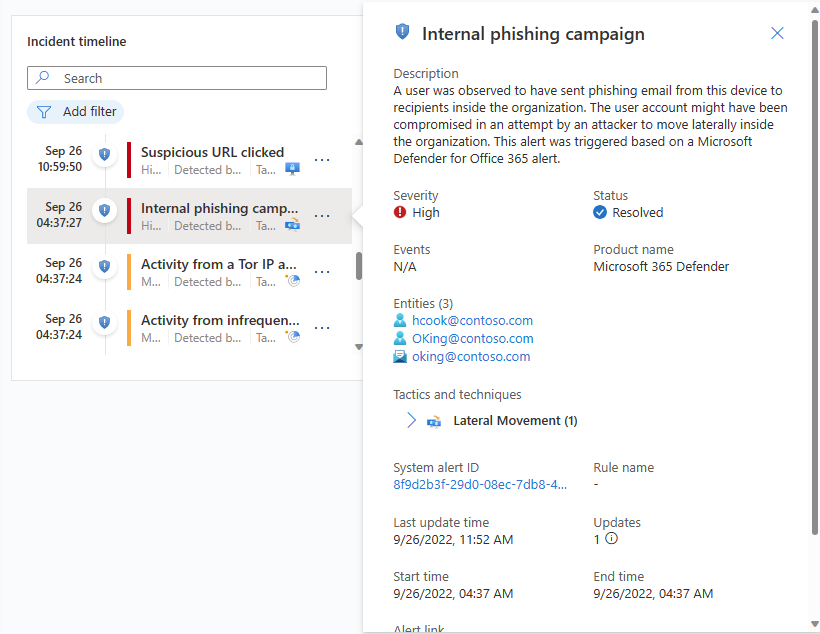

Selecteer een afzonderlijke waarschuwing of bladwijzer om de volledige details ervan weer te geven.

Waarschuwingsdetails omvatten de ernst en status van de waarschuwing, de analyseregels die deze hebben gegenereerd, het product dat de waarschuwing heeft geproduceerd, de entiteiten die in de waarschuwing worden vermeld, de bijbehorende MITRE ATT&CK-tactieken en -technieken en de interne systeemwaarschuwings-id.

Selecteer de koppeling Systeemwaarschuwings-id om nog verder in te zoomen op de waarschuwing, het deelvenster Logboeken te openen en de query weer te geven die de resultaten heeft gegenereerd en de gebeurtenissen die de waarschuwing hebben geactiveerd.

Bladwijzerdetails zijn niet precies hetzelfde als waarschuwingsdetails ; hoewel ze ook entiteiten, MITRE ATT&CK-tactieken en -technieken bevatten, en de bladwijzer-id, bevatten ze ook het onbewerkte resultaat en de informatie van de maker van de bladwijzer.

Selecteer de koppeling Bladwijzerlogboeken weergeven om het deelvenster Logboeken te openen en de query weer te geven die de resultaten heeft gegenereerd die zijn opgeslagen als bladwijzer.

Vanuit de widget voor de tijdlijn voor incidenten kunt u ook de volgende acties uitvoeren op waarschuwingen en bladwijzers:

Voer een playbook uit op de waarschuwing om onmiddellijk actie te ondernemen om een bedreiging te beperken. Soms moet u een bedreiging blokkeren of isoleren voordat u doorgaat met onderzoeken. Meer informatie over het uitvoeren van playbooks voor waarschuwingen.

Verwijder een waarschuwing uit een incident. U kunt waarschuwingen verwijderen die zijn toegevoegd aan incidenten nadat ze zijn gemaakt als u oordeelt dat ze niet relevant zijn. Meer informatie over het verwijderen van waarschuwingen uit incidenten.

Verwijder een bladwijzer uit een incident of bewerk deze velden in de bladwijzer die kunnen worden bewerkt (niet weergegeven).

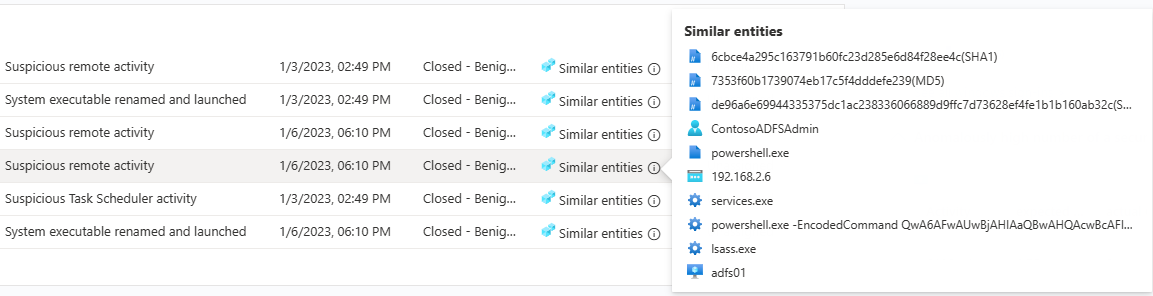

Controleren op vergelijkbare incidenten in uw omgeving

Als beveiligingsanalist moet u bij het onderzoeken van een incident aandacht besteden aan de grotere context.

Net als bij de widget tijdlijn voor incidenten kunt u de muisaanwijzer op tekst plaatsen die niet volledig wordt weergegeven vanwege de kolombreedte om de volledige tekst weer te geven.

De redenen waarom een incident wordt weergegeven in de lijst met vergelijkbare incidenten, wordt weergegeven in de kolom Overeenkomstenreden . Beweeg de muisaanwijzer over het infopictogram om de algemene items weer te geven (entiteiten, regelnaam of details).

Krijg de belangrijkste inzichten in uw incident

De beveiligingsexperts van Microsoft Sentinel hebben ingebouwde query's die automatisch de belangrijke vragen stellen over de entiteiten in uw incident. U kunt de belangrijkste antwoorden zien in de widget Top insights , zichtbaar aan de rechterkant van de pagina met incidentdetails. Deze widget toont een verzameling inzichten op basis van zowel machine learning-analyse als de curatie van topteams van beveiligingsexperts.

Dit zijn enkele van dezelfde inzichten die worden weergegeven op entiteitspagina's, speciaal geselecteerd om u te helpen snel te classificeren en inzicht te krijgen in het bereik van de bedreiging. Om dezelfde reden worden inzichten voor alle entiteiten in het incident samen gepresenteerd om u een vollediger beeld te geven van wat er gebeurt.

De belangrijkste inzichten zijn onderhevig aan wijzigingen en kunnen het volgende omvatten:

- Acties per account.

- Acties op account.

- UEBA-inzichten.

- Bedreigingsindicatoren met betrekking tot de gebruiker.

- Watchlist-inzichten (preview).

- Afwijkend groot aantal van een beveiligingsevenement.

- Aanmeldingsactiviteit van Windows.

- Externe IP-adresverbindingen.

- Externe IP-adresverbindingen met TI-overeenkomst.

Elk van deze inzichten (met uitzondering van de inzichten met betrekking tot watchlists, voorlopig) heeft een koppeling die u kunt selecteren om de onderliggende query te openen in het deelvenster Logboeken die wordt geopend op de incidentpagina. Vervolgens kunt u inzoomen op de resultaten van de query.

Het tijdsbestek voor de widget Top insights is van 24 uur vóór de vroegste waarschuwing in het incident tot de tijd van de meest recente waarschuwing.

De entiteiten van het incident verkennen

In de widget Entiteiten ziet u alle entiteiten die zijn geïdentificeerd in de waarschuwingen in het incident. Dit zijn de objecten die een rol speelden in het incident, ongeacht of ze gebruikers, apparaten, adressen, bestanden of andere typen zijn.

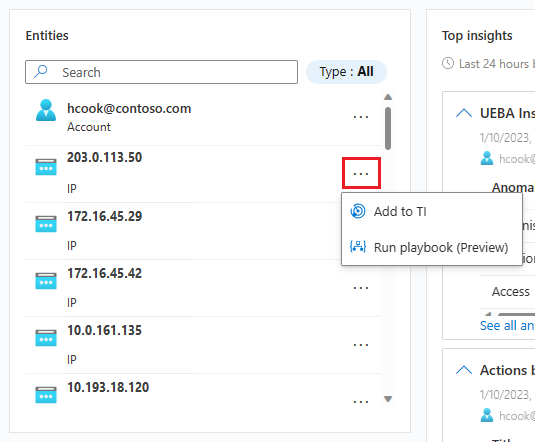

U kunt zoeken in de lijst met entiteiten in de widget Entiteiten of de lijst filteren op entiteitstype, zodat u een entiteit kunt vinden.

Als u al weet dat een bepaalde entiteit een bekende indicator van inbreuk is, selecteert u de drie puntjes in de rij van de entiteit en kiest u Toevoegen aan TI om de entiteit toe te voegen aan uw bedreigingsinformatie. (Deze optie is beschikbaar voor ondersteunde entiteitstypen.)

Als u een automatische reactievolgorde voor een bepaalde entiteit wilt activeren, selecteert u de drie puntjes en kiest u Run playbook (preview). (Deze optie is beschikbaar voor ondersteunde entiteitstypen.)

Selecteer een entiteit om de volledige details ervan weer te geven. Wanneer u een entiteit selecteert, gaat u van het tabblad Overzicht naar het tabblad Entiteiten, een ander deel van de pagina met incidentdetails.

Tabblad Entiteiten

Op het tabblad Entiteiten ziet u een lijst met alle entiteiten in het incident.

Net als de entiteitswidget kan deze lijst ook worden doorzocht en gefilterd op entiteitstype. Zoekopdrachten en filters die in de ene lijst worden toegepast, zijn niet van toepassing op de andere.

Selecteer een rij in de lijst om de gegevens van die entiteit weer te geven in een zijpaneel aan de rechterkant.

Als de entiteitsnaam wordt weergegeven als koppeling, wordt u door het selecteren van de naam van de entiteit omgeleid naar de volledige entiteitspagina, buiten de pagina voor incidentonderzoek. Als u alleen het zijpaneel wilt weergeven zonder het incident te verlaten, selecteert u de rij in de lijst waarin de entiteit wordt weergegeven, maar selecteert u de naam niet.

U kunt hier dezelfde acties uitvoeren die u vanuit de widget op de overzichtspagina kunt uitvoeren. Selecteer de drie puntjes in de rij van de entiteit om een playbook uit te voeren of voeg de entiteit toe aan uw bedreigingsinformatie.

U kunt deze acties ook uitvoeren door de knop naast Volledige details onder aan het zijpaneel weergeven te selecteren. De knop leest Toevoegen aan TI, Playbook uitvoeren (preview) of entiteitsacties. In dat geval wordt er een menu weergegeven met de andere twee opties.

Met de knop Volledige details weergeven wordt u omgeleid naar de volledige entiteitspagina van de entiteit.

Deelvenster Met tabblad Entiteiten

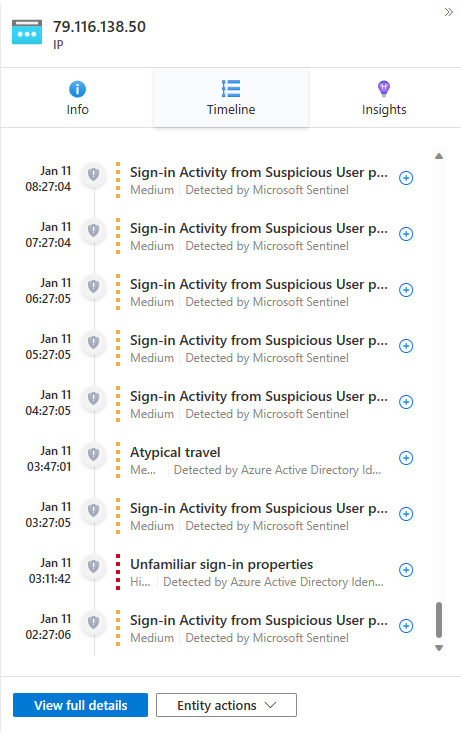

Selecteer een entiteit op het tabblad Entiteiten om een zijvenster weer te geven, met de volgende kaarten:

Informatie bevat identificatiegegevens over de entiteit. Voor een gebruikersaccountentiteit kan dit bijvoorbeeld gaan om de gebruikersnaam, domeinnaam, beveiligings-id (SID), organisatiegegevens, beveiligingsgegevens en meer, en voor een IP-adres, bijvoorbeeld geolocatie.

Tijdlijn bevat een lijst met waarschuwingen, bladwijzers en afwijkingen die deze entiteit bevatten, en activiteiten die de entiteit heeft uitgevoerd, zoals verzameld uit logboeken waarin de entiteit wordt weergegeven. Alle waarschuwingen met deze entiteit bevinden zich in deze lijst, ongeacht of de waarschuwingen bij dit incident horen.

Waarschuwingen die geen deel uitmaken van het incident, worden anders weergegeven: het schildpictogram wordt grijs weergegeven, de ernstkleurband is gestippelde lijn in plaats van een ononderbroken lijn en er is een knop met een plusteken aan de rechterkant van de rij van de waarschuwing.

Selecteer het plusteken om de waarschuwing toe te voegen aan dit incident. Wanneer de waarschuwing wordt toegevoegd aan het incident, worden ook alle andere entiteiten van de waarschuwing (die nog niet deel uitmaken van het incident) toegevoegd. Nu kunt u uw onderzoek verder uitbreiden door de tijdlijnen van die entiteiten te bekijken voor gerelateerde waarschuwingen.

Deze tijdlijn is beperkt tot waarschuwingen en activiteiten gedurende de voorgaande zeven dagen. Als u verder wilt teruggaan, draait u naar de tijdlijn op de volledige entiteitspagina, waarvan het tijdsbestek kan worden aangepast.

Inzichten bevatten resultaten van query's die zijn gedefinieerd door Beveiligingsonderzoekers van Microsoft die waardevolle en contextuele beveiligingsinformatie bieden op basis van gegevens uit een verzameling bronnen. Deze inzichten omvatten de inzichten uit de widget Top insights en nog veel meer; ze zijn dezelfde die worden weergegeven op de volledige entiteitspagina, maar gedurende een beperkte periode: beginnend vanaf 24 uur vóór de vroegste waarschuwing in het incident en eindigend met de tijd van de laatste waarschuwing.

De meeste inzichten bevatten koppelingen die, indien geselecteerd, het deelvenster Logboeken openen met de query die het inzicht heeft gegenereerd, samen met de resultaten.

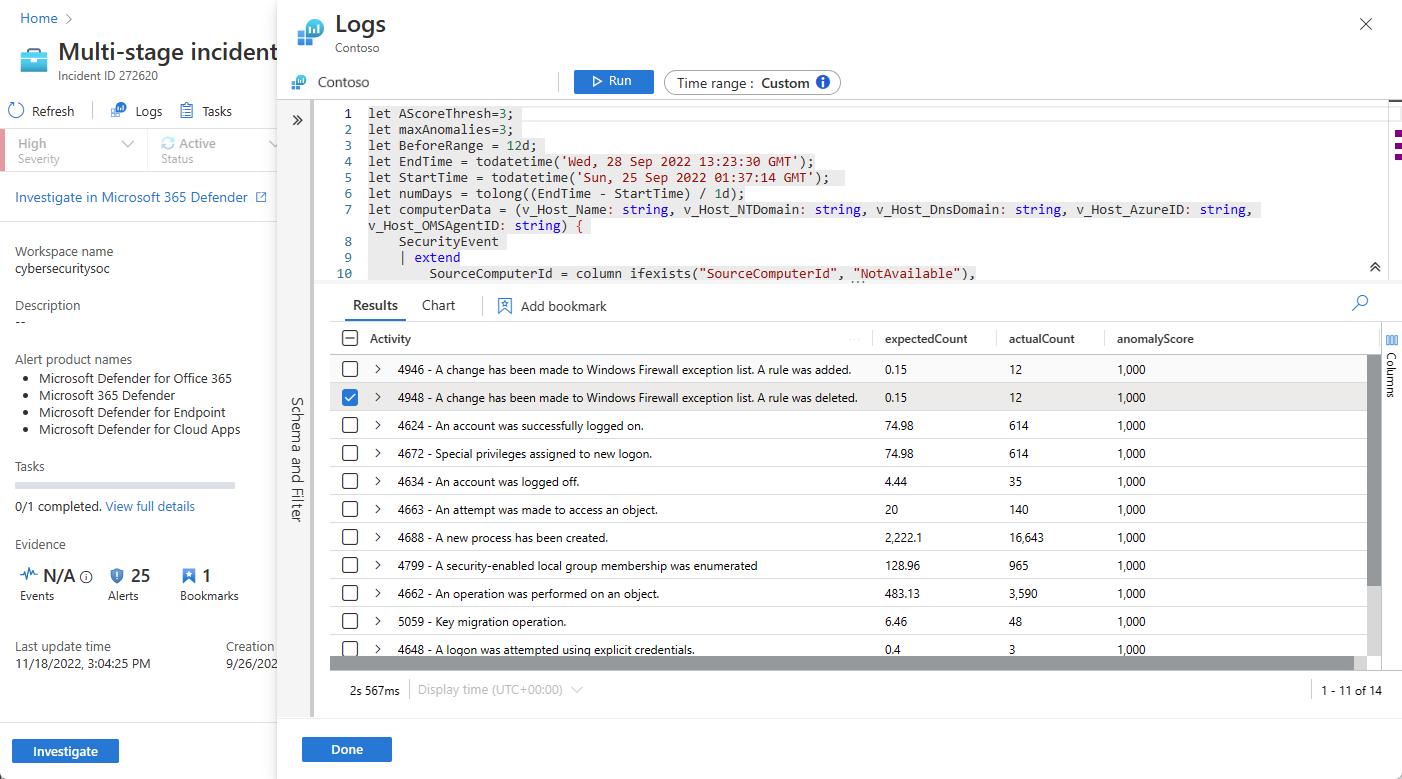

Dieper ingaan op uw gegevens in logboeken

Vanaf vrijwel elke locatie in de onderzoekservaring kunt u een koppeling selecteren waarmee een onderliggende query wordt geopend in het deelvenster Logboeken , in de context van het onderzoek. Als u via een van deze koppelingen naar het deelvenster Logboeken komt, wordt de bijbehorende query weergegeven in het queryvenster en wordt de query automatisch uitgevoerd en worden de juiste resultaten gegenereerd die u kunt verkennen.

U kunt ook op elk gewenst moment een leeg deelvenster Logboeken aanroepen op de pagina met incidentdetails, als u denkt aan een query die u wilt proberen tijdens het onderzoeken, terwijl u in context blijft. Hiervoor selecteert u Logboeken boven aan de pagina.

Als u echter in het deelvenster Logboeken een query hebt uitgevoerd waarvan u de resultaten wilt opslaan, gebruikt u de volgende procedure:

Schakel het selectievakje in naast de rij die u wilt opslaan in de resultaten. Als u alle resultaten wilt opslaan, markeert u het selectievakje boven aan de kolom.

Sla de gemarkeerde resultaten op als bladwijzer. U hebt twee opties om dit te doen:

Selecteer Bladwijzer toevoegen aan het huidige incident om een bladwijzer te maken en toe te voegen aan het geopende incident. Volg de instructies voor de bladwijzer om het proces te voltooien. Zodra de bladwijzer is voltooid, wordt deze weergegeven in de tijdlijn van het incident.

Selecteer Bladwijzer toevoegen om een bladwijzer te maken zonder deze toe te voegen aan een incident. Volg de instructies voor de bladwijzer om het proces te voltooien. U kunt deze bladwijzer vinden samen met alle andere bladwijzers die u hebt gemaakt op de pagina Opsporing , op het tabblad Bladwijzers . Hier kunt u het toevoegen aan dit of een ander incident.

Nadat u de bladwijzer hebt gemaakt (of als u niet wilt), selecteert u Gereed om het deelvenster Logboeken te sluiten.

Voorbeeld:

Uw onderzoek uitvouwen of richten

Voeg waarschuwingen toe aan uw incidenten om het bereik van uw onderzoek uit te breiden of uit te breiden. U kunt ook waarschuwingen van uw incidenten verwijderen om het bereik van uw onderzoek te beperken of het bereik van uw onderzoek te beperken.

Zie Waarschuwingen koppelen aan incidenten in Microsoft Sentinel in Azure Portal voor meer informatie.

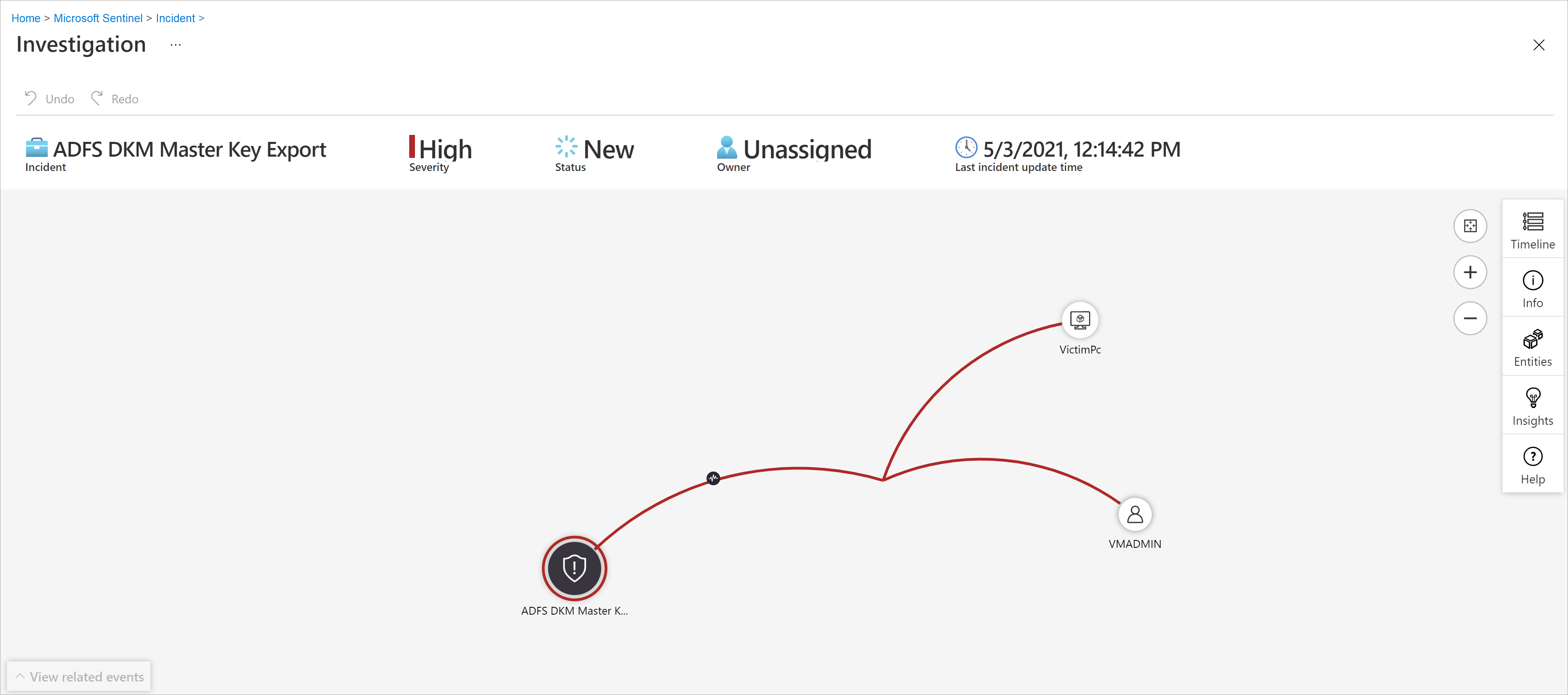

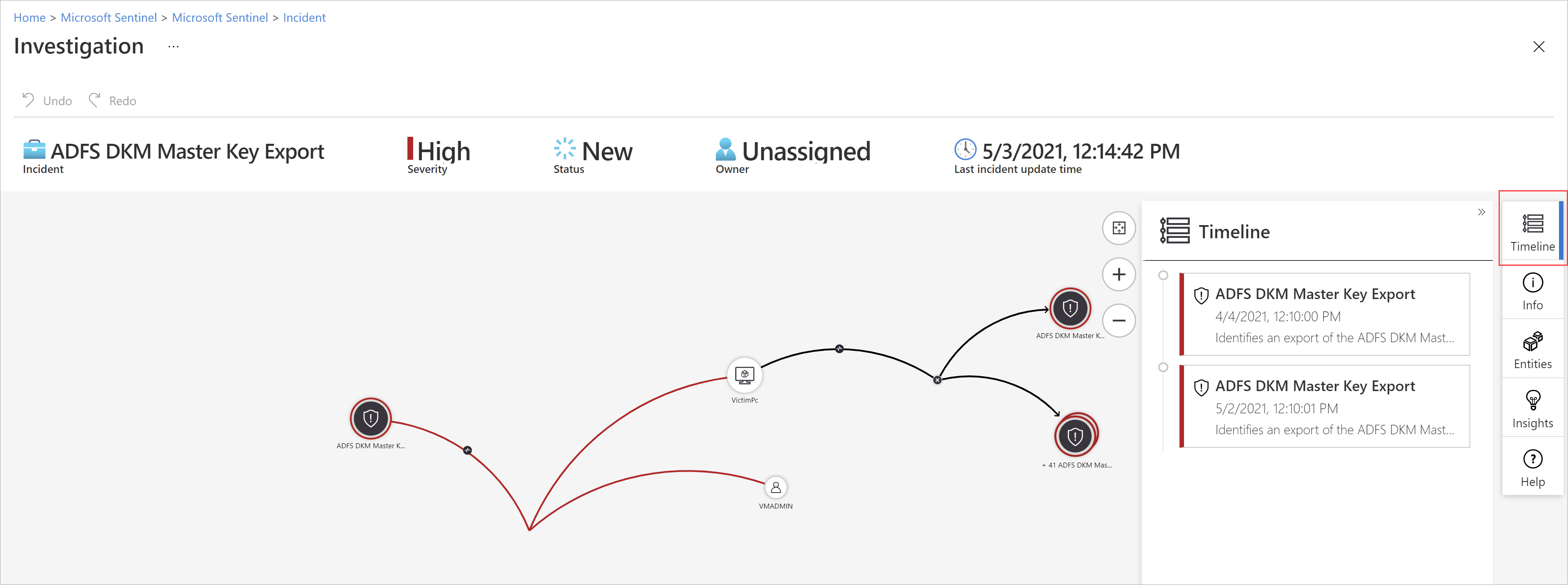

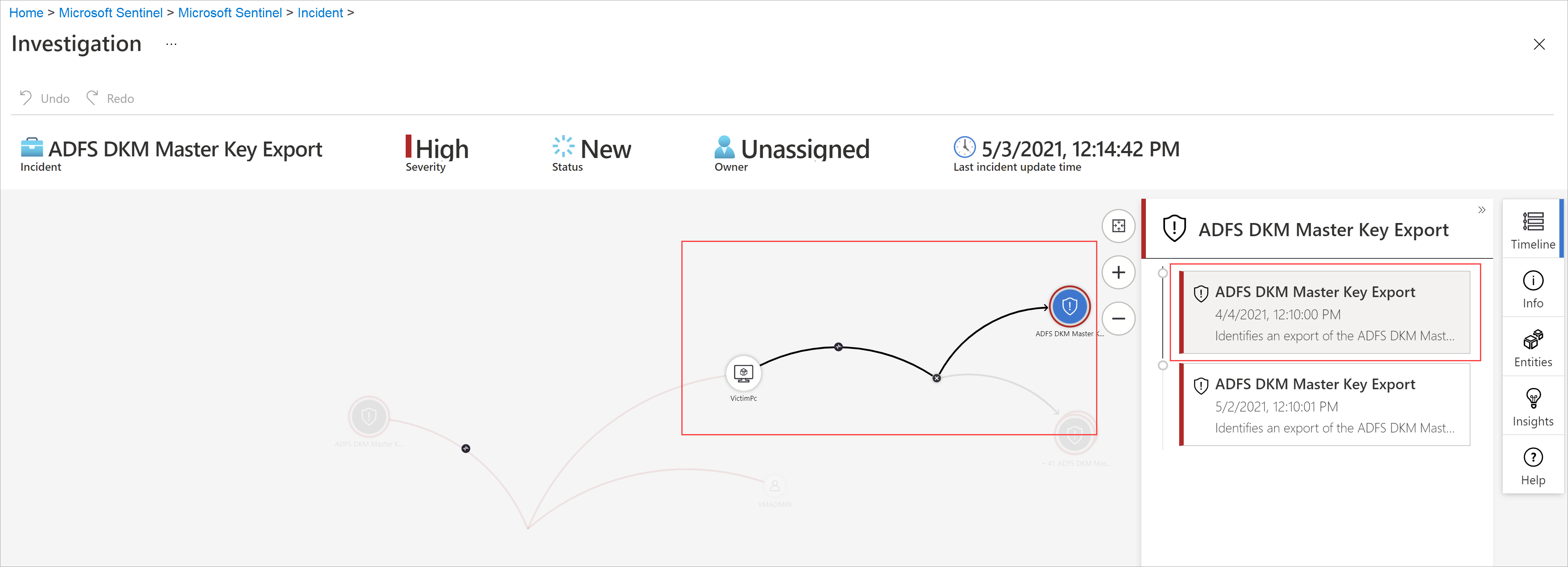

Incidenten visueel onderzoeken met behulp van de onderzoeksgrafiek

Als u de voorkeur geeft aan een visuele, grafische weergave van waarschuwingen, entiteiten en de verbindingen tussen deze waarschuwingen in uw onderzoek, kunt u ook veel van de zaken uitvoeren die eerder zijn besproken met de klassieke onderzoeksgrafiek. Het nadeel van de grafiek is dat u uiteindelijk veel meer contexten moet overschakelen.

De onderzoeksgrafiek biedt u het volgende:

| Inhoud van onderzoek | Beschrijving |

|---|---|

| Visuele context van onbewerkte gegevens | In de livegrafiek worden entiteitsrelaties weergegeven die automatisch worden geëxtraheerd uit de onbewerkte gegevens. Hierdoor kunt u eenvoudig verbindingen tussen verschillende gegevensbronnen bekijken. |

| Detectie van volledige onderzoeksbereiken | Breid uw onderzoeksbereik uit met behulp van ingebouwde verkenningsquery's om het volledige bereik van een inbreuk weer te geven. |

| Ingebouwde onderzoeksstappen | Gebruik vooraf gedefinieerde verkenningsopties om ervoor te zorgen dat u de juiste vragen stelt in het geval van een bedreiging. |

De onderzoeksgrafiek gebruiken:

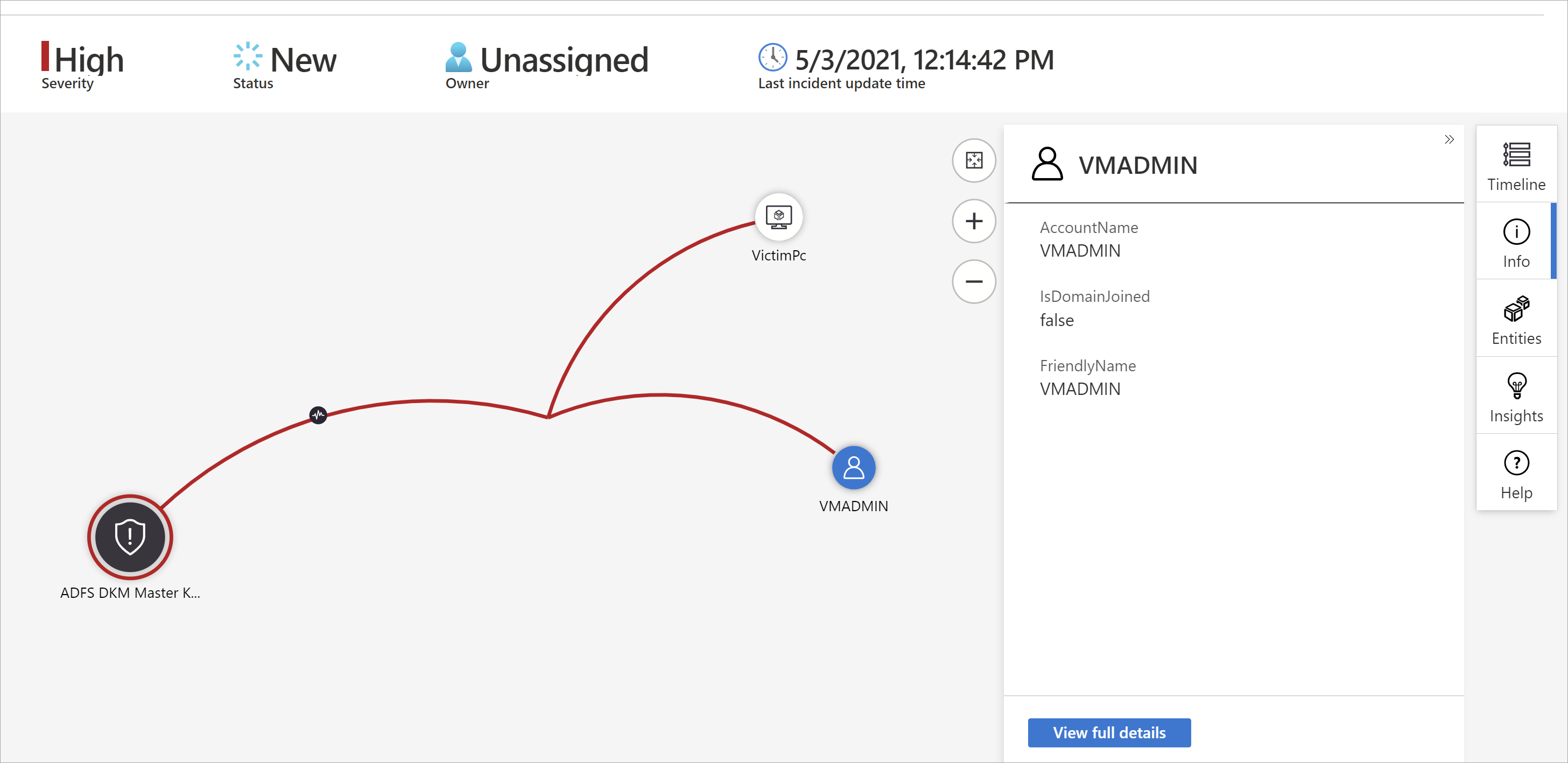

Selecteer een incident en selecteer Vervolgens Onderzoeken. Hiermee gaat u naar de onderzoeksgrafiek. De grafiek biedt een illustratieve kaart van de entiteiten die rechtstreeks zijn verbonden met de waarschuwing en elke resource die verder is verbonden.

Belangrijk

U kunt het incident alleen onderzoeken als de analyseregel of bladwijzer die het heeft gegenereerd entiteitstoewijzingen bevat. Voor de onderzoeksgrafiek is vereist dat uw oorspronkelijke incident entiteiten omvat.

De onderzoeksgrafiek ondersteunt momenteel het onderzoeken van incidenten tot 30 dagen oud.

Selecteer een entiteit om het deelvenster Entiteiten te openen, zodat u informatie over die entiteit kunt bekijken.

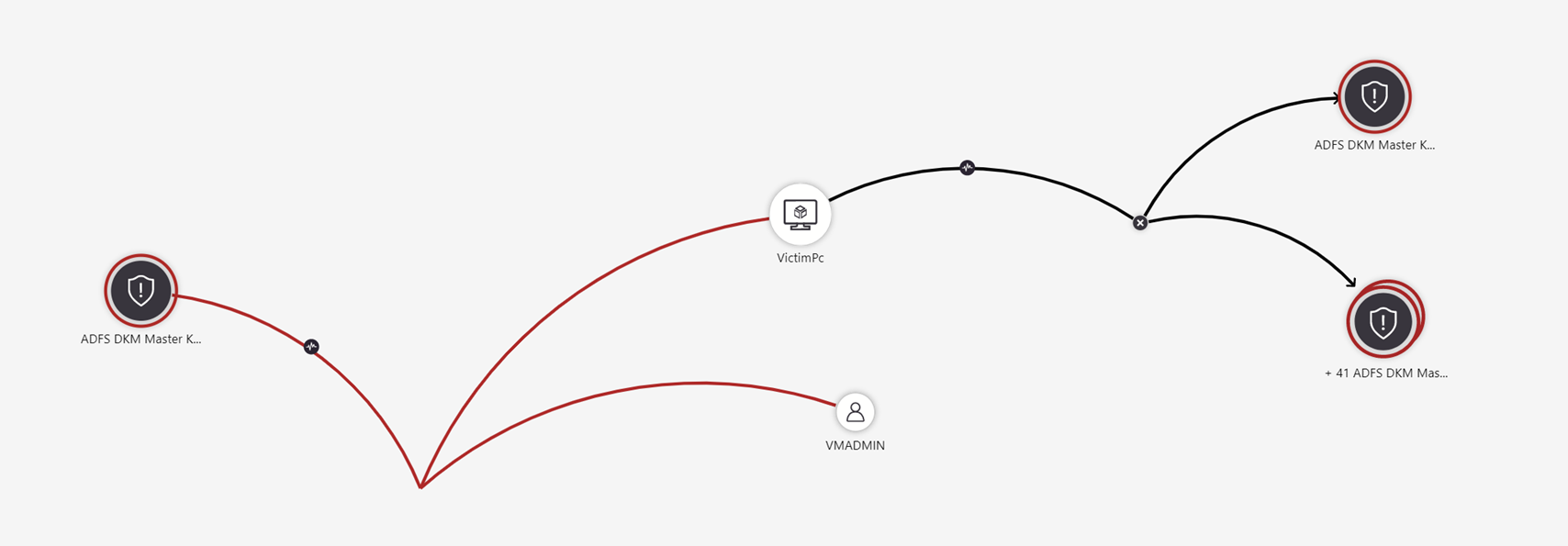

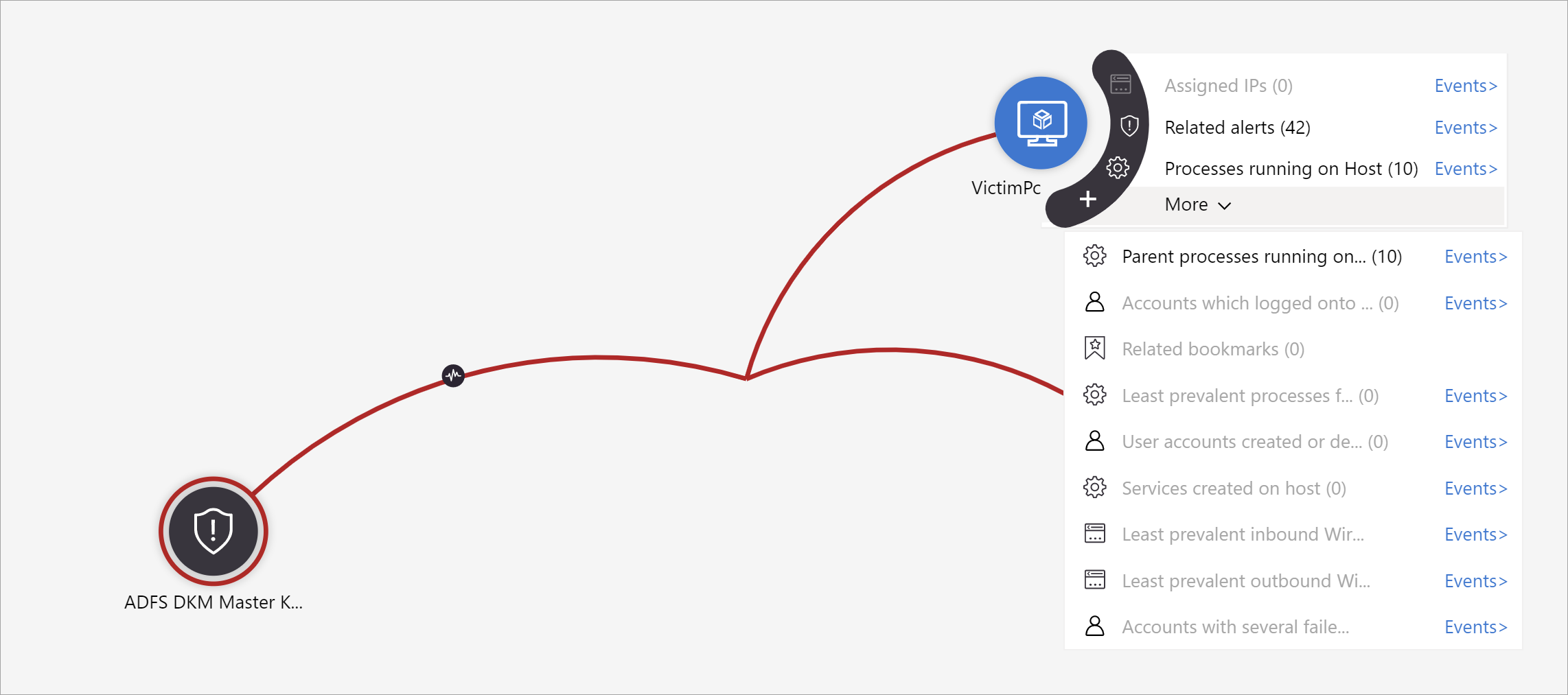

Vouw uw onderzoek uit door de muisaanwijzer op elke entiteit te bewegen om een lijst weer te geven met vragen die zijn ontworpen door onze beveiligingsexperts en analisten per entiteitstype om uw onderzoek te verdiepen. We noemen deze opties verkenningsquery's.

U kunt bijvoorbeeld gerelateerde waarschuwingen aanvragen. Als u een verkenningsquery selecteert, worden de resulterende rechten weer toegevoegd aan de grafiek. Als u in dit voorbeeld gerelateerde waarschuwingen selecteert, worden de volgende waarschuwingen in de grafiek geretourneerd:

De gerelateerde waarschuwingen worden met stippellijnen verbonden met de entiteit weergegeven.

Voor elke verkenningsquery kunt u de optie selecteren om de onbewerkte gebeurtenisresultaten en de query die wordt gebruikt in Log Analytics te openen door Gebeurtenissen> te selecteren.

Om het incident te begrijpen, geeft de grafiek u een parallelle tijdlijn.

Beweeg de muisaanwijzer over de tijdlijn om te zien welke dingen in de grafiek zich op welk tijdstip hebben voorgedaan.

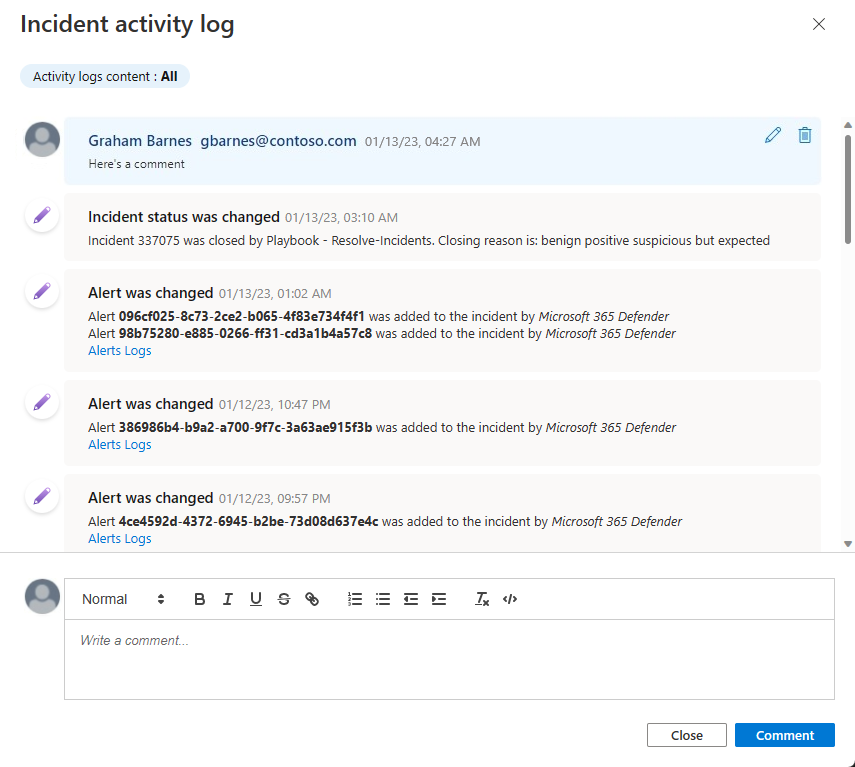

Incidentgebeurtenissen controleren en opmerkingen toevoegen

Bij het onderzoeken van een incident wilt u de stappen die u uitvoert grondig documenteren, zowel om nauwkeurige rapportage aan het beheer te garanderen en naadloze samenwerking en samenwerking tussen collega's mogelijk te maken. U wilt ook duidelijk records zien van alle acties die door anderen zijn uitgevoerd op het incident, inclusief door geautomatiseerde processen. Microsoft Sentinel biedt u het activiteitenlogboek, een uitgebreide audit- en commentaaromgeving, om u hierbij te helpen.

U kunt uw incidenten ook automatisch verrijken met opmerkingen. Wanneer u bijvoorbeeld een playbook uitvoert op een incident dat relevante informatie ophaalt uit externe bronnen (bijvoorbeeld het controleren van een bestand op malware bij VirusTotal), kunt u het playbook de reactie van de externe bron laten plaatsen, samen met alle andere informatie die u definieert, in de opmerkingen van het incident.

Het activiteitenlogboek wordt automatisch opnieuw gegenereerd, zelfs wanneer het is geopend, zodat u altijd wijzigingen in realtime kunt zien. U wordt ook op de hoogte gesteld van eventuele wijzigingen in het activiteitenlogboek terwijl u het hebt geopend.

Vereisten

Bewerken: Alleen de auteur van een opmerking is gemachtigd om deze te bewerken.

Verwijderen: Alleen gebruikers met de rol Microsoft Sentinel-inzender zijn gemachtigd om opmerkingen te verwijderen. Zelfs de auteur van de opmerking moet deze rol hebben om deze te kunnen verwijderen.

Als u het logboek met activiteiten en opmerkingen wilt weergeven of uw eigen opmerkingen wilt toevoegen:

- Selecteer activiteitenlogboek boven aan de pagina met incidentdetails.

- Als u het logboek wilt filteren om alleen activiteiten of alleen opmerkingen weer te geven, selecteert u het filter besturingselement boven aan het logboek.

- Als u een opmerking wilt toevoegen, voert u deze in de rtf-editor onder aan het deelvenster Incidentactiviteitslogboek in.

- Selecteer Opmerking om de opmerking in te dienen. Uw opmerking wordt boven aan het logboek toegevoegd.

Ondersteunde invoer voor opmerkingen

De volgende tabel bevat limieten voor ondersteunde invoer in opmerkingen:

| Type | Beschrijving |

|---|---|

| Tekst | Opmerkingen in Microsoft Sentinel ondersteunen tekstinvoer in tekst zonder opmaak, eenvoudige HTML en Markdown. U kunt ook gekopieerde tekst, HTML en Markdown in het opmerkingenvenster plakken. |

| Koppelingen | Koppelingen moeten de vorm hebben van HTML-ankertags en ze moeten de parameter target="_blank"hebben. Bijvoorbeeld::html<br><a href="https://www.url.com" target="_blank">link text</a><br>Als u playbooks hebt die opmerkingen in incidenten maken, moeten koppelingen in deze opmerkingen ook voldoen aan deze sjabloon. |

| Afbeeldingen | Afbeeldingen kunnen niet rechtstreeks naar opmerkingen worden geüpload. Voeg in plaats daarvan koppelingen in naar afbeeldingen in opmerkingen om afbeeldingen inline weer te geven. Gekoppelde afbeeldingen moeten al worden gehost op een openbaar toegankelijke locatie, zoals Dropbox, OneDrive, Google Drive, enzovoort. |

| Groottelimiet |

Per opmerking: één opmerking mag maximaal 30.000 tekens bevatten. Per incident: één incident kan maximaal 100 opmerkingen bevatten. De groottelimiet van één incidentrecord in de tabel SecurityIncident in Log Analytics is 64 kB. Als deze limiet wordt overschreden, worden opmerkingen (beginnend met de vroegste) afgekapt, wat van invloed kan zijn op de opmerkingen die worden weergegeven in de geavanceerde zoekresultaten . De werkelijke incidentrecords in de incidentendatabase worden niet beïnvloed. |

Volgende stap

Incidenten onderzoeken met UEBA-gegevens

Gerelateerde inhoud

In dit artikel hebt u geleerd hoe u incidenten kunt onderzoeken met behulp van Microsoft Sentinel. Zie voor meer informatie: