Reageren op bedreigingsactoren tijdens het onderzoeken of opsporen van bedreigingen in Microsoft Sentinel

In dit artikel wordt beschreven hoe u responsacties kunt ondernemen tegen bedreigingsactoren ter plaatse, tijdens het uitvoeren van een incidentonderzoek of opsporing van bedreigingen, zonder dat u het onderzoek of de opsporing van context hoeft uit te schakelen. U doet dit met behulp van playbooks op basis van de nieuwe entiteittrigger.

De entiteitstrigger ondersteunt momenteel de volgende entiteitstypen:

Belangrijk

De entiteitstrigger bevindt zich momenteel in PREVIEW. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Playbooks uitvoeren met de entiteittrigger

Wanneer u een incident onderzoekt en u bepaalt dat een bepaalde entiteit, een gebruikersaccount, een host, een IP-adres, een bestand, enzovoort, een bedreiging vertegenwoordigt, kunt u onmiddellijk herstelacties uitvoeren op die bedreiging door een playbook op aanvraag uit te voeren. U kunt dit ook doen als u verdachte entiteiten tegenkomt tijdens het proactief opsporen van bedreigingen buiten de context van incidenten.

Selecteer de entiteit in de context waarin u deze ziet en kies de juiste middelen om een playbook uit te voeren, als volgt:

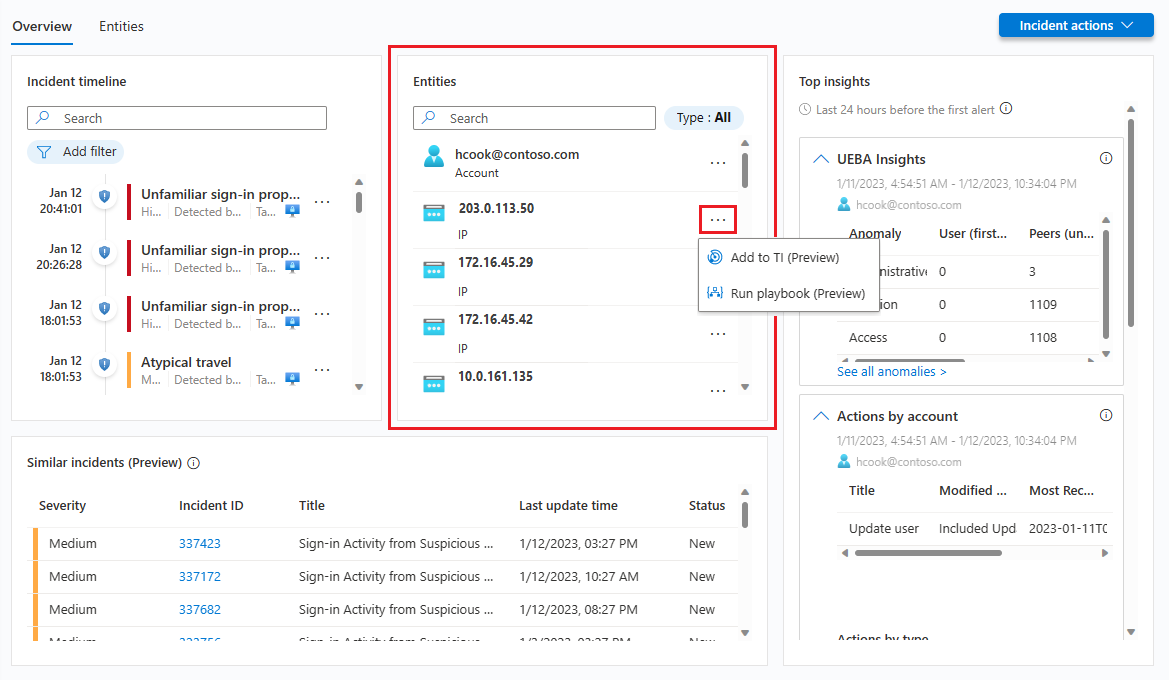

Kies in de widget Entiteiten op het tabblad Overzicht van een incident op de nieuwe pagina met incidentdetails (nu in preview) of op het tabblad Entiteiten een entiteit in de lijst, selecteer de drie puntjes naast de entiteit en selecteer Playbook uitvoeren (preview) in het snelmenu.

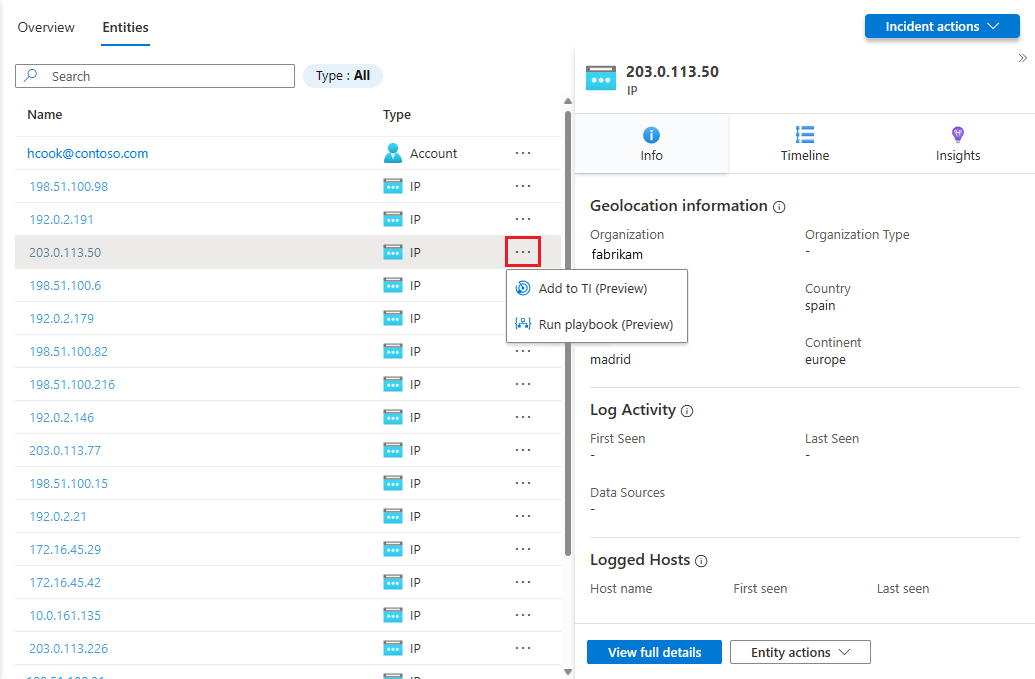

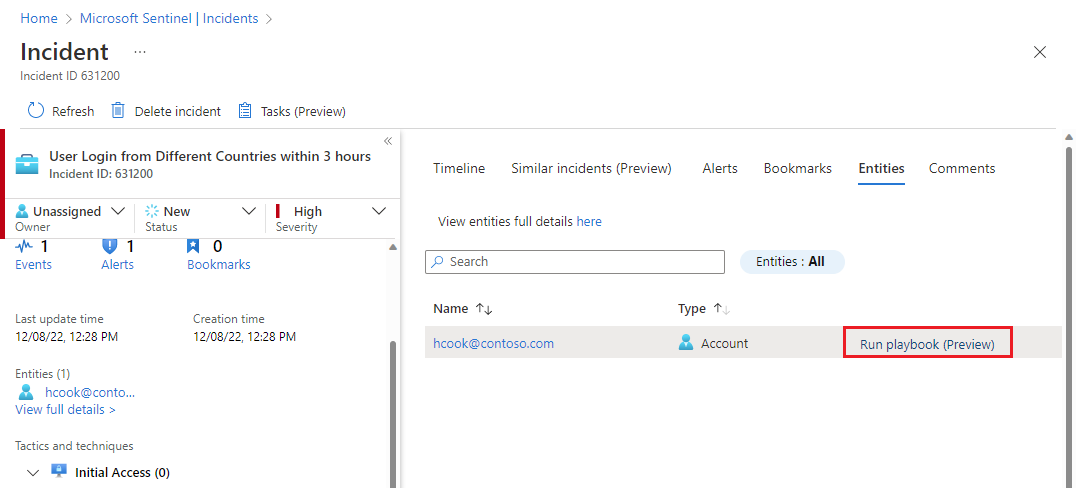

Kies op het tabblad Entiteiten van een incident de entiteit in de lijst en selecteer de koppeling Playbook uitvoeren (preview) aan het einde van de regel in de lijst.

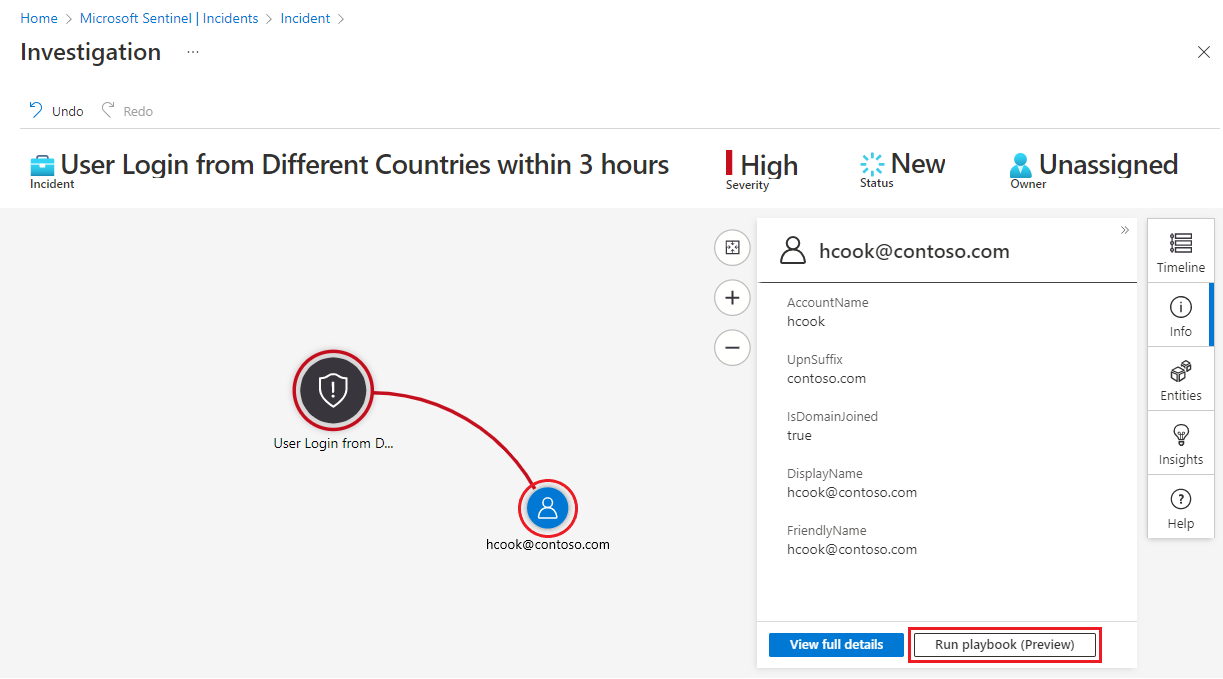

Selecteer in de grafiek Onderzoek een entiteit en selecteer de knop Playbook uitvoeren (preview) in het deelvenster entiteitszijde.

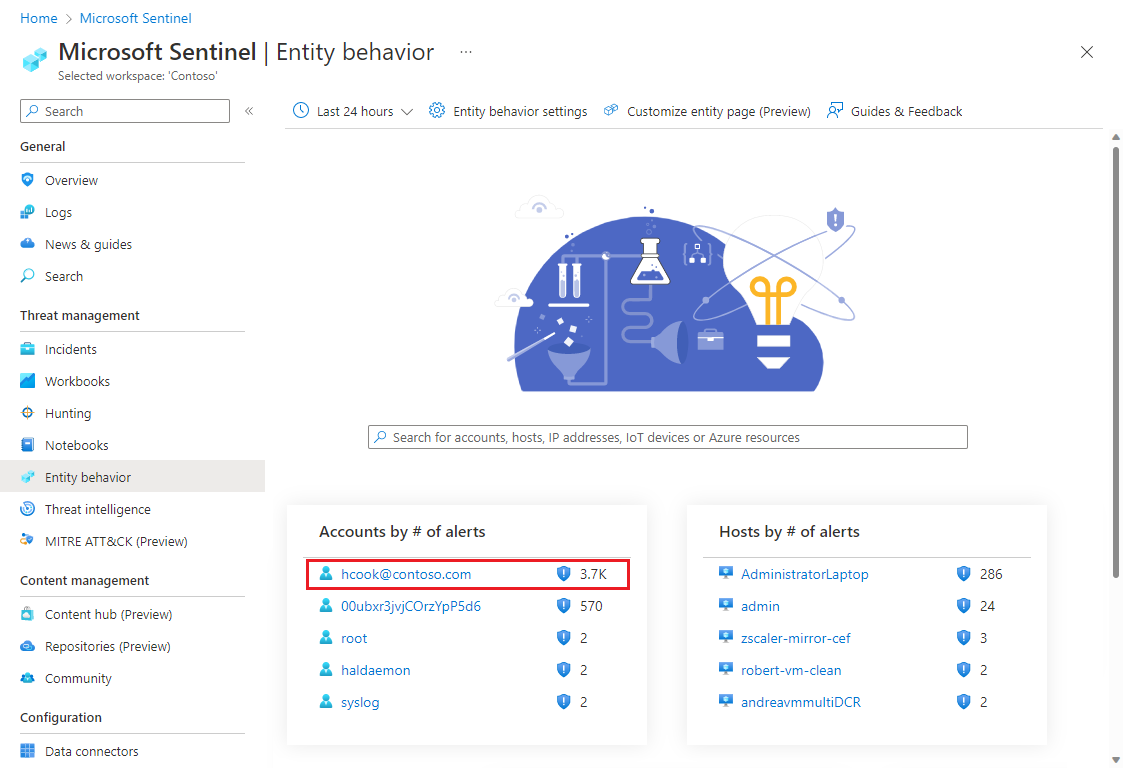

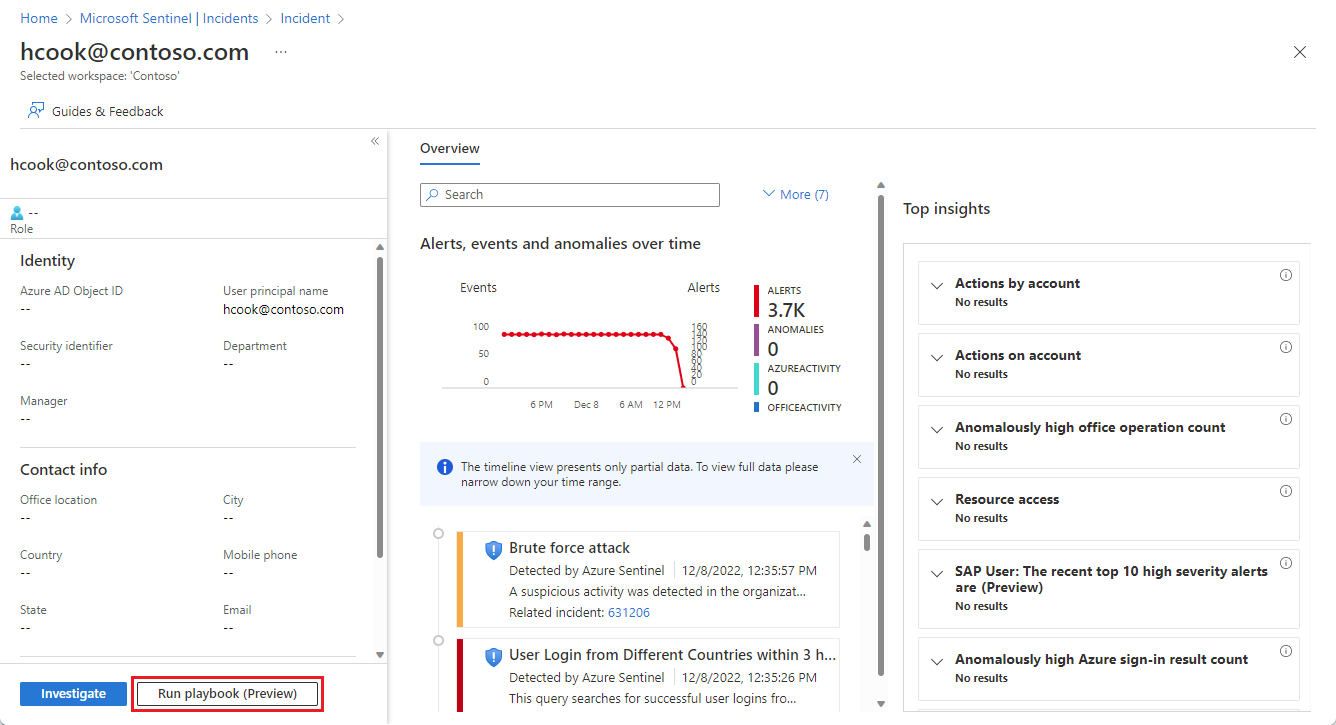

Selecteer een entiteit op de pagina Entiteitsgedrag . Selecteer op de resulterende entiteitspagina de knop Playbook uitvoeren (preview) in het linkerdeelvenster.

Hiermee wordt het playbook Run geopend in het deelvenster Entiteitstype>.<

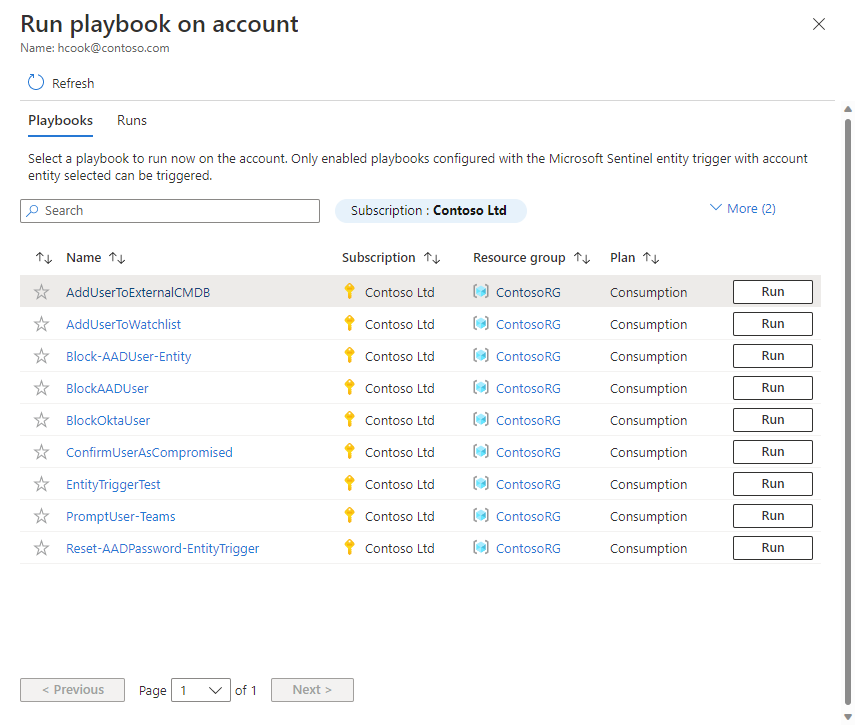

In een van deze panelen ziet u twee tabbladen: Playbooks en Runs.

Op het tabblad Playbooks ziet u een lijst met alle playbooks waartoe u toegang hebt en die gebruikmaken van de Microsoft Sentinel-entiteittrigger voor dat entiteitstype (in dit geval gebruikersaccounts). Selecteer de knop Uitvoeren voor het playbook dat u direct wilt uitvoeren.

Als u het playbook dat u wilt uitvoeren niet in de lijst ziet, betekent dit dat Microsoft Sentinel geen machtigingen heeft om playbooks uit te voeren in die resourcegroep.

Als u deze machtigingen wilt verlenen, selecteert u Instellingen > Instellingen > Playbooks-machtigingen >configureren. Markeer in het deelvenster Machtigingen beheren de selectievakjes van de resourcegroepen met de playbooks die u wilt uitvoeren en selecteer Toepassen.

Zie Extra machtigingen die vereist zijn voor Microsoft Sentinel om playbooks uit te voeren voor meer informatie.

U kunt de activiteit van uw playbooks met entiteitstriggers controleren op het tabblad Runs . U ziet een lijst met alle keren dat een playbook is uitgevoerd op de entiteit die u hebt geselecteerd. Het kan enkele seconden duren voordat een zojuist voltooide uitvoering wordt weergegeven in deze lijst. Als u een specifieke uitvoering selecteert, wordt het volledige logboek in Azure Logic Apps geopend.

Volgende stappen

In dit artikel hebt u geleerd hoe u playbooks handmatig kunt uitvoeren om bedreigingen van entiteiten op te lossen terwijl u midden in het onderzoeken van een incident of opsporing op bedreigingen bezig bent.

- Meer informatie over het onderzoeken van incidenten in Microsoft Sentinel.

- Leer hoe u proactief bedreigingen kunt opsporen met Behulp van Microsoft Sentinel.

- Meer informatie over entiteiten in Microsoft Sentinel.

- Meer informatie over playbooks in Microsoft Sentinel.