Onderzoek naar Microsoft Sentinel-incidenten in Azure Portal

Microsoft Sentinel biedt u een volledig, volledig beheerplatform voor cases voor het onderzoeken en beheren van beveiligingsincidenten. Incidenten zijn de naam van Microsoft Sentinel voor bestanden die een volledige en voortdurend bijgewerkte chronologie van een beveiligingsrisico bevatten, of het nu gaat om afzonderlijke stukken bewijs (waarschuwingen), verdachten en partijen van belang (entiteiten), inzichten die zijn verzameld en samengesteld door beveiligingsexperts en AI/machine learning-modellen, of opmerkingen en logboeken van alle acties die in het kader van het onderzoek zijn uitgevoerd.

De incidentonderzoekservaring in Microsoft Sentinel begint met de pagina Incidenten : een ervaring die is ontworpen om u alles te geven wat u nodig hebt voor uw onderzoek op één plaats. Het belangrijkste doel van deze ervaring is het verhogen van de efficiëntie en effectiviteit van uw SOC, waardoor de gemiddelde tijd voor het oplossen van (MTTR) wordt verminderd.

In dit artikel worden de mogelijkheden en functies voor incidentonderzoek en casebeheer van Microsoft Sentinel in Azure Portal beschreven, waarbij u de fasen van een typisch incidentonderzoek doorloopt terwijl u alle weergaven en hulpprogramma's presenteert die u kunnen helpen.

Vereisten

De roltoewijzing Microsoft Sentinel Responder is vereist om incidenten te onderzoeken.

Meer informatie over rollen in Microsoft Sentinel.

Als u een gastgebruiker hebt die incidenten moet toewijzen, moet de gebruiker de rol Maplezer in uw Microsoft Entra-tenant krijgen toegewezen. Reguliere (niet-guest) gebruikers hebben deze rol standaard toegewezen.

De vervaldatum van uw SOC verhogen

Microsoft Sentinel-incidenten bieden u hulpprogramma's om uw SecOps-vervaldatumniveau (Security Operations) te verbeteren door uw processen te standaardiseren en uw incidentbeheer te controleren.

Uw processen standaardiseren

Incidenttaken zijn werkstroomlijsten van taken die analisten moeten volgen om een uniforme zorgstandaard te garanderen en om te voorkomen dat cruciale stappen worden gemist:

SOC-managers en -technici kunnen deze takenlijsten ontwikkelen en deze automatisch toepassen op verschillende groepen incidenten, of over de hele linie.

SOC-analisten hebben vervolgens toegang tot de toegewezen taken binnen elk incident, waardoor ze worden gemarkeerd wanneer ze zijn voltooid.

Analisten kunnen ook handmatig taken toevoegen aan hun open incidenten, ofwel als zelfherinneringen of voor het voordeel van andere analisten die kunnen samenwerken aan het incident (bijvoorbeeld vanwege een verschuivingswijziging of escalatie).

Zie Taken gebruiken voor het beheren van incidenten in Microsoft Sentinel in Azure Portal voor meer informatie.

Uw incidentbeheer controleren

In het activiteitenlogboek voor incidenten worden acties bijgehouden die zijn uitgevoerd op een incident, ongeacht of deze zijn gestart door mensen of geautomatiseerde processen, en worden deze samen met alle opmerkingen over het incident weergegeven.

U kunt hier ook uw eigen opmerkingen toevoegen. Zie Microsoft Sentinel-incidenten uitgebreid onderzoeken in Azure Portal voor meer informatie.

Effectief en efficiënt onderzoeken

Eerste dingen eerst: Als analist is de meest elementaire vraag die u wilt beantwoorden, waarom wordt dit incident naar mijn aandacht gebracht? Als u de detailpagina van een incident invoert, wordt deze vraag beantwoord: in het midden van het scherm ziet u de widget Tijdlijn incident.

Gebruik Microsoft Sentinel-incidenten om beveiligingsincidenten effectief en efficiënt te onderzoeken met behulp van de tijdlijn voor incidenten, leren van vergelijkbare incidenten, het onderzoeken van de belangrijkste inzichten, het bekijken van entiteiten en het verkennen van logboeken.

Tijdlijnen voor incidenten

De tijdlijn van het incident is het dagboek van alle waarschuwingen die alle vastgelegde gebeurtenissen vertegenwoordigen die relevant zijn voor het onderzoek, in de volgorde waarin ze zijn opgetreden. De tijdlijn bevat ook bladwijzers, momentopnamen van bewijs dat is verzameld tijdens het opsporen en toevoegen aan het incident.

Zoek in de lijst met waarschuwingen en bladwijzers of filter de lijst op ernst, tactiek of inhoudstype (waarschuwing of bladwijzer) om u te helpen het item te vinden dat u wilt volgen. De eerste weergave van de tijdlijn geeft u onmiddellijk een aantal belangrijke dingen over elk item in de tijdlijn, ongeacht of u een waarschuwing of bladwijzer hebt:

- De datum en tijd van het maken van de waarschuwing of bladwijzer.

- Het type item, waarschuwing of bladwijzer, aangegeven door een pictogram en knopinfo wanneer u de muisaanwijzer op het pictogram plaatst.

- De naam van de waarschuwing of de bladwijzer, vetgedrukt op de eerste regel van het item.

- De ernst van de waarschuwing, aangegeven met een kleurband langs de linkerrand en in woordvorm aan het begin van de driedelige 'ondertitel' van de waarschuwing.

- De waarschuwingsprovider, in het tweede deel van de ondertitel. Voor bladwijzers is de maker van de bladwijzer.

- De MITRE ATT&CK-tactieken die zijn gekoppeld aan de waarschuwing, aangegeven door pictogrammen en ToolTips, in het derde deel van de ondertitel.

Zie De tijdlijn van het aanvalsverhaal reconstrueren voor meer informatie.

Lijsten met vergelijkbare incidenten

Als alles wat u tot nu toe hebt gezien in uw incident er bekend uitziet, kan er een goede reden zijn. Microsoft Sentinel blijft een stap voor u door de incidenten weer te geven die het meest lijken op de open incidenten.

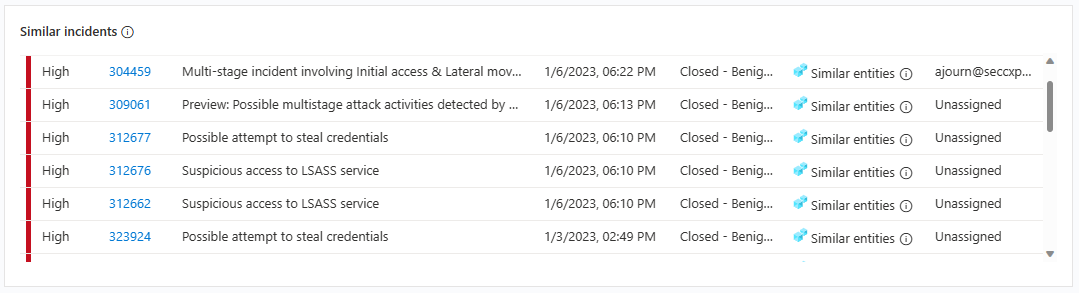

De widget Soortgelijke incidenten toont u de meest relevante informatie over incidenten die vergelijkbaar zijn, inclusief de laatst bijgewerkte datum en tijd, laatste eigenaar, laatste status (inclusief, als ze zijn gesloten, de reden waarom ze zijn gesloten) en de reden voor de overeenkomst.

Dit kan uw onderzoek op verschillende manieren ten goede komen:

- Gelijktijdige incidenten opsporen die mogelijk deel uitmaken van een grotere aanvalsstrategie.

- Gebruik vergelijkbare incidenten als referentiepunten voor uw huidige onderzoek. Bekijk hoe deze zijn behandeld.

- Identificeer eigenaren van eerdere vergelijkbare incidenten om te profiteren van hun kennis.

U wilt bijvoorbeeld zien of andere incidenten zoals deze zich eerder hebben voorgedaan of nu plaatsvinden.

- Mogelijk wilt u gelijktijdige incidenten identificeren die mogelijk deel uitmaken van dezelfde grotere aanvalsstrategie.

- Mogelijk wilt u vergelijkbare incidenten in het verleden identificeren om deze te gebruiken als referentiepunten voor uw huidige onderzoek.

- Mogelijk wilt u de eigenaren van eerdere vergelijkbare incidenten identificeren om de personen in uw SOC te vinden die meer context kunnen bieden of aan wie u het onderzoek kunt escaleren.

De widget toont u de 20 meest vergelijkbare incidenten. Microsoft Sentinel bepaalt welke incidenten vergelijkbaar zijn op basis van algemene elementen, waaronder entiteiten, de bronanalyseregel en waarschuwingsdetails. Vanuit deze widget kunt u rechtstreeks naar de volledige detailpagina's van deze incidenten springen, terwijl de verbinding met het huidige incident intact blijft.

Overeenkomsten worden bepaald op basis van de volgende criteria:

| Criteria | Beschrijving |

|---|---|

| Vergelijkbare entiteiten | Een incident wordt beschouwd als vergelijkbaar met een ander incident als ze beide dezelfde entiteiten bevatten. Hoe meer entiteiten twee incidenten gemeen hebben, hoe vergelijkbaarer ze worden beschouwd. |

| Vergelijkbare regel | Een incident wordt beschouwd als vergelijkbaar met een ander incident als ze beide zijn gemaakt door dezelfde analyseregel. |

| Vergelijkbare waarschuwingsdetails | Een incident wordt beschouwd als vergelijkbaar met een ander incident als ze dezelfde titel, productnaam en/of [aangepaste details (surface-custom-details-in-alerts.md) delen. |

De gelijkenis van incidenten wordt berekend op basis van gegevens van de 14 dagen vóór de laatste activiteit in het incident, namelijk de eindtijd van de meest recente waarschuwing in het incident. Incident-overeenkomsten worden ook telkens opnieuw berekend wanneer u de pagina met incidentgegevens invoert, zodat de resultaten kunnen variëren tussen sessies als er nieuwe incidenten zijn gemaakt of bijgewerkt.

Zie Controleren op vergelijkbare incidenten in uw omgeving voor meer informatie.

Belangrijkste incidentinzichten

Vervolgens bent u nieuwsgierig naar de interessante informatie die Microsoft Sentinel al voor u heeft ontdekt.

Microsoft Sentinel stelt automatisch de grote vragen over de entiteiten in uw incident en toont de belangrijkste antwoorden in de widget Top insights , zichtbaar aan de rechterkant van de pagina met details van het incident. Deze widget toont een verzameling inzichten op basis van zowel machine learning-analyse als de curatie van topteams van beveiligingsexperts.

Dit zijn een speciaal geselecteerde subset van de inzichten die worden weergegeven op entiteitspagina's, maar in deze context worden inzichten voor alle entiteiten in het incident samen gepresenteerd, zodat u een vollediger beeld krijgt van wat er gebeurt. De volledige set inzichten wordt weergegeven op het tabblad Entiteiten, voor elke entiteit afzonderlijk. Zie hieronder.

De widget Belangrijkste inzichten beantwoordt vragen over de entiteit die betrekking heeft op het gedrag ervan, in vergelijking met de peers en zijn eigen geschiedenis, de aanwezigheid op watchlists of in bedreigingsinformatie, of een ander soort ongebruikelijke gebeurtenis met betrekking tot de entiteit.

De meeste van deze inzichten bevatten koppelingen naar meer informatie. Deze koppelingen openen het deelvenster Logboeken in context, waar u de bronquery voor dat inzicht samen met de resultaten ziet.

Lijst met gerelateerde entiteiten

Nu u wat context en enkele basisvragen hebt beantwoord, wilt u meer informatie krijgen over de belangrijkste spelers in dit verhaal.

Gebruikersnamen, hostnamen, IP-adressen, bestandsnamen en andere typen entiteiten kunnen allemaal 'personen van belang' zijn in uw onderzoek. Microsoft Sentinel vindt ze allemaal voor u en geeft ze voor en centreren in de widget Entiteiten , naast de tijdlijn.

Selecteer een entiteit in deze widget om u te draaien naar de vermelding van die entiteit op het tabblad Entiteiten op dezelfde incidentpagina, die een lijst bevat met alle entiteiten in het incident.

Selecteer een entiteit in de lijst om een zijpaneel te openen met informatie op basis van de entiteitspagina, met inbegrip van de volgende details:

Informatie bevat basisinformatie over de entiteit. Voor een gebruikersaccountentiteit kan dit bijvoorbeeld de gebruikersnaam, domeinnaam, beveiligings-id (SID), organisatiegegevens, beveiligingsgegevens en meer zijn.

Tijdlijn bevat een lijst met waarschuwingen die deze entiteit en activiteiten bevatten die de entiteit heeft uitgevoerd, zoals verzameld uit logboeken waarin de entiteit wordt weergegeven.

Inzichten bevatten antwoorden op vragen over de entiteit die betrekking heeft op het gedrag ervan in vergelijking met de peers en zijn eigen geschiedenis, de aanwezigheid op watchlists of in bedreigingsinformatie, of een ander soort ongebruikelijke gebeurtenis met betrekking tot deze entiteit.

Deze antwoorden zijn de resultaten van query's die zijn gedefinieerd door Beveiligingsonderzoekers van Microsoft die waardevolle en contextuele beveiligingsinformatie bieden op basis van gegevens uit een verzameling bronnen.

Afhankelijk van het entiteitstype kunt u een aantal verdere acties uitvoeren vanuit dit zijpaneel, waaronder:

Draai naar de volledige entiteitspagina van de entiteit om nog meer details te krijgen over een langere periode of start het grafische onderzoekshulpprogramma dat is gecentreerd op die entiteit.

Voer een playbook uit om specifieke reactie- of herstelacties uit te voeren op de entiteit (in preview).

Classificeer de entiteit als een indicator van inbreuk (IOC) en voeg deze toe aan uw lijst met bedreigingsinformatie.

Elk van deze acties wordt momenteel ondersteund voor bepaalde entiteitstypen en niet voor anderen. In de volgende tabel ziet u welke acties worden ondersteund voor elk entiteitstype:

| Beschikbare acties ▶ Entiteitstypen ^ |

Volledige details weergeven (op entiteitspagina) |

Toevoegen aan TI * | Playbook uitvoeren * (Preview) |

|---|---|---|---|

| Gebruikersaccount | ✔ | ✔ | |

| Host | ✔ | ✔ | |

| IP-adres | ✔ | ✔ | ✔ |

| URL | ✔ | ✔ | |

| Domeinnaam | ✔ | ✔ | |

| Bestand (hash) | ✔ | ✔ | |

| Azure-resource | ✔ | ||

| IoT-apparaat | ✔ |

* Voor entiteiten waarvoor de acties Toevoegen aan TI of Run-playbook beschikbaar zijn, kunt u deze acties rechtstreeks vanuit de widget Entiteiten uitvoeren op het tabblad Overzicht, zodat u de incidentpagina nooit verlaat.

Incidentlogboeken

Bekijk incidentlogboeken om de details te bekijken om te weten wat er precies is gebeurd?

Vanuit vrijwel elk gebied in het incident kunt u inzoomen op de afzonderlijke waarschuwingen, entiteiten, inzichten en andere items in het incident, waarbij u de oorspronkelijke query en de bijbehorende resultaten bekijkt.

Deze resultaten worden weergegeven in het scherm Logboeken (Log Analytics) die hier wordt weergegeven als een paneeluitbreiding van de pagina met incidentdetails, zodat u de context van het onderzoek niet verlaat.

Georganiseerde records met incidenten

In het belang van transparantie, verantwoordelijkheid en continuïteit wilt u een overzicht van alle acties die zijn uitgevoerd op het incident, ongeacht of deze door geautomatiseerde processen of door personen zijn uitgevoerd. In het activiteitenlogboek voor incidenten ziet u al deze activiteiten. U kunt ook opmerkingen zien die zijn gemaakt en uw eigen opmerkingen toevoegen.

Het activiteitenlogboek wordt voortdurend automatisch vernieuwd, zelfs wanneer het geopend is, zodat u wijzigingen in het activiteitenlogboek in realtime kunt zien.

Gerelateerde inhoud

In dit document hebt u geleerd hoe het onderzoek van microsoft Sentinel-incidenten in Azure Portal u helpt bij het uitvoeren van een onderzoek in één context. Zie de volgende artikelen voor meer informatie over het beheren en onderzoeken van incidenten:

- Entiteiten onderzoeken met entiteitspagina's in Microsoft Sentinel.

- Taken gebruiken voor het beheren van incidenten in Microsoft Sentinel

- Automatiseer incidentafhandeling in Microsoft Sentinel met automatiseringsregels.

- Geavanceerde bedreigingen identificeren met UEBA (User and Entity Behavior Analytics) in Microsoft Sentinel

- Beveiligingsrisico's opsporen.

Volgende stap

Navigeren, classificeren en beheren van Microsoft Sentinel-incidenten in Azure Portal