End-to-end proactieve opsporing van bedreigingen uitvoeren in Microsoft Sentinel

Proactieve opsporing van bedreigingen is een proces waarbij beveiligingsanalisten niet-gedetecteerde bedreigingen en schadelijk gedrag zoeken. Door een hypothese te maken, gegevens te doorzoeken en die hypothese te valideren, bepalen ze waar ze op moeten reageren. Acties kunnen bestaan uit het maken van nieuwe detecties, nieuwe bedreigingsinformatie of het opzetten van een nieuw incident.

Gebruik de end-to-end opsporingservaring in Microsoft Sentinel om het volgende te doen:

- Proactief jagen op basis van specifieke MITRE-technieken, mogelijk schadelijke activiteiten, recente bedreigingen of uw eigen aangepaste hypothese.

- Gebruik door beveiligingsonderzoeker gegenereerde opsporingsquery's of aangepaste opsporingsquery's om schadelijk gedrag te onderzoeken.

- Voer uw zoekopdrachten uit met behulp van meerdere persistente querytabbladen waarmee u context in de loop van de tijd kunt behouden.

- Verzamel bewijs, onderzoek UEBA-bronnen en annotaties voor uw bevindingen met behulp van specifieke bladwijzers.

- Werk samen en documenteer uw bevindingen met opmerkingen.

- Reageer op resultaten door nieuwe analyseregels, nieuwe incidenten, nieuwe bedreigingsindicatoren en playbooks uit te voeren.

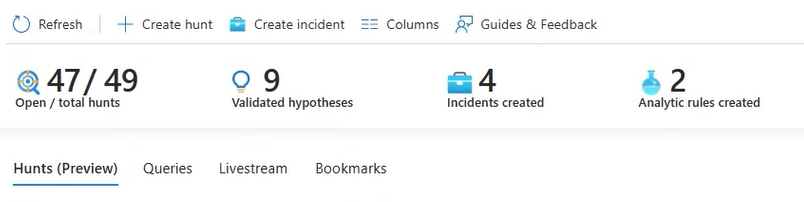

- Houd uw nieuwe, actieve en gesloten jachten op één plek bij.

- Bekijk metrische gegevens op basis van gevalideerde hypothesen en tastbare resultaten.

Belangrijk

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Vereisten

Als u de opsporingsfunctie wilt gebruiken, moet u een ingebouwde Microsoft Sentinel-rol of een aangepaste Azure RBAC-rol toegewezen krijgen. Dit zijn uw opties:

Wijs de ingebouwde roltoewijzing Microsoft Sentinel-inzender toe.

Zie Rollen en machtigingen in Microsoft Sentinel voor meer informatie over rollen in Microsoft Sentinel.Wijs een aangepaste Azure RBAC-rol toe met de juiste machtigingen onder Microsoft.SecurityInsights/hunts.

Zie Aangepaste rollen en geavanceerde Azure RBAC voor meer informatie over aangepaste rollen.

Uw hypothese definiëren

Het definiëren van een hypothese is een open, flexibel proces en kan elk idee bevatten dat u wilt valideren. Veelvoorkomende hypothesen zijn:

- Verdacht gedrag: onderzoek mogelijk schadelijke activiteiten die zichtbaar zijn in uw omgeving om te bepalen of er een aanval plaatsvindt.

- Nieuwe bedreigingscampagne: zoek naar soorten schadelijke activiteiten op basis van nieuw gedetecteerde bedreigingsactoren, technieken of beveiligingsproblemen. Dit kan iets zijn waarover u in een artikel over beveiligingsnieuws hebt gehoord.

- Detectie-hiaten: vergroot uw detectiedekking met behulp van de MITRE ATT&CK-kaart om hiaten te identificeren.

Microsoft Sentinel biedt u flexibiliteit wanneer u op de juiste set opsporingsquery's in de juiste set opsporingsquery's komt om uw hypothese te onderzoeken. Wanneer u een jacht maakt, start u deze met vooraf geselecteerde opsporingsquery's of voegt u query's toe terwijl u verder gaat. Hier volgen aanbevelingen voor vooraf geselecteerde query's op basis van de meest voorkomende hypothesen.

Hypothese : verdacht gedrag

Voor Microsoft Sentinel in De Azure-portal selecteert u Opsporing onder Bedreigingsbeheer.

Voor Microsoft Sentinel in de Defender-portal selecteert u Microsoft Sentinel>Threat Management>Hunting.Selecteer het tabblad Query's . Als u mogelijk schadelijk gedrag wilt identificeren, voert u alle query's uit.

Selecteer Alle query's uitvoeren totdat de query's> zijn uitgevoerd. Dit proces kan even duren.

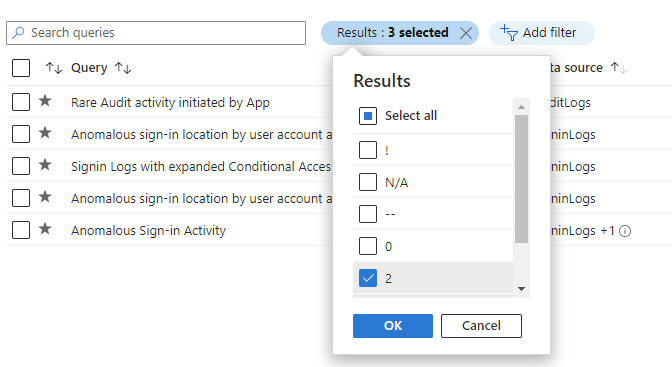

Selecteer Filterresultaten >>toevoegen de selectievakjes '!, 'N/B', '-' en '0' toepassen >

Sorteer deze resultaten op de kolom Resultaten delta om te zien wat het laatst is gewijzigd. Deze resultaten bieden initiële richtlijnen voor de jacht.

Hypothese - Nieuwe bedreigingscampagne

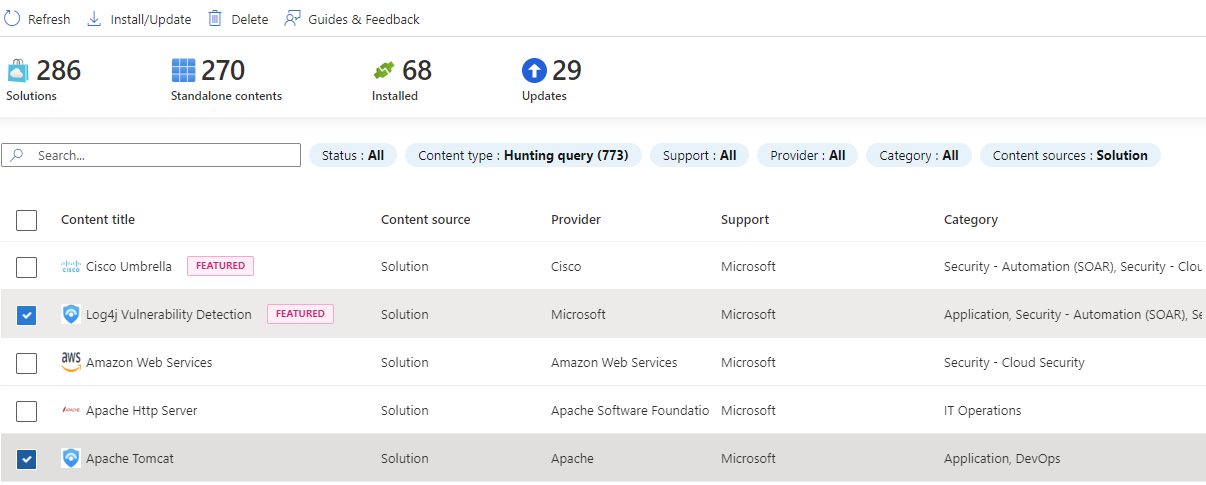

De inhoudshub biedt bedreigingscampagne en op domeinen gebaseerde oplossingen voor het opsporen van specifieke aanvallen. In de volgende stappen installeert u een van deze typen oplossingen.

Ga naar de Content Hub.

Installeer een bedreigingscampagne of op een domein gebaseerde oplossing, zoals de detectie van beveiligingsproblemen in Log4J of Apache Tomcat.

Nadat de oplossing is geïnstalleerd, gaat u in Microsoft Sentinel naar Opsporing.

Selecteer het tabblad Query's .

Zoek op oplossingsnaam of filter op bronnaam van de oplossing.

Selecteer de query en Voer de query uit.

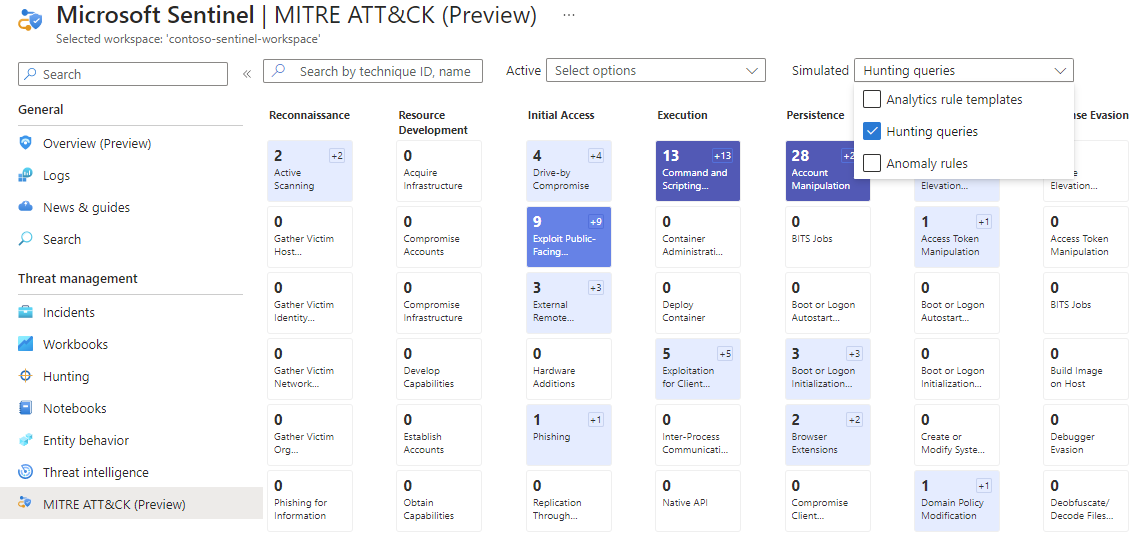

Hypothese - Detectie-hiaten

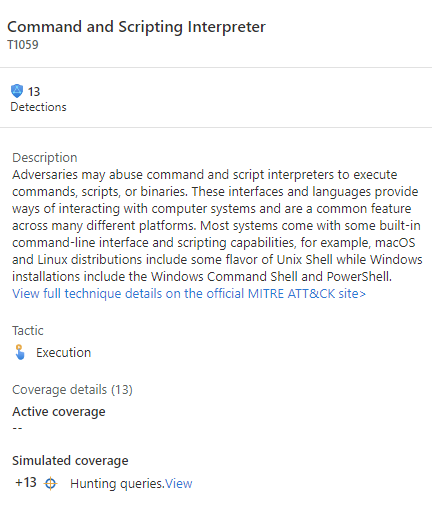

Met de MITRE ATT&CK-kaart kunt u specifieke hiaten in uw detectiedekking identificeren. Gebruik vooraf gedefinieerde opsporingsquery's voor specifieke MITRE ATT&CK-technieken als uitgangspunt om nieuwe detectielogica te ontwikkelen.

Navigeer naar de pagina MITRE ATT&CK (preview).

Hef de selectie van items op in de vervolgkeuzelijst Actief.

Selecteer Opsporingsquery's in het gesimuleerde filter om te zien welke technieken opsporingsquery's eraan zijn gekoppeld.

Selecteer de kaart met de gewenste techniek.

Selecteer de koppeling Weergave naast Opsporingsquery's onderaan het detailvenster. Met deze koppeling gaat u naar een gefilterde weergave van het tabblad Query's op de pagina Opsporing op basis van de techniek die u hebt geselecteerd.

Selecteer alle query's voor die techniek.

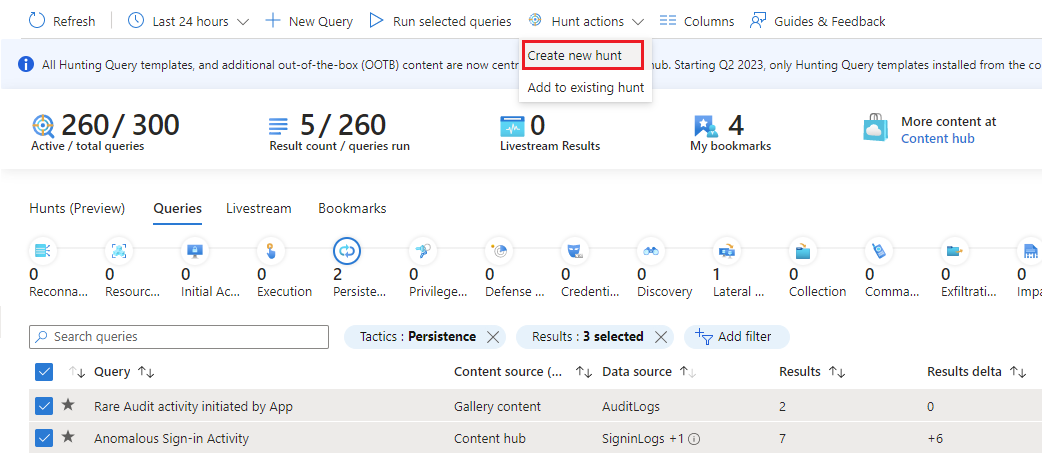

Een hunt maken

Er zijn twee primaire manieren om een jacht te maken.

Als u bent begonnen met een hypothese waarin u query's hebt geselecteerd, selecteert u het vervolgkeuzemenu >Jachtacties maken. Alle query's die u hebt geselecteerd, worden gekloond voor deze nieuwe jacht.

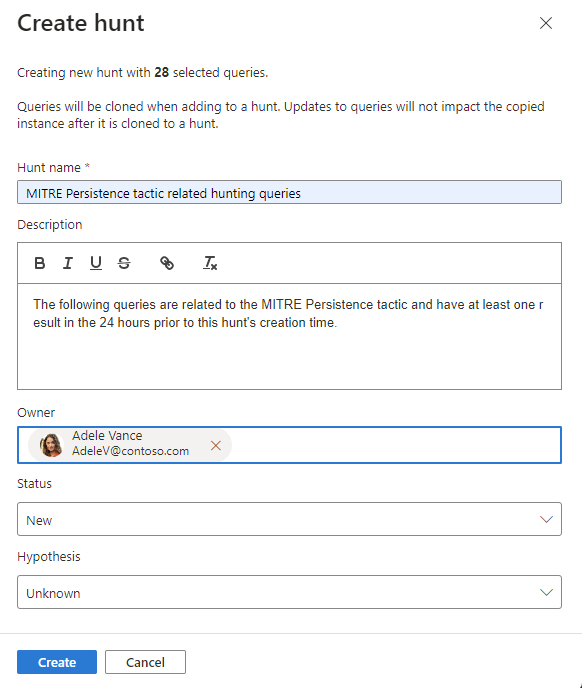

Als u nog geen query's hebt besloten, selecteert u het tabblad >Hunts (Preview) New Hunt om een lege jacht te maken.

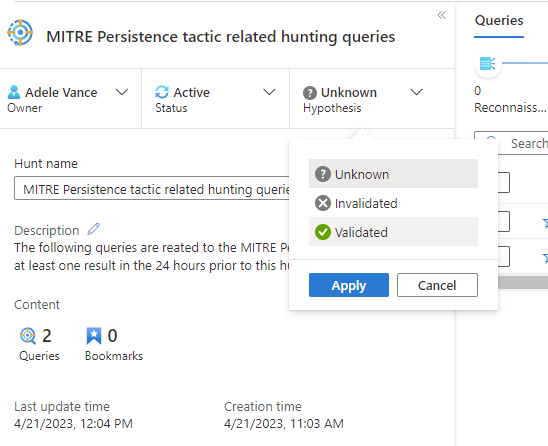

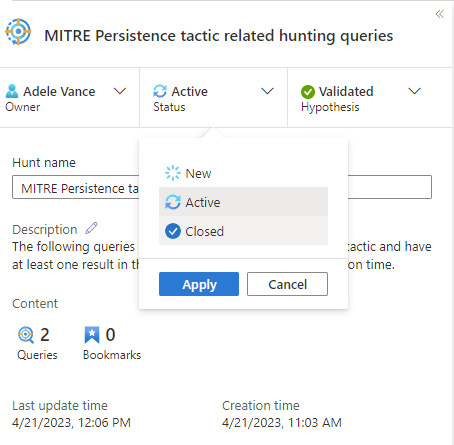

Vul de naam van de jacht en optionele velden in. De beschrijving is een goede plek om uw hypothese te verbaliseren. In het vervolgkeuzemenu Hypothese stelt u de status van uw werkhypothese in.

Selecteer Maken om aan de slag te gaan.

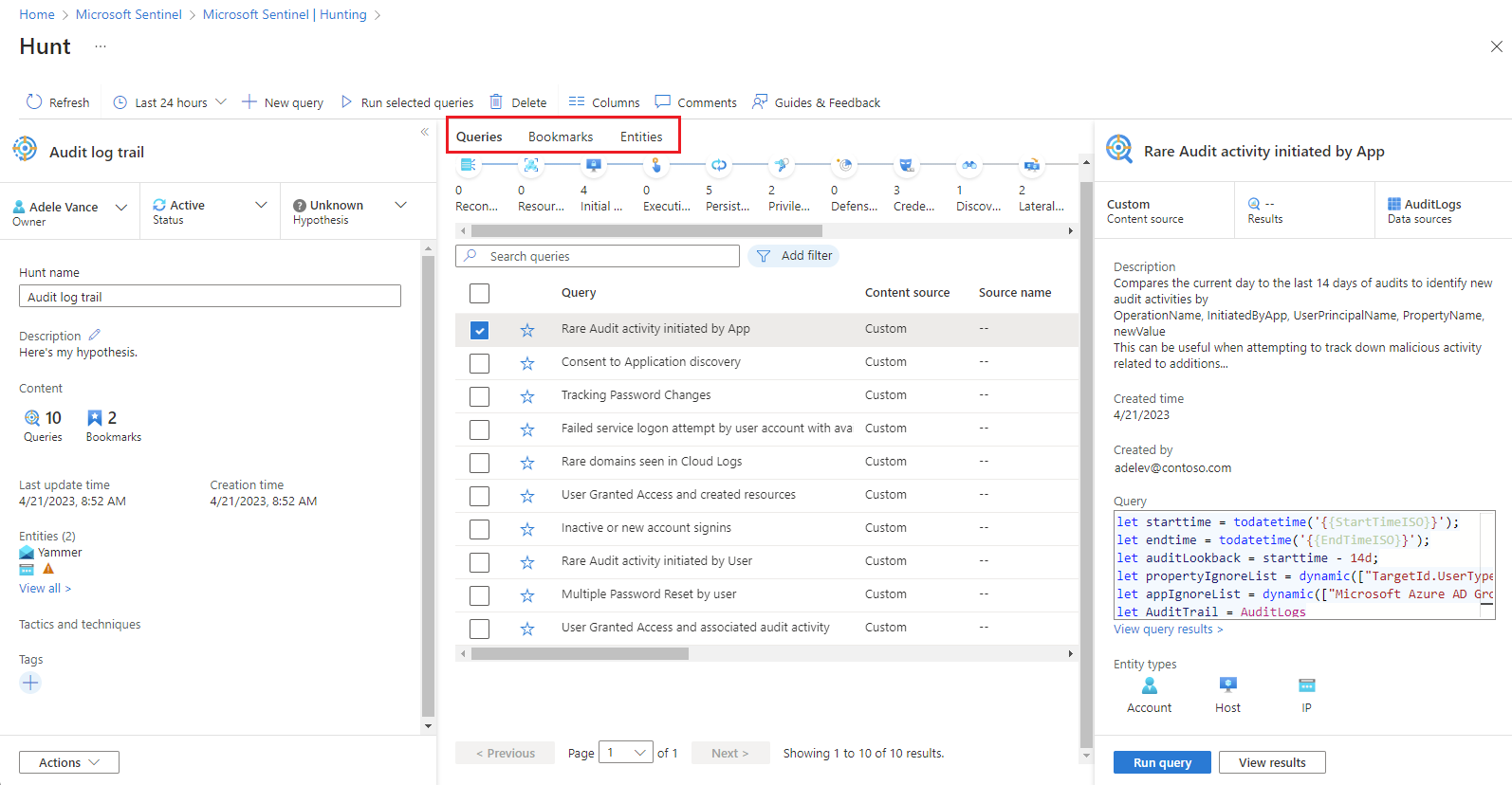

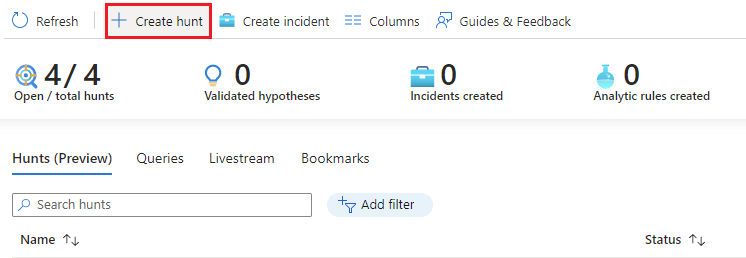

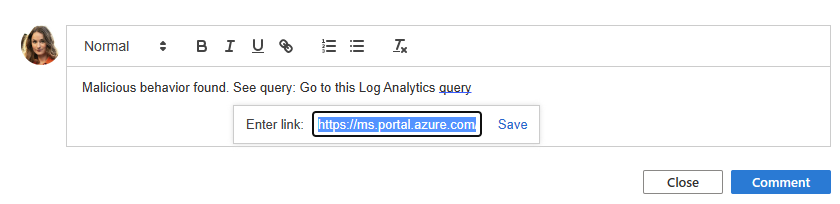

Jachtdetails weergeven

Selecteer het tabblad Jachten (preview) om uw nieuwe jacht weer te geven.

Selecteer de jachtkoppeling op naam om de details weer te geven en acties uit te voeren.

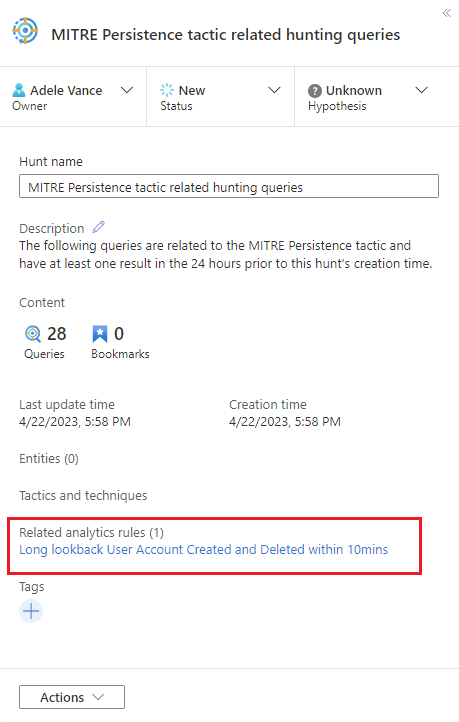

Bekijk het detailvenster met de naam, beschrijving, inhoud, tijd van laatste update en aanmaaktijd.

Noteer de tabbladen voor query's, bladwijzers en entiteiten.

Tabblad Query's

Het tabblad Query's bevat opsporingsquery's die specifiek zijn voor deze jacht. Deze query's zijn kloons van de originelen, onafhankelijk van alle andere in de werkruimte. Werk ze bij of verwijder ze zonder dat dit van invloed is op uw algemene set opsporingsquery's of query's in andere jachten.

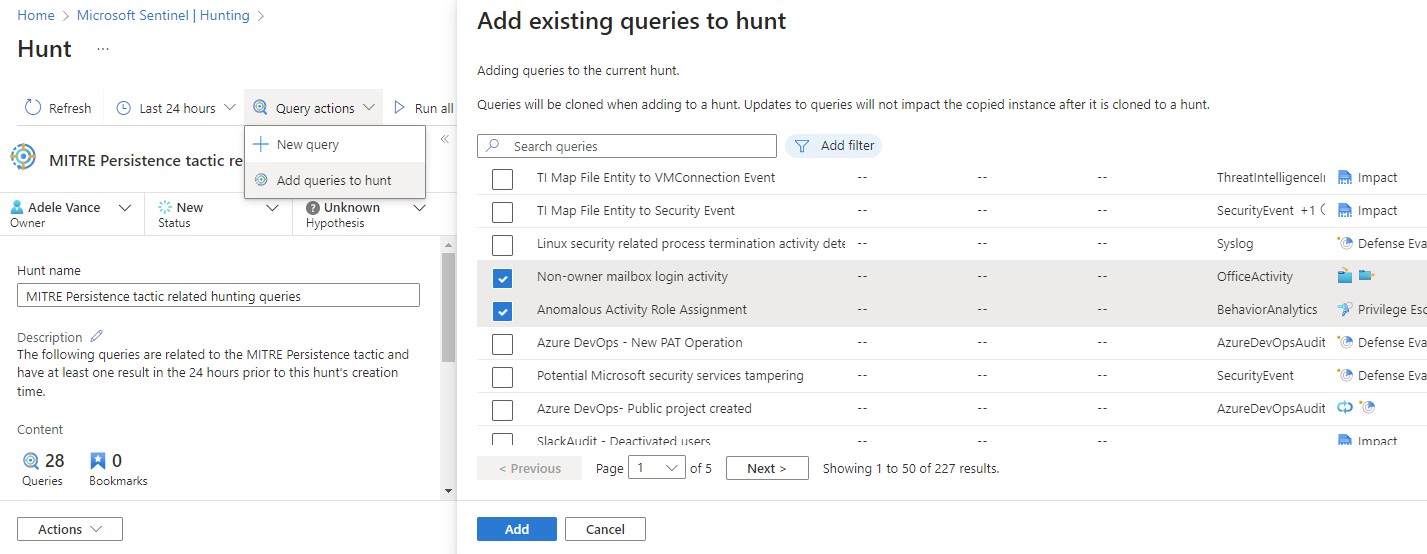

Een query toevoegen aan de jacht

- Queryacties>selecteren om query's toe te voegen om te zoeken

- Selecteer de query's die u wilt toevoegen.

Query's uitvoeren

- Selecteer Alle

query's uitvoeren of kies specifieke query's en selecteer

query's uitvoeren of kies specifieke query's en selecteer Geselecteerde query's uitvoeren.

Geselecteerde query's uitvoeren. - Selecteer

Annuleren om de uitvoering van query's op elk gewenst moment te annuleren.

Annuleren om de uitvoering van query's op elk gewenst moment te annuleren.

Query's beheren

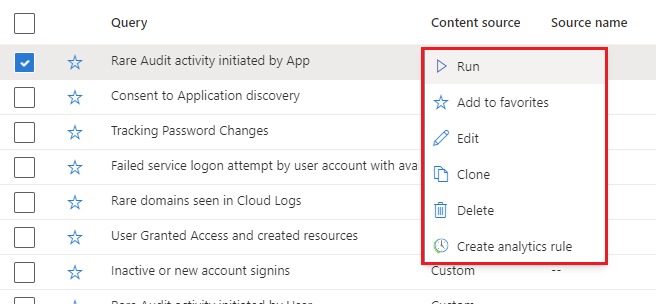

Klik met de rechtermuisknop op een query en selecteer een van de volgende opties in het contextmenu:

- Rennen

- Bewerken

- Klonen

- Verwijderen

- Analyseregel maken

Deze opties gedragen zich net als de bestaande querytabel op de pagina Opsporing , behalve dat de acties alleen van toepassing zijn binnen deze jacht. Wanneer u ervoor kiest om een analyseregel te maken, wordt de naam, beschrijving en KQL-query vooraf ingevuld bij het maken van de nieuwe regel. Er wordt een koppeling gemaakt om de nieuwe analyseregel weer te geven die is gevonden onder Gerelateerde analyseregels.

Resultaten weergeven

Met deze functie kunt u de resultaten van opsporingsquery's bekijken in de zoekervaring van Log Analytics. Analyseer hier uw resultaten, verfijn uw query's en maak bladwijzers om gegevens vast te leggen en afzonderlijke rijresultaten verder te onderzoeken.

- Selecteer de knop Resultaten weergeven.

- Als u naar een ander deel van de Microsoft Sentinel-portal draait, bladert u terug naar de la-logboekzoekervaring vanaf de zoekpagina voor la-logboeken, blijven al uw LA-querytabbladen behouden.

- Deze LA-querytabbladen gaan verloren als u het browsertabblad sluit. Als u de query's op de lange termijn wilt behouden, moet u de query opslaan, een nieuwe opsporingsquery maken of kopiëren naar een opmerking voor later gebruik binnen de jacht.

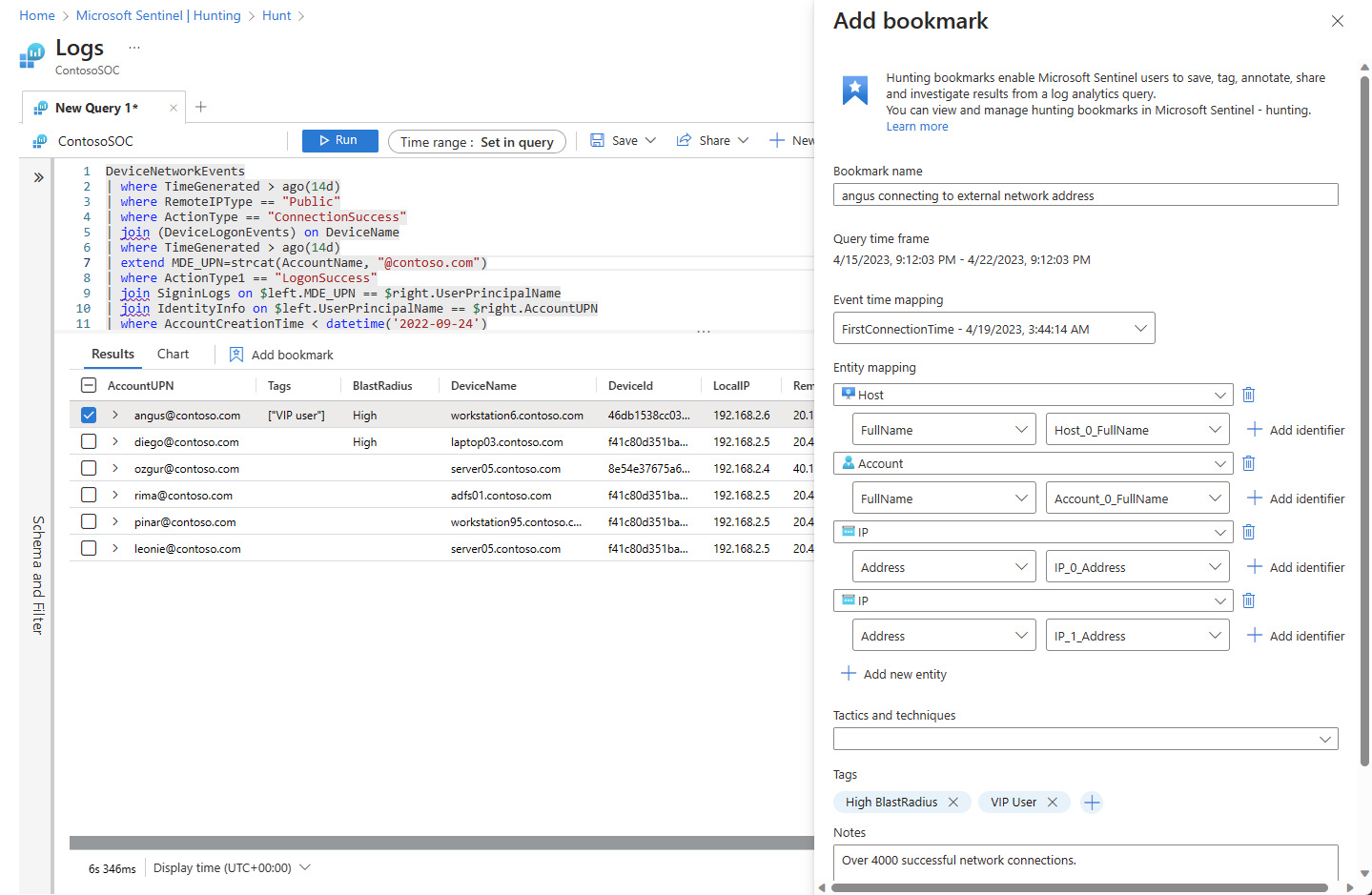

Een bladwijzer toevoegen

Wanneer u interessante resultaten of belangrijke rijen met gegevens vindt, voegt u deze resultaten toe aan de jacht door een bladwijzer te maken. Zie Opsporingsbladwijzers gebruiken voor gegevensonderzoeken voor meer informatie.

Selecteer de gewenste rij of rijen.

Geef de bladwijzer een naam.

Stel de kolom gebeurtenistijd in.

Entiteits-id's toewijzen.

MiTRE-tactieken en -technieken instellen.

Voeg tags toe en voeg notities toe.

De bladwijzers behouden de specifieke rijresultaten, KQL-query en tijdsbereik dat het resultaat heeft gegenereerd.

Selecteer Maken om de bladwijzer toe te voegen aan de jacht.

Bladwijzers weergeven

Navigeer naar het tabblad Bladwijzer van de jacht om uw bladwijzers weer te geven.

Selecteer een gewenste bladwijzer en voer de volgende acties uit:

- Selecteer entiteitskoppelingen om de bijbehorende UEBA-entiteitspagina weer te geven.

- Onbewerkte resultaten, tags en notities weergeven.

- Selecteer Bronquery weergeven om de bronquery in Log Analytics weer te geven.

- Selecteer Bladwijzerlogboeken weergeven om de inhoud van de bladwijzer weer te geven in de tabel met logboeken met opsporingsbladwijzers.

- Selecteer de knop Onderzoeken om de bladwijzer en gerelateerde entiteiten in de onderzoeksgrafiek weer te geven.

- Selecteer de knop Bewerken om de tags, MITRE-tactieken en -technieken en notities bij te werken.

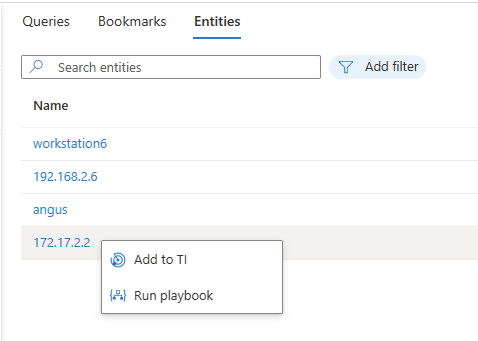

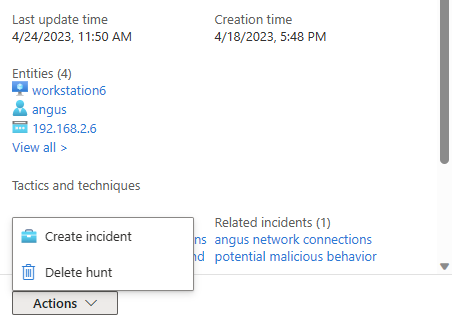

Interactie met entiteiten

Navigeer naar het tabblad Entiteiten van uw jacht om de entiteiten in uw jacht weer te geven, te zoeken en te filteren. Deze lijst wordt gegenereerd op basis van de lijst met entiteiten in de bladwijzers. Op het tabblad Entiteiten worden dubbele vermeldingen automatisch omgezet.

Selecteer entiteitsnamen om de bijbehorende UEBA-entiteitspagina te bezoeken.

Klik met de rechtermuisknop op de entiteit om acties uit te voeren die geschikt zijn voor de entiteitstypen, zoals het toevoegen van een IP-adres aan TI of het uitvoeren van een specifiek playbook voor een entiteitstype.

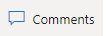

Opmerkingen toevoegen

Opmerkingen zijn een uitstekende plek om samen te werken met collega's, notities en documentresultaten te behouden.

Selecteer

Typ en maak uw opmerking op in het invoervak.

Voeg een queryresultaat toe als koppeling voor samenwerkers om snel inzicht te verkrijgen in de context.

Selecteer de knop Opmerking om uw opmerkingen toe te passen.

Incidenten maken

Er zijn twee opties voor het maken van incidenten tijdens het opsporen van incidenten.

Optie 1: Bladwijzers gebruiken.

Selecteer een bladwijzer of bladwijzers.

Selecteer de knop Incidentacties.

Selecteer Nieuw incident maken of Toevoegen aan bestaand incident

- Volg de begeleide stappen voor Het maken van een nieuw incident. Het tabblad Bladwijzers wordt vooraf ingevuld met de geselecteerde bladwijzers.

- Voor Toevoegen aan bestaand incident selecteert u het incident en selecteert u de knop Accepteren .

Optie 2: De jachtacties gebruiken.

Selecteer het menu >Acties opsporen: incident maken en volg de begeleide stappen.

Gebruik tijdens de stap Bladwijzers toevoegen de actie Bladwijzer toevoegen om bladwijzers uit de jacht te kiezen om aan het incident toe te voegen. U bent beperkt tot bladwijzers die niet zijn toegewezen aan een incident.

Nadat het incident is gemaakt, wordt het gekoppeld onder de lijst Gerelateerde incidenten voor die jacht.

Status bijwerken

Wanneer u voldoende bewijs hebt vastgelegd om uw hypothese te valideren of ongeldig te maken, werkt u uw hypothesestatus bij.

Wanneer alle acties die zijn gekoppeld aan de jacht zijn voltooid, zoals het maken van analyseregels, incidenten of het toevoegen van indicatoren van inbreuk (IOC's) aan TI, sluit u de jacht af.

Deze statusupdates zijn zichtbaar op de hoofdpagina opsporing en worden gebruikt om metrische gegevens bij te houden.

Metrische gegevens bijhouden

Houd tastbare resultaten van opsporingsactiviteit bij met behulp van de metrische balk op het tabblad Hunts . Metrische gegevens geven het aantal gevalideerde hypothesen, nieuwe incidenten die zijn gemaakt en nieuwe analyseregels weer. Gebruik deze resultaten om doelen te stellen of mijlpalen van uw opsporingsprogramma te vieren.

Volgende stappen

In dit artikel hebt u geleerd hoe u een opsporingsonderzoek uitvoert met de opsporingsfunctie in Microsoft Sentinel.

Zie voor meer informatie: